2 Installation et configuration sécurisées

Cette section décrit le processus de planification pour une installation sécurisée et présente plusieurs topologies recommandées de déploiement de ces systèmes.

Analyse de votre environnement

Pour mieux comprendre vos besoins en matière de sécurité, posez-vous les questions suivantes :

Quelles sont les ressources que je protège ?

Vous pouvez protéger plusieurs types de ressources de l'environnement de production. Lorsque vous choisissez le niveau de sécurité à mettre en oeuvre, tenez compte des ressources qui nécessitent une protection.

Les principales ressources à protéger sont en général vos données. D'autres ressources sont répertoriées ici car elles sont associées à la gestion et la protection de vos données. Les différentes préoccupations liées à la protection des données comprennent la perte de données (données non disponibles) et la compromission de données ou leur communication à des parties non autorisées.

Les clés de chiffrement sont souvent utilisées pour protéger les données contre leur divulgation non autorisée. Elles constituent par conséquent une ressource supplémentaire à protéger. Une gestion de clés très fiable est essentielle pour maintenir des données entièrement disponibles. Les autres couches de ressources à protéger incluent les ressources au sein du cluster Oracle Key Manager, notamment les KMA (Key Management Appliances).

Contre qui est-ce que je protège les ressources ?

Ces ressources doivent être protégées contre toutes les personnes qui ne sont pas autorisées à y accéder. Ces ressources doivent être protégées physiquement. A vous de déterminer quels employés peuvent avoir accès à ces ressources. Identifiez ensuite les types d'opérations que chaque employé doit pouvoir exécuter dans l'environnement Oracle Key Manager.

Que peut-il se passer en cas de défaillance de la protection des ressources stratégiques ?

Dans certains cas, une faille du schéma de sécurité est facilement détectable et constitue un simple désagrément. Dans d'autres cas, une faille peut être lourde de conséquences pour les entreprises ou les individus qui utilisent vos ressources. Pour protéger correctement vos ressources, vous devez comprendre toutes les implications liées à la sécurité de chaque ressource.

Topologies de déploiement recommandées

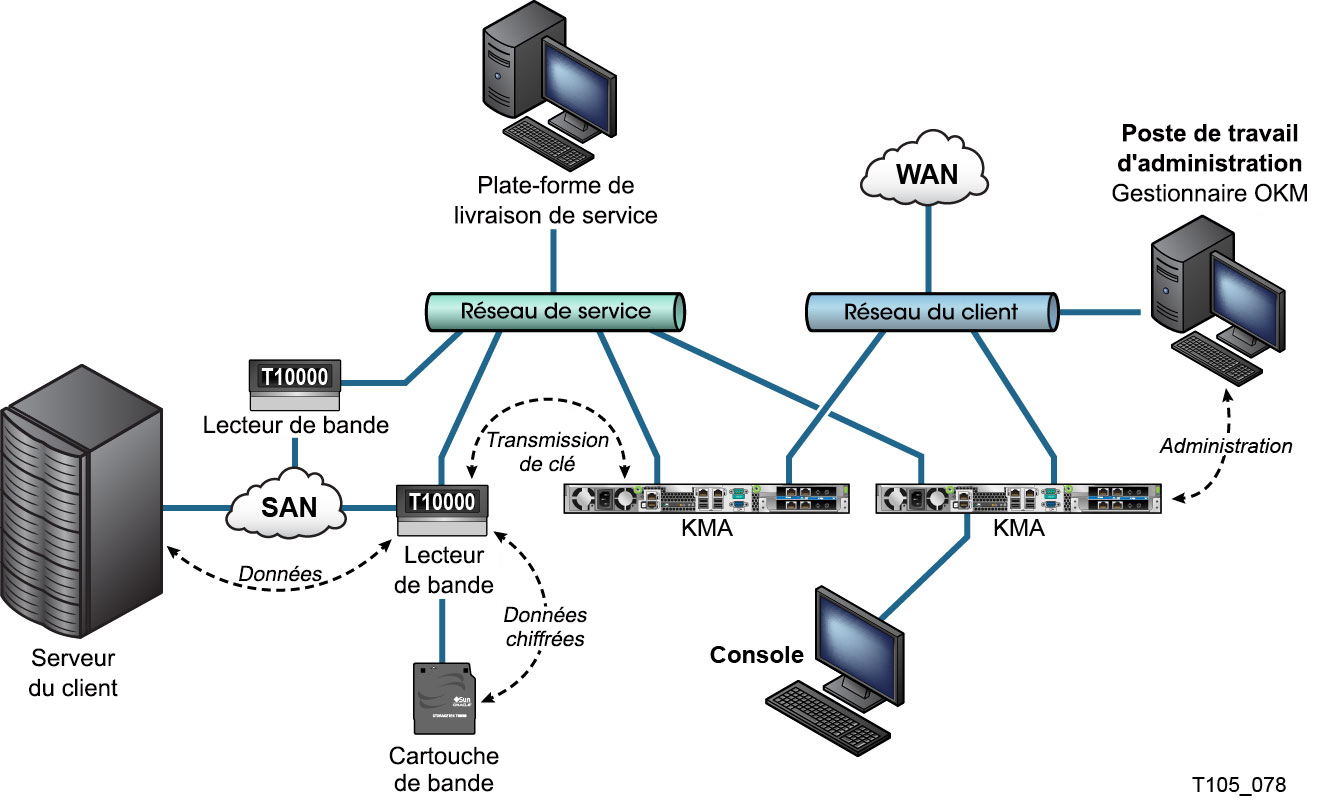

L'illustration suivante présente un déploiement standard de solution Oracle Key Manager.

Figure 2-1 Déploiement standard d'une solution OKM

Description de Figure 2-1 Déploiement standard d'une solution OKM

Installation d'un KMA (Key Management Appliance)

Cette section explique comment installer et configurer un appareil OKM Key Management Appliance en toute sécurité.

Les KMA sont fabriqués comme des appareils sécurisés avec les fonctionnalités d'Oracle Key Manager déjà disponibles.

Voici les étapes à suivre pour installer et configurer des KMA dans un cluster OKM :

-

Installez chaque KMA dans un rack.

-

Sécurisez l'ILOM de chaque KMA.

-

Configurez le premier KMA dans le cluster OKM.

-

Ajoutez des KMA supplémentaires au cluster OKM.

Pour plus d'informations sur la manière de planifier le déploiement d'un cluster OKM, reportez-vous au Guide de présentation et de planification d'OKM.

Installation d'un KMA dans un rack

Un technicien de maintenance du service client Oracle installe un KMA dans un rack selon les procédures définies dans le Manuel d'installation et d'entretien d'Oracle Key Manager. Le personnel d'entretien d'Oracle peut avoir recours à ce manuel pour plus d'informations.

Sécurisation de l'ILOM d'un KMA

Les KMA Oracle Key Manager sont fabriqués avec des microprogrammes ILOM récents. L'ILOM d'un KMA doit être sécurisé par un technicien de maintenance du service client d'Oracle ou par le client. L'ILOM doit également être sécurisé après une mise à niveau du microprogramme ILOM.

La sécurisation de l'ILOM consiste à définir des paramètres ILOM particuliers en vue d'empêcher toute modification susceptible de compromettre la sécurité. Pour obtenir des instructions détaillées, reportez-vous à la section "Sécurisation d'ILOM" de l'annexe "Procédures du processeur de service" dans le Guide d'administration d'Oracle Key Manager.

Configuration du premier KMA dans un cluster OKM

Avant de configurer le premier KMA, identifiez les références de scission de clés ainsi que les ID utilisateur et les phrases de passe à définir dans ce cluster OKM. A cet effet, vous pouvez utiliser une feuille de saisie telle que celle disponible dans le Manuel d'installation et d'entretien d'OKM (réservé à un usage interne). Contactez votre représentant du support technique Oracle.

Confiez ces références de scission de clés, ID utilisateur et phrases de passe au personnel approprié. Pour plus d'informations, reportez-vous à la section Protection de quorum, plus loin dans ce document.

Remarque :

Conservez et protégez les références de scission de clés ainsi que les ID utilisateur et les phrases de passe.Ouvrez un navigateur Web, lancez la console distante et lancez l'utilitaire OKM QuickStart dans la console distante. Pour initialiser le cluster OKM sur ce KMA, suivez la procédure correspondante décrite dans le Guide d'administration d'Oracle Key Manager, lequel est inclus dans les bibliothèques de documentation Oracle Key Manager.

Les références de scission de clés et un utilisateur avec des privilèges d'agent de sécurité sont définis pendant cette procédure. Une fois que la procédure QuickStart est terminée, l'agent de sécurité doit se connecter au KMA et définir les utilisateurs OKM supplémentaires.

Considérations relatives à la définition des références de scission de clés

Il est plus commode de définir un moindre nombre d'ID utilisateur et de phrases de passe de scission de clés et un seuil moins important, mais cette méthode est moins sécurisante. Il est moins commode de définir un nombre important d'ID utilisateur et de phrases de passe de scission de clés et un seuil plus élevé, mais cette méthode est plus sécurisante.

Considérations relatives à la définition d'utilisateurs OKM supplémentaires

Il est plus commode de définir un moindre nombre d'utilisateurs OKM dont certains détiennent plusieurs rôles, mais cette méthode est moins sécurisante. Il est moins commode de définir un nombre important d'utilisateurs OKM dont la plupart détiennent un seul rôle, mais cette méthode est plus sécurisante car elle facilite le suivi des opérations effectuées par un utilisateur OKM donné.

Ajout de KMA supplémentaires au cluster OKM

Ouvrez un navigateur Web, lancez la console distante et lancez l'utilitaire OKM QuickStart dans la console distante. Pour ajouter ce KMA au cluster OKM, suivez la procédure correspondante décrite dans le Guide d'administration d'Oracle Key Manager, à l'adresse suivante :

http://www.oracle.com/technetwork/documentation/tape-storage-curr-187744.html#crypto

Considérations relatives à l'ajout de KMA supplémentaires

Oracle Key Manager propose l'option pratique de déverrouillage autonome pour chaque KMA. Cette option est définie pendant la procédure QuickStart pour le premier KMA et les KMA supplémentaires dans un cluster et elle peut être modifiée ultérieurement par l'agent de sécurité.

Si l'option de déverrouillage autonome est activée, le KMA se déverrouille automatiquement au démarrage et il est prêt à fournir des clés sans nécessiter d'approbation de quorum. Si l'option de déverrouillage autonome est désactivée, le KMA reste verrouillé au démarrage et ne fournit pas de clés jusqu'à ce que l'agent de sécurité demande son déverrouillage et qu'un quorum approuve cette demande.

Pour une sécurité maximale, Oracle déconseille d'activer le déverrouillage autonome. Pour plus d'informations concernant l'option de déverrouillage autonome, reportez-vous au document Oracle Key Manager Version 3.0 Security and Authentication White Paper (livre blanc sur la sécurité et l'authentification d'Oracle Key Manager version 3.0), à l'adresse suivante :

Caractéristiques des KMA sécurisés

Comme mentionné ci-dessus, les KMA sont fabriqués comme des appareils sécurisés avec les fonctionnalités d'Oracle Key Manager déjà disponibles. En tant qu'appareils sécurisés, ils présentent les caractéristiques suivantes :

-

Les packages Solaris inutiles ne sont pas inclus dans l'image Solaris. Par exemple, les services et les utilitaires ftp et telnet n'apparaissent pas dans l'image Solaris.

-

Les KMA ne produisent pas de fichiers noyau.

-

L'utilitaire de connexion(1) Solaris standard a été remplacé par la console OKM. Ainsi les utilisateurs ne peuvent pas se connecter à la console Solaris.

-

Le service ssh est désactivé par défaut. Pour des raisons de support client, l'agent de sécurité peut activer le service ssh et définir un compte support pour une durée limitée. Ce compte est le seul compte disponible qui a des autorisations et un accès limités. L'audit Solaris suit les commandes auxquelles le compte de support fait appel.

-

Le compte root est désactivé et configuré en tant que rôle.

-

Les KMA ne sont pas équipés d'un lecteur de DVD.

-

Les ports USB sont désactivés de manière effective.

-

Les ports réseau non utilisés sont fermés.

-

Les piles non exécutables sont activées.

-

La randomisation de la recherche d'espace d'adressage est configurée.

-

Les segments de mémoire non exécutables sont activés.

-

Le chiffrement ZFS est utilisé pour les systèmes de fichiers sensibles à la sécurité.

-

Solaris est configuré pour être compatible avec le test d'évaluation PCI-DSS SCAP.

-

Les services SMF inutiles sont désactivés.

-

La fonction Verified Boot d'Oracle Solaris peut être configurée sur les KMA basés sur SPARC T7-1 pour sécuriser le processus d'initialisation du système, assurant ainsi la protection contre la corruption des modules de noyau et l'insertion de rootkits ou d'autres programmes malveillants.

-

Les nouveaux KMA basés sur les serveurs SPARC T7-1 et Netra SPARC T4-1 sont inviolables (panne d'ILOM) lorsque l'on accède à la porte du châssis alors que le système est sous tension.

-

Le microprogramme ILOM 3.2 est désormais certifié FIPS 140-2 niveau 1 et peut être configuré en mode FIPS.

-

L'outil de génération de rapports d'audit de base (BART) s'exécute périodiquement pour faciliter les investigations. Ces rapports sont inclus dans les dumps système OKM.

-

La structure de sécurité cryptographique Solaris est configurée conformément aux stratégies de sécurité FIPS 140-2 niveau 1 (documentées pour Solaris 11.1), avec ou sans module HSM (Hardware Security Module).

Connexions TCP/IP et KMA

Si un pare-feu existe entre les entités (gestionnaire ou agents OKM et autres KMA du même cluster) et le KMA, il doit permettre à l'entité d'établir des connexions TCP/IP avec le KMA sur les ports suivants :

-

Les communications entre le gestionnaire OKM et les KMA utilisent les ports 3331, 3332, 3333 et 3335.

-

Les communications entre les agents et les KMA utilisent les ports 3331, 3332, 3334 et 3335.

-

Les communications d'un KMA à un autre utilisent les ports 3331, 3332 et 3336.

Remarque :

Pour les utilisateurs configurant leurs KMA pour utiliser des adresses IPv6, les pare-feux de périmètre basés sur IPv4 doivent être configurés pour rejeter tous les paquets sortants 41 du protocole IPv4 et les paquets du port UDP 3544, afin d'empêcher les hôtes Internet d'utiliser du trafic transitant par des tunnels IPv6 sur IPv4 pour atteindre des hôtes internes.Reportez-vous à la documentation de configuration de votre pare-feu pour obtenir davantage d'informations. Le Tableau 2-1 répertorie les ports que les KMA utilisent de façon explicite ou les ports auxquels les KMA fournissent des services.

Tableau 2-1 Connexions aux ports des KMA

| Numéro de port | Protocole | Direction | Description |

|---|---|---|---|

|

22 |

TCP |

Ecoute |

SSH (uniquement lorsque le support technique est activé) |

|

123 |

TCP/UDP |

Ecoute |

NTP |

|

3331 |

TCP |

Ecoute |

Service CA OKM |

|

3332 |

TCP |

Ecoute |

Service de certificats OKM |

|

3333 |

TCP |

Ecoute |

Service de gestion OKM |

|

3334 |

TCP |

Ecoute |

Service d'agent OKM |

|

3335 |

TCP |

Ecoute |

Service de découverte OKM |

|

3336 |

TCP |

Ecoute |

Service de réplication OKM |

Le Tableau 2-2 présente les autres services à l'écoute sur des ports qui ne sont pas forcément utilisés.

| Numéro de port | Protocole | Direction | Description |

|---|---|---|---|

|

53 |

TCP/UDP |

Connexion |

DNS (uniquement lorsque le KMA est configuré pour utiliser le protocole DNS) |

|

68 |

UDP |

Connexion |

DHCP (uniquement lorsque le KMA est configuré pour utiliser le protocole DHCP) |

|

111 |

TCP/UDP |

Ecoute |

RPC (les KMA répondent aux demandes rpcinfo). Ce port est ouvert aux demandes externes uniquement sur KMS 2.1 et versions antérieures |

|

161 |

UDP |

Connexion |

SNMP (uniquement lorsque des gestionnaires SNMP sont définis) |

|

161 |

UDP |

Ecoute |

SSH (uniquement lorsque Hardware Management Pack est activé) |

|

514 |

TCP |

Connexion |

Système syslog distant (uniquement lorsque les serveurs syslog distants sont définis et configurés pour utiliser le protocole TCP non chiffré) |

|

546 |

UDP |

Connexion |

DHCPv6 (uniquement lorsque le KMA est configuré pour utiliser les protocoles DHCP et IPv6) |

|

4045 |

TCP/UDP |

Ecoute |

Démon de verrouillage NFS (KMS 2.0 uniquement) |

|

6514 |

TLS sur TCP |

Connexion |

Système syslog distant (uniquement lorsque les serveurs syslog distants sont définis et configurés pour utiliser le protocole TCP) |

Remarque :

Le port 443 doit être ouvert pour permettre aux clients d'accéder à l'interface Web du processeur de services et à la console OKM via le pare-feu. Reportez-vous au Manuel d'installation et d'entretien d'Oracle Key Manager (usage interne uniquement) pour voir les ports ELOM et ILOM.Le Tableau 2-3 dresse la liste des ports ELOM/ILOM des KMA. Ces ports seront activés si l'accès à ELOM/ILOM est requis depuis l'extérieur du pare-feu. Sinon, il n'est pas nécessaire qu'ils soient activés pour l'adresse IP ELOM/ILOM :

| Numéro de port | Protocole | Direction | Description |

|---|---|---|---|

|

22 |

TCP |

Ecoute |

SSH (pour l'interface de ligne de commande d'ELOM/ILOM) |

|

53 |

TCP/UDP |

Connexion |

DNS (nécessaire uniquement lorsque DNS est configuré) |

|

68 |

UDP |

Connexion |

Si DHCP est nécessaire pour l'ELOM/ILOM. Remarque : Il n'existe pas de documentation pour le protocole DHCP et ELOM/ILOM ; il est néanmoins pris en charge. |

|

80 |

TCP |

Ecoute |

HTTP (pour l'interface Web d'ELOM/ILOM) Si HTTP est nécessaire ; sinon, les utilisateurs trouveront les instructions de connexion à la console distante à l'adresse suivante : ELOM :

ILOM : |

|

161 |

UDP |

Ecoute / Connexion |

SNMPv3 (configurable, celui-ci est le port par défaut) |

|

443 |

TCP /TLS |

Ecoute |

Embedded/Integrated Lights Out Manager Services Web DMTF (Desktop Management Task Force) pour Management Protocol (WS-Man) sur TLS (Transport Layer Security) |

|

623 |

UDP |

Ecoute |

IPMI (Intelligent Platform Management Interface) |