1 Présentation

Cette section contient une présentation du produit et explique les principes généraux de sécurité de l'application.

Présentation du produit

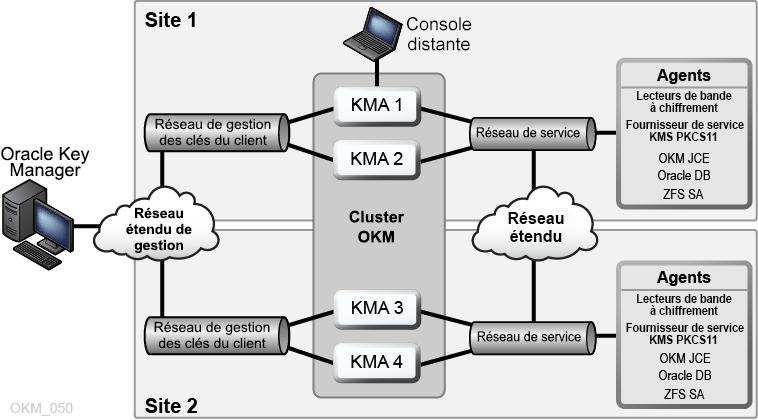

Oracle Key Manager (OKM) crée, stocke et gère des clés de chiffrement. Il contient les composants suivants :

-

Key Management Appliance (KMA) – Boîte à sécurité renforcée qui propose des services de gestion des clés du cycle de vie, d'authentification, de contrôle d'accès et d'allocation de clés basés sur une stratégie. En tant qu'autorité de confiance pour les réseaux de stockage, le KMA garantit que tous les périphériques de stockage sont enregistrés et authentifiés et que toutes les créations, allocations et suppressions de clés de chiffrement sont en conformité avec les stratégies établies.

-

GUI Oracle Key Manager – Interface utilisateur graphique qui s'exécute sur une station de travail et qui communique avec le KMA sur un réseau IP pour configurer et gérer l'OKM. L'interface utilisateur graphique d'Oracle Key Manager doit être installée sur une station de travail fournie par le client.

-

CLI Oracle Key Manager – Deux interfaces de ligne de commande qui s'exécutent sur une station de travail et qui communiquent avec le KMA sur un réseau IP pour automatiser les opérations d'administration les plus fréquentes. Les CLI d'Oracle Key Manager doivent être installées sur une station de travail fournie par le client.

-

Cluster OKM – Ensemble complet des KMA du système. Tous ces KMA ont conscience les uns des autres et répliquent mutuellement les informations.

-

Agent – Périphérique ou logiciel qui effectue le chiffrement à l'aide de clés gérées par le cluster OKM. Un lecteur de bande de chiffrement StorageTek est un exemple d'agent. Les agents communiquent avec les KMA à l'aide du protocole d'agent KMS. L'API d'agent est un ensemble d'interfaces logicielles incorporées dans le matériel ou le logiciel de l'agent.

L'OKM utilise un réseau TCP/IP pour les connexions entre les KMA, les agents et les stations de travail où la GUI et les CLI d'Oracle Key Manager sont exécutées. Afin d'obtenir des connexions réseau flexibles, trois interfaces sont proposées pour les connexions réseau de chaque KMA :

-

La connexion de gestion, destinée à la connexion au réseau du client

-

La connexion de service, destinée à la connexion aux agents

-

La connexion ILOM/ELOM, destinée à la connexion à ILOM ou ELOM sur le KMA

L'illustration suivante présente un exemple :

Principes généraux de sécurité

Les principes suivants sont essentiels pour une utilisation sécurisée des applications.

Mise à jour du logiciel

L'un des principes fondamentaux d'une utilisation sécurisée est l'installation régulière des dernières versions et patches du logiciel. Les derniers packages de mise à niveau et programmes d'installation d'Oracle Key Manager sont disponibles sur le site Web My Oracle Support http://support.oracle.com.

Limitation de l'accès via le réseau aux services critiques

Conservez vos applications métier derrière un pare-feu. Le pare-feu vous permet d'être certain que l'accès à ces systèmes est limité à une route réseau définie, qui peut être surveillée et restreinte le cas échéant. Un routeur peut éventuellement remplacer plusieurs pare-feux indépendants.

Application du principe du moindre privilège

Le principe du moindre privilège stipule qu'il ne faut octroyer aux utilisateurs que les privilèges strictement nécessaires à la réalisation de leur travail. L'octroi excessif de responsabilités, de rôles ou de droits peut entraîner des risques d'accès non autorisé au système, particulièrement au début du cycle de vie d'une organisation, quand il y a encore peu de collaborateurs et que le travail doit être fait rapidement. Passez régulièrement en revue les privilèges des utilisateurs pour déterminer s'ils sont en accord avec les responsabilités professionnelles de ces derniers.

Surveillance de l'activité du système

La sécurité du système repose sur trois fondements : des protocoles de sécurité efficaces, une configuration correcte du système et la surveillance du système. Cette troisième exigence est satisfaite par la réalisation d'audits et l'examen des enregistrements d'audit. Chaque composant d'un système dispose de fonctionnalités de surveillance plus ou moins étendues. Suivez les conseils relatifs à l'audit figurant dans ce document et surveillez régulièrement les enregistrements d'audit.