2 Configurazione e installazione sicure

In questa sezione viene descritto il processo di pianificazione per un'installazione sicura e vengono illustrate le diverse topologie di distribuzione consigliate per i sistemi.

Informazioni sull'ambiente

Per comprendere al meglio le proprie esigenze di sicurezza, è necessario rispondere alle domande riportate di seguito.

Quali risorse desidero proteggere?

Nell'ambiente di produzione è possibile proteggere molte risorse. Identificare le risorse che si desidera proteggere quando si stabilisce il livello di sicurezza che occorre ottenere.

In genere, la principale risorsa da proteggere è costituita dai dati. In questa sede vengono descritte altre risorse in quanto associate alla gestione e alla protezione dei dati. I diversi problemi che riguardano la protezione dei dati includono la perdita di dati (ossia, dati resi non disponibili) e il danneggiamento o la divulgazione dei dati a parti non autorizzate.

Per proteggere i dati dalla divulgazione non autorizzata, spesso vengono utilizzate le chiavi di cifratura. Esse costituiscono pertanto un'altra risorsa da proteggere. Una gestione delle chiavi altamente affidabile è fondamentale per garantire l'alta disponibilità dei dati. Un altro livello di risorse da proteggere è costituito da quelle incluse nel cluster di Oracle Key Manager stesso, tra cui le Key Management Appliance.

Da chi desidero proteggere le risorse?

Queste risorse devono essere protette da chiunque non disponga dell'autorità necessaria all'accesso. Queste risorse devono essere protette fisicamente. È necessario considerare a quali dipendenti è opportuno concedere l'accesso a queste risorse. Quindi, identificare i tipi di operazione che ciascun dipendente deve poter eseguire nell'ambiente Oracle Key Manager.

Cosa accade se la protezione delle risorse strategiche fallisce?

In alcuni casi, un problema nello schema di sicurezza viene rilevato facilmente e considerato semplicemente un'inconveniente. In altri casi, un problema potrebbe causare un grave danno alle aziende o ai singoli clienti che utilizzano le risorse. Per proteggere correttamente ogni risorsa, è necessario comprenderne le ramificazioni in termini di sicurezza.

Topologie di distribuzione consigliate

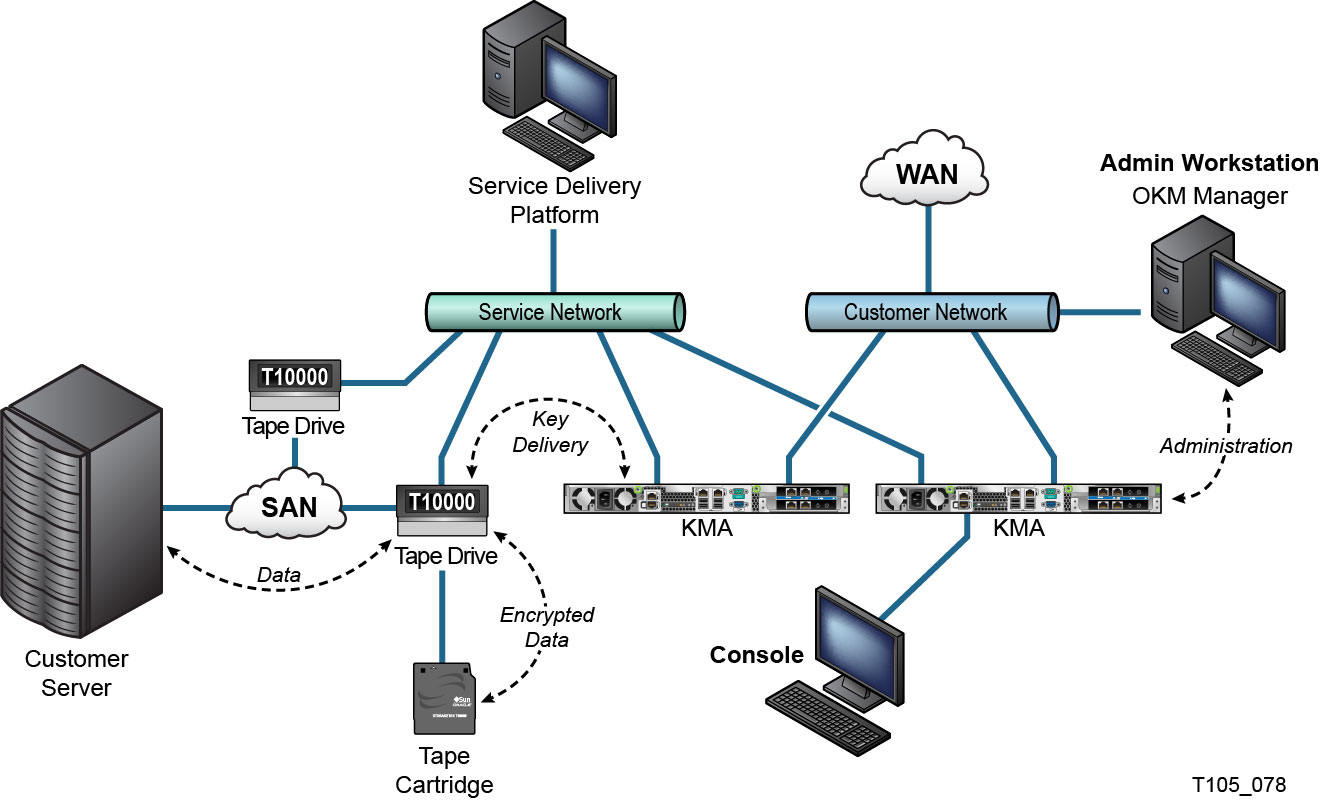

Nella figura riportata di seguito viene illustrata una distribuzione tipica di una soluzione Oracle Key Manager.

Figura 2-1 Distribuzione tipica di una soluzione OKM

Descrizione di Figura 2-1 Distribuzione tipica di una soluzione OKM

Installazione di una Key Management Appliance

In questa sezione viene descritto come installare e configurare in sicurezza una Key Management Appliance di OKM.

Le KMA vengono prodotte come appliance potenziate con la funzionalità Oracle Key Manager già disponibile.

L'installazione e la configurazione delle KMA in un cluster di OKM includono le operazioni elencate di seguito.

-

Installare ciascuna KMA in un rack.

-

Proteggere l'ILOM di ciascuna KMA.

-

Configurare la prima KMA nel cluster di OKM.

-

Aggiungere altre KMA al cluster di OKM.

Per ulteriori informazioni sulla pianificazione della distribuzione di un cluster di OKM, consultare il manuale Overview and Planning Guide di OKM.

Installazione di una KMA in un rack

Un tecnico del servizio clienti Oracle installa una KMA in un rack, in base alle procedure indicate nel documento Oracle Key Manager Installation and Service Manual. Per informazioni più dettagliate, il personale dell'assistenza Oracle può fare riferimento a questo manuale.

Protezione dell'ILOM di una KMA

Le KMA di Oracle Key Manager sono prodotte con il recente firmware ILOM. L'ILOM di una KMA deve essere protetto da un tecnico del servizio clienti Oracle o dall'utente. L'ILOM deve essere protetto anche dopo l'aggiornamento del firmware.

La protezione dell'ILOM comporta la definizione di determinate impostazioni dell'ILOM in modo da impedire modifiche all'ILOM che possano compromettere la sicurezza. Per le istruzioni, vedere "ILOM Security Hardening" nell'appendice Service Processor Procedures del manuale OKM Administration Guide.

Configurazione della prima KMA in un cluster di OKM

Prima di configurare la prima KMA, identificare le credenziali di suddivisione della chiave, nonché gli ID utente e le passphrase da definire in questo cluster di OKM. A questo scopo è possibile utilizzare un foglio di lavoro, come quello presente nel documento OKM Installation and Service Manual (solo interno). Chiedere al rappresentante del supporto Oracle.

Fornire le credenziali di suddivisione della chiave, gli ID utente e le passphrase al personale appropriato. Per ulteriori informazioni, consultare Protezione del quorum più avanti in questo documento.

Nota:

Conservare e proteggere le credenziali di suddivisione della chiave, gli ID utente e le passphrase.Aprire un browser Web, avviare la console remota, quindi avviare la utility OKM QuickStart nella console remota. Per inizializzare il cluster di OKM su questa KMA, seguire la procedura di inizializzazione del cluster descritta nel manuale Oracle Key Manager Administration Guide incluso nella libreria della documentazione di Oracle Key Manager.

Durante questa procedura vengono definite le credenziali di suddivisione della chiave e un utente con privilegi di Security Officer. Una volta completata la procedura QuickStart, il Security Officer deve eseguire il login alla KMA e definire ulteriori utenti di OKM.

Considerazioni per la definizione delle credenziali di suddivisione della chiave

La definizione di un numero ridotto di ID utente e passphrase per la suddivisione della chiave e di una soglia minima è più conveniente ma meno sicura. La definizione di un numero maggiore di ID utente e passphrase per la suddivisione della chiave e di una soglia superiore è meno conveniente ma più sicura.

Considerazioni per la definizione di ulteriori utenti di OKM

La definizione di pochi utenti di OKM, alcuni dei quali con più ruoli assegnati, è più conveniente ma meno sicura. La definizione di più utenti di OKM, la maggior parte dei quali con un solo ruolo assegnato, è meno conveniente ma più sicura in quanto facilita la registrazione delle operazioni eseguite da un determinato utente di OKM.

Aggiunta di ulteriori KMA al cluster di OKM

Aprire un browser Web, avviare la console remota, quindi avviare la utility OKM QuickStart nella console remota. Per aggiungere una KMA al cluster di OKM, seguire la procedura "Join Cluster" descritta in Oracle Key Manager Administration Guide all'indirizzo:

http://www.oracle.com/technetwork/documentation/tape-storage-curr-187744.html#crypto

Considerazioni per l'aggiunta di ulteriori KMA

Oracle Key Manager offre la conveniente opzione Autonomous Unlock per ciascuna KMA. Questa opzione viene definita durante la procedura QuickStart per la prima KMA e le KMA aggiuntive in un cluster e può essere modificata in un secondo momento dal Security Officer.

Se l'opzione Autonomous Unlock è abilitata, la KMA si sbloccherà automaticamente al momento dell'avvio e potrà fornire chiavi senza richiedere l'approvazione in base al quorum. Se l'opzione Autonomous Unlock è disabilitata, la KMA rimarrà bloccata al momento dell'avvio e non fornirà alcuna chiave finché il Security Officer non emetterà una richiesta di sblocco e questa richiesta non verrà approvata in base al quorum.

Per la massima sicurezza, Oracle sconsiglia di abilitare l'opzione Autonomous Unlock. Per ulteriori informazioni sull'opzione Autonomous Unlock, consultare Oracle Key Manager Version 2.x Security and Authentication White Paper all'indirizzo:

Caratteristiche delle KMA potenziate

Come indicato in precedenza, le KMA vengono prodotte come appliance potenziate con la funzionalità Oracle Key Manager già disponibile. In qualità di appliance potenziate, sono dotate delle caratteristiche elencate di seguito.

-

I pacchetti Solaris non necessari non sono inclusi nell'immagine di Solaris. Ad esempio, i servizi e le utility ftp e telnet non compaiono nell'immagine di Solaris.

-

Le KMA non producono file core.

-

La utility login(1) standard di Solaris è stata sostituita dalla console di OKM. Pertanto gli utenti non possono eseguire il login alla console di Solaris.

-

Il servizio ssh è disabilitato per impostazione predefinita. Ai fini dell'assistenza clienti, il Security Officer può abilitare il servizio ssh e definire un account di assistenza per un periodo di tempo limitato. Questo account di assistenza è l'unico account disponibile e prevede accesso e autorizzazioni limitate. Il controllo di Solaris tiene traccia dei comandi richiamati dall'account di assistenza.

-

L'account root è disabilitato e configurato come un ruolo.

-

Le KMA non sono dotate di alcuna unità DVD.

-

Le porte USB sono completamente disabilitate.

-

Le porte di rete inutilizzate sono chiuse.

-

Gli stack non eseguibili sono abilitati.

-

La casualità di ricerca nello spazio degli indirizzi è configurata.

-

Gli heap non eseguibili sono abilitati.

-

Per i file system in cui la sicurezza è un fattore determinate viene utilizzata la cifratura ZFS.

-

Solaris è configurato per garantire la conformità al benchmark SCAP PCI-DSS.

-

I servizi SMF non necessari sono disabilitati.

-

Il boot verificato di Oracle Solaris è configurabile nelle KMA basate su SPARC T7-1 per proteggere il processo di boot del sistema, proteggendo dal danneggiamento dei moduli kernel, dall'inserimento di kit root o da altri programmi malevoli.

-

Le nuove KMA basate sui server SPARC T7-1 e Netra SPARC T4-1 prevedono il rilevamento delle manomissioni (errore ILOM) in caso di accesso allo sportello dello chassis quando l'alimentazione è collegata.

-

Il firmware ILOM 3.2 è ora certificato in base a FIPS 140-2 livello 1 e può essere configurato in modalità FIPS.

-

Lo strumento di controllo di base e di reportistica viene eseguito periodicamente per facilitare le analisi. Questi report sono inclusi nei dump di sistema di OKM.

-

La funzione Solaris Cryptographic Security Framework è configurata per i criteri di sicurezza FIPS 140-2 livello 1 (documentato per Solaris 11.1) in presenza o meno di un Hardware Security Module.

Connessioni TCP/IP e KMA

Quando tra le entità (OKM Manager, agenti e altre KMA nello stesso cluster) e la KMA è presente un firewall, è necessario che questo consenta all'entità di stabilire connessioni TCP/IP con la KMA sulle porte riportate di seguito.

-

La comunicazione da OKM Manager a KMA richiede le porte 3331, 3332, 3333, 3335.

-

La comunicazione da agente a KMA richiede le porte 3331, 3332, 3334, 3335.

-

La comunicazione da KMA a KMA richiede le porte 3331, 3332, 3336.

Nota:

Per gli utenti che configurano le rispettive KMA per l'utilizzo degli indirizzi IPv6, configurare i firewall perimetrali basati su IPv4 in modo da escludere tutti i pacchetti IPv4 del protocollo 41 in uscita e i pacchetti UDP della porta 3544 per impedire agli host Internet di utilizzare il traffico in tunnelling IPv6 su IPv4 per raggiungere gli host interni.Per ulteriori informazioni, consultare la documentazione di configurazione del firewall. Nella Tabella 2-1 sono elencate le porte che le KMA utilizzano in modo esplicito o le porte alle quali le KMA forniscono servizi.

Tabella 2-1 Connessioni alle porte delle KMA

| Numero porta | Protocollo | Direzione | Descrizione |

|---|---|---|---|

|

22 |

TCP |

Ascolto |

SSH (solo quando il supporto tecnico è abilitato) |

|

123 |

TCP/UDP |

Ascolto |

NTP |

|

3331 |

TCP |

Ascolto |

Servizio OKM CA |

|

3332 |

TCP |

Ascolto |

Servizio certificati di OKM |

|

3333 |

TCP |

Ascolto |

Servizio di gestione di OKM |

|

3334 |

TCP |

Ascolto |

Servizio agenti di OKM |

|

3335 |

TCP |

Ascolto |

Servizio di ricerca automatica di OKM |

|

3336 |

TCP |

Ascolto |

Servizio di replica di OKM |

Nella Tabella 2-2 vengono elencati altri servizi in ascolto su porte che potrebbero non essere utilizzate.

| Numero porta | Protocollo | Direzione | Descrizione |

|---|---|---|---|

|

53 |

TCP/UDP |

Connessione |

DNS (solo quando la KMA è configurata per utilizzare DNS) |

|

68 |

UDP |

Connessione |

DHCP (solo quando la KMA è configurata per utilizzare DHCP) |

|

111 |

TCP/UDP |

Ascolto |

RPC (le KMA rispondono alle query rpcinfo). Questa porta è aperto alle richieste esterne solo su KMS 2.1 e versioni precedenti |

|

161 |

UDP |

Connessione |

SNMP (solo quando sono definiti gli SNMP Manager) |

|

161 |

UDP |

Ascolto |

SNMP (solo quando Hardware Management Pack è abilitato) |

|

514 |

TCP |

Connessione |

Syslog remoto (solo quando i server syslog remoto vengono definiti e configurati per l'utilizzo di TCP senza cifratura) |

|

546 |

UDP |

Connessione |

DHCPv6 (solo quando la KMA è configurata per utilizzare DHCP e IPv6) |

|

4045 |

TCP/UDP |

Ascolto |

Daemon di blocco NFS (solo KMS 2.0) |

|

6514 |

TLS su TCP |

Connessione |

Syslog remoto (solo quando i server syslog remoto vengono definiti e configurati per l'utilizzo di TLS) |

Nota:

La porta 443 deve essere aperta per consentire agli utenti di accedere all'interfaccia Web del processore di servizio e alla console OKM attraverso il firewall. Consultare Oracle Key Manager Installation and Service Manual (solo interno) per informazioni sulle porte ELOM e ILOM.Nella Tabella 2-3 vengono elencate le porte ELOM/ILOM delle KMA. Se occorre accedere a ELOM/ILOM esternamente al firewall, è necessario che queste porte siano abilitate; in caso contrario, non è necessario che siano abilitate per gli indirizzi IP ELOM/ILOM.

| Numero porta | Protocollo | Direzione | Descrizione |

|---|---|---|---|

|

22 |

TCP |

Ascolto |

SSH (per l'interfaccia a riga di comando ELOM/ILOM) |

|

53 |

TCP/UDP |

Connessione |

DNS (necessaria solo quando è configurato DNS) |

|

68 |

UDP |

Connessione |

Se DHCP è necessario per ELOM/ILOM. Nota: la documentazione per DHCP e ELOM/ILOM non è disponibile, sebbene siano supportati. |

|

80 |

TCP |

Ascolto |

HTTP (per l'interfaccia Web ELOM/ILOM) Se HTTP è necessario; in caso contrario, gli utenti possono fare riferimento alle istruzioni sulla connessione alla console remota all'indirizzo riportato di seguito. ELOM:

ILOM: |

|

161 |

UDP |

Ascolto/Connessione |

SNMPv3 (configurabile, è la porta predefinita) |

|

443 |

TCP/TLS |

Ascolto |

Embedded/Integrated Lights Out Manager Servizi Web DMTF (Desktop Management Task Force) per protocollo di gestione (WS-Man) su TLS (Transport Layer Security) |

|

623 |

UDP |

Ascolto |

IPMI (Intelligent Platform Management Interface) |