1 Panoramica

Questa sezione contiene una panoramica sul prodotto e una descrizione dei principi generali di sicurezza dell'applicazione.

Panoramica sul prodotto

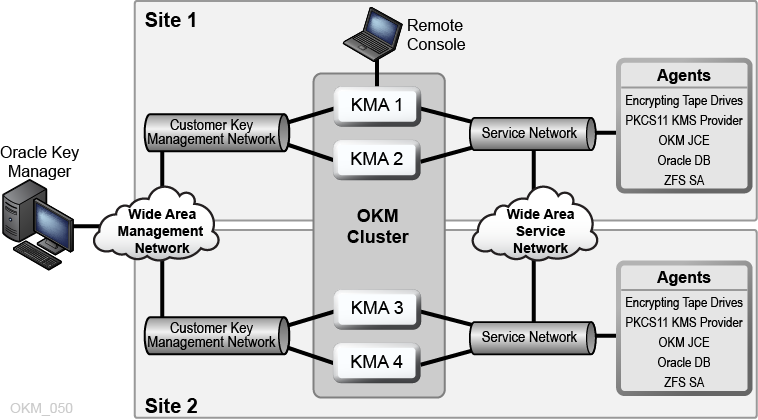

Oracle Key Manager (OKM) crea, memorizza e gestisce chiavi di cifratura. È composto dai componenti elencati di seguito.

-

Key Management Appliance (KMA): dispositivo dotato di sicurezza potenziata che offre servizi basati su criteri per la gestione, l'autenticazione, il controllo dell'accesso e il provisioning delle chiavi. Allo stesso modo di un'autorità attendibile per le reti di storage, la KMA controlla che tutti i dispositivi di storage siano registrati e autenticati e che tutte le operazioni di creazione, provisioning ed eliminazione delle chiavi di cifratura siano conformi ai criteri stabiliti.

-

Interfaccia GUI di Oracle Key Manager: interfaccia utente grafica eseguita su una workstation che comunica con la KMA su una rete IP per configurare e gestire OKM. L'interfaccia GUI di Oracle Key Manager deve essere installata su una workstation fornita dall'utente.

-

Interfacce CLI di Oracle Key Manager: due interfacce a riga di comando eseguite su una workstation che comunicano con la KMA su una rete IP per automatizzare le operazioni amministrative effettuate di frequente. Le interfacce CLI di Oracle Key Manager devono essere installate su una workstation fornita dall'utente.

-

Cluster di OKM: l'insieme completo delle KMA nel sistema. Tutte queste KMA sono consapevoli l'una dell'altra e replicano le informazioni tra di loro.

-

Agente: dispositivo o software che esegue la cifratura, utilizzando le chiavi gestite dal cluster di OKM. Un esempio di agente è un'unità nastro per la cifratura StorageTek. Gli agenti comunicano con le KMA utilizzando il protocollo per gli agenti KMS. L'interfaccia API dell'agente è un insieme di interfacce software incorporate nell'hardware o nel software dell'agente.

OKM utilizza le reti TCP/IP per la connessione tra le KMA, gli agenti e le workstation su cui sono in esecuzione le interfacce GUI e CLI di Oracle Key Manager. Per offrire connessioni di rete flessibili, sono disponibili tre apposite interfacce su ciascuna KMA.

-

Connessione di gestione: per la connessione alla rete dell'utente.

-

Connessione di servizio: per la connessione agli agenti.

-

Connessione a ILOM/ELOM: per la connessione all'ILOM o all'ELOM sulla KMA.

Vedere l'esempio nell'immagine seguente.

Principi di sicurezza generali

I principi indicati di seguito sono fondamentali per utilizzare in sicurezza qualsiasi applicazione.

Mantenere il software aggiornato

Uno dei principi alla base delle procedure di sicurezza consigliate consiste nel mantenere aggiornate tutte le versioni e le patch del software. Gli ultimi pacchetti di aggiornamento e programmi di installazione di Oracle Key Manager sono disponibili sul sito Web My Oracle Support all'indirizzo: http://support.oracle.com.

Limitare l'accesso di rete ai servizi critici

Proteggere le applicazioni aziendali con un firewall. Il firewall garantisce che l'accesso a questi sistemi sia limitato a un percorso di rete noto, che è possibile monitorare e limitare, se necessario. Un router dotato di firewall costituisce una valida alternativa a più firewall indipendenti.

Attenersi al principio di privilegio minimo

Il principio di privilegio minimo richiede che agli utenti venga assegnata la minore quantità di privilegi per eseguire le operazioni. Responsabilità, ruoli e concessioni troppo elevati, soprattutto nelle fasi iniziali del ciclo di vita di un'organizzazione in cui il personale è ridotto e il lavoro deve essere svolto rapidamente, spesso portano a rischi di abusi del sistema. I privilegi dell'utente devono essere verificati periodicamente per stabilire l'importanza delle responsabilità del lavoro corrente.

Monitorare l'attività del sistema

La sicurezza del sistema si basa su tre elementi: protocolli di sicurezza validi, configurazione di sistema appropriata e monitoraggio del sistema. Il controllo e l'analisi dei record di controllo soddisfano il terzo requisito. Ciascun componente all'interno di un sistema prevede qualche tipo di funzionalità di monitoraggio. Seguire il suggerimento sui controlli nel presente documento e monitorare i record di controllo a intervalli regolari.