1 Introducción

Oracle Key Manager (OKM) crea, almacena y gestiona claves de cifrado. OKM consta de los siguientes componentes:

-

Dispositivo de gestión de claves (KMA): una caja de seguridad reforzada que proporciona gestión de claves de ciclo de vida basada en políticas, autenticación, control de acceso y servicios de suministro de claves. Como autoridad de confianza para redes de almacenamiento, el dispositivo de gestión de claves garantiza que todos los dispositivos de almacenamiento estén registrados y autenticados, y que toda creación, suministro y supresión de claves de cifrado se lleve a cabo de conformidad con las políticas establecidas.

-

GUI de OKM: una interfaz gráfica de usuario que se ejecuta en una estación de trabajo y se comunica con el dispositivo de gestión de claves mediante una red IP para configurar y gestionar el OKM. La GUI de OKM Manager debe instalarse en una estación de trabajo proporcionada por el cliente.

-

CLI de OKM: dos utilidades de interfaz de línea de comandos (CLI) que admiten un subconjunto de las mismas funciones que la GUI de OKM Manager. Estas CLI permiten la automatización de diversas tareas, como creación de copias de seguridad, exportación de claves y elaboración de informes de auditoría.

-

Cluster de OKM: el conjunto completo de dispositivos de gestión de claves del sistema. Todos estos dispositivos de gestión de claves se reconocen entre sí y se replican información.

-

Agente: un dispositivo o software que efectúa el cifrado mediante el uso de claves gestionadas por el cluster de OKM. Estos incluyen las unidades de cinta de cifrado StorageTek de Oracle y los servidores de Oracle Database con cifrado de datos transparente (TDE).

Los agentes se comunican con los dispositivos de gestión de claves mediante la API de agente. La API de agente es un conjunto de interfaces de software que se incorpora en el software o hardware de agente.

Nota:

Consulte el Apéndice B, "Uso de OKM con el cifrado de datos transparente (TDE) de Advanced Security" para obtener información sobre el uso de OKM con TDE.

Conceptos de OKM

Se describen los siguientes conceptos de OKM:

-

Clusters de OKM

-

Agentes

-

Conexiones de red

-

Configuración inicial: conexión directa o consola remota

-

Configuración inicial: programa QuickStart

-

Ciclo de vida de claves

-

Transición de estado

-

Transiciones y estados de claves de OKM

-

Control de acceso basado en roles y usuarios

-

Unidades de datos, claves, grupos de claves y políticas de claves

Clusters de OKM

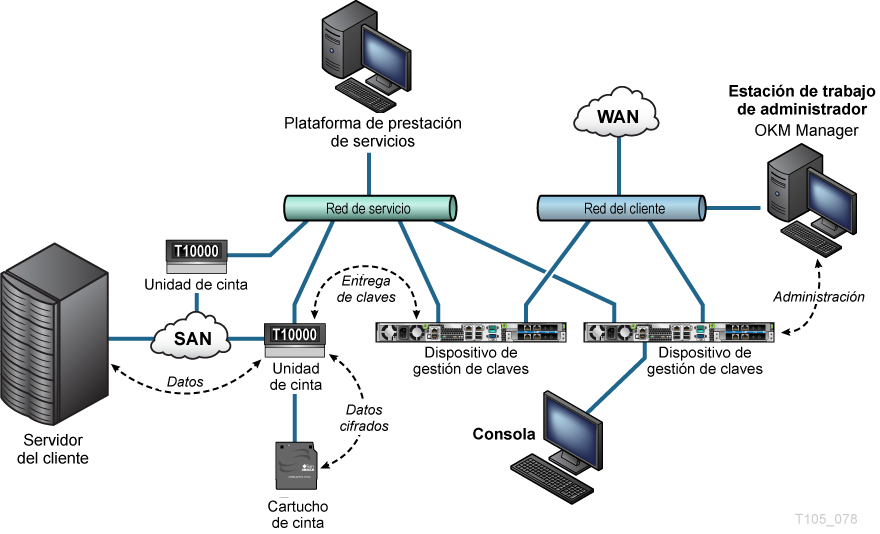

OKM admite la agrupación en clusters de varios dispositivos de gestión de claves, lo cual proporciona equilibrio de carga y failover. Todos los dispositivos de gestión de claves en un cluster de OKM actúan de manera activo/activo. Todos los dispositivos de gestión de claves pueden proporcionar todas las capacidades a cualquier agente. Las acciones realizadas en un dispositivo de gestión de claves rápidamente se replican en otros dispositivos de gestión de claves del cluster.

Agentes

Los agentes realizan operaciones criptográficas, específicamente, el cifrado de datos a medida que se escriben y el descifrado de datos a medida que se leen. Los agentes contactan al cluster de OKM a fin de crear y recuperar las claves utilizadas para efectuar la criptografía.

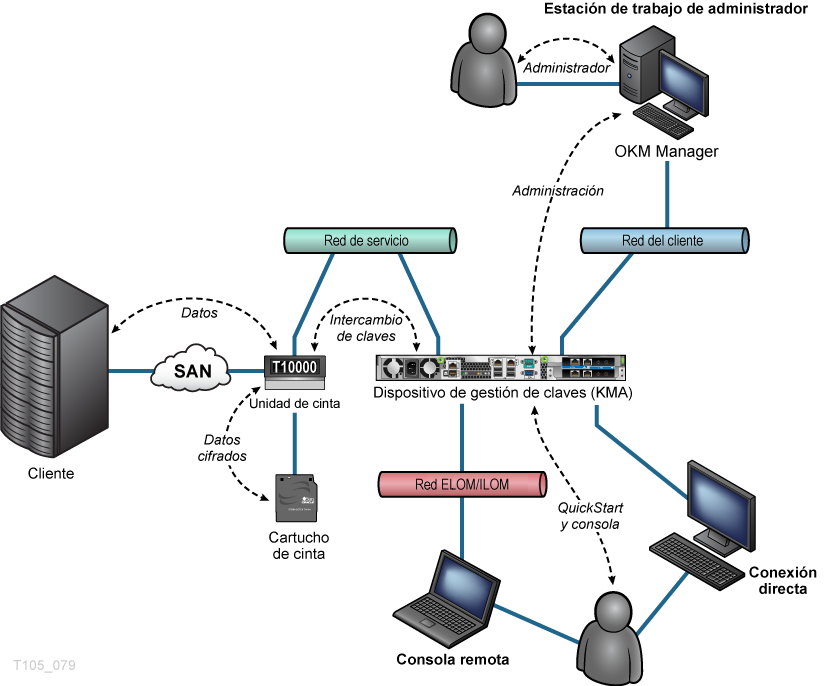

Conexiones de red

OKM usa redes TCP/IP para establecer conexiones entre los dispositivos de gestión de claves, los agentes y los equipos en los que se ejecuta la GUI de OKM Manager. Para establecer conexiones de red flexibles, se proporcionan dos interfaces para las conexiones de red en el dispositivo de gestión de claves:

-

La conexión de gestión, que sirve para establecer la conexión con la red del cliente.

-

La conexión de servicio, que sirve para establecer la conexión con las unidades de cinta.

Con la instalación de dispositivos de gestión de claves de producción, hay kits de accesorios específicos de la biblioteca disponibles que incluyen conmutadores y cables para la conexión a las unidades y al dispositivo de gestión de claves. Esto se muestra en la Figura 1-1.

Configuración inicial: conexión directa o consola remota

La configuración inicial del dispositivo de gestión de claves se realiza mediante la conexión de consola. Esto se puede realizar con un monitor y un teclado conectados directamente al dispositivo de gestión de claves o mediante la función de consola remota de Embedded Lights Out Manager (ELOM) o Integrated Lights Out Manager (ILOM). ELOM o ILOM proporcionan una conexión remota a la consola, lo cual permite realizar funciones del servidor.

La función de consola remota de ELOM/ILOM requiere una tercera conexión de red, etiquetada como "Red ELOM/ILOM" en la Figura 1-1. La dirección IP de ELOM o ILOM se debe configurar como se describe en "Acceso al dispositivo de gestión de claves mediante el procesador de servicio" a fin de usar la función de consola remota.

Nota:

Generalmente, la red ELOM/ILOM es la misma red del cliente.Configuración inicial: programa QuickStart

Cuando se enciende un dispositivo de gestión de claves que tiene el estado predeterminado de fábrica, se ejecuta en la consola una función del asistente denominada QuickStart para realizar la configuración inicial. Una vez que se completa esta configuración, se puede realizar la mayoría de las otras funciones desde la GUI de OKM Manager. Una interfaz de consola con función limitada permanece activa para un pequeño conjunto de funciones.

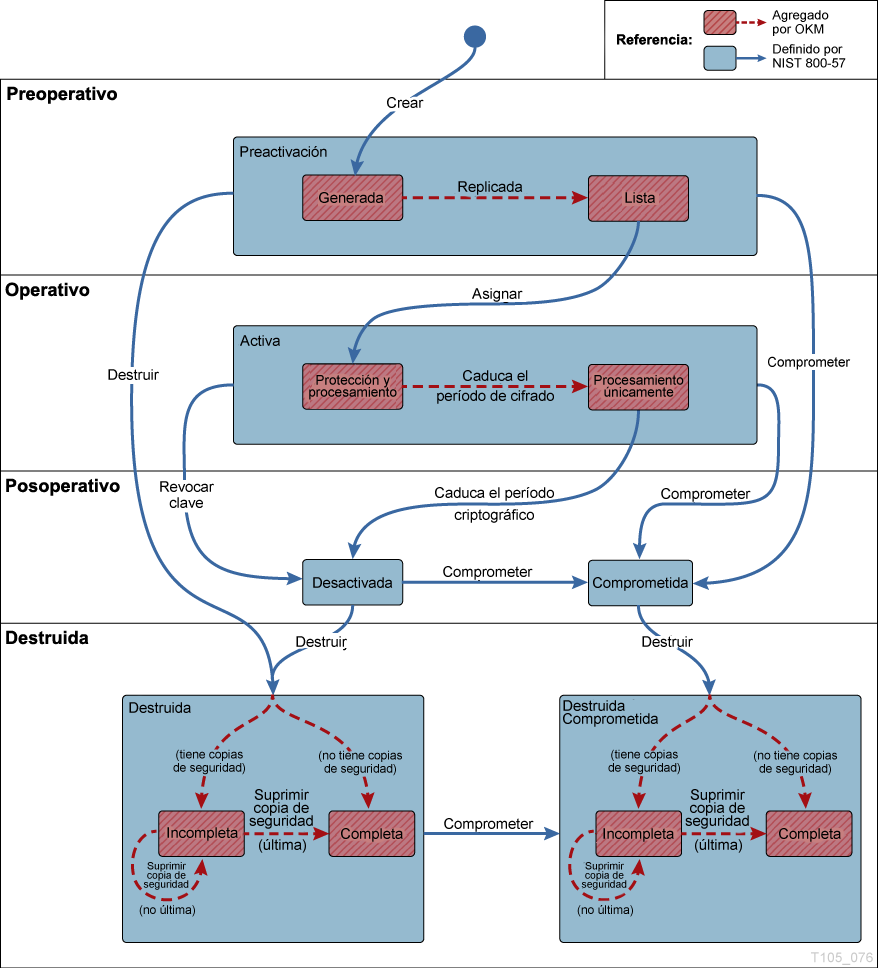

Ciclo de vida de claves

Las claves tienen un ciclo de vida basado en la política de claves El ciclo de vida impuesto por OKM se basa en las directrices de NIST 800-57. Se agregan algunos estados adicionales para abordar las variaciones de OKM.

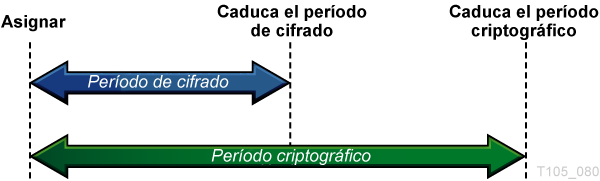

El ciclo de vida de las claves se basa en dos períodos definidos en las políticas de claves:

-

Período de cifrado

-

Período criptográfico

El período de cifrado es el período tras el cual se asigna una clave que puede usarse para cifrar los datos. El período criptográfico es el período que puede usarse para el descifrado. Los dos períodos se inician en el mismo momento cuando se asigna la clave.

La Número 1-2 muestra los períodos en un ciclo de vida de claves.

Transición de estado

El período de cifrado y el período criptográfico, combinados con otras funciones de OKM, definen una transición de estado para las claves.

La Figura 1-3 muestra las transiciones de estado. Los estados y las transiciones que se muestran en azul están definidos por NIST 800-57.

Transiciones y estados de claves de OKM

En la Figura 1-3, los estados y las transiciones que se muestran en rojo son agregados por OKM. Al examinar claves en OKM Manager, únicamente se enumera el estado más interno. Los estados de OKM se enumeran a continuación.

Preactivación

Este estado indica que se generó la clave pero aún no está disponible para ser utilizada. Dentro del estado de preactivación, la clave puede tener dos estados más: generada y lista.

Generada

El estado "generada" indica que se creó una clave en un dispositivo de gestión de claves en un cluster de OKM. Permanece generada hasta que se haya replicado en, al menos, otro dispositivo de gestión de claves en un cluster de OKM múltiple. En un cluster con un solo dispositivo de gestión de claves, se debe grabar una clave en, al menos, una copia de seguridad para la transición fuera del estado "generada".

Lista

El estado "lista" indica que la clave fue protegida contra robo mediante la replicación o una copia de seguridad. Una clave lista está disponible para asignación. La transición "replicada" ocurre cuando la clave se replica o (para un cluster de un solo OKM) cuando se realiza una copia de seguridad de la clave.

Activa

Este estado indica que la clave se puede utilizar para proteger información (cifrado) o para procesar información anteriormente protegida (descifrado). El NIST indica que se puede designar una clave activa para protección únicamente, procesamiento únicamente o protección y procesamiento. Además, indica específicamente que, para las claves de cifrado de datos simétricas, una clave se puede utilizar durante un período para proteger y procesar información y, una vez que caduca ese período, la clave se puede seguir usando para el procesamiento únicamente.

Dentro del estado "activa", OKM agrega dos subestados. Estos estados se describen en NIST, pero no se identifican específicamente como estados.

Protección y procesamiento

Una clave en este estado se puede utilizar para el cifrado y para el descifrado. Una clave se coloca en este estado cuando se asigna. La asignación se realiza cuando un agente de cifrado solicita la creación de una nueva clave.

Procesamiento únicamente

Una clave en este estado se puede utilizar para el descifrado, pero no para el cifrado. Cuando un agente determina que ninguna de las claves disponibles para una unidad de datos específica en proceso de lectura o escritura está en el estado "protección y procesamiento", debe crear una nueva clave.

Las claves pasan del estado "protección y procesamiento" al estado "procesamiento únicamente" cuando caduca el período de cifrado para la clave.

Desactivada

Este estado indica que la clave pasó el período criptográfico pero posiblemente aún se necesite para procesar (descifrar) información. NIST indica específicamente que las claves en este estado se pueden utilizar para procesar los datos.

Las directrices de NIST indican que, para que se pueda seguir accediendo a las claves posoperativas, incluidas las claves desactivadas y comprometidas, estas se deben archivar. Este es un proceso de recuperación que permite que las claves sean recuperadas desde un archivo y estén disponibles para su utilización.

OKM ofrece archivos en forma de copias de seguridad de dispositivos de gestión de claves, pero no puede recuperar una única clave desde una copia de seguridad. Por lo tanto, retiene las claves de fases posoperativas en el cluster de OKM y las entrega cuando un agente lo solicita.

Comprometida

Las claves tienen el estado "comprometida" cuando son liberadas o detectadas por una entidad no autorizada. Las claves comprometidas no deben utilizarse para proteger información, pero pueden usarse para procesar información.

Destruida/Comprometida destruida

Las claves destruidas y comprometidas destruidas (claves que se comprometieron antes o después de la destrucción) ya no existen. Sin embargo, se puede conservar información sobre la clave. El material de las claves destruidas se elimina del cluster de OKM. Las claves destruidas no se entregarán a un agente.

Nota:

La única manera de destruir una clave es mediante la GUI o la API de gestión.Las directrices de NIST no proporcionan ningún fundamento para destruir las claves sobre la base del tiempo.

Dentro de los estados "destruida" y "comprometida destruida", OKM define dos subestados: incompleta y completa. Estos estados se crean porque OKM no controla las copias de seguridad que crea. Un administrador de cliente debe informar a OKM cuando se destruye una copia de seguridad. Únicamente después de que se destruyen todas las copias de seguridad, se puede considerar que una clave se destruyó verdaderamente.

Incompleta

Este subestado indica que existe al menos una copia de seguridad que contiene la clave destruida. En este subestado, la clave no existe en ningún dispositivo de gestión de claves en el cluster de OKM. Las claves en este estado no se pueden entregar a los agentes.

Completa

Este subestado indica que se destruyeron todas las copias de seguridad que contienen la clave. La clave no existe en ningún dispositivo de gestión de claves ni en ninguna copia de seguridad. En realidad, es posible que las copias de seguridad que contienen la clave aún existan. Aunque OKM identifica las copias de seguridad como destruidas, el usuario tiene la responsabilidad de garantizar que estas copias de seguridad se hayan destruido realmente.

Se debe tener en cuenta que la transición "destruida" ocurre solamente como resultado de un comando administrativo. Además, las claves aún pueden entregarse a un agente de cifrado cuando están en la fase posoperativa (estados "desactivada" y "comprometida"). Esta interpretación es coherente con las descripciones de NIST sobre la fase posoperativa. Las directrices de NIST especifican que una clave posoperativa se debe destruir cuando "ya no se necesita". Consideramos que únicamente usted puede determinar cuándo una clave "ya no se necesita"; por lo tanto, solamente una entidad externa puede iniciar la transición destruida.

Control de acceso basado en roles y usuarios

OKM proporciona la capacidad de definir varios usuarios, cada uno con un ID de usuario y una frase de contraseña. A cada usuario se le otorga uno o más roles predefinidos. Estos roles son los siguientes:

-

Responsable de la seguridad: gestión y configuración de OKM

-

Operador: configuración de agentes y operaciones diarias

-

Responsable del cumplimiento: definición de grupos de claves y control de acceso de agentes a grupos de claves

-

Operador de copias de seguridad: ejecución de operaciones relativas a las copias de seguridad

-

Auditor: visualización de pistas de auditoría del sistema

-

Miembro del quórum: visualización y aprobación de operaciones de quórum pendientes

El responsable de la seguridad se define durante el proceso de QuickStart. Se pueden definir usuarios adicionales mediante la GUI de OKM Manager una vez que se completa el proceso de QuickStart.

Operaciones permitidas para cada rol

La Tabla 1-3 enumera las funciones para cada rol. Muestra únicamente las operaciones permitidas para la GUI y la consola. Es posible que vea una operación, pero que se produzca un error cuando intenta realizarla. Esto puede ocurrir si se eliminan roles para un usuario entre el momento de la visualización y el momento en que se intenta realizar la operación.

Todos los roles, excepto el de auditor, deben crear un sistema de cifrado que funcione. Un usuario puede tener uno o varios roles.

Protección por quórum

OKM también ofrece protección por quórum para determinadas operaciones. Puede definir un quórum de hasta 10 usuarios y un umbral de uno al número de usuarios del quórum. Esta información se denomina "credenciales de división de claves" (consulte "Introducción de credenciales de división de claves").

Los ID de usuario y las frases de contraseña son diferentes de los ID de usuario y las frases de contraseña utilizados para iniciar sesión en el sistema. Cuando intenta realizar una operación que requiere aprobación del quórum, se muestra una pantalla que permite que todos los usuarios del quórum introduzcan su ID de usuario y frase de contraseña. Como mínimo, debe suministrar el umbral especificado de ID de usuario y frases de contraseña para que se permita la operación.

Unidades de datos, claves, grupos de claves y políticas de claves

Las unidades de datos se utilizan para representar los datos cifrados por los agentes. Para las unidades de cinta, una unidad de datos es un cartucho de cinta, y las unidades de datos siempre están presentes. Este no es un requisito fundamental; los agentes futuros pueden funcionar sin definir unidades de datos.

Las claves son los valores reales de las claves (material de clave) y los metadatos asociados.

Las políticas de claves definen los parámetros que rigen las claves. Esto incluye parámetros de ciclo de vida (como período de cifrado y período criptográfico) y parámetros de exportación/importación (por ejemplo, importación permitida, exportación permitida).

Los grupos de claves asocian claves y políticas de claves. Los grupos de claves tienen una política de claves específica y son asignados a los agentes. Cada agente tiene una lista de grupos de claves permitidos. Se permite que los agentes recuperen solamente las claves que están asignadas a uno de los grupos de claves permitidos del agente. Los agentes también tienen un grupo de claves predeterminado. Cuando un agenta crea una clave (más específicamente, la asigna a una unidad de datos), la clave se coloca en el grupo de claves predeterminado del agente. Hay implementada una funcionalidad para permitir un control más completo de los grupos de claves por parte de los agentes. Sin embargo, los agentes existentes no pueden aprovechar esta funcionalidad.

Para que el sistema funcione, debe definirse al menos una política de claves y un grupo de claves. Ese grupo de claves debe asignarse como el grupo de claves predeterminado para todos los agentes.

Conexiones TCP/IP y el dispositivo de gestión de claves

Si existe un firewall entre las entidades (OKM Manager, agentes y otros dispositivos de gestión de claves en el mismo cluster) y el dispositivo de gestión de claves, el firewall debe permitir que la entidad establezca conexiones TCP/IP con el dispositivo de gestión de claves en los siguientes puertos:

-

La comunicación de OKM Manager a dispositivo de gestión de claves requiere los puertos 3331, 3332, 3333, 3335.

-

La comunicación de agente a dispositivo de gestión de claves requiere los puertos 3331, 3332, 3334, 3335.

-

La comunicación de dispositivo de gestión de claves a dispositivo de gestión de claves requiere los puertos 3331, 3332, 3336.

Nota:

Para los usuarios que configuran los dispositivos de gestión de claves para usar direcciones IPv6, configure firewalls de borde basados en IPv4 para eliminar los 41 paquetes de IPv4 de salida y los 3544 paquetes de puerto UDP a fin de evitar que los host de Internet utilicen el tráfico de túnel IPv6 sobre IPv4 para llegar a los hosts internos.Consulte la documentación de configuración de firewall para obtener detalles. La Tabla 1-1 enumera los puertos explícitamente utilizados por los dispositivos de gestión de claves o los puertos en los que los dispositivos de gestión de claves de prestan servicios.

Tabla 1-1 Conexiones de puertos de los dispositivos de gestión de claves

| Número de puerto | Protocolo | Dirección | Descripción |

|---|---|---|---|

|

22 |

TCP |

Recepción |

SSH (únicamente cuando la asistencia técnica está activada) |

|

123 |

TCP/UDP |

Recepción |

NTP |

|

3331 |

TCP |

Recepción |

Servicio CA de OKM |

|

3332 |

TCP |

Recepción |

Servicio de certificado de OKM |

|

3333 |

TCP |

Recepción |

Servicio de gestión de OKM |

|

3334 |

TCP |

Recepción |

Servicio de agente de OKM |

|

3335 |

TCP |

Recepción |

Servicio de detección de OKM |

|

3336 |

TCP |

Recepción |

Servicio de replicación de OKM |

La Tabla 1-2 muestra otros servicios con recepción en puertos que posiblemente no se utilicen.

| Número de puerto | Protocolo | Dirección | Descripción |

|---|---|---|---|

|

53 |

TCP/UDP |

Conexión |

DNS (únicamente cuando el dispositivo de gestión de claves está configurado para usar DNS) |

|

68 |

UDP |

Conexión |

DHCP (únicamente cuando el dispositivo de gestión de claves está configurado para usar DHCP) |

|

111 |

TCP/UDP |

Recepción |

RPC (los dispositivos de gestión de claves responden a consultas rpcinfo). Este puerto está abierto a solicitudes externas únicamente en KMS 2.1 y versiones anteriores |

|

161 |

UDP |

Conexión |

SNMP (únicamente cuando se definen gestores de SNMP) |

|

546 |

UDP |

Conexión |

DHCPv6 (únicamente cuando el dispositivo de gestión de claves está configurado para usar DHCP e IPv6) |

|

4045 |

TCP/UDP |

Recepción |

Daemon de boqueo de NFS (KMS 2.0 únicamente) |

Nota:

El puerto 443 debe estar abierto para permitir que los clientes accedan a la interfaz web del procesador de servicio y a la consola de OKM a través del firewall. Consulte el Manual de servicio e instalación de Oracle Key Manager para ver los puertos ELOM e ILOM.Requisitos de software de OKM Manager

Para ejecutar OKM Manager, necesita una estación de trabajo que ejecute uno de los siguientes sistemas operativos:

-

Solaris 10 10/09 (actualización 8) x86

-

Solaris 10 9/10 (actualización 9) SPARC

-

Solaris 10 9/10 (actualización 9) x86

-

Microsoft Windows 7 Business

-

Microsoft Windows 7 Enterprise

-

Microsoft Windows Vista Business

-

Microsoft Windows XP Professional versión 2002

-

Microsoft Windows XP Professional

-

Microsoft Windows Server 2008 versión 6.0

-

Microsoft Windows Server 2003 R2 Standard Edition

-

Microsoft Windows Server 2003

No es necesario que tenga privilegios de administrador (en Windows) o de usuario root (en Solaris) para instalar e invocar la GUI.

Uso de la ayuda en pantalla

OKM Manager incluye una ayuda en pantalla completa. Para ver la ayuda en cualquier pantalla de OKM Manager:

-

Haga clic en el botón Help (Ayuda), ubicado en la parte superior del panel, para obtener ayuda general.

o

-

Navegue hasta el panel con la tecla de tabulación o haciendo clic en cualquier parte dentro del panel. A continuación, haga clic en F1 para ver ayuda contextual.

Control de acceso basado en roles

OKM define los siguientes roles:

-

Responsable de la seguridad: gestión de la configuración de seguridad, los usuarios, los sitios y los socios de transferencia

-

Responsable del cumplimiento: gestión de las políticas de claves y los grupos de claves, y determinación de los agentes y socios de transferencia que pueden usar los grupos de claves

-

Operador de copias de seguridad: realización de copias de seguridad

-

Auditor: visualización de información sobre el cluster de OKM

-

Miembro del quórum: visualización y aprobación de operaciones de quórum pendientes

Una única cuenta de usuario del dispositivo de gestión de claves puede pertenecer a uno o más roles. El dispositivo de gestión de claves verifica que la entidad de usuario solicitante tenga permiso para ejecutar una operación sobre la base de los roles del usuario. Para obtener más información sobre los roles, consulte "Inicio de sesión en el dispositivo de gestión de claves".

Operaciones basadas en roles

La Tabla 1-3 muestra las operaciones del sistema que puede realizar cada rol de usuario. En las columnas "Roles", las entradas significan lo siguiente:

-

Sí: el rol tiene permiso para realizar la operación.

-

Quórum: el rol tiene permiso para realizar la operación, pero también debe proporcionar quórum

-

N/C: el rol no tiene permiso para realizar la operación.

Tabla 1-3 Operaciones del sistema/roles de usuario

| Entidad | Operación | Roles | |||||

|---|---|---|---|---|---|---|---|

| Responsable de la seguridad | Responsable del cumplimiento | Operador | Operador de copias de seguridad | Auditor | Miembro del quórum | ||

|

Consola |

|||||||

|

Iniciar sesión |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

|

|

Establecer configuración regional del dispositivo de gestión de claves |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Establecer dirección IP del dispositivo de gestión de claves |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Activar la asistencia técnica |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Desactivar la asistencia técnica |

Sí |

N/C |

Sí |

N/C |

N/C |

N/C |

|

|

Activar el administrador principal |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Desactivar el administrador principal |

Sí |

N/C |

Sí |

N/C |

N/C |

N/C |

|

|

Reiniciar el dispositivo de gestión de claves |

N/C |

N/C |

Sí |

N/C |

N/C |

N/C |

|

|

Cerrar el dispositivo de gestión de claves |

N/C |

N/C |

Sí |

N/C |

N/C |

N/C |

|

|

Iniciar sesión en el cluster de OKM |

Quórum |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Establecer la frase de contraseña del usuario |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Restablecer el dispositivo de gestión de claves |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Cerrar sesión |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

|

|

Conectar |

|||||||

|

Iniciar sesión |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

|

|

Crear perfil |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

|

|

Suprimir perfil |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

|

|

Establecer valores de configuración |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

|

|

Desconectar |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

|

|

Credenciales de división de claves |

|||||||

|

Enumerar |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Modificar |

Quórum |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Desbloqueo autónomo |

|||||||

|

Enumerar |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Modificar |

Quórum |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Bloquear/desbloquear dispositivo de gestión de claves |

|||||||

|

Enumerar estado |

Sí |

Sí |

Sí |

Sí |

Sí |

N/C |

|

|

Bloquear |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Desbloquear |

Quórum |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Sitio |

|||||||

|

Crear |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Enumerar |

Sí |

N/C |

Sí |

N/C |

N/C |

N/C |

|

|

Modificar |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Suprimir |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Parámetros de seguridad |

|||||||

|

Enumerar |

Sí |

Sí |

Sí |

Sí |

Sí |

N/C |

|

|

Modificar |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Dispositivo de gestión de claves |

|||||||

|

Crear |

Quórum |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Enumerar |

Sí |

N/C |

Sí |

N/C |

N/C |

N/C |

|

|

Modificar |

Quórum |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Suprimir |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Usuario |

|||||||

|

Crear |

Quórum |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Enumerar |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Modificar |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Modificar frase de contraseña |

Quórum |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Suprimir |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Rol |

|||||||

|

Agregar |

Quórum |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Enumerar |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Política de claves |

|||||||

|

Crear |

N/C |

Sí |

N/C |

N/C |

N/C |

N/C |

|

|

Enumerar |

N/C |

Sí |

N/C |

N/C |

N/C |

N/C |

|

|

Modificar |

N/C |

Sí |

N/C |

N/C |

N/C |

N/C |

|

|

Suprimir |

N/C |

Sí |

N/C |

N/C |

N/C |

N/C |

|

|

Grupo de claves |

|||||||

|

Crear |

N/C |

Sí |

N/C |

N/C |

N/C |

N/C |

|

|

Enumerar |

N/C |

Sí |

Sí |

N/C |

N/C |

N/C |

|

|

Enumerar unidades de datos |

N/C |

Sí |

Sí |

N/C |

N/C |

N/C |

|

|

Enumerar agentes |

N/C |

Sí |

Sí |

N/C |

N/C |

N/C |

|

|

Modificar |

N/C |

Sí |

N/C |

N/C |

N/C |

N/C |

|

|

Suprimir |

N/C |

Sí |

N/C |

N/C |

N/C |

N/C |

|

|

Agente |

|||||||

|

Crear |

N/C |

N/C |

Sí |

N/C |

N/C |

N/C |

|

|

Enumerar |

N/C |

Sí |

Sí |

N/C |

N/C |

N/C |

|

|

Modificar |

N/C |

N/C |

Sí |

N/C |

N/C |

N/C |

|

|

Modificar frase de contraseña |

N/C |

N/C |

Sí |

N/C |

N/C |

N/C |

|

|

Suprimir |

N/C |

N/C |

Sí |

N/C |

N/C |

N/C |

|

|

Asignación de grupos de claves/agentes |

|||||||

|

Enumerar |

N/C |

Sí |

Sí |

N/C |

N/C |

N/C |

|

|

Modificar |

N/C |

Sí |

N/C |

N/C |

N/C |

N/C |

|

|

Unidad de datos |

|||||||

|

Crear |

N/C |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Enumerar |

N/C |

Sí |

Sí |

N/C |

N/C |

N/C |

|

|

Modificar |

N/C |

N/C |

Sí |

N/C |

N/C |

N/C |

|

|

Modificar grupo de claves |

N/C |

Sí |

N/C |

N/C |

N/C |

N/C |

|

|

Suprimir |

N/C |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Claves |

|||||||

|

Enumerar claves de unidades de datos |

N/C |

Sí |

Sí |

N/C |

N/C |

N/C |

|

|

Destruir |

N/C |

N/C |

Sí |

N/C |

N/C |

N/C |

|

|

Comprometer |

N/C |

Sí |

N/C |

N/C |

N/C |

N/C |

|

|

Socios de transferencia |

|||||||

|

Configurar |

Quórum |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Enumerar |

Sí |

Sí |

Sí |

N/C |

N/C |

N/C |

|

|

Modificar |

Quórum |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Suprimir |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Claves para trasferencia de claves |

|||||||

|

Enumerar |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Actualizar |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Asignaciones de socios de transferencia a grupos de claves |

|||||||

|

Enumerar |

N/C |

Sí |

Sí |

N/C |

N/C |

N/C |

|

|

Modificar |

N/C |

Sí |

N/C |

N/C |

N/C |

N/C |

|

|

Copia de seguridad |

|||||||

|

Crear |

N/C |

N/C |

N/C |

Sí |

N/C |

N/C |

|

|

Enumerar |

Sí |

Sí |

Sí |

Sí |

N/C |

N/C |

|

|

Enumerar copias de seguridad con claves destruidas |

N/C |

Sí |

Sí |

N/C |

N/C |

N/C |

|

|

Restaurar |

Quórum |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Confirmar destrucción |

N/C |

N/C |

N/C |

Sí |

N/C |

N/C |

|

|

Copia de seguridad básica |

|||||||

|

Crear |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Gestor de SNMP |

|||||||

|

Crear |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Enumerar |

Sí |

N/C |

Sí |

N/C |

N/C |

N/C |

|

|

Modificar |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Suprimir |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Evento de auditoría |

|||||||

|

Ver |

Sí |

Sí |

Sí |

Sí |

Sí |

N/C |

|

|

Visualizar historial de agentes |

N/C |

Sí |

Sí |

N/C |

N/C |

N/C |

|

|

Visualizar historial de unidades de datos |

N/C |

Sí |

Sí |

N/C |

N/C |

N/C |

|

|

Visualizar historial de claves de unidades de datos |

N/C |

Sí |

Sí |

N/C |

N/C |

N/C |

|

|

Volcado del sistema |

|||||||

|

Crear |

Sí |

N/C |

Sí |

N/C |

N/C |

N/C |

|

|

Hora del sistema |

|||||||

|

Enumerar |

Sí |

Sí |

Sí |

Sí |

Sí |

N/C |

|

|

Modificar |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Servidor NTP |

|||||||

|

Enumerar |

Sí |

Sí |

Sí |

Sí |

Sí |

N/C |

|

|

Modificar |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Versión de software |

|||||||

|

Enumerar |

Sí |

Sí |

Sí |

Sí |

Sí |

N/C |

|

|

Actualizar |

N/C |

N/C |

Quórum |

N/C |

N/C |

N/C |

|

|

Configuración de red |

|||||||

|

Mostrar |

Sí |

Sí |

Sí |

Sí |

Sí |

N/C |

|

|

Operación de quórum pendiente |

|||||||

|

Aprobar |

N/C |

N/C |

N/C |

N/C |

N/C |

Quórum |

|

|

Suprimir |

Sí |

N/C |

N/C |

N/C |

N/C |

N/C |

|

|

Lista de claves |

|||||||

|

Consultar |

N/C |

Sí |

Sí |

N/C |

N/C |

N/C |

|

|

Enumerar historial de actividad |

N/C |

Sí |

Sí |

N/C |

N/C |

N/C |

|

|

Lista de rendimiento de agentes |

|||||||

|

Consultar |

N/C |

Sí |

Sí |

N/C |

N/C |

N/C |

|

|

Lista de rendimiento de dispositivos de gestión de claves |

|||||||

|

Consultar |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

|

|

Carga actual |

|||||||

|

Consultar |

Sí |

Sí |

Sí |

Sí |

Sí |

Sí |

|