2 Configuración e instalación seguras

En esta sección, se detallan los procesos de planificación para lograr una instalación segura y se describen varias topologías de despliegue recomendadas para los sistemas.

Comprensión del entorno

Para comprender mejor sus necesidades de seguridad, hágase las siguientes preguntas:

¿Qué recursos estoy protegiendo?

Pueden protegerse varios recursos en el entorno de producción. Tenga en cuenta los recursos que desea proteger cuando decida qué nivel de seguridad debe proporcionar.

En general, los recursos que se deben proteger primero son los datos. Los demás recursos se detallan aquí porque se asocian con la gestión y la protección de datos. Varias preocupaciones se relacionan con la protección de datos; por ejemplo, perder los datos (es decir, que los datos no estén disponibles) o que los datos se pongan en riesgo o se divulguen a partes no autorizadas.

Las claves criptográficas se usan habitualmente para proteger los datos contra la divulgación no autorizada. Por lo tanto, son otro recurso que hay que proteger. La gestión de claves de alta confiabilidad resulta esencial para mantener la alta disponibilidad de los datos. Otro grupo de recursos que debe protegerse incluye los activos que se encuentran en el cluster de Oracle Key Manager, incluidos los dispositivos de gestión de claves.

¿De quién estoy protegiendo los recursos?

Estos recursos deben protegerse de todos los que no tengan autoridad para acceder a ellos. Deben protegerse de manera física. Tenga en cuenta cuales de sus empleados necesitan tener acceso a estos recursos. Luego, identifique qué tipos de operaciones debe poder ejecutar cada empleado en el entorno de Oracle Key Manager.

¿Qué sucede si falla la protección de los recursos estratégicos?

En algunos casos, un fallo en un esquema de seguridad se detecta fácilmente y se considera nada más que un inconveniente. En otros casos, un fallo podría causar un gran daño a las empresas o a los clientes individuales que usan los recursos. Comprender las ramificaciones de la seguridad de cada recurso ayudará a protegerlo correctamente.

Topologías de despliegue recomendadas

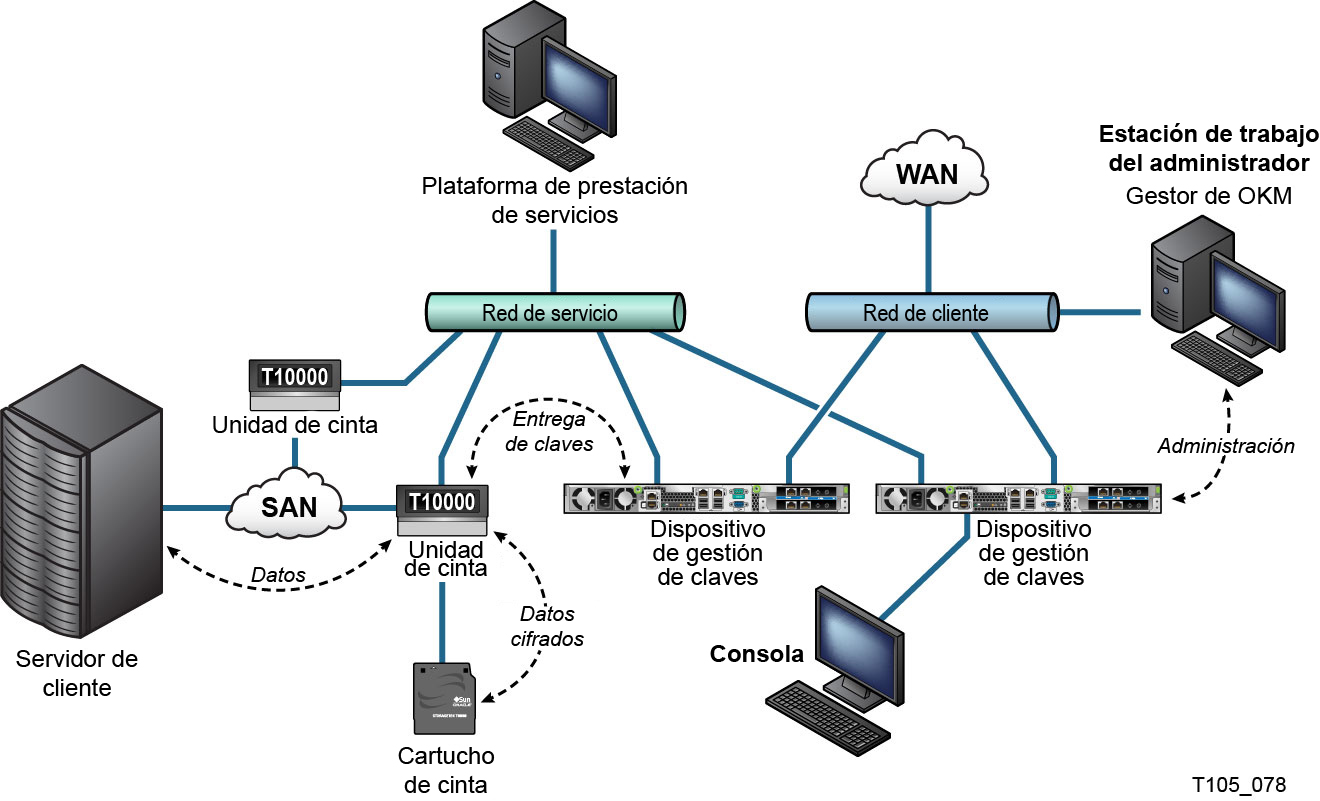

En la siguiente figura, se muestra un despliegue típico de una solución para Oracle Key Manager.

Figura 2-1 Despliegue típico de una solución OKM

Descripción de Figura 2-1 Despliegue típico de una solución OKM

Instalación de un dispositivo de gestión de claves

En esta sección, se describe cómo instalar y configurar un dispositivo de gestión de claves de OKM de manera segura.

Los dispositivos de gestión de claves se fabrican como dispositivos endurecidos y ya traen disponible la funcionalidad de Oracle Key Manager.

Para instalar y configurar los dispositivos de gestión de claves en un cluster de OKM, se deben seguir estos pasos:

-

Instalar cada dispositivo de gestión de claves en un rack.

-

Para cada dispositivo de gestión de claves, proteger la instancia de ILOM correspondiente.

-

Configurar el primer dispositivo de gestión de claves en el cluster de OKM.

-

Agregar dispositivos de gestión de claves adicionales al cluster de OKM.

En la Guía de visión general y planificación de OKM se incluye más información acerca de la planificación del despliegue de un cluster de OKM.

Instalación de un dispositivo de gestión de claves en un rack

Un técnico del servicio al cliente de Oracle instala el dispositivo de gestión de claves en un rack siguiendo los procedimientos que se describen en el Manual de servicio e instalación de Oracle Key Manager. El personal del servicio de asistencia de Oracle puede consultar dicho manual para obtener información más detallada.

Protección del ILOM de un dispositivo de gestión de claves

Los dispositivos de gestión de claves de Oracle Key Manager se fabrican con las versiones más recientes de firmware de ILOM. El cliente o un técnico del servicio al cliente de Oracle deben proteger el ILOM del dispositivo de gestión de claves. El ILOM también debe protegerse después de actualizar el firmware de ILOM.

La protección del ILOM implica definir una configuración particular de ILOM, de modo que no se permita realizar cambios en ILOM que pongan en riesgo la seguridad. Para obtener instrucciones, consulte "Endurecimiento de la seguridad de ILOM" en el apéndice Procedimientos del procesador de servicio de la Guía de administración de OKM.

Configuración del primer dispositivo de gestión de claves en el cluster de OKM

Antes de configurar el primer dispositivo de gestión de claves, primero identifique las credenciales de división de claves y los ID de usuario y las frases de contraseña que se definirán en este cluster de OKM. Puede usar una hoja de trabajo para hacerlo, como la que se incluye en el Manual de instalación y servicio de OKM (solo para uso interno). Consulte con el representante de soporte de Oracle.

Proporcione estas credenciales de división de claves y los ID de usuario y las frases de contraseña al personal correspondiente. Consulte Protección por quórum más adelante en este documento para obtener más información.

Nota:

Retenga y proteja estas credenciales de división de claves y los ID de usuario y las frases de contraseña.Abra un explorador web, inicie la consola remota y, luego, inicie la utilidad QuickStart de OKM dentro de la consola remota. Para inicializar el cluster de OKM en este dispositivo de gestión de claves, siga el procedimiento de inicialización del cluster que se describe en la Guía de administración de Oracle Key Manager que se incluye en las bibliotecas de documentación de Oracle Key Manager.

Durante este procedimiento se definen las credenciales de división de claves y un usuario con privilegios de responsable de la seguridad. Una vez que se completa el procedimiento de QuickStart, el responsable de la seguridad debe iniciar sesión en el dispositivo de gestión de claves y definir usuarios adicionales de OKM.

Consideraciones para definir las credenciales de división de claves

Es más conveniente definir menos frases de contraseña e ID de usuario de división de claves y un umbral inferior, pero es menos seguro. Definir más frases de contraseña e ID de usuario de división de claves y un umbral superior es menos conveniente, pero es más seguro.

Consideraciones para definir usuarios adicionales de OKM

Es más conveniente definir menos usuarios de OKM, de los cuales algunos tengan varios roles asignados, pero es menos seguro. Definir más usuarios de OKM, de los cuales la mayoría tenga solo un rol asignado, es menos conveniente, pero es más seguro, ya que facilita el seguimiento de las operaciones realizadas por un usuario determinado de OKM.

Agregación de dispositivos de gestión de claves adicionales al cluster de OKM

Abra un explorador web, inicie la consola remota y, luego, inicie la utilidad QuickStart de OKM dentro de la consola remota. Para agregar este dispositivo de gestión de claves al cluster de OKM, siga el procedimiento descrito en "Incorporación al cluster" en la Guía de administración de Oracle Key Manager, disponible en:

http://www.oracle.com/technetwork/documentation/tape-storage-curr-187744.html#crypto

Consideraciones para agregar dispositivos de gestión de claves adicionales

Oracle Key Manager ofrece una opción conveniente de desbloqueo autónomo para cada dispositivo de gestión de claves. Esta opción se define durante el procedimiento de QuickStart para el primer dispositivo de gestión de claves y para los adicionales en un cluster, pero el responsable de la seguridad puede modificarla más adelante.

Si el desbloqueo autónomo está activado, el dispositivo de gestión de claves se bloquea automáticamente al inicio y queda listo para proporcionar claves sin necesidad de aprobación de quórum. Si el desbloqueo autónomo se desactiva, el dispositivo de gestión de claves permanece bloqueado al inicio y no proporciona claves hasta que el responsable de la seguridad emite una solicitud de desbloqueo y un quórum la aprueba.

Para mantener una seguridad máxima, Oracle no recomienda la activación del desbloqueo autónomo. Para obtener más información sobre la opción de desbloqueo autónomo, consulte Documentación técnica de autenticación y seguridad de Oracle Key Manager versión 2.x en el siguiente enlace:

Características de los dispositivos de gestión de claves endurecidos

Como se explicó anteriormente, los dispositivos de gestión de claves se fabrican como dispositivos endurecidos y ya traen disponible la funcionalidad de Oracle Key Manager. Como dispositivos endurecidos, tienen las siguientes características:

-

Los paquetes de Solaris que no son necesarios no se incluyen en la imagen de Solaris. Por ejemplo, las utilidades y los servicios de ftp y telnet no aparecen en la imagen de Solaris.

-

Los dispositivos de gestión de claves no producen archivos principales.

-

La utilidad estándar de Solaris login(1) se ha reemplazado con la consola de OKM. Por lo tanto, los usuarios no pueden iniciar sesión en la consola de Solaris.

-

El servicio ssh está desactivado por defecto. En los casos de soporte al cliente, el responsable de la seguridad puede activar el servicio ssh y definir una cuenta de soporte durante un período limitado. Esta cuenta de soporte es la única cuenta disponible y tiene permisos y acceso limitados. A continuación, se mencionan comandos de seguimiento de auditoría de Solaris que invoca la cuenta de soporte:

-

La cuenta root está desactivada y configurada como rol.

-

Los dispositivos de gestión de claves no se equipan con una unidad de DVD.

-

Los puertos USB se desactivan correctamente.

-

Los puertos de red sin usar se cierran.

-

Las pilas no ejecutables están activadas.

-

La ejecución aleatoria de consultas en el espacio de direcciones está configurada.

-

Los montones no ejecutables están activados.

-

Se usa el cifrado de ZFS para los sistemas de archivo confidenciales de seguridad.

-

Solaris está configurado de manera de cumplir con la referencia PCI-DSS de SCAP.

-

Los servicios de SMF innecesarios están desactivados.

-

El inicio verificado de Oracle Solaris se puede configurar en los dispositivos de gestión de claves basados en SPARC T7-1 para proteger el proceso de inicio del sistema, lo cual, a su vez, protege contra el daño de los módulos del núcleo, la inserción de rootkits y otros programas maliciosos.

-

Los dispositivos de gestión de claves más nuevos basados en los servidores SPARC T7-1 y Netra SPARC T4-1, dan prueba de alteraciones (fallo de ILOM) si se accede a la puerta del chasis cuando está activo el suministro de energía.

-

El firmware de ILOM 3.2 ahora cuenta con la certificación FIPS 140-2 nivel 1 y se lo puede configurar en el modo FIPS.

-

La herramienta básica de creación de informes y auditoría se ejecuta periódicamente para facilitar el análisis. Estos informes se incluyen en volcados de sistema de OKM.

-

La estructura de seguridad criptográfica de Solaris se configura en función de las políticas de seguridad de FIPS 140-2 nivel 1 (documentado para Solaris 11.1) en presencia o ausencia de un módulo de seguridad de hardware.

Conexiones TCP/IP y el dispositivo de gestión de claves

Si existe un firewall entre las entidades (OKM Manager, agentes y otros dispositivos de gestión de claves en el mismo cluster) y el dispositivo de gestión de claves, el firewall debe permitir que la entidad establezca conexiones TCP/IP con el dispositivo de gestión de claves en los siguientes puertos:

-

La comunicación de OKM Manager a dispositivo de gestión de claves requiere los puertos 3331, 3332, 3333, 3335.

-

La comunicación de agente a dispositivo de gestión de claves requiere los puertos 3331, 3332, 3334, 3335.

-

La comunicación de dispositivo de gestión de claves a dispositivo de gestión de claves requiere los puertos 3331, 3332, 3336.

Nota:

Para los usuarios que configuran los dispositivos de gestión de claves para usar direcciones IPv6, configure firewalls de borde basados en IPv4 para eliminar los 41 paquetes de IPv4 de salida y los 3544 paquetes de puerto UDP a fin de evitar que los host de Internet utilicen el tráfico de túnel IPv6 sobre IPv4 para llegar a los hosts internos.Consulte la documentación de configuración de firewall para obtener detalles. En la Tabla 2-1 se muestran los puertos explícitamente utilizados por los dispositivos de gestión de claves o los puertos en los que los dispositivos de gestión de claves prestan servicio.

Tabla 2-1 Conexiones de puertos de los dispositivos de gestión de claves

| Número de puerto | Protocolo | Dirección | Descripción |

|---|---|---|---|

|

22 |

TCP |

Recepción |

SSH (únicamente cuando el soporte técnico está activado) |

|

123 |

TCP/UDP |

Recepción |

NTP |

|

3331 |

TCP |

Recepción |

Servicio CA de OKM |

|

3332 |

TCP |

Recepción |

Servicio de certificado de OKM |

|

3333 |

TCP |

Recepción |

Servicio de gestión de OKM |

|

3334 |

TCP |

Recepción |

Servicio de agente de OKM |

|

3335 |

TCP |

Recepción |

Servicio de detección de OKM |

|

3336 |

TCP |

Recepción |

Servicio de replicación de OKM |

En la Tabla 2-2 se muestran otros servicios con recepción en puertos que posiblemente no se utilicen.

| Número de puerto | Protocolo | Dirección | Descripción |

|---|---|---|---|

|

53 |

TCP/UDP |

Conexión |

DNS (únicamente cuando el dispositivo de gestión de claves está configurado para usar DNS) |

|

68 |

UDP |

Conexión |

DHCP (únicamente cuando el dispositivo de gestión de claves está configurado para usar DHCP) |

|

111 |

TCP/UDP |

Recepción |

RPC (los dispositivos de gestión de claves responden a consultas rpcinfo); este puerto está abierto a solicitudes externas únicamente en KMS 2.1 y versiones anteriores |

|

161 |

UDP |

Conexión |

SNMP (únicamente cuando se definen gestores de SNMP) |

|

161 |

UDP |

Recepción |

SNMP (solo si Hardware Management Pack está activado) |

|

514 |

TCP |

Conexión |

Syslog remoto (solo si hay servidores de syslog remoto definidos y configurados para usar TCP sin cifrado) |

|

546 |

UDP |

Conexión |

DHCPv6 (únicamente cuando el dispositivo de gestión de claves está configurado para usar DHCP e IPv6) |

|

4045 |

TCP/UDP |

Recepción |

Daemon de boqueo de NFS (KMS 2.0 únicamente) |

|

6514 |

TLS mediante TCP |

Conexión |

Syslog remoto (solo si hay servidores de syslog remoto definidos y configurados para usar TLS) |

Nota:

El puerto 443 debe estar abierto para permitir que los clientes accedan a la interfaz web del procesador de servicio y a la consola de OKM a través del firewall. Consulte el Manual de servicio e instalación de Oracle Key Manager (solo interno) para ver los puertos ELOM e ILOM.En la Tabla 2-3 se muestran los puertos ELOM/ILOM del dispositivo de gestión de claves. Estos puertos se pueden activar si se requiriere acceso a ELOM/ILOM desde fuera del firewall; de lo contrario, no es necesario activarlos para la dirección IP de ELOM/ILOM:

Tabla 2-3 Puertos de ELOM/ILOM

| Número de puerto | Protocolo | Dirección | Descripción |

|---|---|---|---|

|

22 |

TCP |

Recepción |

SSH (para interfaz de línea de comandos de ELOM/ILOM) |

|

53 |

TCP/UDP |

Conexión |

DNS (solo se necesita si se configuró DNS) |

|

68 |

UDP |

Conexión |

Si se necesita DHCP para ELOM/ILOM. Nota: No hay documentación disponible para DHCP y ELOM/ILOM, auque se admiten. |

|

80 |

TCP |

Recepción |

HTTP (para la interfaz web de ELOM/ILOM) Si se necesita HTTP; de lo contrario, los usuarios pueden consultar instrucciones para conectarse a la consola remota en los siguientes enlaces: ELOM:

ILOM: |

|

161 |

UDP |

Recepción/Conexión |

SNMPv3 (configurable, es el puerto por defecto) |

|

443 |

TCP /TLS |

Recepción |

Embedded/Integrated Lights Out Manager Servicios web de Desktop Management Task Force (DMTF) para protocolo de gestión (WS-Man) mediante seguridad de capa de transporte (TLS) |

|

623 |

UDP |

Recepción |

interfaz inteligente de gestión de plataformas (IPMI) |