1 Visión general

En esta sección, se brinda una visión general del producto y se explican los principios generales de la seguridad de la aplicación.

Visión general del producto

Oracle Key Manager (OKM) crea, almacena y gestiona claves de cifrado. OKM consta de los siguientes componentes:

-

Dispositivo de gestión de claves: una caja de seguridad endurecida que proporciona gestión de claves de ciclo de vida basada en políticas, autenticación, control de acceso y servicios de suministro de claves. Como autoridad de confianza para redes de almacenamiento, el dispositivo de gestión de claves garantiza que todos los dispositivos de almacenamiento estén registrados y autenticados, y que toda creación, suministro y supresión de claves de cifrado se lleve a cabo de conformidad con las políticas establecidas.

-

GUI de Oracle Key Manager: una interfaz gráfica de usuario que se ejecuta en una estación de trabajo y se comunica con el dispositivo de gestión de claves mediante una red IP para configurar y gestionar el OKM. La GUI de Oracle Key Manager debe instalarse en una estación de trabajo proporcionada por el cliente.

-

CLI de Oracle Key Manager: dos interfaces de línea de comandos que se ejecutan en una estación de trabajo y se comunican con el dispositivo de gestión de claves mediante una red IP para automatizar operaciones administrativas habituales. Las CLI de Oracle Key Manager deben instalarse en una estación de trabajo proporcionada por el cliente.

-

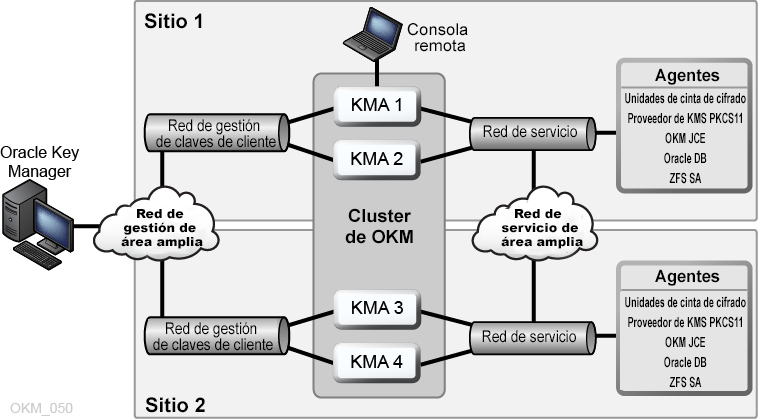

Cluster de OKM: el conjunto completo de dispositivos de gestión de claves del sistema. Todos estos dispositivos de gestión de claves se reconocen entre sí y se replican información.

-

Agente: un dispositivo o software que efectúa el cifrado mediante el uso de claves gestionadas por el cluster de OKM. Un ejemplo de un agente es una unidad de cinta de cifrado StorageTek. Los agentes se comunican con los dispositivos de gestión de claves mediante el protocolo de agentes KMS. La API de agente es un conjunto de interfaces de software que se incorpora en el software o hardware de agente.

OKM usa redes TCP/IP para establecer conexiones entre los dispositivos de gestión de claves, los agentes y las estaciones de trabajo en las que se ejecutan las CLI y la GUI de Oracle Key Manager. Para establecer conexiones de redes flexibles, se proporcionan tres interfaces para las conexiones de redes en cada dispositivo de gestión de claves:

-

Conexión de gestión: sirve para establecer la conexión con la red del cliente

-

Conexión de servicio: sirve para establecer la conexión con los agentes

-

Conexión ILOM/ELOM: sirve para establecer la conexión con el ILOM o ELOM del dispositivo de gestión de claves

En la siguiente imagen, se muestra un ejemplo:

Principios generales de seguridad

Los siguientes principios son fundamentales para usar cualquier aplicación de manera segura.

Mantener el software actualizado

Uno de los principios de una buena práctica de seguridad es mantener todas las versiones y todos los parches de software actualizados. Los instaladores y paquetes de actualización de Oracle Key Manager más recientes están disponibles en el sitio web My Oracle Support: http://support.oracle.com.

Restringir el acceso de red a los servicios críticos

Proteja las aplicaciones empresariales con un firewall. El firewall garantiza que el acceso a esos sistemas esté restringido a una ruta de red conocida, que puede supervisarse y restringirse, en caso de ser necesario. Como alternativa, un enrutador de firewall sustituye varios firewalls independientes.

Seguir el principio de privilegios mínimos

El principio de privilegio mínimo indica que los usuarios deben recibir la menor cantidad de privilegios para realizar sus trabajos. El otorgamiento excesivamente ambicioso de responsabilidades, roles, permisos, etc., puede dejar vulnerable un sistema, en especial al comienzo del ciclo de vida de una organización, cuando hay pocas personas y el trabajo apremia. Los privilegios de usuario deben ser revisados con regularidad para determinar la relevancia en relación con las responsabilidades actuales de los puestos.

Supervisar la actividad del sistema

La seguridad del sistema depende de tres pilares: buenos protocolos de seguridad, configuración del sistema correcta y supervisión del sistema. Las auditorías y la revisión de los registros de auditoría son útiles para cumplir con este último requisito. Cada componente dentro de un sistema tiene algún grado de capacidad de supervisión. Siga los consejos de auditoría de este documento y supervise los registros de auditoría de manera periódica.