2 Instalação e Configuração Seguras

Esta seção destaca o processo de planejamento de uma instalação segura e descreve várias topologias de implantação recomendadas para os sistemas.

Compreenda o Seu Ambiente

Para entender melhor as suas necessidades de segurança, responda as seguintes perguntas:

Quais recursos estou protegendo?

Muitos recursos do ambiente de produção podem ser protegidos. Considere os recursos que deseja proteger ao decidir o nível de segurança a ser fornecido.

Normalmente, o principal recurso a ser protegido são os dados. Outros recursos são descritos aqui, pois estão associados ao gerenciamento e à proteção dos dados. Algumas das preocupações relacionadas a essa proteção incluem a perda de dados (ou seja, a indisponibilidade dos dados) e o comprometimento ou a divulgação de dados para partes não autorizadas.

Geralmente, chaves criptográficas são usadas para proteger os dados contra divulgação não autorizada. Portanto, esse é outro recurso que deve ser protegido. O gerenciamento de chaves altamente confiável é essencial para manter a alta disponibilidade dos dados. Outra camada de recursos que precisa ser protegida são os ativos contidos no próprio Cluster do Oracle Key Manager, incluindo os KMAs (Key Management Appliances).

Estou protegendo os recursos contra o acesso de quem?

Esses recursos devem ser protegidos contra o acesso de todas as pessoas não autorizadas a acessá-los. Eles devem ser protegidos fisicamente. Considere quais dos seus funcionários devem ter acesso a esses recursos. Em seguida, identifique quais tipos de operações cada funcionário poderá executar no ambiente do Oracle Key Manager.

O que acontecerá se as proteções dos recursos estratégicos falharem?

Em alguns casos, uma falha no esquema de segurança é facilmente detectada e considerada nada mais do que uma inconveniência. Em outros casos, uma falha poderá causar danos a empresas ou a clientes individuais que utilizam os recursos. Compreender as ramificações de segurança dos recursos vai ajudar você a protegê-los de forma adequada.

Topologias de Implantação Recomendadas

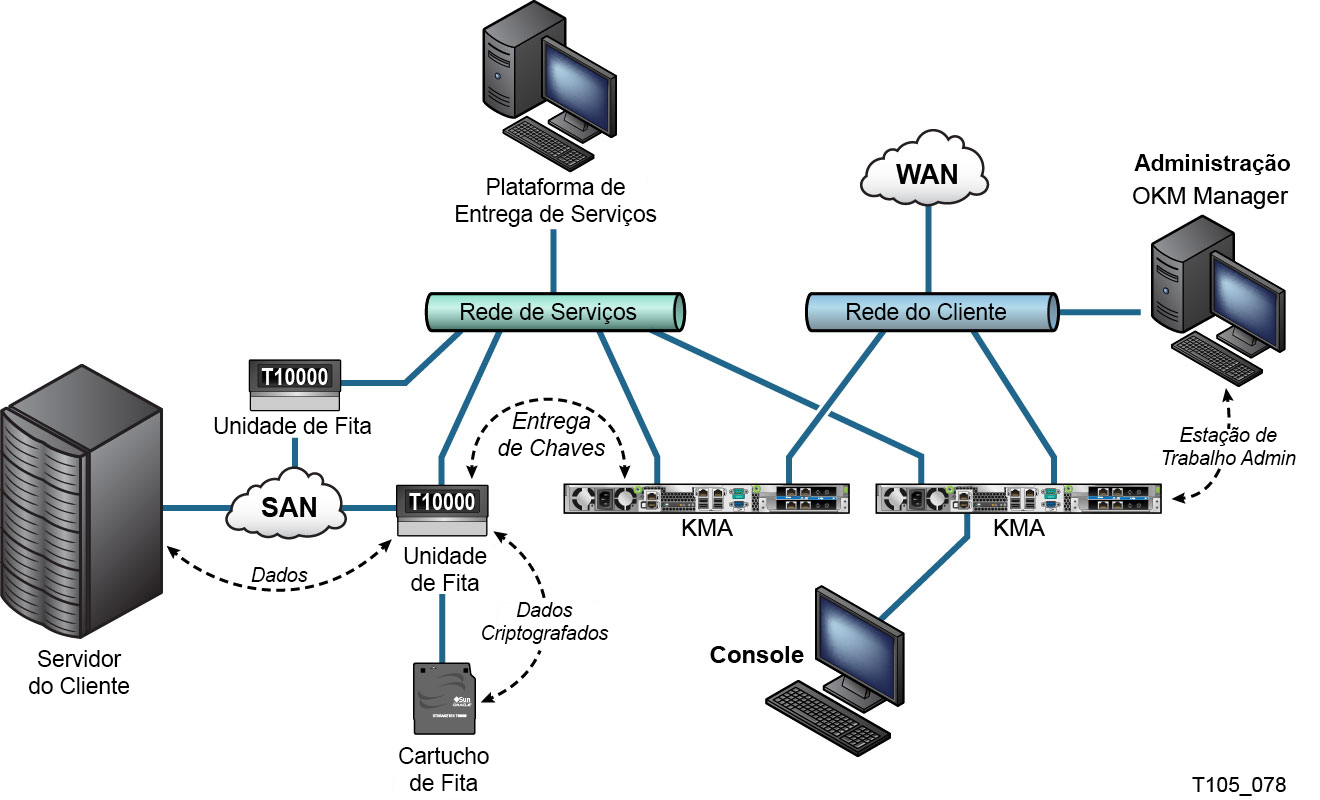

A figura a seguir mostra uma implantação típica de uma solução do Oracle Key Manager.

Figura 2-1 Implantação Típica de uma Solução do OKM

Descrição de Figura 2-1 Implantação Típica de uma Solução do OKM

Instalando um KMA (Key Management Appliance)

Esta seção descreve como instalar e configurar um KMA (Key Management Appliance) do OKM com segurança.

Os KMAs são fabricados como appliances protegidos que já dispõem da funcionalidade do Oracle Key Manager.

A instalação e a configuração de KMAs em um Cluster do OKM envolvem as seguintes etapas:

-

Instale cada KMA em um rack.

-

Para cada KMA, proteja o respectivo ILOM.

-

Configure o primeiro KMA no Cluster do OKM.

-

Adicione outros KMAs ao Cluster do OKM.

Mais informações sobre como planejar a implantação de um Cluster do OKM são fornecidas no OKM Overview and Planning Guide.

Instalando um KMA em um Rack

Um Engenheiro de Suporte ao Cliente da Oracle instala um KMA em um rack de acordo com os procedimentos descritos no Oracle Key Manager Installation and Service Manual. O pessoal de suporte ao cliente da Oracle poderá consultar esse manual para obter informações mais detalhadas.

Protegendo o ILOM de um KMA

Os KMAs do Oracle Key Manager são fabricados com o firmware mais recente do ILOM. O ILOM de um KMA deve ser protegido por um Engenheiro de Suporte ao Cliente da Oracle ou pelo cliente. O ILOM também deverá ser protegido após o upgrade do respectivo firmware.

A proteção do ILOM consiste em configurar definições específicas do ILOM a fim de impedir alterações que possam comprometer a segurança. Para obter instruções, consulte "ILOM Security Hardening" no apêndice Service Processor Procedures do OKM Administration Guide.

Configurando o Primeiro KMA em um Cluster do OKM

Antes de configurar o primeiro KMA, primeiro identifique as credenciais de divisão de chaves, bem como os IDs de usuário e as frases-senhas a serem definidos neste Cluster do OKM. Você pode usar uma planilha para este objetivo, como a encontrada no OKM Installation and Service Manual (apenas para uso interno) — solicite ao seu representante de suporte da Oracle.

Forneça essas credenciais de divisão de chaves, os IDs de usuário e as frases-senhas ao pessoal adequado. Consulte o tópico Proteção por Quorum. mais adiante nesta documentação para obter mais informações.

Observação:

Guarde e proteja essas credenciais de divisão de chaves, bem como os IDs de usuário e as frases-senhas!Abra um Web browser, inicie a Console Remota e, em seguida, inicie o utilitário QuickStart do OKM nessa console. Para inicializar o Cluster do OKM nesse KMA, siga o procedimento Initialize Cluster descrito no Oracle Key Manager Administration Guide incluído nas bibliotecas de documentação do Oracle Key Manager.

As credenciais de divisão de chaves e um usuário com privilégios de Oficial de Segurança são definidos durante este procedimento. Uma vez concluído o procedimento QuickStart, o usuário com privilégios de Oficial de Segurança deverá fazer log-in no KMA e definir outros usuários do OKM.

Considerações sobre a Definição de Credenciais de Divisão de Chaves

A definição de um menor número de frases-senhas e IDs de usuário de divisão de chaves, bem como de um limite mais baixo, é mais conveniente, porém menos segura. A definição de um maior número de frases-senhas e IDs de usuário de divisão de chaves, bem como de um limite mais alto, é menos conveniente, porém mais segura.

Considerações sobre a Definição de Usuários Adicionais do OKM

A definição de um menor número de usuários do OKM, alguns dos quais com várias atribuições designadas, é mais conveniente, porém menos segura. A definição de mais usuários do OKM, a maioria dos quais com apenas uma atribuição designada, é menos conveniente, porém mais segura, uma vez que facilita o rastreamento das operações executadas por determinado usuário do OKM.

Adicionando Outros KMAs ao Cluster do OKM

Abra um Web browser, inicie a Console Remota e, em seguida, inicie o utilitário QuickStart do OKM nessa console. Para adicionar esse KMA ao Cluster do OKM, siga o procedimento Join Cluster descrito no Oracle Key Manager Administration Guide em:

http://www.oracle.com/technetwork/documentation/tape-storage-curr-187744.html#crypto

Considerações sobre a Adição de Outros KMAs

O Oracle Key Manager oferece a opção de Desbloqueio Autônomo para cada KMA. Essa opção é definida durante o procedimento QuickStart para o primeiro e os demais KMAs de um Cluster e pode ser modificada pelo Oficial de Segurança posteriormente.

Se a opção Desbloqueio Autônomo estiver ativada, o KMA desbloqueará a si mesmo automaticamente durante a inicialização e será capaz de fornecer as chaves sem exigir a aprovação do quorum. Se essa opção estiver desativada, o KMA permanecerá bloqueado durante a inicialização e não fornecerá as chaves até que o Oficial de Segurança envie uma solicitação de desbloqueio e um quorum a aprove.

Para garantir a segurança máxima, a Oracle não aconselha ativar o desbloqueio autônomo. Para obter mais informações sobre a opção Desbloqueio Autônomo, consulte o Oracle Key Manager Version 2.x Security and Authentication White Paper em:

Características dos KMAs Protegidos

Conforme mencionado anteriormente, os KMAs são fabricados como appliances protegidos que já dispõem da funcionalidade do Oracle Key Manager. Como appliances protegidos, eles têm as seguintes características:

-

Os pacotes Solaris desnecessários não são incluídos na imagem do Solaris. Por exemplo, os utilitários e os serviços ftp e telnet não aparecem nessa imagem.

-

Os KMAs não produzem arquivos de núcleo.

-

O utilitário de log-in padrão do Solaris(1) foi substituído pela Console do OKM. Portanto, os usuários não podem fazer log-in na console do Solaris.

-

Por padrão, o serviço ssh permanece desativado. Para fins de suporte ao cliente, o usuário com privilégios de Oficial de Segurança poderá ativar esse serviço e definir uma conta de suporte por um período limitado. Essa conta, que tem acesso e permissões limitados, é a única disponível. A auditoria do Solaris rastreia os comandos chamados pela conta de suporte.

-

A conta raiz está desativada e foi configurada como uma atribuição.

-

Os KMAs não dispõem de uma unidade de DVD.

-

As portas USB estão desativadas.

-

As portas de rede não utilizadas estão fechadas.

-

As pilhas não executáveis estão ativadas.

-

A randomização de lookup do espaço de endereço está configurada.

-

Os heaps não executáveis estão ativados.

-

A criptografia ZFS é usada na segurança de sistemas de arquivos confidenciais.

-

O Solaris está configurado para ter conformidade com o benchmark SCAP PCI-DSS.

-

Os serviços SMF desnecessários estão desativados.

-

O Oracle Solaris Verified Boot pode ser configurado em KMAs baseados no SPARC T7-1 para proteger o processo de inicialização do sistema contra danos nos módulos de kernel, contra a inserção de kits raiz ou contra outros programas mal-intencionados.

-

Os KMAs mais recentes baseados em servidores SPARC T7-1 e Netra SPARC T4-1 são invioláveis (falha do ILOM) quando a porta do chassis é acessada enquanto o equipamento está ligado.

-

O firmware do ILOM 3.2 agora tem a certificação FIPS 140-2 Nível 1 e pode ser configurado no modo FIPS.

-

A BART (Basic Audit and Report Tool) é executada periodicamente para ajudar na auditoria de dados. Esses relatórios são incluídos nos dumps de sistema do OKM.

-

O Solaris Cryptographic Security Framework está configurado de acordo com as políticas de segurança FIPS 140-2 Nível 1 (documentadas para o Solaris 11.1) com ou sem a presença de um Módulo de Segurança de Hardware.

Conexões de TCP/IP e o KMA

Se existir um firewall entre as entidades (OKM Manager, agentes e outros KMAs no mesmo cluster) e o KMA, o firewall deverá permitir que a entidade estabeleça conexões TCP/IP com o KMA nas seguintes portas:

-

A comunicação entre o OKM Manager e KMAs requer as portas 3331, 3332, 3333, 3335.

-

A comunicação entre Agentes e KMAs requer as portas 3331, 3332, 3334, 3335.

-

A comunicação entre KMAs requer as portas 3331, 3332, 3336.

Observação:

Para usuários que configuram seus KMAs com o objetivo de usar endereços IPv6, configure firewalls de borda baseados no IPv4 para eliminar todos os pacotes de saída IPv4 do protocolo 41 e configure pacotes da porta UDP 3544 para impedir que os hosts da Internet usem tráfego tunelado IPv6 sobre IPv4 para acessar hosts internos.Consulte a documentação da configuração do seu firewall para obter detalhes. Tabela 2-1 lista as portas que os KMAs utilizam explicitamente ou as portas nas quais os KMAs fornecem serviços.

Tabela 2-1 Conexões de Porta KMA

| Número da Porta | Protocolo | Direção | Descrição |

|---|---|---|---|

|

22 |

TCP |

Listener |

SSH (somente quando o Suporte Técnico está ativado) |

|

123 |

TCP/UDP |

Listener |

NTP |

|

3331 |

TCP |

Listener |

OKM CA Service |

|

3332 |

TCP |

Listener |

OKM Certificate Service |

|

3333 |

TCP |

Listener |

OKM Management Service |

|

3334 |

TCP |

Listener |

OKM Agent Service |

|

3335 |

TCP |

Listener |

OKM Discovery Service |

|

3336 |

TCP |

Listener |

OKM Replication Service |

Tabela 2-2 mostra outros serviços com listener em portas que possivelmente não são utilizadas.

| Número da Porta | Protocolo | Direção | Descrição |

|---|---|---|---|

|

53 |

TCP/UDP |

Conexão |

DNS (somente quando o KMA está configurado para usar DNS) |

|

68 |

UDP |

Conexão |

DHCP (somente quando o KMA está configurado para usar DNS) |

|

111 |

TCP/UDP |

Listener |

RPC (KMAs respondem a consultas rpcinfo). Esta porta permanece aberta para solicitações externas somente no KMS 2.1 ou em versões anteriores |

|

161 |

UDP |

Conexão |

SNMP (somente quando Gerenciadores de SNMP estiverem definidos) |

|

161 |

UDP |

Listener |

SNMP (somente quando o Hardware Management Pack está ativado) |

|

514 |

TCP |

Conexão |

Syslog remoto (somente quando servidores syslog remotos estão definidos e configurados para usar TCP decriptografado) |

|

546 |

UDP |

Conexão |

DHCPv6 (somente quando o KMA está configurado para usar DHCP e IPv6) |

|

4045 |

TCP/UDP |

Listener |

Daemon de bloqueio NFS (KMS 2.0 somente) |

|

6514 |

NetBios sobre TCP |

Conexão |

Syslog remoto (somente quando servidores syslog remotos estão definidos e configurados para usar TLS) |

Observação:

A porta 443 deve estar aberta para permitir que os clientes acessem a interface Web do Processador de Serviços e a Console do OKM por meio do firewall. Consulte o Oracle Key Manager Installation and Service Manual (somente para uso interno) para ver as portas ELOM e ILOM.Tabela 2-3 lista as portas ELOM/ILOM do KMA. Essas portas serão ativadas se o acesso ao ELOM/ILOM for necessário a partir de fora do firewall; caso contrário, eles não precisarão ser ativados para o endereço IP do ELOM/ILOM:

| Número da Porta | Protocolo | Direção | Descrição |

|---|---|---|---|

|

22 |

TCP |

Listener |

SSH (para interface de linha de comandos ELOM/ILOM) |

|

53 |

TCP/UDP |

Conexão |

DNS (somente necessário quando o DNS está configurado) |

|

68 |

UDP |

Conexão |

Se o DHCP for obrigatório para o ELOM/ILOM. Observação: A documentação para DHCP e ELOM/ILOM não está disponível; no entanto, é suportada. |

|

80 |

TCP |

Listener |

HTTP (para a interface Web do ELOM/ILOM) Se o HTTP for necessário; caso contrário, os usuários poderão ver instruções sobre como estabelecer conexão com a console remota em: ELOM:

ILOM: |

|

161 |

UDP |

Listener /Conexão |

SNMPv3 (configurável; esta é a porta padrão) |

|

443 |

TCP /TLS |

Listener |

Embedded/Integrated Lights Out Manager Web Services DMTF (Desktop Management Task Force) para WS-Man (Management Protocol) sobre TLS (Transport Layer Security) |

|

623 |

UDP |

Listener |

IPMI (Intelligent Platform Management Interface) |