2 安全安装和配置

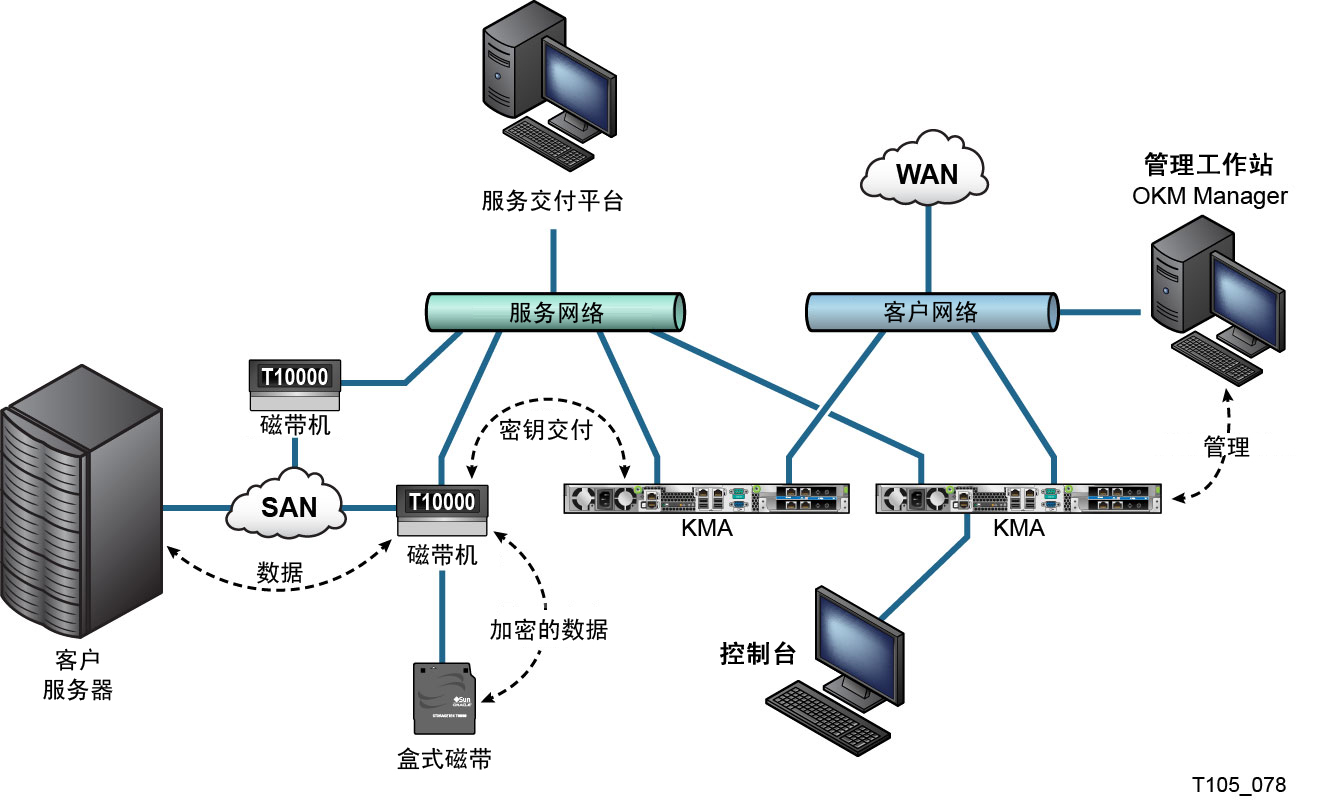

本部分概述了安全安装的规划过程,并介绍了几种推荐的系统部署拓扑。

了解您的环境

为了更好地了解您的安全需求,可以问自己以下几个问题:

我要保护的资源是什么?

可以保护生产环境中的许多资源。确定必须提供的安全级别时,请考虑需要保护的资源。

要保护的主要资源通常是您的数据。此处也列出了其他资源,这是因为它们与您的数据管理和保护有关联。对于保护数据的各种顾虑包括数据丢失(即,数据不可用)以及数据被破坏或者向未经授权的各方泄漏。

加密密钥经常用于保护数据免遭未经授权的泄漏。因此,它们是要保护的另一种资源。维护数据的高可用性必须要有高度可靠的密钥管理。要保护的另一层资源包括 Oracle Key Manager 群集自身中的资产,其中包含密钥管理设备。

安装密钥管理设备

本部分介绍了如何安全地安装和配置 OKM 密钥管理设备。

KMA 是作为强化设备制造的,其中已包含了 Oracle Key Manager 功能。

在 OKM 群集中安装和配置 KMA 包括以下步骤:

-

对于每个 KMA,将其安装在机架中。

-

对于每个 KMA,确保其 ILOM 的安全。

-

在 OKM 群集中配置第一个 KMA。

-

向 OKM 群集中添加其他 KMA。

有关规划 OKM 群集部署的更多信息,请参阅 OKM 概述和规划指南。

确保 KMA 的 ILOM 的安全

Oracle Key Manager KMA 采用了最新的 ILOM 固件。KMA 的 ILOM 应由 Oracle 客户服务工程师或客户进行保护。在升级 ILOM 固件之后也应该对 ILOM 进行保护。

要保护 ILOM 的安全,需要设置特定的 ILOM 设置来阻止对 ILOM 执行可能会危害安全的更改。有关说明,请参见 OKM 管理指南的“服务处理器过程”附录中的“ILOM 安全强化”。

在 OKM 群集中配置第一个 KMA

在配置第一个 KMA 之前,请先确定密钥拆分凭证以及要在此 OKM 群集中定义的用户 ID 和密码短语。可以使用工作表(例如 OKM 安装和服务手册中的工作表(仅限内部使用))来实现此目的-请咨询 Oracle 支持代表。

将这些密钥拆分凭证以及用户 ID 和密码短语提供给相应的人员。有关更多信息,请参阅本文档下文中的法定保护。

注:

请保留并保护这些密钥拆分凭证以及用户 ID 和密码短语!打开 Web 浏览器,启动远程控制台,然后在远程控制台中启动 OKM 快速启动实用程序。要在此 KMA 上初始化 OKM 群集,请按 Oracle Key Manager 文档库中的 Oracle Key Manager 管理指南中介绍的“初始化群集”过程操作。

在此过程中可定义密钥拆分凭证和具有安全官特权的用户。在快速启动过程完成后,安全官必须登录到 KMA 并定义其他 OKM 用户。

定义其他 OKM 用户时的注意事项

定义较少的 OKM 用户数量,并且其中的某些用户分配有多个角色时,便利性较好,但安全性较差。定义较多的 OKM 用户并且其中大多数用户只分配有一个角色时,便利性较差,但安全性较高,因为便于跟踪由给定 OKM 用户执行的操作。

向 OKM 群集中添加其他 KMA

打开 Web 浏览器,启动远程控制台,然后在远程控制台中启动 OKM 快速启动实用程序。要将此 KMA 添加到 OKM 群集,请按 Oracle Key Manager 管理指南中介绍的“加入群集”过程操作。

http://www.oracle.com/technetwork/documentation/tape-storage-curr-187744.html#crypto

添加其他 KMA 时的注意事项

Oracle Key Manager 为每个 KMA 提供了方便的自主解锁选项。此选项是在群集中第一个及其他 KMA 的快速启动过程中定义的,并可由安全官在以后修改。

如果启用了自主解锁,则 KMA 将在启动时自动解锁,并准备好来提供密钥,不再要求法定审批。如果禁用自主解锁,则 KMA 将在启动时保持锁定状态,并且在安全官发出解锁请求并且对此请求进行法定批准之前,不会提供密钥。

为了获得最大的安全性,Oracle 建议不要启用自主解锁。有关自主解锁选项的更多信息,请参阅 Oracle Key Manager Version 3.0 Security and Authentication White Paper,网址为:

强化 KMA 的特征

如前所述,KMA 是作为强化设备制造的,其中已包含了 Oracle Key Manager 功能。强化设备具有以下特征:

-

Solaris 映像中没有不需要的 Solaris 软件包。例如,Solaris 映像中没有 ftp 和 telnet 服务及实用程序。

-

KMA 不生成核心文件。

-

标准 Solaris login(1) 实用程序已被 OKM 控制台取代。因此,用户无法登录到 Solaris 控制台。

-

默认情况下,ssh 服务处于禁用状态。为了提供客户支持,安全官可以将 ssh 服务启用一段有限的时间并定义一个支持帐户。此支持帐户是唯一可用帐户,具有有限的访问权限。Solaris 审计会跟踪该支持帐户调用的命令。

-

Root 帐户处于禁用状态而且配置为一个角色。

-

KMA 未配备 DVD 驱动器。

-

有效地禁用了 USB 端口。

-

关闭了不使用的网络端口。

-

启用了不可执行的堆。

-

配置了地址空间查找随机化。

-

启用了不可执行的堆。

-

针对安全敏感型文件系统使用了 ZFS 加密。

-

将 Solaris 配置为遵循 SCAP PCI-DSS 基准。

-

禁用了不必要的 SMF 服务。

-

Oracle Solaris Verified Boot 在基于 SPARC T7-1 的 KMA 上是可配置的,这可确保系统引导进程的安全,防止损坏内核模块和插入 root 包或其他恶意程序。

-

在通电期间操作机箱门时,基于 SPARC T7-1 和 Netra SPARC T4-1 服务器的较新的 KMA 可防破坏(ILOM 故障)。

-

ILOM 3.2 固件现在已通过 FIPS 140-2 Level 1 认证而且可以在 FIPS 模式下配置。

-

基本审计和报告工具会定期运行来帮助进行取证。这些报告包括在 OKM 系统转储中。

-

Solaris 加密安全框架是在有或没有硬件安全模块的情况下,按照 FIPS 140-2 Level 1 安全策略(针对 Solaris 11.1 编写的)配置的。

TCP/IP 连接和 KMA

如果实体(OKM Manager、代理及同一群集中的其他 KMA)与 KMA 之间存在防火墙,该防火墙必须允许该实体在以下端口上与 KMA 建立 TCP/IP 连接:

-

OKM Manager 到 KMA 通信需要端口 3331、3332、3333、3335。

-

代理到 KMA 通信需要端口 3331、3332、3334、3335。

-

KMA 到 KMA 通信需要端口 3331、3332、3336。

注:

如果用户将其 KMA 配置为使用 IPv6 地址,请配置基于 IPv4 的边界防火墙来丢失所有出站 IPv4 协议 41 数据包和 UDP 端口 3544 数据包,以防止 Internet 主机使用任何 IPv6-over-IPv4 隧道通信访问内部主机。有关详细信息,请参阅防火墙配置文档。表 2-1 列出了 KMA 显式使用的端口或者 KMA 用来提供服务的端口。

| 端口号 | 协议 | 方向 | 描述 |

|---|---|---|---|

|

22 |

TCP |

侦听 |

SSH(仅当启用了技术支持时) |

|

123 |

TCP/UDP |

侦听 |

NTP |

|

3331 |

TCP |

侦听 |

OKM CA 服务 |

|

3332 |

TCP |

侦听 |

OKM 证书服务 |

|

3333 |

TCP |

侦听 |

OKM 管理服务 |

|

3334 |

TCP |

侦听 |

OKM 代理服务 |

|

3335 |

TCP |

侦听 |

OKM 搜索服务 |

|

3336 |

TCP |

侦听 |

OKM 复制服务 |

表 2-2 显示了在可能未使用的端口上侦听的其他服务。

| 端口号 | 协议 | 方向 | 描述 |

|---|---|---|---|

|

53 |

TCP/UDP |

连接 |

DNS(仅当 KMA 配置为使用 DNS 时) |

|

68 |

UDP |

连接 |

DHCP(仅当 KMA 配置为使用 DHCP 时) |

|

111 |

TCP/UDP |

侦听 |

RPC(KMA 对 rpcinfo 查询进行响应)。此端口仅在 KMS 2.1 和更早版本中才向外部请求开放 |

|

161 |

UDP |

连接 |

SNMP(仅当定义了 SNMP 管理器时) |

|

161 |

UDP |

侦听 |

SNMP(仅当启用了 Hardware Management Pack 时) |

|

514 |

TCP |

连接 |

远程 syslog(仅当定义了远程 syslog 服务器而且将其配置为使用未加密的 TCP 时) |

|

546 |

UDP |

连接 |

DHCPv6(仅当 KMA 配置为使用 DHCP 和 IPv6 时) |

|

4045 |

TCP/UDP |

侦听 |

NFS 锁守护进程(仅限 KMS 2.0) |

|

6514 |

基于 TCP 的 TLS |

连接 |

远程 syslog(仅当定义了远程 syslog 服务器而且将其配置为使用未加密的 TLS 时) |

注:

端口 443 必须开放,以便客户可以通过防火墙访问服务处理器 Web 界面和 OKM 控制台。请参阅《Oracle Key Manager Installation and Service Manual》(仅限内部使用)来查看 ELOM 和 ILOM 端口。表 2-3 列出了 KMA ELOM/ILOM 端口。如果需要从防火墙外部访问 ELOM/ILOM,则应启用这些端口;否则,不需要针对 ELOM/ILOM IP 地址启用这些端口:

| 端口号 |

协议 |

方向 | 描述 |

|---|---|---|---|

|

22 |

TCP |

侦听 |

SSH(对于 ELOM/ILOM 命令行界面) |

|

53 |

TCP/UDP |

连接 |

DNS(仅当配置了 DNS 时需要) |

|

68 |

UDP |

连接 |

如果 ELOM/ILOM 需要 DHCP。 注:虽然受支持,但未提供 DHCP 和 ELOM/ILOM 的文档。 |

|

80 |

TCP |

侦听 |

HTTP(对于 ELOM/ILOM Web 界面) 如果需要 HTTP;否则,用户可以在以下位置查看有关如何连接到远程控制器的说明: ELOM:

ILOM: |

|

161 |

UDP |

侦听/连接 |

SNMPv3(可配置,这是默认端口) |

|

443 |

TCP/TLS |

侦听 |

Embedded/Integrated Lights Out Manager 基于传输层安全 (Transport Layer Security, TLS) 的管理协议 (WS-Man) 的 Desktop Management Task Force (DMTF) Web 服务 |

|

623 |

UDP |

侦听 |

智能平台管理接口 (Intelligent Platform Management Interface, IPMI) |