1 概述

本部分对产品进行了概述,并说明了应用程序安全的一般原则。

产品概述

Oracle Key Manager (OKM) 可以创建、存储和管理加密密钥。它由以下组件构成:

-

密钥管理设备 (Key Management Appliance, KMA)-一个强化了安全性的单元,可以提供基于策略的生命周期密钥管理、验证、访问控制和密钥置备服务。作为存储网络的可信机构,KMA 可确保所有存储设备都进行注册和验证,并且所有加密密钥的创建、置备和删除都遵守规定的策略。

-

Oracle Key Manager GUI-一种图形用户界面,可在工作站上执行,并可通过 IP 网络与 KMA 通信来配置和管理 OKM。Oracle Key Manager GUI 必须安装在客户提供的工作站上。

-

Oracle Key Manager CLI-两个命令行界面,可在工作站上执行,并可通过 IP 网络与 KMA 通信以实现常用管理操作的自动化。Oracle Key Manager CLI 必须安装在客户提供的工作站上。

-

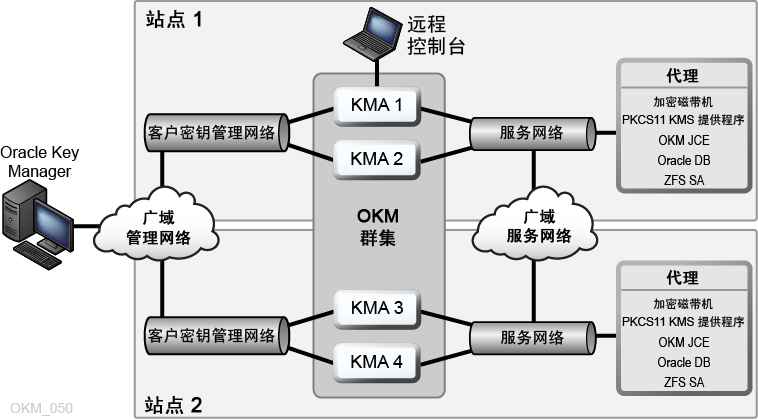

OKM 群集-系统中的全套 KMA。所有这些 KMA 都知道彼此的存在,并可互相复制信息。

-

代理-一个设备或软件,使用 OKM 群集管理的密钥执行加密。例如,StorageTek 加密磁带机就是一种代理。代理使用 KMS 代理协议与 KMA 进行通信。代理 API 是一组整合到代理硬件或软件中的软件接口。

OKM 使用 TCP/IP 网络实现 KMA、代理以及运行 Oracle Key Manager GUI 和 CLI 的工作站之间的连接。为了提供灵活的网络连接,每个 KMA 上提供了三个网络连接接口:

-

管理连接-用于连接到客户网络

-

服务连接-用于连接到代理

-

ILOM/ELOM 连接-用于连接到 KMA 上的 ILOM 或 ELOM

请参见下图中的示例:

一般性安全原则

以下原则是安全地使用任何应用程序的基本原则。

使软件保持最新

良好的安全做法包括许多原则,其中一条就是使所有软件版本和修补程序保持最新。可在 My Oracle Support 网站上找到最新的 Oracle Key Manager 升级包和安装程序:http://support.oracle.com。

遵循最小特权原则

最小特权原则是指应当向用户授予履行其职责所需的最小特权。过于宽松地授予职责、角色、权限等,尤其是在组织发展的早期,在人手少又需要迅速完成工作的情况下,常常会给系统留下很大的滥用漏洞。应定期查看用户特权,以确保仅授予与当前工作职责相关的特权。