安全隔离

SuperCluster M7 支持各种隔离策略,云提供商可根据他们的安全和保障要求来选择隔离策略。此灵活性使得云提供商可创建根据其业务量身打造的安全的定制多租户体系结构。

SuperCluster M7 支持许多工作负荷隔离策略,每个策略都有一组独特的功能。尽管可以单独使用每个实施策略,但也可以在混合方法中将它们结合使用,以便云提供商部署的体系结构可以更有效地平衡其安全、性能、可用性需求和其他需求。

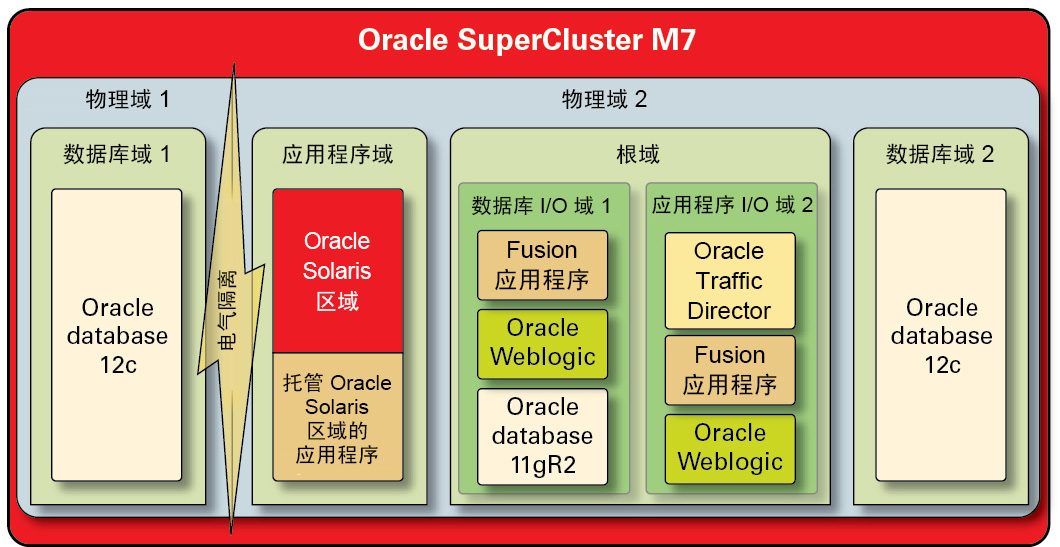

图 1 动态租户配置的安全隔离

在租户主机运行的应用程序和数据库必须与其他工作负荷物理隔离的情况下,云提供商可以使用物理域(也称为 PDomain)。由于对组织的重要性、所含信息的敏感性、符合性要求原因或者仅仅因为数据库或应用程序工作负荷将充分利用整个物理系统的资源,部署可能需要专用物理资源。

对于需要虚拟机管理程序协调式隔离的组织来说,Oracle VM Server for SPARC 域(称为专用域)用于创建将应用程序和/或数据库实例隔离的虚拟环境。专用域在安装 SuperCluster 的过程中创建,每个专用域都运行其唯一的 Oracle Solaris OS 实例。对物理资源的访问由 SPARC 处理器中内置的硬件协助式虚拟机管理程序协调。

此外,SuperCluster 允许您创建其他称为根域的域,这类域利用单一根 I/O 虚拟化 (single root I/O virtualization, SR-IOV) 技术。根域拥有一个或两个 IB HCA 和 10 GbE NIC。您可以选择在根域上动态创建其他域,称为 I/O 域。SuperCluster M7 包含基于浏览器的工具,可以创建和管理这些域。

然而,在每个域中,云使用者租户可以利用 Oracle Solaris Zones 技术创建其他隔离环境。使用区域,可以将单个应用程序或数据库实例或者应用程序或数据库实例组部署到一个或多个共同在单个 OS 内核上运行的虚拟容器中。此轻量级虚拟化方法用于围绕部署的服务创建安全性更高的边界。

在 SuperCluster 上托管多个应用程序和数据库的租户还可以选择采用混合方法,结合使用多种隔离策略基于 Oracle Solaris Zones、I/O 域和专用域来创建满足其云基础结构需求的灵活且具有弹性的体系结构。通过各种虚拟化选项,SuperCluster 使云托管的租户可以在硬件层安全地隔离,并且它提供了 Oracle Solaris Zones 以在运行时环境中实现增强的安全性和进一步的隔离。

首先最好确保将单个应用程序、数据库、用户和流程在主机 OS 中正确隔离。然而,考虑在 SuperCluster 中使用的三个主要网络以及如何保护网络隔离功能和网络中的通信流同样重要。

-

10 GbE 客户机访问网络

-

专用 IB 服务网络

-

管理网络

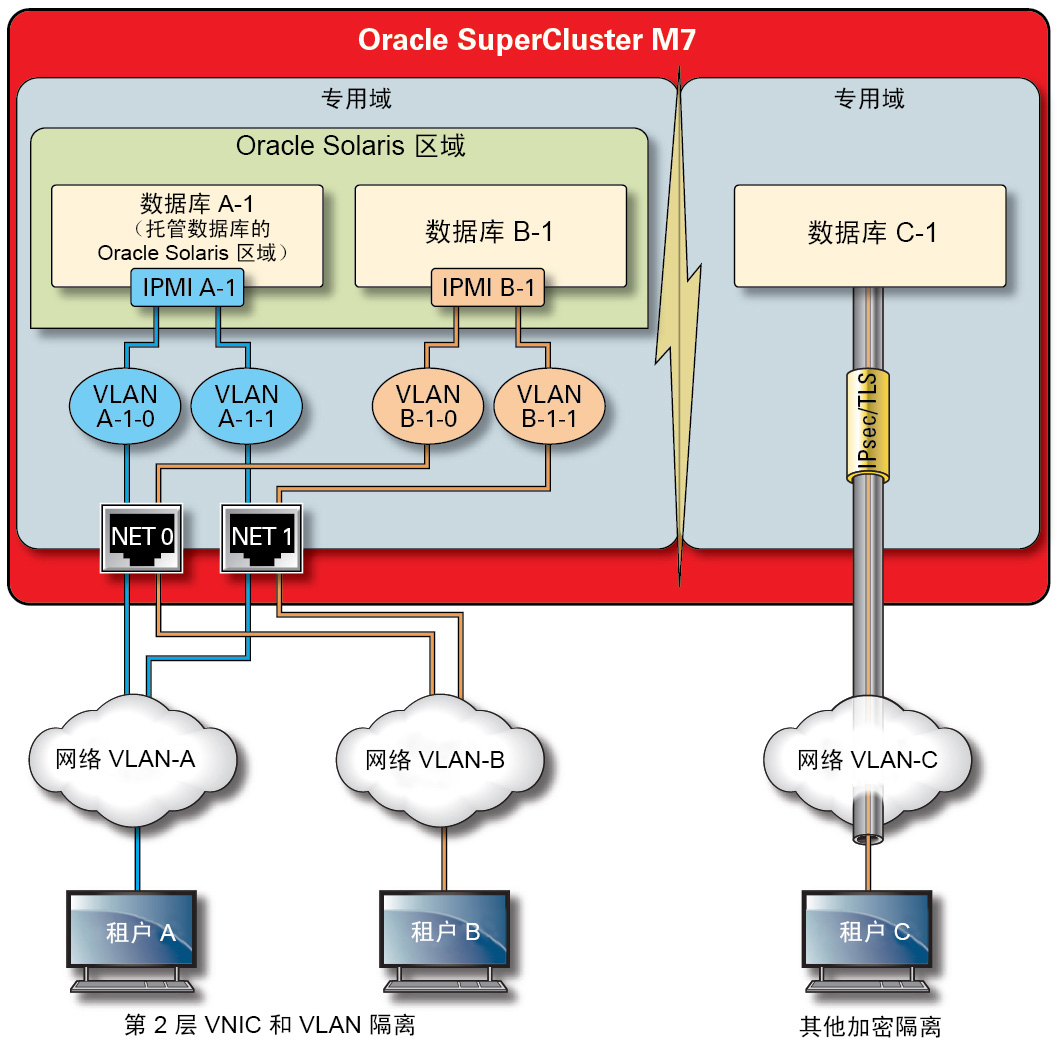

SuperCluster 客户机访问网络中的网络通信流可以通过许多技术隔离。下图显示了一种可行的配置,其中四个数据库实例配置为在三个不同的虚拟 LAN (virtual LAN, VLAN) 中运行。通过将 SuperCluster 的网络接口配置为使用 VLAN,可以在 Oracle VM Server for SPARC 专用域之间以及 Oracle Solaris Zones 之间隔离网络通信流量。

图 2 客户机访问网络中的安全网络隔离

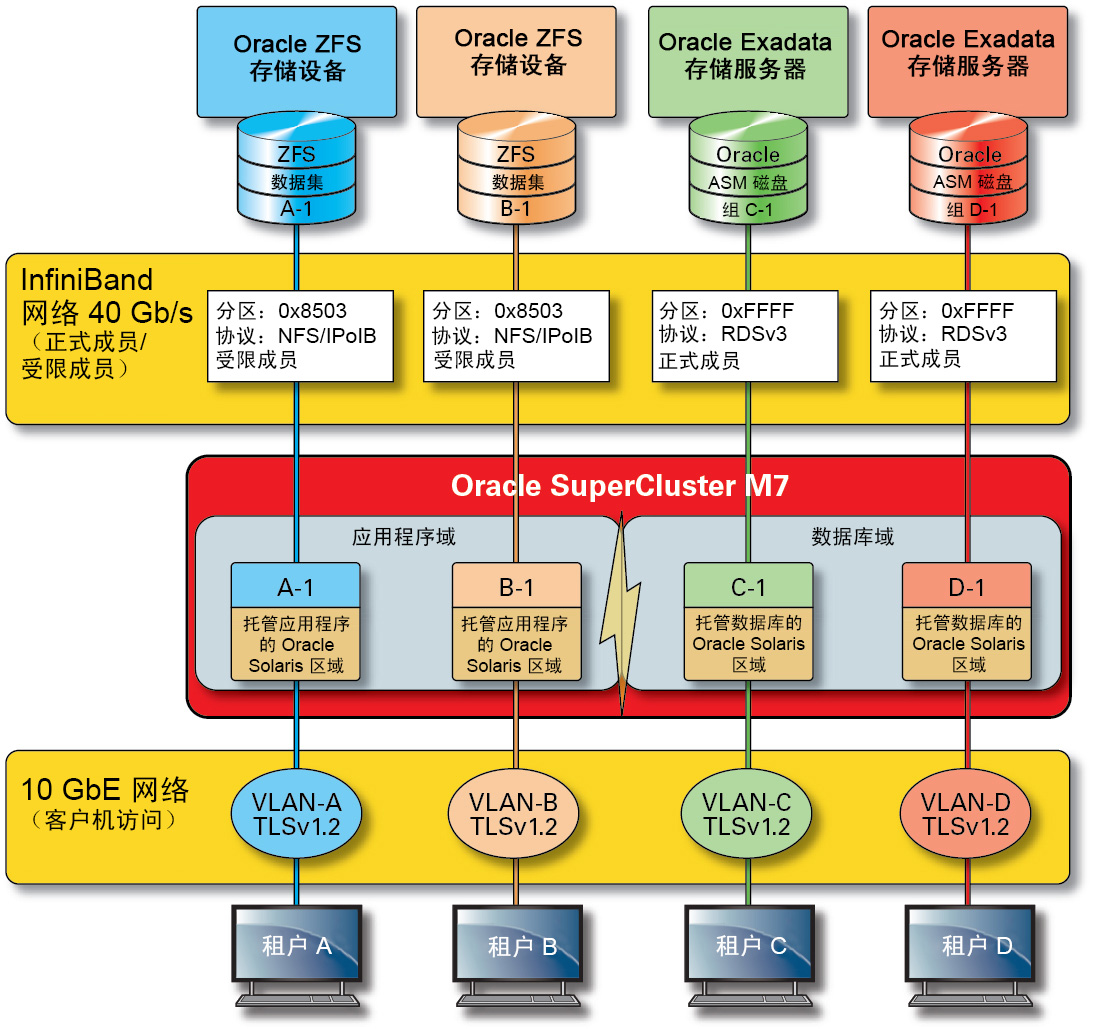

SuperCluster 包含一个专用 IB 网络,数据库实例使用它来访问 Exadata 存储服务器和 ZFS 存储设备中存储的信息,并执行群集和高可用性所需的内部通信。此插图显示了 SuperCluster M7 上的安全网络隔离。

图 3 40 Gbs IB 网络上的安全网络隔离

默认情况下,在安装和配置过程中会将 SuperCluster IB 网络划分为六个不同的分区。尽管您无法更改默认分区,但 Oracle 却支持在需要将 IB 网络进一步细分的情况下创建和使用其他专用分区。此外,IB 网络支持受限和正式分区成员身份的概念。受限成员只能与正式成员通信,而正式成员可以与分区中的所有节点通信。可以将应用程序 I/O 域和 Oracle Solaris 11 区域配置为其各自 IB 分区的受限成员,以确保它们只能与配置为正式成员的 ZFS 存储设备通信,不能与可能存在于同一分区中的其他受限成员身份节点通信。

SuperCluster 还包含专用管理网络,通过它可以管理和监视其所有核心组件。此策略可将敏感的管理和监视功能与用于处理客户机请求的网络路径隔离。通过将管理功能隔离到此管理网络,SuperCluster 可以进一步减少通过客户机访问和 IB 网络公开的网络攻击面。强烈建议云提供商遵循此建议的做法并隔离管理、监视和其他相关功能,以便只能从管理网络访问它们。