| Oracle® Fusion Middleware Enterprise Single Sign-On Suiteの管理 11g リリース2 (11.1.2.3) E61949-01 |

|

前 |

次 |

| Oracle® Fusion Middleware Enterprise Single Sign-On Suiteの管理 11g リリース2 (11.1.2.3) E61949-01 |

|

前 |

次 |

この項では、Oracle Enterprise Single Sign-On Suiteコンポーネントの構成および使用についての重要な補足情報を説明します。

この項では、Oracle Enterprise Single Sign-On Suiteのすべての製品に該当する情報について説明します。

|

注意: 32ビットと64ビットのオペレーティング・システムのレジストリ・パスの違いに留意してください。32ビットOSのレジストリ・キーのパスは、 同じレジストリ・キーのパスについて、64ビットOSの場合は |

AD LDS (ADAM)をインストールするには、次の手順を実行します。

ADAMSetup.exeを起動します。

「一意のインスタンス」を選択して「次へ」をクリックします。

インスタンス名を入力し、「次へ」をクリックします。

ポート番号10000と10001(簡単に覚えられるように10,000の範囲)を指定して、「次へ」をクリックします。

root DN (たとえばOU=SSPR, DC=Oracle,DC=Com)を指定し、「次へ」をクリックします。

見つけやすいベースの場所(%RootDrive%\ADAM\Instanceなど)を指定し、「Next」をクリックします。

実行権限を指定して「次へ」をクリックします。

管理権限を指定して「次へ」をクリックします。

「このAD LDS (ADAM)インスタンス用にはLDIFファイルをインポートしない」を選択して、「次へ」をクリックします。

要求のとおり「次へ」をクリックして続行します。

「Finish」をクリックします。

SSL接続のためにアプリケーションを構成する前に、信頼できる認証局からX.509証明書を取得する必要があります。この信頼できるCAを、信頼できるルートCAのリストにインストールする必要があります。証明書は、現在の日付において有効である必要があり、そのサブジェクトは、様々なアプリケーション・インスタンスが、対応するサーバー・インスタンスへの接続時に使用するネットワーク名(ホスト名またはホスト名とドメイン接尾辞を含む完全修飾URL)と正確に一致している必要があります。

証明書のインストールとSSLの設定の詳細は、Microsoft Webサイトの次の記事を参照してください。

「How to: Obtain an X.509 Certificate」(http://msdn2.microsoft.com/en-us/library/ms819929.aspx)

「How to: Set Up SSL on a Web Server」(http://msdn2.microsoft.com/en-us/library/aa302411.aspx)

Microsoft証明書サービスを使用してX.509証明書を取得する場合、サーバー認証証明書を選択してください。また、「キーのオプション」セクションで、「エクスポート可能なキーとしてマークする」および「ローカル コンピュータ ストアを使用する」オプションを選択します。

Logon ManagerはSecure Sockets Layer (SSL)の使用をサポートしており、デフォルトで有効になっています。SSLを使用するかどうかを決めるには、次のことを考慮します。

Logon Managerは、ユーザーに構成された認証方式を使用してすべての資格証明をローカルに暗号化し、それらの資格証明を暗号化された形式で送信して格納します。

パススルー認証(たとえば、Active DirectoryまたはAD LDS (ADAM))を使用するリポジトリの場合、Logon Managerはすべてのトランザクションを中央リポジトリ(リポジトリへの認証を含む)で保護するため、クリア・テキストで送られる資格証明はありません。

LDAPリポジトリまたはパススルー・リポジトリをKiosk Managerとともに使用する際にSSLが有効ではない場合、リポジトリ認証は、クリアテキストのLDAPトランザクションになります。この認証をセキュアにする必要がある場合は、クライアントとリポジトリ間のトランザクションでSSLを有効にします。

SSL証明書の設定に関する詳細な手順については、次のドキュメントを参照してください。

Microsoft Active Directory Server: Microsoft MSDN

Oracle Directory Server Enterprise Edition: Oracle Directory Server Enterprise Edition管理者ガイド

Novell eDirectory: eDirectory 8.5管理ガイド

SSLは、レジストリ・キーUseSSLとSSLFallbackで構成されます。

この項では、特にLogon Managerに該当する情報について説明します。

Logon Managerでは、通常は各ユーザーの%AppData%\Passlogixディレクトリ(C:\Documents and Settings\username\Application Data\Passlogixなど)に格納されているaelist.iniという名前のファイルに、アプリケーション・ログオンの指示が保存されます。aelist.iniファイルは、エージェントによって次の2つのコンポーネント・ファイルがマージされて作成されます。

entlist.ini: Windows、Webサイトおよびメインフレーム/ホスト・アプリケーション用にカスタマイズされたログオンを組織に導入するために、管理コンソールを使用して作成します。エージェントのシンクロナイザ拡張によって、%AppData%\Passlogixにentlist.iniが配置されます。

applist.ini: エージェントのインストール・パッケージに含まれ、ネットワークおよびWebポップアップ・ログオン・ダイアログ用、および多数のオンライン・サービス・プロバイダ用に事前定義されたログオンが含まれます。applist.iniファイルは、エージェントのインストール・ディレクトリに格納されています。

|

注意: 管理コンソール・テンプレートでは、多くのWindowsアプリケーションおよびWebアプリケーションに事前構成されたログオンが提供されます。すべての管理コンソール構成ファイル( |

%AppData%\Passlogixディレクトリにaelist.iniを作成するために、エージェントによってentlist.iniとapplist.iniがマージされます。エージェントでは、定期的(エージェントの起動時など)にaelist.iniが上書きされます。その後、エージェントはaelist.iniを使用して、既知のアプリケーションを検出します。

シンクロナイザ拡張(ディレクトリ・サーバーやファイル・システムなど)を使用する場合は、リモート・オブジェクトによって任意のローカルentlist.iniファイルがオーバーライドされ、その後にapplist.iniとマージされます。

リモート・オブジェクトまたはローカルentlist.iniファイルがない場合、エージェントではaelist.iniファイルは作成されずにapplist.iniが使用されます。

|

注意: エージェントが動作している間は、entlist.iniまたはSSOentlistオブジェクトを変更できます。新規aelist.iniを作成するためにエージェントで再度マージを強制的に実行するには、Logon Managerで「Refresh」を選択します。 |

アプリケーション・ログオンの作成および配布の詳細は、次の項を参照してください。

テンプレートからのログオンの作成:

ログオンの配布:

グローバル・エージェント設定オプションの詳細は、第2章の「グローバル・エージェント設定(詳細)」を参照してください。

マージャから生成されたファイルaelist.iniには、すべての構成済アプリケーションに対するログオンおよびパスワード変更のイベントの識別や応答に必要な情報がすべて含まれています。次の情報が含まれます。

「Error Loop」設定などのアプリケーション・タイプの設定(指定された期間内にエージェントがログオンを再試行する回数など)

アプリケーション固有の構成情報(アプリケーション実行可能ファイル名またはWebサイトのURL、パスワード変更の動作、パスワード・ポリシー、エラー・ループ設定、データ・ファイル拡張など)

ログオンおよびパスワード変更のシナリオに関するシナリオ固有の構成情報(ウィンドウ・ダイアログのタイトル文字列、フォーム名、資格証明の場所など)

ダイアログ固有のマッチング設定(文字列や制御が存在するかどうかなど)

その他の設定(3番目または4番目のフィールドの名前など)

マージされたファイルaelist.iniには、構成する各アプリケーションのログオンおよびパスワード変更のイベントを一意に識別し、それに応答するために必要な情報がすべて含まれている階層構造があります。ログオンは、次のように構成されています。

| 構造 | 参照 |

|---|---|

[*Other Apps]

|

このセクションは、管理者が定義した2つのWindowsアプリケーションを示します(このアプリケーションは、ファイルの後半で定義されます)。詳細は、第2章「Windowsアプリケーションの追加」を参照してください。 |

[*Mainframe]

|

このセクションは、2つのホスト/メインフレーム・アプリケーションを示します(このアプリケーションは、ファイルの後半で定義されます)。詳細は、第2章「ホスト/メインフレーム・アプリケーションの追加」を参照してください。 |

[*Shared Groups]

|

このセクションは、資格証明の共有に使用される2つのグループを示します。詳細は、第2章「資格証明共有グループの使用」を参照してください。 |

[*PasswordPolicies]

|

このセクションは、パスワード・ポリシーを有効にします。詳細は、第2章「パスワード・ポリシーの設定」を参照してください。 |

entlist.iniでのアプリケーション構成によって、エージェントは、ログオン・リクエストやパスワード変更リクエストを組織に固有のアプリケーションから自動的に認識し、応答できます。

これがローカル・ファイルとして存在するか、またはリモート・オブジェクトからダウンロードされる場合、エージェントは、entlistオブジェクト(使用可能な場合)をentlist.iniファイルにダウンロードし、ダウンロードしたentlist.iniファイルまたはローカルのentlist.iniファイルをapplist.ini(ユーザーが使用できる事前定義されたアプリケーションの完全リスト)に指定されたファイルと結合して、aelist.iniを作成します。(entlist.iniファイルが存在しない場合、エージェントはapplist.iniを使用します。)

|

注意: applist.iniはOracleによって更新されるため、このファイルを変更しないようにしてください。今後のリリースのLogon Managerでは、変更が上書きされる可能性があるため、applist.iniに行った変更が将来のリリースでサポートされることをOracleは保証できません。 |

CitrixでのLogon Managerのデプロイにはいくつかの戦略がありますが、どの方法も、Citrixファーム(1つまたは複数)のデプロイ方法およびエンド・ユーザーへのアクセス権の配布方法に依存します。デスクトップでのCitrix ICAクライアントを使用した場合とCitrix Webポータルを使用した場合のアプリケーションの配布で、それ以外を指定した場合を除き、これらの方法は変わりません。

基本的に、3つのオプションがあります。

ユーザーごとのLogon Managerのデプロイ。Logon Managerをすべてのサーバーおよびすべてのアプリケーションにデプロイでき、かつそれらのサーバーおよびアプリケーションでそれを使用するユーザーを制限できます。

アプリケーションごとのLogon Managerのデプロイ。Logon Managerをすべてのサーバーおよびユーザーに、ただしアプリケーションごとにのみ、デプロイできます。

サーバーごとのLogon Managerのデプロイ。Logon Managerを個別のサーバーにデプロイできます。

この項では、これらのオプションを詳細に説明します。

最終的な構成に関係なく、最初のエージェントのインストール・プロセスは、すべてのデプロイ・オプションで同じです。

開始する前に、グローバル・エージェント設定を正しく構成したこと、Logon Managerを正しく理解していることおよびエージェントのインストールに必要な拡張を決定していることを確認します。通常、これらは、同じ拡張で、使用する環境のユーザー・ワークステーションでGASが非常に類似しています。CitrixでのLogon Managerのインストールの手順の詳細は、第2章の「エージェントの構成(Citrix環境)」を参照してください。

Citrix MetaFrameでLogon Managerをインストールするには、次の手順を実行します。

ターミナル・サーバーに管理者としてログオンし、すべてのアプリケーションを閉じます。

「スタート」をクリックした後、「ファイル名を指定して実行」をクリックします。「ファイル名を指定して実行」ウィンドウが表示されます。

cmdと入力して、[Enter]を押します。コマンド・プロンプト・ウィンドウが表示されます。

change user/installと入力して、[Enter]を押します。

環境に適したインストール・オプションを選択して、Logon Managerをインストールします。

インストールの完了後、コマンド・プロンプトでchange user/executeと入力します。

ユーザーごとのLogon Managerのデプロイでは、Logon Managerを使用するためのアクセスを付与されるおよびされないユーザー/グループへのアクセスを制御できます。

ユーザーごとへのLogon Managerのデプロイに関する手順は、次のとおりです。

Logon Managerユーザーのドメインでグループを作成します。Citrix公開アプリケーションにLogon Managerを使用するすべてのユーザーを、使用する環境に含めます。

各Citrixサーバーで、C:\Program Files\Passlogix\v-GO SSOdirectoryにあるssoshell.exeファイルの「Security」プロパティを編集します。

前の手順で作成したSSOユーザー・グループをディレクトリのACLに追加します。このグループに、このファイルへの読取り権限と読取り実行権限を付与しておいてください。ユーザー、ドメイン・ユーザーまたはこのファイルへの読取りアクセスを持つその他のグループを削除します。これを実行するには、「inherit permissions from parent」を選択解除する必要がある場合があります。

この方法での権限設定では、すべての管理者がこのファイルにフル・アクセスできるままであるため、Logon Managerを使用できます。他にも、これらの権限を設定する多数の可能な組合せまたは方法があります。目的は、Logon Managerへのアクセスを必要とするユーザーに、ssoshell.exeの読取り/実行権限を付与し、その他のすべてのユーザーがそれにアクセス/読取りできないようすることです。

Citrixでのユーザーごとのデプロイの使用では、すべてのアプリケーションをすべてのユーザーに公開したままにできるため、ssolauncher.exeを使用して、公開済の各アプリケーションを構成する必要がないということです。

Logon Managerをすぐに起動しない場合は、WindowsレジストリHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft \Windows NT\CurrentVersion\Winlogon\AppSetupkeyキーから、ssolauncher.exeの値を削除します。

このキーがない場合、Logon Managerは、いずれのアプリケーションにも応答しません。応答を導出するには、このキーを置換するか、または、公開済のアプリケーション・コマンドを変更して、ssolauncher.exeを含めます。

アプリケーションごとのLogon Managerのデプロイでは、アプリケーションでLogon Managerを有効にできます(アプリケーション単位)。

アプリケーションごとへのLogon Managerのデプロイに関する手順は、次のとおりです。

シングル・サインオンが有効なアプリケーションをホストするすべてのサーバーに、Logon Managerをインストールします。

HKEY_LOCAL_MACHINE\SOFTWARE \Microsoft\Windows NT\CurrentVersion\Winlogon\AppSetupからssolauncher.exeの値を削除し、HKEY_LOCAL_MACHINE\SOFTWARE \Microsoft\Windows NT\CurrentVersion\Winlogon\UserInitキーからssoshell.exeの値を削除することで、Logon Managerが自動的に起動しないようにします。この詳細な手順については、SSO Consoleヘルプ・ファイルで、キーワード「Citrix」を使用してください。

Logon Managerを使用する公開済のアプリケーションを、SSOLauncher.exeをコールするコマンド行ラッパーを含めるように変更し、その後元のコマンド行をコールします。手順の詳細は、第2章の「エージェントの構成(Citrix環境)」を参照してください。

CitrixサーバーごとのLogon Managerデプロイでは、サーバー単位でエージェントを有効にできます。これは、完全にデプロイするために3つの方法の中で一番簡単な方法です。

シングル・サインオンを有効にするCitrixサーバーにLogon Managerをインストールします。

Logon Managerユーザーを、シングル・サインオン可能なサーバーに移動します。

公開済のアプリケーションの変更、権限の設定またはレジストリ・キーの削除の必要はありません。このサーバーのすべてのユーザーでLogon Managerが自動的に起動します。この方法は、ユーザーがCitrixサーバーを介してリモート・デスクトップにアクセスする場合に有効です。

ほとんどの場合、Citrixサーバーは、他のすべてのLogon Managerクライアント・マシンにデプロイされたものと非常に類似したグローバル・エージェント設定を使用します。通常のデプロイメントでは、Citrixの起動前に、クライアント・ワークステーションを完全に構成およびテストします。グローバル・エージェント設定を構成および検証した後、それらを管理コンソールにインポートし、Citrix環境で使用するために名前を変更します。

Citrixサーバー用に、次のグローバル・エージェント設定を構成する必要があります。

暗号化形式でのディスクのEnd-User\Experience\Advanced\Storeユーザー・データ: 「Do not store data in user disk file」に設定します。

Synchronization\Deleteローカル・キャッシュ: 「Delete」に設定します。

グローバル・エージェント設定でのドライブ文字のハードコードの排除: これらは、シンクロナイザおよびイベント・ログ設定にあります。C:をCitrixでLogon Managerをインストールしたドライブの文字と一致する文字に変更します。異なるCitrixサーバーが異なるドライブの文字を使用する場合、各サーバーに別々の設定を指定する必要があります。これは、Logon Managerはこのドライブの文字を使用して、コンポーネントを特定するため、重要です。

前述の手順を完了すると、CitrixサーバーでLogon Managerを使用することができます。公開済アプリケーションの一部またはすべての有効化を開始できます。アプリケーションに対してLogon Managerを有効化するには、ssolauncher.exeを使用して、コマンド行を変更する必要があります。手順の詳細は、第2章の「エージェントの構成(Citrix環境)」を参照してください。

オラクル社では、テンプレートを提供しているアプリケーションのみを公式にテストおよびサポートしていますが、Windows、Web、Javaアプリケーションおよびメインフレーム/AS400エミュレータ用のビジネス・アプリケーションおよび生産性アプリケーションの大多数は、非常に高い確率で使用できます。サポート・チームは、あるアプリケーションが現状のままではLogon Managerと互換性がないと判別されないかぎり、あるいは互換性がないと決定されるまで、アプリケーション・テンプレートの構成を支援します。

次の表には、Logon Managerにサポートの問題があることが知られているアプリケーションの特徴を示します。

| 高リスク | 中リスク |

|---|---|

| アプリケーション・テンプレートの構成がほとんどの場合で失敗してしまうアプリケーションの特徴 | SSOの機能が不完全になってしまうことがあるか、サインオンまたはパスワードを変更するためにエンド・ユーザー側でアクションが必要な場合があるアプリケーションの特徴 |

|

|

Logon Managerには、組込みのHLLAPI(高水準言語アプリケーション・プログラミング・インタフェース)サポートを使用する、次のホスト/端末エミュレータのシングル・サインオン機能があります。次の項では、各エミュレータでHLLAPIサポートを有効にする方法について説明します。

|

注意: HLLAPIサポートを実装していないエミュレータの場合は、(ウィンドウ・タイトルでフォームが検出されるように、)ユーザー資格証明を指定するSendKeysを使用して、Windowsアプリケーションとしてホスト/メインフレーム・アプリケーションを構成できる場合もあります。詳細は、第2.12.3項「Windowsアプリケーションの追加」を参照してください。 |

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

Attachmate EXTRA!の各セッションをLogon Managerで動作するように設定するには、次の手順を実行します。

エミュレータで:

セッションを開きます。

「Options」メニューから「Global Preferences」を選択します。

「Advanced」、「Short name」(Aなど)、「Browse」、セッション・ドキュメントの順に選択し、「OK」をクリックします。

|

注意: この設定は、各セッションの構成ファイルとともに保存する必要があります。メインフレームまたはホスト・セッションの終了後も、バックグラウンド・プロセスが実行されたままになる場合があります。これにより、自動ログオン・プロセスが中断され、セッションが再開できない場合があります。 |

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

BlueZone Web-to-Hostエミュレータをインストールして構成するには、次の手順を実行します。

BlueZone Web-to-Hostのセットアップを起動します。

「Setup Type」セクションで、「Install BlueZone Web-to-Host」を選択し、「Next」をクリックします。

エンド・ユーザー・ライセンス契約をよく読みます。条件に同意する場合は、「Yes, I agree with the terms of this software license」の横にあるボタンを選択し、「Next」をクリックします。

ソフトウェアをインストールする場所を選択します。インストーラのデフォルトは、C:ドライブのProgram Filesディレクトリです。

Seagull Activation File (SAF)の場所をインストーラに指示するか、SAFがインストールされていない場合は、空白のままにします。

使用するプログラム・グループをインストーラで作成するかどうか、およびBlueZone Web-to-Hostウィザードのデスクトップ・ショートカットを作成するかどうかを選択して、「Next」をクリックします。

「Sites」ダイアログ・ボックスで、ドロップダウン・メニューからサイトの言語を選択します。

次の内の1つを実行します。

「Create」をクリックして、パスとフォルダ名を入力します。

「Import」をクリックして、インポートするサイトに移動します。

「Copy」をクリックして、コピーするサイトに移動します。

「Upgrade」をクリックして、アップグレードするサイトに移動します。

既存のサイトを削除する場合は、サイトを選択して「Delete」をクリックします。

「Launch Folders」ダイアログ・ボックスで既存の起動フォルダを選択するか、「Create」をクリックして新しいフォルダを作成します。「Next」をクリックします。

「New BlueZone Launch Folder」ダイアログ・ボックスで、フォルダ名前を入力し、標準のWeb-to-Hostとして配布するか提供されているデスクトップとして配布するかを、フォルダ・オプションから選択します。「OK」をクリックします。

「Launch Folders」ダイアログ・ボックスに戻ると、新しい起動フォルダが表示されているので、「Next」をクリックします。

「Sessions」ダイアログ・ボックスで、「Create」をクリックします。

「New BlueZone Session」ダイアログ・ボックスで、ドロップダウン・メニューから「Mainframe Display」を選択し、「OK」をクリックします。

セッションの名前を入力し、既存のプロファイルを使用するかどうかを指定します。既存のプロファイルを選択します(該当する場合)。ローカルへの保存を許可するかどうかを選択します。「OK」をクリックします。

「Define New Connection」ダイアログ・ボックスで、接続情報を入力し、「OK」をクリックします。

「Session Properties」ウィンドウで情報を確認します。変更する情報を編集します。終了したら「OK」をクリックします。

「BlueZone Mainframe Display」で「Session」を選択し、「Connect」をクリックします。

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

Logon Managerでは、BOSaNOVAエミュレータがサポートされています。BOSaNOVAがLogon Managerで動作するための設定手順は必要ありません。

|

注意: Logon ManagerでのBOSaNOVAエミュレータの使用には既知の問題があります。エミュレーションを閉じるとき、次の警告メッセージが表示されます。「There are active applications connected to the emulation via the HLLAPI/DDE interface. Closing the emulation now may cause unpredictable results. Are you sure?」「Yes」をクリックすると、Logon ManagerはBOSaNOVAエミュレータへの応答を停止するため、エミュレータを再起動する必要があります。再起動には、さらに数秒かかる場合があることに注意してください。この問題は、エミュレーションを閉じる前にLogon Managerを停止し、エミュレータを閉じた後、Logon Managerを再起動することによって解決することもできます。 |

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

Ericom PowerTermをLogon Managerで動作するように設定するには、次の手順を実行します。

エミュレータで:

「Setup」メニューから「Terminal」を選択します。

「General」タブを選択します。

「HLLAPI Names」で「Short」を一意の値に設定します。

「OK」をクリックします。

PowerTerm InterConnect、PlusおよびLite版でLogon Managerサポートを有効にするには、エージェントのホスト/メインフレーム構成ファイルMfrmList.iniにエミュレータへの完全で正確なパスを指定する必要があります。メインフレーム構成のデフォルト・パスは、C:\Program Files\Ericom Software\PowerTermです。

これらのいずれかのバージョンのPowerTermエミュレータが他のディレクトリやドライブにインストールされている場合は、MfrmList.iniでこのデフォルト・パスを変更する必要があります。このファイルは、管理コンソールを使用してのみ編集できます。

「Tools」メニューで「Modify Configuration」を選択し、「MfrmList」をクリックします。

INIエディタで、「Section」ドロップダウン・リストからEricom PowerTerm Lite/Plus/InterConnectを選択します。

ValueName=では、必要に応じてエミュレータへのパスを編集します。

「Save」をクリックし(エージェントを再起動するように求められた場合は「OK」をクリックし)、「Close」をクリックします。

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

G&R Glinkを、Logon Managerで動作するように設定するには、次の手順を実行します。

G&R Glinkインストール・パス内のGLWin\WHLLAPIディレクトリにあるglHLLAPI.iniファイルで短縮名を構成します。このファイルを有効にするには、ユーザーの%WinDir%ディレクトリにコピーする必要があります。短縮名を参照する値(次の形式を参照)を除き、デフォルト値は変更しないことをお薦めします。

A]Name=HLLAPI long nameConfig=config file name

Aは短縮名を表します。

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

Hummingbird Host ExplorerをLogon Managerで動作するように設定するには、次の手順を実行します。

エミュレータで:

「Options」メニューから「API Settings」を選択します。

「HLLAPI Options」で、「Update screen after PS update」を選択します。

「EHLLAPI Compatibility」で、「Attachmate」を選択します。

「OK」をクリックします。

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

Logon Managerでは、IBM Client Accessがサポートされています。IBM Client AccessがLogon Managerで動作するための設定手順は必要ありません。

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

Logon Managerでは、IBM Client Access Expressがサポートされています。IBM Client Access ExpressがLogon Managerで動作するための設定手順は必要ありません。

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

IBM Host On-DemandのLogon Managerサポートは、Microsoft Windows、Microsoft Internet ExplorerまたはMozilla Firefox、および更新されたJVM (Java Virtual Machine)を使用してテスト済です。Microsoft Internet Explorerがインストールされている場合は、JVMを更新しないでください。

これらの方法に関して、構成されたセッションをクライアントが保存できない場合があるという問題があり、セッションを使用するたびに自動起動名を入力するのは非常に面倒です。かわりに、次に説明するように、管理者はクライアントが使用できる既存のセッションを複製し、複製したセッションをHLLAPI対応にできます。これにより、クライアントは標準とHLLAPI対応の両方のセッションを使用できるようになります。

IBM Host On-DemandをLogon Managerで動作するように設定するには、次の手順を実行します。

Microsoft Internet ExplorerまたはMozilla Firefoxで次の手順を実行します。:

ブラウザを起動します。

IBM FixCentralに移動し、IBM Host On-Demandの特定のバージョンのHost On-Demand EHLLAPI Bridge Downloadをダウンロードします。

ダウンロードしたファイルをLogon Managerインストール・ディレクトリに解凍します。

Ehllapibridge.exeをインストールします。

「ツール」メニューから「インターネット オプション」を選択します。

「詳細設定」タブを選択します。

「Microsoft VM」で、「Java console enabled (requires restart)」を選択します。

「適用」をクリックし、次に「OK」をクリックします。必要に応じて、ブラウザを終了します。

コンピュータを再起動します。

Host On-Demandの場合

個々のセッションをHost On-DemandアプレットによってHLLAPIイネーブラを実行するように構成します。

メニューから「Properties」を選択します。

「Advanced」タブを選択します。

「Auto-Start」ドロップダウン・リスト・ボックスから「Applet」を選択します。

「Name」テキスト・ボックスにcom.ibm.eNetwork.hllbridge.HLLAPIEnablerと入力します。

「Parameter (Optional)」テキスト・ボックスにENABLE_PCSAPI=YESと入力します。

「Auto-start HLLAPI Enabler」チェック・ボックスで「Yes」を選択します。

または、「Assist」、「Run applet」の順に選択してセッションを開始した後、このアプレットを実行します。

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

IBM Personal CommunicationsをLogon Managerで動作するように設定するには、次の手順を実行します。

エミュレータの「Edit」メニューから、「Preferences」、「API Settings」の順に選択します。

「DDE/EHLLAPI」チェック・ボックスを選択します。

「OK」をクリックします。

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

Logon Managerでは、Jolly Giant QWS3270 PLUSエミュレータがサポートされています。Jolly Giant QWS3270 PLUSがLogon Managerで動作するための設定手順は必要ありません。

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

エミュレータでのNetManageの設定

「Options」メニューからAPIを選択します。

「Identification」タブを選択します。

「Session Short Name」を設定します。

「OK」をクリックします。

|

注意: NetManage Rumbaには、HLLAPIが不完全に実装されている可能性があります。NetManage Rumbaでは、Presentation Space (エミュレータ画面)に接続して表示させることはできますが、2つ以上のセッションの接続はサポートされていません。Logon Managerでは、最後に起動されたセッションへのシングル・サインオン・サポートのみが提供されています。 |

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

Logon Managerでは、Net SoftのNS/Eliteがサポートされています。NS/EliteがLogon Managerで動作するための設定手順は必要ありません。

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

Logon Managerでは、Newhart Systems BLUES 2000エミュレータがサポートされています。Newhart Systems BLUES 2000がLogon Managerで動作するための設定手順は必要ありません。

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

Novell LAN Workplace Proに対するLogon Managerサポートを有効にするには、エージェントのホスト/メインフレーム構成ファイルMfrmList.iniにエミュレータへの完全で正確なパスを指定する必要があります。メインフレーム構成のデフォルト・パスは、c:\Program Files\Novell\LAN Workplace\Terminals\Binです。

Novell LAN Workplaceエミュレータが他のディレクトリやドライブにインストールされている場合は、MfrmList.iniでこのデフォルト・パスを変更する必要があります。このファイルは、管理コンソールを使用してのみ編集できます。

「Tools」メニューで「Modify Configuration」を選択し、「MfrmList」をクリックします。

INIエディタで、「Section」ドロップダウン・リストからNovell LAN Workplace Pro 5.2を選択します。

ValueName=では、必要に応じてエミュレータへのパスを編集します。

「Save」をクリックし(エージェントを再起動するように求められた場合は「OK」をクリックし)、「Close」をクリックします。

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

PuTTYおよびPuTTYのサポートについてLogon Managerで想定された方法により、PuTTYを介してアクセスするアプリケーションのテンプレートを作成する際に、次の内容を考慮する必要があります。

|

注意: PuTTYベースのテンプレートを作成する場合は、PuTTYのCopy All to Clipboard機能を使用します。 |

PuTTYは固定画面アプリケーションをスクロール画面として扱う

PuTTYはすべてのアプリケーションをスクロール画面として扱うため、対象のアプリケーションが固定画面であっても、スクロール画面テンプレートを作成する必要があります。

PuTTYはカーソル位置の検出または設定をサポートしない

PuTTYはカーソル位置の検出も設定もできないため、テンプレートを作成する際は、次の手順を実行する必要があります。

固定画面アプリケーション。タブや空白などの適切なキーボード文字を送信することによって、目的の行と列に手動でカーソルを配置するようにテンプレートを構成します。

スクロール画面アプリケーション。カーソルが常に画面の最終行の最後の文字の後の空白を1つ追加した場所にあると仮定してテンプレートを構成します。

PuTTYの画面はすぐに更新されない

ホスト・エコー(入力した文字は最初にサーバーに送信され、その後、ターミナルに戻されて表示されます)によって、PuTTYはすぐに画面を更新しないため、フィールドの変更時または資格証明の送信時(あるいはその両方)に、エコーの待機時間に応じて遅延を追加することが必要です。送信アクションで遅延が必要な場合は、自動送信機能を無効にする必要があります。

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

Logon Managerでは、Scanpak Aviva for Desktops (以前の Eicon Aviva)がサポートされています。Scanpak Aviva for DesktopsをLogon Managerで動作するように設定するには、次の手順を実行します。

エミュレータで:

「Settings」を選択し、メニューから「Properties」を選択します。

「Automation」を選択します。

「Choose first available short name」チェック・ボックスが選択されていることを確認します。

|

注意: セッション・パラメータおよび宛先パラメータのみを構成する必要があります。 |

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

Logon Managerでは、Seagull BlueZoneがサポートされています。設定手順は必要ありません。

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

WRQ ReflectionをLogon Managerで動作するように設定するには、次の手順を実行します。

エミュレータで:

「Setup」を選択し、メニューから「Terminal」を選択します。

「Short」および「Long」の「HLLAPI names」を設定します。(「Short」は一意である必要があり、「Long」はプログラムで使用できる任意の名前を設定できます。)

「OK」をクリックします。

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

Passportを、Logon Managerとともに動作するように設定するには、次の手順を実行します。

エミュレータで:

「Communication」を選択し、メニューから「Setup」を選択します。

HLLAPIを選択します。「Automatically Select」が選択されている場合、追加の手順は必要ありません。「Manually Specify」が選択されている場合、「Short Name」または「Long Name」も選択されている必要があります。

|

注意: サポートされるすべてのバージョンの一覧については、Oracleサポートを確認してください。 |

Logon Managerでは、Passport Web to Hostがサポートされています。Web to HostがLogon Managerで動作するための設定手順は必要ありません。

Logon Managerでは、SAPアプリケーションがサポートされています。Logon ManagerがSAPアプリケーションと連携するには、スクリプトを有効にする必要があります。(ご使用の環境では、スクリプトがデフォルトで無効になっている場合があることに注意してください。)次の構成変更は、Logon Managerを実行するすべてのSAPデスクトップに対して行う必要があります。構成変更を行わない場合は、Logon Managerを停止しないかぎり、エンド・ユーザーはSAPエラーを受け取ります。

SAPをLogon Managerで動作するように設定するには、次の手順を実行します。

クライアントを構成します。

SAPクライアントをオープンし、ログオンします(SAPGUI Front End)。

「SAP Easy Access」画面で、「Options」ダイアログ・ボックスを開きます。([Alt]を押しながら[F12]を押すか、または任意のSAP画面の標準ツールバーから「Customizing of local layout」を選択します)。

「Scripting」タブを選択します。

「User Settings」で、「Enable Scripting」が選択されていること、および「Notify when a script attaches to a running GUI」が選択されていないことを確認します。

「Apply」をクリックします。

サーバーを構成します。

SAPアプリケーション・サーバーをオープンします。

トランザクションRZ11を開始します。

「Maintain Profile Parameters」画面の「Param.Name」でsapgui/user_scriptingと入力し、「Display」をクリックします。

「Display Profile Parameter Attributes」画面で、「Application」ツールバーから「Change Value」を選択します。

「Change Parameter Value」画面で、「New Value」フィールドにTRUEと入力します。

「Save」(左下隅)をクリックします。

レジストリを編集します。

レジストリを開きます。

HKCU\software\SAP\SAPGUI Front\SAP Frontend Server\Security:WarnOnAttachにドリルダウンします。

WarnOnAttach値に0(ゼロ)(0)を設定します。

Logon ManagerでSAPアプリケーションを使用するすべてのデスクトップにこの変更を適用します。

|

注意: このプロセスにはSAP Helperが必要です。Logon Managerエージェントのインストーラを実行し、「Advanced Setup」を選択して「Extensions」ツリーを展開し、「Logon Manager」にドリルダウンします。「SAP Helper」を選択し、「This Feature will be installed on the local hard drive」を選択します。「Next」を選択し、画面の指示に従ってインストールを完了します。 |

「Feedback Color」の値は、カスケード・スタイル・シート(CSS)のborder属性の標準に従います。次の表には、有効な色とそのRGB値が示されています。これらの値が使用される「Feedback Color」設定については、第2.17.3.4項「Webアプリケーションのレスポンス」を参照してください。

| 属性 | 使用可能な値 |

|---|---|

| Width |

|

| Style |

|

| Color | 色のキーワードまたはRGB値。一般的な例を次に示します。 |

| キーワード | 対応するRGB | キーワード | 対応するRGB |

|---|---|---|---|

| aqua | #00FFFF | navy | #000080 |

| black | #000000 | olive | #808000 |

| blue | #0000FF | purple | #800080 |

| fuchsia | #FF00FF | red | #FF0000 |

| gray | #808080 | silver | #C0C0C0 |

| green | #008000 | teal | #008080 |

| lime | #00FF00 | white | #FFFFFF |

| maroon | #800000 | yellow | #FFFF00 |

セカンダリ認証APIを使用すると、サード・パーティ・アプリケーションがプログラムによってパスフレーズをWindows Authenticator v2 (別名MSAuth)およびLDAPオーセンティケータv2(LDAPv2)に対し、認証セッションの中で提供できます。これによって、ユーザーと対話する必要がなくなり、認証プロセスが自動化されます。

このAPIには、次の機能が含まれています。

SecondaryAuthKey。パスフレーズへの応答のバッファを割り当て、このバッファにパスフレーズへの応答を書き込み、ポインタを応答バッファに戻します。

Free SecondaryAuthKey。サード・パーティのコードで応答が必要なくなると、応答バッファはクリアされます。

|

注意: カスタム・セカンダリ認証ライブラリは、オラクル社によって検証され、デジタル署名が付加される必要があります(そうでないと、Logon Managerで受け入れられません)。このプロセスのサポートが必要な場合は、Oracleサポートに連絡してください。 |

このメソッドは、ユーザーのパスフレーズ応答(ユーザーのディレクトリSIDなど)を取得し、メモリーの指定アドレスに格納して後で取得できるようにする場合に使用します。

BOOL SecondaryAuthKey( LPBYTE* pbAnswer, LPDWORD pdwSize ){

BOOL fRetVal = FALSE;

// check for invalid parametersif ( NULL != pbAnswer ) {

// obtain user's SID - it will be used as passphrase answer CSid sid; CString strSid( sid.Sid() );

// allocate the memory buffer LPBYTE pByte = new BYTE[strSid.GetLength() + 1];

// copy the SID to the buffer::memcpy( pByte, strSid.GetBuffer(), strSid.GetLength() );

// save the address of the buffer to the passed pointer*pbAnswer = pByte;

// save the size of the buffer to the passed pointerif ( NULL != pdwSize ) {

*pdwSize = strSid.GetLength() + 1;

}

// set successful return code fRetVal = TRUE;

}

return fRetVal;

}

このメソッドは、SecondaryAuthKeyが正常にコールされた後に、パスフレーズ応答のバッファをクリアするために使用します。

void FreeSecondaryAuthKey( LPBYTE pbAnswer )

{

// free the memory bufferdelete[] pbAnswer;

}

カスタム・セカンダリ・オーセンティケータをテストするためのドライバ・コードのコード例を示します。

BOOL CResetDlg::SecondaryAuth( LPCTSTR pszDllPath ){

BOOL fRetVal = FALSE;

// load SecondaryAuth.dll HMODULE hSecondaryAuth = LoadLibrary( pszDllPath );

If ( NULL != hSecondaryAuth ) {

SECONDARYAUTHKEY pfnSecondaryAuthKey = (SECONDARYAUTHKEY) GetProcAddress( hSecondaryAuth, "SecondaryAuthKey" );if ( NULL != pfnSecondaryAuthKey ){

LPBYTE pbByte = NULL;DWORD dwAnswerSize = 0;

// call SecondaryAuthKey to get the passphrase answer BOOL bAnswerResult = pfnSecondaryAuthKey( &pbByte, &dwAnswerSize );

// use the returned answer - pbByte// ...

// call FreeSecondaryAuthKey to let the library free the memory FREESECONDARYAUTHKEY pfnFreeSecondaryAuthKey = (FREESECONDARYAUTHKEY) GetProcAddress( hSecondaryAuth, "FreeSecondaryAuthKey" ); if ( NULL != pfnFreeSecondaryAuthKey ) {

pfnFreeSecondaryAuthKey( pbByte );

}

// set successful return code fRetVal = TRUE;

}

// unload SecondaryAuth.dll FreeLibrary( hSecondaryAuth );

}

return fRetVal;

}

Windows Authenticator v2 (WinAuth v2)またはLDAPオーセンティケータv2 (LDAPAuth v2)でユーザーのアイデンティティの確認に使用するオーセンティケータを、必要に応じて別の方式に変更できます。次のシナリオがサポートされています。

WinAuth v2/LDAPAuth v2組込みセカンダリ認証を、外部セカンダリ認証に

外部セカンダリ認証を、WinAuth v2/LDAPAuth v2組込みセカンダリ認証に

外部セカンダリ認証ライブラリを、別の外部セカンダリ認証ライブラリに

カスタム・セカンダリ認証ライブラリを使用したリカバリ用にWinAuth v2を構成するには、次の手順を実行します。

管理コンソールを起動します。

左側のペインのツリーで、「Global Agent Settings」ノードを右クリックし、コンテキスト・メニューから「Import」 > 「From Live HKLM」を選択します。

Live設定セットの下で、「Authentication」 > 「Windows v2 or LDAP v2」にナビゲートします。

以前Logon Managerで、セカンダリ認証方式にユーザーのディレクトリSIDまたはセキュア・ランダム・キーを使用するように構成済の場合は、「Recovery Method」オプションの横のチェック・ボックスの選択を解除して、対話型のパスフレーズに戻します。(これによって、このオプションはデフォルト値の「User passphrase」に戻ります。)

次のディレクトリに、カスタム・ライブラリのGUIDと同一の名前のディレクトリを作成します。

<oracle_install_dir>\v-GO SSO\AUI\Recovery\

|

注意: <oracle_install_dir>は、Oracle Enterprise Single Sign-On製品がインストールされたディレクトリのフルパスに置き換えてください。 |

たとえば、ライブラリのGUIDが{B623C4E7-A383-4194-A719-7B17D074A70F}の場合、次のディレクトリを作成します。

<oracle_install_dir>\v-GO SSO\AUI\Recovery\{B623C4E7-A383-4194-A719-7B17D074A70F}

カスタム・ライブラリ・ファイルを、手順4で作成したディレクトリに配置します。

カスタム・ライブラリのGUIDと同一の名前のキーを作成することによって、Logon Managerのセカンダリ認証方式のリストに、カスタム・ライブラリのGUIDを追加します。次の位置を使用します。

32ビット・システムの場合:

HKEY_LOCAL_MACHINE\Software\Passlogix\AUI\MsAuth\RecoveryMethods\

64ビット・システムの場合:

HKEY_LOCAL_MACHINE\Software\Wow6432Node\Passlogix\AUI\MsAuth\ RecoveryMethods\

たとえば、ライブラリのGUIDが{B623C4E7-A383-4194-A719-7B17D074A70F}の場合、32ビット・システムでは次のキーを作成します。

HKEY_LOCAL_MACHINE\Software\Passlogix\AUI\MsAuth\RecoveryMethods\{B623C4E7-A383-4194-A719-7B17D074A70F}

Logon Managerのリカバリ方法を、カスタム・セカンダリ認証ライブラリに設定します。まだ存在しない場合は、ResetMethodGUIDunderHKEY_LOCAL_MACHINE\Software\Passlogix\AUI\MsAuth\RecoveryMethods\という名前の文字列値を作成し、それをカスタム・ライブラリのGUIDに設定します。

WinAuth v2の設定を、新しく選択した構成で再初期化します。

Logon Managerを起動し、そのシステム・トレイ・アイコンをダブルクリックし、表示されたウィンドウの左側のペインで「Settings」を選択します。

「Authentication」タブを選択し、「Change」をクリックします。セットアップ・ウィザードが表示されます。

このウィザードに表示されるプロンプトに従います。プライマリ・ログオン方法を選択するように求められたら、「Windows Logon v2 or LDAP v2」が選択された状態であることを確認します。

ウィザードの残りのステップを完了します。

Logon Manager組込みのセカンダリ認証方式のいずれかを使用し、リカバリ用のWinAuth v2またはLDAPAuth v2を構成するには、次の手順を実行します。

管理コンソールを起動します。

左側のペインのツリーで、「Global Agent Settings」ノードを右クリックし、コンテキスト・メニューから「Import」 > 「From Live HKLM」を選択します。

Live設定セットの下で、「Authentication」 > 「Windows v2 or LDAP v2」にナビゲートします。

「Recovery Method」オプションの横のチェック・ボックスを選択し、次のいずれかを実行します。

セカンダリ認証にユーザー提供のパスフレーズを使用する対話型のパスフレーズ・プロンプトを使用するには、ドロップダウン・リストから「User passphrase」を選択します。

ユーザーのディレクトリSIDをパスフレーズ応答として使用するサイレント・セカンダリ認証を使用するには、ドロップダウン・リストから「Passphrase suppression using user's SID」を選択します。

セキュア・ランダム・キーをパスフレーズ応答として使用するサイレント・セカンダリ認証を使用するには、ドロップダウン・リストから「Passphrase suppression using secure key」を選択します。

サイレント・セカンダリ認証にentryUUIDを使用するには、ドロップダウン・リストから「Passphrase suppression using entryUUID」を選択します。

必要に応じて、変更をローカルに保存するか、リポジトリに公開します。

WinAuth v2またはLDAP v2の設定を、新しく選択した構成で再初期化します。

Logon Managerを起動し、そのシステム・トレイ・アイコンをダブルクリックし、表示されたウィンドウの左側のペインで「Settings」を選択します。

「Authentication」タブを選択し、「Change」をクリックします。セットアップ・ウィザードが表示されます。

このウィザードに表示されるプロンプトに従います。プライマリ・ログオン方法を選択するように求められたら、「Windows Logon v2 or LDAP v2」が選択された状態であることを確認します。

ウィザードの残りのステップを完了します。

外部セカンダリ認証ライブラリを現在使用中で、別の外部ライブラリに切り替える場合は、「組込みセカンダリ認証から外部セカンダリ認証への切替え」の手順を実行します。

この項では、このドキュメントで前述のセカンダリ・オーセンティケータごとに、Windows Authenticator v2のインストールおよび構成方法について説明します。内容は次のとおりです:

|

注意: この項では、前のリストに示した手順を手動で実行する方法を示します。これらのプロセスを自動化またはカスタマイズする(あるいはその両方を行う)場合は、Oracle Enterprise Single Sign-On Suiteインストレーション・ガイドを参照するか、または使用する環境に合わせたデプロイメント計画の開発についてOracleサポートに問い合せてください。 |

既存のWinAuth v1デプロイメントからWinAuth v2に手動で移行するには、次の手順を実行します。

WinAuth v2が唯一の使用可能なログオン方法となるように初回使用ウィザードを再構成します。

管理コンソールを起動します。

左側のペインのツリーで、「Global Agent Settings」ノードを右クリックし、コンテキスト・メニューから「Import」 > 「From Live HKLM」を選択します。

Live設定セットの下で、「User Experience」 > 「Setup Wizard」にナビゲートします。

「Selected Authenticator」オプションの横のチェック・ボックスを選択し、ドロップダウン・リストから「Windows v2」を選択します。

必要に応じて、変更をローカルに保存するか、リポジトリに公開します。

プレーン・テキスト・エディタを使用して、次の内容のバッチ(.cmd)ファイルを作成します。

##Install WinAuth v2

<esso-lm_installer> /s /v"/qb RUNVGO="YES" ADDLOCAL="MSauth""

##Initiate primary logon method change

"<oracle_install_dir>\v-GO SSO\ssoShell.exe" /shellLoad Themes /shellLock

|

注意: <esso-lm_sso_installer>は、Logon Managerインストーラの実行可能ファイルのフルパスと名前に置き換え、<oracle_install_dir>は、Oracle Enterprise Single Sign-On製品がインストールされたディレクトリのフルパスに置き換えてください。 |

ファイルを保存して閉じます。

ターゲット・マシンでこのファイルを実行します。

FTUウィザードが表示されたら、手順に従って移行プロセスを完了します。

Windows DPAPIを使用したオーセンティケータ・キー管理用にWinAuth v2を構成するには、次の手順を実行します。

|

注意: この手順は、WinAuth v2がインストール済で、Logon Managerデプロイメントと動作するように構成されていることを前提とします。 |

開始する前に、セカンダリ認証がWindows DPAPIを介して機能するように、環境が次に示す最小限のソフトウェア要件を満たしていることを確認してください。

ドメイン・コントローラ: Windows Server 2008以上。

Logon Managerが動作するクライアント・マシン:

Windows Server 2008以上

Windows Server 2012

Windows 7

Windows 8

|

注意: Windows Server 2008には、KB907247(ソフトウェア更新をローミングする資格証明)が必要です。 |

Windows DPAPIおよび資格証明のローミングについては、次に示すMicrosoft Developer NetworkおよびTechNetの記事を参照してください。

Windows Data Protection: http://msdn.microsoft.com/en-us/library/ms995355.aspx

資格証明のローミング: http://technet.microsoft.com/en-us/library/cc700815.aspx

使用する環境が、リストされた最少要件を満たす場合は、次に示すように、Windows DPAPIをセカンダリ認証方式として使用するようにWinAuth v2を構成します。

管理コンソールを起動します。

左側のペインのツリーで、「Global Agent Settings」ノードを右クリックし、コンテキスト・メニューから「Import」 > 「From Live HKLM」を選択します。

Live設定セットの下で、「Authentication」 > 「Windows v2」にナビゲートします。

以前Logon Managerで、セカンダリ認証方式にユーザーのディレクトリSIDまたはセキュア・ランダム・キーを使用するように構成済の場合は、「Recovery Method」オプションの横のチェック・ボックスの選択を解除して、対話型のパスフレーズに戻します。(オプションがデフォルト値の「User passphrase」に戻ります。)

WinAuth v2に対してWindows DPAPIを有効にします。「Use Windows Data Protection (DPAPI)」オプションの横のチェック・ボックスを選択し、ドロップダウン・リストから「Yes」を選択します。

変更内容をリポジトリに公開して保存します。

この構成をテストします。次に示すテストを行って、Logon Managerおよび環境が、資格証明のローミング、パスワード変更およびキーセット・ローテーションを処理するように適切に構成されていることを確認します。

初回使用(FTU)ウィザードを完了してLogon Managerに新しいユーザーを登録します(登録時に、Logon Managerはユーザー名およびパスワードを求めますが、パスフレーズ応答の選択は求めないはずです)。

Logon Managerにアプリケーションを登録し、そのアプリケーションの資格証明のセットを格納します。

アプリケーションを閉じて、再度開きます。Logon Managerは、パスフレーズへの応答を求めず、自動的に応答してユーザーをアプリケーションにログオンさせるはずです。

このマシンからログアウトし、同じユーザーとして別のマシンにログオンします。Logon Managerは、元のマシンとまったく同様に動作し、パスフレーズへの応答またはその他の不要な情報を求めることはしないはずです。

「Log on using Logon Manager」オプションを使用して(Logon Managerのシステム・トレイ・アイコンを右クリックしてアクセスします)、アプリケーションのレスポンス機能が目的どおりであることを確認します。

このエージェント内でアプリケーションのプロパティ・ダイアログを開き、「Reveal Password」オプションを使用して保存済パスワードを表示します。パスフレーズへの応答を求めるプロンプトはないはずです。

このエージェントの起動前にユーザーのWindowsパスワードを変更し、エージェントの実行中にも再度パスワードを変更します。パスフレーズ応答が求められることはなく、保存済の資格証明にまだアクセスできるはずです。

3台目のマシンにログオンし、保存済の資格証明にまだアクセス可能であることを確認します。

Windows DPAPIで強制される90日キーセット・ローテーションが適切に機能することをテストします。このマシンおよびドメイン・コントローラの時計を120日進めて、2台以上の異なるマシンにログオンし、保存済の資格証明にまだアクセス可能かどうかを確認します。

対話型パスフレーズ・プロンプトを介したオーセンティケータ・キーのリカバリのためにWinAuth v2を構成するには、「WinAuth v1インストールのWinAuth v2への移行」の説明のとおりにWinAuth v2をインストールします。コンソールの「Recovery Method」オプションは、手動で変更しないかぎり、デフォルトで「User passphrase」になっています。

|

注意: この手順は、WinAuth v2がインストール済で、Logon Managerデプロイメントと動作するように構成されていることを前提とします。 |

管理コンソールを起動します。

左側のペインのツリーで、「Global Agent Settings」ノードを右クリックし、コンテキスト・メニューから「Import」 > 「From Live HKLM」を選択します。

Live設定セットの下で、「Authentication」 > 「Windows v2」にナビゲートします。

以前Logon Managerで、セカンダリ認証方式にユーザーのディレクトリSIDまたはセキュア・ランダム・キーを使用するように構成済の場合は、「Recovery Method」オプションの横のチェック・ボックスの選択を解除して、対話型のパスフレーズに戻します。(オプションがデフォルト値の「User passphrase」に戻ります。)

リカバリ中に表示されるユーザー警告を構成します。この警告は、パスフレーズへの応答を記憶する重要性を強調するものです。

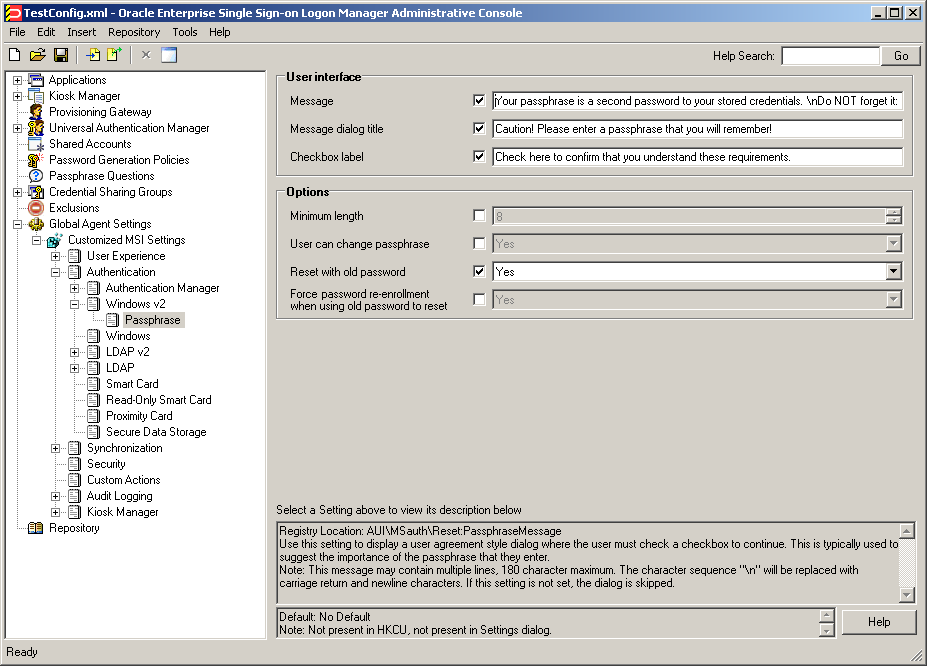

Live設定の下で、「Authentication」 > 「Windows v2」 > 「Passphrase」にナビゲートします。

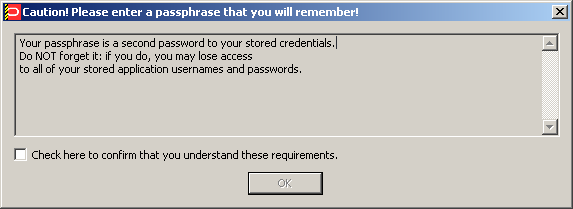

「Message」オプションの横にあるチェック・ボックスを選択し、パスフレーズ応答を記憶する重要性をユーザーに説明するメッセージを入力します。(以降の手順でフィールドに値を入力する場合は、復帰改行文字として文字列\nを使用してください。)

このメッセージは登録時に表示され、続行するにはチェック・ボックスを選択し、「OK」ボタンをクリックすることをユーザーに求めます。

「Message Dialog Title」オプションの横にあるチェック・ボックスを選択し、そのダイアログのウィンドウ・タイトルを入力します。

「Checkbox Label」オプションの横にあるチェック・ボックスを選択し、ダイアログに表示されるチェック・ボックスのラベルを入力します。

「Reset with old password」オプションの横にあるチェック・ボックスを選択し、ドロップダウン・リストから「Yes」を選択します。このオプションによって、ユーザーは古い(最新の)パスワードを使用して資格証明ストアへのアクセスをリカバリできます。

「Force password re-enrollment when using old password to reset」オプションの横にあるチェック・ボックスが選択されていないことを確認します(つまり、このオプションはデフォルト値の「Yes」の状態)。

この設定によって、「Reset with old password」オプションが有効で、ユーザーがリカバリ中のパスフレーズへの応答として古い(最新の)パスワードを使用した場合に、Logon Managerはこのユーザーを再登録するようになります。

たとえば、警告を次のように構成した場合:

ユーザーがリカバリ時にパスフレーズへの応答を求められる際に、次のように表示されます。

必要に応じて、変更をローカルに保存するか、リポジトリに公開します。

Logon Managerセカンダリ認証APIを介したリカバリ用にWinAuth v2を構成するには、次の項のいずれかの手順を実行します。

この手順を開始する前に、次が完了していることを確認します:

Logon Managerのセカンダリ認証APIの理解の項に従って、使用するカスタム・セカンダリ認証ライブラリが記述されている。

カスタム・ライブラリのGUIDを把握していて、このGUIDがGetIDメソッドによってライブラリからLogon Managerに戻されることを確認済である。

デジタル署名を取得するためにオラクル社にカスタム・ライブラリ・ファイルを送信し、オラクル社からこのファイルのデジタル署名済のコピーを受け取っている。Logon Managerでは、有効なデジタル署名が付加されていないカスタム・ファイルはロードされません。

カスタム・セカンダリ認証ライブラリを使用したリカバリ用にWinAuth v2を構成するには、次の手順を実行します。

管理コンソールを起動します。

左側のペインのツリーで、「Global Agent Settings」ノードを右クリックし、コンテキスト・メニューから「Import」 > 「From Live HKLM」を選択します。

Live設定セットの下で、「Authentication」 > 「Windows v2」にナビゲートします。

以前Logon Managerで、セカンダリ認証方式にユーザーのディレクトリSIDまたはセキュア・ランダム・キーを使用するように構成済の場合は、「Recovery Method」オプションの横のチェック・ボックスの選択を解除して、対話型のパスフレーズに戻します。(オプションがデフォルト値の「User passphrase」に戻ります。)

次のディレクトリに、カスタム・ライブラリのGUIDと同一の名前のディレクトリを作成します。

<oracle_install_dir>\v-GO SSO\AUI\Recovery\

|

注意: <oracle_install_dir>は、Oracle Enterprise Single Sign-On製品がインストールされたディレクトリのフルパスに置き換えてください。 |

たとえば、ライブラリのGUIDが{B623C4E7-A383-4194-A719-7B17D074A70F}の場合、次のディレクトリを作成します。

<oracle_install_dir>\v-GO SSO\AUI\Recovery\

{B623C4E7-A383-4194-A719-7B17D074A70F}

カスタム・ライブラリ・ファイルを、手順4で作成したディレクトリに配置します。

カスタム・ライブラリのGUIDと同一の名前のキーを作成することによって、Logon Managerのセカンダリ認証方式のリストに、カスタム・ライブラリのGUIDを追加します。次の位置を使用します。

32ビット・システムの場合:

HKEY_LOCAL_MACHINE\Software\Passlogix\AUI\MSAuth\ResetMethods\

64ビット・システムの場合:

HKEY_LOCAL_MACHINE\Software\

Wow6432Node\Passlogix\AUI\MSAuth\ResetMethods\

たとえば、ライブラリのGUIDが{B623C4E7-A383-4194-A719-7B17D074A70F}の場合、32ビット・システムでは次のキーを作成します。

HKEY_LOCAL_MACHINE\Software\Passlogix\

AUI\MSAuth\ResetMethods\{B623C4E7-A383-4194-A719-7B17D074A70F}

手順6aで作成したキーの下に、Pathという名前の文字列値を作成し、カスタム・ライブラリのフル・パスおよびファイル名を設定します。この例では、次のように設定します。

<oracle_install_dir>\v-GO SSO\AUI\Recovery\

{B623C4E7-A383-4194-A719-7B17D074A70F}\<MyCustomLibrary.dll>

<oracle_install_dir>は、Oracle Enterprise Single Sign-On製品がインストールされたディレクトリのフル・パスで、<MyCustomLibrary.dll>は、カスタム・ライブラリのファイル名です。

Logon Managerのリカバリ方法に、カスタム・セカンダリ認証ライブラリを設定します。

まだ存在しない場合は、ResetMethodGUIDという名前の文字列値を、HKEY_LOCAL_MACHINE\Software\Passlogix\AUI\MSAuth\ResetMethods\の下に作成し、それにカスタム・ライブラリのGUIDを設定します。

WinAuth v2の設定を、新しく選択した構成で再初期化します。

Logon Managerを起動し、そのシステム・トレイ・アイコンをダブルクリックし、表示されたウィンドウの左側のペインで「Settings」を選択します。

「Authentication」タブを選択し、「Change」をクリックします。セットアップ・ウィザードが表示されます。

このウィザードに表示されるプロンプトに従います。プライマリ・ログオン方法を選択するように求められたら、「Windows Logon v2」が選択された状態であることを確認します。

ウィザードの残りのステップを完了します。

Logon Managerの組込みのサイレント・セカンダリ認証方式のいずれかを使用したリカバリ用にWinAuth v2を構成するには、次の手順を実行します。

管理コンソールを起動します。

左側のペインのツリーで、「Global Agent Settings」ノードを右クリックし、コンテキスト・メニューから「Import」 > 「From Live HKLM」を選択します。

Live設定セットの下で、「Authentication」 > 「Windows v2」にナビゲートします。

「Recovery Method」オプションの横のチェック・ボックスを選択し、次のいずれかを実行します。

サイレント・セカンダリ認証にユーザーのディレクトリSIDを使用するには、ドロップダウン・リストから「Passphrase suppression using user's SID」を選択します。

サイレント・セカンダリ認証にセキュア・ランダム・キーを使用するには、ドロップダウン・リストから「Passphrase suppression using secure key」を選択します。

必要に応じて、変更をローカルに保存するか、リポジトリに公開します。

WinAuth v2を使用して認証するようにKiosk Manager環境を構成する場合、WinAuth v2に付属するセカンダリ認証方式のみがサポートされ、カスタム・セカンダリ認証ライブラリはサポートされません。

Kiosk Manager環境にWinAuth v2を構成するには、この項で前述した内容に加え、次のオプションを構成する必要があります。

「Delete Local Cache」オプション(「Global Agent Settings」の下 > [設定されるターゲット設定]「> Synchronization」にYesを設定する必要があります。

Active Directoryデプロイメントの場合、「Credentials to use」オプション(「Global Agent Settings」の下 > [設定されるターゲット設定]「> Synchronization」に「Use Active Directory Server Account」を設定する必要があります。

AD LDS (ADAM) デプロイメントの場合、「Credentials to use」オプション(「Global Agent Settings」の下 > [設定されるターゲット設定]「> Synchronization」に「Use AD LDS (ADAM) Server Account」を設定する必要があります。

「Prefill Username/ID on FTU」オプション(「Global Agent Settings」の下 > 「Windows Authenticator v2」 > 「User interface」)に「No」を設定する必要があります。これによって、FTUでユーザー名/IDフィールドに以前のユーザー名が挿入されないようにします。

新しいパスフレーズ質問に基づいて新しいパスフレーズ応答を提供するようにユーザーに強制するには、管理権限を持つユーザーとして次を実行します。

管理コンソールを使用して、次の手順を実行します。

不要になる既存の質問を無効にします。

新しい質問を追加します。

ユーザーごとに、ターゲット・マシンでターゲット・ユーザーとして次の手順を実行します。

次のレジストリ・キーとその内容を削除します。

HKEY_CURRENT_USER\Software\Passlogix\AUI\MSauth\Reset

次のコマンドを実行します。

<oracle_install_dir>\v-GO SSO\ssoshell.exe /forceverify now

|

注意: <oracle_install_dir>は、Oracle Enterprise Single Sign-On製品がインストールされたディレクトリのフルパスに置き換えてください。 |

前述の手順を自動化する場合は、次の対処をお薦めします。

プロセスを管理するスクリプトを作成する

処理内容を説明する、エンド・ユーザー向けの指示を提供する

次のような各手順の成功または失敗を集中的に記録するロギング機能を含める

スクリプトの起動

古いレジストリ・キーの削除

新しいレジストリ・キーの作成

ユーザーによるパスフレーズへの応答の入力

パスフレーズへの応答の変更を正常に終了したユーザーに対して記録されたデータを監査するレポーティング機能を含める

すべてのユーザーが変更を完了したら、不要なパスフレーズ質問を削除する

|

注意: 次の説明は、Windows 7およびWindows 8のみに適用されます。 |

スマート・カードなどの厳密な認証デバイスを使用してWindowsに対する認証を行う場合、厳密な認証イベントがサード・パーティの資格証明プロバイダ(WinAuth v2を使用してデプロイされたLogon Managerなど)に渡されるようにWindowsを構成する必要があります。そうでない場合は、Logon Managerはこのデバイスと通信できず、Logon Managerに対して認証を行うことはできません。

そのためには、次の手順を実行します。

Windowsレジストリ・エディタを起動し、次のパスにナビゲートします。

HKEY_LOCAL_MACHINE\Software\Microsoft\

WindowsNT\CurrentVersion\Winlogon\Notify

前述のキーの下に、SmartCardLogonNotifyという名前のDWORD値を作成します。

前述の値に1を設定します。

マシンを再起動します。

この項では、このドキュメントで前述のセカンダリ・オーセンティケータごとに、LDAP Authenticator v2のインストールおよび構成方法について説明します。内容は次のとおりです:

|

注意: この項では、前のリストに示した手順を手動で実行する方法を示します。これらのプロセスを自動化またはカスタマイズする(あるいはその両方を行う)場合は、Oracle Enterprise Single Sign-On Suiteインストレーション・ガイドを参照するか、または使用する環境に合わせたデプロイメント計画の開発についてOracleサポートに問い合せてください。 |

既存のLDAPAuth v1デプロイメントをLDAPAuth v2に手動で移行するには、次の手順を実行します。

LDAPAuth v2が唯一の使用可能なログオン方法となるように初回使用ウィザードを再構成します。

管理コンソールを起動します。

左側のペインのツリーで、「Global Agent Settings」ノードを右クリックし、コンテキスト・メニューから「Import」 > 「From Live HKLM」を選択します。

Live設定セットの下で、「User Experience」 > 「Setup Wizard」にナビゲートします。

「Selected Authenticator」オプションの横のチェック・ボックスを選択し、ドロップダウン・リストから「LDAP v2」を選択します。

必要に応じて、変更をローカルに保存するか、リポジトリに公開します。

プレーン・テキスト・エディタを使用して、次の内容のバッチ(.cmd)ファイルを作成します。

##Install LDAPAuth v2

<esso-lm_installer> /s /v"/qb RUNVGO="YES" ADDLOCAL="LDAPAuth""

##Initiate primary logon method change

"<oracle_install_dir>\v-GO SSO\ssoShell.exe" /shellLoad Themes /shellLock

|

注意: <esso-lm_sso_installer>は、Logon Managerインストーラの実行可能ファイルのフルパスと名前に置き換え、<oracle_install_dir>は、Oracle Enterprise Single Sign-On製品がインストールされたディレクトリのフルパスに置き換えてください。 |

ファイルを保存して閉じます。

ターゲット・マシンでこのファイルを実行します。

FTUウィザードが表示されたら、手順に従って移行プロセスを完了します。

対話型パスフレーズ・プロンプトを介してオーセンティケータ・キーをリカバリするようにLDAPAuth v2を構成するには、LDAPAuth v2をインストールします。コンソールの「Recovery Method」オプションは、手動で変更しないかぎり、デフォルトで「User passphrase」になっています。

|

注意: この手順は、LDAPAuth v2がインストール済で、Logon Managerデプロイメントと動作するように構成されていることを前提とします。 |

管理コンソールを起動します。

左側のペインのツリーで、「Global Agent Settings」ノードを右クリックし、コンテキスト・メニューから「Import」 > 「From Live HKLM」を選択します。

Live設定セットの下で、「Authentication」 > 「LDAP v2」にナビゲートします。

以前Logon Managerで、セカンダリ認証方式にユーザーのディレクトリSID、セキュア・キーまたはentryUUIDを使用するように構成済の場合は、「Recovery Method」オプションの横のチェック・ボックスの選択を解除して、対話型のパスフレーズに戻します。(オプションがデフォルト値の「User passphrase」に戻ります。)

必要に応じて、変更をローカルに保存するか、リポジトリに公開します。

Logon Managerセカンダリ認証APIを使用してリカバリするようにLDAPAuth v2を構成するには、次の項のいずれかの手順を実行します。

この手順を開始する前に、次が完了していることを確認します:

Oracle Enterprise Single Sign-On Suite管理者ガイドのLogon Managerのセカンダリ認証APIの理解に関する項の説明に従って、カスタム・セカンダリ認証ライブラリが記述されている。

カスタム・ライブラリのGUIDを把握していて、このGUIDがGetIDmethodによってライブラリからLogon Managerに戻されることを確認済である。

デジタル署名を取得するためにオラクル社にカスタム・ライブラリ・ファイルを送信し、オラクル社からこのファイルのデジタル署名済のコピーを受け取っている。Logon Managerでは、有効なデジタル署名が付加されていないカスタム・ファイルはロードされません。

カスタム・セカンダリ認証ライブラリを使用してリカバリするようにLDAPAuth v2を構成するには、次の手順を実行します。

管理コンソールを起動します。

左側のペインのツリーで、「Global Agent Settings」ノードを右クリックし、コンテキスト・メニューから「Import」 > 「From Live HKLM」を選択します。

Live設定セットの下で、「Authentication」 > 「LDAP v2」にナビゲートします。

以前Logon Managerで、セカンダリ認証方式にユーザーのディレクトリSID、セキュア・キーまたはentryUUIDを使用するように構成済の場合は、「Recovery Method」オプションの横のチェック・ボックスの選択を解除して、対話型のパスフレーズに戻します。(オプションがデフォルト値の「User passphrase」に戻ります。)

次のディレクトリに、カスタム・ライブラリのGUIDと同一の名前のディレクトリを作成します。

<oracle_install_dir>\v-GO SSO\AUI\Recovery\

|

注意: <oracle_install_dir>は、Oracle Enterprise Single Sign-On製品がインストールされたディレクトリのフルパスに置き換えてください。 |

たとえば、ライブラリのGUIDが{B623C4E7-A383-4194-A719-7B17D074A70F}の場合、次のディレクトリを作成します。

<oracle_install_dir>\v-GO SSO\AUI\Recovery\{B623C4E7-A383-4194-A719-7B17D074A70F}

カスタム・ライブラリ・ファイルを、手順4で作成したディレクトリに配置します。

カスタム・ライブラリのGUIDと同一の名前のキーを作成することによって、Logon Managerのセカンダリ認証方式のリストに、カスタム・ライブラリのGUIDを追加します。次の位置を使用します。

32ビット・システムの場合:

HKEY_LOCAL_MACHINE\Software\Passlogix\AUI\LDAPAuth\ResetMethods\

64ビット・システムの場合:

HKEY_LOCAL_MACHINE\

Software\Wow6432Node\Passlogix\AUI\LDAPAuth\ResetMethods\

たとえば、ライブラリのGUIDが{B623C4E7-A383-4194-A719-7B17D074A70F}の場合、32ビット・システムでは次のキーを作成します。

HKEY_LOCAL_MACHINE\Software\Passlogix\

AUI\LDAPAuth\ResetMethods\{B623C4E7-A383-4194-A719-7B17D074A70F}

手順6aで作成したキーの下に、Pathという名前の文字列値を作成し、カスタム・ライブラリのフル・パスおよびファイル名を設定します。この例では、次のように設定します。

<oracle_install_dir>\v-GO SSO\AUI\Recovery\>

{B623C4E7-A383-4194-A719-7B17D074A70F}\<MyCustomLibrary.dll

<oracle_install_dir>は、Oracle Enterprise Single Sign-On製品がインストールされたディレクトリのフル・パスで、<MyCustomLibrary.dll>は、カスタム・ライブラリのファイル名です。

Logon Managerのリカバリ方法に、カスタム・セカンダリ認証ライブラリを設定します。

まだ存在しない場合は、ResetMethodGUIDという名前の文字列値を、HKEY_LOCAL_MACHINE\Software\Passlogix\AUI\LDAPAuth\ResetMethods\の下に作成し、それにカスタム・ライブラリのGUIDを設定します。

LDAP v2の設定を、新しく選択した構成で再初期化します。

Logon Managerを起動し、そのシステム・トレイ・アイコンをダブルクリックし、表示されたウィンドウの左側のペインで「Settings」を選択します。

「Authentication」タブを選択し、「Change」をクリックします。セットアップ・ウィザードが表示されます。

このウィザードに表示されるプロンプトに従います。プライマリ・ログオン方法を選択するように求められたら、「LDAP v2」が選択された状態であることを確認します。

ウィザードの残りのステップを完了します。

Logon Managerの組込みのサイレント・セカンダリ認証方式のいずれかを使用してリカバリするようにLDAP v2を構成するには、次の手順を実行します。

管理コンソールを起動します。

左側のペインのツリーで、「Global Agent Settings」ノードを右クリックし、コンテキスト・メニューから「Import」 > 「From Live HKLM」を選択します。

Live設定セットの下で、「Authentication」 > 「LDAP v2」にナビゲートします。

「Recovery Method」オプションの横のチェック・ボックスを選択し、次のいずれかを実行します。

サイレント・セカンダリ認証にユーザーのディレクトリSIDを使用するには、ドロップダウン・リストから「Passphrase suppression using user's SID」を選択します。

サイレント・セカンダリ認証にランダム・セキュア・キーを使用するには、ドロップダウン・リストから「Passphrase suppression using secure key」を選択します。

サイレント・セカンダリ認証にユーザーのentryUUIDを使用するには、ドロップダウン・リストから「Passphrase suppression using entryUUID」を選択します。

必要に応じて、変更をローカルに保存するか、リポジトリに公開します。

新しいパスフレーズ質問に基づいて新しいパスフレーズ応答を提供するようにユーザーに強制するには、管理権限を持つユーザーとして次を実行します。

管理コンソールを使用して、次の手順を実行します。

不要になる既存の質問を無効にします。

新しい質問を追加します。

ユーザーごとに、ターゲット・マシンでターゲット・ユーザーとして次の手順を実行します。

次のレジストリ・キーとその内容を削除します。

HKEY_CURRENT_USER\Software\Passlogix\AUI\LDAPauth\Reset

次のコマンドを実行します。

<oracle_install_dir>\v-GO SSO\ssoshell.exe /forceverify now

|

注意: <oracle_install_dir>は、Oracle Enterprise Single Sign-On製品がインストールされたディレクトリのフルパスに置き換えてください。 |

前述の手順を自動化する場合は、次の対処をお薦めします。

プロセスを管理するスクリプトを作成する

処理内容を説明する、エンド・ユーザー向けの指示を提供する

次のような各手順の成功または失敗を集中的に記録するロギング機能を含める

スクリプトの起動

古いレジストリ・キーの削除

新しいレジストリ・キーの作成

ユーザーによるパスフレーズへの応答の入力

パスフレーズへの応答の変更を正常に終了したユーザーに対して記録されたデータを監査するレポーティング機能を含める

すべてのユーザーが変更を完了したら、不要なパスフレーズ質問を削除する

|

注意: 次の説明は、Windows 7およびWindows 8のみに適用されます。 |

スマート・カードなどの厳密な認証デバイスを使用してWindowsに対する認証を行う場合、厳密な認証イベントがサード・パーティの資格証明プロバイダ(LDAPAuth v2を使用してデプロイされたLogon Managerなど)に渡されるようにWindowsを構成する必要があります。そうでない場合は、Logon Managerはこのデバイスと通信できず、Logon Managerに対して認証を行うことはできません。

そのためには、次の手順を実行します。

Windowsレジストリ・エディタを起動し、次のパスにナビゲートします。

HKEY_LOCAL_MACHINE\Software\Microsoft\

WindowsNT\CurrentVersion\Winlogon\Notify

前述のキーの下に、SmartCardLogonNotifyという名前のDWORD値を作成します。

前述の値に1を設定します。

マシンを再起動します。

ユーティリティ・プログラムssoSCDetectでは、ワークステーションのスマート・カード・リーダーをモニターします。これにより、ワークステーションを複数ユーザーKioskとして使用し、スマート・カードによって認証されたすべてのユーザーのリモートSSO資格証明ストアにアクセスして同期化できるようになります。

ユーザーがカードをリーダーに挿入すると、ssoSCDetectユーティリティによってエージェントが起動され、ユーザーのプライマリ・ログオン資格証明が求められます。次に、ユーティリティによってユーザーの資格証明がリモート・リポジトリと同期化されます。ユーザーが(たとえば、リーダーからカードを取り出して)ワークステーションからログアウトすると、ssoSCDetectによってエージェントが停止されます。

ユーティリティを実行するには、Logon Manager CDのUtilitiesディレクトリからインストール・ディレクトリ(%ProgramFiles%/Passlogix/v-GO SSO)に実行可能ファイルssoSCDetect.exeをコピーし、プログラムを起動します。

「Settings」ダイアログの使用、ローカル・ワークステーションでのWindowsレジストリ設定、およびシンクロナイザ拡張での管理オーバーライドの指定によって、Logon Managerの各種機能と動作を集中定義できます。

|

注意: これらの設定は管理コンソールで構成します。表は参考用です。 |

レジストリ設定は、エージェント、管理コンソール、RegEdit Windowsユーティリティおよび集中管理されたソフトウェア配布メカニズムを使用して設定できます。レジストリ設定は、次のWindowsレジストリの場所にあります。

HKLM\…\ (コンピュータ固有の設定用)

HKCU\…\ (ユーザー固有の設定用)

シンクロナイザ拡張の管理オーバーライド・オブジェクトでは、HKLM\…\ Windowsレジストリ設定をオーバーライドする設定を指定します(このレジストリ設定は、HKCU\…\ Windowsレジストリ設定をオーバーライドします)。

次の表に、設定とそのオーバーライド先の例を示します。

| 設定 | 場所の例 |

|---|---|

| シンクロナイザ拡張オブジェクトのオーバーライド | Extensions\AccessManager:MFEnable=DWORD:0 |

コンピュータ固有のレジストリの場所(HKLM\…\)のオーバーライド |

HKLM\…\Extensions\AccessManager:MFEnable |

ユーザー固有のレジストリの場所(HKCU\…\)

または 「Logon Manager Mainframe Enable」の「Settings」ダイアログのユーザー設定 |

HKCU\…\Extensions\AccessManager:MFEnable |

管理コンソールを使用してHKLM\&\値を構成し、シンクロナイザ拡張にデプロイできます。

管理コンソールで、一連の新しい設定を作成する(「Global Agent Settings」を右クリックして「New Settings」を選択する)か、保存されている設定をロードする(「Agent Settings」を右クリックして「Import」を選択する)か、または既存の設定のセットを選択(左側のペインで既存の設定のセットを選択)します。

左側のペインで、設定のセットを選択して開き、該当するレジストリ・キーを選択して開きます。

|

注意: Extensions\で始まるレジストリ・エントリは、管理コンソールでは、最初のExtensions\がない状態で表示されます。 |

右側のペインで、該当するレジストリ値を選択し、チェック・ボックスを選択して値を入力します。

該当する形式(管理オーバーライドまたはHKLMレジストリ形式)にエクスポートします。

左側のペインで設定のセットを選択します。

「File」メニューから「Export」を選択し、次にエクスポート形式を選択します。

管理オーバーライド・ファイルをシンクロナイザ拡張にデプロイするには、次の項を参照してください。

HKLMレジストリ形式ファイルを使用するには、そのファイルを起動する(たとえば、エクスプローラからファイルをダブルクリックする)か、インポートする(たとえば、RegEditから)か、またはデプロイメント・ツールを使用してデプロイします。

次のような設定の詳細は、第2章の「グローバル・エージェント設定(詳細)」を参照してください。

画面のレイアウト

名前の設定

説明の設定

レジストリ名

オプションおよびデフォルトの設定

レジストリ・タイプおよびデータ型

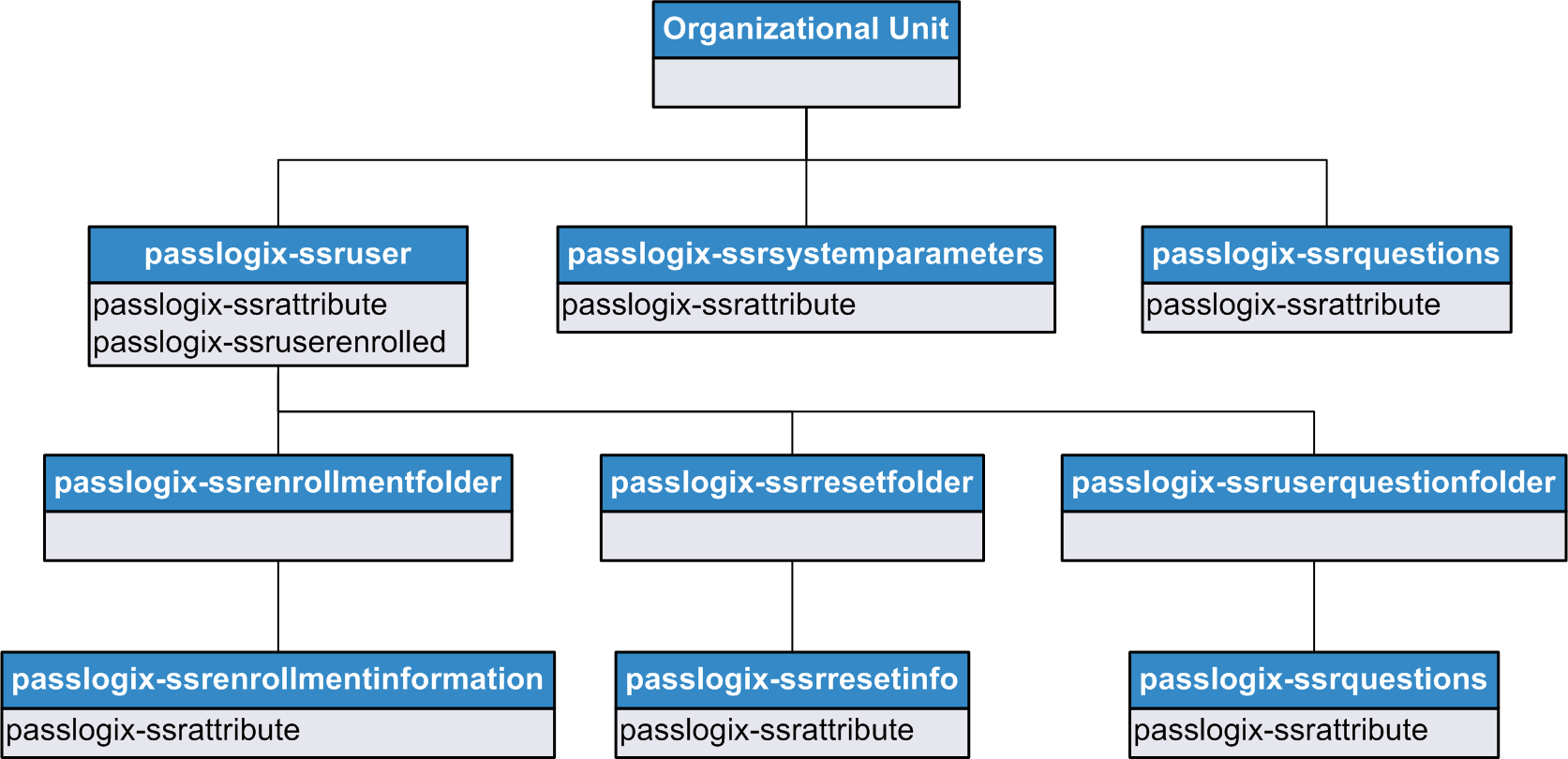

ディレクトリ・サーバー・コンテナ、クラス・オブジェクト、これらの権限および属性は、次のとおりです。

すべてのユーザーの機密情報を保存します。これには、ログオン資格証明に加え、削除されたすべてのオブジェクトを保存するオブジェクトが含まれています。このオブジェクトは、補助クラスとしてSSOUserDataオブジェクトに追加されます。すべてのユーザーがこのオブジェクトを読み取ることができますが、所有者のみがこのオブジェクトに書き込むことができ、所有者または管理者のみがこのオブジェクトを削除できます。

権限:権限はvGOUserDataオブジェクトから継承されます。

| 属性名 | 構文 | フラグ |

|---|---|---|

| vGOSecretData | 大/小文字が区別されない文字列 | 単一値設定、同期 |

| vGOSharedSecretDN | 未使用 | |

| その他のオプションの属性 | ou、dn、cn、o |

保護された個別/個人の資格証明をユーザーが保存できるコンテナです。

権限:ユーザーには、自分のユーザー・オブジェクトのこれらの属性に対する書込みアクセス権があります。管理者には完全な権限がありますが、機密情報は暗号化されているため、読み取ることはできません。

| 属性名 | 構文 | フラグ |

|---|---|---|

| vGOSecretData | 大/小文字が区別されない文字列 | 単一値設定、同期 |

| vGORoleDN | 未使用 | |

| その他のオプションの属性 | ou、dn、cn、o |

エージェントが必要とするすべての構成情報を保持するために使用します。この構成情報には、アプリケーション・サポート・リスト、メインフレーム/ホスト・アプリケーション・サポート・リスト、初回使用時の設定手順、パスワード・ポリシーおよび管理オーバーライドが含まれています。これらのすべての設定によって、エージェントの動作が制御されます。

権限:すべてのユーザーには、このオブジェクト内の属性に対する読取り専用アクセス権があります。管理者には完全な権限があります。

| 属性名 | 構文 | フラグ |

|---|---|---|

| vGOConfigType | 大/小文字が区別されない文字列 | 単一値設定、同期 |

| vGOConfigData | 大/小文字が区別されない文字列 | 単一値設定、同期 |

| vGORoleDN | 未使用 | |

| その他のオプションの属性 | ou、dn、cn、o |

この項は、基本的なエラー・ループ設定のクイック・リファレンスとして使用してください。

|

注意: これらの設定は管理コンソールで構成します。表は参考用です。 |

設定は、グローバルからアプリケーション・タイプ、アプリケーションへと下方に継承されます。設定は、より詳細な設定によってオーバーライドされます(グローバルはアプリケーション・タイプにオーバーライドされ、アプリケーション・タイプはアプリケーションにオーバーライドされます)。

|

注意: セキュリティ設定(MaskPWなど)では、グローバル、アプリケーション・タイプ、アプリケーションのいずれに設定されているかにかかわらず、最もセキュアな設定が使用されます。 |

アプリケーション・タイプ設定は、entlist.ini [*Root]セクションに配置します。

[*Root] AppsTimeout=8 WebMaxRetry=3 Place the Application settings in the specific application's entlist.ini section.

[Payroll] WindowTitle1=Payroll MaxRetry=3 Timeout=30 IDCtrl=203 ...

| グローバル(レジストリ) | アプリケーション・タイプ([*Root]) | |||||

|---|---|---|---|---|---|---|

| パラメータの用途 | 拡張子\ AccessManager\ ダイアログ |

Windows | Web | ホスト/メインフレーム | アプリケーション | デフォルト |

| 「Error Loop」ダイアログが表示されるまでの最大再試行回数(最初の試行後) | MaxRetry | AppsMaxRetry | WebMaxRetry | MainframeMaxRetry | MaxRetry | 0 |

| 「Error Loop」ダイアログが表示されるまでの連続したログオン試行間の最長時間 | Timeout | AppsTimeout | WebTimeout | MainframeTimeout | Timeout | 30 |

| 「Error Loop」ダイアログでパスワード確認フィールドを非表示にするかどうかを示す設定 | HideConfirmPW | AppsHideConfirmPW | WebHideConfirmPW | MainframeHideConfirmPW | HideConfirmPW | 0(非表示にしない) |

イベント・ログ・データがIBM DB2データベースの表に格納されるようにLogon Managerを構成するには、次の手順を完了する必要があります。

まだこの操作を行っていない場合は、ベンダーのドキュメントの説明に従ってIBM DB2データベースをインストールして構成します。プロンプトが表示された場合は標準のインストール・シナリオを使用します。

イベント・ログ・データの表を設定します。

Logon Managerのデータベース・イベント拡張コンポーネントをインストールします。

イベント・ログ・データが作成した表に格納されるようにLogon Managerを構成します。

イベント・ロギング構成をテストします。

Logon Managerのイベント・ロギングの構成を始める前に、IBM DB2データベースのインスタンスの構成をベンダーのドキュメントの説明に従って行います(まだの場合)。インストーラからプロンプトが表示されたら、標準インストール・シナリオを選択します(使用する環境で他のシナリオが必要でない場合)。

Logon Managerがデータベースにイベント・ログ・データを格納するには、このデータを格納する表を設定する必要があります。手順は次のとおりです。

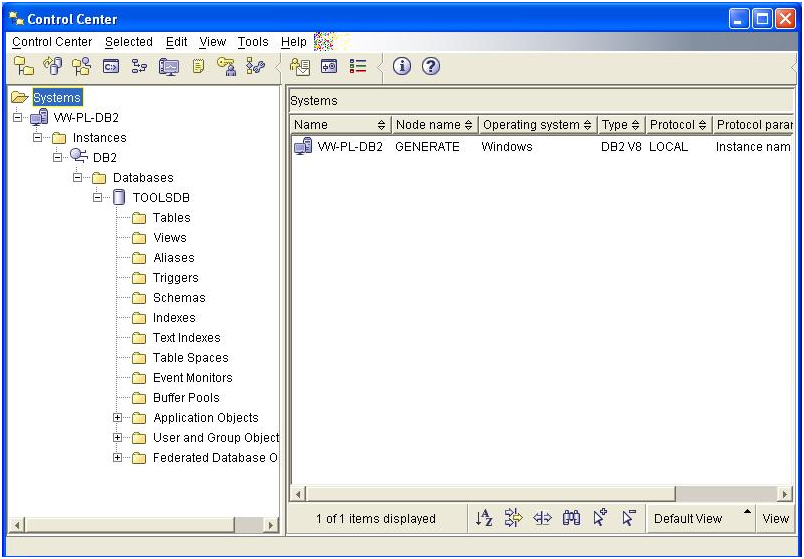

IBM DB2コントロール・センター・アプリケーションを起動します。デフォルトでは、このアプリケーションは次の場所にあります。

C:\Program Files\IBM DB2\General Administration Tools

選択したデータベース内に、Logon Managerのイベント・ログ・データを格納する表を作成します。

選択したデータベースの下で、「Tables」を右クリックし、コンテキスト・メニューから「Create…」を選択します。

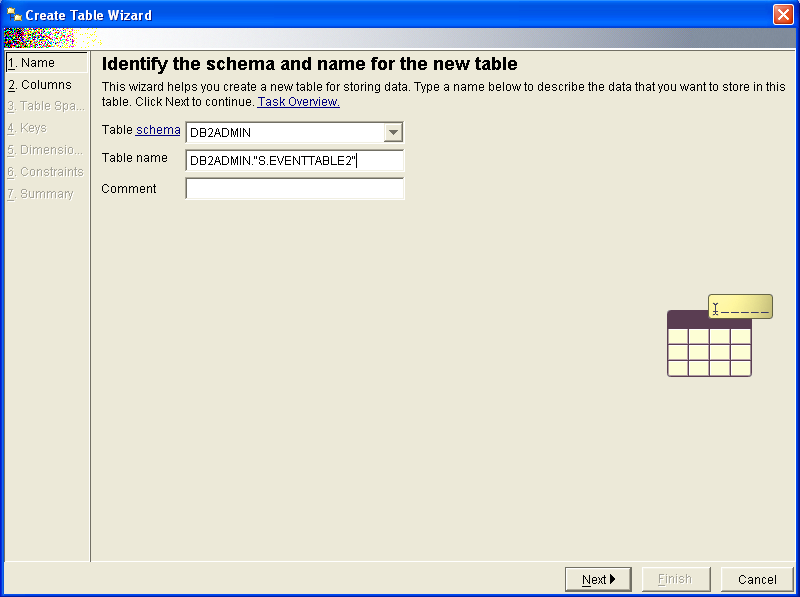

「Create Table Wizard」で、そのベンダーのネーミング・スキーマに従って表に名前を付け、「Next」をクリックします。

必要な表の列を設定します。必要な列ごとに、次のように実行します。

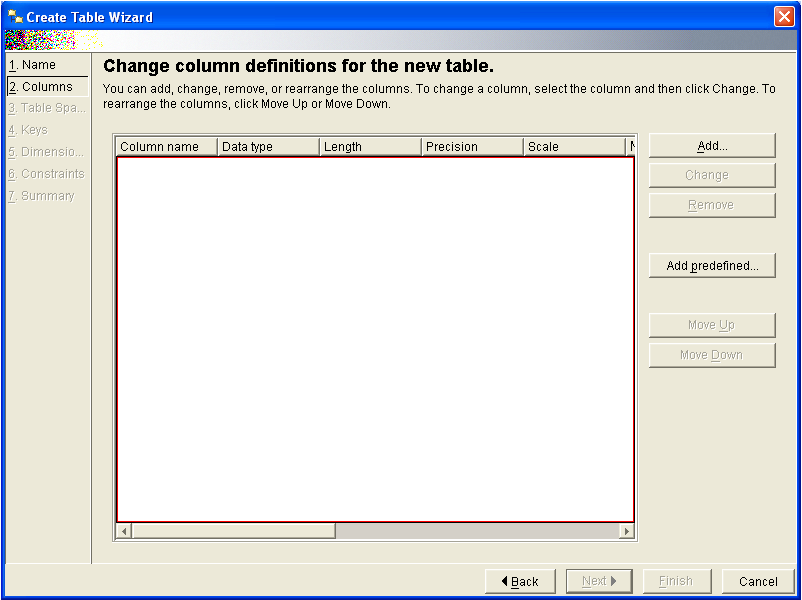

「Change column definitions for the new table」ダイアログで、「Add」をクリックします。

「Add Column」ダイアログ・ボックスが表示されます。

列に名前を付けます。これらの列名は、次に示すイベント・ログ・フィールド名(このドキュメントの後半に管理コンソールを使用して構成)に対応します。

|

警告: 各イベント・ログ・フィールドは、イベント・ログ・データ表内に同じ名前の対応する列を持つ必要があります。そうでない場合は、イベント・データは記録されません。 |

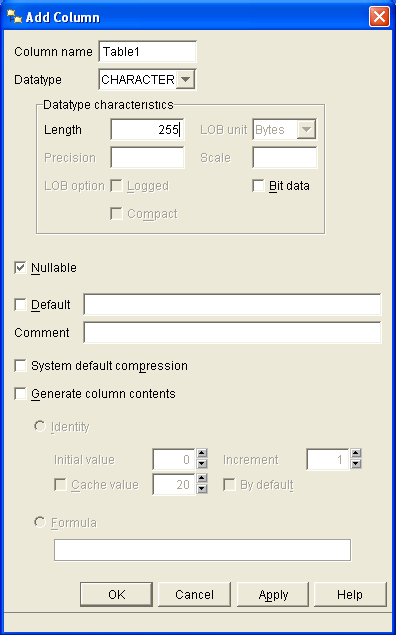

データ型としてCHARACTERを選択します。

データ長を128に設定します。

適切なフィールドを移入したら、「Apply」をクリックし、「OK」をクリックします。

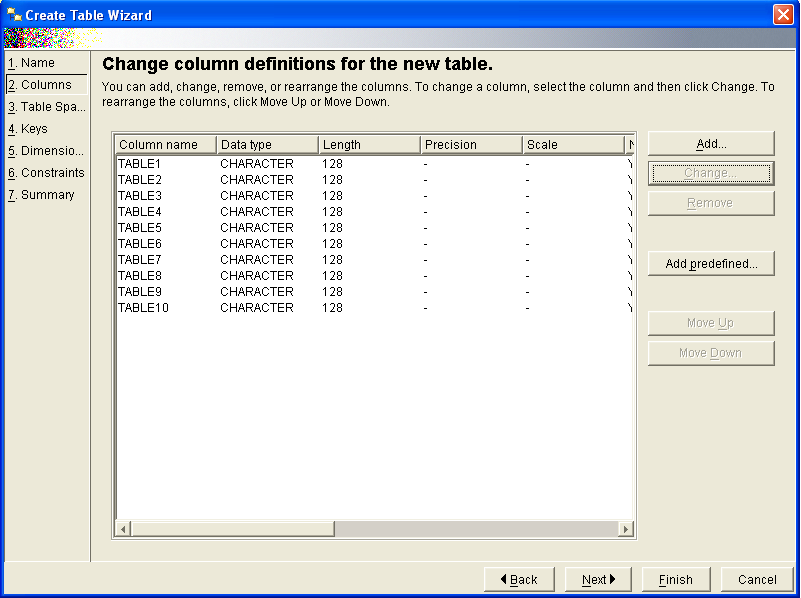

終了すると、表の構成は次のようになります。

変更を行う必要がある場合は、目的の列をリストから選択し、「Change」をクリックします。表の構成が完了したら、「Next」をクリックします。

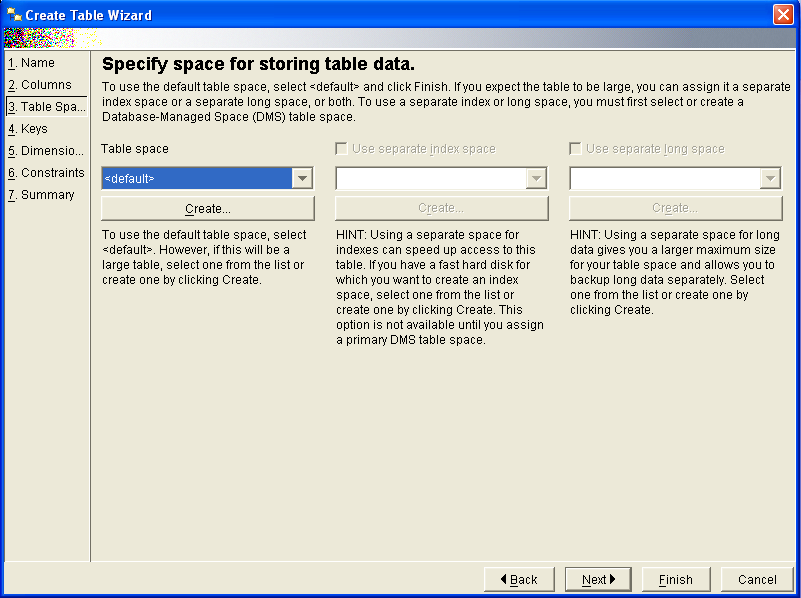

表領域を構成するように求められたら、使用する環境で必要となるLogon Managerイベント・ロギングのレベルに最も適切な選択を行い、「Next」をクリックします。

以降のウィザードでは、各画面で表示されるデフォルトを「Next」をクリックしてそのまま使用します。

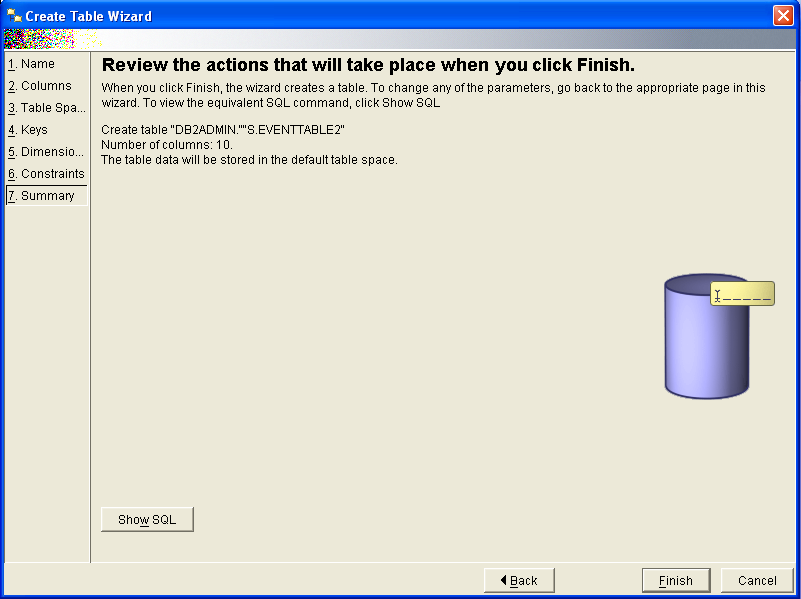

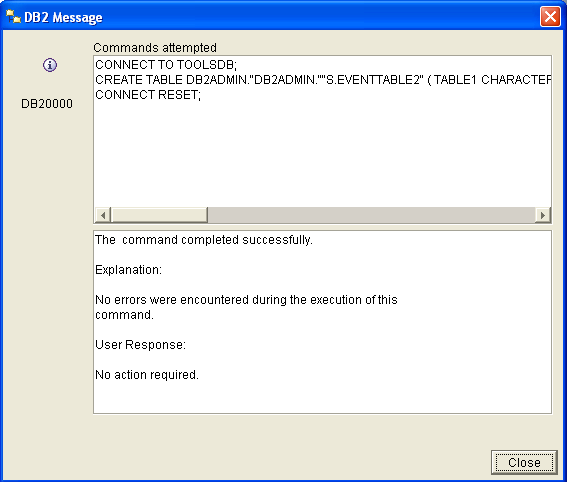

構成サマリー・ダイアログで、「Finish」をクリックします。

表が作成されます。システムの速度によっては、時間がかかることがあります。

データベース・ログを確認して、表の作成プロセスをモニターします。表が正常に作成されると、次のようなログが表示されます。

Logon Managerがイベント・ログ・データをデータベースに格納するには、データベース・イベント拡張コンポーネントがインストールされている必要があります。このコンポーネントをインストールするには、次の手順を実行します。

「スタート」 > 「設定」 > 「コントロール パネル」をクリックします。

「コントロール パネル」で、「プログラムと機能」をクリックします。

アプレットで、「Logon Manager Agent」エントリにナビゲートし、「変更」をクリックします。

Logon Managerエージェントのインストーラで、「Next」をクリックします。

「Program Maintenance」ダイアログで、「Modify」を選択し、「Next」をクリックします。

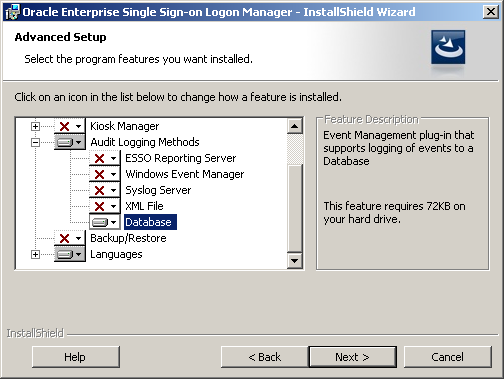

「Advanced Setup」ダイアログで、「Audit Logging Methods」ノードを拡張します。

「Audit Logging Methods」ノードの下で、「Database Event Extension」の横にあるボタンをクリックし、コンテキスト・メニューから「This feature will be installed on local hard drive」を選択します。

「Next」をクリックし、次に表示されるダイアログで「Install」をクリックし、インストールが完了するまで待機します。

インストールが正常に完了したら、「Finish」をクリックします。

管理コンソールを起動し、現在の構成セットをロードします。

ツリーで「Global Agent Settings」 > [現在の構成セット] > 「Audit Logging」 > 「Database」にナビゲートします。

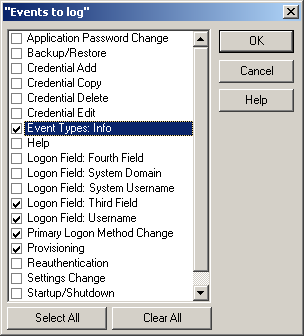

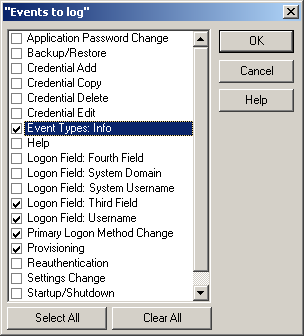

「Events to log」の横にあるチェック・ボックスを選択し、省略記号(「...」)ボタンをクリックします。

「Events to log」ダイアログで、ログに記録するイベントのタイプを選択します。

|

警告: 「Event Types: Info item」を選択する必要があります(これ以外の場合、データはログに記録されません)。 |

ツリーの「Audit Logging」ノードの下で、「Database」を選択し、次のようにLogon Managerを構成します。

| 設定 | 値 |

|---|---|

| Servers | Provider=<db2_provider_name>;Password=<db2_admin_

|

| Default Server | データベース・サーバー・インスタンスへのURL。 |

| Default Table | この項で前に作成したイベント・ログ・データ表の名前。

(この例では、 |

| Retry Interval | 目的の再試行間隔を設定します。詳細は、第2章の「グローバル・エージェント設定(詳細)」を参照してください。 |

| Events to log | 手順4で選択したイベント・タイプに厳密に一致するように構成します。 |

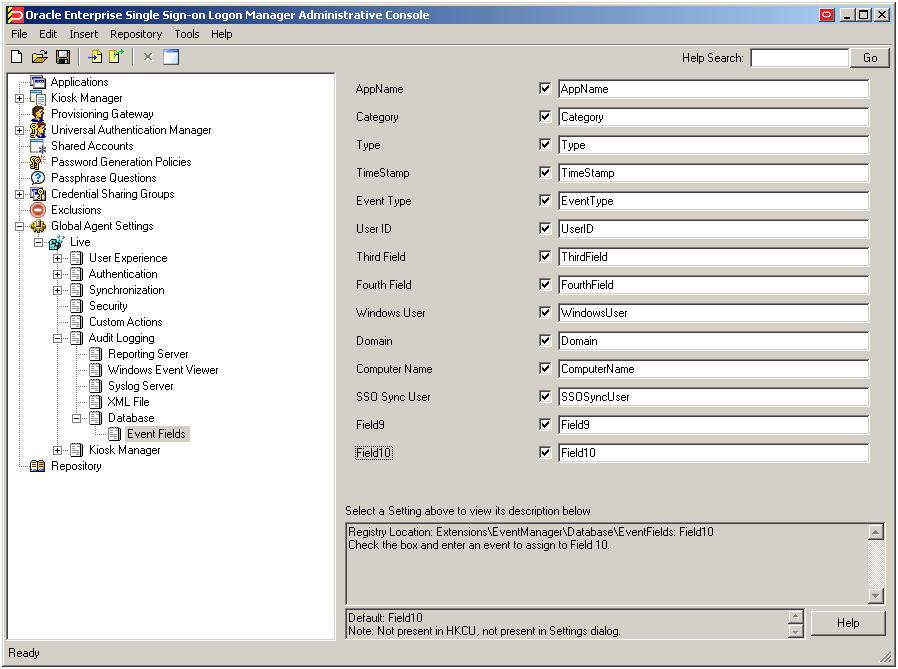

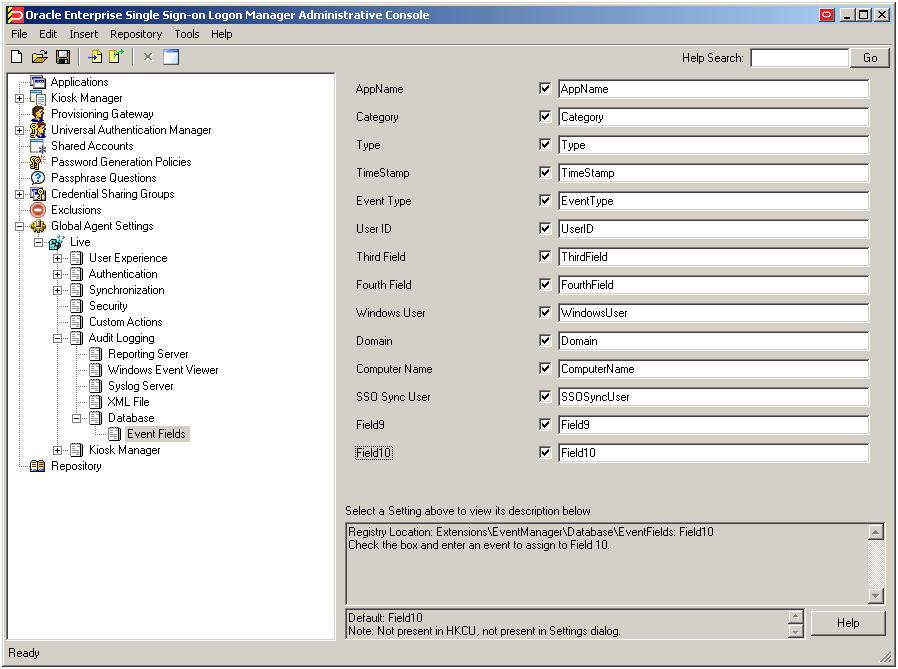

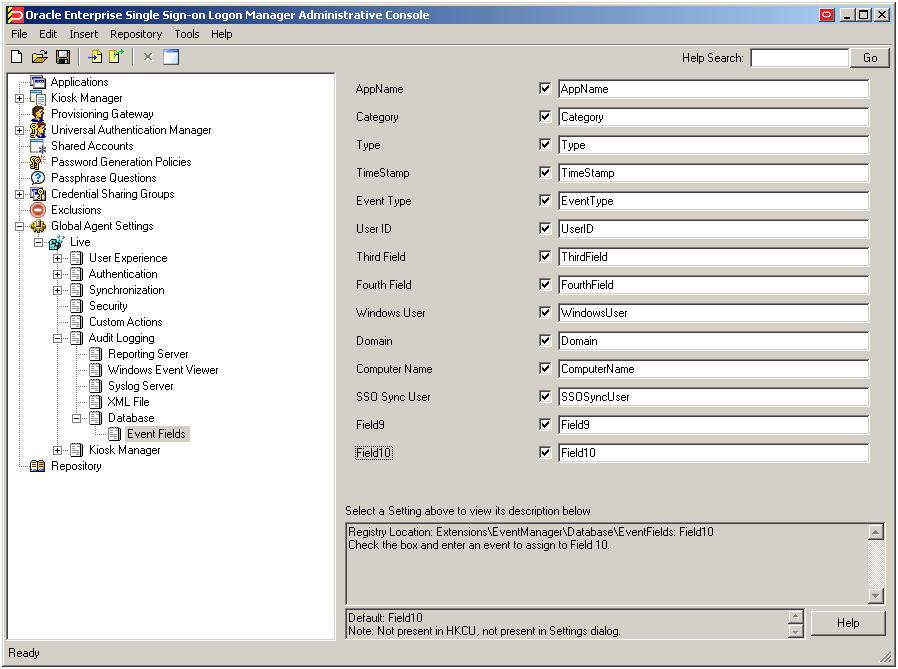

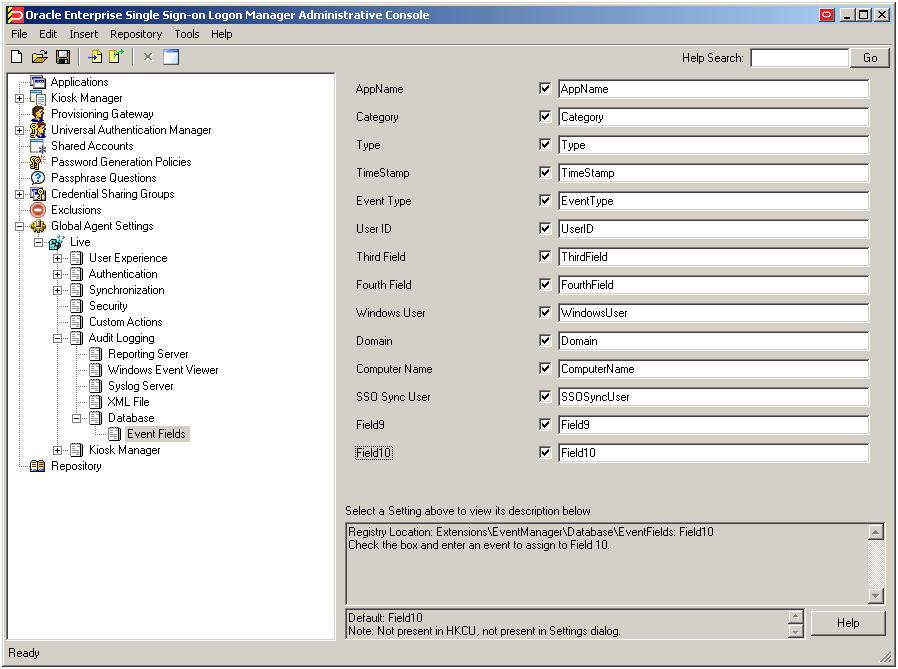

ツリーの「Database」ノードで、「Event Fields」を選択します。

各フィールドに、イベント・ログ・データ表の対応する列の名前を入力します。この名前は、データベースの表の列に指定した名前と一致している必要があります。

|

警告: AppName、Category、TimeStampおよびTypeパラメータの値は変更しないでください。 |

終了したら、変更済の構成セットを自分のディレクトリにプッシュするか、ローカル・レジストリに書き込みます(使用する環境に合う方法で行います)

次の項に進み、このイベント・ロギング構成をテストします。

この簡易テストの手順では、Logon Managerがイベント・データをデータベースに適切に記録しているかどうかを確認します。この例では、Logon Managerで「Help」ボタンを押し、このボタンを押す操作がログに記録されたかどうかを、データベースで確認します。

Logon Managerを開き、「Help」をクリックします。

IBM DB2のコマンド・センターを起動します。ショートカットは、通常「スタート」 > 「プログラム ファイル」 > 「IBM DB2」 > 「Command Line Tools」にあります。

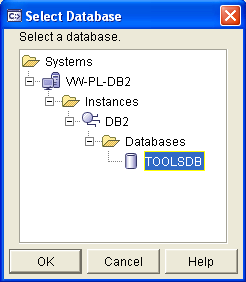

「Database Connection」で、省略記号(「…」)ボタンをクリックします。

「Select a Database」ダイアログで、ターゲット・データベースにナビゲートして選択し、「OK」をクリックします。

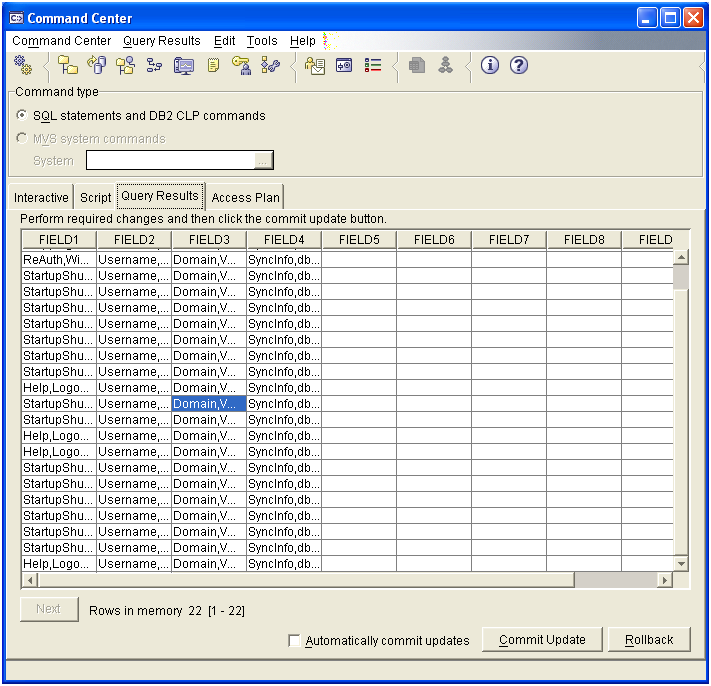

「Command」の下で、次を入力して[Enter]を押します。

SELECT * FROM <name_of_event_log_data_table>;

コマンド・センターに、これまでデータベースに記録されたすべてのLogon Managerイベントが表示されます。「Help」ボタンを押すイベントが、次に示すように、リストの末尾近く、または末尾に表示されるはずです。

「Help」ボタンを押すイベントが表示されない場合は、再び手順をたどってデータベースおよびLogon Managerの構成を確認してください。

イベント・ログ・データがMS SQL Server 2005データベースの表に格納されるようにLogon Managerを構成するには、次の手順を完了する必要があります。

Logon Managerのイベント・ロギングの構成を始める前に、MS SQL Server 2005データベースのインスタンスの構成をベンダーのドキュメントの説明に従って行います(まだの場合)。インストーラからプロンプトが表示されたら、標準インストール・シナリオを選択します(使用する環境で他のシナリオが必要でない場合)。

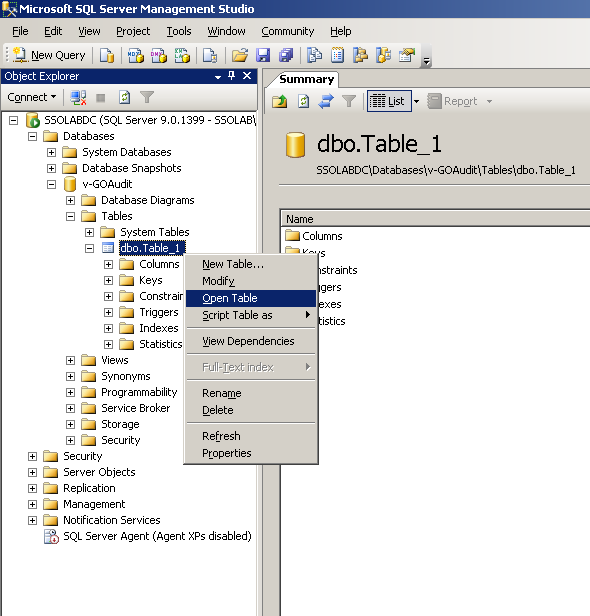

Logon Managerがデータベースにイベント・ログ・データを格納するには、このデータを格納する表を設定する必要があります。手順は次のとおりです。

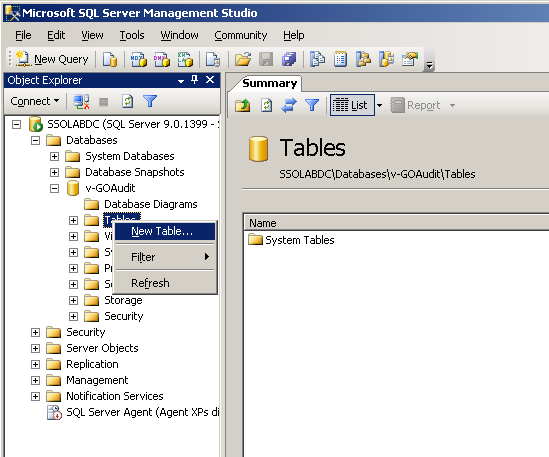

SQL Server Management Studioアプリケーションを起動し、左側のツリーにナビゲートし、目的のデータベースを展開します。

選択したデータベース内に、Logon Managerのイベント・ログ・データを格納する表を作成します。

選択したデータベースの下で、「Tables」を右クリックし、コンテキスト・メニューから「New Table…」を選択します。MS SQL Serverは、デフォルトの名前(Table_1など)で表を作成します。

右側の「Properties」ペインの「Name」フィールドで、必要に応じて表の名前を変更します。この表名をLogon Managerに対してこの処理の後半に指定します。

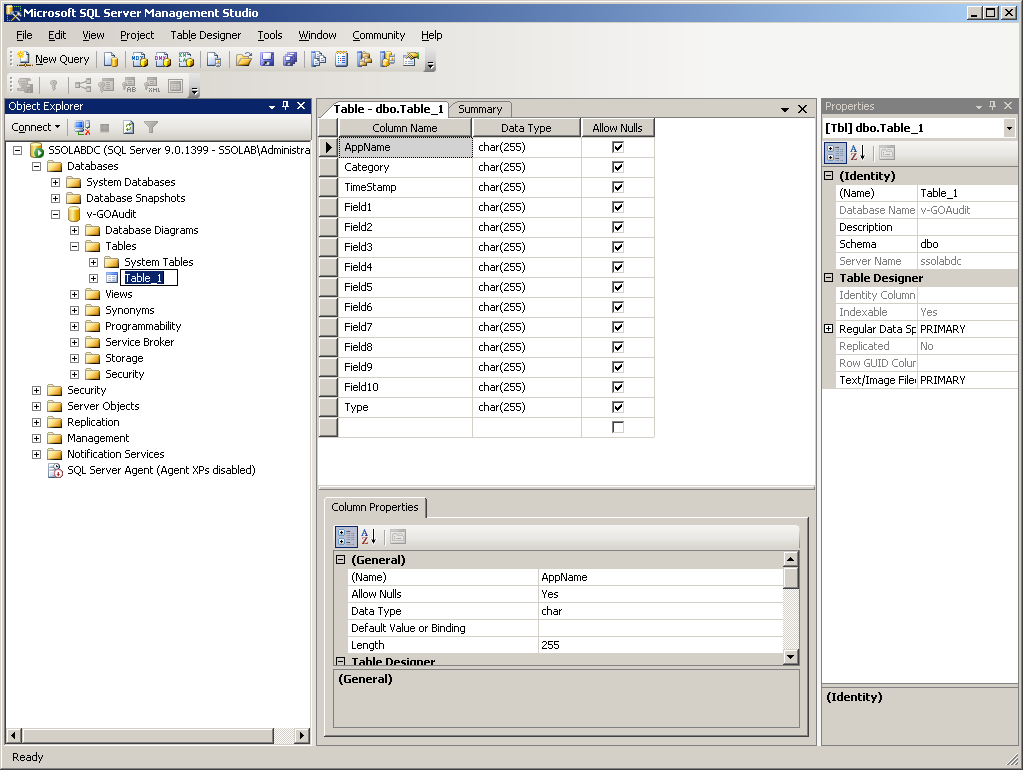

必要な表の列を設定します。必要な列ごとに、次のように実行します。

列に名前を付けます。これらの列名は、次に示すイベント・ログ・フィールド名(このドキュメントの後半に管理コンソールを使用して構成)に対応します。

|

警告: 各イベント・ログ・フィールドは、イベント・ログ・データ表内に同じ名前の対応する列を持つ必要があります。そうでない場合は、イベント・データは記録されません。 |

データ型として「char」を選択します。

データ長を255に設定します。

「Allow Nulls」オプションを有効にします。

完了したら、変更を保存します(「File」 > 「Save Table」)。

完成すると、表の構成は次のようになります。

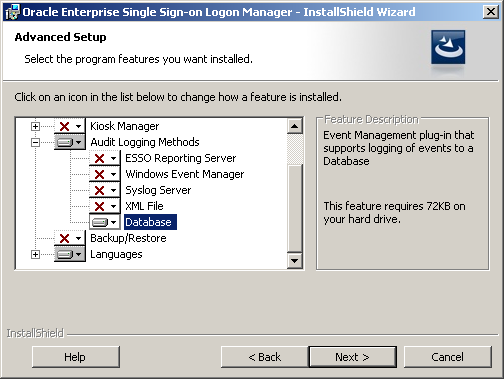

Logon Managerがイベント・ログ・データをデータベースに格納するには、データベース・イベント拡張コンポーネントがインストールされている必要があります。このコンポーネントをインストールするには、次の手順を実行します。

「スタート」 > 「設定」 > 「コントロール パネル」をクリックします。

「コントロール パネル」で、「プログラムと機能」をクリックします。

アプレットで、「Logon Manager Agent」エントリにナビゲートし、「変更」をクリックします。

Logon Managerエージェントのインストーラで、「Next」をクリックします。

「Program Maintenance」ダイアログで、「Modify」を選択し、「Next」をクリックします。

「Advanced Setup」ダイアログで、「Audit Logging Methods」ノードを拡張します。

「Audit Logging Methods」ノードの下で、「Database」の横にあるボタンをクリックし、コンテキスト・メニューから「This feature will be installed on local hard drive」を選択します。

「Next」をクリックし、次に表示されるダイアログで「Install」をクリックし、インストールが完了するまで待機します。

インストールが正常に完了したら、「Finish」をクリックします。

管理コンソールを起動し、現在の構成セットをロードします。

ツリーで「Global Agent Settings」 > [現在の構成セット] > 「Audit Logging Methods」にナビゲートします。

「Events to log」オプションの横にあるチェック・ボックスを選択し、省略記号(「...」)ボタンをクリックします。

「Events to log」ダイアログで、ログに記録するイベントのタイプを選択します。

|

警告: 「Event Types: Info item」を選択する必要があります(これ以外の場合、データはログに記録されません)。 |

ツリーの「Audit Logging」ノードの下で、「Database」を選択し、次のようにLogon Managerを構成します。

| 設定 | 正しい値 |

|---|---|

| Servers | Provider=<SQL_provider_name>;Password=<SQL_admin_

|

| Default Server | データベース・サーバー・インスタンスへのURL。これがServer1になります。 |

| Default Table | この項で前に作成したイベント・ログ・データ表の名前。

(この例では、Table_1) |

| Retry Interval | 目的の再試行間隔を設定します。詳細は、第2章の「グローバル・エージェント設定(詳細)」を参照してください。 |

| Events to log | 手順4で選択したイベント・タイプに厳密に一致するように構成します。 |

ツリーの「Database」で、「Event Fields」を選択します。

各フィールドに、イベント・ログ・データ表の対応する列の名前を入力します。この名前は、データベースの表の列に指定した名前と一致している必要があります。

|

警告: AppName、Category、TimeStampおよびTypeパラメータの値は変更しないでください。 |

終了したら、変更済の構成セットを自分のディレクトリにプッシュするか、ローカル・レジストリに書き込みます(使用する環境に合う方法で行います)

次の項に進み、このイベント・ロギング構成をテストします。

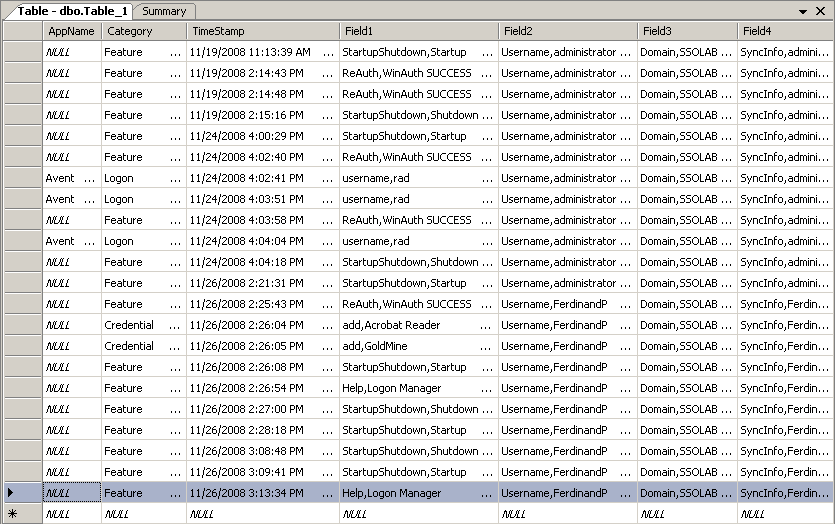

この簡易テストの手順では、Logon Managerがイベント・データをデータベースに適切に記録しているかどうかを確認します。この例では、Logon Managerで「Help」ボタンを押し、このボタンを押す操作がログに記録されたかどうかを、データベースで確認します。

Logon Managerを開き、「Help」をクリックします。

Microsoft SQL Server Management Studioアプリケーションを起動します。ショートカットは、通常「スタート」 > 「プログラム ファイル」 > 「Microsoft SQL Server 2005」にあります。

左側のツリーで、イベント・ログ・データ表にナビゲートします。

イベント・ログ・データ表を右クリックし、コンテキスト・メニューから「Open Table」を選択します。

Microsoft SQL Server Management Studioに、これまでデータベースに記録されたすべてのLogon Managerイベントが表示されます。「Help」ボタンを押すイベントが、次に示すように、リストの末尾近く、または末尾に表示されるはずです。

Logon Managerの通知サービス(以降、この項では「このサービス」と呼びます)を使用すると、Oracle Enterprise Single Sign-Onアプリケーション間のイベント・データの送受信が可能になります。このサービスは、Windowsシステム・サービスとして動作し、グローバル・イベント・リポジトリおよびイベント・ルーターとして機能します。

このサービスは、Windowsシステム・サービスとして動作し、次のアプリケーション・ロールを区別します。

プロデューサ。他のアプリケーションにイベントを送信するアプリケーション

コンシューマ。他のアプリケーションからイベントを受信するアプリケーション

このサービスはイベントを次のように処理します。

プロデューサから受信したイベントを格納します。このサービスは、各プロデューサおよび実行中の各セッションに関して受信した、最新の1000個のイベントを列挙し、保持します。イベント・バッファが一杯になると、バッファに新しいイベントが入るたびに、最も古いイベントが破棄されます。各イベントは、プロデューサGUID、セッションGUIDおよびバッファ内での結果の位置によって、一意に識別できます。

イベントをコンシューマに転送します。このサービスは、次のインタフェースを使用してイベントを転送します。

[

object,uuid(DD9E48CA-63D2-4106-876D-4DDEAA063B6F),dual,nonextensible,helpstring("Allows Consumers to access to the information about event"),pointer_default(unique) ]interface ISSONotificationEvent: IDispatch

{

[propget, id(1), helpstring("Gets event order number")] HRESULT Number([out, retval] ULONG* pVal);

[propget, id(2), helpstring("Gets notification event code")] HRESULT NotificationCode([out, retval] ULONG* pVal);

[propget, id(3), helpstring("Gets progress value")]HRESULT Progress([out, retval] LONG* pVal);

[propget, id(4), helpstring("Gets event importance level")] HRESULT Level([out, retval] ULONG* pVal);

[propget, id(5), helpstring("Gets additional data")] HRESULT AdditionalData([out, retval] BSTR* pVal);

[propget, id(6), helpstring("Gets event time")] HRESULT Time([out, retval] DATE* pVal);

};

次のIDLコードは、プロデューサおよびコンシューマによって使用される、このサービスのコクラスを記述しています。

[

uuid(FBB13217-02AB-42DF-8867-69B8DD935BA9),helpstring("SSO Notification Service class")

]coclass SSONotificationService {

// Allows Consumers to subscribe for event notifications: [default] interface ISSONotificationService;

// Allows Consumers to access to the information about events:interface ISSONotificationEventReader;

// Allows Producers to obtain ISSONotificationEventWriter pointer for event raising:interface ISSOWriterManager;

};

プロデューサは、このサービスのインタフェースとして適切に機能するために、次のガイドラインに準拠する必要があります。

プロデューサは、ISSOProducerInfoインタフェースを実装して、このサービスに対して自分自身を一意に識別する必要があります。

[

object,uuid(4961B340-D358-4A0E-B8FB-6E2A4BF2DFDD),dual,nonextensible,helpstring("Provides information about Producer"),pointer_default(unique)

]interface ISSOProducerInfo : IDispatch {

[propget, id(1), helpstring("Gets Terminal Services session identifier")] HRESULT SessionId([out, retval] ULONG* pVal);

[propget, id(2), helpstring("Gets Producer GUID")] HRESULT ProducerGuid([out, retval] BSTR* pVal);

[propget, id(3), helpstring("Gets Producer description")] HRESULT ProducerDescription([out, retval] BSTR* pVal);

};

イベントが発生すると、プロデューサはISSONotificationEventWriter COMインタフェースを介して、イベント・データをこのサービスに渡します。

[

object,uuid(72A23F33-927D-4e01-8B50-759262519076),dual,nonextensible,helpstring("Allows Producers to raise new events"),pointer_default(unique)

]interface ISSONotificationEventWriter : IDispatch {

[id(1), helpstring("Raises new event")] HRESULT AddEvent([in] ULONG nNotificationCode, [in] LONG nProgress, [in] ULONG nLevel, [in] BSTR sAdditionalData);

};

このインタフェースへのポインタを取得するために、プロデューサは前述のISSOProducerInfoインタフェースを実装し、そのポインタを、次に示すこのサービスのISSOWriterManagerインタフェースのGetWriterメソッドに渡す必要があります。

[

object,uuid(4490B430-81FD-48f5-BCD9-F9F0A82C6832),dual,nonextensible,helpstring("Allows Producers to obtain ISSONotificationEventWriter pointer for event raising"),pointer_default(unique)

]

interfaceISSOWriterManager : IDispatch

{

[id(1), helpstring("Returns ISSONotificationEventWriter pointer for specified Producer")]

HRESULT GetWriter([in] IDispatch* pProducerInfo, [out,retval] IDispatch** pEventWriter);

};

このサービスは、オラクル社が署名した実行可能ファイルを持つプロデューサからのイベントのみを受け入れます。

ISSOWriterManager::GetWriterメソッドを使用してISSONotificationEventWriterへのポインタをリクエストするプロデューサは、次のように検証されます。

プロデューサのプロセス識別子(PID)が取得されます(theCoGetServerPIDfunctionを介してメソッドに渡された、プロデューサのISSOProducerInfodataに基づきます)。

取得したPIDに対応するプロデューサの実行可能ファイルの署名が、Windowsレジストリに格納された情報に対して確認されるか、またはCOMセキュリティ初期化プロセスを介して確認されます。

|

注意: プロデューサの実行可能ファイルがリモートの場合、このサービスは有効な署名の確認を保証できません。 |

また、プロデューサおよびコンシューマによってサービスの署名を次のように検証することを強くお薦めします。

ISSONotificationServiceサブインタフェース(ISSONotificationEventReader、ISSOWriterManager、ISSONotificationEventWriterまたはISSONotificationEvent)の1つからCoGetServerPID関数を使用してサービスのPIDを取得します。

取得したPIDに対応する実行可能ファイルの署名を確認します。

コンシューマは、プッシュ・モデルまたはプル・モデルのいずれかを使用してデータを受信できます。

プッシュ・モデルでは、コンシューマはイベント・データを受信するために、次の手順を実行する必要があります。

イベントを処理する_ISSONotificationServiceEvents インタフェースを実装します。

[

uuid(88AD71A0-0A9A-4916-BE26-E82C4F41BF3F),helpstring ("Sink interface to handle events")

]dispinterface _ISSONotificationServiceEvents {

properties:methods: [id(1), helpstring ("Handles notification event")] HRESULT HandleEvent([in] IDispatch* pEvent);

};

ここで参照されたpEventパラメータは、前述のISSONotificationEventおよびISSOProducerInfoインタフェースを実装するオブジェクトへのポインタを格納します。

[

uuid(C8DCA6F1-2009-4A04-9E4C-BA7CB4CBA86C),helpstring("SSO Event class")

]coclass SSONotificationEvent {

[default] interface ISSONotificationEvent;interface ISSOProducerInfo;

};

_ISSONotificationServiceEventsイベント・ハンドラ・インタフェースを、ISSONotificationService インタフェースのメソッドに渡すことで、サービス・イベント・ストリームをサブスクライブします。

[

object,uuid(079F0093-99CB-4FCF-900E-18DAD87ED316),dual,nonextensible, helpstring ("Allows Consumers to subscribe and unsubscribe for events"), pointer_default(unique)

]interface ISSONotificationService : IDispatch {

[id(1),

helpstring ("Subscribes event handler to events from specified producer and user and returns subscription cookie")]

HRESULT SubscribeToEvents([in] ULONG nSessionId, [in] BSTR sProducerGuid, [in] IUnknown* pEventHandler, [out,retval] ULONG* pCookie);

[id(2),helpstring ("Unsubscribes event handler from events from specified producer and user using cookie returned by SubscribeToEvents method")] HRESULT UnsubscribeFromEvents([in] ULONG nSessionId, [in] BSTR sProducerGuid, [in] ULONG nCookie);

};

新しいイベントが到着すると、このサービスはイベント・データをすべてのサブスクライブされるコンシューマに転送します。

プル・モデルでは、コンシューマは、このサービスのISSONotificationEventReaderインタフェースを使用して、プロデューサから最新のイベントを受信します。

[

object,uuid(5C4C57D9-D0B1-46AC-A45C-E41C55A7FEF8),dual,nonextensible,helpstring ("Allows Consumers to get the information about latest events"),pointer_default(unique)

]interface ISSONotificationEventReader : IDispatch {

[id(1), helpstring ("Gets the latest event from specified producer and user")]

HRESULT GetLastEvent([in] ULONG nSessionId, [in] BSTR sProducerGuid, [out, retval] IDispatch** pVal);

[id(2), helpstring("Returns array containing specified number of latest events from specified producer and user")]

HRESULT GetLatestEventsList([in] ULONG nSessionId, [in] BSTR sProducerGuid, [in] ULONG nCount, [out, retval] VARIANT* eventsArray);

};

このサービスは、イベント・データをポインタとして(またはポインタの安全な配列として)、前述のISSONotificationEventインタフェースの実装に戻します。

トレース・コントローラ・ユーティリティを使用すると、Oracle Enterprise Single Sign-Onアプリケーションで発生するイベントをモニターして記録できます。イベントが発生したときにリアルタイムでモニターすることも、それらをファイルに記録しておき後で確認することもできます。

トレース・ロギングの基本的なコンポーネントは次のとおりです。

プロバイダ。トレース・ロギングをサポートしているOracle Enterprise Single Sign-Onアプリケーション。各アプリケーションが個別のプロバイダを表し、トレース・ロギングが有効なときに個別のロギング・セッションを確立します。

コンシューマ。記録されたイベントを解析、解釈および表示するアプリケーション(トレース・コントローラ・ユーティリティ(tracecontroller.exe)やWindowsイベント・ビューアなど)。

トレース・コントローラ・ユーティリティは、次の用途で使用します。

Logon Managerイベントのロギングを制御および構成します。これには、希望するプロバイダでのセッションの作成とロギングの有効化が含まれます。

多数の条件によるフィルタリングを含め、記録されたイベントを希望する形式で表示します。

ユーティリティを使用することで、希望のプロバイダ、ロギング方法およびイベント・タイプを選択したり、追加のロギング・オプションを構成することができます。

プロバイダのロギングを有効にした後は、トレース・コントローラ、プロバイダ・アプリケーションまたはWindows自体がシャットダウンされても、ロギングは有効なままです。Windowsがバックアップを開始したり、プロバイダ・アプリケーションが再起動されると、明示的に無効にするまで、イベントの取得は継続します。

Oracle Enterprise Single Sign-Onアプリケーションでは、次のログ詳細度レベルをサポートしています。

| レベル | レベル名 | 説明 |

|---|---|---|

| 1 | Critical | 異常終了 |

| 2 | Error | ロギングが必要なサーバー・エラー |

| 3 | Warning | 割当て失敗などの警告 |

| 4 | Information | エラー以外の場合も含む(開始/終了など) |

| 5 | Debug | 中間手順からの詳細トレース |

取得が完了すると、トレース・コントローラによって、イベントを時系列で編成する単一のビューアに1つ以上のイベント・ログを表示できるようになります。たとえば、Logon Managerと認証マネージャのイベントを単一のリストに表示し、それを多数のカスタム条件でフィルタリングすることができます。

この項では、グラフィカル(インタラクティブ)・モードでトレース・コントローラ・ユーティリティを使用する方法について説明します。コマンド行からのユーティリティの使用については、「コマンド行モードでのトレース・コントローラ・ユーティリティの使用」を参照してください。

|

注意: トレース・コントローラ・ユーティリティを実行するには、管理権限が必要です。管理権限を持つユーザーとしてログオンしていない場合は、ユーティリティの起動時に管理資格証明の入力が求められます。 |

トレース・ロギングを有効にするには、次の手順を実行します。

TraceController.exeを起動します。

プロンプトが表示されたら、管理権限を持つアカウントの資格証明を入力します。

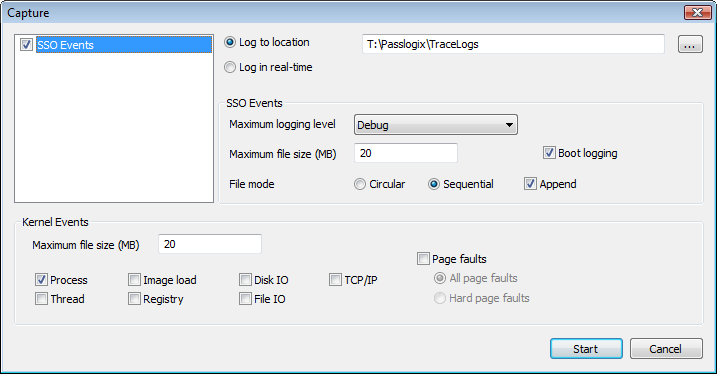

「File」メニューから「Capture Events」を選択します。「Capture」ウィンドウが表示されます。

「Capture」ウィンドウで、次の手順を実行します。

イベントを記録するプロバイダを選択します。デフォルトでは、Logon Managerのメイン・ロギング・プロバイダであるSSOイベントが選択されています。

イベントをファイルに記録するか、リアルタイムで表示するかを選択します。ファイルに記録する場合は、「Browse (…)」ボタンをクリックして、記録先のパスおよびファイルを指定します。

SSOイベント・プロバイダには最大ロギング・レベルを指定します。使用可能なログ・レベルのリストについては、コマンド行スイッチ・リファレンスを参照してください。

SSOイベント・プロバイダには最大ファイル・サイズを指定します。デフォルト値は20MBです。

希望のログ・ファイル書込みモードを選択します。

Circular。最大ログ・ファイル・サイズに到達した後、ユーティリティは古いデータから順に上書きします。ロギングが開始されるごとにログは消去されます。

Sequential。最大ログ・ファイル・サイズに到達した後、ユーティリティはロギングを停止します。「Append」チェックボックスが選択されている場合を除き、ロギングが開始されるたびにログは消去されます。

起動時にロギングを開始するには、「Boot logging」チェックボックスを選択します。この機能が有効な場合、Windowsの起動が完了するとすぐにイベントは記録され、ユーザー・ログオンは必要ありません。

カーネル・イベント・プロバイダの場合は、記録するイベントのタイプと、最大ログ・ファイル・サイズ(デフォルト値は20MB)を選択します。ほとんどの場合、Logon Managerのトラブルシューティングで記録する必要があるのはカーネル・プロセス・イベントのみです。

「Start」をクリックして、イベントのロギングを開始します。次の点に注意してください。

明示的に無効にするまで、ロギングは有効なままです。

トレース・コントローラ・ユーティリティの実行中は、イベントの取得中であることを示すようにシステム・トレイ・アイコンが動作します。

|

注意: 初期取得設定を構成した後は、ホット・キーを使用してイベント取得を開始および停止できるようにトレース・コントローラ・ユーティリティを構成できます。ホット・キーを設定するには、「イベント取得のホット・キーの構成」を参照してください。 |

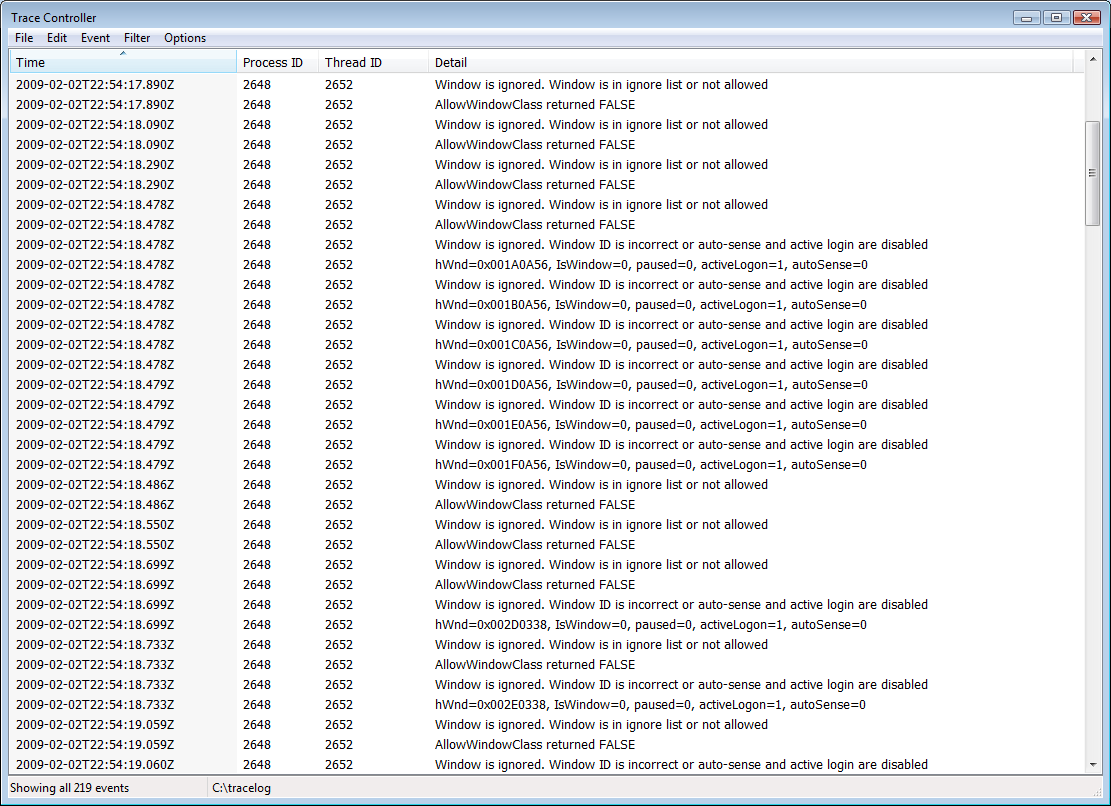

ファイルに記録されたイベントを表示するには、トレース・コントローラ・ユーティリティで次の手順を実行します。

希望のログ・ファイルを開きます。

「File」メニューから、「Open Events」を選択します。

希望のプロバインダのログ・ファイルを参照し、「Open」をクリックします。ログ・ファイルに格納されたイベントは、時系列のリストとして表示されます。

複数のログ・ファイルからイベントを同時に表示する場合は、ファイルを開くごとに手順1aおよび1bを繰り返します。オープンされているすべてのログ・ファイルのイベントは、時系列のリストとして表示されます。

|

注意: ソート順を逆にするには、「Time」列ヘッダーをクリックします。ヘッダーの矢印は、現在選択されているソート順を示します。 |

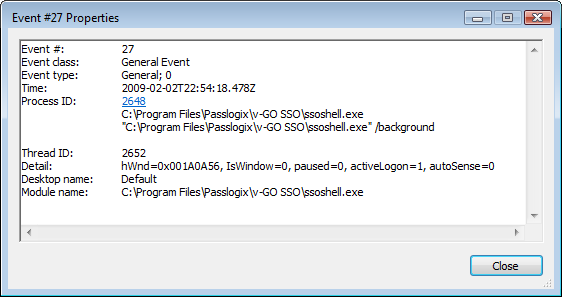

特定のイベントの詳細を表示するには、リストでそのイベントをダブルクリックします。ポップアップ・ウィンドウに詳細が表示されます。

イベントの詳細の表示が終了したら、「Close」をクリックしてイベント・リストに戻ります。

|

注意: 複数のログ・ファイルからイベントを表示している場合は、「File」メニューから「Show Open Log Files」を選択することで、現在開いているログ・ファイルを確認できます。 |

イベント・リストの次のものをカスタマイズできます。

イベント・リスト列

イベント・フィルタ

フォントのスタイルとサイズ

タイムスタンプ書式

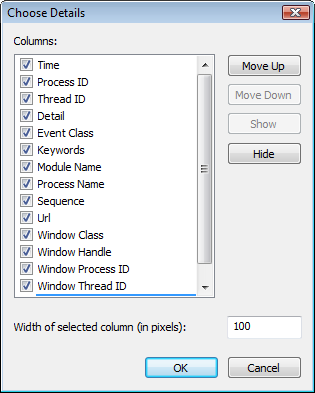

次のようにして、イベント・リストに表示する列と、それをどのような順に表示するかを選択できます。

「Options」メニューから「Choose Details」を選択します。

「Choose Details」ウィンドウが表示されます。

「Columns」リストで、表示する各列の横にあるチェック・ボックスを選択します(非表示にするにはチェック・ボックスの選択を解除します)。

イベント・リストで列を左に移動するには、「Columns」リストでその列を選択して「Move Up」をクリックし、右に移動するには、その列を選択して「Move Down」をクリックします。

列の幅を設定するには、「Columns」リストでその列を選択して希望の幅(ピクセル)を「Width of selected column」フィールドに入力します。

終了したら、「OK」をクリックして変更を保存します。

トレース・コントローラ・ユーティリティを使用すると、表示したイベントを1つ以上の任意の条件でフィルタリングできます。フィルタリングを有効にするには、次の手順を実行します。

「Filter」メニューから、「Filter」を選択します。

表示されたウィンドウで、次のようにして1つ目の条件を構成します。

フィルタリングの対象となるパラメータを選択します。

演算子(is、is not、less than、greater thanなど)を選択します。

パラメータと照合する値を入力します。プレーン・テキストの文字列も正規表現も使用できます。

この条件で、結果に一致を含めるか除外するかを選択します。

「Add」をクリックします。

前述の手順を繰り返して条件を追加します。

終了したら、「OK」をクリックします。結果は、構成したフィルタリング条件を反映して更新されます。

|

注意: 「Advanced Filter」オプションは、開発者用に予約された特別な機能です。自分のイベント・リストをフィルタリングするには標準のフィルタを使用します。 |

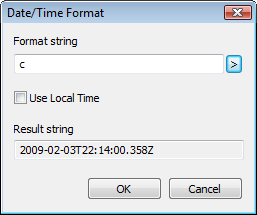

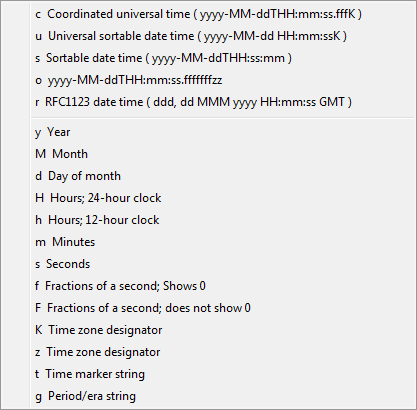

次のようにして、イベントのタイムスタンプ書式をカスタマイズできます。

「Options」メニューから、「Date/Time Format」を選択します。

「Date/Time Format」ウィンドウが表示されます。

次のようにして、希望のタイムスタンプ書式を選択または入力します。

事前に設定されたいずれかのタイムスタンプ書式を選択する場合は、「Format string」フィールドの右側にある矢印ボタンをクリックして、メニューの上部にあるセクションから選択します。

カスタム文字列を入力する場合は、「Format string」フィールドの右側にある矢印ボタンをクリックして、メニューの下部にある凡例を確認した後、任意のビルディング・ブロックを使用してカスタム文字列を作成します。

終了したら、「OK」をクリックして変更を保存します。

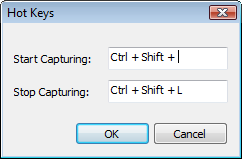

次のようにホット・キーを使用してイベント取得を開始および停止できるようにトレース・コントローラ・ユーティリティを構成できます。

「Options」メニューから、「Hot Keys」を選択します。「Hot Keys」ウィンドウが表示されます。

「Start Capturing」ホット・キーを構成します。

「Start Capturing」フィールド内をクリックします。

希望のキーの組合せを押します。その組合せがフィールドに表示されます。

「Stop Capturing」ホット・キーを構成します。

「Stop Capturing」フィールド内をクリックします。

希望のキーの組合せを押します。その組合せがフィールドに表示されます。

「OK」をクリックして変更を保存します。

トレース・コントローラ・ユーティリティは、グラフィカル・インタフェースと対話しなくても、コマンド行から起動し、構成できます。この項では、このユーティリティで使用できるコマンド行構文について説明します。

トレース・コントローラ・ユーティリティでは、次のコマンド行スイッチを使用できます。必須のスイッチは太字で示しています(太字でないスイッチはオプションです)。

| スイッチ | 目的 |

|---|---|

/start |

ロギングを開始します。 |

/stop |

ロギングを開始します。 |

/boot |

起動時にロギングを開始します。 |

/noui |

サイレント・モードで開始します(グラフィカル・インタフェースを表示しません)。 |

/path |

次の形式で、ログ・ファイルが格納されるパスを指定します。

(このデフォルトのフォルダは、管理権限を持つユーザーのみがアクセスできます。) |

/event |

次の形式で、記録するイベント・タイプを指定します。

省略すると、現在サポートされているすべてのタイプのイベント(kernel以外)が記録されます。 |

/level |

次の形式で、最大ロギング詳細レベルを指定します。

1– クリティカル、2– エラー、3– 警告、4– 情報、5– デバッグ (デフォルトの詳細レベルは4です。) |

/circular |

ログ・ファイル書込みモードをcircularに指定します。このモードでは、最大ログ・ファイル・サイズに到達した後、ユーティリティは古いデータから順に上書きします。

ロギングが開始されるごとにログは消去されます。これはデフォルトのモードです。 |

/sequential |

ログ・ファイル書込みモードをsequentialに指定します。このモードでは、最大ログ・ファイル・サイズに到達した後、ユーティリティはロギングを停止します。/appendスイッチも指定していないかぎり、ロギングが開始されるごとにログは消去されます。 |

/append |

/sequentialを使用すると、ユーティリティはログを消去するのではなく、ログ・ファイルの既存データの末尾に書込みを継続します。 |

/fsize |

次の形式で、ログ・ファイルの最大サイズ(MB)を指定します。

|

filename |

次の形式で、開いて表示するログ・ファイル名を指定します。

|

次に、コマンド行からのトレース・コントローラ・ユーティリティの操作例を示します。

ロギングの開始

ロギングを開始するには、/startスイッチと、オプションのいずれかの起動スイッチを使用します。

TraceController.exe /start [/noui] [/boot] [/path "<log_file_path>"]

ほとんどの場合のトラブルシューティングでは、デバッグ詳細レベルで、その他のすべての構成オプションに対してOracleが指定するデフォルトを使用して、サポートされているすべてのイベント・タイプを記録します。

TraceController.exe /start /level 5

複数のイベント・タイプでのロギング・オプションの指定

複数のイベント・タイプを指定する場合は、次に示すように、個々のタイプにカスタム・ロギング・オプションを指定できます。イベント・タイプを指定した後で、グローバルに設定指定することもでき、その場合、すべてのイベント・タイプが同じ構成オプションで記録されます。

各イベント・タイプのカスタム構成オプション:

TraceController.exe /start /noui /path "T:\Oracle\TraceLogs"

/event "EventType1" /level 2 /circular /fsize:10 /event "EventType2" /level 3 /sequential /append

すべてのイベント・タイプのグローバル構成オプション:

TraceController.exe /start /noui /path "T:\Oracle\TraceLogs"

/level 2 /circular /fsize 10 /event "EventType1" /event "EventType2"

ロギングの停止

ロギングを停止するには、/stopスイッチを使用します。

TraceController.exe /stop

ログ・ファイルの表示

次のようにして、1つ以上のログ・ファイルを開いて表示できます。

TraceController.exe "logfile1" "logfile2" … "logfile3"

この項では、スマート・カード認証時に認証マネージャに記録されるメッセージを示します。

| イベント・メッセージ | 説明 |

|---|---|

| Failed to retrieve the random password from the registry | ユーザーが初回使用(FTU)プロセスを完了した直後であれば、このメッセージは無視してかまいませんが、それ以外の場合は、レジストリにあるはずの情報が欠落していることを示します。前のログを確認して、ランダム・パスワードが正常に保存され、同期化プロセスが正常に完了したことを確認します。 |

| Failed to retrieve the PIN from the registry | ユーザーがFTUプロセスを完了した直後か、またはPINを格納するために構成が変更された後はじめての場合は、このメッセージは無視してかまいません。それ以外の場合は、レジストリにあるはずの情報が欠落していることを示します。前のログを確認して、PINが正常に保存され、同期化プロセスが正常に完了したことを確認します。 |

| Failed to retrieve the certificate passphrase from the registry | ユーザーがFTUプロセスを完了した直後であれば、このメッセージは無視してかまいませんが、それ以外の場合は、レジストリにあるはずの情報が欠落していることを示します。前のログを確認して、パスフレーズが正常に保存され、同期化プロセスが正常に完了したことを確認します。 |

| イベント | 説明 |

|---|---|

| Smart card selection failed | ユーザーがスマート・カード選択ダイアログを取り消したか、挿入されたスマート・カードがシステムによって認識されませんでした。スマート・カードに適切なミドルウェアがインストールされ、正しく構成されていることを確認します。 |

| Exporting session key failed | スマート・カードからセッション・キーをエクスポートできませんでした。SmartcardAPIコンソール設定がミドルウェアに適した構成になっていることを確認します。一部のミドルウェアでは、セッション・キーのエクスポートがサポートされていない場合があります。 |

| Importing session key failed | スマート・カードにセッション・キーをインポートできませんでした。SmartcardAPIコンソール設定がミドルウェアに適した構成になっていること、および同期化プロセスが正常に完了していることを確認します。 |

| Failed to set application data on the smart card | アプリケーション・データをスマート・カードに格納できませんでした。Kiosk Managerを使用中でない場合、このメッセージは無視してかまいません。ミドルウェアでPKCS #11がサポートされており、スマート・カードが読取り専用でないことを確認します。 |

| Failed to get application data from the smart card | 通常、このエラー・メッセージは、アプリケーション・データをスマート・カードに正常に格納できなかった場合に表示されます。 |

| Failed to get the smart card serial number | ミドルウェアでは、スマート・カードのシリアル番号の取得をサポートしていません。Kiosk Managerを使用中でない場合、このメッセージは無視してかまいません。 |

| Failed to enumerate encryption certificate key containers | ミドルウェアによってインストールされた暗号化サービス・プロバイダ(CSP)では、スマート・カードでのキー・コンテナの列挙をサポートしていません。 |

| Failed to locate logon certificate | スマート・カードのログオン資格証明をカードに配置できませんでした。ログオン資格証明がカードにあり、デフォルトの資格証明であることを確認します。 |

| Failed to locate encryption certificate | FTUでこのエラーが発生した場合、カードに暗号化資格証明を配置することはできませんでした。スマート・カードのログオン資格証明をこの目的で使用することはできません。カードに、ログオン以外の個別の暗号化資格証明が存在することを確認します。

FTUが成功した後にこのエラーが発生する場合は、FTUで使用した暗号化資格証明がカードに存在し、使用可能であることを確認します。 |

| Failed to obtain exchange key | 使用する交換キーを取得できませんでした。ログオン資格証明用に構成されている場合は、カードで資格証明が使用可能であることを確認します。SSOキーが構成されている場合は、カードにSSOコンテナが作成済で、キーが含まれていることを確認します。 |

| Failed to create session key | カードにセッション・キーを作成できませんでした。SmartcardAPIコンソール設定がミドルウェアに適した構成になっていること、およびスマート・カードが読取り専用でないことを確認します。 |

次の演算子およびメタ文字を使用して、エージェントが特定のアプリケーション・ウィンドウを検出する場合に使用するテキスト文字列のパターンを指定できます。詳細は、第2.13.4.13項「「Windows Matching」タブでのタイトルの追加または編集」を参照してください。

次の説明は、.NET正規表現リファレンスに準拠しています。正規表現の詳細な説明と構文については、Microsoft Developer Network Webサイト(www.msdn.microsoft.com)を参照してください。

| 記号 | グループ化 |

|---|---|

[ ] |

大カッコ内のいずれかの文字と一致する文字クラスを示します。

例: |

( ) |

文字グループ化演算子を示します。

例: |

{ } |

一致グループを示します。

例: |

| |

2つの式を区切り、そのうちの1つが一致します。

例: |

| 記号 | 一致 |

|---|---|

. |

任意の1文字を検索します。 |

^ |

文字クラスの先頭に^がある場合、その文字クラスは否定されます。否定された文字クラスは、大カッコ内の文字以外の任意の文字と一致します。例: [^abc]は、a、bおよびc以外のすべての文字と一致します。

正規表現の先頭に たとえば、 |

$ |

正規表現の末尾にある$は、入力の最後と一致します。例: [0-9]$は、入力の最後の数字と一致します。 |

- |

文字クラスで、ハイフンは文字の範囲を示します。

例: |

| 記号 | 繰返し演算子 |

|---|---|

! |

後に続く式を否定します。 |

? |

前にある式がオプションであることを示します。1回一致するか、またはまったく一致しません。

例: [0-9][0-9]?は、 |

+ |

前にある式が1回以上一致することを示します。

例: |

* |

前にある式が0回以上一致することを示します。 |

??, +?, *? |

?、+および*の最短マッチ。できるかぎり多く一致する最長マッチと異なり、これらの最短マッチではできるかぎり少なく一致します。

例: 入力を |

| エスケープおよび表記 | |||

|---|---|---|---|

\ |

次の文字がリテラルに解釈されることを強制するエスケープ文字。例: [0-9]+は1つ以上の数字と一致しますが、[0-9]\+は後にプラス文字が続く数字と一致します。

例:

|

||

| 表記 | 意味 | 一致対象 | |

\a |

任意の英数字文字 | [a-z A-Z 0-9] |

|

\b |

空白(ブランク) | [ \\t] |

|

\c |

任意のアルファベット文字 | [a-z A-Z] |

|

\d |

任意の10進数字 | [0-9] |

|

\h |

任意の16進数字 | [0-9 a-f A-F] |

|

\n |

新しい行 | \r|\r?\n |

|

\q |

引用符付き文字列 | \"[^\"]*\"|\'[^\']*\' |

|

\w |

単純な単語 | [a-z A-Z]+ |

|

\z |

整数 | [0-9]+ |

|

Logon Managerをコマンド行から実行して、特定のタスクを実行できます。

|

注意: 大カッコ内の項目は、このセクションでのみ使用するオプションです。 |

| タスク | 使用方法/説明 | |

|---|---|---|

| バックアップ | ssoshell.exe/mobility /backup [path] /silent [confirm] |

|

例: [path] |

バックアップ・ファイルが保存されているディレクトリへの実際のパスです。(デフォルトは、最後にコマンド行バックアップ・ファイルが格納されたディレクトリまたはShell:AutoBackupPathが指す場所です。) |

|

例: silent |

バックアップの実行時にバックアップ/リストア・ウィザードを表示しません。 | |

例: [confirm] |

すべてのダイアログを表示します。confirmスイッチを指定せずにサイレント・バックアップを実行すると、ユーザーにはYes/Noダイアログが表示されず、デフォルトでエージェントによってYesが採用されます。(確認ダイアログの例: "Overwrite backup file?) | |

| Logon Manager | ssoshell.exe |

|

| 例 | Logon Managerを表示します。 | |

| FTUなし | ssoshell.exe/background /noftu |

|

| 説明 | コンピュータへのログオン時にエージェントが2回起動されないようにします。HKLM\Software\Microsoft\ Windows NT\Current Version\WinlogonにあるUserinitレジストリ・キーで有効にします。 |

|

| 説明 | コンピュータへのログオン時にエージェントが2回起動されないようにします。HKLM\Software\Microsoft\ Windows NT\Current Version\WinlogonにあるUserinitレジストリ・キーで有効にします。 |

|

| 説明 | /noftuを使用すると、Windows Startupフォルダにエージェントを格納していないユーザーに対してエージェントは実行されません。これにより、管理者は、特定のコンピュータのすべてのユーザーではなく特定のユーザーに対してのみLogon Managerをロールアウトできます。 |

|

| オプション | ssoshell.exe/options |

|

| 例 | 「Settings」プロパティ・ページを表示します。 | |

| リストア | ssoshell.exe/mobility /restore [path] /silent [confirm] |

|

例: [path] |

バックアップ・ファイルが保存されているディレクトリへの実際のパス。(デフォルトは、最後にコマンド行バックアップ・ファイルが格納されたディレクトリまたはShell:AutoBackupPathが指す場所です。) |

|

例: silent |

バックアップの実行時にバックアップ/リストア・ウィザードを表示しません。 | |

例: [confirm] |

すべてのダイアログを表示します。confirmスイッチを指定せずにサイレント・バックアップを実行すると、ユーザーにはYes/Noダイアログが表示されず、デフォルトでエージェントによってYesが採用されます。(確認ダイアログの例: "Backup file has been restored") | |

例: Notes |

デフォルトで送信されるリストア・パスワードはWindowsパスワードです。リストア・コマンドは起動タスクで実行されます(第2.17.9項「カスタム・アクション設定」を参照)。 | |

| 設定 | ssoshell.exe/setupmgr |

|

| 例 | 設定ウィザードを表示します。 | |

| 停止 | ssoshell.exe/shutdown |

|

| 起動 | ssoshell.exe/background |

|

| 同期化 | ssoshell.exe/syncmgr /sync |

「Sync Order」リストの最初のシンクロナイザで同期を実行します(第2.17.7項「同期設定」を参照。リストの最初のシンクロナイザに接続するログオンを示します)。 |