| Oracle® Fusion Middleware Enterprise Single Sign-On Suiteのインストール 11g リリース2 (11.1.2.3) E61965-02 |

|

前 |

次 |

| Oracle® Fusion Middleware Enterprise Single Sign-On Suiteのインストール 11g リリース2 (11.1.2.3) E61965-02 |

|

前 |

次 |

この項では、Universal Authentication Managerをインストールするために必要な手順について説明します。

内容は次のとおりです:

Microsoft Active Directoryと同期するためのUniversal Authentication Managerの構成

Microsoft AD LDS (ADAM)と同期するためのUniversal Authentication Managerの構成

Universal Authentication Managerをインストールする前に、この項にリストされている前提条件が満たされていることを確認してください。

Universal Authentication Managerをエンタープライズ・モードでインストールする前に、次のいずれかの項の説明に従って、Universal Authentication Managerと組み合せて使用するためにリポジトリを準備する必要があります。

Universal Authentication Managerでは、ログオン方法に応じた様々なサード・パーティ・ソフトウェア、ハードウェアおよびミドルウェアが必要で、それらがサポートされます。一般的な前提条件を次にリストします。このリリースでサポートされるバージョンの詳細なリストは、Oracle Enterprise Single Sign-On Suiteのリリース・ノートを参照してください。

スマート・カードをUniversal Authentication Managerで使用するには、次のサード・パーティ・ソフトウェアおよびハードウェア・コンポーネントが必要です。

サポートされるスマート・カード・ミドルウェア・ソフトウェア(PKCS#11、MiniDriver/Base CSP、.NET)

サポートされるスマート・カード・リーダーおよびドライバ

サポートされるスマート・カード

各カードにはシリアル番号が埋め込まれている必要があります。

スマート・カードPINモードを使用する場合、各カードには、サード・パーティ・ツールまたはUniversal Authentication Managerによって生成された有効なデジタル証明書および鍵ペアが含まれている必要があります。所属する組織のセキュリティ・ポリシーに密接に準拠する方法を使用することをお薦めします。有効な証明書および鍵ペアのないカードは、Universal Authentication Managerが生成したPINでのみ使用できます。

|

注意: Universal Authentication Managerで鍵ペアを生成するには、Oracle Enterprise Single Sign-On Suite管理者ガイドのUniversal Authentication Managerの章の説明に従って、Universal Authentication Managerのレジストリ設定を使用して鍵ペアを生成するように構成する必要があります。Universal Authentication Managerはデジタル証明書を生成しませんが、このようなシナリオではその必要はありません。 |

カードのミドルウェアは、Microsoft Base CSP標準に準拠するか、PKCS#11に完全に準拠していて、CSPモジュールを提供している必要があります。

スマート・カード・ミドルウェアをインストールしたら、適切なレジストリ・ファイルをそれにマージする必要があります。レジストリ・ファイルは、Universal Authentication Managerインストール・フォルダの/SmartCardサブフォルダ内にあります。レジストリ・ファイルをダブルクリックしてマージします。このファイルは32ビット・システムと64ビット・システムの両方で互換性があります。11.1.2.2.0より前のリリースの64ビット・システムのファイルは動作しないため使用しないでください。次の表に、サポートされる各スマート・カードのレジストリ・ファイルを示します。

| カード | ファミリ/タイプ | ミドルウェア | レジストリ・ファイル |

|---|---|---|---|

| RSA smart card 5200 | PKCS11 | RSA Authentication Client 2.0 | smart_providers_pkcs11_ rsa.reg |

| NetMaker Net iD - CardOS 1 | PKCS11 | NetMaker Net iD 4.6 | smart_providers_pkcs11_ netid.reg |

| ORGA JCOP21 v2.2 | PKCS11 | SafeSign/RaakSign Standard 3.0.23 | smart_providers_pkcs11_ safesign.reg |

| Oberthur ID-ONE Cosmo | PKCS11 | SafeSign/RaakSign Standard 3.0.23 | smart_providers_pkcs11_ safesign.reg |

| Athena IDProtect | PKCS11 | SafeSign/RaakSign Standard 3.0.23 | smart_providers_pkcs11_ safesign.reg |

| Athena ASECard Crypto | PKCS11 | Athena ASECard Crypto 4.33 | smart_providers_pkcs11_ athena.reg |

| HID Crescendo 700 | PKCS11 | HID RaakSign Standard 2.3 | smart_providers_pkcs11_ raaksign.reg |

| Gemalto Cyberflex 64K (v2c) SPE必須/SPEオプション | PKCS11 | Gemalto Access Client 5.5

Xiring CCID Driverバージョン1.00.0002以上/XISIGNリーダー Gemalto PC-PinPadバージョン4.0.7.5以上/PC PinPadリーダー |

smart_providers_pkcs11_ gemalto.reg |

| IBM JCOP21id | PKCS11 | SafeSign Identity Client 2.2.0 | smart_providers_pkcs11_ safesign.reg |

| DigiSign JCOP (MyEIDアプレット付き) | PKCS11 | Fujitsu mPollux DigiSign Client 1.3.2-34 (1671) | smart_providers_pkcs11_ fujitsu.reg |

| Oberthur ID-One Cosmo 64 v5.2D Fast ATR (PIVアプリケーションSDK付き) | PKCS11 | ActivIdentity ActivClient 6.1 | smart_providers_pkcs11_ actividentity.reg |

| Cyberflex 64K | PKCS11 | Gemalto Access Client 5.5 | smart_providers_pkcs11_ gemalto.reg |

| HID Crescendo 200 | MS Base CSP/MiniDriver | HID Global MiniDriver (MS Baseスマート・カードCSP用) | smart_providers_ basecsp.reg |

| Oberthur ID-ONE Cosmo | MS Base CSP/MiniDriver | Oberthur ID-ONE MiniDriver (MS Baseスマート・カードCSP用) | smart_providers_ basecsp.reg |

| Athena ASECard Crypto ILM | MS Base CSP/MiniDriver | Athena ASECard Crypto ILM MiniDriver (MS Baseスマート・カード用) | smart_providers_ basecsp.reg |

近接型カードをUniversal Authentication Managerで使用するには、次のサード・パーティ・ハードウェア・コンポーネントが必要です。

サポートされる近接型カード・リーダーおよびドライバ

サポートされる近接型または非接触型カードおよびトークン

指紋リーダーをUniversal Authentication Managerで使用するには、次のサード・パーティ・ハードウェア・コンポーネントが必要です。

サポートされる指紋リーダーおよびドライバ

指紋ログオン方法では、BIO-key BSPバージョン1.12以上をインストールする必要があります。以前のバージョンのBIO-key BSPを使用している場合、Universal Authentication Managerをインストールする前にバージョン1.12にアップグレードする必要があります。そうしないと、生体認証デバイスを使用できません。

|

注意: BIO-key BSPを使用するためのライセンスは、BIO-key社から直接取得する必要があります。オラクル社では、ライセンス取得済のBIO-key BSPは提供しません。サポートされるカードおよびリーダーの最新のリストについては、BIO-key社に直接問い合せてください。 |

Universal Authentication Managerを自動(サイレント)モードで正常にインストールするには、インストーラの実行前にWindows Management Instrumentation (WMI)サービスが実行されている必要があります。

WMIサービスが実行されているかどうかを確認し、必要に応じて開始するには、各ターゲット・マシンで次の手順を実行します。

システム管理コンソールを起動します。

「サービス」スナップインを開きます。

「Windows Management Instrumentation」サービスに移動して、その状態と開始モードを確認します。

状態に応じて、次のいずれかの手順を実行します。

状態が「開始」の場合はWMIが実行されているため、次の項に進みます。

状態が空白の場合、サービスの起動タイプを確認して次のように開始します。

サービスをダブルクリックします。

表示されるプロパティ・ボックスで、環境に合わせてスタートアップの種類を「手動」または「自動」に設定し、「適用」をクリックします。

「開始」をクリックします。状態が「開始」に変わります。

「OK」をクリックして、サービスのプロパティ・ダイアログ・ボックスを閉じます。

|

注意: この項の手順を実行する前に、次の点に注意してください。

|

Universal Authentication Managerでポリシーおよび登録データを集中的に格納および管理するには、次の手順を実行してActive Directoryベースのリポジトリを準備し、そのリポジトリと同期するようにUniversal Authentication Managerを構成する必要があります。

ユーザー・グループを割り当てる場合、次の点に注意してください。

使用するユーザー・グループは同じドメイン内に存在する必要があります。

配布グループではなくセキュリティ・グループを使用してください。

Universal Authentication Managerは、単一のActive Directoryドメインのみをサポートします。

Logon Managerがすでにインストールされており、Active Directoryベースのリポジトリと同期している場合、Universal Authentication Managerでは、Logon Managerのリポジトリ・コンテナを共有して独自のポリシーおよび設定を格納します。この場合、スキーマを拡張したり、ユーザー・オブジェクトでのデータ記憶域を有効にする必要はありません。かわりに、次の手順を実行します。

Universal Authentication Managerでリポジトリのデータの読取りと書込みを行うには、そのための実行権限を付与する必要があります。これを行うには、Universal Authentication Managerがそのリポジトリと相互作用するために使用するサービス・アカウントを作成します。このアカウントは、標準のドメイン・アカウント(Domain Usersのメンバー)である必要があり、その他の権限は不要です。

ドメイン・コントローラとして機能しているワークステーションで、「Active Directoryユーザーとコンピュータ」を起動します。

「Users」コンテナを右クリックし、「新規作成」→「ユーザー」を選択します。ユーザー・アカウントは、Domain Usersグループの通常のメンバーです。

ユーザーまたはグループ・アカウントの名前を入力し(この例では名前はuamservice)、「次へ」をクリックします。

パスワードを入力し、「パスワードを無期限にする」ボックスを選択してから、「ユーザーは次回のログオン時にパスワード変更が必要」ボックスの選択を解除します。

|

注意: スキーマをすでに拡張しているかどうかがわからない場合も、そのまま次の手順を実行してください。スキーマ拡張を複数回実行しても、リポジトリやその内部のデータに問題が発生することはありません。 |

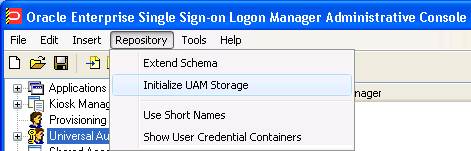

Oracle Enterprise Single Sign-On Administrative Consoleを起動します。

「Repository」メニューから、「Extend Schema」を選択します。

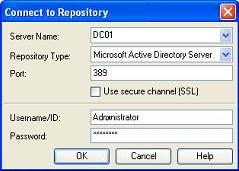

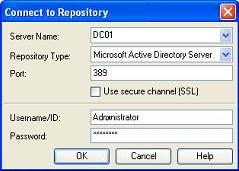

「Connect to Repository」ダイアログで、次の手順を実行します。

「Server Name」を入力します(この例では名前はDC01)。

ドロップダウン・メニューから「Microsoft Active Directory Server」を選択します。

使用している環境でSSL接続を構成している場合は、「Use secure channel (SSL)」チェック・ボックスを選択します。

「Port」番号(デフォルトのSSLポートは636、デフォルトの非SSLポートは389)を入力します。

ドメインおよびスキーマ管理者の権限を持つ管理アカウントの「Username/ID」および「Password」を入力します。

終了後、「OK」をクリックします。

スキーマを拡張したら、Universal Authentication Managerでリポジトリ内の各ユーザーのユーザー・オブジェクトに登録データを格納する必要があります。そのためには、次の手順を実行します。

|

注意: Logon Managerがすでにインストールされており、リポジトリと同期している場合、このオプションを有効にする必要がないため(すでに有効になっているため)、次の項に進んでください。 |

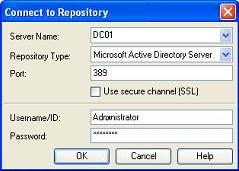

左側のツリーで、「Repository」ノードを右クリックし、コンテキスト・メニューから「Connect To」を選択します。

「Connect to Repository」ダイアログで、次の手順を実行します。

「Server Name」を入力します(この例では名前はDC01)。

ドロップダウン・メニューから「Microsoft Active Directory Server」を選択します。

使用している環境でSSL接続を構成している場合は、「Use secure channel (SSL)」チェック・ボックスを選択します。

「Port」番号(デフォルトのSSLポートは636、デフォルトの非SSLポートは389)を入力します。

ドメインおよびスキーマ管理者の権限を持つ管理アカウントの「Username/ID」および「Password」を入力します。

終了後、「OK」をクリックします。

「Repository」メニューから、「Enable Storing Credentials Under User Object」を選択します。

表示されるプロンプトで、「OK」をクリックします。

表示される確認ダイアログで、「OK」をクリックして終了します。

これで、データ構造が作成され、必要な権限が設定されました。この手順でリポジトリに実行される処理の詳細は、次の項を参照してください。

|

注意: Universal Authentication Managerサービス・アカウントを作成したら、コマンド行ツールのDeployTool.exeを使用して、複数のエンド・ユーザー・マシン上で手動または自動で構成することもできます。詳細は、『Enterprise Single Sign-On Suiteの管理』のUniversal Authentication Managerに関する項を参照してください。 |

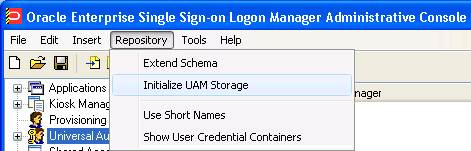

スキーマの拡張に成功したら、「Repository」メニューに戻って「Initialize UAM Storage」を選択します。

ドロップダウン・メニューから、前に作成したサーバーを選択します。他のフィールドは自動的に入力されます。

「OK」をクリックします。

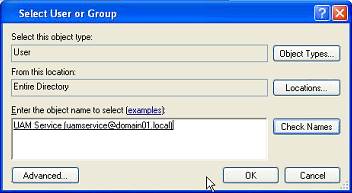

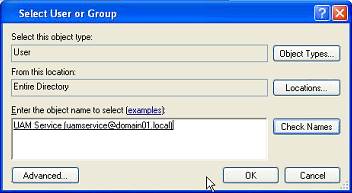

「Select User or Group」ウィンドウで、サービス・アカウントの名前を入力し、「Check Names」をクリックします。サービス・アカウント名は自動的に入力されます。

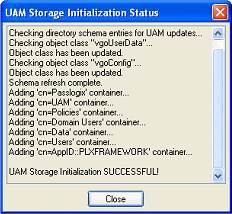

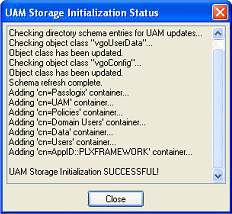

「OK」をクリックして成功メッセージが表示されるのを待ちます。

前述の「Initialize UAM Storage」コマンドを起動すると、Universal Authentication Managerによってリポジトリ内で次の処理が行われます。

スキーマを変更して、vgoUserクラスおよびvgoConfigクラスをコンテナ・オブジェクト内に配置できるようにします。

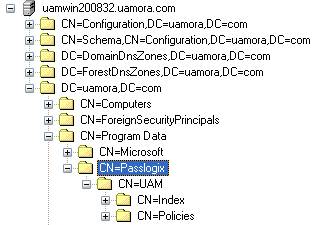

次のように、サブコンテナPoliciesおよびIndexを含むデフォルトのコンテナ構造Program Data/Passlogix/UAMを作成します。

|

注意: 索引およびポリシー・コンテナの内容は絶対に手動で変更しないでください。 |

環境で必要な場合は、コンテナに異なる名前を付けることもできますが、そのカスタム名のコンテナを指すようにすべてのUniversal Authentication Managerクライアント・インスタンスを手動で構成する必要があります。コンテナ名はデフォルトのままにすることを強くお薦めします。

Universal Authentication Managerサービスが索引コンテナ内のオブジェクトの読取り、作成、変更および削除を行うことができるように、索引コンテナに対する一般的な読取り、書込み、変更および削除権限(およびその親から継承した他のすべての権限)をUniversal Authentication Managerサービス・アカウントに付与します。

Universal Authentication Managerサービスがポリシー・コンテナ内のオブジェクトの読取りを行うことができるように、一般的な読取り権限(およびその親から継承したすべての権限)をUniversal Authentication Managerサービス・アカウントに付与します。

ドメイン・ルートDSEオブジェクトを更新して、ドメイン全体のユーザー・オブジェクトでvgoConfigオブジェクトおよびvGoUserオブジェクトの作成と削除を行う権限をUniversal Authentication Managerサービス・アカウントに付与します。(ユーザー・オブジェクトの場所をカスタムの場所に変更している場合、権限はルートのかわりにターゲット・コンテナで直接設定できます。)

ドメイン・ルートDSEオブジェクトを更新して、Universal Authentication Managerサービスがリポジトリ内での場所にかかわらずすべてのvgoConfigオブジェクトを読み取ることができるように、ドメイン全体のすべてのvgoConfigオブジェクトに対する一般的な読取り権限をUniversal Authentication Managerサービス・アカウントに付与します。

これで、Universal Authentication Managerがリポジトリと同期するようにUniversal Authentication Managerを構成する準備が整いました。次の手順を実行します。

Oracle Enterprise Single Sign-On Administrative Consoleを起動します。

左側のツリーで、「Global Agent Settings」→[TargetSettingsSet]→「Synchronization」の順に移動します。

Logon Managerがインストールされてリポジトリと同期していない場合、次のように現在の設定にActive Directoryシンクロナイザの構成ノードを追加します(当てはまらない場合は次の手順に進んでください)。

「Synchronization」ノードを右クリックし、コンテキスト・メニューから「Manage synchronizers」を選択します。

表示されるウィンドウで、「Add」をクリックします。

使用可能なシンクロナイザのリストで、「Active Directory」を選択し、名前としてADEXTと入力して、「OK」をクリックします。

「OK」をクリックしてダイアログを閉じます。「ADEXT」ノードが「Synchronization」ノードの下に表示されます。

次のいずれかを行います。

Logon Managerがインストールされていてリポジトリと同期している場合、「Base location(s) for configuration objects」フィールドの値は変更せずに、次の手順に進んでください。

Logon Managerがインストールされておらず、リポジトリと同期していない場合は、「Base location(s) for configuration objects」フィールドで、チェック・ボックスを選択して「...」ボタンをクリックし、表示されるウィンドウにUniversal Authentication Managerポリシー・コンテナの完全修飾DNを入力した後に、「OK」をクリックして変更内容を保存します。

「Base location(s) for UAM storage index」フィールドで、チェック・ボックスを選択して「...」ボタンをクリックし、Universal Authentication Manager索引コンテナの完全修飾DNを入力した後に、「OK」をクリックします。.

まだ設定していない場合、「Location to store user credentials」オプションの横にあるチェック・ボックスを選択し、ドロップダウン・リストから「Under respective directory user objects」を選択します。

必要に応じて他の同期設定を構成します(各設定の詳細は、コンソールのヘルプを参照してください)。

エンド・ユーザー・ワークステーションに配布するために設定を.REGファイルにエクスポートします。

「File」メニューから、「Export」を選択します。

表示されるダイアログで、「HKLM Registry Format」をクリックします。

表示される「Save」ダイアログで、適切な場所に移動して.REGファイルの名前を指定し、「Save」をクリックします。

Universal Authentication Managerワークステーションに.REGファイルを配布し、そのWindowsレジストリにマージします。

|

注意: コンソールによって、32ビット・システムとのみ互換性を持つ.REGファイルが生成されます。64ビット・システムで.REGファイルをマージする場合、レジストリ・データをレジストリ内の正しい場所にマージするために、使用するインポート・コマンドに/reg:32スイッチをインクルードする必要があります。これを行わない場合、Universal Authentication Managerは機能しません。次に例を示します。

|

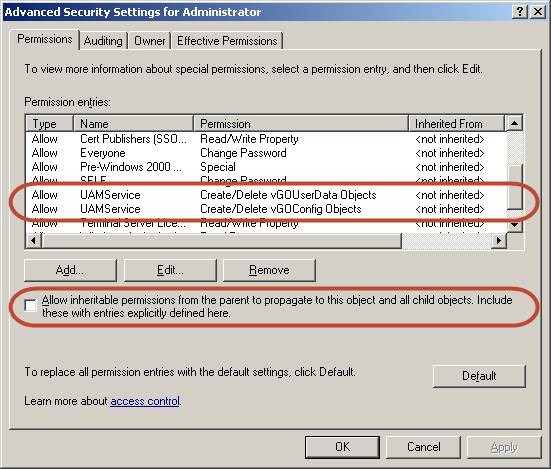

ユーザー・オブジェクトに資格証明を格納するために必要な権限は、ツリー・ルートで付与され、ユーザー・オブジェクトに継承されます。Universal Authentication Managerを、Administratorsなどの保護されたユーザー・グループのメンバーが使用する環境にエンタープライズ・モードでデプロイする場合、vGOUserDataオブジェクトおよびvGOSecretオブジェクトを作成および削除するために必要な権限をAdminSDHolderオブジェクトを介してUniversal Authentication Managerサービス・アカウントに付与する必要があります。

|

注意: Logon Managerがすでにインストールされていて、Universal Authentication Managerが使用している同じリポジトリと同期している場合、AdminSDHolderオブジェクト自体にもこれらの権限を付与する必要があります(これは、通常はLogon Managerのデプロイ時に行われています)。この付与は、関連する管理ユーザーの権限リスト、およびAdminSDHolderオブジェクトの権限リストでSELFとして表示されます。 |

この明示的な権限適用がない場合、AdminSDHolderオブジェクトから制限付きの権限が自動的に継承されるため、管理ユーザーはUniversal Authentication Managerデータをリポジトリに格納できません。これは、オブジェクトのACLは、すべての保護されたグループのACLを制御して、デフォルトで権限の継承を禁止するためです。この問題の詳細は、http://support.microsoft.com/kb/817433にあるMSナレッジ・ベースの記事を参照してください。

次の保護されたユーザー・グループは、この問題による影響を受けることがわかっています。

Enterprise Admins

Schema Admins

Domain Admins

Administrators

Account Operators

Server Operators

Print Operators

Backup Operators

Cert Publishers

この特定の問題が存在するかどうかを確認するには、次の手順を実行します。

ドメイン管理者としてプライマリ・ドメイン・コントローラにログインします。

「Active Directoryユーザーとコンピュータ」MMCスナップインを開きます。

「表示」メニューから、「拡張機能」を選択します。

関連するユーザー・オブジェクトに移動し、右クリックして「プロパティ」を選択します。

表示されるダイアログで、「セキュリティ」タブをクリックします。

「詳細設定」をクリックします。「セキュリティの詳細設定」ダイアログが表示されます。

ダイアログで、次の設定を確認します。

「親からの継承可能なアクセス許可をこのオブジェクトとすべての子オブジェクトに伝達できるように…」チェック・ボックスの選択が解除されている。

手順6の図で強調表示されている権限がリストに存在しない。

前述の条件が満たされている場合、ユーザー・オブジェクトはディレクトリ・ルートから必要な権限を継承していません。

この問題を修正するには、手動でAdminSDHolderオブジェクトのACLを変更して、vGOConfigタイプおよびvGOUserDataタイプのオブジェクトを作成する権限を付与する必要があります。手順は次のとおりです。

ドメイン管理者としてプライマリ・ドメイン・コントローラにログインします。

Microsoft管理コンソールで、「Active Directoryユーザーとコンピュータ」スナップインを開きます。

「表示」メニューから、「拡張機能」を選択します。

「AdminSDHolder」コンテナ(cn=AdminSDHolder,cn=System,dc=<domainName>,dc=<domainSuffix>)にナビゲートします。

「AdminSDHolder」コンテナを右クリックして、「プロパティ」を選択します。

「プロパティ」ダイアログで、「セキュリティ」タブを選択して「詳細設定」をクリックします。

「セキュリティの詳細設定」ダイアログで、「追加」をクリックします。

「ユーザー、コンピューターまたはグループの選択」ダイアログで、Universal Authentication Managerサービスのアカウント名を入力して、「OK」をクリックします。.

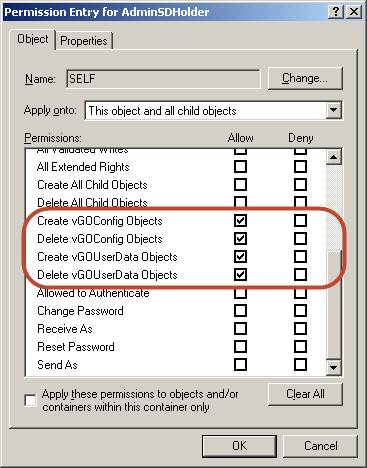

「アクセス許可エントリ」ダイアログで、次の手順を実行します。

「適用先」ドロップダウン・リストから「このオブジェクトとすべての子オブジェクト」を選択します。

|

注意: vGOUserDataオブジェクトの作成および削除権限が権限リストに表示されない場合、「適用先」ドロップダウン・リストからかわりとして「ユーザー オブジェクト」を選択します。同様の事例は、異なるバージョンやパッチのActive Directoryと、基礎となるオペレーティング・システム間で発生します。 |

権限リストで、次に示す権限の「許可」チェック・ボックスを選択します。

「OK」をクリックします。

SDプロパゲータ(SDPROP)・プロセスを起動して、ネットワーク全体に即座に変更を伝播します。SDプロパゲータ・プロセスの起動手順は、http://support.microsoft.com/kb/251343にあるMicrosoftナレッジ・ベースの記事を参照してください。

|

注意: この手順で前述の権限を「このオブジェクトのみ」に適用するバージョンがあっても無視してください。これは非推奨であり、現在は前述の手順が優先します。RunProtectAdminGroupsTaskタスクを開始することでSDプロパゲータ・プロセスを起動できます。 |

|

注意: この項の手順を実行する前に、次の点に注意してください。

|

Universal Authentication Managerがポリシーおよび登録データをMicrosoft AD LDS (ADAM)で集中的に格納および管理できるようにするには、次の手順を実行してMicrosoft AD LDS (ADAM)インスタンスを準備し、そのリポジトリと同期するようにUniversal Authentication Managerを構成する必要があります。

ユーザー・グループを割り当てる場合、次の点に注意してください。

使用するユーザー・グループは同じドメイン内に存在する必要があります。

配布グループではなくセキュリティ・グループを使用してください。

Universal Authentication Managerは、単一のActive Directoryドメインのみをサポートします。

Logon Managerがすでにインストールされており、AD LDS (ADAM)ベースのリポジトリと同期している場合、Universal Authentication Managerでは、Logon Managerのリポジトリ・コンテナを共有して独自のポリシーおよび設定を格納します。このような場合、スキーマの拡張やPeopleコンテナの作成は不要です。かわりに、次の手順を実行します。

Universal Authentication Managerでは、Peopleコンテナがデフォルトの場所にある必要があります。その他の場所(AD LDS (ADAM)パーティションのルート以外の場所など)のPeopleコンテナを使用するようにLogon Managerを構成した場合は、そのコンテナをUniversal Authentication ManagerとLogon Managerで共有できないため、Universal Authentication Manager用に別個のPeopleコンテナをAD LDS (ADAM)パーティションのルートに作成する必要があります。

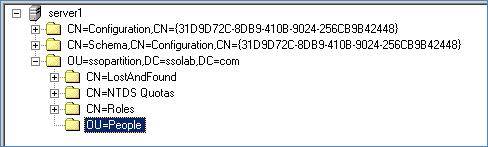

まだ実行していない場合は、ディレクトリ・ベースのリポジトリでのLogon ManagerのデプロイのAD LDS (ADAM)インスタンスの作成に関する説明の手順に従って、AD LDS (ADAM)インスタンスおよびパーティションを作成してください。

AD LDS (ADAM)インスタンスとパーティションを作成したら、そのインスタンスのデフォルトのネーミング・コンテキストがターゲット・パーティションを指すようにして、Universal Authentication Managerがリポジトリ内のそのデータを見つけることができるようにします。

ADSIEditツールを起動し、ターゲットAD LDS (ADAM)インスタンスの「Configuration」コンテキストに接続します。

左側のツリーで、「Configuration」→「CN=Sites」→「CN=SiteName」→「CN=InstanceName」の順に移動します。

インスタンス・ノードの下にある「CN=NTDS Settings」子ノードをダブルクリックします。

表示されるプロパティ・ダイアログで、「msDS-DefaultNamingContext」属性を選択し、「編集」をクリックします。

表示されるエディタ・ダイアログで、ターゲットAD LDS (ADAM)パーティションの完全修飾された識別名を入力し、「OK」をクリックして変更内容を保存します。

「OK」をクリックして変更内容を保存し、「properties」ダイアログを閉じます。

Windows Services Managerの対応するサービスを再起動することで、影響を受けたAD LDS (ADAM)インスタンスを再起動します。

Universal Authentication Managerでリポジトリのデータの読取りと書込みを行うには、そのための実行権限を付与する必要があります。これを行うには、Universal Authentication Managerがそのリポジトリと相互作用するために使用するサービス・アカウントを作成します。このアカウントは、標準のドメイン・アカウント(Domain Usersのメンバー)である必要があり、その他の権限は不要です。ただし、ターゲットAD LDS (ADAM)インスタンスの「閲覧者」グループにアカウントを追加する必要があります。

ドメイン・コントローラとして機能しているワークステーションで、「Active Directoryユーザーとコンピュータ」を起動します。

「Users」コンテナを右クリックし、「新規作成」→「ユーザー」を選択します。Userアカウントは、Domain Usersグループの通常のメンバーです。

ユーザーまたはグループ・アカウントの名前を入力し(この例では名前はuamservice)、「次へ」をクリックします。

パスワードを入力し、「パスワードを無期限にする」ボックスを選択してから、「ユーザーは次回のログオン時にパスワード変更が必要」ボックスの選択を解除します。

次の手順を使用して、AD LDS (ADAM)インスタンスの「Readers」グループにUniversal Authentication Managerサービス・アカウントを追加します。

ADSIEditツール(Microsoft社のWebサイトから入手可能)を起動し、ターゲットAD LDS (ADAM)インスタンスのデータ・パーティションに接続します。

左側のツリーでターゲット・パーティションを展開し、「CN=Roles」ノードを選択します。

右側のペインで、「CN=Readers」の役割をダブルクリックします。

表示される「properties」ダイアログで、メンバー属性を選択して「Edit」をクリックします。

表示される属性エディタ・ダイアログで、「Windows アカウントの追加」をクリックします。

表示されるダイアログで、Universal Authentication Managerサービス・アカウントの名前を入力して、「Check Names」をクリックします。

名前の検証に成功したら、「OK」をクリックしてアカウント選択ダイアログを閉じます。

「OK」をクリックして変更内容を保存し、「attribute editor」ダイアログを閉じます。

「OK」をクリックして変更内容を保存し、「properties」ダイアログを閉じます。

|

注意: スキーマをすでに拡張しているかどうかがわからない場合も、そのまま次の手順を実行してください。スキーマ拡張を複数回実行しても、リポジトリやその内部のデータに問題が発生することはありません。 |

Oracle Enterprise Single Sign-On Administrative Consoleを起動します。

「Repository」メニューから、「Extend Schema」を選択します。

「Connect to Repository」ダイアログで、次の手順を実行します。

「Server Name」を入力します。

ドロップダウン・メニューから「Microsoft AD LDS (ADAM)」を選択します。

使用している環境でSSL接続を構成している場合は、「Use secure channel (SSL)」チェック・ボックスを選択します。

「Port」番号(デフォルトのSSLポートは636、デフォルトの非SSLポートは389)を入力します。

ドメインおよびスキーマ管理者の権限を持つ管理アカウントの「Username/ID」および「Password」を入力します。

終了後、「OK」をクリックします。

Universal Authentication Managerが登録データをAD LDS (ADAM)に格納できるようにするには、AD LDS (ADAM)パーティションのルートにPeopleという名前のOUを作成する必要があります。このコンテナの名前を変更したり移動したりしないでください。Universal Authentication Managerとの同期が機能しなくなります。

Logon Managerがインストールされてリポジトリと同期していて、Peopleコンテナのカスタムの場所を使用している場合でも、AD LDS (ADAM)パーティションのルートにUniversal Authentication Manager用のPeopleコンテナを作成する必要があります。

AD LDS (ADAM)インスタンスを共有する場合は、Logon ManagerおよびUniversal Authentication Manager用に別個のPeopleコンテナを保持することをお薦めします。

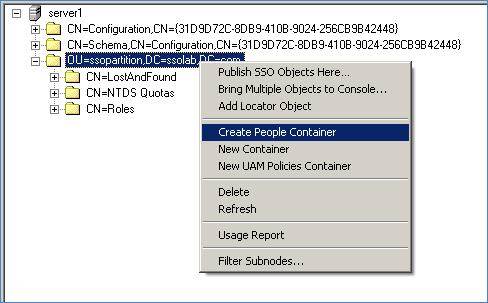

ESSO Suite Administrative Consoleで、ツリー上の「Repository」ノードを選択します。

右側ペインで「Click here to connect」リンクをクリックします。コンソールに「Connect to Repository」ダイアログが表示されます。前の項の手順3で説明した各フィールドに入力し、「OK」をクリックして接続します。

ツリーでターゲットAD LDS (ADAM)インスタンスのルートを右クリックし、コンテキスト・メニューから「Create People Container」を選択します。

Peopleコンテナが、AD LDS (ADAM)インスタンスのサブツリーのルートに存在するようになったことを確認します。

スキーマの拡張に成功したら、「Repository」メニューに戻って「Initialize UAM Storage」を選択します。

ドロップダウン・メニューから、前に作成したサーバーを選択し、「OK」をクリックします。(他のフィールドは自動的に入力されます。)

「Select User or Group」ウィンドウで、サービス・アカウントの名前を入力し、「Check Names」をクリックします。サービス・アカウント名は自動的に入力されます。

「OK」をクリックして成功メッセージが表示されるのを待ちます。

これで、データ構造が作成され、必要な権限が設定されました。この手順でリポジトリに実行される処理の詳細は、次の項を参照してください。

前述の「Initialize UAM Storage」コマンドを起動すると、Universal Authentication Managerによってリポジトリ内で次の処理が行われます。

スキーマを変更して、vgoUserクラスおよびvgoConfigクラスをコンテナ・オブジェクト内に配置できるようにします。

次のように、サブコンテナPoliciesおよびIndexを含むデフォルトのコンテナ構造Program Data/Passlogix/UAMを作成します。

|

注意: 索引およびポリシー・コンテナの内容は絶対に手動で変更しないでください。 |

環境で必要な場合は、コンテナに異なる名前を付けることもできますが、そのカスタム名のコンテナを指すようにすべてのUniversal Authentication Managerクライアント・インスタンスを手動で構成する必要があります。コンテナ名はデフォルトのままにすることを強くお薦めします。

Universal Authentication Managerサービスが索引コンテナ内のオブジェクトの読取り、作成、変更および削除を行うことができるように、索引コンテナに対する一般的な読取り、書込み、変更および削除権限(およびその親から継承した他のすべての権限)をUniversal Authentication Managerサービス・アカウントに付与します。

Universal Authentication Managerサービスがポリシー・コンテナ内のオブジェクトの読取りを行うことができるように、一般的な読取り権限(およびその親から継承したすべての権限)をUniversal Authentication Managerサービス・アカウントに付与します。

AD LDS (ADAM)パーティションのルートDSEオブジェクトを更新して、AD LDS (ADAM)パーティション全体のユーザー・オブジェクトでvgoConfigオブジェクトおよびvGoUserオブジェクトの作成と削除を行う権限をUniversal Authentication Managerサービス・アカウントに付与します。(ユーザー・オブジェクトの場所をカスタムの場所に変更している場合、権限はルートのかわりにターゲット・コンテナで直接設定できます。)

AD LDS (ADAM)パーティションのルートDSEオブジェクトを更新して、Universal Authentication Managerサービスがリポジトリ内での場所にかかわらずすべてのvgoConfigオブジェクトを読み取ることができるように、AD LDS (ADAM)パーティション全体のすべてのvgoConfigオブジェクトに対する一般的な読取り権限をUniversal Authentication Managerサービス・アカウントに付与します。

これで、Universal Authentication Managerがリポジトリと同期するようにUniversal Authentication Managerを構成する準備が整いました。次の手順を実行します。

Oracle Enterprise Single Sign-On Administrative Consoleを起動します。

左側のツリーで、「Global Agent Settings」→[TargetSettingsSet]→「Synchronization」の順に移動します。

Logon Managerがインストールされてリポジトリと同期していない場合、次のように現在の設定にAD LDS (ADAM)シンクロナイザの構成ノードを追加します(当てはまらない場合は次の手順に進んでください)。

「Synchronization」ノードを右クリックし、コンテキスト・メニューから「Manage synchronizers」を選択します。

表示されるウィンドウで、「Add」をクリックします。

使用可能なシンクロナイザのリストで、「Microsoft AD LDS (ADAM)」を選択し、名前としてADAMSyncExtと入力して、「OK」をクリックします。

「OK」をクリックしてダイアログを閉じます。「ADAMSyncExt」ノードが「Synchronization」ノードの下に表示されます。

Logon Managerがインストールされてリポジトリと同期している場合、「Servers」、「SSL」または「Base location(s) for configuration objects」フィールドの値は変更せずに、次の手順に進んでください。Logon Managerがインストールされておらず、リポジトリと同期していない場合は、次の手順を実行します。

「Servers」フィールドで、チェック・ボックスを選択します。

「...」ボタンをクリックします。

表示されるウィンドウで、AD LDS (ADAM)の各インスタンスの完全なアドレスおよびポートを1行ずつ、<server>:<port>の形式で入力します。

「OK」をクリックします。

「Base location(s) for configuration objects」フィールドで、チェック・ボックスを選択します。

「...」ボタンをクリックします。

表示されるウィンドウで、Universal Authentication Managerの「Policies」コンテナの完全修飾DNを入力します。

「OK」をクリックします。

ご使用の環境でSSLを使用していない場合、「SSL」フィールドの横にあるチェック・ボックスを選択し、ドロップダウン・フィールドから「No」を選択します。ご使用の環境を最大限に保護するために、SSLの使用を強くお薦めします。

「Base location(s) for UAM storage index」フィールドで、チェック・ボックスを選択して「...」ボタンをクリックし、索引コンテナの完全修飾DNを入力した後に、「OK」をクリックします。.

「Prepend Domain」フィールドで、チェック・ボックスを選択し、ドロップダウン・メニューから「Yes」を選択します。

必要に応じて他の同期設定を構成します(各設定の詳細は、コンソールのヘルプを参照してください)。

エンド・ユーザー・ワークステーションに配布するために設定を.REGファイルにエクスポートします。

「File」メニューから、「Export」を選択します。

表示されるダイアログで、「HKLM Registry Format」をクリックします。

表示される「Save」ダイアログで、適切な場所に移動して.REGファイルの名前を指定し、「Save」をクリックします。

Universal Authentication Managerワークステーションに.REGファイルを配布し、そのWindowsレジストリにマージします。

|

注意: コンソールによって、32ビット・システムとのみ互換性を持つ.REGファイルが生成されます。64ビット・システムで.REGファイルをマージする場合、レジストリ・データをレジストリ内の正しい場所にマージするために、使用するインポート・コマンドに/reg:32スイッチをインクルードする必要があります。これを行わない場合、Universal Authentication Managerは機能しません。次に例を示します。

|

11.1.2.2.0より前のリリースのUniversal Authentication Managerからリリース11.1.2.3.0へのアップグレードは、サポートされません。最新リリースをインストールする前に、古いリリースのUniversal Authentication Managerを完全にアンインストールする必要があります。新しいリリースでは、以前のリリースによって格納されたすべてのリポジトリ・データが無視されるため、古いデータを削除する必要はありません。

リリース11.1.2.2.0からリリース11.1.2.3.0へのアップグレードは完全にサポートされているため、特別なアクションは必要ありません。

Logon Managerを使用する各クライアント・ワークステーションは、ただ1つのプライマリ・ログオン方法を使用するように構成できます。Logon Managerでは、スマート・カードや近接型カードなどの厳密なオーセンティケータを含め、複数のネイティブ・プライマリ・ログオン方法がサポートされます。厳密なオーセンティケータがLogon Managerのプライマリ・ログオン方法としてデプロイおよび構成されている場合、各エンド・ユーザーは、プライマリ・ログオン方法としてUniversal Authentication Managerを使用するように変換する必要があります。

エンド・ユーザーは、「Logon Manager Agent Settings」タブの「Change Primary Logon Method」を使用して、Logon Managerのプライマリ・ログオン方法を厳密なオーセンティケータからUniversal Authentication Managerオーセンティケータに手動で変更する必要があります。

|

注意: Universal Authentication Managerをインストールする前に、ハードウェア・デバイス、ミドルウェアおよびドライバをすべてインストールすることをお薦めします。ログオン方法の有効化ポリシーに起因するロックアウトを回避するために、Universal Authentication ManagerはOracle Enterprise Single Sign-On管理コンソールと同じワークステーションにインストールしないことをお薦めします。このようなロックアウトが発生すると、Universal Authentication Managerがインストールされた後で、コンソールを実行しているマシンにログオンできなくなる可能性があります。Oracle Enterprise Single Sign-On Administrative Consoleを実行している、Universal Authentication Managerのない1つ以上のワークステーションが存在する必要があります。 Universal Authentication Managerをインストールするユーザーは、ローカル管理者権限が必要です。 インストール中に、クライアント・モード(ローカルまたはエンタープライズ)を選択するように求められます。Universal Authentication Managerのクライアント・モードの詳細は、Enterprise Single Sign-On Suite管理者ガイドのUniversal Authentication Managerに関する項を参照してください。 Universal Authentication ManagerをWindows 7にインストールすると、Microsoft WindowsパスワードおよびPKIのスマート・カード資格証明プロバイダは無効になり、かわりにUniversal Authentication Manager資格証明プロバイダが有効になります。 自動(サイレント)インストールを実行する場合は、「自動(サイレント)インストールの実行」を参照してください。 |

Universal Authentication Managerをインストールして構成するには、次の手順を実行します。

すべてのプログラムを終了します。

使用しているプラットフォーム用のインストーラを起動します。

|

注意: 英語以外の言語でインストールし、希望する言語でインストーラを起動する場合、次のコマンドを実行します。

ここで、 |

「Welcome」パネルで「Next」をクリックします。

「Program Features」画面で、インストールする機能の選択が求められます。使用する機能を選択するには、機能の隣にある赤い[x]をクリックし、「This feature will be installed on local hard drive」をクリックします。インストールを継続するには、「Logon Method」を1つ以上選択する必要があります。使用可能なオプションは、次のとおりです。

Application: コア・アプリケーション。

Logon Methods - サポートされている認証方法およびLogon Managerの各オーセンティケータ・プラグイン。すべてのUniversal Authentication Managerログオン方法がサポートされるESSO-UAM Authenticator for ESSO-LMプラグインとは異なり、各オーセンティケータ・プラグインでは1つのログオン方法のみがサポートされます。

オーセンティケータ・プラグインは、インストーラによってLogon Managerがマシンで検出された場合にのみ表示されます。マシン上にKiosk Managerも存在する場合、一度に1つのオーセンティケータ・プラグインのみインストールできます。

対応するログオン方法なしでオーセンティケータ・プラグインをインストールすることはできません。

ESSO-UAM Authenticator for ESSO-LM - Logon ManagerとUniversal Authentication Managerの統合を可能にするLogon Manager用のオーセンティケータ・プラグイン。このプラグインでは、すべてのUniversal Authentication Managerログオン方法が同時にサポートされます。

Languages: ユーザー・インタフェースを選択した言語にローカライズします。

宛先フォルダを変更するには、「Change」をクリックして目的の場所に移動します。

適切なクライアント・モードを選択します。(クライアント・モードの詳細は、Enterprise Single Sign-On Suite管理者ガイドのUniversal Authentication Managerに関する説明を参照してください。)

Local Client Mode。Universal Authentication Managerはローカルに実行され、リポジトリと同期しません。

Enterprise Client Mode。Universal Authentication Managerは、エンタープライズ環境で実行され、リポジトリと同期します。

「Summary」画面で「Install」をクリックします。

「Completed」画面が表示されたら、「Finish」をクリックします。

インストールの完了後、マシンの再起動を求められます。次のいずれかを行います。

クライアントをローカル・モードでインストールした場合、ここで「Yes」をクリックします。

クライアントをエンタープライズ・モードでインストールした場合は、「No」をクリックして「Universal Authentication Managerサービス・アカウントの構成」に進み、必要なサービス・アカウントを構成します。

Oracle Enterprise Single Sign-On製品を自動(サイレント)モードで正常にインストールするには、インストーラの実行前にWindows Management Instrumentation (WMI)サービスが実行されている必要があります。実行されているかどうかを確認し、実行されていない場合に開始するには、「自動(サイレント)インストールのための前提条件」を参照してください。

Universal Authentication Managerでは、標準のMSIEXEC.exeコマンド行パラメータがサポートされます。自動インストールを実行するコマンド行では、次のシーケンスが使用されます。

MSIEXEC.exe [Install Flag] [MSI Installer Filename] [Custom Properties] [User Interface Level Flag]

各パラメータの意味は次のとおりです。

Install Flag: /i =インストール、/x =アンインストール、/a =管理インストール

Filename.インストールするMSIパッケージの名前

カスタム・インストーラには、次のオプションを構成する機能があります。

ローカル(デフォルト)またはエンタープライズ・モードを選択するためのオプション

Universal Authentication Managerをプライマリ・ログオン方法として使用するようにLogon Managerを構成するためのオプション

インストールするカスタム機能を構成する機能

適切な言語でインストールする機能

これらのインストーラ・オプションを構成するには、次のカスタム・パラメータを使用します。

CLIENTMODE

0 = ローカル・クライアント・モード(デフォルト)

1 = エンタープライズ・クライアント・モード

ADDLOCAL

"Application"(必須)

"SmartCard"

"ProximityCard"

"Fingerprint"

"ChallengeQuestions"

"UAMAuth"

"WinPwdAuth"

"WinPwdAdapter"

"ChallengeQuestionsAdapter"

"SmartCardAdapter"

"ProximityCardAdapter"

"FingerPrintAdapter"

インストールする機能を構成するには、標準のADDLOCALコマンド行オプションを使用します。

|

注意: ADDLOCALプロパティをORCAと組み合せて使用しないでください(これはコマンド行専用です)。 |

インストール可能な言語パック(英語は常にインストール対象)

English

Brazilian Portuguese

French

French (Canada)

German

Italian

Japanese

Korean

Simplified Chinese

Spanish

Czech

Finnish

Dutch

Polish

Portuguese

Traditional Chinese

Danish

Greek

Hungarian

Norwegian

Romanian

Russian

Slovak

Swedish

Thai

Turkish

Universal Authentication Managerを、スマート・カードおよび近接型カードに対応するエンタープライズ・モードでドイツ語、ノルウェー語およびトルコ語の言語パック付きでインストールするには、次のように入力します。

msiexec /i "ESSO-UAM.msi" ADDLOCAL ="Application,SmartCard,ProximityCard,German,Norwegian,Turkish" CLIENTMODE=1

Universal Authentication Managerを、スマート・カードのみに対応するローカル・クライアント・モードでインストールするには、次のように入力します。

msiexec /qn /i "ESSO-UAM.msi" ADDLOCAL ="Application,SmartCard" CLIENTMODE=0

Universal Authentication Managerを、指紋のみに対応するローカル・クライアント・モードでインストールするには、次のように入力します。

msiexec /qn /i "ESSO-UAM.msi" ADDLOCAL ="Application,Fingerprint" CLIENTMODE=0

Universal Authentication Managerを、チャレンジ質問、近接型カード、スマート・カードおよび指紋に対応するエンタープライズ・クライアント・モードでインストールするには、次のように入力します。

msiexec /i "ESSO-UAM.msi" ADDLOCAL="Application,ChallengeQuestions,ProximityCard,SmartCard,Fingerprint" CLIENTMODE=1

Universal Authentication Managerを正常に構成するには、次に示す作業を完了する必要があります。

エンタープライズ・モードでクライアントを実行する場合、この項の手順に従って、エンタープライズ・リポジトリと同期できるように各Universal Authentication Managerクライアントを構成する必要があります。

|

注意: この項の一部の手順は、1回のみ実行する必要があります。その他の手順は、Universal Authentication Managerをインストールまたはアップグレードするたびに実行する必要があります。 |

Universal Authentication Managerサービス・アカウントは、各クライアント・システムのローカル管理者である必要があります。この手順は、各クライアントに対して1回のみ、クライアントのインストール直後に実行する必要があります。これらの手順は、システムの再起動の前または後に実行できます。Universal Authentication Managerサービス・アカウントを各ワークステーションのローカルのAdministratorsグループに追加できます。次の手順を実行します。

「スタート」→「ファイル名を指定して実行」の順にクリックし、compmgmt.mscと入力して「OK」をクリックします。「コンピュータの管理」コンソールが表示されます。

「システム ツール」を展開し、次に「ローカル ユーザーとグループ」を展開して「グループ」を選択します。

右側のペインで、「Administrators」を右クリックして「グループに追加」を選択します。

「追加」をクリックします。作成したUniversal Authentication Managerサービス・アカウントのユーザー名を入力し、「OK」をクリックします。

Universal Authentication Manager認証サービスを、Universal Authentication Managerサービス・アカウントの下で実行し、「Log On As Service」ローカル権限をアカウントに自動的に付与するように構成する必要があります。この手順は、Universal Authentication Managerのインストール後に毎回実行する必要があります。次の手順を実行します。

「スタート」→「ファイル名を指定して実行」の順にクリックし、services.mscと入力して「OK」をクリックします。「サービス」コンソールが表示されます。

「ESSO-UAM Authentication Service」をダブルクリックします。

表示される「プロパティ」ダイアログで、「ログオン」タブを選択し、次に「アカウント」をクリックします。Universal Authentication Managerサービス・アカウントの名前を「アカウント」フィールドに入力し、パスワードを入力して確認します。

「適用」をクリックします。この手順の最初の完了時に、「サービスとしてログオン」権限が付与されたというメッセージが表示されます。

サービスを再起動して、新しい設定が機能しており、ESSO-UAM認証サービスを開始できることを確認します。サービスを開始できない場合、Local Systemに復帰し、サービスを再起動して設定の確認と修正を行い、再試行できます。

サービスを再起動するには、サービスを右クリックして「再起動」をクリックします。

|

注意: サービスを停止状態のままにしないでください。サービスが停止状態のままだと、ユーザーがログオンできない可能性があります。 |

これらの手順を元に戻してクリーン・システムに復帰するには、次の手順を実行します。

Universal Authentication Managerをアンインストールするか、ESSO-UAM認証サービスを再度Local Systemに設定して再起動します。

「スタート」→「ファイル名を指定して実行」の順にクリックし、compmgmt.mscと入力して「OK」をクリックします。「コンピュータの管理」コンソールが表示されます。

「システム ツール」を展開し、次に「ローカル ユーザーとグループ」を展開して「グループ」を選択します。

右側のペインで、「Administrators」を右クリックして「グループに追加」を選択します。

Universal Authentication Managerサービス・アカウントを選択して、「削除」をクリックします。

「スタート」→「ファイル名を指定して実行」の順にクリックし、secpol.mscと入力して「OK」をクリックします。「ローカル セキュリティ ポリシー」コンソールが表示されます。

Universal Authentication Managerサービス・アカウントをダブルクリックします。

表示される「プロパティ」ダイアログで、「ローカル ポリシー」を展開し、「ユーザー権利の割り当て」を展開します。

「サービスとしてログオン」ポリシーをダブルクリックします。

Universal Authentication Managerサービス・アカウントを選択して「削除」をクリックします。

エンタープライズ・モードのユーザーには、初回ログオンを接続モードで実行するように要求することをお薦めします。ワークステーションがActive Directoryドメイン・コントローラに接続されていない場合、Windowsでは切断中はユーザー名を解決できないため、ユーザーはログオンできますが登録はできません。

ユーザーが切断モードで初回ログオンを実行すると、クライアント・アプリケーションへのアクセス試行時に「You cannot enroll in Universal Authentication Manager until you log on to Windows with the computer connected to the Windows network.」というメッセージが表示されることがあります。