| Oracle® Fusion Middleware Oracle Access Management管理者ガイド 11g リリース2 (11.1.2.3) for All Platforms E61950-08 |

|

前 |

次 |

| Oracle® Fusion Middleware Oracle Access Management管理者ガイド 11g リリース2 (11.1.2.3) for All Platforms E61950-08 |

|

前 |

次 |

次の各トピックでは、環境を構成してアクセス・ポータルをデプロイする方法について説明します。

Oracle Access ManagerサーバーでUnlimited Strength Jurisdictionポリシー暗号化を有効にする場合、適切なポリシー・ファイルをダウンロードして、それらをサーバーのJava Runtime Environmentに配置する必要があります。

Java Cryptography Extensionポリシー・ファイルをデプロイするには、次のようにします。

ガイドラインを適用して、アクセス・ポータル・サービスのアイデンティティ・キーストアを構成するidstore.propsファイルを作成できます。

このファイルをIDM構成ツールに渡します。

「Oracleリポジトリでのアクセス・ポータル・サービスの準備および有効化」を参照してください。

Oracle Unified Directoryの例

# Common IDSTORE_HOST: IDMHOST1.mycompany.com IDSTORE_PORT: 1389 IDSTORE_ADMIN_PORT: 4444 IDSTORE_KEYSTORE_FILE: OUD_ORACLE_INSTANCE/OUD/config/admin-keystore IDSTORE_KEYSTORE_PASSWORD: Password key IDSTORE_BINDDN: cn=oudadmin IDSTORE_GROUPSEARCHBASE: cn=Groups,dc=mycompany,dc=com IDSTORE_SEARCHBASE: dc=mycompany,dc=com IDSTORE_USERNAMEATTRIBUTE: cn IDSTORE_LOGINATTRIBUTE: uid IDSTORE_USERSEARCHBASE: cn=Users,dc=mycompany,dc=com IDSTORE_NEW_SETUP: true POLICYSTORE_SHARES_IDSTORE: true # OAM IDSTORE_OAMADMINUSER:oamadmin IDSTORE_OAMSOFTWAREUSER:oamLDAP OAM11G_IDSTORE_ROLE_SECURITY_ADMIN:OAMAdministrators # OAM and OIM IDSTORE_SYSTEMIDBASE: cn=systemids,dc=mycompany,dc=com # OIM IDSTORE_OIMADMINGROUP: OIMAdministrators IDSTORE_OIMADMINUSER: oimLDAP # WebLogic IDSTORE_WLSADMINUSER : weblogic_idm IDSTORE_WLSADMINGROUP : WLSAdmins

Oracle Internet Directoryの例

# Common IDSTORE_HOST: OIDHOST1.mycompany.com IDSTORE_PORT: 3060 IDSTORE_BINDDN: cn=orcladmin IDSTORE_GROUPSEARCHBASE: cn=Groups,dc=mycompany,dc=com IDSTORE_SEARCHBASE: dc=mycompany,dc=com IDSTORE_USERNAMEATTRIBUTE: cn IDSTORE_LOGINATTRIBUTE: uid IDSTORE_USERSEARCHBASE: cn=Users,dc=mycompany,dc=com POLICYSTORE_SHARES_IDSTORE: true IDSTORE_NEW_SETUP: true # OAM IDSTORE_OAMADMINUSER:oamadmin IDSTORE_OAMSOFTWAREUSER:oamLDAP OAM11G_IDSTORE_ROLE_SECURITY_ADMIN:OAMAdministrators # OAM and OIM IDSTORE_SYSTEMIDBASE: cn=systemids,dc=mycompany,dc=com # OIM IDSTORE_OIMADMINGROUP: OIMAdministrators IDSTORE_OIMADMINUSER: oimLDAP # WebLogic IDSTORE_WLSADMINUSER : weblogic_idm IDSTORE_WLSADMINGROUP : WLSAdmins

Microsoft Active Directoryの例

# Common IDSTORE_HOST: <AD-server-hostname>IDSTORE_PORT: <AD-server-port>IDSTORE_DIRECTORYTYPE: adIDSTORE_BINDDN: <domain>\AdministratorIDSTORE_PASSWD: <password>IDSTORE_USERNAMEATTRIBUTE: cnIDSTORE_LOGINATTRIBUTE: cn (or another login attribute)>IDSTORE_USERSEARCHBASE: CN=Users,DC=essodev,DC=idc,DC=localIDSTORE_SEARCHBASE: DC=essodev,DC=idc,DC=localIDSTORE_GROUPSEARCHBASE: CN=Users,DC=essodev,DC=idc,DC=localIDSTORE_SYSTEMIDBASE: CN=Users,DC=essodev,DC=idc,DC=localIDSTORE_OAMSOFTWAREUSER: oamSoftwareUserIDSTORE_OAMADMINUSER: oamAdminUserOAM11G_CREATE_IDSTORE: trueESSO_IDSTORE_HOST : <AD-server-hostame>ESSO_IDSTORE_PORT : <AD-server-port>ESSO_IDSTORE_BINDDN : <domain>\AdministratorESSO_IDSTORE_TYPE : adIS_ESSO_PRESENT : trueESSO_IDSTORE_PASSWD : <password>

説明:

IDSTORE_HOSTおよびIDSTORE_PORTは、アイデンティティ・ストア・ディレクトリのホストおよびポートに対応します。OVDではなく、バックエンド・ディレクトリを指定します。OIDおよびOUDの場合、Oracle Internet DirectoryまたはOracle Unified Directoryのインスタンスの1つをそれぞれ指定します。次に例を示します。

OID: OIDHOST1および3060

OUD: IDMHOST1および1389

IDSTORE_ADMIN_PORT (LDAP_DIR_ADMIN_PORT)は、Oracle Unified Directoryインスタンスの管理ポートです。Oracle Unified Directoryを使用していない場合、このパラメータを省略できます。

IDSTORE_KEYSTORE_FILEは、Oracle Unified Directoryのキーストア・ファイルの場所です。これは、Oracle Unified Directory管理ポートを使用したOracle Unified Directoryとの通信を有効にするために使用されます。これはadmin-keystoreと呼ばれ、OUD_ORACLE_INSTANCE/OUD/configにありますOracle Unified Directoryを使用していない場合、このパラメータを省略できます。このファイルは、idmConfigToolコマンドが実行されているホストと同じホストに配置する必要があります。コマンドは、このファイルを使用してOUDで自己認証します。

IDSTORE_KEYSTORE_PASSWORDは、Oracle Unified Directoryのキーストアの暗号化されたパスワードです。この値は、ファイルOUD_ORACLE_INSTANCE/OUD/config/admin-keystore.pinにあります。Oracle Unified Directoryを使用していない場合、このパラメータを省略できます。このファイルは、idmConfigToolコマンドが実行されているホストと同じホストに配置する必要があります。コマンドは、このファイルを使用してOUDで自己認証します。

IDSTORE_BINDDNは、アイデンティティ・ストア・ディレクトリの管理ユーザーです。

IDSTORE_GROUPSEARCHBASEは、グループが格納されるディレクトリの場所です。

IDSTORE_SEARCHBASEは、ユーザーおよびグループを格納するディレクトリの場所です。

IDSTORE_USERNAMEATTRIBUTEは、ユーザーの名前を含むディレクトリ属性の名前です。これはログイン名とは異なります。

IDSTORE_LOGINATTRIBUTEは、ユーザーのログイン名を記述したLDAP属性です。

IDSTORE_USERSEARCHBASEは、ユーザーが格納されるディレクトリの場所です。

IDSTORE_NEW_SETUPは、Oracle Unified Directoryに対して常にtrueに設定されています。OUDを使用していない場合、この属性を指定する必要はありません。

POLICYSTORE_SHARES_IDSTOREは、IDM 11gに対してtrueに設定されています。

IDSTORE_OAMADMINUSERは、Access Manager管理者として作成するユーザーの名前です。

IDSTORE_OAMSOFTWAREUSERは、LDAPに作成されるユーザーで、Access Managerが実行中にLDAPサーバーに接続するために使用されます。

OAM11G_IDSTORE_ROLE_SECURITY_ADMINは、OAMコンソールへのアクセスを許可するために使用するグループの名前です。

IDSTORE_SYSTEMIDBASEは、メイン・ユーザー・コンテナに配置する必要のないユーザーを配置できるディレクトリにあるコンテナの場所です。このような事態はほとんどありませんが、その一例としてOracle Virtual DirectoryアダプタのバインドDNユーザーにも使用されるOracle Identity Managerリコンシリエーション・ユーザーがあげられます。

IDSTORE_OIMADMINGROUPは、Oracle Identity Manager管理ユーザーを保持するために作成するグループの名前です。

IDSTORE_OIMADMINUSERは、アイデンティティ・ストアに接続するためにOracle Identity Managerが使用するユーザーです。

IDSTORE_WLSADMINUSER: SSOによって有効化された後にWeb Logicドメインへのログインに使用するユーザー名。

IDSTORE_WLSADMINGROUP: WebLogicシステム・コンポーネント(WLSコンソール、EMなど)へのログインを許可されたユーザーが属するグループの名前。

OIMエントリは、トポロジにOracle Identity Managerが含まれている場合のみ使用します。OAMエントリは、トポロジにAccess Managerが含まれている場合のみ使用します。

ガイドラインを適用して、Oracle Access Managerインスタンスを構成するconfig-oam.propsファイルを作成できます。

「Oracleリポジトリでのアクセス・ポータル・サービスの準備および有効化」で、このファイルをIDM構成ツールに渡します。アクセス・ポータル・サービスでは、簡易モードのセキュリティ状態が必要であることに注意してください。この状態を有効にするには、パラメータを次のように設定してください。

OAM11G_OAM_SERVER_TRANSFER_MODE: simple

OAM_TRANSFER_MODE: simple

ファイルの構造は次のとおりです。

次の内容でプロパティ・ファイルconfig_oam.propsを作成します。

WLSHOST: ADMINVHN.mycompany.com

WLSPORT: 7001

WLSADMIN: weblogic

WLSPASSWD: Admin Password

IDSTORE_DIRECTORYTYPE: OUD

IDSTORE_HOST: IDSTORE.mycompany.com

IDSTORE_PORT: 389

IDSTORE_BINDDN: cn=oudadmin

IDSTORE_USERNAMEATTRIBUTE: cn

IDSTORE_LOGINATTRIBUTE: uid

OAM11G_SERVER_LOGIN_ATTRIBUTE: uid

IDSTORE_USERSEARCHBASE: cn=Users,dc=mycompany,dc=com

IDSTORE_SEARCHBASE: dc=mycompany,dc=com

IDSTORE_GROUPSEARCHBASE: cn=Groups,dc=mycompany,dc=com

IDSTORE_SYSTEMIDBASE: cn=systemids,dc=mycompany,dc=com

IDSTORE_OAMSOFTWAREUSER: oamLDAP

IDSTORE_OAMADMINUSER: oamadmin

PRIMARY_OAM_SERVERS: IDMHOST1.mycompany.com:5575,IDMHOST2.mycompany.com:5575

WEBGATE_TYPE: ohsWebgate11g

ACCESS_GATE_ID: Webgate_IDM

OAM11G_OIM_WEBGATE_PASSWD: password to be assigned to WebGate

COOKIE_DOMAIN: .mycompany.com

OAM11G_WG_DENY_ON_NOT_PROTECTED: true

OAM11G_IDM_DOMAIN_OHS_HOST: SSO.mycompany.com

OAM11G_IDM_DOMAIN_OHS_PORT: 443

OAM11G_IDM_DOMAIN_OHS_PROTOCOL: https

OAM11G_SERVER_LBR_HOST: SSO.mycompany.com

OAM11G_SERVER_LBR_PORT: 443

OAM11G_SERVER_LBR_PROTOCOL: https

OAM11G_OAM_SERVER_TRANSFER_MODE: simple

OAM_TRANSFER_MODE: simple

OAM11G_IDM_DOMAIN_LOGOUT_URLS: /console/jsp/common/logout.jsp,/em/targetauth/emaslogout.jsp

OAM11G_IDSTORE_ROLE_SECURITY_ADMIN: OAMAdministrators

OAM11G_SSO_ONLY_FLAG: false

COOKIE_EXPIRY_INTERVAL: 120

OAM11G_IMPERSONATION_FLAG: false

OAM11G_OIM_INTEGRATION_REQ: false

OAM11G_OIM_OHS_URL:https://SSO.mycompany.com:443

SPLIT_DOMAIN:true

説明:

WLSHOST (ADMINVHN)は管理サーバーのホストです。これは仮想名です。

WLSPORTは、管理サーバーの一部です。

WLSADMINは、WebLogicコンソールへのログインで使用するWebLogic管理ユーザーです。

WLSPASSWDはWebLogic管理者のパスワードです。

IDSTORE_DIRECTORYTYPEはOUD、OIDまたはOVDです。

IDSTORE_HOSTおよびIDSTORE_PORTは、アイデンティティ・ストアのディレクトリにロード・バランサを通じてアクセスする際のホストおよびポートです。

IDSTORE_BINDDNは、アイデンティティ・ストア・ディレクトリの管理ユーザーです。

IDSTORE_USERSEARCHBASEは、ユーザーが格納されるディレクトリの場所です。

IDSTORE_GROUPSEARCHBASEは、グループが格納されるディレクトリの場所です。

IDSTORE_SEARCHBASEは、ユーザーおよびグループを格納するディレクトリの場所です。

IDSTORE_SYSTEMIDBASEは、ディレクトリ内でユーザーのoamLDAPが格納されるコンテナの場所です。

IDSTORE_OAMSOFTWAREUSERは、LDAPとの対話に使用されるユーザー・アカウントの名前です。

IDSTORE_OAMADMINUSERは、OAMコンソールにアクセスできるユーザー・アカウントの名前です。

PRIMARY_OAM_SERVERSは、OAMサーバーとそれらのサーバーが使用するプロキシ・ポートのカンマ区切りリストです。例: IDMHOST1:OAM_PROXY_PORT

ノート:

OAMサーバーが使用しているプロキシ・ポートを確認するには:

Oracle Access Managementコンソールにログインします。

右上隅の「構成」をクリックします。

「サーバー・インスタンス」をクリックします。

OAMサーバー(WLS_OAM1など)を検索し、「アクション」メニューから「開く」を選択します。

プロキシ・ポートは、「ポート」にに示される値です。

ACCESS_GATE_IDは、Webゲートに割り当てる名前です。

OAM11G_OIM_WEBGATE_PASSWDは、Webゲートに割り当てるパスワードです。

OAM11G_IDM_DOMAIN_OHS_HOSTは、OHSの前に配置したロード・バランサの名前です。

OAM11G_IDM_DOMAIN_OHS_PORTは、ロード・バランサでリスニングするポートです(HTTP_SSL_PORT)。

OAM11G_IDM_DOMAIN_OHS_PROTOCOLは、ロード・バランサでリクエストを送るときに使用するプロトコルです。

OAM11G_WG_DENY_ON_NOT_PROTECTEDは、falseに設定すると、ログイン・ページを表示できます。webgate11gを使用する場合は、trueに設定する必要があります。

OAM_TRANSFER_MODEは、Oracle Access Managerサーバーが機能するセキュリティ・モデルです。有効な値はsimpleおよびopenです。simpleモードを使用する場合は、グローバル・パスフレーズを定義する必要があります。

OAM11G_OAM_SERVER_TRANSFER_MODEは、OAMサーバーが機能するセキュリティ・モデルです。

OAM11G_IDM_DOMAIN_LOGOUT_URLSは、様々なログアウトURLに設定されます。

OAM11G_SSO_ONLY_FLAGは、認証専用モードまたは標準モード(認証と認可をサポート)としてAccess Managerを構成します。

OAM11G_SSO_ONLY_FLAGをtrueに設定すると、OAMサーバーは認証専用モードで動作します。この場合、デフォルトではすべての認可でポリシー検証が実行されずにtrueが戻されます。このモードでは、認可の処理に伴うオーバーヘッドがサーバーに発生しません。認可ポリシーに依存せず、OAMサーバーの認証機能のみを必要とするアプリケーションでは、このモードをお薦めします。

この値をfalseに設定すると、サーバーはデフォルトのモードで実行されます。このモードでは、それぞれの認証の後でOAMサーバーに対する認可リクエストが1つ以上発生します。WebゲートはOAMサーバーからの応答に基づいて、リクエストされたリソースへのアクセスを許可または拒否します。

OAMの偽装を構成する場合は、OAM11G_IMPERSONATION_FLAGをtrueに設定します。

OAM11G_SERVER_LBR_HOSTは、サイトの前面に配置するロード・バランサの名前です。この値と次の2つのパラメータを使用してログインURLを構成します。

OAM11G_SERVER_LBR_PORTは、ロード・バランサでリスニングするポートです(HTTP_SSL_PORT)。

OAM11G_SERVER_LBR_PROTOCOLは、使用するURL接頭辞です。

OAMとOIMの両方が含まれるトポロジを構築する場合は、OAM11G_OIM_INTEGRATION_REQをtrueに設定する必要があります。それ以外の場合は、この時点ではfalseに設定します。この値はAccess ManagerとOracle Identity Managerとの統合を実行するときにのみtrueに設定され、その統合フェーズの間は値が維持されます。

OAM11G_OIM_OHS_URLはロード・バランサのURLに設定する必要があります。このパラメータは、トポロジにOAMとOIMの両方が含まれる場合のみ必要です。

COOKIE_DOMAINは、Webゲートが機能するドメインです。

WEBGATE_TYPEは、作成するWebゲート・エージェントのタイプです。

OAM11G_IDSTORE_NAMEは、アイデンティティ・ストアの名前です。このツールでアイデンティティ・ストアを新規に作成せず、すでに運用中のアイデンティティ・ストアを再利用する場合は、このパラメータの値をその再利用するアイデンティティ・ストアの名前に設定します。

OAM11G_SERVER_LOGIN_ATTRIBUTEをuidに設定することで、ユーザーのログイン時にそのユーザー名がLDAPのuid属性に対して検証されます。

OAMのみのドメインを作成する場合、またはOIMとは別のドメインにOAMを置く場合(分割ドメイン)、SPLIT_DOMAINをtrueに設定する必要があります。それ以外の場合はこのパラメータを指定する必要はありません。

vGoLocatorオブジェクトはすべてのリポジトリで必要で、そのvGOLocatorAttribute属性の値は、アクセス・ポータル・サービスが各ユーザーのアプリケーション資格証明を格納するPeopleコンテナへのパスを指定します。

vGOLocatorオブジェクトは、アクセス・ポータル・サービスがデプロイされるOracle Access Managerインスタンスと同じデータ・ストア・インスタンスを指している必要があります。

Oracle LDAPディレクトリには、次が適用されます。

vGOLocatorコンテナの下に単一のオブジェクトが存在する場合は、vGoLocatorAttributeの値はオブジェクトの名前に関係なく解析されます。

vGOLocatorコンテナの下に複数のオブジェクトが存在する場合は、defaultという名前のオブジェクトが解析されます。defaultというオブジェクトが存在しない場合、リクエストは失敗します。

thevGOLocatorAttribute属性に値がないか、この属性が存在しない場合、あるいはvGOLocatorコンテナが存在しない場合、リクエストは失敗します。

Microsoft Active Directoryを使用する際は、アクセス・ポータル・サービスは次に示すようにアプリケーション資格証明をUsersコンテナ下に格納します。

vGOLocatorコンテナの下に単一のオブジェクトが存在する場合は、vGoLocatorAttributeの値はオブジェクトの名前に関係なく解析されます。

vGOLocatorコンテナの下に複数のオブジェクトが存在する場合は、defaultという名前のオブジェクトが解析されます。defaultというオブジェクトが存在しない場合、データはUSERSコンテナ内にあります。

thevGOLocatorAttribute属性に値がないか、この属性が存在しない場合、あるいはvGOLocatorコンテナが存在しない場合、データはUsersコンテナ内に格納されます。

Oracle Enterprise Single Sign-On Suite管理コンソールを使用して、ユーザー資格証明を各ユーザー・オブジェクトの下に格納できるように明示的に設定する必要があります。これによって、リポジトリが次のように変更されます。

UserクラスがvGOUserDataクラスの有効な上位クラスとして追加されます。

すべてのユーザーにvGOUserDataオブジェクトの作成権限が付与されます。これらの権限はディレクトリ・ルートで付与され、ユーザー・オブジェクトにまで再帰的に継承されます。

Oracleリポジトリでアクセス・ポータル・サービスを準備して有効にできます。

この手順を実行する前に、「アイデンティティ・ストア構成ファイル」および「Oracle Access Manager構成ファイル」の説明に従って、必要な構成ファイルを作成しておく必要があります。

idmConfigToolは次の場所にあります。

IAM_ORACLE_HOME/idmtools/bin

ノート:

idmConfigToolを実行すると、idmDomainConfig.paramファイルが作成されるか、既存のこのファイルに情報が追加されます。このファイルは、idmConfigToolを実行したディレクトリに作成されます。このツールを実行するたびに同じファイルに情報が追加されるようにするには、必ず次のディレクトリでidmConfigToolを実行します。

IAM_ORACLE_HOME/idmtools/bin

Linuxの場合、このコマンドの構文は次のとおりです。

idmConfigTool.sh -configOAM input_file=configfile

次に例を示します。

idmConfigTool.sh -configOAM input_file=config_oam1.props

このコマンドを実行すると、アイデンティティ・ストアへの接続に使用しているアカウントのパスワードを入力するように要求されます。また、次のアカウントに割り当てるパスワードも指定するよう求められます。

IDSTORE_PWD_OAMSOFTWAREUSER

IDSTORE_PWD_OAMADMINUSER

ターゲットOracle Access Managerインスタンスを実行するマシン上で、次のディレクトリに変更します。

/Oracle/Middleware/Oracle_IDM1/idmtools/bin

次の環境変数を設定します。

setenv ORACLE_HOME /Oracle/Middleware/Oracle_IDM1

setenv MW_HOME /Oracle/Middleware

setenv JAVA_HOME JDKPath

(ここで、JDKPathはOracle Access Managerインスタンスにより使用されるJava Development Kitへのフルパスです。)

次のコマンドを実行することで、アイデンティティ・ストアを事前構成して、必須オブジェクト・クラスでディレクトリ・スキーマを拡張します。

./idmConfigTool.sh -preConfigIDStore input_file=idstore.props

ここで、idstore.propsは、環境に固有の構成パラメータを含むプロパティ・ファイルです。このファイルのアセンブルの詳細は、「アイデンティティ・ストア構成ファイル」を参照してください。

次のコマンドを実行して、必要なユーザーおよびグループを作成します。

./idmConfigTool.sh -prepareIDStore mode=all input_file=idstore.props

ここで、idstore.propsは、環境に固有の構成パラメータを含むプロパティ・ファイルです。このファイルのアセンブルの詳細は、「アイデンティティ・ストア構成ファイル」を参照してください。

このコマンドでは次の処理が行われます。

アクセス・ポータル・サービスのオブジェクト・クラスと属性をスキーマに追加します。

CO、PeopleおよびvGoLocatorコンテナを作成します(作成権限のみ、子を含む)。これらのコンテナの詳細は、「アクセス・ポータル・サービス・リポジトリ・オブジェクトの理解」を参照してください。

次のコマンドを実行して、必要なWebゲート・プロファイルを作成して構成します。

./idmConfigTool.sh -configOAM input_file=config_oam.props

ここで、config_oam.propsは、環境に固有の構成パラメータを含むプロパティ・ファイルです。このファイルのアセンブルの詳細は、「Oracle Access Manager構成ファイル」を参照してください。

セキュリティ・レルムの管理ロールに、次のように条件を追加します。

Weblogic管理サーバー・コンソールにログインします。

コンソールの左ペインで「セキュリティ・レルム」をクリックします。

「セキュリティ・レルムのサマリー」ページで、「レルム」表の下の「myrealm」をクリックします。

「myrealm」の「設定」ページで、「ロールとポリシー」タブをクリックします。

「レルム・ロール」ページの表「ロール」の「グローバル・ロール」エントリを開きます。これにより、ロールのエントリが表示されます。

「ロール」リンクをクリックして、「グローバル・ロール」ページに移動します。

「グローバル・ロール」ページで、「管理」ロールをクリックして「グローバル・ロールの編集」ページに移動します。

「グローバル・ロールの編集」ページで、「ロール条件」の下の「条件の追加」をクリックします。

「述部の選択」ページで、述部のリストから「グループ」を選択し、「次へ」をクリックします。

「引数の編集」ページのグループ引数フィールドにOAMAdministratorsを指定し、「追加」をクリックします。

「終了」をクリックして、「グローバル・ロールの編集」ページに戻ります。

「ロール条件」に、OAMAdministratorsグループというエントリが表示されます。

「保存」をクリックして、OAMAdministratorsグループへの管理ロールの追加を終了します。

ログ・ファイルを確認して、エラーや警告を修正します。このツールを実行したディレクトリにautomation.logというファイルが作成されます。

WebLogic管理サーバーを再起動します。

アクセス・ポータル・サービスを有効化します。

Oracle Access Managerコンソールにログオンします。

「起動パッド」タブを選択します。

「構成」セクションで、「使用可能なサービス」をクリックします。

表示される画面で、「アクセス・ポータル・サービス」の横にある「有効化」をクリックします。

ノート:

idmConfigToolを実行した後は、後続のタスクで必要になるファイルがいくつか作成されます。これらのファイルは安全な場所に格納してください。

2つの11g Webゲート・プロファイルが作成されます。コンポーネント間の通信に使用されるWebgate_IDM、および11g Webゲートで使用されるWebgate_IDM_11gです。

ASERVER_HOME/output/Webgate_IDM_11gディレクトリには次のファイルが存在します。これらは、Webゲート・ソフトウェアをインストールする際に必要になります。

cwallet.sso

ObAccessClient.xml

password.xml

加えて、ファイルaaa_cert.pemおよびaaa_key.pemが必要になります。これらのファイルはディレクトリASERVER_HOME/output/Webgate_IDMにあります。

Microsoft Active Directoryでアクセス・ポータル・サービスを準備して有効にできます。

アクセス・ポータル・サービスのクラスと属性でActive Directoryスキーマを拡張するには、次のLDIFファイルが必要です。

<ORACLE_HOME>/idmtools/templates/ad/esso_schema_extn.ldif

このファイルはテンプレート・ファイルです。次に進む前に、ドメイン名やパスなどの値をターゲット環境に合わせて変更する必要があります。

Microsoft Active Directoryを使用してアクセス・ポータル・サービスを準備し、有効にするには、次のようにします。

リポジトリをホストしているサーバー・マシン上で次のコマンドを実行して、Active Directoryスキーマを拡張します。

ldifde –i –f esso_schema_extn.ldif

完了時に、データのインポートが正常終了したことを確認するメッセージが表示されます。

ADSIEditツールを使用して、リポジトリ・ルートにCO、PeopleおよびvGoLocator という名前のコンテナを作成します。

vGoLocatorコンテナで、クラスvGoLocatorClassのdefaultという名前のオブジェクトを作成し、その属性値をPeopleコンテナを保持するコンテナのDNに設定します。詳細は、アクセス・ポータル・サービス・リポジトリ・オブジェクトの理解を参照してください。

ユーザー資格証明をユーザー・オブジェクトの下に格納できるようにします。

Oracle Enterprise Single Sign-On Suite管理コンソールを起動し、ターゲット・リポジトリに接続します。

コンソールで、「リポジトリ」メニューから「資格証明をユーザー・オブジェクトの下に格納できるようにする(ADのみ)」を選択します。

コンソールに、Active Directoryスキーマへの変更を事前に通知するダイアログが表示されます。「OK」をクリックします。

変更を確認するダイアログが表示されるのを待ってから、「OK」をクリックしてダイアログを閉じます。

ノート:

保護されたグループのメンバー(AdminSDHolderオブジェクトにより制御されるACLを所有するユーザー)は、AdminSDHolder ACLがこの機能に必要な権限で更新されるまで、資格証明をそのユーザー・オブジェクトの下に格納できません。この問題の解決方法の詳細は、ディレクトリベースのリポジトリでのログオン・マネージャのデプロイのガイドを参照してください。

必要に応じて、ユーザーをActive Directoryに作成します。

ユーザー・データ・ストアを作成します。

Oracle Access Managerコンソールにログオンし、ページの上部にある「構成」をクリックします。

「ユーザー・アイデンティティ・ストア」をクリックします。

表示された画面で、「OAM IDストア」の下の「作成」をクリックします。

表示されたダイアログに次の必要な値を入力し、それ以外の値はデフォルトのままにしておきます。

| フィールド | 値 |

|---|---|

ストア名 |

|

ストア・タイプ |

Microsoft Active Directory |

場所 |

ad-server-hostname:port |

バインドDN |

domain\username |

パスワード |

password |

ログインID属性 |

|

ユーザー検索ベース |

ユーザー・コンテナの完全修飾DN |

オブジェクト検索ベース |

グループ・コンテナの完全修飾DN |

接続をテストして必要に応じてエラーを修正し、「適用」をクリックします。

LDAP認証モジュールを更新します。

Oracle Access Managerコンソールにログオンします。

「プラグイン」セクションで、「認証プラグイン」をクリックします。

「Access Manager」セクションで、「認証モジュール」をクリックします。

表示される画面で、「検索」をクリックします。

検索結果のリストから、「LDAPPlugin」モジュールを選択します。

「ステップ」タブで、「stepUI」ステップを選択します。

KEY_IDENTITY_STORE_REFフィールドに、ステップ5で作成したユーザー・データ・ストアの名前を入力します。

stepUAステップに対して、同じステップを繰り返します。

「保存」をクリックして変更を保存します。

Oracle Access Managerにアイデンティティ・データ・ストア(IDS)プロファイルを作成します。

Oracle Access Managerコンソールにログオンします。

ページの上部にある「構成」をクリックします。

「ユーザー・アイデンティティ・ストア」をクリックします。

「IDSプロファイル」セクションで、「フォーム・フィル・アプリケーションのIDSプロファイルを作成」をクリックします。

表示されたフォームで、フィールドに次のように入力します。

| フィールド | 値 |

|---|---|

名前 |

意味のあるプロファイル名 |

説明 |

意味のあるプロファイルの説明 |

リポジトリ・オプション |

新規作成 |

リポジトリ名 |

意味のあるリポジトリ名 |

ディレクトリ・タイプ |

Microsoft Active Directory |

ホスト名 |

Active Directoryサーバーのホスト名 |

ポート |

Active Directoryサーバーのポート |

バインドDN |

リポジトリ・アカウントのドメイン/ユーザー名 |

バインド・パスワード |

リポジトリ・アカウントのパスワード |

ベースDN |

リポジトリ・ルートの完全修飾DN |

ユーザー検索ベース |

ユーザー・コンテナの完全修飾DN |

アプリケーション・テンプレート検索ベース |

CO (ESSOポリシー・データ)コンテナの完全修飾DN |

上位検索ベース |

リポジトリ・ルートの完全修飾DN |

接続をテストして、「適用」をクリックします。

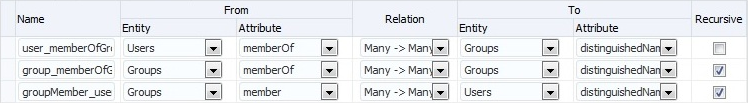

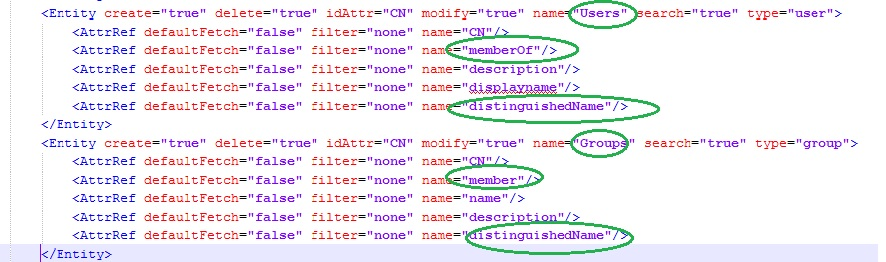

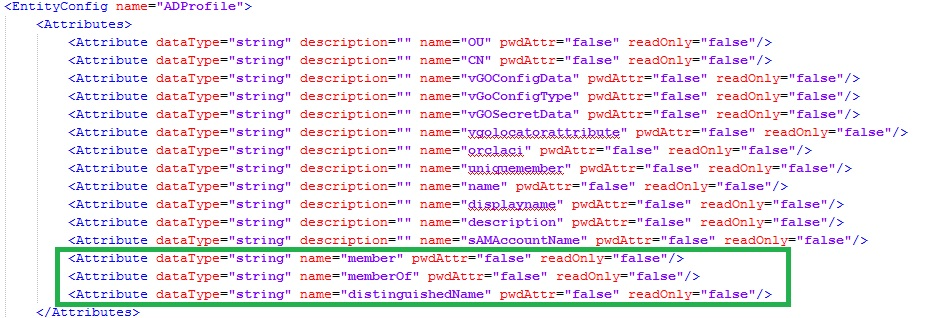

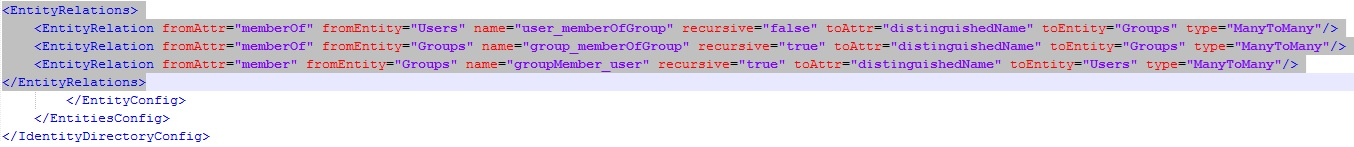

ユーザーとグループのリレーショナル・マッピングを構成します。

先ほど作成したIDSプロファイルを編集します。

エンティティ属性タブを選択します。

一度に1つずつ、次の新しい属性を追加します(複数の属性の同時追加はサポートされていません)。

member、memberOf、distinguishedName

「エンティティ」タブを選択します。

「ユーザー」で、エンティティ属性member、memberOfおよびdistinguishedNameを有効化します。

ユーザー・ベース、グループ・ベース、サーチ・ベースそして作成ベース・エンティティを、リポジトリの対応するコンテナの完全修飾DNに設定します。

フォームの「グループ」セクションで、ステップeとfを繰り返します。

「関係」タブを選択します。

エンティティ関係を次の図のように構成します。

/config/fmwconfig/ids-config.xmlに次の変更を加えます。

IDSプロファイルを有効化します。

管理コンソール・ウィンドウで、「起動パッド」タブを選択します。

ページの上部にある「構成」をクリックします。

「設定」セクションで、「表示」ドロップダウン・リストから「アクセス・ポータル・サービス」を選択します。

表示された画面で、「IDSプロファイル」ドロップダウン・リストから先に作成したIDSプロファイルをクリックします。

「適用」をクリックします。

Active DirectoryスキーマXML定義ファイルをIDSサーバー構成ファイルに追加します。

テキスト・エディタで次のファイルを開きます。

DOMAIN_HOME/config/fmwconfig/ovd/ids/server.os_xml

<schema check="true">セクションを見つけて、次の文をその中に挿入します。

<location>schema.ms.xml</location>

保存してファイルを閉じます。

管理対象サーバー・インスタンスを再起動して変更を適用します。

OAMAgent Webアプリケーションを使用すると、Microsoft Internet Information Server上で動作するWebインタフェースを通じて、Active Directoryベースのアクセス・ポータル・サービス・リポジトリ内のアクセス・コントロール・リストを構成することができます。

OAMAgent Webアプリケーションをデプロイするには、次の手順を実行します。

OAMAgent.zipファイル(Enterprise Single Sign-On Suite ZIPアーカイブのLogon Managerフォルダの中にあります)をディレクトリ内に展開します。

IIS Managerアプリケーションを使用して、新規のIIS Webサイトを作成します。プロンプトが表示されたら、「物理パス」フィールドにOAMAgent.zipアーカイブを展開したディレクトリのフル・パスを入力します。

新規に作成されたWebアプリケーションのWeb.configファイルを次のように編集します。

次の内容をsystem.webServerセクションに追加します。

<configuration><system.webServer><httpHandlers><add type="ColumbiaWindowsAgent.Rest.AgentAcl, OAMAgent" path="ColumbiaWindowsAgent/V1/AgentAcl" verb="POST"/></httpHandlers> </system.webServer></configuration>

次の内容をsystem.web セクションに追加します。

<compilation targetFramework="4.0"><assemblies><add assembly="Interop.ActiveDs, Version=1.0.0.0, Culture=neutral"/></assemblies></compilation>

保存してファイルを閉じます。

IIS Managerアプリケーションで、「IIS Manager」→「ターゲット・サイト」→「.NETコンパイル」→「アセンブリ」にナビゲートして、アセンブリのリストに新規のアセンブリが表示されることを確認します(Webルート・ディレクトリにInterop.ActiveDs.dllファイルが表示されます)。

新しいハンドラ・マッピングを作成します。

IIS Managerアプリケーションで、「IIS Manager」→「ターゲット・サイト」→「ハンドラ・マッピング」にナビゲートして、右ペインの「マネージド・ハンドラの追加」をクリックします。

表示されたダイアログで、フィールドに次のように入力して変更内容を保存します。

| フィールド | 値 |

|---|---|

パス |

|

タイプ |

|

名前 |

|

32ビット・アプリケーションのサポートを有効化します。

IIS Managerアプリケーションで、「IIS Manager」→「アプリケーション・プール」にナビゲートします。

ターゲット・サイトを右クリックして、コンテキスト・メニューから「詳細設定」を選択します。

「32ビット・アプリケーションを有効にする」オプションを「True」に設定して、変更内容を保存します。

次のようにサイト構成を変更します。

IIS Managerアプリケーションで、「IIS Manager」→「アプリケーション・プール」にナビゲートします。

ターゲット・サイトを選択します。

「.NETバージョン」を4.0に設定します。

「アイデンティティ」オプションをLocalSystemに設定します。

変更を保存します。

IIS Managerアプリケーションでホスト・マシンを選択した後、「サーバー証明書」と証明書のインポートを順にクリックし、OAMAgent Webアプリケーションが動作するIISサーバーと、ターゲットとするアクセス・ポータル・サービスのインスタンスが動作するサーバーの両方から信頼される、ルートCA証明書のパスを入力します。

さらに、アクセス・ポータル・サービスのサーバーは、そのCAによって署名された証明書をキーストアに保持している必要があります。また、このCAはサーバーのcacertファイル(トラスト・ストア)に存在している必要があります。

新規にインストールされた証明書を使用して、httpsバインディングを作成します。

IIS Managerアプリケーションで、ターゲット・サイトを右クリックして、コンテキスト・メニューから「バインディングの編集」を選択します。

「新規サイト・バインディングの追加」をクリックします。

タイプドロップダウン・リストから、httpsを選択します。

ステップ8でインポートした証明書を選択します。

「閉じる」をクリックします。

ターゲット・サイトに対してSSLを有効化します。

IIS Managerアプリケーションで、ターゲット・サイトを選択します。

「SSL設定」をクリックします。

「SSL必要」チェック・ボックスを選択します。

「クライアント証明書必要」チェック・ボックスを選択します。

右ペインの「適用」をクリックします。

アクセス・ポータル・サービスのサーバー・インスタンス上のoam-config.xmlファイルに次の内容を追加した後、インスタンスを再起動して変更内容を適用します。

<Setting Name="RestServicePath" Type="xsd:string">ColumbiaWindowsAgent/V1/AgentAcl</Setting><Setting Name="IPAddress" Type="xsd:string">iis-server-hostname</Setting><Setting Name="Protocol" Type="xsd:string">https</Setting><Setting Name="Port" Type="xsd:string">iis-server-port</Setting><Setting Name="Version" Type="xsd:string">1</Setting><Setting Name="ADPath" Type="xsd:string">AD-server-hostname:port</Setting>

管理対象のサーバーの起動スクリプトのJAVA_OPTIONS行に次のキーストア・パラメータを追加します。

-Djavax.net.ssl.keyStore=keystore-location

-Djavax.net.ssl.keyStorePassword=keystore-password

-1に設定されています(リフレッシュなし)。

0の値はポリシー・キャッシュを無効にし、すべてのリクエストがリポジトリから対応するポリシーを取得するようになります。

カスタムのポリシー・キャッシュのリフレッシュ間隔を設定するには、次のようにします。

Oracle Privileged Account Managerと統合する際は、Privileged Account ManagerテンプレートおよびPrivileged Account ManagerサーバーのURLを把握している必要があります。

次のような問題があります。

権限タイプのOracle Privileged Account Managerテンプレートのみがサポートされます。委任済タイプのテンプレートは、サーバー側で作成された場合はサポートされません。そのようなテンプレートを作成すると、予期しない動作が発生します。

ターゲットOracle Access Managerサーバーのインスタンスのアクセス・ポータル・サービス設定で、Oracle Privileged Account ManagerサーバーのURLを指定する必要があります。

Oracle Access Managerインスタンスを実行しているアプリケーション・サーバーのアイデンティティ・キーストアに、証明書をインポートする必要があります。

この手順は現在WebLogicでのみ利用できます。他のアプリケーション・サーバー上では実行しないでください。

ノート:

OPSSのlistCredコマンドは、このリリースでは非推奨になっており、キーストア・パスワードをプログラムにより取得する必要があります。

Oracle Privileged Account Managerのインストールするには、次のようにします。

Oracle Privileged Account Managerサーバーを構成できます。

次のステップを実行する前に、必要なOracle Privileged Account ManagerインスタンスのターゲットOracle Access Managerインスタンスでプロバイダを作成し、プロバイダ・リスト内の最初のプロバイダとして配置していることを確認します。

Oracle Privileged Account Managerサーバーを構成するには、次のようにします。

Provisioning Gatewayサーバー・マシンでProvisioning Gateway管理コンソールを使用して、必要なテンプレート・マッピングを作成できます。

作成するには、次のようにします。

Provisioning Gatewayサーバー・マシンで次のコマンドを実行します。

certutil -setreg chain\minRSAPubKeyBitLength 512

Provisioning Gatewayサーバー・マシンを再起動します。

Provisioning Gateway管理コンソールにログオンします。

「設定」タブ、「テンプレート・マッピング」セクションの順に選択します。

「編集」をクリックし、Oracle Privileged Account Managerターゲットに関連付けられた権限付きテンプレートを選択して、変更内容を保存します。これにより、リポジトリ内に必要なcn=OpamTemplateMapマッピングが作成されます。

次のように構成をテストします。

権限付きターゲット・アカウントに割り当てられた権限受領者の1人として、Webログオン・マネージャにログオンします。

権限付きターゲット・テンプレートの隣にある「追加」をクリックします。権限付きアカウントの詳細は、別のタブに表示されます。

Oracle Traffic Director管理サーバーにより、Oracle Traffic Directorプロキシ・インスタンスがデプロイおよび管理されます。

Linuxセキュリティでは、1024以下のポートを開くことはrootユーザーのみに制限されます。Oracle Traffic Directorプロキシをポート80または443で実行する場合は、rootユーザーとして実行するための構成のガイドラインに従ってください。

『Oracle Traffic Directorインストレーション・ガイド』の「管理サーバーおよび管理ノードの作成」を参照してください。

警告:

セキュリティのリスクが高まるため、Oracle Traffic Directorをrootユーザーとして実行しないことを強くお薦めします。rootユーザーの使用は、開発環境のみに制限する必要があります。

Oracle Traffic Director管理サーバーをデプロイするには、次のようにします。

『Oracle Traffic Directorインストレーション・ガイド』を参照してください。

Webゲート・バイナリおよびセキュアな信頼アーティファクトのデプロイを開始する前に、Oracle Access ManagerサーバーでWebゲート・プロファイルを作成しておく必要があります。

この手順で生成されるセキュアな信頼アーティファクトが、Webゲート・バイナリおよびセキュアな信頼アーティファクトのデプロイを完了するために必要となります。

「Oracleリポジトリでのアクセス・ポータル・サービスの準備および有効化」を参照してください。

Webゲート・バイナリおよびセキュアな信頼アーティファクトをデプロイするには、次のようにします。

Webゲート・バイナリ・インストーラをOracle Traffic Directorホストのローカル・ディレクトリに解凍し、次のコマンドでインストーラを起動します。

./runInstaller

Javaランタイム環境へのフルパスを指定するよう求められたら、そのようにします。例: /usr/local/packages/jdk16

インストーラの「前提条件チェック」画面で、「次へ」をクリックします。

インストール・パスを指定し、「次へ」をクリックします。

/MW_HOME/OAM_OTD_WebGate_HOME

「インストール」をクリックして、インストールが完了するのを待ちます。

次のディレクトリに変更します。

/MW_HOME/OAM_OTD_WebGate_HOME/webgate/iplanet/tools/deployWebGate

次のコマンドを使用してWebゲート・バイナリをデプロイします。

./deployWebGateInstance.sh -w /MW_HOME/wginst1 -oh /MW_HOME/OAM_OTD_WebGate_HOME -ws otd

Oracle Access Managerアーティファクト・ファイル(次のステップを完了する際に生成される)をコピーします。

「Oracleリポジトリでのアクセス・ポータル・サービスの準備および有効化」を参照してください。

ObAccessClient.xml、cwallet.ssoおよびpassword.xmlアーティファクト・ファイルを次にコピーします。

/MW_HOME/wginst1/webgate/config

aaa_key.pemおよびaaa_cert.pemアーティファクト・ファイルを次にコピーします。

/MW_HOME/wginst1/webgate/config/simple

(オプション) Oracle Traffic Director管理サーバー・インスタンスをrootユーザーとしてデプロイしている場合、インスタンスの権限をWebゲートに付与します(そうでない場合は、このステップをスキップします)。

警告:

セキュリティのリスクが高まるため、Oracle Traffic Directorインスタンスをrootユーザーとして実行しないことを強くお薦めします。rootユーザーの使用は、開発環境のみに制限する必要があります。

/MW_HOME/wginst1に変更します。

chmod -R 777を実行します。

Oracle Access Managerへのログオンが成功すると、ESSOProvisioningプラグインは、アクセス・ポータル・サービス(ESSO)ウォレット内の特定のアプリケーションに対するディレクトリ資格証明をプロビジョニングします。

ディレクトリの資格証明が変更された場合は、ターゲット・アプリケーションの資格証明も更新します。プラグインを有効にするには、ESSOProvAuthnSchemeを、IAM Suiteアプリケーション・ドメイン・プロファイルのESSOAuthnPolicy認証ポリシーに割り当てる必要があります。

必要に応じてESSOProvisioningプラグインを構成するには、次のようにします。

ESSO_PROV_Stepステップを編集し、ディレクトリ資格証明をプロビジョニングするターゲット・アプリケーションの名前を入力します。ESSO_UI_StepおよびESSO_UA_Stepステップを編集し、それぞれにKEY_IDENTITY_STORE_REFの「ユーザー・アイデンティティ・ストア」の値を追加します。Oracle Traffic Director構成を作成できます。

Oracle Traffic Director構成を作成するには、次のようにします。

Oracle Traffic DirectorインスタンスをWebゲート・プラグインで保護するには、次のようにします。

セキュアな信頼アーティファクトを生成できます。

生成するには、次のようにします。

ノート:

アクセス・ポータル参照アプリケーションをデプロイしている場合は、-enableWLMフラグのみを含めます。それ以外の場合は、フラグは必要ありません。

-enableWLMフラグを含めずに、アクセス・ポータル参照アプリケーションを後でデプロイする場合は、アクセス・ポータル参照アプリケーションのデプロイ手順の説明に従って、適切なOracle Traffic Director構成ファイルを手動で変更する必要があります。

Oracle Traffic Director管理コンソールから構成の変更をデプロイできます。

デプロイするには、次のようにします。

ターゲットWebゲートの外部資格証明コレクタを有効にし、Oracle HTTP Server上で外部資格証明コレクタ・ページをデプロイできます。

次の各トピックでは、外部資格証明コレクタを有効にしてデプロイする方法について説明します。

「アプリケーション・セキュリティ」起動パッドから外部資格証明コレクタ操作を有効にできます。

有効にするには、次のようにします。

「アプリケーション・セキュリティ」起動パッドから外部資格証明コレクタ認証スキームを作成および適用できます。

作成するには、次のようにします。

DCC-ESSOAuthnSchemeなどの説明的な名前を付けます。http://otd.hostname:port/ (末尾のスラッシュを含む)の形式で入力します。/oamsso-bin/login.plと入力します。Oracle HTTP Server上で外部資格証明コレクタ・ページをデプロイできます。

デプロイするには、次のようにします。

ログオン・マネージャとアクセス・ポータル・サービスとの相互運用性を有効にできます。

これをまだ実行していない場合、エンド・ユーザーの各ターゲット・マシンでログオン・マネージャのAuthentication Managerコンポーネントをインストールし、ログオン・マネージャでMultiAuthオーセンティケータを有効にします。

ログオン・マネージャのリポジトリ設定の構成の詳細は、ディレクトリベースのリポジトリでのログオン・マネージャのデプロイのガイドを参照してください。

ノート:

アプリケーション・ポリシーに互換性を持たせるには、Oracle Access Managementコンソールでアプリケーション・プロファイルの「ユーザー参照可能」設定を有効にします。次の各トピックで説明する変更に加えて、このタスクを実行する必要があります。

「アクセス・ポータル・サービス構成の変更」を参照してください。

アクセス・ポータル・サービス構成を変更できます。

変更するには、次のようにします。

アクセス・ポータル・サービスのために構成したIDSプロファイルで、ルート権限(たとえば、orcladmin)を持つユーザーと接続していることを確認します。

Oracle Internet Directoryをリポジトリとして使用している場合、ログオン・マネージャに初回使用ウィザードを許可するために、次の権限を設定します。

vGoLocatorオブジェクトおよびdefault子オブジェクトの場合

orclaci = access to attr=(*) by * BindMode="Simple" (read,search,compare)

orclaci = access to entry by * BindMode="Simple" (browse)

Peopleコンテナの場合:

orclaci = access to attr=(*) by * BindMode="Simple" (read,write,search,compare)

orclaci: access to entry by * BindMode="Simple" (browse,add,delete)

PolicyCache TTLがゼロ以外の正の値に設定されていることを確認します。

リポジトリに接続することで、ログオン・マネージャ構成を変更できます。

変更するには、次のようにします。

Enterprise Single Sign-On Suite管理コンソールを起動し、アクセス・ポータル・サービス・リポジトリに接続します。

リポジトリとしてActive Directoryを使用している場合、次のステップを実行します(それ以外の場合、このステップをスキップします)。

「グローバル・エージェント設定」→「ライブ」→「同期」→「ADEXT」に移動します。

「ユーザー設定の保存のためにセキュアな場所を使用する」オプションの隣にあるチェック・ボックスを選択し、ドロップダウン・メニューから「はい」を選択します。

「グローバル・エージェント設定」→「ライブ」→「認証」→「認証マネージャ」に移動し、環境に応じて、グレード付けされたオーセンティケータを構成します。詳細は、『Enterprise Single Sign-On Suite管理者ガイド』を参照してください。

「グローバル・エージェント設定」→「ライブ」→「認証」に移動し、環境に応じて、各オーセンティケータを構成します。次の点に注意してください。

リポジトリとしてOracle Internet Directoryを使用している場合、2つの「リカバリ・メソッド」オプション(entryUUIDを使用してパスフレーズを抑止するおよびセキュアなキーを使用してパスフレーズを抑止する)があります。セキュアなキーを使用してパスフレーズを抑止するが表示されている場合はそれを選択し、それ以外の場合はentryUUIDを使用してパスフレーズを抑止するを選択します。

リポジトリとしてActive Directoryを使用している場合、「リカバリ・メソッド」オプションを「ユーザーのSIDを使用してパスフレーズを抑止する」に設定します。

詳細は、ディレクトリベースのリポジトリでのログオン・マネージャのデプロイのガイドを参照してください。

「グローバル・エージェント設定」→「ライブ」→「同期」に移動し、環境に応じて、適切なシンクロナイザを構成します。次の点に注意してください。

「積極的な同期を使用」オプションを有効にします。

「ネットワークまたは接続ステータスが変化したときに再同期する」オプションを有効にします。

「自動再同期の間隔」オプションを1に設定します。

設定をリポジトリに公開します。

左側のツリーで「ライブ」を右クリックし、コンテキスト・メニューから「公開」を選択します。

「参照」をクリックし、リポジトリ内のターゲット・パスを選択します。(接続パラメータの入力を要求された場合、適切な接続パラメータを入力し、「OK」をクリックして接続します。)

使用可能な構成オブジェクト・リストで、「ライブ」をダブルクリックし、公開用に選択したオブジェクト・リストにこれを移動します。

「公開」をクリックして、操作が完了するのを待機します。