| Oracle® Fusion Middleware Oracle Access Management管理者ガイド 11g リリース2 (11.1.2.3) for All Platforms E61950-08 |

|

前 |

次 |

| Oracle® Fusion Middleware Oracle Access Management管理者ガイド 11g リリース2 (11.1.2.3) for All Platforms E61950-08 |

|

前 |

次 |

ノート:

また、アプリケーションは通常、ユーザー・トークンとアクセス・トークンを要求するように構成されています。

モバイル・デバイス上で実行するクライアント・アプリケーションが、この高度な認証プロセスに従った後で、モバイル・アプリケーションは保護されたリソースにアクセスできるようになります。

ユーザーは、アプリケーションのログイン画面でユーザー名とパスワードを入力して、Mobile and Socialサーバーで認証されます。

モバイル・デバイスがMobile and Socialサーバーにまだ登録されていない場合、ユーザーの認証後に、このサーバーはモバイル・デバイスにクライアント登録ハンドルを送信します。

クライアント登録ハンドルがMobile and Socialサーバーに返されて、ユーザー・トークンが取得されます。

クライアント登録ハンドルとユーザー・トークンがMobile and Socialサーバーに返されて、アクセス・トークンが取得されます。

非モバイル・アプリケーションも、Mobile and Socialサービスが提供する認証サービスを利用できます。そのような場合は、クライアント登録ハンドルのかわりにクライアント・トークンが使用されます。クライアント・トークンを取得すると、前述したようにユーザー・トークンとアクセス・トークンをリクエストできます。追加のシナリオについては、この項で説明します。

モバイル・デバイスが保護されたリソースにアクセスしようとしたときに、そのデバイスがMobile and Socialにまだ登録されていない場合は、モバイルSSOエージェントをインストールする必要があります。

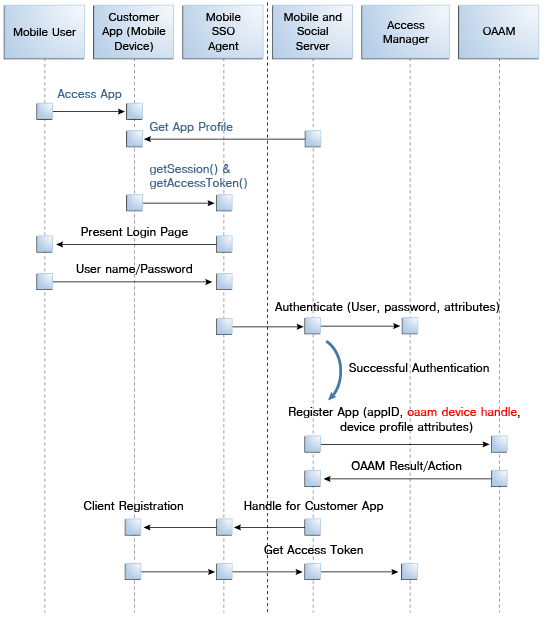

登録認証プロセスは、次のフローで説明します。このプロセスの説明の後に、図48-1と図48-2を示します。

ユーザーがモバイル・デバイスでアプリケーションを起動します。

アプリケーションは、ユーザーをモバイルSSOエージェントにリダイレクトします。

モバイルSSOエージェントにより、ログイン・ページが表示されます。

ユーザーは、ユーザー名とパスワードを入力します。

モバイルSSOエージェントは、デバイス属性およびアプリケーションIDとともに、ユーザー名とパスワードをMobile and Socialサーバーに送信します。

Mobile and Socialサーバーはユーザー名とパスワードを、ユーザーを認証するAccess Managerにフォワードします。

Mobile and Socialサーバーは、デバイス属性と他の認証結果をOAAMモバイル・セキュリティ・ハンドラ・プラグインに送信し、プラグインはOAAMサーバーに格納されているポリシーを実行します。

ノート:

OAAMには、アクティブとパッシブの2つの登録フローがあります。アクティブ・フローでは、デバイス登録プロセスの続行を許可する前に、チャレンジによってユーザーへの本人確認を行います。パッシブ・フローは、ユーザーに対する本人確認なしで続行します。

OAAMセキュリティ・ハンドラ・プラグインは、2つのセキュリティ・ハンドル(Mobile and SocialがモバイルSSOエージェントまたはビジネス・アプリケーションそのものと一緒に格納するデータの一部)を作成します。各ハンドルには、名前、値および有効期限のタイムスタンプが格納されます。

oaam.deviceハンドルはモバイル・デバイスを表します。(同じデバイス上の異なるクライアント・アプリケーションは、すべて同じデバイス・ハンドル値を持ちます。)OAAMは、このハンドルをキーとして使用し、OAAMデータベースに保存されている完全なデバイス・プロファイルを取得します。このハンドルの存続期間は、比較的長期間です。

oaam.sessionハンドルは、クライアント・アプリケーション用のOAAMログイン・セッションを表します。(デバイス上の各クライアント・アプリケーションは、一意のセッション・ハンドル値を持ちます。)OAAMは、このハンドルをキーとして使用して、OAAMデータベースに保存されているOAAMセッションの詳細を取得します。ユーザーがクライアント・アプリケーションからログアウトすると、oaam.sessionハンドルは削除されます。

Mobile and Socialサーバーは、モバイル・クライアント登録ハンドル、OAAMデバイス・ハンドルおよびOAAMセッション・ハンドルを、モバイルSSOエージェントに返します。

モバイルSSOエージェントは、以前に受信したクライアント登録ハンドルとOAAMデバイス・ハンドルをサーバーに渡すことで、ユーザー・トークンを取得します。

モバイルSSOエージェントは、Access Managerのアクセス・トークンをリクエストします。このリクエストには、クライアント登録ハンドルとOAAMデバイス・ハンドルが含まれています。図48-2を参照してください。

図48-2 Access Managerからのアクセス・トークンをリクエストするモバイルSSOエージェント

モバイル・デバイス(Mobile and Socialに登録済)を使用するユーザーがMobile and Socialと互換性のあるビジネス・アプリケーションを起動する場合、モバイルSSOエージェントがすでにインストールされていて、ユーザーはアクセス・トークンを必要とする保護されたリソースにアクセスする必要があります。

ビジネス・アプリケーションは、アクセス・トークンをリクエストするために、最初にユーザー・トークンを取得する必要があります。添付の図(図48-3と図48-4)は、このプロセスを示しています。

ユーザーがモバイル・デバイスでビジネス・アプリケーションを起動します。

ビジネス・アプリケーションは、モバイルSSOエージェントにユーザー・トークンを求めます。このとき、次のいずれかが行われます。

モバイルSSOエージェントはログイン・ページを表示し、ユーザーはユーザー名とパスワードを入力します。

モバイルSSOエージェントは、ユーザー名、パスワードおよびクライアント登録ハンドルをMobile and Socialサーバーに送信します。(図48-4のステップ2)。

Mobile and Socialサーバーはクライアント登録ハンドルを検証して、ユーザー資格証明を(JWTトークン・サービスまたはAccess Managerトークン・サービスを使用して)認証し、リスク分析のためにOAAMを起動します。その後で、ユーザー・トークンをモバイルSSOエージェントに返します。(図48-4のステップ3)。

モバイルSSOエージェントはユーザー・トークンのコピーをそのローカル資格証明ストアに格納し、そのユーザー・トークンをビジネス・アプリケーションに返します。(図48-4のステップ4)。

ビジネス・アプリケーションはそのユーザー・トークンを使用して、Mobile and Socialサーバーにアクセス・トークンを直接リクエストします。(このステップは図には示されていません。)

Mobile and SocialサーバーからモバイルSSOエージェントにアクセス・トークンが返されます。

ビジネス・アプリケーションは、アクセス・トークンを使用して、Access ManagerまたはOracle Enterprise Gateway (OEG)で保護されたリソースを呼び出します。(図48-4のステップ5)。

モバイル・デバイスで稼働しているアプリケーションはモバイルSSOエージェントにインタフェース接続し、エージェントはRESTコールを使用してMobile and Socialサーバーと通信します。

サーバーは必要に応じてAccess ManagerおよびOAAMとインタフェース接続し、モバイルSSOエージェントに(再度RESTコールを使用して)必要なトークンを返します。エージェントは、アプリケーションにトークンを送り返します。このアプリケーションは、保護されたリソースにRESTコールまたはSOAPコールを使用してアクセスできるようになります。このプロセスについて、次のフローで説明します。このプロセスの説明に後に、図48-5を示します。

ユーザーがモバイル・デバイスでアプリケーションを起動します。

クライアント・アプリケーションはAccess Managerによって保護されたリソースにアクセスする必要があるため、モバイルSSOエージェントにアクセス・トークンの取得を要求します。

モバイルSSOエージェントは、Mobile and Socialサーバーからアプリケーション・プロファイルを取得します。

モバイルSSOエージェントは、ユーザー名とパスワードの入力を求めます。

モバイルSSOエージェントは、デバイス属性およびアプリケーションIDとともに、ユーザー名とパスワードをMobile and Socialサーバーに送信します。

Mobile and Socialサーバーがデバイスを登録し、ユーザーを認証します。

サーバーからモバイルSSOエージェントにアクセス・トークンが返されます。

モバイルSSOエージェントは、ローカル資格証明ストアにハッシュ・パスワードを保存します。

モバイルSSOエージェントは、クライアント・アプリケーションにアクセス・トークンを渡します。

クライアント・アプリケーションは、アクセス・トークンを提示することで、保護されたリソースにアクセスします。

Mobile and Socialに登録されたモバイル・デバイスを使用するユーザーがMobile and Socialと互換性があるブラウザベースのWebアプリケーションを起動すると、モバイルSSOエージェントがインストールされます。

レガシー認証のプロセスを、次のフローで説明します。このプロセスの説明に後に、図48-6を示します。

ユーザーがモバイル・デバイスのWebブラウザでURLを開きます。

アプリケーションWebサーバーにより、ブラウザがAccess Managerにリダイレクトされます。

Access ManagerはWebブラウザにURLリダイレクトを送信します。

WebブラウザはモバイルSSOエージェントを起動することでリダイレクトに応答します。

エージェントがインストールされていない場合は、モバイルSSOエージェント・アプリケーションをインストールするためのリンクと指示が表示されます。

モバイルSSOエージェントは、ユーザー・ログイン・ページを表示します。

ユーザーは、ユーザー名とパスワードを入力します。

モバイルSSOエージェントは、ユーザー名、パスワードおよびクライアント登録ハンドルをMobile and Socialサーバーに送信します。(このステップは図には示されていません。)

Mobile and Socialサーバーはクライアント登録ハンドルを検証して、Access Managerで資格証明を認証し、IDコンテキストをAccess Managerサーバーに発行してから、リスク分析のためにOAAMを起動します。

Access Managerは、ユーザー・トークンまたはアクセス・トークンをMobile and Socialサーバーに返します。このサーバーは、そのユーザー・トークンまたはアクセス・トークンをモバイルSSOエージェントに返します。(このステップは図には示されていません。)

モバイルSSOエージェントはMobile and Socialサーバーにブラウザをリダイレクトして、このサーバーでCookieを注入します。

モバイルSSOエージェントは、WebブラウザにURLリダイレクトとアクセス・トークンを送信します。

モバイルWebブラウザはリダイレクトに応答しますが、今回はアクセス・リクエストにアクセス・トークンが含まれているため元のWeb URLを開きます。

アプリケーションWebサーバーによって、リクエストされたページがモバイルWebブラウザに送信されます。

Mobile and Socialサービスに関連したモバイル・アプリケーションとOracle Access Management OAuthサービス間のやり取りは、OAuth認可フローを表しています。

レガシー認可フローとモバイルOAuth認可フロー間の相違を理解するには、「Mobile and Socialサービス認可フローの理解」を参照してください。

OAuthサービスに関連したOAuth認可フローの詳細は、「モバイル・クライアント用のOAuthサービスの認可の理解」を参照してください。

モバイル・アプリケーションは、デバイス・トークンを送信して、クライアント検証コードをリクエストします。

OAuthサービスは、クライアント検証コードを返します。APNS/GCMオプションが有効な場合、OAuthサービスはプッシュ通知を使用してコードの半分を返し、HTTPSを経由して残りの半分を返します。プッシュ通知は、アプリケーションおよびデバイスのアイデンティティを確認するために保証レベルを追加します。

モバイル・アプリケーションは、デバイス要求とクライアント検証コードを送信して、認可コードをリクエストします。

OAuthサービス:

ユーザーを認証します

アプリケーションの登録にユーザーの承認を求めます(オプション)

リスク分析のためにOAAMを起動します

プッシュ通知(オプション)とHTTPSを使用して認可コードを返します

モバイル・アプリケーションは、認可コードとデバイス要求を送信して、クライアント・トークンをリクエストします。

OAuthサービスは、プッシュ通知(オプション)とHTTPSを使用してクライアント・トークンを返します。

モバイル・アプリケーションは、クライアント・トークン、認可コードおよびデバイス要求を送信して、アクセス・トークンをリクエストします。

OAuthサービスは、アクセス・トークンを返します。

モバイル・アプリケーションは、アクセス・トークンを使用して保護されているリソースへのアクセスをリクエストします。(図には示されていません。)

リソース・サーバーは、保護されているリソースをクライアント・アプリケーションに返します。(図には示されていません。)