| Oracle® Fusion Middleware Oracle Mobile Security Suiteの管理 11gリリース2 (11.1.2.3) for All Platforms E61946-02 |

|

前 |

次 |

| Oracle® Fusion Middleware Oracle Mobile Security Suiteの管理 11gリリース2 (11.1.2.3) for All Platforms E61946-02 |

|

前 |

次 |

この章では、Oracle Mobile Security Suiteの概念を説明します。次の項が含まれます:

Oracle Mobile Security Suiteは、Identity and Access Managementプラットフォームへの既存の投資を活用してエンタープライズ・モビリティを簡素化および保護することに重点を置いたエンタープライズ・モビリティ管理(EMM)ソリューション・オファリングです。提供される機能は次のとおりです。

デバイスとアプリケーションを管理および保護するためのインタフェース。

エンタープライズ・アプリケーションおよびデータを保護するためのセキュア・ワークスペース。OMSSの一部としての生産性アプリケーションには、ブラウザ、ファイル・マネージャおよびコーポレート・ディレクトリ・アプリケーションが含まれます。電子メール、カレンダ、連絡先、メモ、タスクの各機能を備えたPIMアプリケーションとドキュメント・ビューア/エディタ・アプリケーションは個別に使用できます。

セキュア・ワークスペースに追加されたサード・パーティ・アプリケーションへのセキュア・アクセスを提供するアプリケーション・コンテナ化ツール。

アプリケーション認証を仲介し、アプリケーション・トンネルを確立して、デバイス・レベルのVPNを使用せずにファイアウォールの背後にある企業リソースへのアクセスを許可するアクセス・サーバー。

セキュア・ワークスペースは、デバイス上の他のアプリケーションおよびデータから企業アプリケーションとデータを分離および保護し、ポリシーによって、ワークスペース内外へのデータの移動が制御されます。Oracle Mobile Security Suiteでは、ユーザーに次の機能を提供します。

企業向けのセキュリティを使用したイントラネット・リソースおよび企業データへのシームレスなアクセス。

真のシングル・サインオンのためのOracle Access Managerとの緊密な統合およびOracle Unified Directoryサーバー(OUD)、Oracle Internet Directory (OID)、Oracle Directory Server Enterprise Edition (ODSEE)、Microsoft Active Directory認証とディレクトリ・サーバーの統合。

IT部門によるOracle Mobile Security Suiteのデプロイ方法は、通常はITでデバイスを管理する必要があるか、またはデバイス上の企業データのみが必要であるかによって異なります。

ITでデバイスを管理する必要がない場合、ユーザーがセキュア・ワークスペース・アプリケーションをダウンロードすることにより、ユーザーのロールに適した、企業の承認済リソースへのアクセスが提供されます。このデプロイメントでは、ユーザーはデバイスを管理し、ITによって管理されるセキュア・ワークスペース・アプリケーション内からのみ企業リソースにアクセスできます。このタイプのデプロイメントは、モバイル・アプリケーション管理(MAM)デプロイメントと呼ばれます。通常はBYOD (個人所有デバイス)デプロイメントに使用され、ユーザーは個人所有デバイスにクライアントをデプロイします。

ITでデバイスとデータの両方を管理する必要がある場合は、OMSSクライアントによって、アプリケーションのブラックリスト登録、デバイス機能(カメラなど)の無効化、危険にさらされているデバイスのワイプなど、オプションのデバイス管理機能が提供されます。クライアントにより、MAMデプロイメントの場合と同じ、セキュア・ワークスペースに対する包括的な制御も提供されます。これは、モバイル・デバイス管理+モバイル・アプリケーション管理(MDM+MAM)デプロイメントです。通常は、ITがデバイスを所有するCOPE (企業所有の個人有効化)デプロイメントに使用されますが、ユーザーがITによるデバイスの管理を許可することに同意した場合は、個人所有デバイスにデプロイすることもできます。

MAM専用デプロイメントは、他のベンダーのMDMソリューションと共存できます。COPEデバイスを管理する必要があるが、MDMソリューションがない顧客については、Oracle Mobile Security Suiteがデバイスおよびアプリケーションの管理要件を満たすことができます。

Oracle Mobile Security Suiteは、Oracle Access Managementコンポーネントとしてデプロイされます。オプションで、Oracle Mobile Security Suite、Oracle Access ManagementおよびOracle Identity Managerを一緒にデプロイできます。詳細は、第1.4項「デプロイメント・トポロジ」を参照してください。

Oracle Mobile Security Suiteは、6つの主要コンポーネント、つまり、セキュア・ワークスペース・アプリケーション、モバイル・セキュリティ・アクセス・サーバー(MSAS)コンポーネント、モバイル・セキュリティ・マネージャ(MSM)コンポーネント、ポリシー・マネージャ・サーバー、モバイル・セキュリティ・アプリケーション・コンテナ化ツールおよびセキュア・モバイル電子メール・マネージャ・アプリケーション(iOS/Android用)で構成されています。

セキュア・ワークスペース

エンド・ユーザーは、セキュア・ワークスペース・アプリケーションをiOSおよびAndroidデバイスにインストールします。セキュア・ワークスペース・アプリケーションは、そのレルム内で実行されているすべてのアプリケーションのセキュリティ・プロバイダとして機能します。デバイスにインストールされているコンテナ化済アプリケーションは、セキュア・ワークスペース・アプリケーションを利用して、認証、シングル・サインオン、データの暗号化、様々なアクセスおよびデータ・リーク防止ポリシー強制などのセキュリティ機能を処理します。さらに、セキュア・ワークスペース・アプリケーションには、企業のWebアクセス用のセキュア・ブラウザ、企業のデータ・コラボレーション用のセキュア・ファイル・マネージャなどの一連の埋込みアプリケーションが付属し、ユーザーに許可されているアプリケーションのリストを表示およびインストールするためのオプションもあります。セキュア・ワークスペースは、デバイス上の他のアプリケーションおよびデータから企業アプリケーションとデータを分離および保護し、ワークスペース内外へのデータの移動はポリシーによって制御されます。

モバイル・セキュリティ・アクセス・サーバー

モバイル・セキュリティ・アクセス・サーバーは、通常はDMZに存在するゲートウェイ・コンポーネントであり、コンテナ化済アプリケーションからのAppTunnel接続を提供します。モバイル・セキュリティ・アクセス・サーバーが提供する機能の中には、次のものが含まれています。

各ワークスペース・アプリケーションからの相互認証SSLトンネルとして機能し、コンテナ化済アプリケーションへのセキュア・アクセスを提供します。

デバイスと認証サーバー(Oracle Access ManagerやActive Directoryなど)間の認証ブローカとして機能します。

モバイル・セキュリティ・アクセス・サーバーは、必要に応じて他のOracleゲートウェイ・サーバー(OAG)の前に配置することができ、宛先への認証およびプロキシ・リクエストを仲介します。複数のモバイル・セキュリティ・アクセス・サーバー・インスタンスをインストールして同時にアクティブにすることができます。これらのインスタンスは、単一のブラウザ・ベースの管理コンソールから制御できます。モバイル・セキュリティ・アクセス・サーバーは、Grizzly NIOフレームワーク(https://grizzly.java.net/)を実行するJava SEサーバーです。

モバイル・セキュリティ・マネージャ

モバイル・セキュリティ・マネージャは、WebLogicアプリケーション・サーバーのグリーン・ゾーンにOracle Access Managementとともにインストールされます。モバイル・セキュリティ・マネージャが提供する機能の中には、次のものが含まれています。

デバイスおよびセキュア・ワークスペースの登録

管理者およびエンド・ユーザーによるデバイスまたはワークスペースのリモート管理の許可(たとえば、紛失または盗難デバイスのロック、ワイプなど)

セキュア・ワークスペースと連携した、管理者によるデバイスおよびアプリケーション・レベルのポリシーの定義および強制の許可(たとえば、デバイスまたはワークスペースのライフサイクル管理、モバイル・アプリケーション管理、モバイル・セキュリティ・ポリシー管理など)

管理者によるモバイル・アプリケーション・カタログの管理の許可

ファイル・マネージャ・サービスのホスト

統一された管理コンソール

システム管理者は、ポリシー・マネージャ・サーバーにホストされているOracle Access Managementコンソールを使用して、モバイル・セキュリティ・マネージャおよびモバイル・セキュリティ・アクセス・サーバー・コンポーネントを管理します。管理者は、デスクトップWebブラウザでコンソールを開きます。OAMコンソールには、複数のLaunchPadページが含まれ、それぞれのページに、選択された場合に追加のコンソール・ページを開くことができるボックスのグリッドまたはタイルがあります。システム管理者向けのこのようなコンソールとして、モバイル・セキュリティ・マネージャ・コンソールおよびモバイル・セキュリティ・アクセス・サーバー・コンソールがあります。ポリシー・マネージャ・サーバーには、ヘルプ・デスク管理者向けのヘルプ・デスク・コンソールおよびOracle Identity Managerがない環境のエンド・ユーザー向けのセルフ・サービス・コンソールもホストされます。Oracle Identity Managerが使用可能な場合、エンド・ユーザーは、かわりにOIMセルフ・サービス・コンソールを使用してモバイル・セキュリティ・マネージャのリクエストを作成し、システム管理者は、OIMコンソールとOAMコンソールの両方を使用してモバイル・セキュリティ・マネージャを管理できます。(システム管理者は、OAMコンソールのみを使用してモバイル・セキュリティ・アクセス・サーバーを管理できます。)

モバイル・セキュリティ・アプリケーション・コンテナ化ツール

モバイル・セキュリティ・アプリケーション・コンテナ化ツールは、次の方法でiOSおよびAndroidモバイル・アプリケーションをコンテナ化します。

Oracleアプリケーション・セキュリティ・サービスを使用したアプリケーションの挿入

顧客のエンタープライズ配布証明書によるアプリケーションへの署名

セキュア・ワークスペースへのアプリケーションの追加

コンテナ化ツールは、コマンドライン・インタフェースを特徴とするMacOSアプリケーションです。

セキュア・モバイル電子メール・マネージャ

セキュア・モバイル電子メール・マネージャは、セキュアなメール、カレンダ、連絡先、タスクおよびメモ・アプリケーション用のiOSおよびAndroidモバイル個人情報マネージャ(PIM)アプリケーションです。ActiveSyncを使用して企業のメール・サーバーと同期します。このアプリケーションは、個別にライセンスが付与されるため、環境に含まれていない場合があります。

セキュア・ホワイト・ページ・アプリケーション

セキュア・ホワイト・ページ・アプリケーションは、既存のLDAPディレクトリと対話したり、セキュア・ワークスペースの一部としてコンテナ化およびデプロイできるiOSおよびAndroidモバイル・コーポレート・ディレクトリ・アプリケーションです。ホワイト・ページ・アプリケーションはOAMベースの認証のみをサポートし、OAMのデプロイメントにのみ適用できます。

この項では、Oracle Mobile Security Suiteの概念について説明します。

デバイス

Oracle Mobile Security Suiteでは、iOSまたはAndroidモバイル・オペレーティング・システムを実行するデバイスをサポートしています。Kindle FireのようなフォークされたAndroidデバイスがサポートされています。サポートされているデバイスの最新情報は、Oracle Mobile Security Suiteの動作保証マトリックスを参照してください。

セキュア・ワークスペース

セキュア・ワークスペースは、モバイル・デバイスにデプロイされるセキュリティ・コンテナで、雇用者のITネットワークにセキュア・アクセスを提供します。(セキュア・ワークスペースは、デバイスで実行されるアプリケーションです。)セキュア・ワークスペースは、企業のデータとネットワークを保護するために、優れたアプリケーション・レベルの暗号化とVPNを提供します。これには、モバイル・デバイス上のユーザーの個人アプリケーションから分離された一連の信頼できるコンテナ化済アプリケーションが含まれます。

MAMおよびMDM

Oracle Mobile Security Suiteでは、ユーザーは各モバイル・デバイスをMAM専用デバイスまたはMDM+MAMデバイスとして登録します。

MAM専用(モバイル・アプリケーション管理)デバイスを使用するユーザーは、デバイスの制御を保持し、個人アプリケーションおよびデータを完全に自由に使用できます。そのため、MAM専用デバイスは、管理対象外デバイスと呼ばれます。

MDM+MAM (モバイル・デバイス管理+モバイル・アプリケーション管理)デバイスを使用するユーザーは、デバイスを管理しません。たとえば、MDM+MAMデバイスは管理者がリモートでワイプでき、ポリシーによってカメラの使用防止などのデバイス制限を適用できます。そのため、MDM+MAMデバイスは、管理対象デバイスと呼ばれます。

管理対象または管理対象外のいずれのデバイスであっても、ユーザーはセキュア・ワークスペース内から企業リソースにアクセスします。

ユーザーおよびロール

ユーザーおよびロールは、Oracle Mobile Security Suiteでは管理しませんが、既存のディレクトリまたはアイデンティティ管理ツールを使用して管理します。ユーザーは、ディレクトリ・サーバー上の1つ以上のロールまたはグループに割り当てられます。ユーザーおよびロールの定義はリアルタイムに参照されます(LDAPからOMSSデータベースへの同期は行われません)。管理者は、ロールを使用して、Oracle Mobile Security Suiteにモバイル・デバイスを登録するための通知をユーザー・グループに送信します。システム管理者は、ロールの割当てを使用してデバイスおよびワークスペースを管理することもできます。たとえば、システム管理者は、ロールの割当てによって、デバイスとワークスペースのロック、ロック解除およびワイプを行うことができます。

モバイル・セキュリティ・ポリシー

システム管理者は、セキュリティ・ポリシーを使用して、モバイル・ユーザーへのアプリケーションおよびネットワーク・アクセスをプロビジョニングしたり、モバイル・ユーザーのアクションおよびアクセスを制限してセキュリティを維持します。管理者は、モバイル・セキュリティ・マネージャ・コンソールを使用して1つ以上のポリシーをロールに割り当てます。競合するポリシーがロールに適用された場合、モバイル・セキュリティ・マネージャは、最も厳しいポリシー・ルールを強制します。すべてのポリシーはサーバーで管理されますが、クライアント上で強制されます。したがって、ポリシーはクライアントがオフラインであっても強制されます。ポリシーは、6つの構成タブ(一般的なポリシー情報を定義するためのタブ、ポリシーをロールに割り当てるためのタブ、デバイス・ポリシー設定を構成するためのタブ、ワークスペース・ポリシー設定を構成するための3つのタブ)で構成される「モバイル・セキュリティ・ポリシー」ページを使用して定義します。

デバイス・ポリシー

デバイス機能を制限するか、デバイス認証詳細を指定するポリシーがデバイス・ポリシーです。デバイス・ポリシーは管理対象デバイスにのみ強制されます。ポリシーを定義する場合、すべてのMDMおよびデバイス固有設定は「デバイス」タブに配置されるため、デバイス・ポリシーは「デバイス」タブが構成されているポリシーです。デバイス・ポリシーでは、二十数個のiOS機能(Safariブラウザへのアクセス、Apple App Storeへのデバイス・アクセスなど)を無効にできます。Androidのデバイス管理機能は、カメラの無効化に制限されます。デバイス制限のリストは、『Oracle Mobile Security Suiteコンソール・ヘルプ・リファレンス』の制限に関する項を参照してください。

ワークスペース・ポリシー

ワークスペース・ポリシーは、セキュア・ワークスペースの操作に影響し、管理対象デバイスと管理対象外デバイスの両方に強制されます。システム管理者は、ワークスペース・ポリシーを使用して、ワークスペース認証詳細の指定、ワークスペース権限の付与(または制限)、アプリケーション設定の有効化と構成、および時間アクセス設定とジオ・アクセス設定を行います。登録要件、コンプライアンス・ルールおよびアプリケーション割当てを指定するポリシーは、ワークスペース・ポリシーでもあります。「モバイル・セキュリティ・ポリシー」ページでは、ワークスペース・ポリシーは「デバイス」タブ以外のタブが構成されているポリシーです。

コンプライアンス・ポリシー

登録後、コンプライアンス・ポリシーでデバイスがポリシーに準拠していることを確認します。コンプライアンス・ポリシーでは、ブラックリストに登録されているアプリケーションの検索、長時間の非アクティブのチェック、デバイスがジェイルブレーク済であるかどうかの検出、およびパスコード・コンプライアンスの実施が可能です。さらに、コンプライアンス・ポリシーでは、登録要件が満たされていることを継続的に確認します。デバイスに非コンプライアンスのフラグが付いている場合、ポリシーは構成に応じてワークスペースをロックするか、デバイスまたはワークスペースをワイプするか、アクションを実行しません。コンプライアンス・ポリシーは、管理対象デバイスと管理対象外デバイスの両方に強制されます。管理対象外デバイス上では、コンプライアンス・ポリシーはワークスペースをワイプできますが、デバイスをワイプすることはできません。

アプリケーション・カタログ

セキュア・ワークスペースには、システム管理者が管理する企業アプリケーション・カタログが含まれています。アプリケーション・カタログには、iOSまたはAndroidのネイティブ・アプリケーションおよび仮想アプリケーションを含めることができます。ネイティブ・アプリケーションは、デバイスにOSレベルでインストールされ、コンテナ化または非コンテナ化できます。管理対象外デバイスでは、ユーザーのロールに割り当てられたポリシーでアプリケーションへのアクセスが許可されている場合にのみ、ユーザーはモバイル・アプリケーション・カタログからアプリケーションをインストールできます。管理対象デバイスでは、管理者が特定のアプリケーションをブラックリストに追加登録できます。この機能はデバイス・コンプライアンスをチェックし、ポリシーの強制方法に応じて、ブラックリストに登録されたアプリケーションが検出された場合にデバイスがロックまたはワイプされます。

デバイス構成

ポリシーでは、特定のロールまたはグループに属しているユーザーが使用できるアプリケーションおよびデバイス構成設定を定義できます。注意: デバイス構成設定(Wi-Fi、VPN、電子メール、カレンダ)は、iOSデバイスのみ可能です。

デバイスの登録解除またはワイプ

デバイスを保護するために、管理者はデバイスを登録解除またはワイプできます。デバイスを登録解除すると、デバイスにインストールされているプロビジョニング・プロファイルがセキュア・ワークスペース・アプリケーションとともに削除されますが、残りの個人データは保持されます。デバイスをワイプすると、デバイスは工場でインストールされたときの状態にリストアされ、デバイス全体、その内容およびカスタム構成設定がワイプされます。

ワークスペースのロックまたはワイプ

セキュア・ワークスペースのデータを保護するために、管理者はワークスペースをロックまたはワイプできます。ワークスペースをロックすると、ユーザーは既存のセッションからログアウトされ、ワークスペース・アプリケーションへの再認証またはアクセスが許可されませんが、すべてのデータは保持され、ワークスペースを再度ロック解除してアクセスできます。ワークスペースをワイプすると、ワークスペース・アプリケーションのすべてのデータおよび構成設定が削除され、元の(ワークスペース前の)システム状態に戻りますが、ワークスペースの外側に配置されている個人データはそのまま保持されます。

暗号化

移動中のデータおよびモバイル・デバイス上のコンテナ化済アプリケーション内にローカルに格納されているデータは暗号化されます。暗号化されたデータ記憶域には、キャッシュ、ファイル・ストア、ユーザー・プリファレンスおよびデータベース・データが含まれます。OMSS暗号化は、FIPS140-2レベル1認定暗号化です。

OMSSでは、データを保護するために高度なキー階層が採用されています。すべてのキーは、保存されることのないユーザー資格証明から導出されます。様々なデータ機密性に対応するために、キー階層には複数のキーが関係します。例として、非常に短い時間開くことが許可されるユーザーの認証証明書には一意キーが使用されます。セッション全体で復号化されたままにする必要があるブラウザ・キャッシュには別のキーが使用されます。主なOracleセキュア・コンテナは、ユーザーのセキュア・ワークスペース内にあるアプリケーションの完全なセットのキーを配布および管理します。

アプリケーション・コンテナ化

アプリケーション・コンテナ化ツールは、認証とネットワーキング、安全な記憶域およびポリシー強制のための拡張セキュリティ・サービスを提供するサード・パーティのネイティブ・アプリケーションにコードを挿入します。コンテナ化にはコードの変更は必要ありません。かわりに、ツールで標準のフレームワーク・コールにコードを挿入します。コンテナ化の対象となるには、アプリケーションでHTTP/HTTPSプロトコルを使用する必要があります。低レベルのネットワーキングを使用するアプリケーションはサポートされません。同じエンタープライズ証明書を使用して、Oracleセキュア・コンテナおよびすべてのコンテナ化済アプリケーションに署名する必要があります。

データ共有およびデータ・リーク保護(DLP)

Oracle Mobile Security Suiteには、ワークスペース・アプリケーション用に11個のデータ・リーク保護設定が用意されており、これらの設定には、コピー/貼付けの制限、電子メールの許可/拒否、インスタント・メッセージの許可/拒否、ファイル共有の制限などがあります。管理者は、共有をワークスペース・アプリケーションのみに制限するポリシーまたはワークスペース以外のアプリケーションへのデータのリークを許可するポリシーを定義できます。

セキュリティ証明書

セキュア・ワークスペースの信頼モデルの一部として、すべてのワークスペース・アプリケーションに同じエンタープライズ証明書で署名します。同じ証明書を使用して、Oracleセキュア・コンテナおよびすべてのコンテナ化済アプリケーションに署名する必要があります。アプリケーションに署名すると、そのアプリケーションはエンタープライズApp Storeへのエンタープライズ配布が可能になります。パブリックApp Storeでは、OSレベルのイントロスペクション(暗号化およびネットワーク・イントロスペクションなど)を実行するコンテナ化済アプリケーションは許可されません。

エンタープライズ証明書が期限切れになると、セキュア・ワークスペース・アプリケーションは起動しなくなります。配布証明書は、発行日から3年間、またはEnterprise Developer Programが期限切れになるまで(いずれか早いほうの日付まで)有効です。同時に2つの配布証明書(相互に独立)を有効にすることができます。2つ目の証明書は、最初の証明書が期限切れになる前にアプリケーションを更新できる重複した期間を提供します。ユーザーは、証明書が期限切れになる前に(古いアプリケーションをアンインストールせずに)アプリケーションをアップグレードまたは再インストールする必要があります。システム管理者は、コンソールを使用して、新しいバージョンのアプリケーションをアップロードし、ユーザーにアップグレードを警告できます。

ワークスペース・アプリケーション

OMSSにバンドルされているワークスペース・アプリケーションには、セキュア・ブラウザ、iOS用ファイル・マネージャ(Androidファイル・マネージャはサード・パーティ・ベンダーから入手可能)、企業ホワイト・ページ・アプリケーションおよびアプリケーション・カタログが含まれます。これらのアプリケーションは、必要に応じてポリシーで有効または無効にできます。電子メール(PIM)アプリケーションもアドオンとして使用できます。

モバイル・ファイル・マネージャ・アプリケーションでは、WebDAVを使用してWebDAV対応のファイル共有と直接通信します。モバイル・ファイル・マネージャ・サーバーはWebDAVをCIFSに変換して、Microsoftファイル共有などのCIFS共有と通信します。

Oracleホワイト・ページ・アプリケーションは、既存のLDAPストアに接続するコーポレート・ディレクトリ・アプリケーションです。OAM SSOとのみ互換性があります。

最後に、独自のアプリケーションをワークスペースに追加できます。これには、カスタム・アプリケーションやサード・パーティのデバイス・ネイティブ・アプリケーションおよび仮想アプリケーション(Webブラウザに表示されるWebアプリケーションまたはネットワーク・ファイル共有に接続される共有フォルダ・アプリケーションのいずれか)が含まれます。

PIMアプリケーション

Oracle Secure Mobile Mail ManagerというPIM (個人情報マネージャ)クライアントをスイートのアドオンとして使用できます。このアプリケーションはNitrodesk/SymantecのOEM製品で、Microsoft ActiveSyncメカニズムを使用して電子メールを同期します。Microsoft Exchange、IBM Lotus Domino、ZimbraなどのActiveSyncメール・サーバーがサポートされています。メール以外に、このアプリケーションでは、カレンダ、連絡先、タスク、メモ・アプリケーションを提供しています。

AppTunnel

デバイス・レベルのVPNを使用しないでファイアウォールの背後にある企業リソースにアクセスできるようにします。AppTunnelは、認証、ゼロ・コード・ラッピング・テクノロジ、拡張ポリシー、およびユーザー・パスワードをデバイスにキャッシュする必要がなくなる複合キー階層のためのActive DirectoryおよびOracle Access Managerとのシームレスな統合を提供します。AppTunnelは、コンテナ化済アプリケーションへのセキュア・アクセスを提供する各ワークスペース・アプリケーションからの相互認証SSLトンネルです。AppTunnelはすべてのデータを移動中に暗号化し、デバイス・レベルのモバイルVPNが対象となるユーザーのモバイル・デバイス上のローグ・アプリケーションからの保護を提供します。AppTunnelの移動中のデータはOpenSSL FIPSで暗号化されます。

認証およびシングル・サインオンのサポート

認証については、Oracle Access ManagerおよびMicrosoft Active Directoryがサポートされています。シングル・サインオンについては、OMSSではMicrosoft環境のKerberosとNTLMおよびOracle Access Management環境のOAM Basic、OAuth、SAMLがサポートされています。OAMを使用する場合、Kerberosトークンを認識するようにOAMを構成して、2つの認証プロトコル間のシームレスなSSOを効果的に提供できます。この構成の詳細は、『Oracle Access Management管理者ガイド』のWindowsネイティブ認証用のAccess Managerの構成に関する項を参照してください。

OMSSには2つのデプロイメント・トポロジ、つまり、OMSS+OAMサーバーおよびOMSS+OAMサーバー+OIMがあります。

Oracle Mobile Security Suiteを実行するには、Oracle Access Management 11.1.2.3サーバーが必要であり、これはOMSSでOAMサーバー・コンソールが利用されるためです。認証およびシングル・サインオンにActive Directoryを使用する場合は、OAMの認証およびシングル・サインオンを有効にする必要はありません。他のサポートされているディレクトリ・サーバーを使用する場合は、OAM認証が必要になります。

Oracle Access Management 11.1.2.2がすでに環境にデプロイされている場合は、Oracle Mobile Security Suiteでそのバージョンを認証およびSSOに使用できますが、OMSSが別のWLSドメインでOracle Access Management 11.1.2.3にデプロイされていることが条件となります。Oracle Internet Directoryを使用する場合は、このトポロジにOracle Internet Directory 11.1.1.7以上が必要です。それより前のバージョンのOracle Internet Directoryは、Oracle Mobile Security Suiteと連動するように更新する必要があります。

Oracle Mobile Security Suite (OAMサーバーを含む)は、Oracle Identity Manager 11.1.2.3とも統合できます。顧客は、OIM管理コンソールを使用してモバイル・デバイス、ポリシーおよびアプリケーションを管理できます。セルフ・サービス・ユーザーは、OIMセルフ・サービス・コンソールを使用して、自分のユーザー・プロファイルおよびアカウントの管理以外に、モバイル・デバイスおよびワークスペースを管理できます。

この項では、Oracle Mobile Security Suiteのシステム・アーキテクチャ、およびシステム・コンポーネントとユーザーのモバイル・デバイス間のデータ・フロー について簡単に説明します。

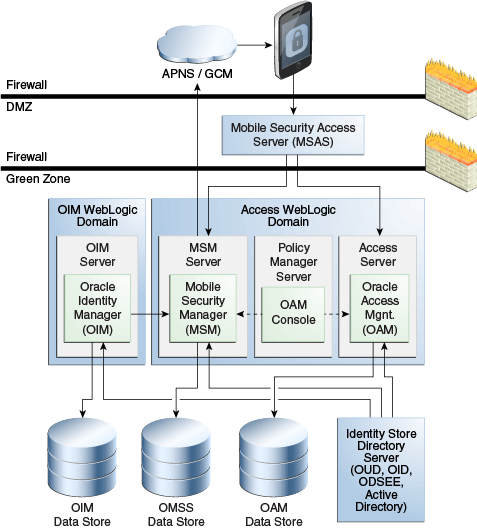

1つ以上のモバイル・セキュリティ・アクセス・サーバーがファイアウォールの向こう側のDMZに配置されています(図1-1)。ファイアウォールの反対側には、モバイル・セキュリティ・マネージャおよびOracle Access ManagementがWebLogicドメインのグリーン・ゾーンに一緒にデプロイされています。OAMとOMSSはユーザーおよびグループに同じLDAPストアを使用します。システム・データについては、OAMおよびOMSSはデータベース・サーバー上に個別のデータ・ストアを保持しています。

モバイル・アプリケーション管理(MAM)のデータ・フロー

この図は、Oracle Access Managementが認証を提供する場合のデータ・フローを示しています。コンポーネント間のデータ・フローを次に示します。

ユーザーは、モバイル・デバイスにインストールされているセキュア・ワークスペース・アプリケーションにログインします。セキュア・ワークスペースは、まずモバイル・セキュリティ・アクセス・サーバーのゲートウェイ・コンポーネントに接続し、接続をシングル・サインオンの認証および認可のためにファイアウォールを通過させてAccess Managerに渡します。SSOのサポートは、Access Manager 11gおよび10gのWebゲートで保護されたリソースをまたいで提供されます。モバイル・セキュリティ・マネージャ・ポリシーは、各ユーザーのモバイル・アクセス権限を強制します。

モバイル・セキュリティ・マネージャ・コンソール、ヘルプ・デスク・コンソールおよびセルフ・サービス・コンソールが含まれるOracle Access Managementコンソールは、ポリシー・マネージャ・サーバーでホストされます。

Oracle Access Managementおよびモバイル・セキュリティ・マネージャは、同じアイデンティティ・ストアを利用します。

MDM登録済デバイスの場合、モバイル・セキュリティ・マネージャは、iOSデバイスの場合はApple Push Notification Service (APNS)またはAndroidデバイスの場合はGoogle Cloud Messaging (GCM)を使用して、デバイス・ポリシー更新通知などの通知をモバイル・デバイスに送信します。デバイスは通知を受信すると、更新済ポリシーをサーバーからダウンロードします。

図1-1 Oracle Mobile Security Suiteの必須コンポーネントを示す論理図

|

注意: SSOおよび認証にOracle Access Management 11.1.2.2が使用されている場合は、別のドメインにOracle Access Management 11.1.2.3をOracle Mobile Security Suiteとともにインストールします。 |

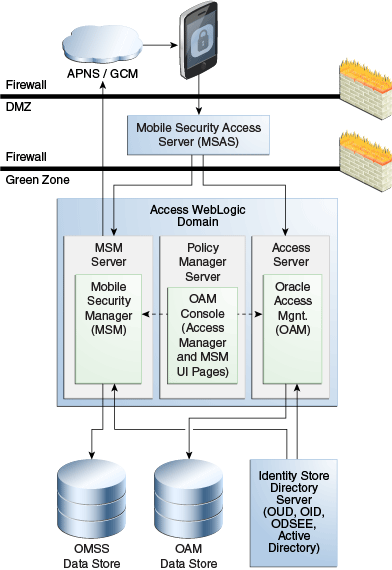

Active Directoryが認証プロバイダの場合は、モバイル・セキュリティ・アクセス・サーバー(MSAS)がActive Directoryと直接やり取りします。KINIT/PKINIT登録ではワークスペース(MAM)の登録にこのフローが使用され、Active Directoryオーセンティケータでは管理対象デバイス(MDM)登録にこのフローが使用されます。

図1-2 Active Directoryがアイデンティティ・ストアである場合のデータ・フローを示す論理図

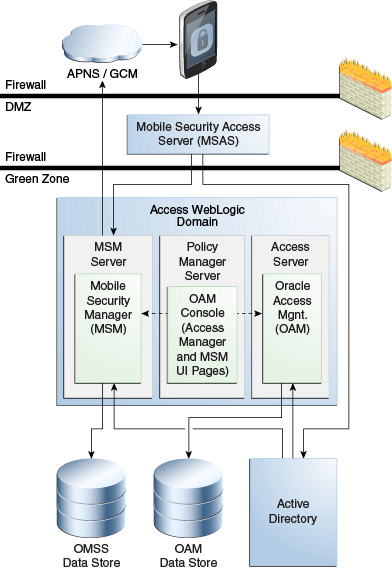

Oracle Identity Managerとともにデプロイされる場合

このトポロジ(図1-3)では、ディレクトリ・サーバーによってAccess Manager、モバイル・セキュリティ・マネージャおよびOracle Identity ManagerコンポーネントにLDAP更新が提供されます。ユーザーはOracle Mobile Security SuiteアカウントをOracle Identity Managerから管理できます。Oracle Identity Managerは、システム・データをOIMデータ・ストアに保持します。

|

注意: Oracle Identity ManagerとOracle Mobile Security Suiteの統合の詳細は、Oracle Mobile Security SuiteとOracle Identity Managerの統合に関する項を参照してください。 |

Oracle Identity ManagerをOracle Mobile Security Suiteと統合する場合は、Oracle Identity ManagerをOracle Access ManagementのWebLogicドメインとは別のWebLogicドメインにインストールします。

図1-3 Oracle Mobile Security Suiteと統合されたOracle Identity Managerを示す論理図