2 Configuration du système Solaris pour ACSLS HA

Une fois que le système Solaris 11.2 de base est installé, il existe trois contextes qui entraînent des configurations requises spécifiques pour Solaris Cluster et ACSLS HA.

-

Configurer

/etc/hosts. -

Configurer les droits d'accès pour l'utilisateur

root. -

Configurer l'interface réseau pour l'accès multiple à Internet.

-

Configurer les E/S de disque à chemins d'accès multiples.

Configuration de /etc/hosts

Le fichier /etc/hosts sur chaque noeud doit contenir des entrées pour l'hôte local, le nom et l'adresse IP des deux noeuds du cluster, et l'hôte logique.

127.0.0.1 localhost loghost 129.99.99.101 thisNode.domain.com thisNode 129.99.99.102 sisterNode 129.99.99.100 logicalHost.domain.com logicalHost

Configuration de l'accès pour root

La surveillance du cluster par Solaris et les opérations de basculement sont gérées par l'utilisateur root qui doit avoir le contrôle du cluster entier depuis chaque noeud. L'utilisateur root est établi comme utilisateur de confiance en fournissant un accès par réseau privé entre les noeuds avec une authentification par shell sécurisé (ssh).

-

Autorisez l'accès direct de root à chaque noeud depuis un système externe. Modifiez le fichier

/etc/user_attret enlevez le commentaire de (ou supprimez) la ligne qui spécifie un rôle pourroot.# root::::type=role -

Autorisez

rootà se connecter au système à partir d'autres points que la console du système.Modifiez le fichier

/etc/default/loginet supprimez la ligne qui spécifie un accès uniquement via la console.# CONSOLE=/dev/console -

Autorisez un accès par connexion au shell sécurisé pour

root.Modifiez le fichier

/etc/ssh/sshd_configet spécifiez yes pourPermitRootLogin.PermitRootLogin=yesRépétez les étapes 1 à 3 sur le noeud adjacent.

-

Etablissez

rootcomme Trusted User. Ceci définit un protocole de connexion pour root à chaque noeud depuis le noeud frère pour lequel l'authentification est établie sans besoin d'indiquer le mot de passe.-

Créez une paire de clés publique/privée. Pour permettre la connexion depuis un noeud vers un autre sans mot de passe, ne saisissez pas de phrase de passe.

# cd /root/.ssh # ssh-keygen -t rsa Enter file in which to save the key (//.ssh/id_rsa): ./id_rsa Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in ./id_rsa. Your public key has been saved in ./id_rsa.pub. The key fingerprint is: 1a:1b:1c:1d:1e:1f:2a:2b:2c:2d:2e:2f:ea:3b:3c:3d root@node1

Ceci crée deux fichiers dans le répertoire

/root/.ssh:id_rsaetid_rsa.pub. -

Copiez

id_rsa.pubvers le répertoire/root/.sshsur le noeud frère :# cat id_rsa.pub | ssh root@node2 \ 'cat >> /root/.ssh/authorized_keys' Password:

-

Avec la clé d'authentification en place, testez la faculté de formuler des commandes à distance sans mot de passe.

# hostname node1 # ssh root@node2 hostname node2

-

Configuration du réseau à chemins d'accès multiples

La redondance permet d'atteindre un haut niveau de disponibilité du système. La redondance s'applique non seulement aux serveurs mais aussi à chaque interface de communication sur chaque serveur. Pour l'interface publique, utilisant IPMP (Internet Protocol Multi Pathing) sur Solaris, IMPS (Internet Protocol Multi Pathing) fournit une récupération NIC immédiate en cas de défaillance des communications réseau sans avoir besoin de basculer le système entier. Pour l'interface de la bibliothèque, cela signifie utiliser une connexion TCP/IP double avec deux interfaces réseau sur deux routes indépendantes. Si un élément d'une route défaille, ACSLS continue de communiquer via l'autre interface.

ACSLS HA requiert des connexions réseau redondantes pour :

-

les communications publiques et avec le client ;

-

les communications de la bibliothèque ;

-

les communications privées entre noeuds sur le cluster.

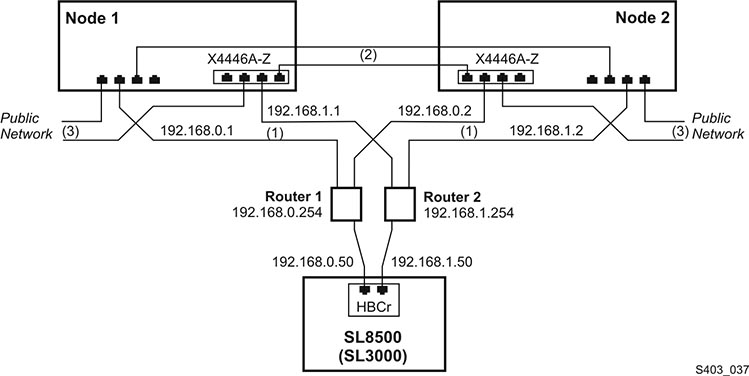

Figure 2-1 Carte unique d'interface de bibliothèque HBCr vers deux ports Ethernet sur chaque noeud de serveur

Description de Figure 2-1 Carte unique d'interface de bibliothèque HBCr vers deux ports Ethernet sur chaque noeud de serveur

La figure de cette section représente huit ports Ethernet accessibles par deux contrôleurs séparés sur chaque serveur. Six ports fournissent les trois connexions redondantes. Dans cette configuration, deux pots ne sont pas utilisés. Malgré la complexité apparente, il n'y a que trois connexions Ethernet à double chemin qui partent de chaque serveur :

-

les communications serveur-bibliothèque ;

-

l'échange par pulsations de serveur à serveur via un réseau privé ;

-

la communication serveur-client via un réseau public.

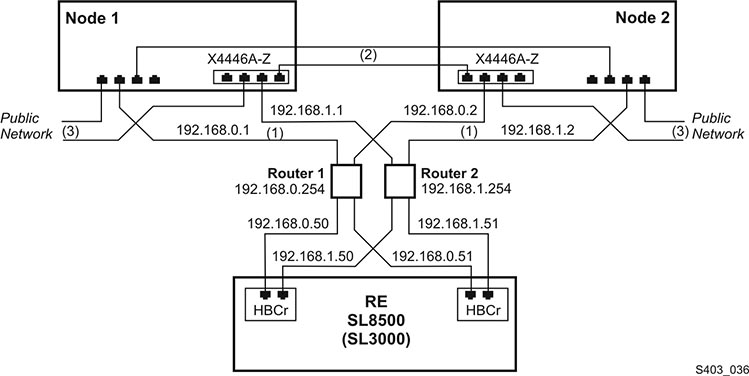

Figure 2-2 Configuration HBC double sur une bibliothèque avec Redundant Electronics

Description de Figure 2-2 Configuration HBC double sur une bibliothèque avec Redundant Electronics

Dans une bibliothèque avec Redundant Electronics, il y a deux chemins indépendants partant de chaque noeud de serveur et allant vers chaque contrôleur de bibliothèque HBCr. Si la communication vers les deux ports sur une interface HBCr défaille, ACSLS HA enclenche une communication automatique vers l'autre carte HBCr. Tout ceci se fait sans la nécessité de basculer sur l'autre noeud du serveur.

L'interface publique et IPMP

Solaris IPMP fournit un mécanisme qui crée des interfaces réseau redondantes pour la protection contre les défaillances avec des NIC, des câbles, de commutateurs ou d'autre équipement de mise en réseau. Lorsque vous configurez IPMP sur votre hôte Solaris, associez deux ou plus interfaces réseau physiques pour en faire un seul groupe IPMP.

Pour visualiser les noms d'interfaces réseau affectés aux périphériques physiques, utilisez la commande dladm show-phys :

Exemple :

# dladm show-phys LINK MEDIA STATE SPEED DUPLEX DEVICE net2 Ethernet up 100 full ixgbe1 net3 Ethernet up 10000 full ixgbe3 net0 Ethernet up 10000 full ixgbe2 net1 Ethernet up 1000 full ixgbe0

Pour afficher l'état des interfaces réseau configurées, utilisez ipadm.

Exemple :

# ipadm NAME CLASS/TYPE STATE UNDER ADDR lo0 loopback ok -- -- lo0/v4 static ok -- 127.0.0.1/8 lo0/v6 static ok -- ::1/128 net1 ip ok -- -- net1/v4 static ok -- 129.99.99.99/24 net1/v6 addrconf ok -- fe99::999:999:ff23:ee02/10 net4 ip ok -- -- net4/v4 static ok -- 129.999.99.99/24

Deux interfaces doivent être configurées et affectées à un ID de groupe commun pour ACSLS HA. Parmi ces interfaces, il peut y avoir l'interface primaire du serveur. Dans ce cas, comme l'adresse ip est déjà affectée à l'interface (et pas au groupe), il est nécessaire d'annuler la configuration de cette interface puis de la reconfigurer sous le groupe ipmp.

Comme la communication sur le réseau est interrompue pendant cette opération, il est nécessaire d'effectuer les étapes suivantes depuis la console du serveur.

Pour annuler la configuration de l'interface primaire existante :

ipadm delete-addr <primary interface>

Exemple :

# ipadm delete-addr net0/v4

ipadm delete-ip <primary interface>

Exemple :

# ipadm delete-ip net0

Pour reconfigurer l'interface primaire :

ipadm create-ip <primary interface>

Exemple :

# ipadm create-ip net0

Pour créer une deuxième interface primaire :

ipadm create-ip <primary_interface>

Exemple :

# ipadm create-ip net5

Pour créer le groupe ipmp :

ipadm create-ipmp <group_name>

Exemple :

# ipadm create-ipmp ipmp0

Remarque :

Le nom du groupe doit comporter des caractères alphanumériques.Pour affecter la valeur ip-address de l'hôte au groupe :

ipadm create-addr -T static -a <ip-address> <group_name>

Exemple :

# ipadm create-addr -T static -a 129.99.99.9 ipmp0

Pour ajouter l'interface primaire au groupe :

ipadm add-ipmp -i <primary_interface> <group_name>

Exemple :

# ipadm add-ipmp -i net0 ipmp0

Pour ajouter une seconde interface au groupe :

ipadm add-ipmp -i <second_primary_interface> <group_name>

Exemple :

# ipadm add-ipmp -i net5 ipmp0

Vérifiez votre configuration ipmp avec ipmp :

# ipadm NAME CLASS/TYPE STATE UNDER ADDR ipmp0 ipmp ok -- -- ipmp0/v4 static ok -- 123.45.67.89/8 lo0 loopback ok -- -- lo0/v4 static ok -- 127.0.0.1/8 lo0/v6 static ok -- ::1/128 net0 ip ok ipmp0 -- net5 ip ok ipmp0 --

Observez que les deux interfaces réseau ont été configurées sous le groupe IPMP0. Observez qu'une adresse IP de version 4 a été affectée au groupe IPMP0.

Il est possible que vous deviez réinitialiser le système pour valider ces changements et pour établir les communications réseau dans la nouvelle configuration.

Répétez la configuration réseau sur le noeud frère.

L'association entre le groupe ipmp et l'adresse IP publique du cluster est établie lorsque vous démarrez le cluster avec start_acslsha.sh. Voir Fonctionnement du cluster d'ACSLS.

L'interface de bibliothèque

Deux interfaces réseau restantes sont nécessaires pour la configuration de la bibliothèque. Dans cet exemple, net1 et net6 sont utilisés. Notez (voir Figure 2-1 et Figure 2-2) que ces deux connexions sont acheminées via des sous-réseaux séparés afin d'éliminer le routeur comme seul point de défaillance entre le serveur clusterisé et la bibliothèque.

-

Créez les deux interfaces réseau sur chaque noeud.

# ipadm create-ip net1 # ipadm create-ip net6

-

Affectez

ip-addresspour chaque interface.# ipadm create-addr -T static -a <ip-address> net1/v4 # ipadm create-addr -T static -a <ip-address> net6/v4

L'objet de l'adresse est en général nommé sur la base de l'interface et de la version du protocole :

net1/v4 -

Vérifiez votre configuration

ipmp:# ipadm NAME CLASS/TYPE STATE UNDER ADDR ipmp0 ipmp ok -- -- ipmp0/v4 static ok -- 123.45.67.89/8 lo0 loopback ok -- -- lo0/v4 static ok -- 127.0.0.1/8 lo0/v6 static ok -- ::1/128 net0 ip ok ipmp0 -- net1 ip ok -- -- net1/v4 static ok -- 192.168.0.1/8 net5 ip ok ipmp0 -- net6 ip ok -- -- net6/v4 ip ok -- 192.168.1.1/8

-

Réinitialisez chaque noeud pour que ces paramètres prennent effet.

Configuration de disque à chemins d'accès multiples

La baie de disques partagés se connecte aux deux hôtes, chacun avec une connexion Fibre Channel ou SAS redondantes entre le serveur et la baie de disques.

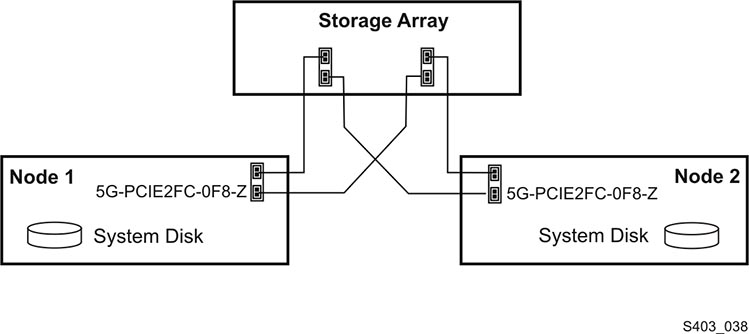

Figure 2-3 Deux connexions à Fibre Channel par serveur vers la baie de stockage partagée externe

Description de Figure 2-3 Deux connexions à Fibre Channel par serveur vers la baie de stockage partagée externe

La baie doit être configurée pour présenter deux unités virtuelles à l'hôte connecté.

Solaris 11.2 gère automatiquement les réglages à chemins multiples (MPXIO) lorsqu'il détecte plusieurs chemins vers un disque. Vérifiez que votre système Solaris est configuré correctement avec des connexions redondantes vers chaque disque virtuel de la baie.

# mpathadm list lu

/dev/rdsk/c0t600A0B800049EE1A0000840552D3E2F9d0s

Total Path Count: 2

Operational Path Count: 2

/dev/rdsk/c0t600A0B800049EDD600000DAD52D3DA90d0s2

Total Path Count: 2

Operational Path Count: 2

L'affichage mpathadm doit indiquer deux disques, chacun possédant deux chemins opérationnels.

Si vous exécutez ACSLS HA sur un système SPARC, mpathadm n'affiche rien tant que vous ne configurez pas MPXIO. Si l'affichage ne révèle rien, ou révèle une configuration incorrecte, à ce stade configurez MPXIO à l'aide de stmsboot -e sur le système Solaris 11.2. Reportez-vous au document Administration d'Oracle Solaris : Configuration d'un réseau de stockage et de la fonctionnalité multipathing disponible dans la bibliothèque Oracle Technology Network : http://docs.oracle.com/cd/E23824_01/html/E23097.

Notez que les périphériques compatibles avec la fonction de multipathing d'E/S de Solaris reçoivent de nouveaux noms qui indiquent qu'ils sont sous le contrôle du multipathing d'E/S de Solaris. Les périphériques sont renommés et ne portent pas leur nom d'origine.

Original device name: c1t0d0 Name After stmds boot: c0t600A0B800049EDD600000C9952CAA03Ed0