仮想化環境内のセキュリティー

Oracle VM Server for SPARC 仮想化環境を効果的にセキュリティー保護するには、オペレーティングシステムと、各ドメイン内で実行される各サービスをセキュリティー保護します。侵害が成功した場合の影響を軽減するには、各サービスを異なるドメインに配備することによって分離します。

Oracle VM Server for SPARC 環境では、ハイパーバイザを使用して、論理ドメインの CPU、メモリー、および I/O リソースを仮想化します。各ドメインは、潜在的な攻撃に対してセキュリティー保護する必要のある、個別の仮想化されたサーバーです。

仮想化環境では、ハードウェアリソースの共有を使用して複数のサーバーを 1 つのサーバーに統合できます。Oracle VM Server for SPARC では、CPU およびメモリーリソースは各ドメインに排他的に割り当てられるため、過剰な CPU 使用またはメモリー割り当てによる悪用が回避されます。ディスクおよびネットワークリソースは通常、サービスドメインによって多数のゲストドメインに提供されます。

セキュリティーを評価する場合は、常に、環境には攻撃者が悪用できる欠陥が存在することを前提にしてください。たとえば、ゲストドメインを含むシステム全体をハイジャックするために、攻撃者がハイパーバイザ内の弱点を悪用する可能性があります。そのため、常に、侵害が発生した場合の損害のリスクを最小限に抑えるようにシステムを配備してください。

実行環境

ハイパーバイザ – ハードウェアを仮想化し、CPU に組み込まれているハードウェアサポートに大きく依存するプラットフォーム固有のファームウェア。

制御ドメイン – ハイパーバイザを構成し、論理ドメインを管理する Logical Domains Manager を実行する特殊なドメイン。

I/O ドメインまたはルートドメイン – プラットフォームの使用可能な I/O デバイスの一部またはすべてを所有し、それらをほかのドメインと共有するドメイン。

サービスドメイン – ほかのドメインにサービスを提供するドメイン。サービスドメインは、ほかのドメインにコンソールアクセスを提供するか、または仮想ディスクを提供する可能性があります。ほかのドメインに仮想ディスクアクセスを提供するサービスドメインはまた、I/O ドメインでもあります。

実行環境には、次のコンポーネントが含まれています。

これらのコンポーネントの詳細は、図 1およびより詳細なコンポーネントの説明を参照してください。

2 番目の I/O ドメインを構成することによって、冗長な I/O 構成での保守性を向上させることができます。また、2 番目の I/O ドメインを使用して、ハードウェアをセキュリティー侵害から分離することもできます。構成オプションについては、Oracle VM Server for SPARC 3.4 管理ガイドを参照してください。

実行環境のセキュリティー保護

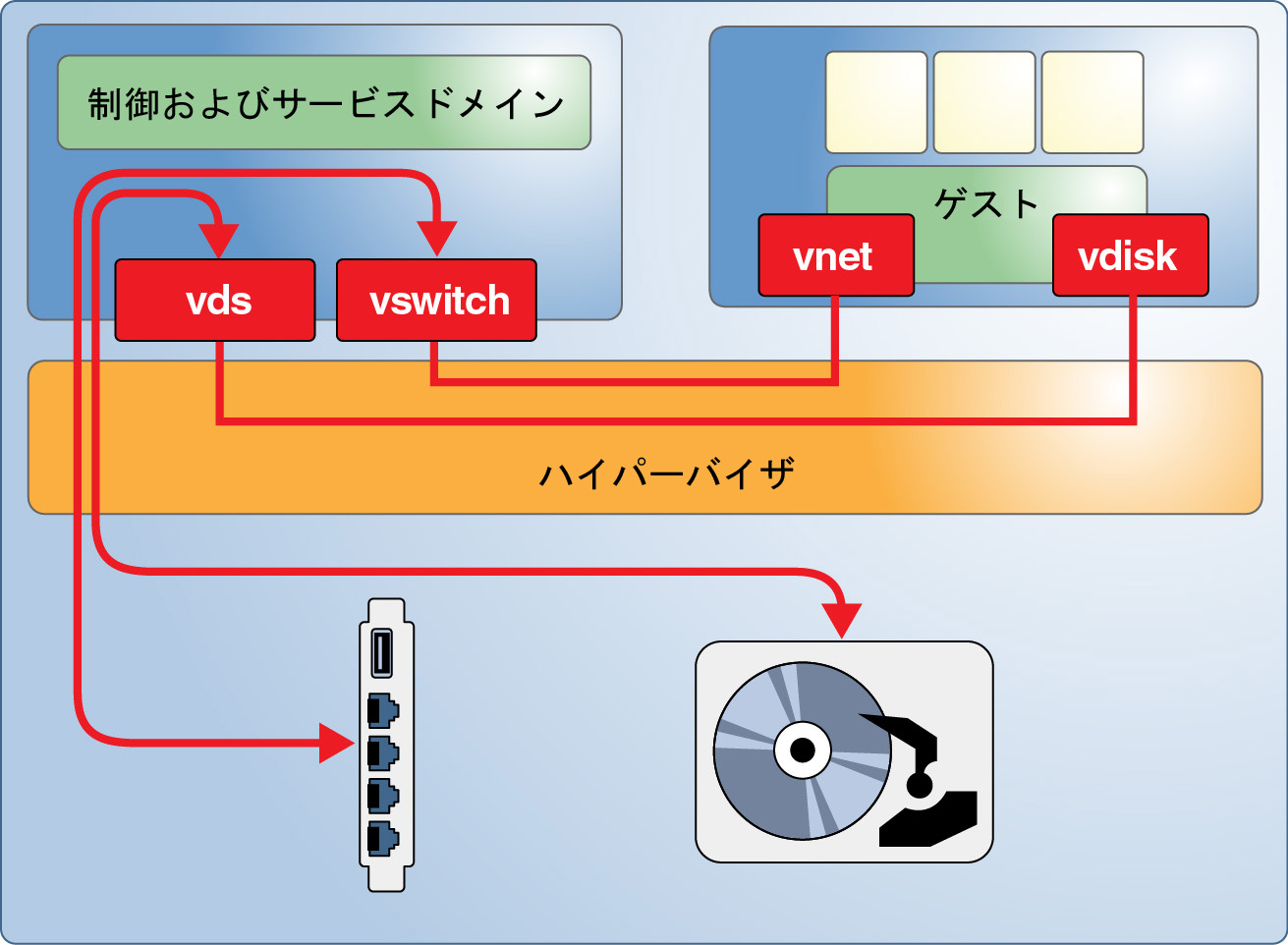

Oracle VM Server for SPARC の実行環境内には攻撃のターゲットがいくつか存在します。図 2は、制御ドメインがゲストドメインにネットワークおよびディスクサービスを提供する、単純な Oracle VM Server for SPARC 構成を示しています。これらのサービスは、制御ドメイン内で実行されるデーモンおよびカーネルモジュールを使用して実装されます。Logical Domains Manager は、サービスとクライアントの間のポイントツーポイント通信を促進するために、各サービスとクライアントに論理ドメインチャンネル (LDC) を割り当てます。攻撃者は、ゲストドメインの分離を破壊するために、いずれかのコンポーネントに含まれるエラーを悪用する可能性があります。たとえば、攻撃者がサービスドメイン内で任意のコードを実行したり、プラットフォーム上の通常の動作を妨害したりする可能性があります。

図 2 Oracle VM Server for SPARC 環境のサンプル