Redwood: アクセス制御リストを使用した品目の保護

独自のデータ・アクセス・グループを作成して、基準ベースのアクセス制御を使用して品目を表示、作成、削除または管理できるユーザーを制御できるようになりました。 ユーザーのロールに応じて、ロールに関係なく個々のユーザーに、またはロケーションまたはビジネス・ユニット別にユーザーをグループ化するフィルタ済みリストに基づいて、アクセス権を付与できます。 基本および拡張可能フレックスフィールド属性に基づいて条件を作成し、様々な品目グループに権限を割り当てることで、各品目へのアクセスを制御できます。 さらに、「基本属性」、「運用属性グループ」、「関連」、「関連」、「カテゴリ」、「品質」、「体系」、「添付」、「使用」、「変更」および「拡張属性グループ」など、様々な属性グループを選択的に非表示または表示することもできます。

正確なアクセス・レベルを設定して、特定のデータにアクセスする組織内のユーザーを選択できます。 たとえば:

- ユーザーによっては、アクセスを作成、表示および管理する必要があります。

- 他のユーザーには、表示アクセスのみが必要な場合があります。

アクセスはチームで制御できます:

-

チーム - チームは、一連のロール、ユーザー、フィルタ済みリスト、および1つ以上の権限セットで構成されます。

メンバーは、個別にチームに追加することも、ロールを使用してメンバーを追加したり、特定のメンバーシップ条件に一致する就業者のフィルタ済リストから導出することもできます。 -

権限セット - 各権限セットには個別の権限が含まれます。 各権限は、権限が付与されるオブジェクト、満たす必要がある条件、付与されるアクセス権のタイプ、およびチームがアクセスできる属性グループを識別します。

たとえば、管理者は、ニューヨーク市を拠点とするコンポーネント・エンジニアに、すべての設計品目を表示する権限を付与し、一部の商用品目に対する管理権限を制限することを希望しています。

基準に基づくアクセス・コントロールを有効にするには、次の構成タスクを実行する必要があります。

- チーム・メンバーを作成します。

- データ・アクセス条件を使用して権限セットを作成します。

- チームの作成、ロール、ユーザーまたはフィルタ済みリストの追加、および権限セットの適用を行います。

次のメンバー(またはユーザー)をチームに追加できます。

- ロール: これらは、セキュリティ・コンソールで作成されたロールに割り当てられたユーザーです。

- ユーザー: これらは、セキュリティ・コンソールで作成された個々のユーザーです。

- フィルタ済リスト: これらは、「就業者」属性の条件を使用してグループに追加された就業者です。

ノート: ロールまたはユーザーを直接割り当てる場合は、ユーザーを就業者に変換する必要はありません。 ただし、フィルタ済みリストを使用する場合は、ユーザーを従業員に変換する必要があります。 フィルタ済リストの作成方法の詳細は、「Redwood: アクセス制御リストを使用した製造業者の保護」を参照してください。

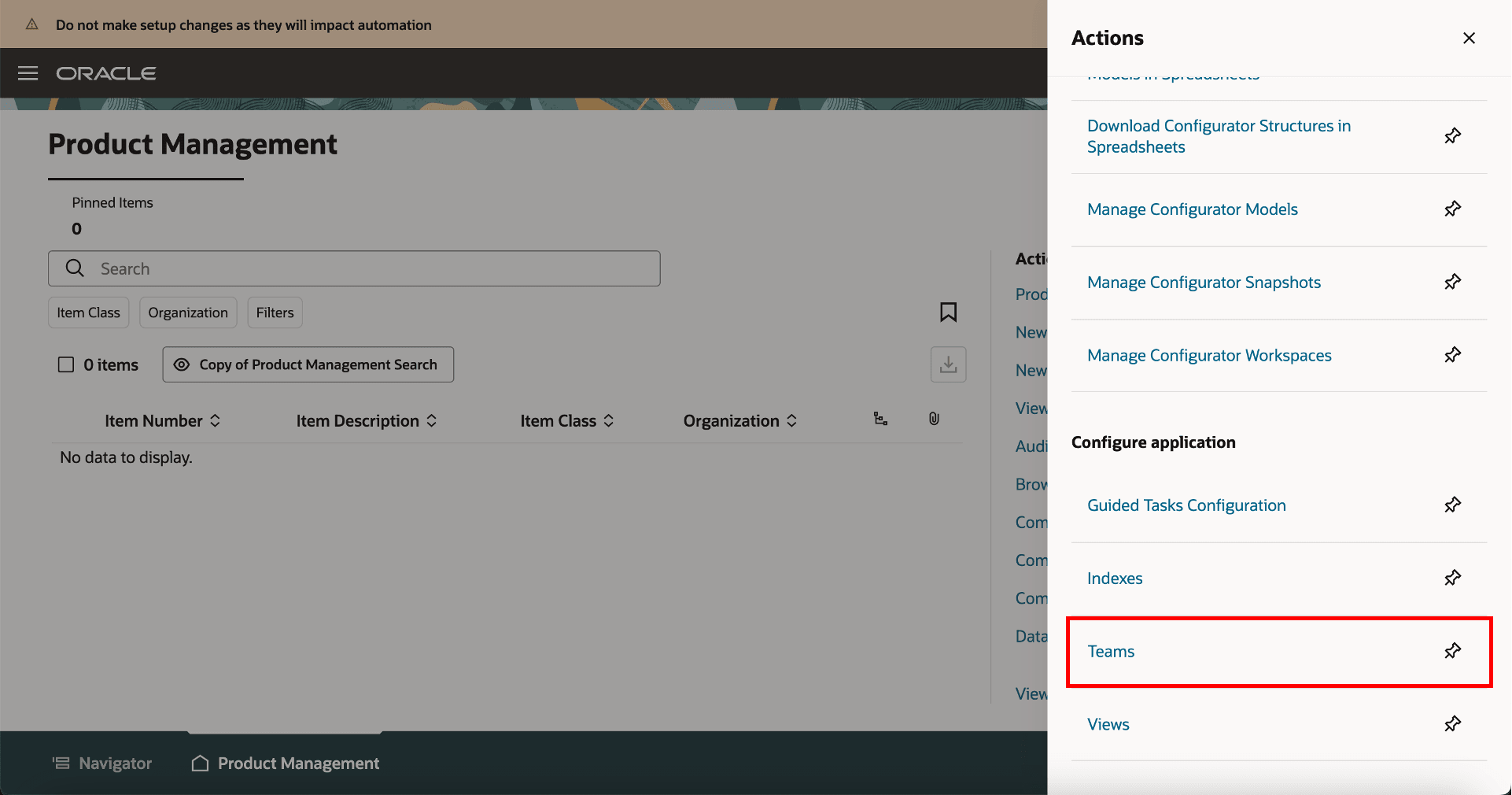

製品管理ランディング・ページでのチームの新しいリンク

チームの構成

「製品管理」ホーム・ページにナビゲートし、「処理」でチームをクリックします。

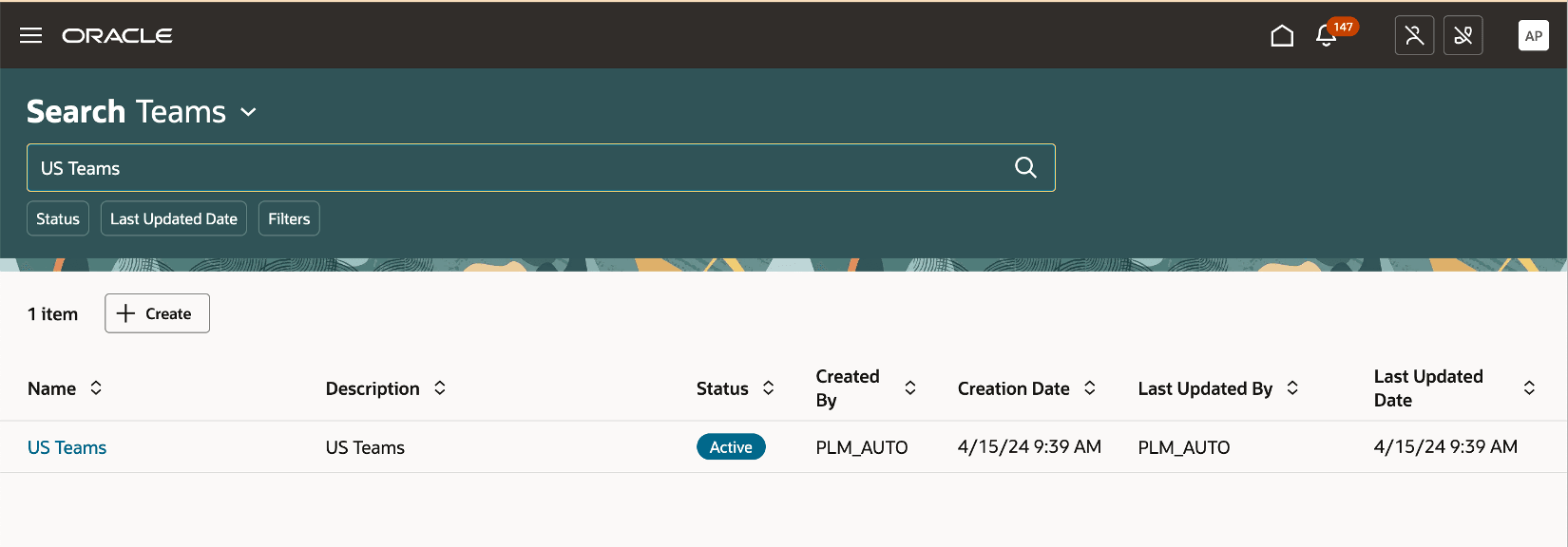

「チームを検索」ページでは、既存のチームを検索したり、新しいチームを作成できます。 チームごとにメンバーシップ条件を定義し、該当する権限セットを選択できます。

チームの検索ページ

新しいチームを作成するには:

-

チームの検索ページで、「作成」をクリックします。

-

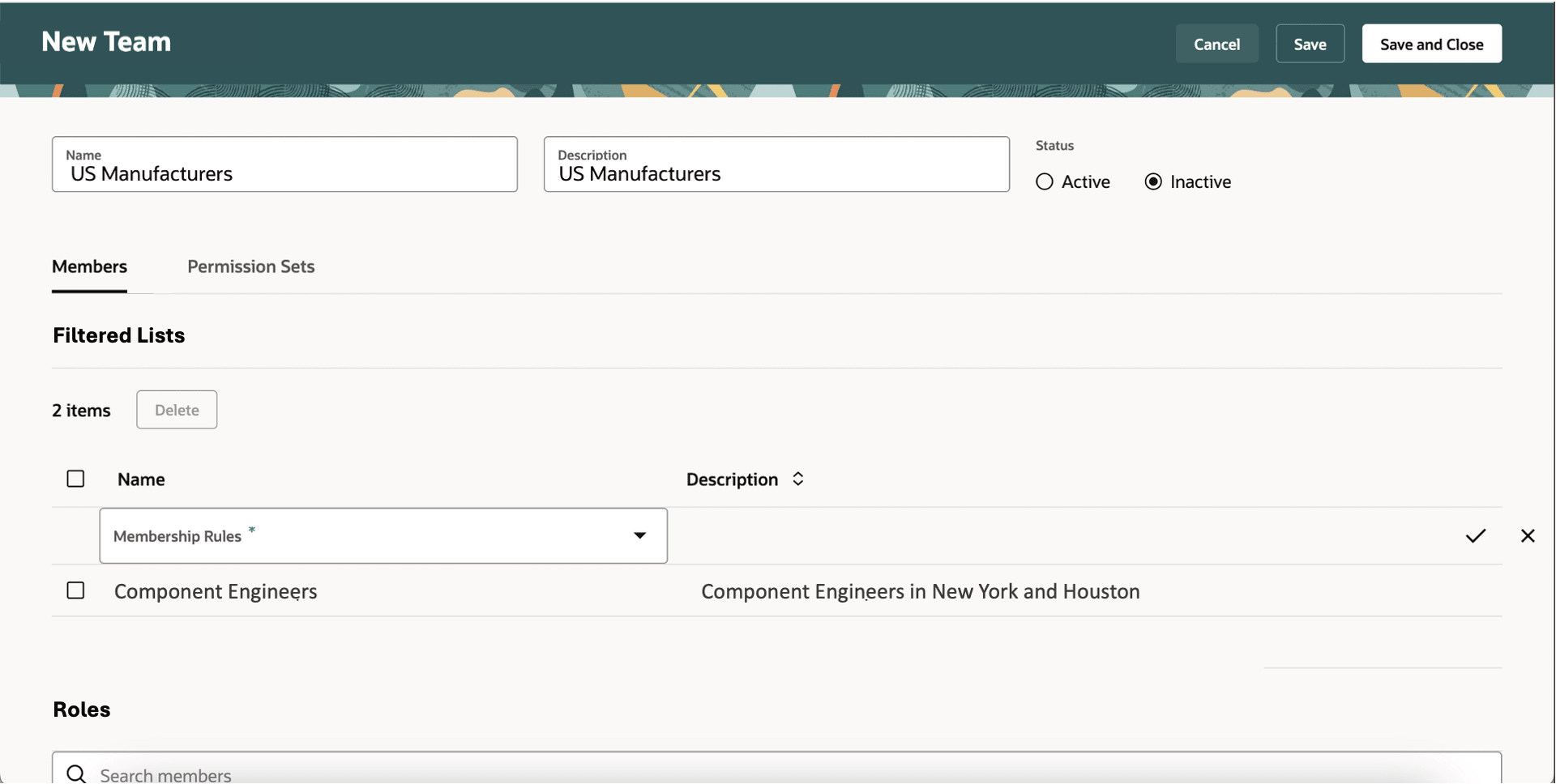

「チームの作成」ページで、次の詳細を指定します:

-

名前- チームの一意の名前

-

説明- チームの簡単な説明。

-

ステータス- チームのステータスを「アクティブ」に設定します。

-

-

フィルタ済リスト:

-

チームで必要なロールを追加します。

-

チームに必要な個々のユーザーを追加します。

-

フィルタリングされたリストに対して定義されたメンバーシップ条件に基づいてメンバーを追加します。

-

-

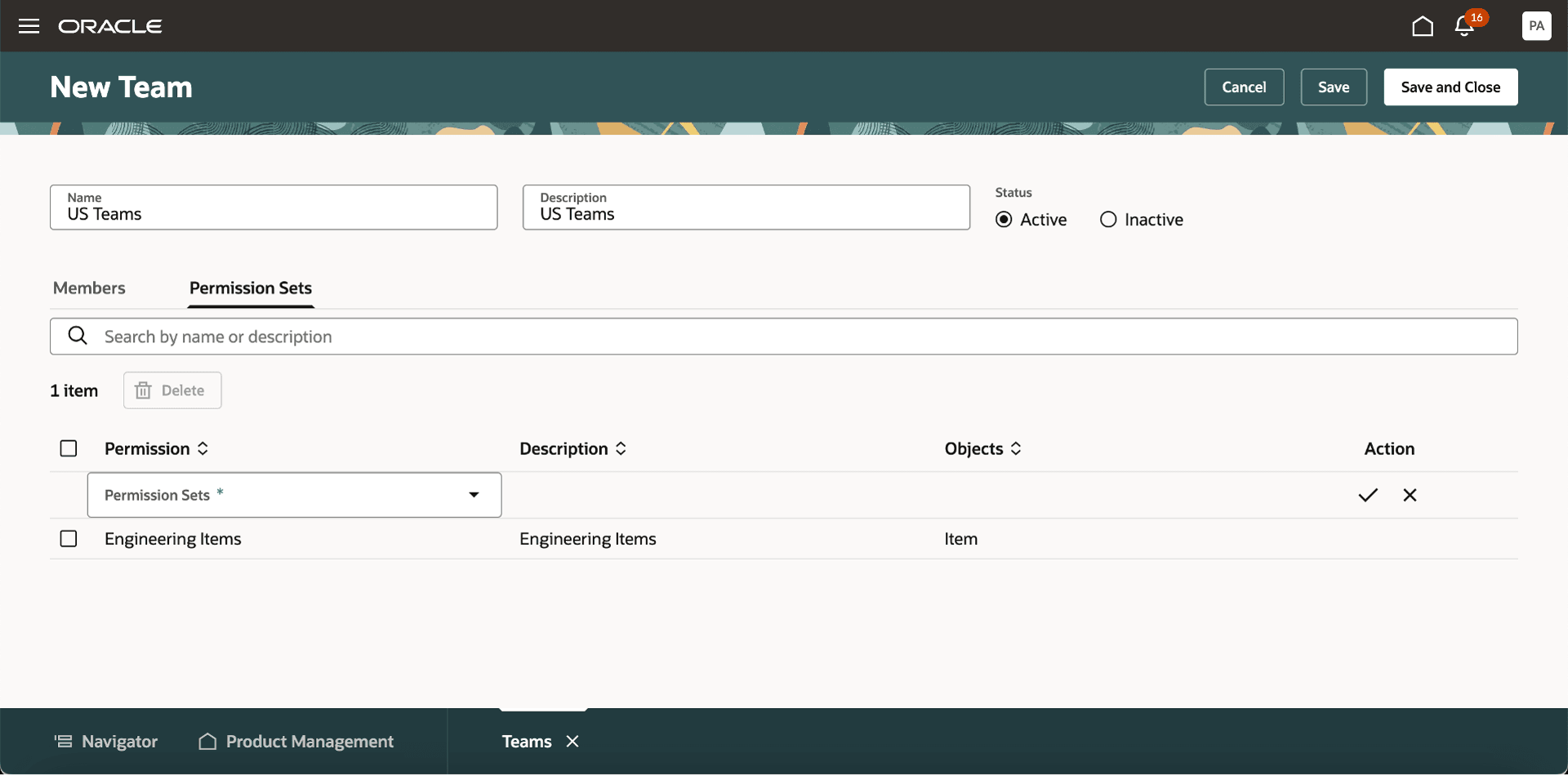

「権限セット」タブで、次の手順を実行します:

-

「権限セット」ページで作成した権限を追加します。

-

-

「保存してクローズ」をクリックします。

「チームの作成」ページの「メンバー」タブ

「チームの作成」ページの「権限セット」タブ

ロールをチームに追加すると、そのロールのすべてのユーザーが、そのチームに関連付けられている項目にアクセスできます。

アクセス条件を使用した権限セットの作成

権限セットを使用すると、品目やその他のオブジェクトに対するアクセスを定義できます。 各パーミッション・セットで、チーム・メンバーの品目へのアクセス権を付与する品目に対して複数のパーミッションを追加できます。

品目へのアクセスは、作成、表示、管理、検出、削除などの権限を使用して条件付きで提供できます。

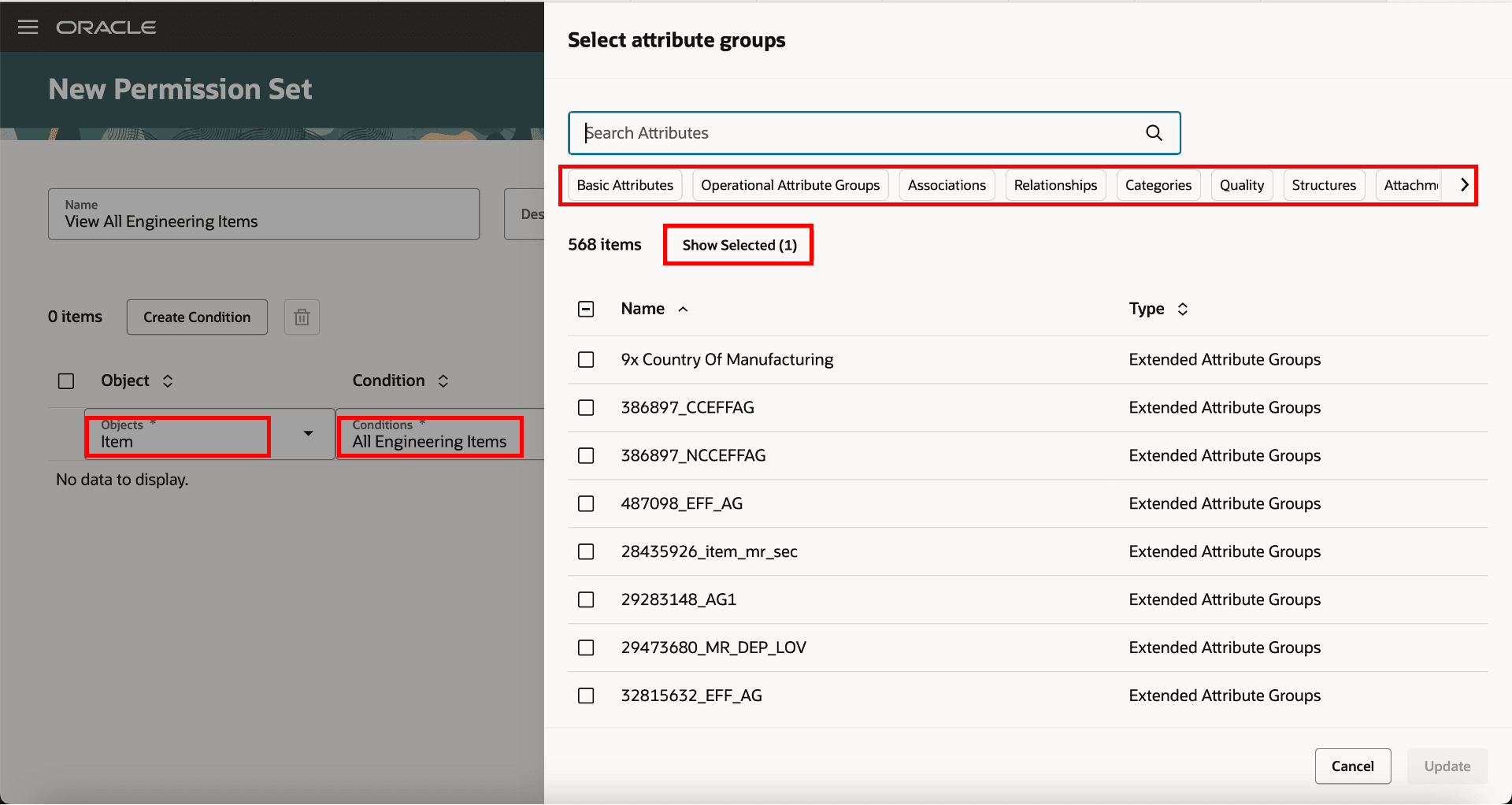

権限セットを使用すると、品目の詳細ページに表示されるタブまたは表の表示を制御できるため、品目オブジェクトのシェイプを制御できます。 これを行うには、「アクセス先」列を使用して属性グループまたは表へのアクセスを構成します。この列では、ユーザーがアクセスできるタブを指定できます。 たとえば、基本属性、添付および構成に対するアクセス権のみがユーザーに付与されている場合、これらの3つのタブのみを表示でき、他のタブは非表示のままになります。

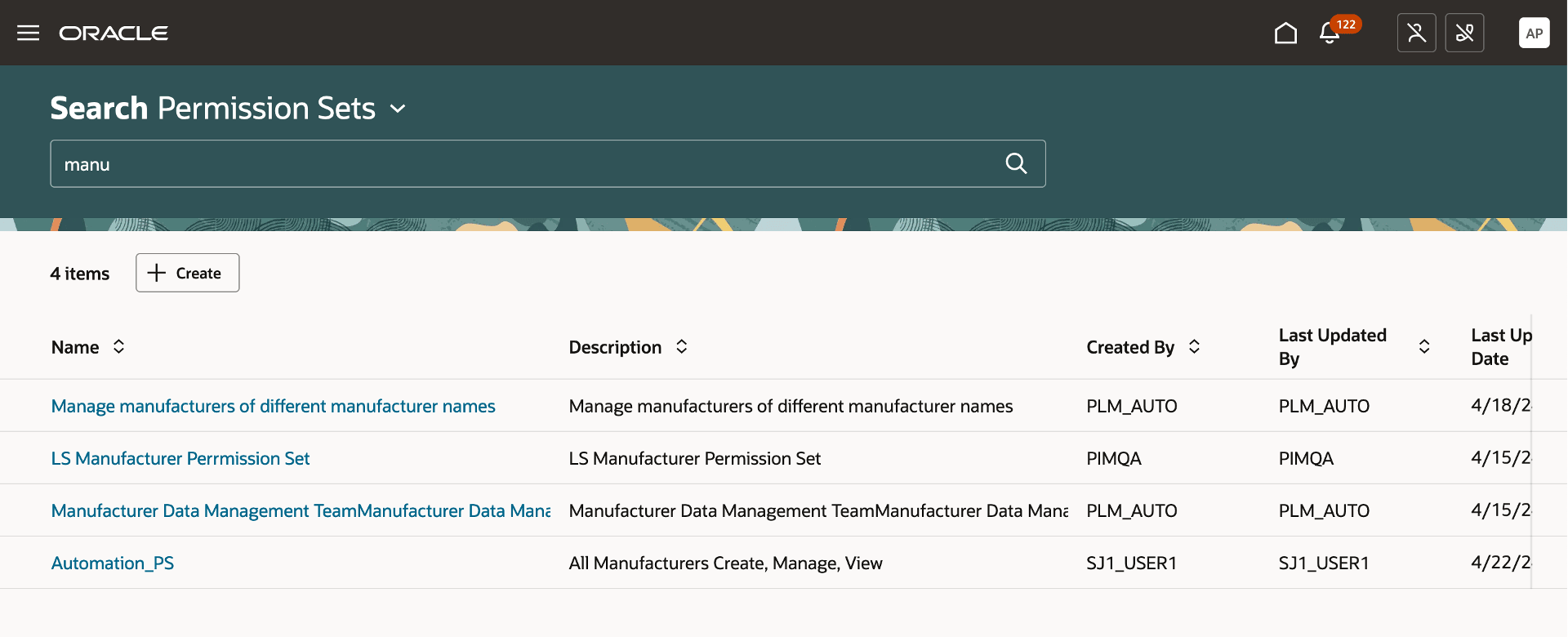

「権限セットの検索」ページに、すでに作成されている権限セットのリストが表示されます。 実行できる処理は次のとおりです。

-

特定の権限セットを検索します。

-

権限セットの名前をクリックして、権限セットの詳細を表示します。

-

権限セットを列でソートします。

権限セット検索ページに、すでに作成されている権限セットのリストが表示されます。 実行できる処理は次のとおりです。

-

特定の権限セットを検索します。

-

権限セットの名前をクリックして、権限セットの詳細を表示します。

-

権限セットを列でソートします。

権限セットの検索ページ

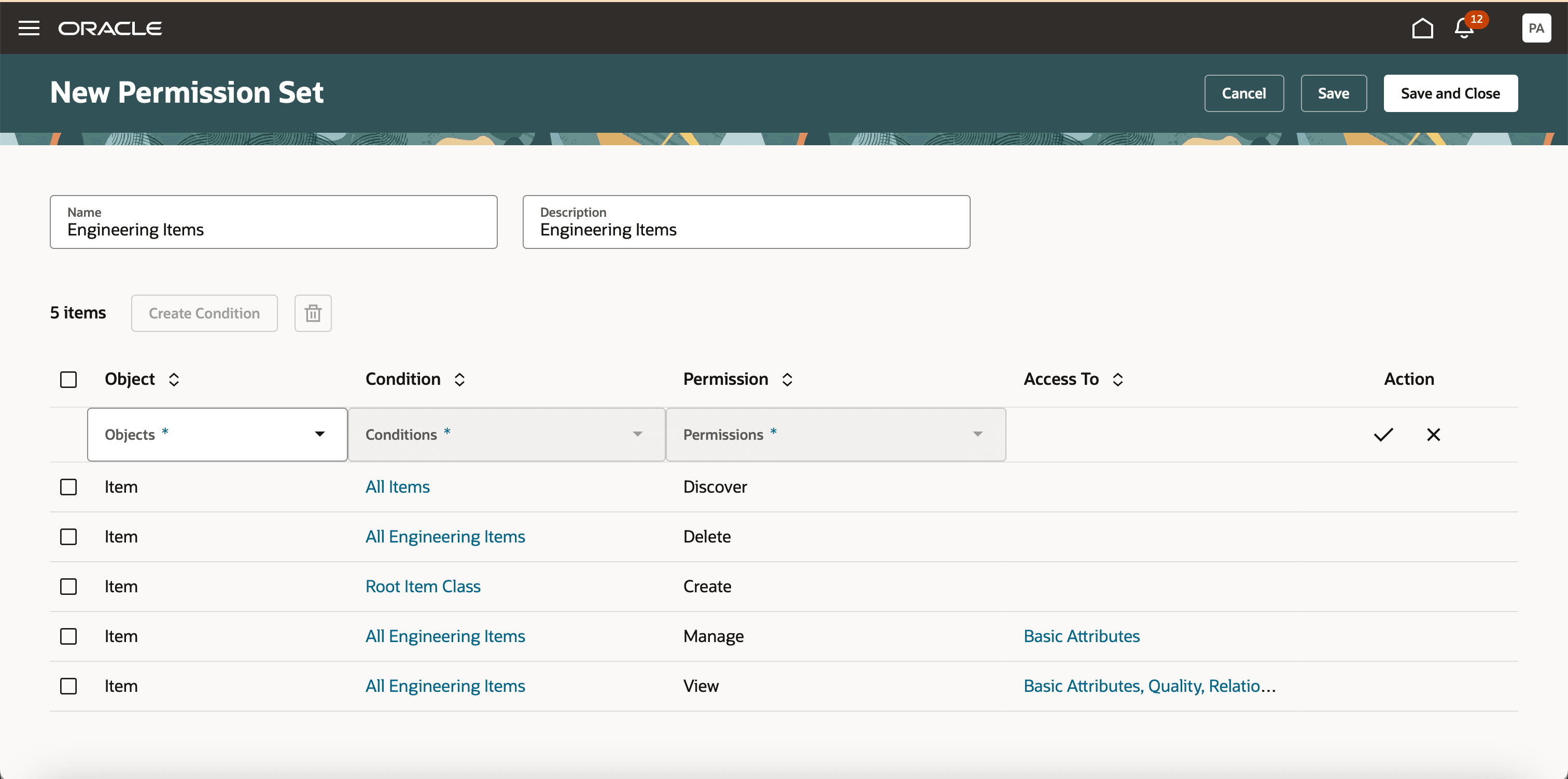

権限セットを作成するには、「権限セットの検索」ページで「作成」をクリックし、次の詳細を追加します:

-

名前- 権限セットの一意の名前。

-

説明- 権限セットの簡単な説明。

-

権限の追加:

-

オブジェクト- アプリケーション内のオブジェクトのリストが含まれます。 品目を選択します。

-

条件- オブジェクト属性にフィルタを適用して、オブジェクトを絞り込むのに役立ちます。 使用可能な条件のリストから条件を選択するか、「条件の作成」をクリックして新しい条件を作成します。

-

権限- チームが実行できる内容に応じて、作成、削除、検出、表示、または管理のいずれかを選択します。これにより、チームが実行できる内容に応じて、ユーザーが「作成」、「表示」または「管理」のいずれかを選択できます。

-

Create Permission(権限の作成):ユーザーは品目を作成できます。 作成権限では、ユーザーは組織および品目区分でのみ条件を設定できます。

-

View Permission(表示権限):ユーザーは、品目属性を読取り専用形式で表示できます。

-

Manage Permission(権限の管理):ユーザーは品目を表示および編集できます。

-

削除権限:ユーザーは、削除グループに項目を追加できます。

-

ディスカバリ権限- ユーザーは、関係、構成、影響を受けるオブジェクトなどの様々な場所でディスカバリ権限がある品目の品目番号のみを表示できます。 検出権限のみの品目は、品目ピッカーで検索または見つかりません。

-

-

アクセス先: チームでアクセスできるグループを選択して、品目属性グループへのアクセスを制御します。

次の点に注意してください。

-

表示権限と管理権限を使用すると、属性グループへのアクセスを制御できます。

-

作成、検出および削除権限を使用する場合、属性グループへのアクセスを制御できません。

品目に適用可能なすべての権限を表示する新規権限セット・ページ

品目の属性グループの選択

たとえば、品目に対する権限セットを作成して、次のことを実行できます:

-

ルート品目区分という名前の品目区分に品目を作成します。

-

アプリケーション内のすべての品目を検出します。

-

すべての設計品目を削除します。

-

すべての設計品目の基本属性、品質および関連を表示します。

-

すべての設計品目の基本属性のみを管理します。

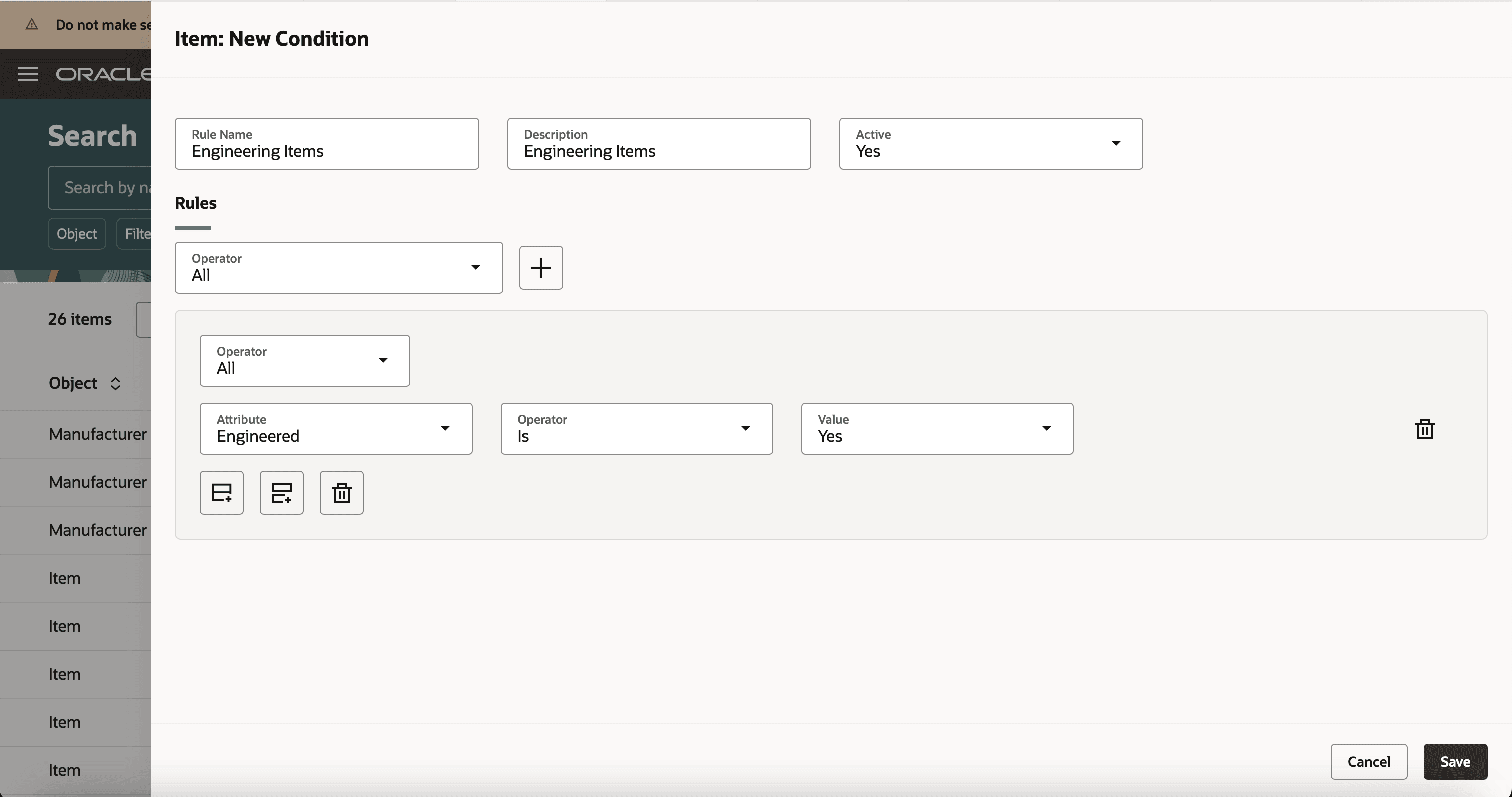

条件の作成

条件は、品目属性に基づいて品目の制限を定義するために使用されます。 ユーザーは、1つ以上の品目属性に対して条件を作成できます。

「新規権限セット」ページで「条件の作成」をクリックして、品目の新しい条件を作成します。

次の詳細を追加します:

-

ルール名- 条件の一意の名前。

-

説明- 条件の簡単な説明

-

アクティブ- デフォルトでは、これは「はい」に設定されます。

-

ルールの追加

-

属性- ルールを設定する属性を選択します。 品目の基本属性または拡張可能フレックスフィールド属性に関するルールを追加できます

-

演算子- 「次と等しい」、「次と等しい」または「次と等しくない」などの演算子を選択します。

-

値- 属性値を指定します。

-

この例では、設計条件によって、「Engineered」フラグが「Yes」に設定されている品目が除外されます。

設計品目の条件の作成

ノート: 権限セットを作成し、チームをアクティブ化した後で品目および構成索引を再作成し、プロファイル・オプション「品目のアクセス制御リストを有効化」を初めて有効にしたときにデータ・セキュリティが適用されるようにします。

データ・アクセス・グループの例

米国に所在するユーザーのデータ・アクセス・グループとして機能するチームを作成することを検討します。

-

チーム1: すべての品目を作成、削除および管理できるが、商用品目のみを表示できる設計ユーザー。 これらは、操作属性を除くすべての属性を管理できます。

-

チーム2:下書きおよび生産ライフサイクル・フェーズのすべての品目を表示および削除する権限があるデータ・スチュワード。 このクラスの検出権限のみが保持されるため、新規経過期間チップ品目クラスの品目の品目番号のみを表示できます。

-

チーム3:ユーザーJohnとSamは、拡張可能フレックスフィールド属性「事業所」がUSに設定されている品目のみを表示できる米国ベースのデータ・スチュワードです。

データ・アクセス・グループとして機能するチームを示す表。

|

チーム名 |

ユーザーおよびロール |

権限 |

条件 |

アクセス・グループ |

| チーム 1 | エンジニアリング・ユーザー | 作成 | Engineered=Yes | 該当なし |

|

チーム 1 |

エンジニアリング・ユーザー |

管理 |

Engineered= Yes |

操作属性を除くすべての属性 |

|

チーム 1 |

エンジニアリング・ユーザー |

削除 |

Engineered= Yes |

該当なし |

|

チーム 2 |

データ・スチュワード |

表示 |

LCP=設計または生産 |

全属性 |

|

チーム 2 |

データ・スチュワード |

削除 |

LCP=設計または生産 |

該当なし |

|

チーム 2 |

データ・スチュワード |

ディスカバー |

品目区分=新規経過期間チップ |

該当なし |

|

チーム 3 |

John, Sam |

表示 |

Location=US |

全属性 |

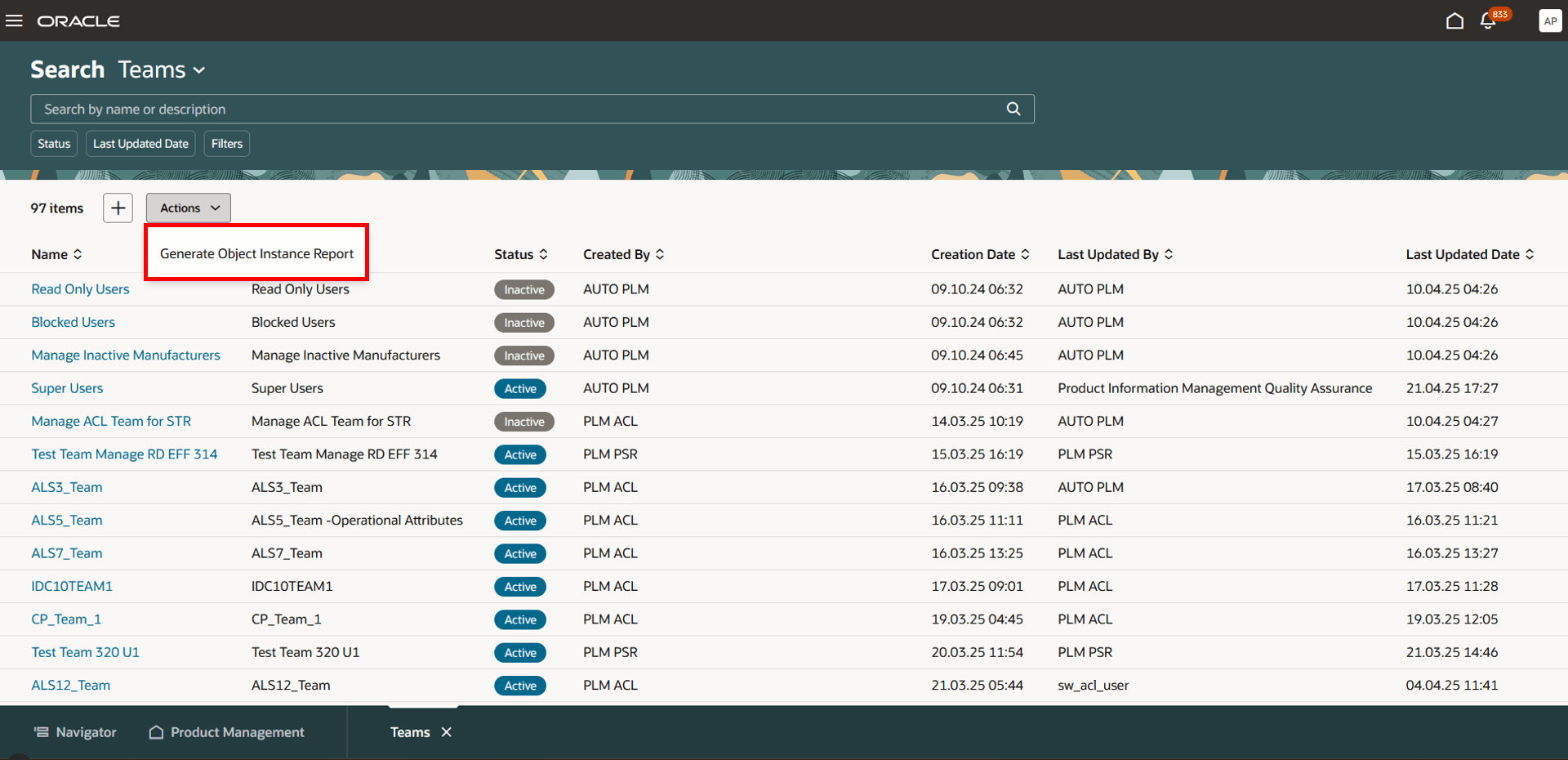

品目インスタンス・レポートの生成

「チームを検索」ページから品目インスタンス・レポートを生成して、どのユーザーが品目にアクセスできるかを表示できるようになりました。 その方法は次のとおりです。

-

「チームを検索」ページの「アクション」メニューから「オブジェクト・インスタンス・レポートの生成」を選択します。

-

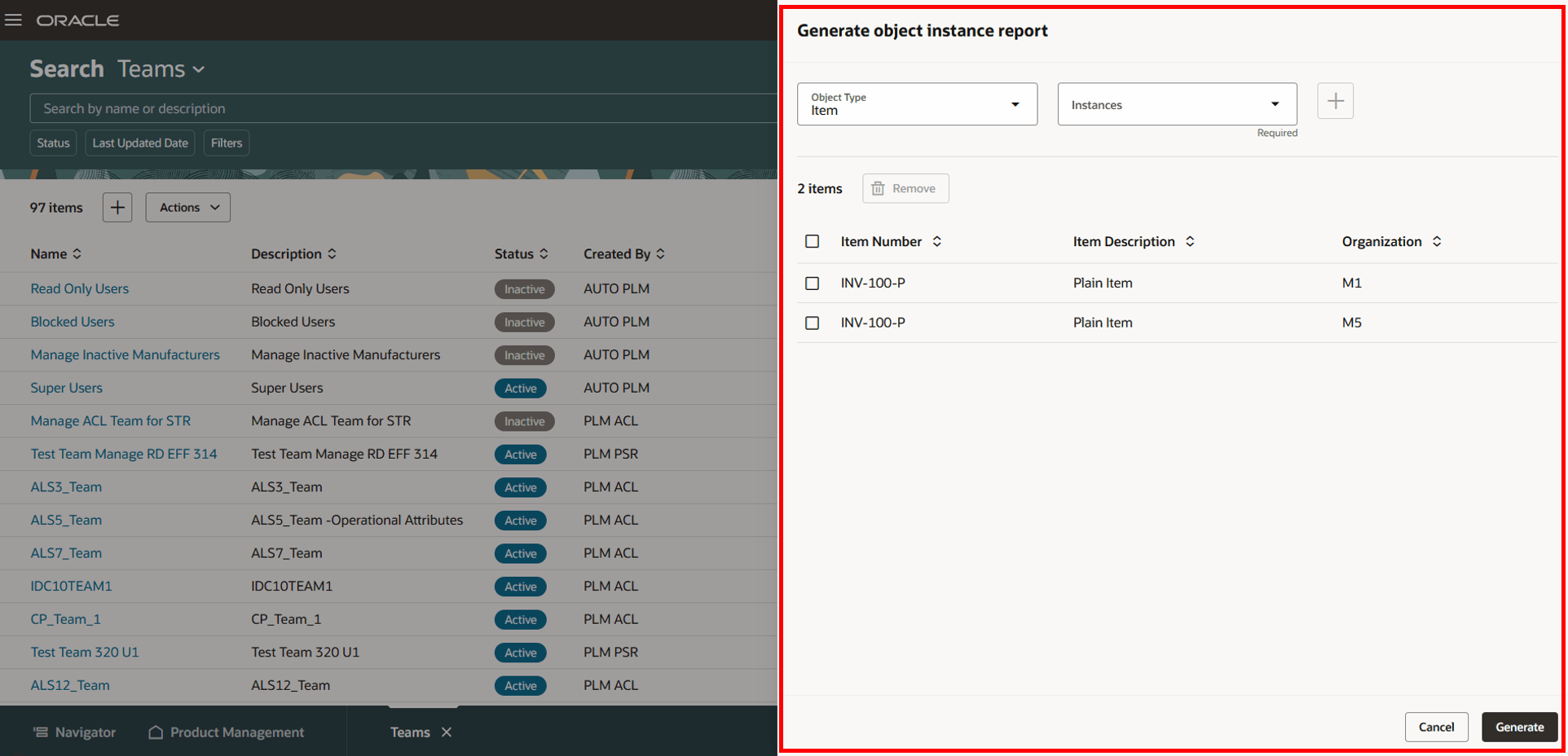

オブジェクト・インスタンスの生成レポート・ドロワーで、次の手順を実行します:

-

オブジェクト・タイプ: 品目を選択します。

-

生成する品目を選択し、+ (plus)アイコンをクリックします。

-

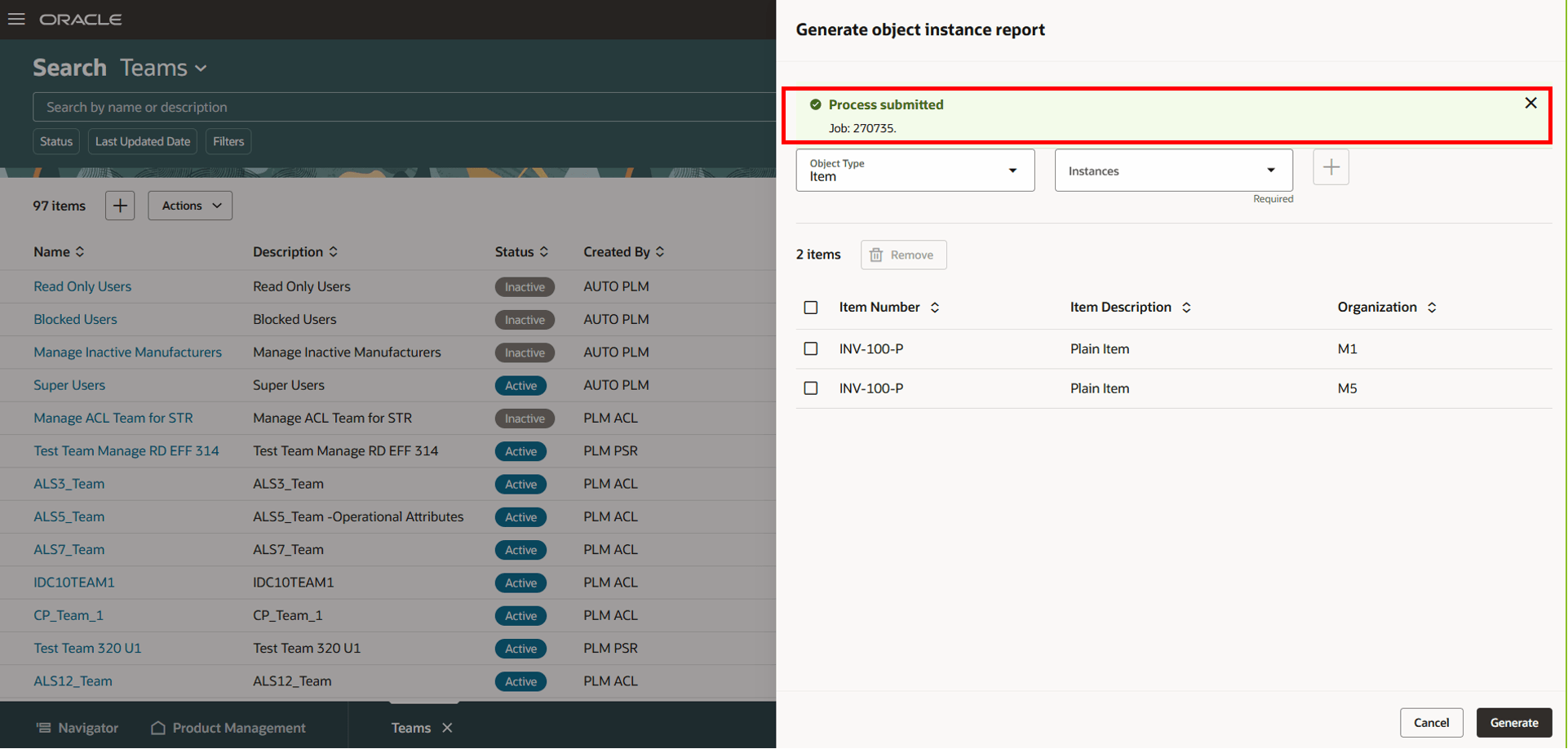

「生成」をクリックします。

ジョブIDが表示されます。

-

-

「スケジュール済プロセス」ページにナビゲートします。

-

「Oracle Analytics Publisherレポートの生成」を検索し、レポートをダウンロードします。

-

レポートで、添付ファイルTeamsItemInstanceReportをダウンロードします。

「処理」メニューから「オブジェクト・インスタンス・レポートの生成」を選択

オブジェクト・インスタンス・レポート・ドロワーの生成

「生成」のクリック時に表示される確認メッセージおよびジョブID

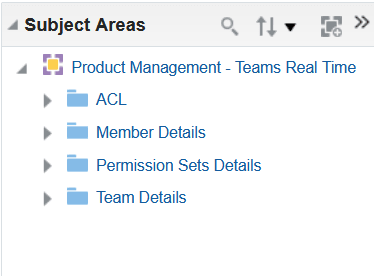

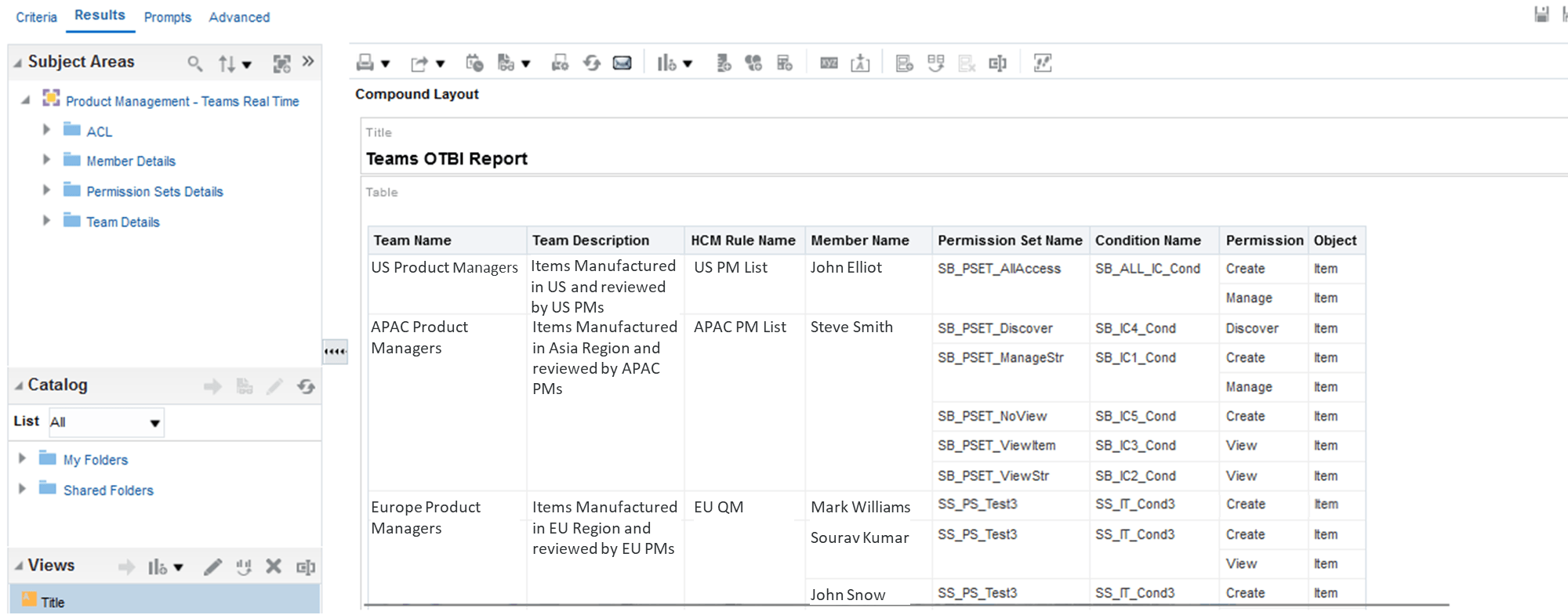

Oracle Transactional Business Intelligence (OTBI)を使用したチームの分析

OTBIの新しいサブジェクト領域「製品管理 - チーム・リアルタイム」を使用して、チーム・メンバー、割り当てられた権限セット、関連する条件などのチーム構成を分析できます。

製品管理 - チーム・リアル・タイム・サブジェクト領域

新しいサブジェクト領域内のフォルダに関する情報を次に示します。

-

ACL -チーム数、パーミッション・セットおよび条件を提供するメトリックが含まれます。

-

メンバー詳細-名前、Eメール・アドレス、部門、HCMからのルール(フィルタ済リストとして作成)などの情報が含まれます。

-

権限セット詳細 -権限名、条件名、関連オブジェクトなどの詳細が表示されます。

-

チーム詳細-チーム名、摘要およびチーム・ステータスを提供します。

ここでは、フォルダで使用可能な列を使用して、特定のチームに関連付けられた条件、権限セットおよびメンバーを分析および検証できます。

次に、新しいサブジェクト領域を使用してチーム構成を分析および検証する方法のいずれかを示すレポートの例を示します。

例 -

グローバルに事業を展開している企業では、各リージョンの製品マネージャが、それぞれの事業所で製造された特定の品目にアクセスできるようにする責任があります。 システムに何が構成されているかを確認するために、管理者は、次に示すようにOTBIレポートを作成できます。これには、「チーム詳細」、「メンバー詳細」、「権限セット」および「オブジェクト詳細」が含まれます。関連する製品マネージャに品目アクセスを割り当てるためのアクセス制御リスト設定の包括的なビューが提供されます。

チーム構成の詳細を示すOTBIのレポート

スケジュール済プロセス

- チームのアクセス制御リストをリフレッシュします: このプロセスは、チームで使用されている権限セットを保存したり、チームに権限セットを追加すると自動的に実行されます。 プロファイル・オプション(品目のアクセス制御リスト使用可能)を使用不可にしてから使用可能にする場合は、このプロセスを手動で実行する必要があります。

-

「メンバーシップ基準に基づいてメンバー・リストを更新します:」フィルタ済みリストをチームに初めて関連付けるときに実行します。 メンバー・データが変更される頻度に基づいて、メンバー・リストをリフレッシュする頻度を指定できます。 これは、メンバーがディビジョンを移動したり、組織に参加したり、組織を離れるときに実行でき、スケジュールされたリフレッシュの前にデータをリフレッシュすると、このジョブを実行できます。 このジョブを機能させるには、Atomフィードを有効にする必要があります。 詳細は、Atomフィードを参照してください。

この機能がビジネスにもたらすメリットは次のとおりです:

-

管理者は、作成、表示、管理または削除などの詳細なアクセス制御を定義でき、品目データへのアクセス権を持つユーザーを定義する制御が提供されます。

-

ユーザー、ロール、条件の割当てなど、複数の異なる方法で権限を管理するための柔軟なユーザー管理を提供します。

-

各ユーザーに割り当てられた特権の識別と読みやすさを容易にします。

-

指定した条件に基づいて就業者リストを動的に作成できるため、品目データのセキュリティを管理する際の時間と労力が削減されます。

-

品目タブ・レベルまたは特定のタイプの属性および属性グループ内でアクセスを有効または制限します。

-

既存のロールを活用し、チームに追加することで、より迅速なセキュリティ実装を可能にします。

これらの機能のデモを次に示します:

有効化のステップ

品目に基準ベースのアクセス制御を使用するには、プロファイル・オプション「品目のアクセス制御リストを有効化」を有効にする必要があります。 デフォルトでは、プロファイル・オプションは「いいえ」に設定されています。

プロファイル・オプションを有効にすると、権限および権限セットを作成するまで、品目は既存のセキュリティ設定を引き続き考慮します。

ノート: プロファイル・オプションが有効になり、品目に対する権限が作成されると、現在のパブリック設定やプライベート設定に関係なく、アプリケーション内のすべての品目がプライベートになります。 これらの品目にユーザー権限を手動で割り当てる必要があります。

ヒントと考慮事項

-

品目の基準ベースのアクセス制御は、クラシック・ページではなくRedwoodページの品目に適用されます。 この機能を有効にすると、特定の機能がクラシック・ページで正しく機能しない可能性があるため、Redwoodページを使用することをお薦めします。

-

このプロファイル・オプションを使用不可にして使用可能にする場合は、アクセス制御リストを適用するために、品目索引および構成索引を再作成する必要があります。

-

チームまたは権限セットを保存すると、内部的にスケジュール済プロセス「チームのアクセス制御リストのリフレッシュ」が自動的に実行され、品目索引が再作成されます。

-

チームを介したアクセス・コントロールは、セキュリティ・コンソールから割り当てられた必要な機能権限とともに提供する必要があります。

-

フィルタ済リストを使用するには、「設定および保守」->「製品管理」->「ユーザーおよびロール」->「ユーザーの管理」を使用して、セキュリティ・コンソールから作成したメンバーが個人レコードにリンクされていることを確認します。

-

新しい拡張可能フレックスフィールドを追加した場合は、セキュリティを適用するためにフレックスフィールドをデプロイする必要があります。

-

品目に対する作成権限では、品目区分および品目組織に関する条件のみを構成できます。

-

OTBIレポートでは、表示権限または管理権限を持つ項目のみを表示できます。

-

アクセス制御がオブジェクトに適用されない場合は、 「チームのアクセス制御リストのリフレッシュ」スケジュール済プロセス(手動)を実行してデータを保護します。

-

品目のグローバル・アクションおよびタブへの影響:

アクセス制御リストは、Redwoodページの品目に対する次のグローバル・アクションに影響します:-

テンプレートの保存と保存、クローズ、品目区分の変更、適用: 品目に対する管理権限を持つユーザーのみが使用できます。

-

削除: 品目に対する削除権限を持つユーザーのみが使用できます。

-

「管理」権限は、「アクセス先」列での選択と組み合せて、各品目タブ内の追加、編集および削除アクションを制御します。 「品質」タブおよび「変更」タブは読取り専用であることに注意してください。

-

「一意の値」を含む列を使用して、複数行属性を使用する際のパフォーマンスを最適化します。

-

条件ビルダーの同じ属性グループ内で複数行属性を使用して、効率的に評価します。 異なる属性グループからの複数行属性の結合は避けてください。

-

これはパフォーマンスに直接影響するため、複数行表に品目インスタンス当たり20行以下が含まれていることを確認してください。

-

1つの権限(ビューなど)に対して特定の品目をフィルタするために使用する条件が5つ以下であることを確認します。 たとえば、次の拡張可能フレックスフィールド属性に基づいて5つの条件を作成したとします:

-

製品ライン= AI

-

Product Team(製品チーム) = AI Item

-

プログラム=次世代Phase1

-

組織= Texas Manufacturing Unit

-

機能領域=設計

-

すべての条件が「表示」権限に関連付けられます。 その結果、ユーザーには「AIチップ」という名前の品目に対する「表示」アクセス権が付与されます。 この場合、同じ権限で同じ品目をフィルタするには、「追加条件を作成しない」をお薦めします。

主なリソース

アクセス要件

次の権限を含む構成済ジョブ・ロールが割り当てられているユーザーは、この機能にアクセスできます。

フィルタ済リストを使用して品目の条件を構成するには:

-

RESTサービスの使用 - アイデンティティ統合(ASE_REST_SERVICE_ACCESS_IDENTITY_INTEGRATION_PRIV)

-

Atomフィードの使用 - 従業員ワークスペース(PER_ATOM_WORKSPACE_ACCESS_EMPLOYEES_PRIV)

-

HCMリストの管理(HRC_MANAGE_HCM_LISTS_PRIV)

-

人材管理アプリケーション管理者(ORA_HRC_HUMAN_CAPITAL_MANAGEMENT_APPLICATION_ADMINISTRATOR_JOB)

チーム、権限セットおよび条件を構成するには:

-

ランディング・ページ・レイアウトの管理(EGP_MANAGE_LANDING_PAGE_LAYOUT_PRIV)

-

クリップボードへのアクセス(ACA_ACCESS_CLIPBOARD_PRIV)

-

HCM共通コンポーネントへのアクセス(HRC_ACCESS_HCM_COMMON_COMPONENT)

-

コンシューマ・アプリケーションの検索休憩の管理(EGP_MANAGE_SEARCH_CONS_REST_PRIV)

-

製品開発のモニター(ACA_MONITOR_PRODUCT_DEVELOPMENT_PRIV)

-

アクセス制御チーム、権限セットおよび条件の構成(EGP_ACCESS_CONTROL_TEAMS_PRIV)

-

RESTサービスの使用 - アイデンティティ統合(ASE_REST_SERVICE_ACCESS_IDENTITY_INTEGRATION_PRIV)

-

Atomフィードの使用 - 従業員ワークスペース(PER_ATOM_WORKSPACE_ACCESS_EMPLOYEES_PRIV)

-

HCMリストの管理(HRC_MANAGE_HCM_LISTS_PRIV)

-

HCMルールの管理(HRC_MANAGE_HCM_RULES_PRIV)

-

スケジュール済プロセスの実行(HEY_RUN_SCHEDULED_PROCESSES_PRIV)

-

スケジュール済プロセスの管理(FND_MANAGE_SCHEDULED_PROCESSES_PRIV)

-

製品管理ランディング・ページへのアクセス(EGP_ACCESS_LANDING_PAGE_PRIV)

-

スケジュール済ジョブ定義の管理(FND_MANAGE_SCHEDULED_JOB_DEFINITION_PRIV)

-

アクセス・ユーザー(EGP_ACCESS_USERS_PRIV)

-

品目Redwood品目の管理(EGP_MANAGE_REDWOOD_ITEM_PRIV)

-

製品管理検索の表示(EGP_VIEW_PRODUCT_MGT_SEARCH_PRIV)

-

品目属性管理の取得REST(EGP_ITEM_ATTRIBUTE_CONTROL_READ_PRIV)

-

品目ライフサイクル・フェーズ読取りの取得REST (EGP_ITEM_LIFECYCLE_PHASES_READ_REST_PRIV)

-

品目ステータスの取得REST(EGP_ITEM_STATUSES_READ_PRIV)

-

テンプレートの取得REST(EGP_TEMPLATE_READ_PRIV)

-

Webサービスによるグローバル在庫組織値リストの表示(RCS_GLOBAL_VIEW_INV_ORG_LOV_WEB_SERVICE_PRIV)

-

Webサービスごとの単位値リストの表示(RCS_VIEW_UNITS_OF_MEASURE_LOV_WEB_SERVICE_PRIV)

-

品目クラスRestの取得(EGP_GET_ITEM_CLASS_REST_PRIV)

-

品目の表示(EGP_VIEW_ITEM_PRIV)

-

Webサービスによる機能状態値の表示(RCS_VIEW_FEATURE_STATES_WEB_SERVICE_PRIV)

-

RESTサービスの使用 - ユーザーおよびロール値リスト(PER_REST_SERVICE_ACCESS_USERS_AND_ROLES_LOVS_PRIV)

保護された品目にアクセスするには、次の品目とともに関連する品目権限がユーザーに割り当てられている必要があります:

-

Webサービスによる機能状態値の表示(RCS_VIEW_FEATURE_STATES_WEB_SERVICE_PRIV)

ジャーニ設定にアクセスし、ロール階層のロールを構成するには:

-

ジャーニの管理(ORA_PER_MANAGE_JOURNEY_TEMPLATE)

-

ガイド付きジャーニの管理(ORA_PER_MANAGE_GUIDED_JOURNEYS)

-

RESTサービスの使用 - ガイド付きジャーニ読取り専用(ORA_PER_REST_SERVICE_ACCESS_GUIDED_JOURNEYS_RO)

-

RESTサービスの使用 - ジャーニ・カテゴリ値リスト(ORA_PER_REST_SERVICE_ACCESS_JOURNEY_CATEGORIES_LOV)

ビジネス・ルールにアクセスするには:

-

サンドボックスの管理(FND_ADMINISTER_SANDBOX_PRIV)

さらに、オブジェクト・レポートにアクセスするには、次を追加します:

-

製品カタログ・トランザクション分析職務(FBI_PRODUCT_CATALOG_TRANSACTION_ANALYSIS_DUTY)

-

製品トランザクション分析職務(FBI_PRODUCT_TRANSACTION_ANALYSIS_DUTY)

-

BIコンシューマ・ロール(BIConsumer)