22 監査ポリシーの構成

統合監査では、カスタム統合監査ポリシー、事前定義の統合監査ポリシーおよびファイングレイン監査がサポートされます。

- 監査タイプの選択

一般的なアクティビティ(SQL文のアクションなど)や一般的に使用される監査アクティビティ、ファイングレイン監査のシナリオを監査できます。 - 統合監査ポリシーおよびAUDIT文を使用したアクティビティの監査

CREATE AUDIT POLICY文とAUDIT文を使用して、統合監査ポリシーを使用できます。 - 事前定義の統合監査ポリシーを使用したアクティビティの監査

Oracle Databaseには、よく使用されるセキュリティ関連の監査設定を対象とする、事前定義の統合監査ポリシーがあります。 - ファイングレイン監査を使用した特定のアクティビティの監査

ファイングレイン監査では、非常に詳細なレベルで監査ポリシーを作成できます。 - 監査ポリシーのデータ・ディクショナリ・ビュー

データ・ディクショナリ・ビューおよび動的ビューを使用して詳細な監査情報を入手できます。

親トピック: 監査を使用したデータベース・アクティビティの監視

22.1 監査タイプの選択

一般的なアクティビティ(SQL文のアクションなど)や一般的に使用される監査アクティビティ、ファイングレイン監査のシナリオを監査できます。

- SQL文、権限および他の一般アクティビティの監査

SQL文からOracle Database Vaultなどの他のOracle Databaseコンポーネントまで、様々なタイプのオブジェクトを監査できます。 - 一般的に使用されるセキュリティ関連アクティビティの監査

Oracle Databaseには、デフォルトの統合監査ポリシーが用意されており、これらは一般的に使用されるセキュリティ関連の監査用に選択できます。 - 特定のファイングレイン・アクティビティの監査

個々の列を監査またはイベント・ハンドラを使用する場合は、ファイングレイン監査を使用します。

親トピック: 監査ポリシーの構成

22.1.1 SQL文、権限および他の一般アクティビティの監査

SQL文やOracle Database VaultなどのOracle Databaseコンポーネントまで、様々なタイプのオブジェクトを監査できます。

また、条件を使用するポリシーも作成できます。ただし、特定の列を監査したり、イベント・ハンドラを使用する場合は、ファイングレイン監査を使用する必要があります。

このタイプの監査を実行する一般的なステップは次のとおりです。

親トピック: 監査タイプの選択

22.1.2 一般的に使用されるセキュリティ関連アクティビティの監査

Oracle Databaseには、デフォルトの統合監査ポリシーが用意されており、これらは一般的に使用されるセキュリティ関連の監査用に選択できます。

このタイプの監査を実行する一般的なステップは次のとおりです。

親トピック: 監査タイプの選択

22.1.3 特定のファイングレイン・アクティビティの監査

個々の列を監査またはイベント・ハンドラを使用する場合は、ファイングレイン監査を使用します。

このタイプの監査では、統合監査ポリシーで使用可能なすべての機能が提供されます。

ファイングレイン監査を実行する一般的なステップは次のとおりです。

親トピック: 監査タイプの選択

22.2 統合監査ポリシーおよびAUDIT文を使用したアクティビティの監査

CREATE AUDIT POLICY文とAUDIT文を使用して、統合監査ポリシーを使用できます。

- 統合監査ポリシーおよびAUDITを使用したアクティビティの監査について

統合監査ポリシーおよびAUDITSQL文を使用して、複数のタイプのアクティビティを監査できます。 - 統合監査ポリシーの作成のベスト・プラクティス

データベースで複数のポリシーを一度に有効にできますが、有効にするポリシーの数を制限することが理想的です。 - 統合監査ポリシーの作成の構文

統合監査ポリシーを作成するには、CREATE AUDIT POLICY文を使用します。 - ロールの監査

CREATE AUDIT POLICY文を使用して、データベース・ロールを監査できます。 - システム権限の監査

CREATE AUDIT POLICY文を使用して、システム権限を監査できます。 - 管理ユーザーの監査

統合監査ポリシーを作成して、SYSなどの管理ユーザー・アカウントのアクションを取得できます。 - オブジェクト・アクションの監査

CREATE AUDIT POLICY文を使用して、オブジェクト・アクションを監査できます。 - READ ANY TABLEおよびSELECT ANY TABLE権限の監査

CREATE AUDIT POLICY文はREAD ANY TABLE権限とSELECT ANY TABLE権限を監査できます。 - 複数層環境におけるSQL文および権限の監査

統合監査ポリシーを作成して、複数層環境のクライアントのアクティビティを監査できます。 - 統合監査ポリシーの条件の作成

CREATE AUDIT POLICY文を使用すると、統合監査ポリシーの条件を作成できます。 - アプリケーション・コンテキスト値の監査

AUDIT文を使用して、アプリケーション・コンテキスト値を監査できます。 - Oracle Database Real Application Securityイベントの監査

CREATE AUDIT POLICY文を使用して、Oracle Database Real Application Securityイベントを監査できます。 - Oracle Recovery Managerイベントの監査

CREATE AUDIT POLICY文を使用して、Oracle Recovery Managerイベントを監査できます。 - Oracle Database Vaultイベントの監査

Oracle Database Vault環境で、CREATE AUDIT POLICY文を使用してDatabase Vaultアクティビティを監査できます。 - Oracle Label Securityイベントの監査

Oracle Label Security環境で、CREATE AUDIT POLICY文を使用してOracle Label Securityアクティビティを監査できます。 - Oracle Data Miningイベントの監査

CREATE AUDIT POLICY文を使用して、Oracle Data Miningイベントを監査できます。 - Oracle Data Pumpイベントの監査

CREATE AUDIT POLICY文を使用して、Oracle Data Pumpを監査できます。 - Oracle SQL*Loaderダイレクト・ロード・パス・イベントの監査

CREATE AUDIT POLICY文を使用して、Oracle SQL*Loaderダイレクト・ロード・パス・イベントを監査できます。 - トップレベルの文のみの監査

トップレベルの文の監査とは、指定した監査文に対する監査レコードが1つのみになるように監査レコードをフィルタリングすることです。 - マルチテナント環境での統合監査ポリシーまたはAUDIT設定

マルチテナント環境では、個々のPDBおよびルートに統合監査ポリシーを作成できます。 - 統合監査ポリシーの変更

ALTER AUDIT POLICY文を使用して、統合監査ポリシーを変更できます。 - 統合監査ポリシーの有効化およびユーザーとロールへの適用

AUDIT POLICY文を使用すると、統合監査ポリシーを有効にして、ユーザーとロールに適用できます。 - 統合監査ポリシーの無効化

NOAUDIT POLICY文を使用して、統合監査ポリシーを無効にすることができます。 - 統合監査ポリシーの削除

DROP AUDIT POLICY文を使用して、統合監査ポリシーを削除できます。 - 例: 非データベース・ユーザーの監査

このチュートリアルでは、非データベース・ユーザーのアクションをクライアント識別子を使用して監査する統合監査ポリシーの作成方法を示します。

関連トピック

親トピック: 監査ポリシーの構成

22.2.1 統合監査ポリシーおよびAUDITを使用したアクティビティの監査について

統合監査ポリシーおよびAUDIT SQL文を使用して、複数のタイプのアクティビティを監査できます。

監査できるアクティビティの種類は、次のとおりです。

-

ユーザー・アカウント(

SYSDBA管理権限でログインする管理ユーザーを含む)、ロールおよび権限 -

表の削除やプロシージャの実行などのオブジェクト・アクション

-

アプリケーション・コンテキスト値

-

Oracle Database Real Application Security、Oracle Recovery Manager、Oracle Data Mining、Oracle Data Pump、Oracle SQL*Loaderダイレクト・パス・イベント、Oracle Database VaultおよびOracle Label Securityからのアクティビティ

これを実行するには、監査する対象に応じて、次を実行します。

-

統合監査ポリシー。統合監査ポリシーとは、データベースでのユーザー動作の特定の部分を監査できる監査設定の名前付きのグループです。ポリシーを作成するには、

CREATE AUDIT POLICY文を使用します。ポリシーは、1ユーザーのアクティビティの監査のような単純なものにすることも、条件を使用した複雑な監査ポリシーを作成することもできます。1つのデータベースで同時に複数の監査ポリシーを有効にできます。監査ポリシーには、システム全体の監査オプションとオブジェクト固有の監査オプションの両方を含めることができます。一般的なアクティビティに対する監査の大半(標準監査を含む)に、監査ポリシーを使用する必要があります。 -

AUDITおよびNOAUDIT SQL文。

AUDITおよびNOAUDITSQL文では、それぞれ監査ポリシーを有効および無効にできます。AUDIT文では、ポリシーに対して特定のユーザーを含めたり、除外することもできます。AUDITおよびNOAUDIT文では、アプリケーション・コンテキスト値を監査することもできます。 -

Oracle Recovery Managerの場合は、統合監査ポリシーを作成しないでください。

UNIFIED_AUDIT_TRAILビューでは、一般的に監査されるRecovery Managerイベントを自動的に取得します。

22.2.2 統合監査ポリシーの作成のベスト・プラクティス

データベースで複数のポリシーを一度に有効にできますが、有効にするポリシーの数を制限することが理想的です。

統合監査ポリシーの構文は、データベースで必要なすべての監査設定を網羅する1つのポリシーを作成できるように設計されています。複数の小さいポリシーを作成するのではなく、関連するオプションを1つのポリシーにグループ化することをお薦めします。これにより、ポリシーをより簡単に管理できるようになります。たとえば、事前定義の統合監査ポリシーを使用したアクティビティの監査で説明されているデフォルトの監査ポリシーには、それぞれ1つの統合監査ポリシーに複数の監査設定が含まれています。

ユーザー・セッションで有効な監査ポリシーの数を制限すると、次の利点が得られます。

-

監査ポリシーの詳細をセッションのUGAメモリーにロードすることに伴うログオン・オーバーヘッドを軽減します。有効なポリシーの数が減ると、ポリシー情報のロードにかかる時間が短縮します。

-

UGAメモリーにキャッシュするのに必要なポリシーの数が減るため、セッションのUGAメモリー消費量が減ります。

-

関連するイベントの監査レコードを生成するかどうかを決定する内部監査チェック機能が効率的になります。

22.2.3 統合監査ポリシーの作成の構文

統合監査ポリシーを作成するには、CREATE AUDIT POLICY文を使用します。

統合監査ポリシーを作成すると、Oracle Databaseによって、ポリシーを作成したユーザーのスキーマではなく、SYSスキーマによって所有される最初のクラス・オブジェクトに格納されます。

例22-1に、CREATE AUDIT POLICY文の構文を示します。

例22-1 CREATE AUDIT POLICY文の構文

CREATE AUDIT POLICY policy_name { {privilege_audit_clause [action_audit_clause ] [role_audit_clause ]} | { action_audit_clause [role_audit_clause ] } | { role_audit_clause } } [WHEN audit_condition EVALUATE PER {STATEMENT|SESSION|INSTANCE}] [CONTAINER = {CURRENT | ALL}];

詳細は、次のとおりです。

-

privilege_audit_clauseは、権限に関連する監査オプションを記述します。詳細は、システム権限の監査を参照してください。権限の監査オプションを構成するための詳細な構文は、次のとおりです。privilege_audit_clause := PRIVILEGES privilege1 [, privilege2]

-

action_audit_clauseおよびstandard_actionsは、オブジェクト・アクションに関連する監査オプションを記述します。オブジェクト・アクションの監査を参照してください。構文は次のとおりです。action_audit_clause := {standard_actions | component_actions} [, component_actions ] standard_actions := ACTIONS action1 [ ON {schema.obj_name | DIRECTORY directory_name | MINING MODEL schema.obj_name } ] [, action2 [ ON {schema.obj_name | DIRECTORY directory_name | MINING MODEL schema.obj_name } ]

-

component_actionsでは、Oracle Label Security、Oracle Database Real Application Security、Oracle Database Vault、Oracle Data PumpまたはOracle SQL*Loaderの監査ポリシーを作成できます。統合監査ポリシーおよびAUDIT文を使用したアクティビティの監査の該当する項を参照してください。構文は次のとおりです。component_actions := ACTIONS COMPONENT=[OLS|XS] action1 [,action2 ] | ACTIONS COMPONENT=DV DV_action ON DV_object_name | ACTIONS COMPONENT=DATAPUMP [ EXPORT | IMPORT | ALL ] | ACTIONS COMPONENT=DIRECT_LOAD [ LOAD | ALL ]

-

role_audit_clauseでは、ロールを監査できます。「ロールの監査」を参照してください。構文は次のとおりです。role_audit_clause := ROLES role1 [, role2]

-

WHENaudit_conditionEVALUATE PERでは、監査ポリシーおよび評価頻度の条件を作成するためのファンクションを指定できます。EVALUATE PER句には、WHEN条件を付ける必要があります。統合監査ポリシーの条件の作成を参照してください。構文は次のとおりです。WHEN 'audit_condition := function operation value_list' EVALUATE PER {STATEMENT|SESSION|INSTANCE}

-

CONTAINERは、マルチテナント環境に使用され、ローカル監査ポリシー(ローカル・プラガブル・データベース(PDB)用)または一般的な監査ポリシーとして監査ポリシーを作成できます。マルチテナント環境での統合監査ポリシーまたはAUDIT設定を参照してください。

この構文は、ポリシーにリストされているコンポーネントを監査するように設計されています。たとえば、次のポリシーを作成するとします。

CREATE AUDIT POLICY table_pol PRIVILEGES CREATE ANY TABLE, DROP ANY TABLE ROLES emp_admin, sales_admin;

監査証跡では、CREATE ANY TABLEシステム権限またはDROP ANY TABLEシステム権限、ロールemp_adminに直接付与されている任意のシステム権限、またはロールsales_adminに直接付与されている任意のシステム権限を必要とするSQL文を取得します。(監査されるのは、ロールを介して再帰的に付与されている権限ではなく、直接付与されている権限であることに注意してください。)

ポリシーを作成したら、AUDIT文を使用して有効にする必要があります。オプションで、1人以上のユーザーに対してポリシーの適用または除外を実行したり、監査アクションの成功または失敗(あるいは両方)時に監査レコードが書き込まれるかどうかを指定できます。統合監査ポリシーの有効化およびユーザーとロールへの適用を参照してください。

22.2.4 ロールの監査

CREATE AUDIT POLICY文を使用して、データベース・ロールを監査できます。

- ロールの監査について

ロールを監査すると、このロールに直接付与されたすべてのシステム権限がOracle Databaseによって監査されます。 - ロールの統合監査ポリシーの構成

ロールの使用を取得する統合監査ポリシーを作成するには、CREATE AUDIT POLICY文にROLES句を含めます。 - 例: マルチテナント環境でのDBAロールの監査

マルチテナント環境で、CREATE AUDIT POLICY文を使用してロールを監査できます。

22.2.4.1 ロールの監査について

ロールを監査すると、このロールに直接付与されたすべてのシステム権限がOracle Databaseによって監査されます。

ユーザー定義のロールを含むすべてのロールを監査できます。ROLES監査オプションでロールに対して共通の統合監査ポリシーを作成する場合、ロール・リストで共通ロールのみを指定する必要があります。このようなポリシーが有効な場合、Oracle Databaseは、共通ロールに対して共通のシステム権限と共通ロールに直接付与されているシステム権限をすべて監査します。共通ロールに対してローカルに付与されているシステム権限は監査されません。ロールが共通に付与されているかどうかを確認するには、DBA_ROLESデータ・ディクショナリ・ビューを問い合せます。ロールに付与された権限が共通に付与されたかどうかを確認するには、ROLE_SYS_PRIVSビューを問い合せます。

親トピック: ロールの監査

22.2.4.2 ロールの統合監査ポリシーの構成

ロールの使用を取得する統合監査ポリシーを作成するには、CREATE AUDIT POLICY文にROLES句を含めます。

-

次の構文を使用して、ロールを監査する統合監査ポリシーを作成します。

CREATE AUDIT POLICY policy_name ROLES role1 [, role2];

たとえば:

CREATE AUDIT POLICY audit_roles_pol ROLES IMP_FULL_DATABASE, EXP_FULL_DATABASE;

条件を含む場合など、より複雑なロールの統合監査ポリシーを作成できます。ポリシーを作成したら、AUDIT文を使用して有効にする必要があります。

関連トピック

親トピック: ロールの監査

22.2.5 システム権限の監査

CREATE AUDIT POLICY文を使用して、システム権限を監査できます。

- システム権限監査について

システム権限の監査では、システム権限を正常に使用するアクティビティ(READANYTABLEなど)を監査します。 - 監査できるシステム権限

ほとんどのシステム権限の使用を監査できます。 - 監査できないシステム権限

いくつかのシステム権限は監査できません。 - システム権限の使用を取得するための統合監査ポリシーの構成

CREATE AUDIT POLICY文のPRIVILEGES句で、システム権限の使用を監査します。 - 例: ANY権限を持つユーザーの監査

CREATE AUDIT POLICY文で、ANY権限のユーザーを監査できます。 - 例: 条件を使用するシステム権限の監査

CREATE AUDIT POLICY文で、システム権限の監査に条件を使用する監査ポリシーを作成できます。 - 監査証跡でのシステム権限の統合監査ポリシーの表示方法

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューはシステム権限の監査イベントを表示します。

22.2.5.1 システム権限監査について

システム権限の監査では、システム権限を正常に使用するアクティビティ(READ ANY TABLEなど)を監査します。

この種の監査では、正常終了するために監査対象の権限を必要とするSQL文が記録されます。

1つの統合監査ポリシーに、権限監査およびアクション監査の両方のオプションを含めることができます。SYSなどの管理ユーザーの権限の使用は監査しないでください。かわりに、オブジェクト・アクションを監査してください。

ノート:

システム権限、オブジェクト、データベース・イベントなどを監査できます。ただし、データベース権限の使用状況(たとえば、指定のロールに付与されている権限はどれが使用されているか)を検索し、使用されている権限と使用されていない権限のレポートを生成する必要がある場合は、権限キャプチャを作成できます。詳細は、『Oracle Database Vault管理者ガイド』を参照してください。

関連トピック

親トピック: システム権限の監査

22.2.5.2 監査できるシステム権限

ほとんどのシステム権限の使用を監査できます。

監査可能なシステム権限のリストを検索するには、SYSTEM_PRIVILEGE_MAP表を問い合せます。

たとえば:

SELECT NAME FROM SYSTEM_PRIVILEGE_MAP; NAME ------------- ALTER ANY CUBE BUILD PROCESS SELECT ANY CUBE BUILD PROCESS ALTER ANY MEASURE FOLDER ...

アクション監査オプションと同様、権限監査では、データベース・ユーザーに付与されているシステム権限の使用を監査します。SQL文監査と権限監査の両方について類似の監査オプションを設定しても、生成される監査レコードは1つのみです。たとえば、2つのポリシーが存在しており、一方が、特にHR.PROCプロシージャのEXECUTE PROCEDUREを監査し、もう一方が一般的にEXECUTE PROCEDURE (すべてのプロシージャ)を監査する場合は、監査レコードが1つのみ書き込まれます。

権限監査は、アクションが既存の所有者およびオブジェクト権限によってすでに許可されている場合は実行されません。権限監査がトリガーされるのは、権限が不十分な場合、つまりアクションを可能にする権限がシステム権限である場合のみです。たとえば、ユーザーSCOTTにSELECT ANY TABLE権限が付与されており、SELECT ANY TABLEが監査対象であるとします。SCOTTが自分の表(たとえば、SCOTT.EMP)を選択した場合、SELECT ANY TABLE権限は使用されません。自分自身のスキーマ内でSELECT文を実行したため、監査レコードは生成されません。一方、SCOTTが他のスキーマ(たとえばHR.EMPLOYEES表)から選択すると、監査レコードが生成されます。SCOTTは自分自身のスキーマ外にある表を選択したため、SELECT ANY TABLE権限を使用する必要がありました。

親トピック: システム権限の監査

22.2.5.3 監査できないシステム権限

次のシステム権限は監査できません。

これらの権限は、次のとおりです。

-

INHERIT ANY PRIVILEGE -

INHERIT PRIVILEGE -

TRANSLATE ANY SQL -

TRANSLATE SQL

親トピック: システム権限の監査

22.2.5.4 システム権限の使用を取得するための統合監査ポリシーの構成

CREATE AUDIT POLICY文のPRIVILEGES句で、システム権限の使用を監査します。

-

次の構文を使用して、権限を監査する統合監査ポリシーを作成します。

CREATE AUDIT POLICY policy_name PRIVILEGES privilege1 [, privilege2];

たとえば:

CREATE AUDIT POLICY my_simple_priv_policy PRIVILEGES SELECT ANY TABLE, CREATE LIBRARY;

条件を含む場合など、より複雑な権限の統合監査ポリシーを作成できます。ポリシーを作成したら、AUDIT文を使用して有効にする必要があります。

関連トピック

親トピック: システム権限の監査

22.2.5.5 例: ANY権限を持つユーザーの監査

CREATE AUDIT POLICY文で、ANY権限のユーザーを監査できます。

例22-3に、ユーザーHR_MGRの複数のANY権限を監査する方法を示します。

例22-3 ANY権限を持つユーザーの監査

CREATE AUDIT POLICY hr_mgr_audit_pol PRIVILEGES DROP ANY TABLE, DROP ANY CONTEXT, DROP ANY INDEX, DROP ANY LIBRARY; AUDIT POLICY hr_mgr_audit_pol BY HR_MGR;

親トピック: システム権限の監査

22.2.5.6 例: 条件を使用するシステム権限の監査

CREATE AUDIT POLICY文で、システム権限の監査に条件を使用する監査ポリシーを作成できます。

例22-4に、psmithおよびjrawlinsの2人のオペレーティング・システム・ユーザーによって使用される権限を監査する方法を示します。

例22-4 条件を使用するシステム権限の監査

CREATE AUDIT POLICY os_users_priv_pol

PRIVILEGES SELECT ANY TABLE, CREATE LIBRARY

WHEN 'SYS_CONTEXT (''USERENV'', ''OS_USER'') IN (''psmith'', ''jrawlins'')'

EVALUATE PER SESSION;

AUDIT POLICY os_users_priv_pol;親トピック: システム権限の監査

22.2.5.7 監査証跡でのシステム権限の統合監査ポリシーの表示方法

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューはシステム権限の監査イベントを表示します。

次の例では、例22-4で作成した統合監査ポリシーos_users_priv_polに基づいて、オペレーティング・システム・ユーザーpsmithによって使用される権限のリストが表示されます。

SELECT SYSTEM_PRIVILEGE_USED FROM UNIFIED_AUDIT_TRAIL WHERE OS_USERNAME = 'PSMITH' AND UNIFIED_AUDIT_POLICIES = 'OS_USERS_PRIV_POL'; SYSTEM_PRIVILEGE_USED ---------------------- SELECT ANY TABLE DROP ANY TABLE

ノート:

SELECT ANY TABLEシステム権限に対する監査ポリシーを作成した場合、ユーザーがREADオブジェクト権限を実行したか、SELECTオブジェクト権限を実行したかによって監査証跡で取得されるアクションが影響を受けます。

親トピック: システム権限の監査

22.2.6 管理ユーザーの監査

統合監査ポリシーを作成して、SYSなどの管理ユーザー・アカウントのアクションを取得できます。

- 監査可能な管理ユーザー・アカウント

Oracle Databaseでは、管理権限に関連付けられている管理ユーザー・アカウントが用意されています。 - 管理者アクティビティを取得するための統合監査ポリシーの構成

CREATE AUDIT POLICY文で、管理ユーザーを監査できます。 - 例: SYSユーザーの監査

CREATE AUDIT POLICY文で、SYSユーザーを監査できます。

22.2.6.1 監査可能な管理ユーザー・アカウント

Oracle Databaseでは、管理権限に関連付けられている管理ユーザー・アカウントが用意されています。

表22-1に、デフォルトの管理ユーザー・アカウントと、通常関連付けられている管理権限を示します。

表22-1 管理ユーザーおよび管理権限

| 管理ユーザー・アカウント | 管理権限 |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

脚注1

PUBLICはユーザーPUBLICを示し、SYSOPER管理権限でログインしている場合に有効なユーザーです。これはPUBLICロールを示しません。

関連トピック

親トピック: 管理ユーザーの監査

22.2.6.2 管理者アクティビティを取得するための統合監査ポリシーの構成

CREATE AUDIT POLICY文で、管理ユーザーを監査できます。

-

管理ユーザーを監査する場合は、統合監査ポリシーを作成して、非管理ユーザーに適用する場合と同じように、このポリシーをユーザーに適用します。管理ユーザーによるトップ・レベルの文は、データベースを開くまで強制的に監査されます。

親トピック: 管理ユーザーの監査

22.2.7 オブジェクト・アクションの監査

CREATE AUDIT POLICY文を使用して、オブジェクト・アクションを監査できます。

- オブジェクト・アクションの監査について

HR.EMPLOYEES表のUPDATE文など、特定のオブジェクトで実行されるアクションを監査できます。 - 監査できるオブジェクト・アクション

オブジェクト・アクションの監査では、監査の対象を拡大または限定できます(すべてのユーザー・アクションの監査または一部のユーザー・アクションに限定した監査など)。 - オブジェクト・アクションの統合監査ポリシーの構成

CREATE AUDIT POLICY文のACTIONS句で、オブジェクト・アクションを取得するポリシーを作成します。 - 例: SYSオブジェクトでのアクションの監査

CREATE AUDIT POLICY文で、SYSオブジェクトのアクションを監査できます。 - 例: 1つのオブジェクトでの複数のアクションの監査

CREATE AUDIT POLICY文で、1つのオブジェクト上の複数のアクションを監査できます。 - 例: オブジェクトでのアクションと権限の両方の監査

CREATE AUDIT POLICY文で、単一のポリシーを使用して1つのオブジェクトでの複数のアクションと権限の両方を監査できます。 - 例: 表でのすべてのアクションの監査

CREATE AUDIT POLICY文で、表でのすべてのアクションを監査できます。 - 例: データベースでのすべてのアクションの監査

CREATE AUDIT POLICY文で、データベースでのすべてのアクションを監査できます。 - 監査証跡でのオブジェクト・アクションの統合監査ポリシーの表示方法

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューはオブジェクト・アクションの監査イベントを表示します。 - ファンクション、プロシージャ、パッケージおよびトリガーの監査

ファンクション、プロシージャ、PL/SQLパッケージおよびトリガーを監査できます。 - Oracle Virtual Private Databaseの述語の監査

統合監査証跡では、Oracle Virtual Private Database (VPD)のポリシーで使用される述語を自動的に取得します。 - Oracle Virtual Private Databaseポリシー関数の監査ポリシー

監査によって動的VPDポリシーや静的VPDポリシー、コンテキスト依存VPDポリシーが影響を受けることがあります。 - 統合監査とエディション付きオブジェクト

エディション付きオブジェクトに統合監査ポリシーが付加されている場合、そのオブジェクトが表示されるすべてのエディションにそのポリシーが適用されます。

22.2.7.1 オブジェクト・アクションの監査について

HR.EMPLOYEES表のUPDATE文など、特定のオブジェクトで実行されるアクションを監査できます。

監査は、オブジェクトに使用されたDDLおよびDML文を含むことができます。1つの統合監査ポリシーに、権限監査およびアクション監査の両方のオプションと、複数のオブジェクトの監査オプションのセットを含めることができます。

親トピック: オブジェクト・アクションの監査

22.2.7.2 監査できるオブジェクト・アクション

オブジェクト・アクションの監査では、監査の対象を拡大または限定できます(すべてのユーザー・アクションの監査または一部のユーザー・アクションに限定した監査など)。

表22-2に、オブジェクト・レベルの標準データベース・アクションのオプションを示します。SELECT SQL文に対する監査ポリシーでは、SELECTアクションだけでなくREADアクションも取得されます。

表22-2 オブジェクト・レベルの標準データベース・アクションの監査オプション

| オブジェクト | 監査できるSQLアクション |

|---|---|

|

表 |

|

|

ビュー |

|

|

順序 |

|

|

プロシージャ(トリガーを含む) |

|

|

ファンクション |

|

|

パッケージ |

|

|

マテリアライズド・ビュー |

|

|

マイニング・モデル |

|

|

ディレクトリ |

|

|

ライブラリ |

|

|

オブジェクト型 |

|

|

Javaスキーマ・オブジェクト(ソース、クラス、リソース) |

|

22.2.7.3 オブジェクト・アクションの統合監査ポリシーの構成

CREATE AUDIT POLICY文のACTIONS句で、オブジェクト・アクションを取得するポリシーを作成します。

-

次の構文を使用して、オブジェクト・アクションを監査する統合監査ポリシーを作成します。

CREATE AUDIT POLICY policy_name ACTIONS action1 [, action2 ON object1] [, action3 ON object2];

たとえば:

CREATE AUDIT POLICY my_simple_obj_policy ACTIONS SELECT ON OE.ORDERS, UPDATE ON HR.EMPLOYEES;

この例に示すように、複数のオブジェクトの複数のアクションを監査できます。

条件を含む場合など、より複雑なオブジェクト・アクションの統合監査ポリシーを作成できます。ポリシーを作成したら、AUDIT文を使用して有効にする必要があります。

関連トピック

親トピック: オブジェクト・アクションの監査

22.2.7.4 例: SYSオブジェクトでのアクションの監査

CREATE AUDIT POLICY文で、SYSオブジェクトのアクションを監査できます。

例22-6では、SYS.USER$システム表でSELECT文を監査する監査ポリシーの作成方法を示します。この監査ポリシーは、SYSおよびSYSTEMを含むすべてのユーザーに適用されます。

例22-6 SYSオブジェクトの監査アクション

CREATE AUDIT POLICY select_user_dictionary_table_pol ACTIONS SELECT ON SYS.USER$; AUDIT POLICY select_user_dictionary_table_pol;

親トピック: オブジェクト・アクションの監査

22.2.7.5 例: 1つのオブジェクトでの複数のアクションの監査

CREATE AUDIT POLICY文で、1つのオブジェクト上の複数のアクションを監査できます。

例22-7に、ユーザーjrandolphおよびphawkinsによってapp_libライブラリで実行される複数のSQL文の監査方法を示します。

例22-7 1つのオブジェクトでの複数のアクションの監査

CREATE AUDIT POLICY actions_on_hr_emp_pol1 ACTIONS EXECUTE, GRANT ON app_lib; AUDIT POLICY actions_on_hr_emp_pol1 BY jrandolph, phawkins;

親トピック: オブジェクト・アクションの監査

22.2.7.6 例: オブジェクトでのアクションと権限の両方の監査

CREATE AUDIT POLICY文で、単一のポリシーを使用して1つのオブジェクトでの複数のアクションと権限の両方を監査できます。

例22-8に、例22-7のバリエーション(CREATE LIBRARY権限を使用して、app_libライブラリのすべてのEXECUTE文およびGRANT文が監査されます)を示します。

例22-8 オブジェクトでのアクションと権限の両方の監査

CREATE AUDIT POLICY actions_on_hr_emp_pol2 PRIVILEGES CREATE LIBRARY ACTIONS EXECUTE, GRANT ON app_lib; AUDIT POLICY actions_on_hr_emp_pol2 BY jrandolph, phawkins;

ディレクトリ・オブジェクトは監査可能です。たとえば、ORACLE_LOADERアクセス・ドライバで使用されるプリプロセッサ・プログラムを含むディレクトリ・オブジェクトを作成するとします。ディレクトリ・オブジェクト内のこのプログラムを実行するすべてのユーザーを監査できます。

親トピック: オブジェクト・アクションの監査

22.2.7.7 例: 表でのすべてのアクションの監査

CREATE AUDIT POLICY文で、表でのすべてのアクションを監査できます。

ALLキーワードを使用してすべてのアクションを監査できます。すべてのアクションの監査は機密オブジェクトに対してのみ実行することをお薦めします。ALLは、間接的なSELECT操作を取得する場合に便利です。例22-9に、HR.EMPLOYEES表ですべてのアクション(ユーザーpmulliganによるアクションを除く)を監査する方法を示します。

例22-9 表でのすべてのアクションの監査

CREATE AUDIT POLICY all_actions_on_hr_emp_pol ACTIONS ALL ON HR.EMPLOYEES; AUDIT POLICY all_actions_on_hr_emp_pol EXCEPT pmulligan;

関連トピック

親トピック: オブジェクト・アクションの監査

22.2.7.8 例: データベースでのすべてのアクションの監査

CREATE AUDIT POLICY文で、データベースでのすべてのアクションを監査できます。

この監査ポリシー構成のすべての再帰的アクションであっても、多数の監査レコードが生成されてすぐに監査証跡がいっぱいになることを回避するには、CREATE AUDIT POLICY文にONLY TOPLEVEL句を含めます。ONLY TOPLEVELのかわりに、条件を使用してACTIONS ALLポリシーを作成し、レコードのサブセットのみを取得できます。

例22-10に、データベース全体ですべてのアクションを監査する方法を示します。

例22-10 データベースでのすべてのアクションの監査

CREATE AUDIT POLICY all_actions_pol ACTIONS ALL ONLY TOPLEVEL; AUDIT POLICY all_actions_pol;

関連トピック

親トピック: オブジェクト・アクションの監査

22.2.7.9 監査証跡でのオブジェクト・アクションの統合監査ポリシーの表示方法

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューはオブジェクト・アクションの監査イベントを表示します。

たとえば:

SELECT ACTION_NAME, OBJECT_SCHEMA, OBJECT_NAME FROM UNIFIED_AUDIT_TRAIL WHERE DBUSERNAME = 'SYS'; ACTION_NAME OBJECT_SCHEMA OBJECT_NAME ----------- ------------- ------------ SELECT HR EMPLOYEES

親トピック: オブジェクト・アクションの監査

22.2.7.10 ファンクション、プロシージャ、パッケージおよびトリガーの監査

ファンクション、プロシージャ、PL/SQLパッケージおよびトリガーを監査できます。

監査可能な領域は次のとおりです。

-

スタンドアロン・ファンクション、スタンドアロン・プロシージャおよびPL/SQLパッケージは個別に監査できます。

-

PL/SQLパッケージを監査すると、パッケージ内のすべてのファンクションおよびプロシージャが監査されます。

-

すべての実行の監査を使用可能にすると、データベース内のすべてのトリガーおよびPL/SQLパッケージ内のすべてのファンクションとプロシージャが監査されます。

-

PL/SQLパッケージ内のファンクションまたはプロシージャを個別に監査することはできません。

-

PL/SQLストアド・プロシージャまたはストアド・ファンクションでの

EXECUTE操作を監査する場合は、監査目的での操作の成否を判断する際に、プロシージャまたはファンクションを検索してその実行を認証する機能のみが監査対象となります。したがって、WHENEVER NOT SUCCESSFUL句を指定すると、無効なオブジェクト・エラー、存在しないオブジェクト・エラー、および認証の失敗が監査されます。プロシージャまたはファンクションの実行時に検出されたエラーは監査されません。WHENEVER SUCCESSFUL句を指定すると、実行時にエラーが検出されたかどうかに関係なく、無効なオブジェクト・エラー、存在しないオブジェクト・エラー、および認証の失敗が監査されます。

親トピック: オブジェクト・アクションの監査

22.2.7.11 Oracle Virtual Private Databaseの述語の監査

統合監査証跡では、Oracle Virtual Private Database (VPD)のポリシーで使用される述語を自動的に取得します。

VPD述語監査情報を取得するために統合監査ポリシーを作成する必要はありません。

このタイプの監査では、DML操作の一部として実行された述語式を識別できるため、DML操作の一部として生じる可能性のある他のアクションを識別するために役立ちます。たとえば、VPD述語を使用してデータベースに対して悪意のある攻撃が行われた場合、統合監査証跡を使用してその攻撃を追跡できます。ユーザーが作成したVPDポリシーの述語に加えて、Oracle Label SecurityおよびOracle Real Application Securityのポリシーの内部述語も取得されます。たとえば、Oracle Label Securityは、OLSポリシーを表に適用する一方で、VPDポリシーを内部的に作成します。Oracle Real Application Securityは、Oracle RASポリシーを有効にする一方で、VPDポリシーを生成します。

統合監査証跡では、この述語情報がUNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューのRLS_INFO列に書き込まれます。ファイングレイン監査ポリシーを使用している場合、これらのビューのRLS_INFO列にVPD述語情報も取得されます。

監査証跡では、オブジェクトに対して複数のVPDポリシーが実施されている場合、述語とその述語が対応するポリシー名を取得できます。監査証跡ではポリシー・スキーマとポリシー名が取得されるため、異なるポリシーから生成された述語を区別することができます。この情報はデフォルトでRLS_INFO列に連結されますが、Oracle Databaseに用意されたDBMS_AUDIT_UTIL PL/SQLパッケージのファンクションを使用すると、結果を読みやすい形式に再フォーマットできます。

次の例は、VPDポリシーの述語を監査する方法を示しています。

-

次のVPDポリシー関数を作成します。

CREATE OR REPLACE FUNCTION auth_orders( schema_var IN VARCHAR2, table_var IN VARCHAR2 ) RETURN VARCHAR2 IS return_val VARCHAR2 (400); BEGIN return_val := 'SALES_REP_ID = 159'; RETURN return_val; END auth_orders; /

-

次のVPDポリシーを作成します。

BEGIN DBMS_RLS.ADD_POLICY ( object_schema => 'oe', object_name => 'orders', policy_name => 'orders_policy', function_schema => 'sec_admin', policy_function => 'auth_orders', statement_types => 'select, insert, update, delete' ); END; / -

次の統合監査ポリシーを作成して有効にします。

CREATE AUDIT POLICY oe_pol ACTIONS SELECT ON OE.ORDERS; AUDIT POLICY oe_pol;

-

ユーザー

OEとして接続し、OE.ORDERS表を問い合せます。CONNECT OE Enter password: password SELECT COUNT(*) FROM ORDERS; -

AUDIT_ADMINロールを付与されたユーザーとして接続し、UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューを問い合せます。CONNECT sec_admin Enter password: password SELECT RLS_INFO FROM UNIFIED_AUDIT_TRAIL;次のような出力が表示されます。

((POLICY_TYPE=[3]'VPD'),(POLICY_SCHEMA=[9]'SEC_ADMIN'),(POLICY_NAME=[13]'ORDERS_POLICY'),(PREDICATE=[16]'SALES_REP_ID=159'));

-

これらの詳細を抽出して該当する列に追加するために、

DBMS_AUDIT_UTILPL/SQLパッケージの適切なファンクションを実行します。統合監査の場合、

DBMS_AUDIT_UTIL.DECODE_RLS_INFO_ATRAIL_UNIファンクションを実行する必要があります。たとえば:

SELECT DBUSERNAME, ACTION_NAME, OBJECT_NAME, SQL_TEXT, RLS_PREDICATE, RLS_POLICY_TYPE, RLS_POLICY_OWNER, RLS_POLICY_NAME FROM TABLE (DBMS_AUDIT_UTIL.DECODE_RLS_INFO_ATRAIL_UNI (CURSOR (SELECT * FROM UNIFIED_AUDIT_TRAIL)));

再フォーマットされた監査証跡の出力は、次のようになります。

DBUSERNAME ACTION_NAME OBJECT_NAME SQL_TEXT ---------- ----------- ----------- --------------------------- RLS_PREDICATE RLS_POLICY_TYPE RLS_POLICY_OWNER RLS_POLICY_NAME ------------------ --------------- ---------------- --------------- OE SELECT ORDERS SELECT COUNT(*) FROM ORDERS SALES_REP_ID = 159 VPD SEC_ADMIN ORDERS_POLICY

関連項目:

-

Oracle Virtual Private Databaseの詳細は、Oracle Virtual Private Databaseを使用したデータ・アクセスの制御を参照してください

-

DBMS_AUDIT_UTILPL/SQLパッケージの詳細は、Oracle Database PL/SQLパッケージおよびタイプ・リファレンスを参照してください

親トピック: オブジェクト・アクションの監査

22.2.7.12 Oracle Virtual Private Databaseポリシー関数の監査ポリシー

監査によって動的VPDポリシーや静的VPDポリシー、コンテキスト依存VPDポリシーが影響を受けることがあります。

-

動的ポリシー: ポリシー関数が2回(SQL文の解析時に1回と実行時に1回)評価されます。結果として、各評価で2つの監査レコードが生成されます。

-

静的ポリシー: ポリシー関数が1回評価され、SGA内にキャッシュされます。これにより、監査レコードは1つのみ生成されます。

-

状況依存ポリシー: ポリシー関数が文の解析時に1回実行されます。これにより、監査レコードは1つのみ生成されます。

親トピック: オブジェクト・アクションの監査

22.2.7.13 統合監査とエディション付きオブジェクト

エディション付きオブジェクトに統合監査ポリシーが付加されている場合、そのオブジェクトが表示されるすべてのエディションにそのポリシーが適用されます。

エディション付きオブジェクトが実現化されると、そのオブジェクトに付加されている統合監査ポリシーが新しい実際のオブジェクトに新たに付加されます。継承されたエディション付きオブジェクトに新たに統合監査ポリシーを適用すると、そのオブジェクトが実現化されます。

監査対象のオブジェクトが表示されるエディションを調べるには、UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューのOBJECT_NAMEおよびOBJ_EDITION_NAME列を問い合せます。

関連項目:

エディションの詳細は、『Oracle Database開発ガイド』を参照してください。

親トピック: オブジェクト・アクションの監査

22.2.8 READ ANY TABLEおよびSELECT ANY TABLE権限の監査

CREATE AUDIT POLICY文で、READ ANY TABLE権限とSELECT ANY TABLE権限を監査できます。

- READ ANY TABLEおよびSELECT ANY TABLE権限の監査について

READ ANY TABLEおよびSELECT ANY TABLEシステム権限の使用を取得する統合監査ポリシーを作成できます。 - READオブジェクト権限操作を取得する統合監査ポリシーの作成

READオブジェクト権限操作を取得する統合監査ポリシーを作成できます。 - 統合監査証跡でのREAD ANY TABLEおよびSELECT ANY TABLEの取得方法

統合監査証跡では、ユーザーにREAD ANY TABLEまたはSELECT ANY TABLE権限が付与されているかどうかに基づいてSELECT動作が取得されます。

22.2.8.1 READ ANY TABLEおよびSELECT ANY TABLE権限の監査について

READ ANY TABLEおよびSELECT ANY TABLEシステム権限の使用を取得する統合監査ポリシーを作成できます。

ユーザーが実行しようとしたアクションおよびユーザーに付与されていた権限に基づいて、UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューのSYSTEM_PRIVILEGE_USED列にREAD ANY TABLEシステム権限またはSELECT ANY TABLEシステム権限が記録されます。たとえば、ユーザーにSELECT ANY TABLE権限が付与されていて、表に対する問合せを実行するとします。監査証跡に、ユーザーがSELECT ANY TABLEシステム権限を使用したことが記録されます。ユーザーにREAD ANY TABLEが付与されていて、同じ問合せを実行した場合、READ ANY TABLE権限が記録されます。

22.2.8.2 READオブジェクト権限操作を取得する統合監査ポリシーの作成

READオブジェクト権限操作を取得する統合監査ポリシーを作成できます。

-

すべての

READオブジェクト操作を取得する統合監査ポリシーを作成する場合、READ文ではなくSELECT文に対するポリシーを作成します。

たとえば:

CREATE AUDIT POLICY read_hr_employees ACTIONS SELECT ON HR.EMPLOYEES;

監査できる他のオブジェクト・アクションの場合と同様に、SELECTオブジェクトの操作に対しても、SELECT文に関するポリシーを作成します。

関連トピック

22.2.8.3 統合監査証跡でのREAD ANY TABLEおよびSELECT ANY TABLEの取得方法

統合監査証跡では、ユーザーにREAD ANY TABLEまたはSELECT ANY TABLE権限が付与されているかどうかに基づいてSELECT動作が取得されます。

表22-3は、統合監査証跡によるこれらのアクションの取得方法を示しています。

表22-3 READ ANY TABLEおよびSELECT ANY TABLEに対する監査動作

| ユーザーが発行した文 | ユーザーに付与されている権限 | 監査されるシステム権限 | 予期されるUNIFIED_AUDIT_TRAILの動作 |

|---|---|---|---|

|

|

|

|

|

|

|

|

|

レコードなし |

|

|

|

|

|

|

|

|

|

レコードなし |

|

|

|

|

レコードなし |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

レコードなし |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

レコードなし |

|

|

|

|

レコードなし |

|

|

|

|

レコードなし |

|

|

|

|

レコードなし |

|

|

|

|

レコードなし |

|

|

|

|

|

|

|

|

|

レコードなし |

|

|

|

|

|

|

|

|

|

レコードなし |

|

|

|

|

レコードなし |

|

|

|

|

レコードなし |

|

|

|

|

レコードなし |

|

|

|

|

レコードなし |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

レコードなし |

|

|

|

|

レコードなし |

|

|

|

|

レコードなし |

|

|

|

|

レコードなし |

|

|

|

|

レコードなし |

22.2.9 複数層環境におけるSQL文および権限の監査

統合監査ポリシーを作成して、複数層環境のクライアントのアクティビティを監査できます。

複数層環境では、クライアントの識別情報をすべての層を通して保持できます。したがって、クライアントにかわって中間層アプリケーションにより行われたアクションを、ポリシーのAUDIT文の中でBY user句を使用することで監査できます。監査は、プロキシ・セッションを含むすべてのユーザー・セッションに適用されます。

中間層では、データベース・セッションでユーザーのクライアント識別情報を設定し、中間層アプリケーションでエンド・ユーザーのアクションを監査することもできます。そうすることにより、エンド・ユーザーのクライアント識別情報が監査証跡に記録されます。

たとえば、プロキシ・ユーザーapphrがユーザーjacksonとして接続できるとします。ポリシーおよび有効化は、次のとおりです。

CREATE AUDIT POLICY prox_pol ACTIONS LOGON;

AUDIT POLICY prox_pol BY jackson;複数層環境でユーザー・アクティビティを監査できます。監査を開始した後で、UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューを問い合せることで、これらのアクティビティを確認できます。たとえば:

SELECT DBUSERNAME, DB_PROXY_USERNAME, PROXY_SESSIONID, ACTION_NAME

FROM UNIFIED_AUDIT_TRAIL

WHERE DBPROXY_USERNAME IS NOT NULL;次のような出力が表示されます。

DBUSERNAME DBPROXY_USERNAME PROXY_SESSIONID ACTION_NAME

---------- ---------------- --------------- -----------

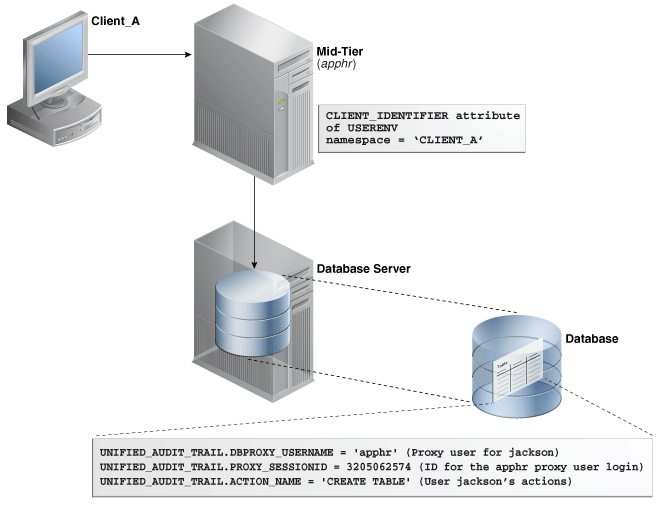

JACKSON APPHR 1214623540 LOGON 図22-1に、UNIFIED_AUDIT_TRAILビューのPROXY_SESSIONID、ACTION_NAMEおよびSESSION_ID列を問い合せることで、プロキシ・ユーザーを監査する方法を示します。このシナリオでは、データベース・ユーザーとプロキシ・ユーザーの両方のアカウントがデータベースに認識されます。セッション・プーリングを使用できます。

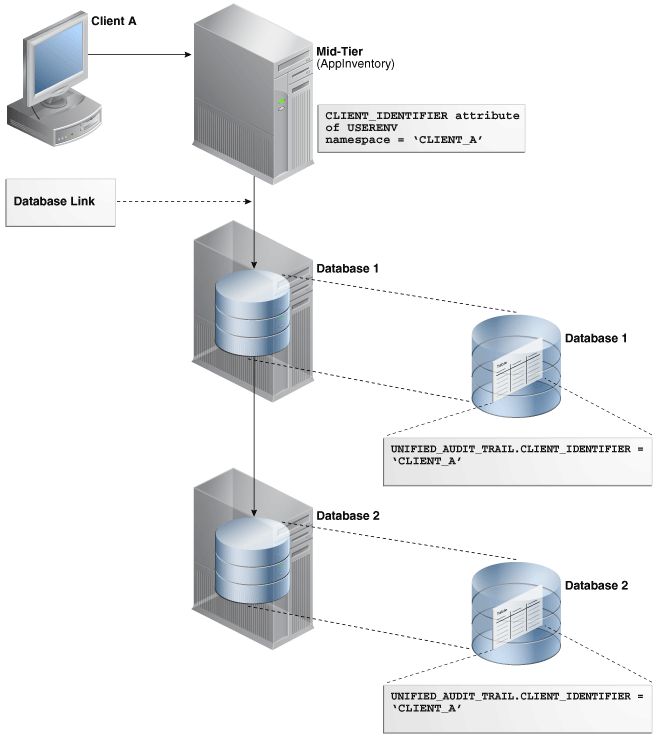

図22-2に、DBA_AUDIT_TRAILデータ・ディクショナリ・ビューのCLIENT_ID列を問い合せることで、複数のデータベース・セッションにわたるクライアント識別子情報を監査する方法を示します。この例では、クライアント識別子はCLIENT_Aに設定されています。図22-1に示すプロキシ・ユーザー/データベース・ユーザーの例と同様に、セッション・プーリングを使用できます。

関連トピック

22.2.10 統合監査ポリシーの条件の作成

CREATE AUDIT POLICY文を使用すると、統合監査ポリシーの条件を作成できます。

- 統合監査ポリシーの条件について

SYS_CONTEXTネームスペースと属性のペアを使用して条件を指定する統合監査ポリシーを作成できます。 - 条件を使用した統合監査ポリシーの構成

CREATE AUDIT POLICY文のWHEN句で、監査ポリシーの条件を定義します。 - 例: SQL*Plusへのアクセスの監査

CREATE AUDIT POLICY文で、SQL*Plusへのアクセスを監査できます。 - 例: 特定のホストにはないアクションの監査

CREATE AUDIT POLICY文で、特定のホストにはないアクションを監査できます。 - 例: システム全体のアクションおよびスキーマ固有のアクションの両方の監査

CREATE AUDIT POLICY文で、システム全体のアクションおよびスキーマ固有のアクションの両方を監査できます。 - 例: 文の発生ごとの条件の監査

CREATE AUDIT POLICY文で、条件を監査できます。 - 例: 現在の管理ユーザー・セッションの統合監査セッションID

SYS_CONTEXTファンクションを使用してセッションIDを確認できます。 - 例: 現在の非管理ユーザー・セッションの統合監査セッションID

SYS_CONTEXTファンクションを使用して、現在の非管理ユーザー・セッションのセッションIDを確認できます。 - 監査証跡での条件からの監査レコードの表示方法

統合監査ポリシーからの監査レコードの条件は、監査証跡には表示されません。

22.2.10.1 統合監査ポリシーについて

SYS_CONTEXTネームスペースと属性のペアを使用して条件を指定する統合監査ポリシーを作成できます。

たとえば、監査条件を満たす可能性のある特定のユーザーや、監査条件を満たすコンピュータ・ホストにこの監査条件を適用します。

監査条件が満たされると、Oracle Databaseによってイベントのレコードが監査されます。条件定義の一部として、監査条件が文の発生、セッションまたはデータベース・インスタンスごとに評価されるかどうかを指定する必要があります。

ノート:

監査条件では、安全なアプリケーション・コンテキストと安全でないアプリケーション・コンテキストの両方を使用できます。

親トピック: 統合監査ポリシーの条件の作成

22.2.10.2 条件を使用した統合監査ポリシーの構成

CREATE AUDIT POLICY文のWHEN句で、監査ポリシーの条件を定義します。

-

次の構文を使用して、条件を使用する統合監査ポリシーを作成します。

CREATE AUDIT POLICY policy_name action_privilege_role_audit_option [WHEN function_operation_value_list_1 [[AND | OR] function_operation_value_list_n] EVALUATE PER STATEMENT | SESSION | INSTANCE];

詳細は、次のとおりです。

-

action_privilege_role_audit_optionは、システム・アクション、オブジェクト・アクション、権限およびロールの監査オプションを示します。 -

WHENは、条件を定義します。この項では、次のコンポーネントについて説明します。-

functionは、次のタイプの関数を使用します。数値関数:

BITAND、CEIL、FLOOR、LNPOWERなど文字値を戻す文字関数:

CONCAT、LOWER、UPPERなど数値を戻す文字関数:

LENGTH、INSTRなど環境および識別子関数:

SYS_CONTEXT、UIDなど。SYS_CONTEXTでは、ほとんどの場合、『Oracle Database SQL言語リファレンス』に説明されているUSERENVネームスペースを使用できます。 -

operationには、AND、OR、IN、NOT IN、=、<、>、<>の演算子を使用できます。 -

value_listは、テストする条件を示します。

function_operation_value_listセットごとに、ANDまたはORで区切られた追加の条件を含めることができます。WHEN句を記述する場合は、次のガイドラインに従います。-

function operation value設定全体を一重引用符で囲みます。句内では、引用符で囲まれたそれぞれの構成要素を、2つのペアの一重引用符で囲みます。二重引用符は使用しないでください。 -

WHEN条件は4000バイトを超えないでください。

-

-

EVALUATE PERは、次のオプションを示します。-

STATEMENTは、発生する監査可能な関連する各文の条件を評価します。 -

SESSIONは、セッション中に1回のみ条件を評価し、セッションの残りで結果をキャッシュして再利用します。Oracle Databaseでは、ポリシーが最初に使用されるときに条件を評価し、結果をUGAメモリーに後で保存します。 -

INSTANCEは、データベース・インスタンスのライフタイム中に1回のみ条件を評価します。Oracle Databaseは条件を評価した後、インスタンスの残りのライフタイムで結果をキャッシュして再利用します。SESSION評価と同様、評価は最初に必要になるときに実行され、結果は後でUGAメモリーに保存されます。

-

たとえば:

CREATE AUDIT POLICY oe_orders_pol

ACTIONS UPDATE ON OE.ORDERS

WHEN 'SYS_CONTEXT(''USERENV'', ''IDENTIFICATION_TYPE'') = ''EXTERNAL'''

EVALUATE PER STATEMENT;

ポリシーを作成したら、AUDIT文を使用して有効にする必要があります。

関連項目:

条件で使用可能な関数の詳細は、『Oracle Database SQL言語リファレンス』を参照してください。親トピック: 統合監査ポリシーの条件の作成

22.2.10.3 例: SQL*Plusへのアクセスの監査

CREATE AUDIT POLICY文で、SQL*Plusへのアクセスを監査できます。

例22-11に、ロールemp_adminおよびsales_adminが直接付与されたユーザーによる、SQL*Plusを使用したデータベースへのアクセスを監査する方法を示します。

例22-11 SQL*Plusへのアクセスの監査

CREATE AUDIT POLICY logon_pol

ACTIONS LOGON

WHEN 'INSTR(UPPER(SYS_CONTEXT(''USERENV'', ''CLIENT_PROGRAM_NAME'')), ''SQLPLUS'') > 0'

EVALUATE PER SESSION;

AUDIT POLICY logon_pol BY USERS WITH GRANTED ROLES emp_admin, sales_admin;親トピック: 統合監査ポリシーの条件の作成

22.2.10.4 例: 特定のホストにはないアクションの監査

CREATE AUDIT POLICY文で、特定のホストにはないアクションを監査できます。

例22-12に、OE.ORDERS表の2つの監査アクション(UPDATEおよびDELETE文)を監査する方法を示します(ホスト名sales_24およびsales_12は監査から除く)。監査はセッション単位で実行され、失敗した場合にのみ監査レコードが書き込まれます。

例22-12 特定のホストにはないアクションの監査

CREATE AUDIT POLICY oe_table_audit1

ACTIONS UPDATE ON OE.ORDERS, DELETE ON OE.ORDERS

WHEN 'SYS_CONTEXT (''USERENV'', ''HOST'') NOT IN (''sales_24'',''sales_12'')'

EVALUATE PER SESSION;

AUDIT POLICY oe_table_audit1 WHENEVER NOT SUCCESSFUL;親トピック: 統合監査ポリシーの条件の作成

22.2.10.5 例: システム全体のアクションおよびスキーマ固有のアクションの両方の監査

CREATE AUDIT POLICY文で、システム全体のアクションおよびスキーマ固有のアクションの両方を監査できます。

例22-13に、UPDATE文がシステム全体で監査される例22-12のバリエーションを示します。DELETE文の監査は、OE.ORDERS表に固有です。

例22-13 システム全体のアクションおよびスキーマ固有のアクションの両方の監査

CREATE AUDIT POLICY oe_table_audit2

ACTIONS UPDATE, DELETE ON OE.ORDERS

WHEN 'SYS_CONTEXT (''USERENV'', ''HOST'') NOT IN (''sales_24'',''sales_12'')'

EVALUATE PER SESSION;

AUDIT POLICY oe_table_audit2;親トピック: 統合監査ポリシーの条件の作成

22.2.10.6 例: 文の発生ごとの条件の監査

CREATE AUDIT POLICY文で、条件を監査できます。

例22-14に、OE.ORDERS表のDELETE文の各発生に基づいて条件を監査する方法を示します(ユーザーjmartinは監査から除く)。

例22-14 文の発生ごとの条件の監査

CREATE AUDIT POLICY sales_clerk_pol

ACTIONS DELETE ON OE.ORDERS

WHEN 'SYS_CONTEXT(''USERENV'', ''CLIENT_IDENTIFIER'') = ''sales_clerk'''

EVALUATE PER STATEMENT;

AUDIT POLICY sales_clerk_pol EXCEPT jmartin;親トピック: 統合監査ポリシーの条件の作成

22.2.10.7 例: 現在の管理ユーザー・セッションの統合監査セッションID

SYS_CONTEXT関数を使用してセッションIDを確認できます。

例22-15に、管理ユーザーの現在のユーザー・セッションの統合監査セッションIDの確認方法を示します。

例22-15 現在の管理ユーザー・セッションの統合監査セッションID

CONNECT SYS AS SYSDBA

Enter password: password

SELECT SYS_CONTEXT('USERENV', 'UNIFIED_AUDIT_SESSIONID') FROM DUAL;

次のような出力が表示されます。

SYS_CONTEXT('USERENV','UNIFIED_AUDIT_SESSIONID')

--------------------------------------------------------------------------------

2318470183混合モード監査では、USERENVネームスペースのUNIFIED_AUDIT_SESSIONID値はSESSIONIDパラメータで記録される値とは異なります。このため、混合モード監査を使用し、正しい監査セッションIDを確認する場合、SESSIONIDパラメータではなくUSERENV UNIFIED_AUDIT_SESSIONIDパラメータを使用します。完全な統合監査では、SESSIONIDとUNIFIED_AUDIT_SESSIONIDの値は同じです。

親トピック: 統合監査ポリシーの条件の作成

22.2.10.8 例: 現在の非管理ユーザー・セッションの統合監査セッションID

SYS_CONTEXT関数を使用して、現在の非管理ユーザー・セッションのセッションIDを確認できます。

例22-16に、非管理ユーザーの現在のユーザー・セッションの統合監査セッションIDの確認方法を示します。

例22-16 現在の非管理ユーザー・セッションの統合監査セッションID

CONNECT mblake -- Or, CONNECT mblake@hrpdb for a PDB

Enter password: password

SELECT SYS_CONTEXT('USERENV', 'UNIFIED_AUDIT_SESSIONID') FROM DUAL;

次のような出力が表示されます。

SYS_CONTEXT('USERENV','UNIFIED_AUDIT_SESSIONID')

--------------------------------------------------------------------------------

2776921346親トピック: 統合監査ポリシーの条件の作成

22.2.10.9 監査証跡での条件からの監査レコードの表示方法

統合監査ポリシーからの監査レコードの条件は、監査証跡には表示されません。

条件がtrueと評価され、レコードが書き込まれると、レコードは監査証跡に表示されます。UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューを問い合せることで、監査証跡をチェックできます。

関連トピック

親トピック: 統合監査ポリシーの条件の作成

22.2.11 アプリケーション・コンテキスト値の監査

AUDIT文を使用して、アプリケーション・コンテキスト値を監査できます。

- アプリケーション・コンテキスト値の監査について

統合監査証跡でアプリケーション・コンテキスト値を取得できます。 - アプリケーション・コンテキストの監査設定の構成

CONTEXTキーワードを使用したAUDIT文で、アプリケーション・コンテキスト値の監査を構成します。 - アプリケーション・コンテキストの監査設定の無効化

NOAUDIT文で、アプリケーション・コンテキストの監査設定を無効にします。 - 例: デフォルト・データベースでのアプリケーション・コンテキスト値の監査

AUDIT CONTEXT NAMESPACE文で、アプリケーション・コンテキスト値を監査できます。 - 例: Oracle Label Securityのアプリケーション・コンテキスト値の監査

AUDIT CONTEXT NAMESPACE文で、Oracle Label Securityのアプリケーション・コンテキスト値を監査できます。 - 監査証跡での監査対象のアプリケーション・コンテキストの表示方法

UNIFIED_AUDIT_POLICIESデータ・ディクショナリ・ビューはアプリケーション・コンテキストの監査イベントを表示します。

22.2.11.1 アプリケーション・コンテキスト値の監査について

統合監査証跡でアプリケーション・コンテキスト値を取得できます。

この機能では、監査対象の文の実行中にデータベース・アプリケーションによって設定されるアプリケーション・コンテキスト値を取得します。

Oracle Label Securityを監査する場合は、この機能により、データベース監査証跡のセッション・ラベルのアクティビティが取得されます。監査証跡では、指定したコンテキストと属性値のペアで取得されたすべての値が記録されます。

アプリケーション・コンテキストの監査設定または監査ポリシーには、セッションの静的セマンティクがあります。つまり、ユーザーに対して新しいポリシーが有効になると、後続のユーザー・セッションにこのコマンドの結果が表示されます。セッションが確立されると、ポリシーとコンテキストの設定がロードされ、このセッションは後続のAUDIT文の影響を受けません。

マルチテナント環境では、アプリケーション・コンテキストの監査ポリシーは現在のPDBのみに適用されます。

関連項目:

-

アプリケーション・コンテキストの詳細は、「アプリケーション・コンテキストを使用したユーザー情報の取得」を参照してください。

-

Oracle Label Securityの詳細は、『Oracle Label Security管理者ガイド』を参照してください。

親トピック: アプリケーション・コンテキスト値の監査

22.2.11.2 アプリケーション・コンテキストの監査設定の構成

CONTEXTキーワードを使用したAUDIT文で、アプリケーション・コンテキスト値の監査を構成します。

このタイプの監査では、統合監査ポリシーを作成しません。

-

次の構文を使用して、アプリケーション・コンテキスト値の監査を構成します。

AUDIT CONTEXT NAMESPACE context_name1 ATTRIBUTES attribute1 [, attribute2] [, CONTEXT NAMESPACE context_name2 ATTRIBUTES attribute1 [, attribute2]] [BY user_list];

詳細は、次のとおりです。

-

context_name1: オプションでCONTEXTの名前と属性のペアを1つ追加できます。 -

user_listは、データベース・ユーザー・アカウントのオプションのリストです。複数の名前はカンマで区切ります。この設定を省略すると、Oracle Databaseによって、すべてのユーザーにアプリケーション・コンテキスト・ポリシーが構成されます。各ユーザーがログインすると、関連するすべてのアプリケーション・コンテキストと属性のリストがユーザー・セッションでキャッシュされます。

たとえば:

AUDIT CONTEXT NAMESPACE clientcontext3 ATTRIBUTES module, action, CONTEXT NAMESPACE ols_session_labels ATTRIBUTES ols_pol1, ols_pol3 BY appuser1, appuser2;

現在構成されているアプリケーション・コンテキストの監査設定のリストを検索するには、AUDIT_UNIFIED_CONTEXTSデータ・ディクショナリ・ビューを問い合せます。

親トピック: アプリケーション・コンテキスト値の監査

22.2.11.3 アプリケーション・コンテキストの監査設定の無効化

NOAUDIT文で、アプリケーション・コンテキストの監査設定を無効にします。

-

アプリケーション・コンテキストの監査設定を無効にするには、

NOAUDIT文でネームスペースと属性設定を指定します。属性は任意の順序で入力できます(対応するAUDIT CONTEXT文で使用される順序に一致させる必要はありません)。

たとえば:

NOAUDIT CONTEXT NAMESPACE client_context ATTRIBUTES module, CONTEXT NAMESPACE ols_session_labels ATTRIBUTES ols_pol1, ols_pol3 BY USERS WITH GRANTED ROLES emp_admin;

現在監査されているアプリケーション・コンテキストを検索するには、AUDIT_UNIFIED_CONTEXTSデータ・ディクショナリ・ビューを問い合せます。

親トピック: アプリケーション・コンテキスト値の監査

22.2.11.4 例: デフォルト・データベースでのアプリケーション・コンテキスト値の監査

AUDIT CONTEXT NAMESPACE文で、アプリケーション・コンテキスト値を監査できます。

例22-17に、ユーザーappuser1によるmoduleおよびaction属性のclientcontextアプリケーション値の監査方法を示します。

例22-17 デフォルト・データベースでのアプリケーション・コンテキスト値の監査

AUDIT CONTEXT NAMESPACE clientcontext ATTRIBUTES module, action BY appuser1;

親トピック: アプリケーション・コンテキスト値の監査

22.2.11.5 例: Oracle Label Securityのアプリケーション・コンテキスト値の監査

AUDIT CONTEXT NAMESPACE文で、Oracle Label Securityのアプリケーション・コンテキスト値を監査できます。

例22-18に、属性ols_pol1およびols_pol2に対して、ols_session_labelsという名前のOracle Label Securityのアプリケーション・コンテキストの監査方法を示します。

例22-18 Oracle Label Securityのアプリケーション・コンテキスト値の監査

AUDIT CONTEXT NAMESPACE ols_session_labels ATTRIBUTES ols_pol1, ols_pol2;

親トピック: アプリケーション・コンテキスト値の監査

22.2.11.6 監査証跡での監査対象のアプリケーション・コンテキストの表示方法

UNIFIED_AUDIT_POLICIESデータ・ディクショナリ・ビューはアプリケーション・コンテキストの監査イベントを表示します。

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューのAPPLICATION_CONTEXTS列には、アプリケーション・コンテキストの監査データが表示されます。アプリケーション・コンテキストは、セミコロンで区切られた値のリストとして表示されます。

たとえば:

SELECT APPLICATION_CONTEXTS FROM UNIFIED_AUDIT_TRAIL WHERE UNIFIED_AUDIT_POLICIES = 'app_audit_pol'; APPLICATION_CONTEXTS ---------------------------------------------------------- CLIENT_CONTEXT.APPROLE=MANAGER;E2E_CONTEXT.USERNAME=PSMITH

親トピック: アプリケーション・コンテキスト値の監査

22.2.12 Oracle Database Real Application Securityイベントの監査

CREATE AUDIT POLICY文を使用して、Oracle Database Real Application Securityイベントを監査できます。

- Oracle Database Real Application Securityイベントの監査について

Oracle Database Real Application Securityイベントを監査するには、AUDIT_ADMINロールが必要です。 - Oracle Database Real Application Securityの監査可能なイベント

Oracle Databaseには、CREATE USER、UPDATE USERなど、Real Application Securityの監査可能なイベントが用意されています。 - Oracle Database Real Application Securityのユーザー、権限およびロールの監査イベント

統合監査証跡では、ユーザー、権限およびロールについてOracle Database Real Application Securityのイベントを取得できます。 - Oracle Database Real Application Securityのセキュリティ・クラスおよびACLの監査イベント

統合監査証跡では、Oracle Database Real Application Securityのセキュリティ・クラスおよびACLの監査イベントを取得できます。 - Oracle Database Real Application Securityのセッションの監査イベント

統合監査証跡では、Oracle Database Real Application Securityのセッションの監査イベントを取得できます。 - Oracle Database Real Application SecurityのALLイベント

統合監査証跡では、Oracle Database Real Application SecurityのALLイベントを取得できます。 - Oracle Database Real Application Securityの統合監査ポリシーの構成

CREATE AUDIT POLICY文で、Oracle Real Application Securityの統合監査ポリシーを作成できます。 - 例: Real Application Securityのユーザー・アカウントの変更の監査

CREATE AUDIT POLICY文で、Real Application Securityのユーザー・アカウントの変更を監査できます。 - 例: Real Application Securityの統合監査ポリシーでの条件の使用

CREATE AUDIT POLICY文で、Real Application Securityの統合監査ポリシーの条件を設定できます。 - 監査証跡でのOracle Database Real Application Securityイベントの表示方法

DBA_XS_AUDIT_TRAILデータ・ディクショナリ・ビューはOracle Real Application Securityの監査イベントを表示します。

22.2.12.1 Oracle Database Real Application Securityイベントの監査について

Oracle Database Real Application Securityイベントを監査するには、AUDIT_ADMINロールが必要です。

監査証跡にアクセスするには、Real Application Security固有の列がXS_で始まるUNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューを問い合せます。Oracle Real Application Securityポリシーが有効なときに作成される、内部的に生成されたVPD述語に関する監査情報を確認する場合は、RLS_INFO列を問い合せることができます。

Real Application Security固有のビューは次のとおりです。

-

DBA_XS_AUDIT_TRAILでは、監査されたReal Application Securityイベントの詳細情報が提供されます。 -

DBA_XS_AUDIT_POLICY_OPTIONSでは、Real Application Securityの統合監査ポリシーに定義された監査オプションを記述します。 -

DBA_XS_ENB_AUDIT_POLICIESでは、Real Application Securityの統合監査ポリシーが有効なユーザーのリストを表示します。

関連項目:

-

RLS_INFO列の出力をフォーマットする方法の詳細は、Oracle Virtual Private Databaseの述語の監査を参照してください -

Oracle Database Real Application Securityの詳細は、『Oracle Database Real Application Security管理者および開発者ガイド』を参照してください。

22.2.12.2 Oracle Database Real Application Securityの監査可能なイベント

Oracle Databaseには、CREATE USER、UPDATE USERなど、Real Application Securityの監査可能なイベントが用意されています。

監査可能なReal Application Securityイベントのリストを検索するには、次のように、AUDITABLE_SYSTEM_ACTIONSデータ・ディクショナリ・ビューのCOMPONENTおよびNAME列を問い合せます。

SELECT NAME FROM AUDITABLE_SYSTEM_ACTIONS WHERE COMPONENT = 'XS'; NAME ------------- CREATE USER UPDATE USER DELETE USER ...

22.2.12.3 Oracle Database Real Application Securityのユーザー、権限およびロールの監査イベント

統合監査証跡では、ユーザー、権限およびロールについてOracle Database Real Application Securityのイベントを取得できます。

表22-4では、これらのイベントについて説明します。

表22-4 Oracle Database Real Application Securityのユーザー、権限およびロールの監査イベント

| 監査イベント | 説明 |

|---|---|

|

|

|

|

|

次のプロシージャを使用してOracle Database Real Application Securityのユーザー・アカウントを更新します。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

次のプロシージャを使用してOracle Database Real Application Securityのロールを更新します。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

22.2.12.4 Oracle Database Real Application Securityのセキュリティ・クラスおよびACLの監査イベント

統合監査証跡では、Oracle Database Real Application Securityのセキュリティ・クラスおよびACLの監査イベントを取得できます。

表22-5では、これらのイベントについて説明します。

表22-5 Oracle Database Real Application Securityのセキュリティ・クラスおよびACLの監査イベント

| 監査イベント | 説明 |

|---|---|

|

|

|

|

|

次のプロシージャを使用してセキュリティ・クラスを作成します。

|

|

|

|

|

|

|

|

|

次のプロシージャを使用してACLを更新します。

|

|

|

|

|

|

|

|

|

次のプロシージャを使用してデータ・セキュリティ・ポリシーを更新します。

|

|

|

|

|

|

|

|

|

|

22.2.12.5 Oracle Database Real Application Securityのセッションの監査イベント

統合監査証跡では、Oracle Database Real Application Securityのセッションの監査イベントを取得できます。

表22-4では、これらのイベントについて説明します。

表22-6 Oracle Database Real Application Securityのセッションの監査イベント

| 監査イベント | 説明 |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

次のプロシージャを使用してネームスペース属性を更新します。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

22.2.12.6 Oracle Database Real Application SecurityのALLイベント

統合監査証跡では、Oracle Database Real Application SecurityのALLイベントを取得できます。

表22-7では、これらのイベントについて説明します。

表22-7 Oracle Database Real Application SecurityのALLイベント

| 監査イベント | 説明 |

|---|---|

|

|

Real Application Securityのすべてのアクションを取得します。 |

22.2.12.7 Oracle Database Real Application Securityの統合監査ポリシーの構成

CREATE AUDIT POLICY文で、Oracle Real Application Securityの統合監査ポリシーを作成できます。

-

次の構文を使用して、Oracle Database Real Application Securityの統合監査ポリシーを作成します。

CREATE AUDIT POLICY policy_name ACTIONS COMPONENT=XS component_action1 [, action2];

たとえば:

CREATE AUDIT POLICY audit_ras_pol ACTIONS COMPONENT=XS SWITCH USER, DISABLE ROLE;

条件を含む場合など、より複雑なポリシーを作成できます。ポリシーを作成したら、AUDIT文を使用して有効にする必要があります。

22.2.12.8 例: Real Application Securityのユーザー・アカウントの変更の監査

CREATE AUDIT POLICY文で、Real Application Securityのユーザー・アカウントの変更を監査できます。

例22-19に、ユーザーbhurstによるユーザーの切替えとロールの無効化の試行を監査する方法を示します。

例22-19 Real Application Securityのユーザー・アカウントの変更の監査

CREATE AUDIT POLICY ras_users_pol ACTIONS COMPONENT=XS SWITCH USER, DISABLE ROLE; AUDIT POLICY ras_users_pol BY bhurst;

22.2.12.9 例: Real Application Securityの統合監査ポリシーでの条件の使用

CREATE AUDIT POLICY文で、Real Application Securityの統合監査ポリシーの条件を設定できます。

例22-20に、nemosityコンピュータ・ホストからのアクションのみに監査を適用するReal Application Securityの統合監査ポリシーを作成する方法を示します。

例22-20 Real Application Securityの統合監査ポリシーでの条件の使用

CREATE AUDIT POLICY ras_acl_pol

ACTIONS DELETE ON OE.CUSTOMERS

ACTIONS COMPONENT=XS CREATE ACL, UPDATE ACL, DELETE ACL

WHEN 'SYS_CONTEXT(''USERENV'', ''HOST'') = ''nemosity'''

EVALUATE PER INSTANCE;

AUDIT POLICY ras_acl_pol BY pfitch;22.2.12.10 監査証跡でのOracle Database Real Application Securityイベントの表示方法

DBA_XS_AUDIT_TRAILデータ・ディクショナリ・ビューはOracle Real Application Securityの監査イベントを表示します。

次の例では、Real Application Security固有のビューのDBA_XS_AUDIT_TRAILを問い合せます。

SELECT XS_USER_NAME FROM DBA_XS_AUDIT_TRAIL WHERE XS_ENABLED_ROLE = 'CLERK'; XS_USER_NAME ------------- USER2

22.2.13 Oracle Recovery Managerイベントの監査

CREATE AUDIT POLICY文を使用して、Oracle Recovery Managerイベントを監査できます。

- Oracle Recovery Managerイベントの監査について

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューでは、Oracle Recovery Managerの監査イベントをRMAN_columnに自動的に格納します。 - Oracle Recovery Managerの統合監査証跡イベント

統合監査証跡では、Oracle Recovery Managerのイベントを取得できます。 - 監査証跡でのOracle Recovery Managerの監査イベントの表示方法

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューはOracle Recovery Managerの監査イベントを表示します。

22.2.13.1 Oracle Recovery Managerイベントの監査について

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューでは、Oracle Recovery Managerの監査イベントをRMAN_columnに自動的に格納します。

他のOracle Databaseコンポーネントと異なり、Oracle Recovery Managerのイベントには統合監査ポリシーを作成しません。

ただし、UNIFIED_AUDIT_TRAILビューを問い合せて、これらのイベントを確認するには、AUDIT_ADMINまたはAUDIT_VIEWERロールが必要です。SYSBACKUPまたはSYSDBA管理権限がない場合は、V$RMAN_STATUSやV$RMAN_BACKUP_JOB_DETAILSなどのビューを問い合せて、Recovery Managerジョブに関する追加情報を検索できます。

22.2.13.2 Oracle Recovery Managerの統合監査証跡イベント

統合監査証跡では、Oracle Recovery Managerのイベントを取得します。

表22-8では、これらのイベントについて説明します。

表22-8 UNIFIED_AUDIT_TRAILビューのOracle Recovery Manager列

| Recovery Managerの列 | 説明 |

|---|---|

|

|

Recovery Managerのセッション識別子。この列と |

|

|

セッションのタイムスタンプ。この列と |

|

|

ジョブによって実行されるRecovery Manager操作。Recovery Managerのセッション内の操作ごとに行が1つ追加されます。たとえば、バックアップ・ジョブには、 |

|

|

Recovery Managerのセッションに含まれるオブジェクトのタイプ。これには、次のいずれかの値が含まれます。Recovery Managerのセッションがこれらの複数を満たさない場合は、プリファレンスが次の順序(リストの上から下)で指定されます。

|

|

|

Recovery Managerのセッションに関連付けられているデバイス。この列は、 |

22.2.13.3 監査証跡でのOracle Recovery Managerの監査イベントの表示方法

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューはOracle Recovery Managerの監査イベントを表示します。

表22-8に、Oracle Recovery Manager固有の監査データを検索するために問合せ可能な、UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューの列を示します。

たとえば:

SELECT RMAN_OPERATION FROM UNIFIED_AUDIT_TRAIL WHERE RMAN_OBJECT_TYPE = 'DB FULL'; RMAN_OPERATION --------------- BACKUP

22.2.14 Oracle Database Vaultイベントの監査

Oracle Database Vault環境で、CREATE AUDIT POLICY文を使用してDatabase Vaultアクティビティを監査できます。

- Oracle Database Vaultイベントの監査について

すべての統合監査と同様、Oracle Database Vaultのイベントを監査するには、AUDIT_ADMINロールが必要です。 - Oracle Database Vaultの監査者

Oracle Database Vaultの監査対象ユーザーには、Database Vault管理者、およびアクティビティがDatabase Vaultの規定ポリシーに影響するユーザーが含まれます。 - Oracle Database Vaultの統合監査証跡イベントについて

Oracle Database Vault環境の監査証跡は、すべての構成変更やDatabase Vaultポリシーの変更の試行を取得します。 - Oracle Database Vaultのレルムの監査イベント

統合監査証跡によってOracle Database Vaultのレルムのイベントが取得されます。 - Oracle Database Vaultのルール・セットおよびルールの監査イベント

統合監査証跡では、Oracle Database Vaultのルール・セットおよびルールの監査イベントを取得できます。 - Oracle Database Vaultのコマンド・ルールの監査イベント

統合監査証跡では、Oracle Database Vaultのコマンド・ルールの監査イベントを取得できます。 - Oracle Database Vaultのファクタの監査イベント

統合監査証跡では、Oracle Database Vaultのファクタ・イベントを取得できます。 - Oracle Database Vaultのセキュア・アプリケーション・ロールの監査イベント

統合監査証跡では、Oracle Database Vaultのセキュア・アプリケーション・ロールの監査イベントを取得できます。 - Oracle Database Vault Oracle Label Securityの監査イベント

統合監査証跡では、Oracle Database Vault Oracle Label Securityの監査イベントを取得できます。 - Oracle Database Vault Oracle Data Pumpの監査イベント

統合監査証跡では、Oracle Database Vault Oracle Data Pumpの監査イベントを取得できます。 - Oracle Database Vaultの有効および無効な監査イベント

統合監査証跡では、Oracle Database Vaultの有効および無効な監査イベントを取得できます。 - Oracle Database Vaultの統合監査ポリシーの構成

CREATE AUDIT POLICY文のACTIONSおよびACTIONS COMPONENT句で、Oracle Database Vaultイベントの統合監査ポリシーを作成できます。 - 例: Oracle Database Vaultのレルムの監査

CREATE AUDIT POLICY文で、Oracle Database Vaultのレルムを監査できます。 - 例: Oracle Database Vaultのルール・セットの監査

CREATE AUDIT POLICY文で、Oracle Database Vaultのルール・セットを監査できます。 - 例: 2つのOracle Database Vaultイベントの監査

CREATE AUDIT POLICY文で、複数のOracle Database Vaultイベントを監査できます。 - 例: Oracle Database Vaultのファクタの監査

CREATE AUDIT POLICY文で、Oracle Database Vaultのファクタを監査できます。 - 監査証跡でのOracle Database Vaultの監査イベントの表示方法

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューはOracle Database Vaultの監査イベントを表示します。

22.2.14.1 Oracle Database Vaultイベントの監査について

すべての統合監査と同様、Oracle Database Vaultのイベントを監査するには、AUDIT_ADMINロールが必要です。

Oracle Database Vaultの統合監査ポリシーを作成するには、CREATE AUDIT POLICY文のCOMPONENT句をDVに設定し、Rule Set Failureなどのアクションおよびルール・セットの名前などのオブジェクトを指定します。

監査証跡にアクセスする場合は、次のビューを問い合せることができます。

-

UNIFIED_AUDIT_TRAIL -

SYS.DV$CONFIGURATION_AUDIT -

SYS.DV$ENFORCEMENT_AUDIT

UNIFIED_AUDIT_TRAILビューでは、Oracle Database Vault固有の列はDV_で始まります。UNIFIED_AUDIT_TRAILビューを問い合せるには、AUDIT_VIEWERロールが必要です。

これらのビューに加えて、Database Vaultレポートでは、Database Vault固有の統合監査ポリシーの結果も取得します。

関連項目:

-

Oracle Database Vaultの監査ポリシーの詳細は、『Oracle Database Vault管理者ガイド』を参照してください。

親トピック: Oracle Database Vaultイベントの監査

22.2.14.2 Oracle Database Vaultの監査者

Oracle Database Vaultの監査対象ユーザーには、Database Vault管理者、およびアクティビティがDatabase Vaultの規定ポリシーに影響するユーザーが含まれます。

これらのユーザーは次のとおりです。

-

Database Vault管理者。Oracle Database Vaultに対して行われるすべての構成変更は、強制的に監査されます。監査では、レルム、ファクタ、コマンド・ルール、ルール・セット、ルールなどの作成、変更、削除などのアクティビティを取得します。

SYS.DV$CONFIGURATION_AUDITデータ・ディクショナリ・ビューでは、Database Vault管理者によって実行された構成変更を取得します。 -

アクティビティがOracle Database Vaultの規定ポリシーに影響するユーザー。

SYS.DV$ENFORCEMENT_AUDITデータ・ディクショナリ・ビューでは、規定関連の監査を取得します。

関連項目:

SYS.DV$CONFIGURATION_AUDITおよびSYS.DV$ENFORCEMENT_AUDITデータ・ディクショナリ・ビューの詳細は、Oracle Database Vault管理者ガイドを参照してください

親トピック: Oracle Database Vaultイベントの監査

22.2.14.3 Oracle Database Vaultの統合監査証跡イベントについて

Oracle Database Vault環境の監査証跡は、すべての構成変更やDatabase Vaultポリシーの変更の試行を取得します。

これは、既存のDatabase Vaultのポリシーに対するユーザーの違反も取得します。

次の種類のOracle Database Vaultイベントを監査できます。

-

Oracle Database Vaultのポリシーに対するすべての構成変更または変更の試行。Database Vault管理者による変更および権限のないユーザーによる試行の両方が取得されます。

-

既存のDatabase Vaultのポリシーに対するユーザーの違反。たとえば、ユーザーが作業時間以外に特定のスキーマ表にアクセスできないようにするポリシーを作成すると、監査証跡によって、このアクティビティが取得されます。

親トピック: Oracle Database Vaultイベントの監査

22.2.14.4 Oracle Database Vaultのレルムの監査イベント

統合監査証跡によってOracle Database Vaultのレルムのイベントが取得されます。

表22-9では、これらのイベントについて説明します。

表22-9 Oracle Database Vaultのレルムの監査イベント

| 監査イベント | 説明 |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

親トピック: Oracle Database Vaultイベントの監査

22.2.14.5 Oracle Database Vaultのルール・セットおよびルールの監査イベント

統合監査証跡では、Oracle Database Vaultのルール・セットおよびルールの監査イベントを取得できます。

表22-10では、これらのイベントについて説明します。

表22-10 Oracle Database Vaultのルール・セットおよびルールの監査イベント

| 監査イベント | 説明 |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

親トピック: Oracle Database Vaultイベントの監査

22.2.14.6 Oracle Database Vaultのコマンド・ルールの監査イベント

統合監査証跡では、Oracle Database Vaultのコマンド・ルールの監査イベントを取得できます。

表22-11では、これらのイベントについて説明します。

表22-11 Oracle Database Vaultのコマンド・ルールの監査イベント

| 監査イベント | 説明 |

|---|---|

|

|

|

|

|

|

|

|

|

親トピック: Oracle Database Vaultイベントの監査

22.2.14.7 Oracle Database Vaultのファクタの監査イベント

統合監査証跡では、Oracle Database Vaultのファクタ・イベントを取得できます。

表22-12では、これらのイベントについて説明します。

表22-12 Oracle Database Vaultのファクタの監査イベント

| 監査イベント | 説明 |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

親トピック: Oracle Database Vaultイベントの監査

22.2.14.8 Oracle Database Vaultのセキュア・アプリケーション・ロールの監査イベント

統合監査証跡では、Oracle Database Vaultのセキュア・アプリケーション・ロールの監査イベントを取得できます。

表22-13では、これらのイベントについて説明します。

表22-13 Oracle Database Vaultのセキュア・アプリケーション・ロールの監査イベント

| 監査イベント | 説明 |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

親トピック: Oracle Database Vaultイベントの監査

22.2.14.9 Oracle Database Vault Oracle Label Securityの監査イベント

統合監査証跡では、Oracle Database Vault Oracle Label Securityの監査イベントを取得できます。

表22-14では、これらのイベントについて説明します。

表22-14 Oracle Database Vault Oracle Label Securityの監査イベント

| 監査イベント | 説明 |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

親トピック: Oracle Database Vaultイベントの監査

22.2.14.10 Oracle Database Vault Oracle Data Pumpの監査イベント

統合監査証跡では、Oracle Database Vault Oracle Data Pumpの監査イベントを取得できます。

表22-15では、これらのイベントについて説明します。

表22-15 Oracle Database Vault Oracle Data Pumpの監査イベント

| 監査イベント | 説明 |

|---|---|

|

|

|

|

|

|

親トピック: Oracle Database Vaultイベントの監査

22.2.14.11 Oracle Database Vaultの有効および無効な監査イベント

統合監査証跡では、Oracle Database Vaultの有効および無効な監査イベントを取得できます。

表22-16では、これらのイベントについて説明します。

表22-16 Oracle Database Vaultの有効および無効な監査イベント

| イベント | 説明 |

|---|---|

|

|

|

|

|

|

親トピック: Oracle Database Vaultイベントの監査

22.2.14.12 Oracle Database Vaultの統合監査ポリシーの構成

CREATE AUDIT POLICY文のACTIONSおよびACTIONS COMPONENT句で、Oracle Database Vaultイベントの統合監査ポリシーを作成できます。

-

次の構文を使用して、Oracle Database Vaultの統合監査ポリシーを作成します。

CREATE AUDIT POLICY policy_name ACTIONS action1 [,action2 ] ACTIONS COMPONENT= DV DV_action ON DV_object [,DV_action2 ON DV_object2]

詳細は、次のとおりです。

-

DV_actionは次のいずれかになります。-

レルム関連のアクション:

Realm Violationは、レルム違反を監査します(たとえば、認可されていないユーザーが、レルムで保護されたオブジェクトにアクセスしようとしたとき)。Realm Successは、レルムで保護されたオブジェクトに、認可されたユーザーが正常にアクセスしたときに監査します。Realm Accessは、Realm ViolationとRealm Successの両方のケースを監査します。つまり、アクセスが成功したか失敗したかに関係なく、レルム・アクセスが試行されるたびに監査します。 -

ルール・セット関連のアクション:

Rule Set Failure、Rule Set Success、Rule Set Eval -

ファクタ関連のアクション:

Factor Error、Factor Null、Factor Validate Error、Factor Validate False、Factor Trust Level Null、Factor Trust Level Neg、Factor All

-

-

DV_objectsは次のいずれかになります。-

Realm_Name -

Rule_Set_Name -

Factor_Name

-

オブジェクトが小文字または大/小文字が混在して作成された場合は、DV_objectsを二重引用符で囲みます。オブジェクトをすべて大文字で作成した場合は、引用符を省略できます。

たとえば、Database Vaultアカウント管理レルムのレルム違反を監査するには、次のようにします。

CREATE AUDIT POLICY audit_dv ACTIONS CREATE TABLE, SELECT ACTIONS COMPONENT=DV Realm Violation ON "Database Vault Account Management";

条件を含む場合など、より複雑なポリシーを作成できます。ポリシーを作成したら、AUDIT文を使用して有効にする必要があります。

親トピック: Oracle Database Vaultイベントの監査

22.2.14.13 例: Oracle Database Vaultのレルムの監査

CREATE AUDIT POLICY文で、Oracle Database Vaultのレルムを監査できます。

例22-21に、HRスキーマに対するレルム違反の監査方法を示します。

例22-21 レルム違反の監査

CREATE AUDIT POLICY dv_realm_hr ACTIONS SELECT, UPDATE, DELETE ACTIONS COMPONENT=DV Realm Violation ON "HR Schema Realm"; AUDIT POLICY dv_realm_hr EXCEPT psmith;

親トピック: Oracle Database Vaultイベントの監査

22.2.14.14 例: Oracle Database Vaultのルール・セットの監査

CREATE AUDIT POLICY文で、Oracle Database Vaultのルール・セットを監査できます。

例: Oracle Database Vaultのルール・セットの監査に、Can Maintain Accounts/Profileルール・セットの監査方法を示します。DV_ACCTMGRロールがあるため、ユーザー・アカウントおよびユーザー・プロファイルを管理する権限があるユーザーdbv_acctmgrは、この監査ポリシーから除外されます。

例22-22 ルール・セットの監査

CREATE AUDIT POLICY dv_rule_set_accts ACTIONS CREATE USER, ALTER USER, ALTER PROFILE ACTIONS COMPONENT=DV RULE SET FAILURE ON "Can Maintain Accounts/Profile"; AUDIT POLICY dv_rule_set_accts EXCEPT dbv_acctmgr;

親トピック: Oracle Database Vaultイベントの監査

22.2.14.15 例: 2つのOracle Database Vaultイベントの監査

CREATE AUDIT POLICY文で、複数のOracle Database Vaultイベントを監査できます。

例22-23に、レルム違反およびルール・セット失敗の監査方法を示します。

例22-23 2つのOracle Database Vaultイベントの監査

CREATE AUDIT POLICY audit_dv ACTIONS CREATE TABLE, SELECT ACTIONS COMPONENT=DV REALM VIOLATION ON "Oracle Enterprise Manager", Rule Set Failure ON "Allow Sessions"; AUDIT POLICY audit_dv EXCEPT psmith;

親トピック: Oracle Database Vaultイベントの監査

22.2.14.16 例: Oracle Database Vaultのファクタの監査

CREATE AUDIT POLICY文で、Oracle Database Vaultのファクタを監査できます。

例22-24に、1つのファクタで2つのタイプのエラーを監査する方法を示します。

例22-24 Oracle Database Vaultのファクタ設定の監査

CREATE AUDIT POLICY audit_dv_factor ACTIONS COMPONENT=DV FACTOR ERROR ON "Database_Domain", Factor Validate Error ON "Client_IP"; AUDIT POLICY audit_dv_factor;

親トピック: Oracle Database Vaultイベントの監査

22.2.14.17 監査証跡でのOracle Database Vaultの監査イベントの表示方法

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューはOracle Database Vaultの監査イベントを表示します。

UNIFIED_AUDIT_TRAILビューのDV_* 列は、Oracle Database Vault固有の監査データを示します。

たとえば:

SELECT DV_RULE_SET_NAME FROM UNIFIED_AUDIT_TRAIL WHERE ACTION_NAME = 'UPDATE'; DV_RULE_SET_NAME ----------------------- Allow System Parameters

親トピック: Oracle Database Vaultイベントの監査

22.2.15 Oracle Label Securityイベントの監査

Oracle Label Security環境で、CREATE AUDIT POLICY文を使用してOracle Label Securityアクティビティを監査できます。

- Oracle Label Securityイベントの監査について

すべての統合監査と同様、Oracle Label Security (OLS)のイベントを監査するには、AUDIT_ADMINロールが必要です。 - Oracle Label Securityの統合監査証跡イベント

統合監査証跡では、Oracle Label Securityの監査イベントを取得できます。 - Oracle Label Securityの監査可能なユーザー・セッション・ラベル

ORA_OLS_SESSION_LABELSアプリケーション・コンテキストで、各Oracle Databaseイベントのユーザー・セッション・ラベルの使用状況を取得できます。 - Oracle Label Securityの統合監査ポリシーの構成

CREATE AUDIT POLICY文のACTIONSおよびACTIONS COMPONENT句を使用して、Oracle Label Securityイベントの監査ポリシーを作成できます。 - 例: Oracle Label Securityのセッション・ラベル属性の監査

AUDIT CONTEXT NAMESPACE文で、Oracle Label Securityのセッション・ラベル属性を監査できます。 - 例: Oracle Label Securityポリシーからのユーザーの除外

CREATE AUDIT POLICY文で、ポリシーからユーザーを除外できます。 - 例: Oracle Label Securityのポリシー・アクションの監査

CREATE AUDIT POLICY文で、Oracle Label Securityのポリシー・アクションを監査できます。 - 例: 監査済のOLSセッション・ラベルの問合せ

UNIFIED_AUDIT_TRAIL問合せでLBACSYS.ORA_GET_AUDITED_LABELファンクションを使用して、監査済Oracle Label Securityセッション・ラベルを確認できます。 - 監査証跡でのOracle Label Securityの監査イベントの表示方法

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューはOracle Label Securityの監査イベントを表示します。

22.2.15.1 Oracle Label Securityイベントの監査について

すべての統合監査と同様、Oracle Label Security (OLS)のイベントを監査するには、AUDIT_ADMINロールが必要です。

Oracle Label Securityの統合監査ポリシーを作成するには、CREATE AUDIT POLICY文のCOMPONENT句をOLSに設定する必要があります。

ユーザー・セッション情報を監査するには、AUDIT文を使用して、アプリケーション・コンテキスト値を監査します。

監査証跡にアクセスするには、UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューを問い合せます。このビューには、名前がOLS_で始まるOracle Label Security固有の列が含まれます。Oracle Label Securityポリシーを表に適用するときに作成される、内部的に生成されたVPD述語に関する監査情報を特定する場合は、RLS_INFO列を問い合せることができます。

関連項目:

-

RLS_INFO列の出力をフォーマットする方法の詳細は、Oracle Virtual Private Databaseの述語の監査を参照してください -

Oracle Label Securityの詳細は、『Oracle Label Security管理者ガイド』を参照してください。

親トピック: Oracle Label Securityイベントの監査

22.2.15.2 Oracle Label Securityの統合監査証跡イベント

統合監査証跡では、Oracle Label Securityの監査イベントを取得できます。

監査可能なOracle Label Securityのイベントのリストを検索するには、次のように、AUDITABLE_SYSTEM_ACTIONSデータ・ディクショナリ・ビューのCOMPONENT列およびNAME列を問い合せます。

たとえば:

SELECT NAME FROM AUDITABLE_SYSTEM_ACTIONS WHERE COMPONENT = 'Label Security'; NAME ------------- CREATE POLICY ALTER POLICY DROP POLICY ...

表22-17に、Oracle Label Securityの監査イベントを示します。

表22-17 Oracle Label Securityの監査イベント

| 監査イベント | 説明 |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Oracle Label Securityの権限を含むOracle Label Securityのすべての認可を含み、ユーザーまたは信頼できるストアド・プロシージャのいずれかにラベルを使用します。 |

|

|

Oracle Label Securityの権限のユーザーを必要とするアクションを含みます。これらのアクションは、ログオン、 |

|

|

次のプロシージャを使用して、Oracle Label Securityのポリシーを有効にします。

|

|

|

次のプロシージャを使用して、Oracle Label Securityのポリシーを無効にします。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

次のプロシージャを使用して、Oracle Label Securityのコンポーネントを作成します。

|

|

|

次のプロシージャを使用して、Oracle Label Securityのコンポーネントを変更します。

|

|

|

次のプロシージャを使用して、Oracle Label Securityのコンポーネントを削除します。

|

|

|

Oracle Label Securityのすべてのアクションの監査を有効にします。 |

親トピック: Oracle Label Securityイベントの監査

22.2.15.3 Oracle Label Securityの監査可能なユーザー・セッション・ラベル

ORA_OLS_SESSION_LABELSアプリケーション・コンテキストで、各Oracle Databaseイベントのユーザー・セッション・ラベルの使用状況を取得できます。

このアプリケーション・コンテキストで使用される属性は、Oracle Label Securityのポリシーを示します。

構文は、「アプリケーション・コンテキストの監査設定の構成」で説明されているアプリケーション・コンテキストの監査に使用される構文と同じです。たとえば:

AUDIT CONTEXT NAMESPACE ORA_SESSION_LABELS ATTRIBUTES policy1, policy2;

セッション・ラベルの記録はユーザー・セッション固有ではないため、BY user_list句は、Oracle Label Securityのアプリケーション・コンテキストには不要です。

ユーザー・セッション・ラベル情報の監査を無効にするには、NOAUDIT文を使用します。たとえば、ポリシーpolicy1およびpolicy2の監査を停止するには、次の文を入力します。

NOAUDIT CONTEXT NAMESPACE ORA_SESSION_LABELS ATTRIBUTES policy1, policy2;

親トピック: Oracle Label Securityイベントの監査

22.2.15.4 Oracle Label Securityの統合監査ポリシーの構成

CREATE AUDIT POLICY文のACTIONSおよびACTIONS COMPONENT句を使用して、Oracle Label Securityイベントの監査ポリシーを作成できます。

-

次の構文を使用して、Oracle Label Securityの統合監査ポリシーを作成します。

CREATE AUDIT POLICY policy_name ACTIONS action1 [,action2 ] ACTIONS COMPONENT=OLS component_action1 [, action2];

たとえば:

CREATE AUDIT POLICY audit_ols ACTIONS SELECT ON OE.ORDERS ACTIONS COMPONENT=OLS ALL;

条件を含む場合など、より複雑なポリシーを作成できます。ポリシーを作成したら、AUDIT文を使用して有効にする必要があります。

関連トピック

親トピック: Oracle Label Securityイベントの監査

22.2.15.5 例: Oracle Label Securityのセッション・ラベル属性の監査

AUDIT CONTEXT NAMESPACE文で、Oracle Label Securityのセッション・ラベル属性を監査できます。

例22-25に、Oracle Label Securityのポリシーusr_pol1およびusr_pol2のORA_OLS_SESSION_LABELSアプリケーション・コンテキスト属性を監査する方法を示します。

例22-25 Oracle Label Securityのセッション・ラベル属性の監査

AUDIT CONTEXT NAMESPACE ORA_SESSION_LABELS ATTRIBUTES usr_pol1, usr_pol2;

親トピック: Oracle Label Securityイベントの監査

22.2.15.6 例: Oracle Label Securityポリシーからのユーザーの除外

CREATE AUDIT POLICY文で、ポリシーからユーザーを除外できます。

例22-26に、ユーザーols_mgrからアクションを除外する統合監査ポリシーを作成する方法を示します。

例22-26 Oracle Label Securityポリシーからのユーザーの除外

CREATE AUDIT POLICY auth_ols_audit_pol ACTIONS SELECT ON HR.EMPLOYEES ACTIONS COMPONENT=OLS DROP POLICY, DISABLE POLICY; AUDIT POLICY auth_ols_audit_pol EXCEPT ols_mgr;

親トピック: Oracle Label Securityイベントの監査

22.2.15.7 例: Oracle Label Securityのポリシー・アクションの監査

CREATE AUDIT POLICY文で、Oracle Label Securityのポリシー・アクションを監査できます。

例22-27に、DROP POLICY、DISABLE POLICY、UNSUBSCRIBE OIDイベント、およびHR.EMPLOYEES表のUPDATEおよびDELETE文を監査する方法を示します。次に、ポリシーがHRおよびLBACSYSユーザーに適用され、監査アクションが成功すると、監査レコードが統合監査証跡に書き込まれます。

例22-27 Oracle Label Securityのポリシー・アクションの監査

CREATE AUDIT POLICY generic_audit_pol ACTIONS UPDATE ON HR.EMPLOYEES, DELETE ON HR.EMPLOYEES ACTIONS COMPONENT=OLS DROP POLICY, DISABLE POLICY, UNSUBSCRIBE OID; AUDIT POLICY generic_audit_pol BY HR, LBACSYS WHENEVER SUCCESSFUL;

親トピック: Oracle Label Securityイベントの監査

22.2.15.8 例: 監査済のOLSセッション・ラベルの問合せ

UNIFIED_AUDIT_TRAIL問合せでLBACSYS.ORA_GET_AUDITED_LABEL関数を使用して、監査済Oracle Label Securityセッション・ラベルを確認できます。

例22-28に、UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューの問合せでLBACSYS.ORA_GET_AUDITED_LABELファンクションを使用する方法を示します。

例22-28 監査対象のOracle Label Securityセッション・ラベルの問合せ

SELECT ENTRY_ID, SESSIONID,

LBACSYS.ORA_GET_AUDITED_LABEL( APPLICATION_CONTEXTS,'GENERIC_AUDIT_POL1') AS SESSION_LABEL1,

LBACSYS.ORA_GET_AUDITED_LABEL( APPLICATION_CONTEXTS,'GENERIC_AUDIT_POL2') AS SESSION_LABEL2

FROM UNIFIED_AUDIT_TRAIL;

/

ENTRY_ID SESSIONID SESSION_LABEL1 SESSION_LABEL2

-------- --------- -------------- --------------

1 1023 SECRET LEVEL_ALPHA

2 1024 TOP_SECRET LEVEL_BETA親トピック: Oracle Label Securityイベントの監査

22.2.15.9 監査証跡でのOracle Label Securityの監査イベントの表示方法

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューはOracle Label Securityの監査イベントを表示します。

UNIFIED_AUDIT_TRAILビューのOLS_*列は、Oracle Label Security固有の監査データを示します。たとえば:

SELECT OLS_PRIVILEGES_USED FROM UNIFIED_AUDIT_TRAIL WHERE DBUSERNAME = 'psmith'; OLS_PRIVILEGES_USED ------------------- READ WRITEUP WRITEACROSS

監査証跡で取得されるセッション・ラベルは、UNIFIED_AUDIT_TRAILビューのAPPLICATION_CONTEXTS列に格納されます。LBACSYS.ORA_GET_AUDITED_LABELファンクションを使用して、APPLICATION_CONTEXTS列に格納されているセッション・ラベルを取得できます。このファンクションは、UNIFIED_AUDIT_TRAIL.APPLICATION_CONTEXTS列値、およびOracle Label Securityポリシー名を引数として受け入れ、指定したポリシーの列に格納されているセッション・ラベルを返します。

関連項目:

ORA_GET_AUDITED_LABELファンクションの詳細は、『Oracle Label Security管理者ガイド』を参照してください。

親トピック: Oracle Label Securityイベントの監査

22.2.16 Oracle Data Miningイベントの監査

CREATE AUDIT POLICY文を使用して、Oracle Data Miningイベントを監査できます。

- Oracle Data Miningイベントの監査について

Oracle Data Miningイベントを監査するには、AUDIT_ADMINロールが必要です。 - Oracle Data Miningの統合監査証跡イベント

統合監査証跡では、Oracle Data Miningの監査イベントを取得できます。 - Oracle Data Miningの統合監査ポリシーの構成

CREATE AUDIT POLICY文のACTIONSおよびON MINING MODEL句を使用して、Oracle Data Miningイベントの統合監査ポリシーを作成できます。 - 例: ユーザーによる複数のOracle Data Mining操作の監査

CREATE AUDIT POLICY文で、複数のOracle Data Mining操作を監査できます。 - 例: ユーザーによる失敗したすべてのOracle Data Mining操作の監査

CREATE AUDIT POLICY文で、ユーザーによる失敗したOracle Data Miningの操作を監査できます。 - 監査証跡でのOracle Data Miningイベントの表示方法

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューはOracle Data Miningの監査イベントを表示します。

22.2.16.1 Oracle Data Miningイベントの監査について

Oracle Data Miningイベントを監査するには、AUDIT_ADMINロールが必要です。

監査証跡にアクセスするには、UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューを問い合せます。

関連項目:

Oracle Data Miningの詳細は、『Oracle Data Mining概要』を参照してください。

親トピック: Oracle Data Miningイベントの監査

22.2.16.2 Oracle Data Miningの統合監査証跡イベント

統合監査証跡では、Oracle Data Miningの監査イベントを取得できます。

表22-18では、これらのイベントについて説明します。

表22-18 Oracle Data Miningの監査イベント

| 監査イベント | 説明 |

|---|---|

|

|

データ・マイニング・モデルの監査レコードを生成します。 |

|

|

データ・マイニング・モデルにコメントを追加します。 |

|

|

データ・マイニング・モデルへのアクセス権をユーザーに付与します。 |

|

|

データ・マイニング・モデルの名前を変更します。 |

|

|

データ・マイニング・モデルを適用またはその署名を表示します。 |

親トピック: Oracle Data Miningイベントの監査

22.2.16.3 Oracle Data Miningの統合監査ポリシーの構成

CREATE AUDIT POLICY文のACTIONSおよびON MINING MODEL句を使用して、Oracle Data Miningイベントの統合監査ポリシーを作成できます。

-

次の構文を使用して、Oracle Data Miningの統合監査ポリシーを作成します。

CREATE AUDIT POLICY policy_name ACTIONS {operation | ALL} ON MINING MODEL schema_name.model_name;

たとえば:

CREATE AUDIT POLICY dm_ops ACTIONS RENAME ON MINING MODEL hr.dm_emp;

条件を含む場合など、より複雑なポリシーを作成できます。ポリシーを作成したら、AUDIT文を使用して有効にする必要があります。

関連トピック

親トピック: Oracle Data Miningイベントの監査

22.2.16.4 例: ユーザーによる複数のOracle Data Mining操作の監査

CREATE AUDIT POLICY文で、複数のOracle Data Mining操作を監査できます。

例22-29に、ユーザーpsmithによる複数のOracle Data Mining操作を監査する方法を示します。イベントごとにON MINING MODEL schema_name.model_name句を含み、それぞれカンマで区切ります。この例では、両方のアクションで同じschema_name.model nameを指定しますが、スキーマおよびデータ・モデルごとに異なるschema_name.model_name設定を構文で指定できます。

例22-29 ユーザーによる複数のOracle Data Mining操作の監査

CREATE AUDIT POLICY dm_ops_pol ACTIONS SELECT ON MINING MODEL dmuser1.nb_model, ALTER ON MINING MODEL dmuser1.nb_model; AUDIT POLICY dm_ops_pol BY psmith;

親トピック: Oracle Data Miningイベントの監査

22.2.16.5 例: ユーザーによる失敗したすべてのOracle Data Mining操作の監査

CREATE AUDIT POLICY文で、ユーザーによる失敗したOracle Data Miningの操作を監査できます。

例22-30に、ユーザーpsmithによる失敗したすべてのOracle Data Mining操作を監査する方法を示します。

例22-30 ユーザーによる失敗したすべてのOracle Data Mining操作の監査

CREATE AUDIT POLICY dm_all_ops_pol ACTIONS ALL ON MINING MODEL dmuser1.nb_model; AUDIT POLICY dm_all_ops_pol BY psmith WHENEVER NOT SUCCESSFUL;

親トピック: Oracle Data Miningイベントの監査

22.2.16.6 監査証跡でのOracle Data Miningイベントの表示方法

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューはOracle Data Miningの監査イベントを表示します。

次の例に、UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューを問い合せて、データ・マイニングの監査イベントを確認する方法を示します。

SELECT DBUSERNAME, ACTION_NAME, SYSTEM_PRIVILEGE_USED, RETURN_CODE,

OBJECT_SCHEMA, OBJECT_NAME, SQL_TEXT

FROM UNIFIED_AUDIT_TRAIL;

DBUSERNAME ACTION_NAME SYSTEM_PRIVILEGE_USED RETURN_CODE

---------- -------------------- ------------------------- -----------

OBJECT_SCHEMA OBJECT_NAME

-------------------- --------------------

SQL_TEXT

--------------------------------------------------------------------------------

DMUSER1 CREATE MINING MODEL CREATE MINING MODEL 0

DMUSER1

BEGIN

dbms_data_mining.create_model(model_name => 'nb_model',

mining_function => dbms_data_mining.classification,

data_table_name => 'dm_data',

case_id_column_name => 'case_id',

target_column_name => 'target');

END;

DMUSER1 SELECT MINING MODEL 0

DMUSER1 NB_MODEL

select prediction(nb_model using *) from dual

DMUSER2 SELECT MINING MODEL 40284

DMUSER1 NB_MODEL

select prediction(dmuser1.nb_model using *) from dual

DMUSER1 ALTER MINING MODEL 0

DMUSER1 NB_MODEL

BEGIN dbms_data_mining.rename_model('nb_model', 'nb_model1'); END;

DMUSER2 ALTER MINING MODEL 40284

DMUSER1 NB_MODEL

BEGIN dbms_data_mining.rename_model('dmuser1.nb_model1', 'nb_model'); END;

DMUSER2 ALTER MINING MODEL 40284

DMUSER1 NB_MODEL

BEGIN dbms_data_mining.rename_model('dmuser1.nb_model1', 'nb_model'); END;親トピック: Oracle Data Miningイベントの監査

22.2.17 Oracle Data Pumpイベントの監査

CREATE AUDIT POLICY文を使用して、Oracle Data Pumpを監査できます。

- Oracle Data Pumpイベントの監査について

Oracle Data Pumpの統合監査ポリシーを作成するには、CREATE AUDIT POLICY文のCOMPONENT句をDATAPUMPに設定する必要があります。 - Oracle Data Pumpの統合監査証跡イベント

統合監査証跡では、Oracle Data Pumpのイベントを取得できます。 - Oracle Data Pumpの統合監査ポリシーの構成

CREATE AUDIT POLICY文のACTIONS COMPONENT句を使用して、Oracle Data Pumpイベントの統合監査ポリシーを作成できます。 - 例: Oracle Data Pumpのインポート操作の監査

CREATE AUDIT POLICY文で、Oracle Data Pumpのインポート操作を監査できます。 - 例: Oracle Data Pumpのすべての操作の監査

CREATE AUDIT POLICY文で、Oracle Data Pumpのすべての操作を監査できます。 - 監査証跡でのOracle Data Pumpの監査イベントの表示方法

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューはOracle Data Pumpの監査イベントを表示します。

22.2.17.1 Oracle Data Pumpイベントの監査について

Oracle Data Pumpの統合監査ポリシーを作成するには、CREATE AUDIT POLICY文のCOMPONENT句をDATAPUMPに設定する必要があります。

Data Pumpのエクスポート(expdp)およびインポート(impdp)操作を監査できます。

すべての統合監査と同様、Oracle Data Pumpのイベントを監査するには、AUDIT_ADMINロールが必要です。

監査証跡にアクセスするには、UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューを問い合せます。このビューのData Pump固有の列はDP_で始まります。

関連項目:

Oracle Data Pumpの詳細は、『Oracle Databaseユーティリティ』を参照してください。

親トピック: Oracle Data Pumpイベントの監査

22.2.17.2 Oracle Data Pumpの統合監査証跡イベント

統合監査証跡によってOracle Data Pumpのイベントを取得できます。

統合監査証跡では、エクスポート(expdp)およびインポート(impdp)の両方の操作に関する情報を取得します。

親トピック: Oracle Data Pumpイベントの監査

22.2.17.3 Oracle Data Pumpの統合監査ポリシーの構成

CREATE AUDIT POLICY文のACTIONS COMPONENT句を使用して、Oracle Data Pumpイベントの統合監査ポリシーを作成できます。

-

次の構文を使用して、Oracle Data Pumpの統合監査ポリシーを作成します。

CREATE AUDIT POLICY policy_name ACTIONS COMPONENT=DATAPUMP { EXPORT | IMPORT | ALL };

たとえば:

CREATE AUDIT POLICY audit_dp_export_pol ACTIONS COMPONENT=DATAPUMP EXPORT;

条件を含む場合など、より複雑なポリシーを作成できます。ポリシーを作成したら、AUDIT文を使用して有効にする必要があります。

関連トピック

親トピック: Oracle Data Pumpイベントの監査

22.2.17.4 例: Oracle Data Pumpのインポート操作の監査

CREATE AUDIT POLICY文で、Oracle Data Pumpのインポート操作を監査できます。

例22-31に、Oracle Data Pumpのすべてのインポート操作を監査する方法を示します。

例22-31 Oracle Data Pumpのインポート操作の監査

CREATE AUDIT POLICY audit_dp_import_pol ACTIONS COMPONENT=DATAPUMP IMPORT; AUDIT POLICY audit_dp_import_pol;

親トピック: Oracle Data Pumpイベントの監査

22.2.17.5 例: Oracle Data Pumpのすべての操作の監査

CREATE AUDIT POLICY文で、Oracle Data Pumpのすべての操作を監査できます。

例22-32に、Oracle Database Pumpのエクスポートおよびインポートの両方の操作を監査する方法を示します。

例22-32 Oracle Data Pumpのすべての操作の監査

CREATE AUDIT POLICY audit_dp_all_pol ACTIONS COMPONENT=DATAPUMP ALL; AUDIT POLICY audit_dp_all_pol BY SYSTEM;

親トピック: Oracle Data Pumpイベントの監査

22.2.17.6 監査証跡でのOracle Data Pumpの監査イベントの表示方法

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューはOracle Data Pumpの監査イベントを表示します。

UNIFIED_AUDIT_TRAILビューのDP_*列は、Oracle Data Pump固有の監査データを示します。たとえば:

SELECT DP_TEXT_PARAMETERS1, DP_BOOLEAN_PARAMETERS1 FROM UNIFIED_AUDIT_TRAIL WHERE AUDIT_TYPE = 'DATAPUMP'; DP_TEXT_PARAMETERS1 DP_BOOLEAN_PARAMETERS1 ---------------------------------------------- ---------------------------------- MASTER TABLE: "SCOTT"."SYS_EXPORT_TABLE_01", MASTER_ONLY: FALSE, JOB_TYPE: EXPORT, DATA_ONLY: FALSE, METADATA_JOB_MODE: TABLE_EXPORT, METADATA_ONLY: FALSE, JOB VERSION: 12.1.0.0, DUMPFILE_PRESENT: TRUE, ACCESS METHOD: DIRECT_PATH, JOB_RESTARTED: FALSE DATA OPTIONS: 0, DUMPER DIRECTORY: NULL REMOTE LINK: NULL, TABLE EXISTS: NULL, PARTITION OPTIONS: NONE

(この出力は、読みやすくするために変更が加えられています。)

親トピック: Oracle Data Pumpイベントの監査

22.2.18 Oracle SQL*Loaderダイレクト・ロード・パス・イベントの監査

CREATE AUDIT POLICY文を使用して、Oracle SQL*Loaderダイレクト・ロード・パス・イベントを監査できます。

- Oracle SQL*Loaderダイレクト・パス・ロード・イベントの監査について

Oracle SQL*Loaderダイレクト・パス・イベントを監査するには、AUDIT_ADMINロールが必要です。 - Oracle SQL*Loaderダイレクト・ロード・パスの統合監査証跡イベント

統合監査証跡によってSQL*Loaderダイレクト・ロード・パスのイベントを取得できます。 - Oracle SQL*Loaderダイレクト・パス・イベントの統合監査証跡ポリシーの構成

CREATE AUDIT POLICY文のACTIONS COMPONENT句を使用して、Oracle SQL*Loaderダイレクト・パス・イベントの統合監査ポリシーを作成できます。 - 例: Oracle SQL*Loaderダイレクト・パス・ロード操作の監査

CREATE AUDIT POLICY文で、Oracle SQL*Loaderダイレクト・パス・ロード操作を監査できます。 - 監査証跡でのSQL*Loaderダイレクト・パス・ロードの監査イベントの表示方法

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューはSQL*Loaderダイレクト・パス・ロードの監査イベントを表示します。

22.2.18.1 Oracle SQL*Loaderダイレクト・パス・ロード・イベントの監査について

Oracle SQL*Loaderダイレクト・パス・イベントを監査するには、AUDIT_ADMINロールが必要です。

SQL*Loaderの統合監査ポリシーを作成するには、CREATE AUDIT POLICY文のCOMPONENT句をDIRECT_LOADに設定する必要があります。監査できるのは、従来のパス・ロードなどの他のSQL*Loaderロードではなく、ダイレクト・パス・ロードのみです。

監査証跡にアクセスするには、UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューのDIRECT_PATH_NUM_COLUMNS_LOADED列を問い合せます。

関連項目:

Oracle SQL*Loaderの詳細は、『Oracle Databaseユーティリティ』を参照してください。

22.2.18.2 Oracle SQL*Loaderダイレクト・ロード・パスの統合監査証跡イベント

統合監査証跡によってSQL*Loaderダイレクト・ロード・パスのイベントを取得できます。

統合監査証跡では、SQL*Loaderで実行されるダイレクト・パス・ロードに関する情報を取得します(SQL*LoaderのコマンドラインまたはSQL*Loaderの制御ファイルでdirect=trueに設定した場合)。

また、ダイレクト・パスAPIを使用するOracle Call Interface (OCI)プログラムも監査します。

関連項目:

Oracle SQL*Loaderのダイレクト・パス・ロードの詳細は、『Oracle Databaseユーティリティ』を参照してください。

22.2.18.3 Oracle SQL*Loaderダイレクト・パス・イベントの統合監査証跡ポリシーの構成

CREATE AUDIT POLICY文のACTIONS COMPONENT句を使用して、Oracle SQL*Loaderダイレクト・パス・イベントの統合監査ポリシーを作成できます。

-

次の構文を使用して、Oracle SQL*Loaderの統合監査ポリシーを作成します。

CREATE AUDIT POLICY policy_name ACTIONS COMPONENT=DIRECT_LOAD { LOAD };

たとえば:

CREATE AUDIT POLICY audit_sqlldr_pol ACTIONS COMPONENT=DIRECT_LOAD LOAD;

条件を含む場合など、より複雑なポリシーを作成できます。ポリシーを作成したら、AUDIT文を使用して有効にする必要があります。

関連トピック

22.2.18.4 例: Oracle SQL*Loaderダイレクト・パス・ロード操作の監査

CREATE AUDIT POLICY文で、Oracle SQL*Loaderダイレクト・パス・ロード操作を監査できます。

例22-31に、SQL*Loaderダイレクト・パス・ロード操作を監査する方法を示します。

例22-33 Oracle SQL*Loaderダイレクト・パス・ロード操作の監査

CREATE AUDIT POLICY audit_sqlldr_load_pol ACTIONS COMPONENT=DIRECT_LOAD LOAD; AUDIT POLICY audit_sqlldr_load_pol;

22.2.18.5 監査証跡でのSQL*Loaderダイレクト・パス・ロードの監査イベントの表示方法

UNIFIED_AUDIT_TRAILデータ・ディクショナリ・ビューはSQL*Loaderダイレクト・パス・ロードの監査イベントを表示します。

UNIFIED_AUDIT_TRAILビューのDIRECT_PATH_NUM_COLUMNS_LOADED 列は、SQL*Loaderダイレクト・パス・ロード・メソッドを使用してロードされた列の数を示します。たとえば:

SELECT DBUSERNAME, ACTION_NAME, OBJECT_SCHEMA, OBJECT_NAME, DIRECT_PATH_NUM_COLUMNS_LOADED FROM UNIFIED_AUDIT_TRAIL WHERE AUDIT_TYPE = 'DIRECT PATH API'; DBUSERNAME ACTION_NAME OBJECT_SCHEMA OBJECT_NAME DIRECT_PATH_NUM_COLUMNS_LOADED ----------- ----------- ------------- ------------ ------------------------------ RLAYTON INSERT HR EMPLOYEES 4

22.2.19 トップレベルの文のみの監査

トップレベルの文の監査とは、指定した監査文に対する監査レコードが1つのみになるように監査レコードをフィルタリングすることです。

- トップレベルのSQL文のみの監査について

トップレベルの文は、PL/SQLプロシージャ内から実行される文ではなく、ユーザーによって直接実行される文です。 - トップレベルの文のみを取得する統合監査ポリシーの構成