2 コネクタを使用したアプリケーションの作成

コネクタを使用したアプリケーションのオンボードとその前提条件について学習します。

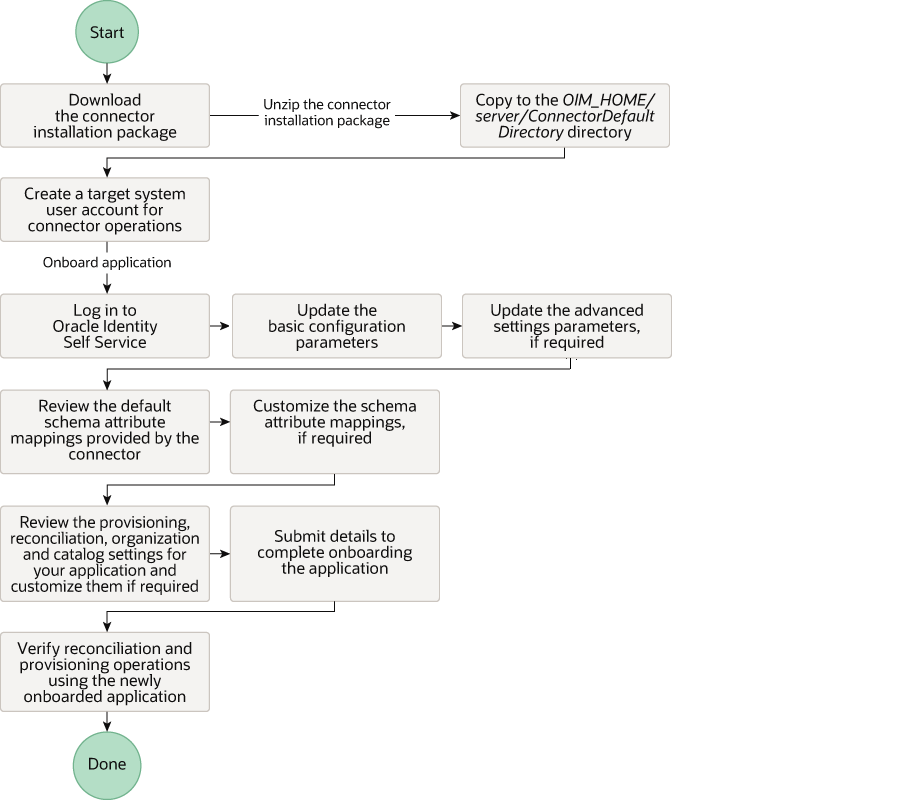

2.1 コネクタを使用したアプリケーション作成のプロセス・フロー

Oracle Identity Governanceリリース12.2.1.3.0以降、コネクタ・デプロイメントはIdentity Self Serviceのアプリケーション・オンボード機能を使用して処理されます。

図2-1は、コネクタのインストール・パッケージを使用してOracle Identity Governanceでアプリケーションを作成するステップの概要を示すフローチャートです。

図2-1 コネクタを使用したアプリケーション作成プロセスの全体フロー

2.2 コネクタのインストール・パッケージのダウンロード

コネクタのインストール・パッケージは、Oracle Technology Network (OTN) Webサイトで入手できます。

2.3 サード・パーティJARライブラリのダウンロードおよびコピー

コネクタ・パッケージに同梱されているAmazonWebServices-12.2.1.3.0 /libフォルダのサードパーティjarを使用するか、最新の安定したセキュアなバージョンをダウンロードできます。次の手順に従って、サードパーティjarを含めてください:

ノート:

コネクタ・サーバーを使用している場合は、Amazon Web Servicesアプリ・サードパーティ・ライブラリをCONNECTOR_SERVER_HOME/libディレクトリにコピーします。

最新のサード・パーティjarライブラリを検索する場合は、次のリンクを使用してダウンロードします:

表2-1 サードパーティJar

2.4 Amazon Webserviceコネクタを使用したアプリケーションの作成

ターゲット・アプリケーションを作成して、コネクタ・パッケージからOracle Identity Governanceにアプリケーションをオンボードできます。これを行うには、Identity Self Serviceにログインして、「管理」タブで「アプリケーション」ボックスを選択する必要があります。

ノート:

この手順の各ステップの詳細は、『Oracle Fusion Middleware Oracle Identity Governanceでのセルフ・サービス・タスクの実行』のアプリケーションの作成に関する項を参照してください。

- Identity Self Serviceでアプリケーションを作成します。高度なステップは次のとおりです。

- 新しく作成されたアプリケーションで、リコンシリエーション操作およびプロビジョニング操作を確認します。

関連項目:

-

このコネクタに事前定義された基本構成パラメータと拡張設定パラメータ、デフォルトのユーザー・アカウントの属性マッピング、デフォルトの相関ルールおよびリコンシリエーション・ジョブの詳細は、「コネクタの構成」を参照してください

-

デフォルトのフォームを作成しないことを選択した場合の新しいフォームの作成とそのアプリケーションへの関連付けの詳細は、「Oracle Identity Governanceの構成」を参照してください

2.5 AWSターゲット用のターゲット・システム・ユーザー・アカウントの作成

次の各トピックでは、AWSターゲットのターゲット・システム・ユーザー・アカウントを作成する手順を説明します:

2.5.1 ルート・ユーザーの資格証明を使用したサインイン

AWSアカウントにrootユーザーとしてサインインするには、次のステップを実行します:

ノート:

AWSアカウントにrootユーザーとしてサインインするには、AWSアカウントの作成に使用した電子メール・アドレスとrootユーザーのパスワードを把握している必要があります。- https://console.aws.amazon.com/を開きます。

- このブラウザを使用してサインインしていない場合は、「ルート・ユーザー」を選択し、アカウントに関連付けられている電子メール・アドレスを入力して「次」をクリックし、パスワードを入力して「サイン・イン」を選択します。

- 以前にこのブラウザを使用してrootユーザーとしてサインインしたことがある場合は、ブラウザにAWSアカウントの電子メール・アドレスが保存されている可能性があります。その場合は、パスワードを入力して「サイン・イン」を選択するだけです。