7 Oracle Internet Directoryコネクタの機能の拡張

特定のビジネス要件に対応するようにコネクタの機能を拡張できます。

この章では、次の項目について説明します。

ターゲット・リソースのリコンシリエーション用の新規複数値フィールドの追加

ユーザー、グループ、組織単位およびロールのターゲット・リソースのリコンシリエーション用に新しい複数値フィールドを追加できます。

ターゲット・アプリケーションからのユーザーのリコンシリエーション用の新しい複数値フィールドの追加

デフォルトでは、アイデンティティ・セルフ・サーバーのアプリケーション用の「スキーマ」ページに表示される複数値フィールドは、リコンシリエーションのためにOracle Identity Governanceとターゲット・システム間でマップされます。必要に応じて、ターゲット・リソースのリコンシリエーション用に新しい複数値フィールドを追加できます。

- Oracle Identity System Administrationにログインし、追加する複数値フィールドの値のリストを保持できる参照を作成します。

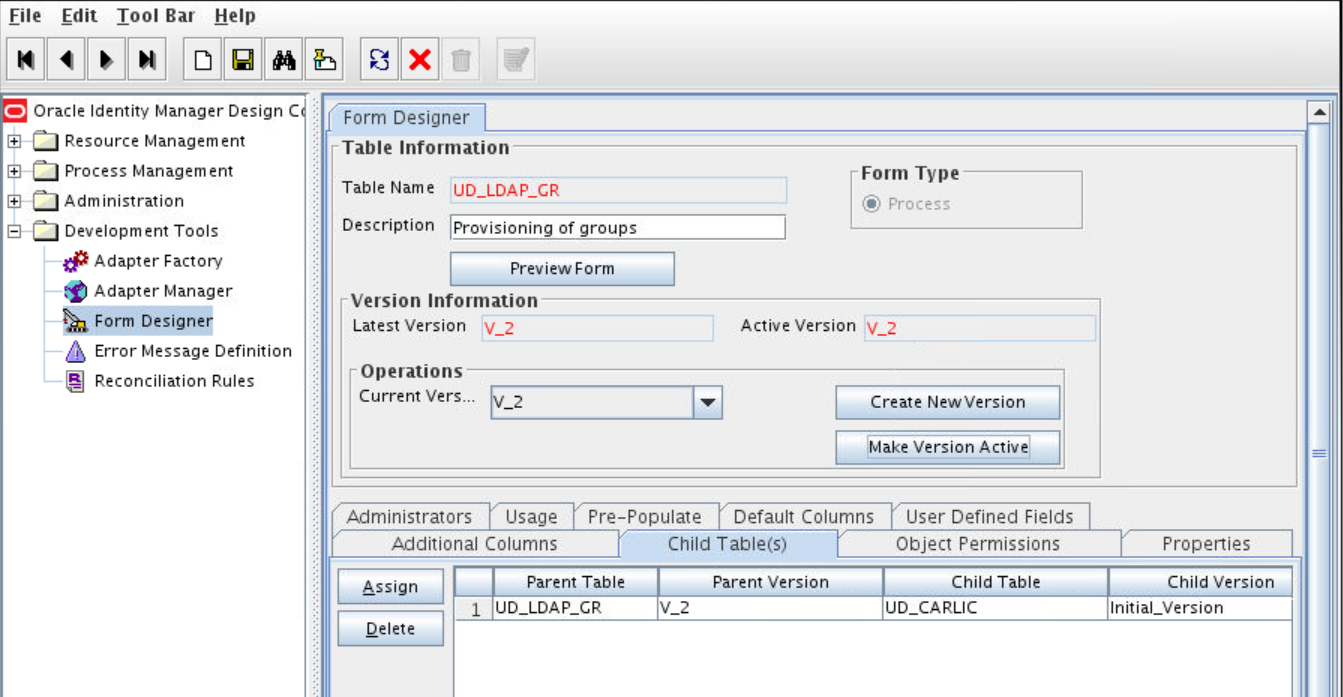

- 次のように子フォームを作成し、属性を追加します。

- Identity System Administrationにログインし、新しいフォームを作成してアプリケーションに関連付けます。

関連項目:

-

複数値フィールドの参照を作成する方法の詳細は、『Oracle Fusion Middleware Oracle Identity Governanceの管理』の参照タイプの作成に関する項を参照してください

-

子フォームの作成および属性の追加の詳細は、『Oracle Fusion Middleware Oracle Identity Governanceでのセルフ・サービス・タスクの実行』の子フォームの追加に関する項を参照してください

-

新しいフォームを作成してアプリケーションに関連付ける方法の詳細は、「Oracle Identity Governanceの構成」を参照してください

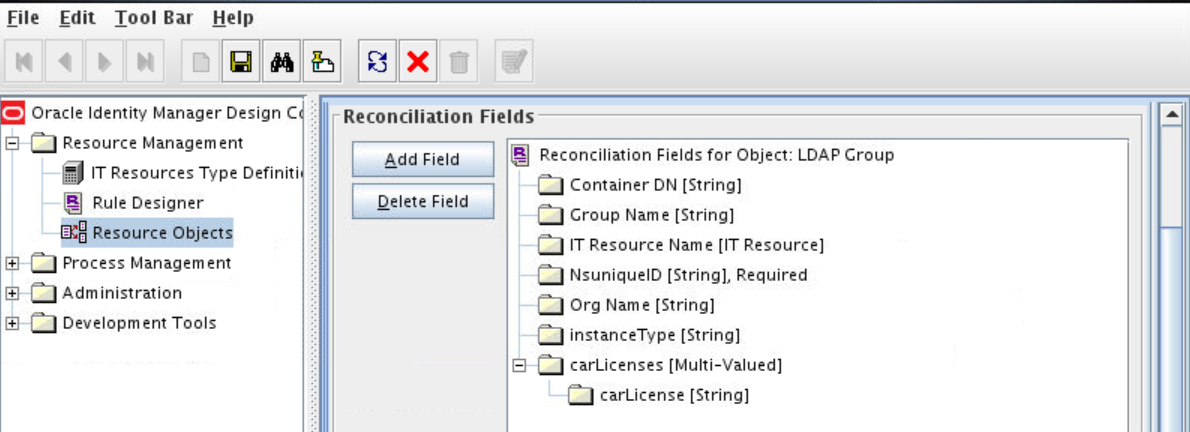

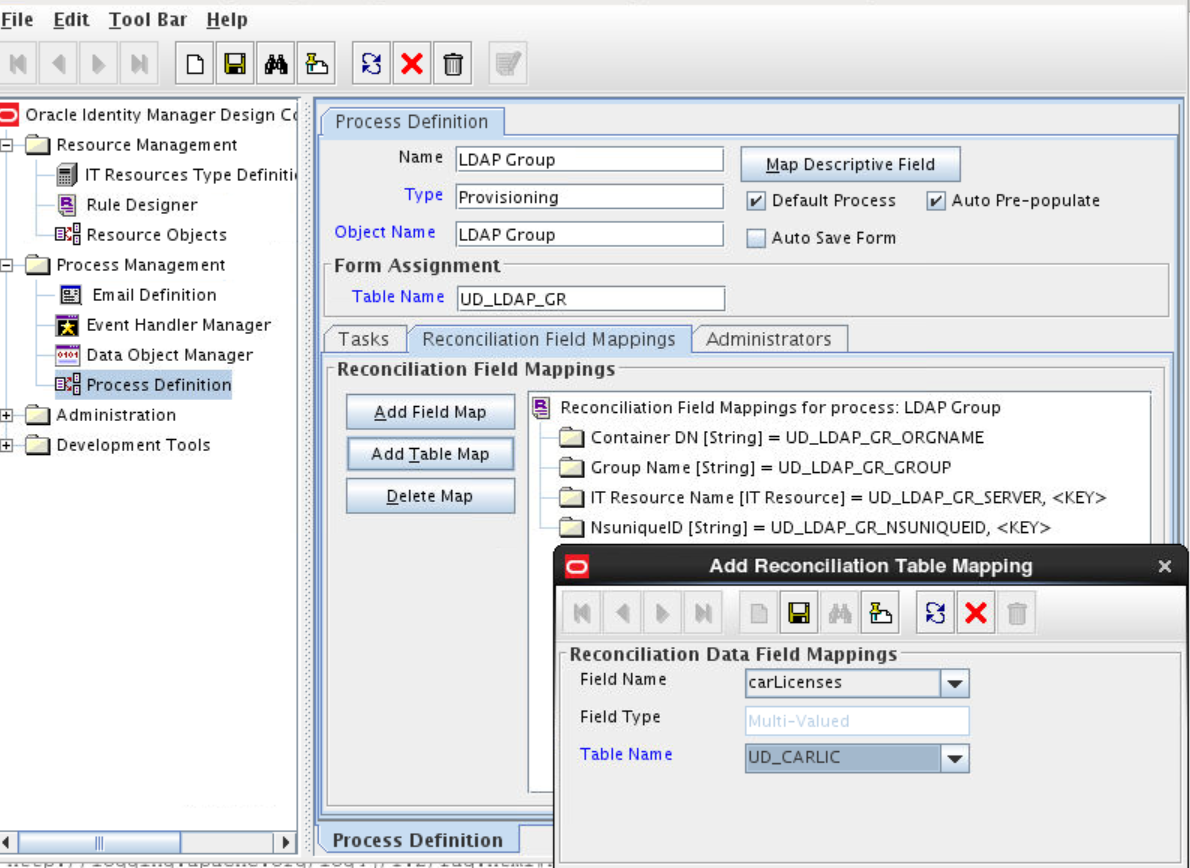

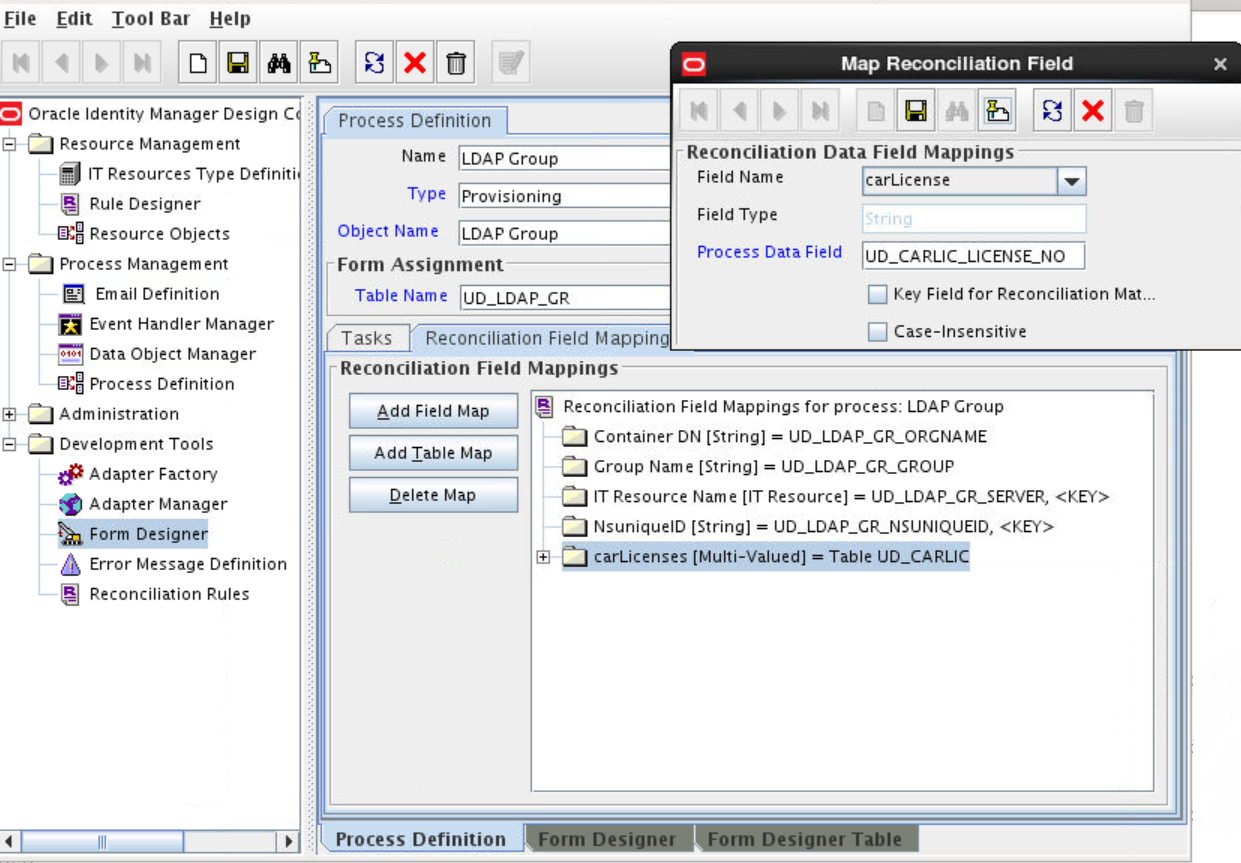

グループ、組織単位およびロールのターゲット・リソースのリコンシリエーション用の新しい複数値フィールドの追加

デフォルトでは、各参照定義に含まれる複数値フィールドは、リコンシリエーションのためにOracle Identity Governanceとターゲット・システム間でマップされます。必要に応じて、グループ、組織単位およびロールのターゲット・リソースのリコンシリエーション用に新しい複数値フィールドを追加できます。

ノート:

-

この項ではオプションの手順を説明します。この手順は、ターゲット・リソースのリコンシリエーション用に複数値フィールドを追加する場合にのみ実行します。

-

この手順は、グループ、組織単位またはロールのフィールドを追加する場合に実行できます。

-

リコンシリエーション用に追加する新しいフィールドに文字列形式のデータのみが格納されていることを確認する必要があります。Oracle Identity Governanceにはバイナリ・フィールドを送信しないでください。

ターゲット・リソースのリコンシリエーション用に新しい複数値フィールドを追加するには、次の手順を実行します。

新しいフォームとアプリケーション・インスタンスの関連付け

Oracle Identity Managerリリース11.1.2.x以降を使用している場合、Design Consoleの「フォーム・デザイナ」に加えられたすべての変更を、新しいUIフォームで実行する必要があります。

- Oracle Identity System Administrationにログインします。

- サンドボックスを作成し、アクティブにします。

- 新たに追加したフィールドと残りのフィールドを表示するために新しいUIフォームを作成します。

- 新たに作成したUIフォームをターゲット・システムのアプリケーション・インスタンスに関連付けます。そのためには、リソースに対する既存のアプリケーション・インスタンスを開いて、フォームフィールドからフォーム(ステップ4.cで作成済)を選択し、アプリケーション・インスタンスを保存します。

- サンドボックスを公開します。

関連項目:

-

『Oracle Fusion Middleware Oracle Identity Governanceのためのアプリケーションの開発とカスタマイズ』のサンドボックスの作成に関する項およびサンドボックスのアクティブ化に関する項

-

『Oracle Fusion Middleware Oracle Identity Governanceの管理』のフォーム・デザイナを使用したフォームの作成

-

『Oracle Fusion Middleware Oracle Identity Governanceのためのアプリケーションの開発とカスタマイズ』のサンドボックスの公開に関する項

プロビジョニングへの新規複数値フィールドの追加

ユーザー、グループ、組織単位およびロールのプロビジョニング用に新しい複数値フィールドを追加できます。

ユーザー・プロビジョニング用の新しい複数値フィールドの追加

デフォルトでは、アイデンティティ・セルフ・サーバーのアプリケーション用の「スキーマ」ページに表示される複数値フィールドは、プロビジョニングのためにOracle Identity Governanceとターゲット・システム間でマップされます。必要に応じて、プロビジョニング用に新しい複数値フィールドを追加できます。

- Oracle Identity System Administrationにログインし、追加する複数値フィールドの値のリストを保持できる参照を作成します。

- 次のように子フォームを作成し、属性を追加します。

- Identity System Administrationにログインし、新しいフォームを作成してアプリケーションに関連付けます。

関連項目:

-

複数値フィールドの参照を作成する方法の詳細は、『Oracle Fusion Middleware Oracle Identity Governanceの管理』の参照タイプの作成に関する項を参照してください

-

子フォームの作成および属性の追加の詳細は、『Oracle Fusion Middleware Oracle Identity Governanceでのセルフ・サービス・タスクの実行』の子フォームの追加に関する項を参照してください

-

新しいフォームを作成してアプリケーションに関連付ける方法の詳細は、「Oracle Identity Governanceの構成」を参照してください

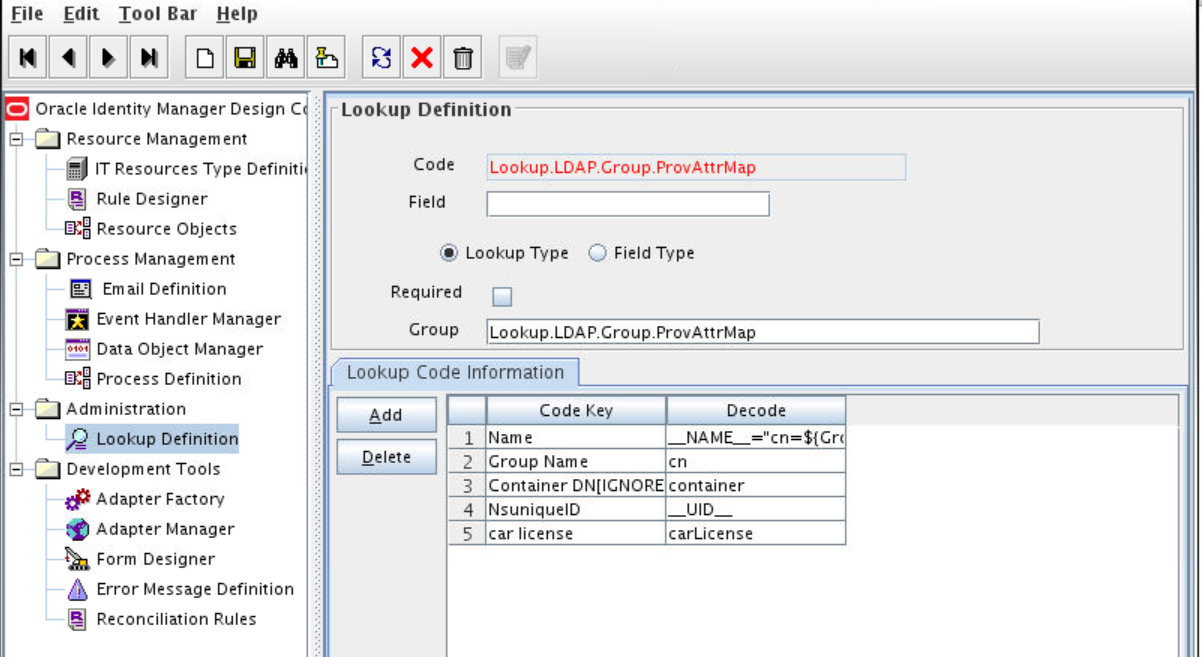

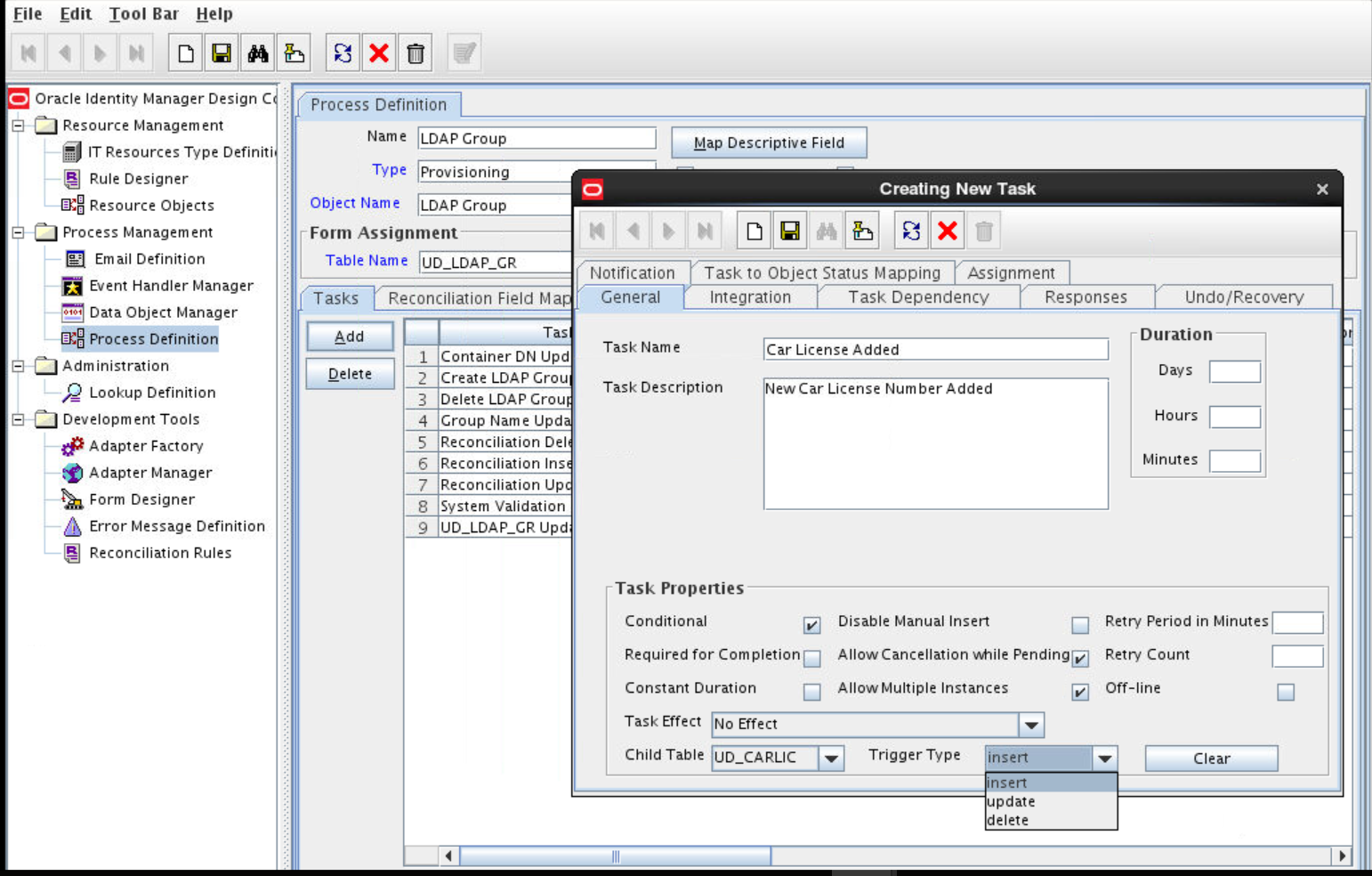

グループ、組織単位およびロールのプロビジョニング用の新しい複数値フィールドの追加

デフォルトでは、各参照定義に含まれる複数値フィールドは、プロビジョニングのためにOracle Identity Governanceとターゲット・システム間でマップされます。必要に応じて、グループ、組織単位およびロールのプロビジョニング用に新しい複数値フィールドを追加できます。

ノート:

この項ではオプションの手順を説明します。この手順は、グループ、組織単位またはロールのプロビジョニング用に複数値フィールドを追加する場合にのみ実行します。

次の手順を始める前に、「複数値フィールド用のフォームの作成」から「新しいフォームとアプリケーション・インスタンスの関連付け」に記載されている手順を実行します。ターゲット・リソースのリコンシリエーション用に新しい複数値フィールドを追加する際にこれらのステップを実行した場合は、繰り返し実行する必要はありません。

プロビジョニング用に新しい複数値フィールドを追加するには、次の手順を実行します。

ノート:

リクエスト・データセットの更新

リクエスト・データセットを更新します。

ノート:

リクエストベースのプロビジョニングを有効にした場合のみ、この項および「PurgeCacheユーティリティの実行およびMDSへのリクエスト・データセット定義のインポート」のステップを実行します。

プロセス・フォームで属性を追加した場合は、リクエスト・データセット定義を含むXMLファイルも更新します。リクエスト・データセットを更新するには:

PurgeCacheユーティリティの実行およびMDSへのリクエスト・データセット定義のインポート

PurgeCacheユーティリティを実行して、サーバー・キャッシュからのデータセットのリクエストに関連するコンテンツをクリアします。

PurgeCacheユーティリティの詳細は、『Oracle Fusion Middleware Oracle Identity Governanceの管理』のキャッシュのパージに関する項を参照してください。

XML形式のリクエスト・データセット定義をMDSにインポートします。

データの変換および検証の構成

アプリケーションの作成時にGroovyスクリプト・ロジックを作成して、ユーザー・アカウント・データの変換および検証を構成します。

要件に応じて、リコンサイルされた単一値ユーザー・データの変換を構成できます。たとえば、「名」および「姓」の値を使用して、Oracle Identity Governanceの「氏名」フィールドの値を作成できます。

同様に、要件に応じて、リコンサイルおよびプロビジョニングされた単一値データの検証を構成できます。たとえば、「名」属性からフェッチしたデータを検証して、そのデータに番号記号(#)が含まれていないことを確認します。また、プロセス・フォームの「名」フィールドに入力したデータを検証して、プロビジョニング操作中にターゲット・システムに番号記号(#)が送信されないようにします。

ユーザー・アカウント・データの変換または検証を構成するには、アプリケーションの作成時にGroovyスクリプトを作成する必要があります。Groovyスクリプトベースの検証および変換ロジックの作成の詳細は、『Oracle Fusion Middleware Oracle Identity Governanceでのセルフ・サービス・タスクの実行』のプロビジョニング属性とリコンシリエーション属性の検証と変換に関する項を参照してください。

ユーザー定義オブジェクト・クラスのコネクタの構成

デフォルトでは、使用しているターゲット・システムに応じて、ユーザー、グループ、組織単位またはロール・オブジェクト・クラスがコネクタでサポートされます。コネクタ操作用のユーザー定義オブジェクト・クラスまたはカスタム・オブジェクト・クラスについてコネクタを構成できます。

ノート:

この項ではオプションの手順を説明します。この手順は、ユーザー定義オブジェクト・クラスのためにコネクタを構成する場合にのみ実行します。

ユーザー定義オブジェクト・クラスのコネクタを構成するには:

複数の信頼できるソースのリコンシリエーション用のコネクタの構成

ベース・アプリケーションの構成をクローン先のアプリケーションにすべてコピーしてアプリケーションをクローニングするか、またはベース・アプリケーションと構成を共有するインスタンス・アプリケーションを作成することで、ターゲット・システムの複数のインストールに対してこのコネクタを構成することができます。

これらの構成の詳細は、『Oracle Fusion Middleware Oracle Identity Governanceでのセルフ・サービス・タスクの実行』のアプリケーションのクローニングに関する項およびインスタンス・アプリケーションの作成に関する項を参照してください。

ノート:

この手順は、複数の信頼できるソースのリコンシリエーションのためにコネクタを構成する場合にのみ実行します。

次に、組織のユーザー・データに対して複数の信頼できるソースが存在する場合の例を示します。

-

ターゲット・システムの1つは、従業員に関するデータの信頼できるソースです。2つ目のターゲット・システムは、契約者に関するデータの信頼できるソースです。3つ目のターゲット・システムは、インターンに関するデータの信頼できるソースです。

-

1つのターゲット・システムは、OIGユーザーを構成する一部のアイデンティティ・フィールドのデータを保持します。他の2つのシステムは、残りのアイデンティティ・フィールドのデータを保持します。つまり、OIMユーザーを作成するには、3つのシステム全部からデータをリコンサイルする必要があります。

組織のオペレーティング環境がこれらのシナリオのいずれかで説明されている環境に類似する場合、このコネクタを使用すると、組織のユーザー・データの信頼できるソースの1つとしてターゲット・システムを使用できるようになります。

POSIXグループおよびアカウントをサポートするコネクタの構成

POSIXグループ(posixGroups)とPOSIXアカウント(posixAccounts)がサポートされるようにコネクタを構成できます。

ノート:

この手順は、ターゲット・システムに対してのみ実行できます。この構成を完了すると次のようになります。

-

コネクタがPOSIXグループをサポートします。

-

同期リコンシリエーション操作が、POSIXグループ・メンバーシップの変更を戻さなくなります。これらの変更を取得するために、完全検索リコンシリエーション・タスクを使用する必要があります。

コネクタがPOSIXグループおよびアカウントをサポートするように構成するには:

-

Identity Self Serviceにログインします。

-

コネクタ用に作成したアプリケーションを編集のために検索して開きます。

-

アプリケーションの「拡張設定」セクションで、次のようにします。

-

maintainPosixGroupMembershipパラメータの値をtrueに設定します。

-

accountObjectClassesパラメータを更新して"posixGroup","posixAccount"を含めます。

-

objectClassesToSynchronizeパラメータを更新して"posixGroup","posixAccount"を含めます。

-

readSchemaパラメータの値を

trueに設定します。

-

-

「スキーマ」ページの「ユーザー・グループ」セクションで、表を次のように更新します。

-

「ターゲット属性」列で、ldapGroups値をposixGroupsで置換します。

-

表を更新して次の値を含めます。

表示名 ターゲット属性 データ型 必須プロビジョニング・プロパティ? リコンシリエーション・フィールド? キー・フィールド? 大/小文字を区別しない? GID NUMBER

gidNumber

文字列

はい

はい

いいえ

いいえ

UID NUMBER

uidNumber

文字列

はい

はい

いいえ

いいえ

HOME DIRECTORY

homedirectory

文字列

はい

はい

いいえ

いいえ

-

変更を保存します。

-

-

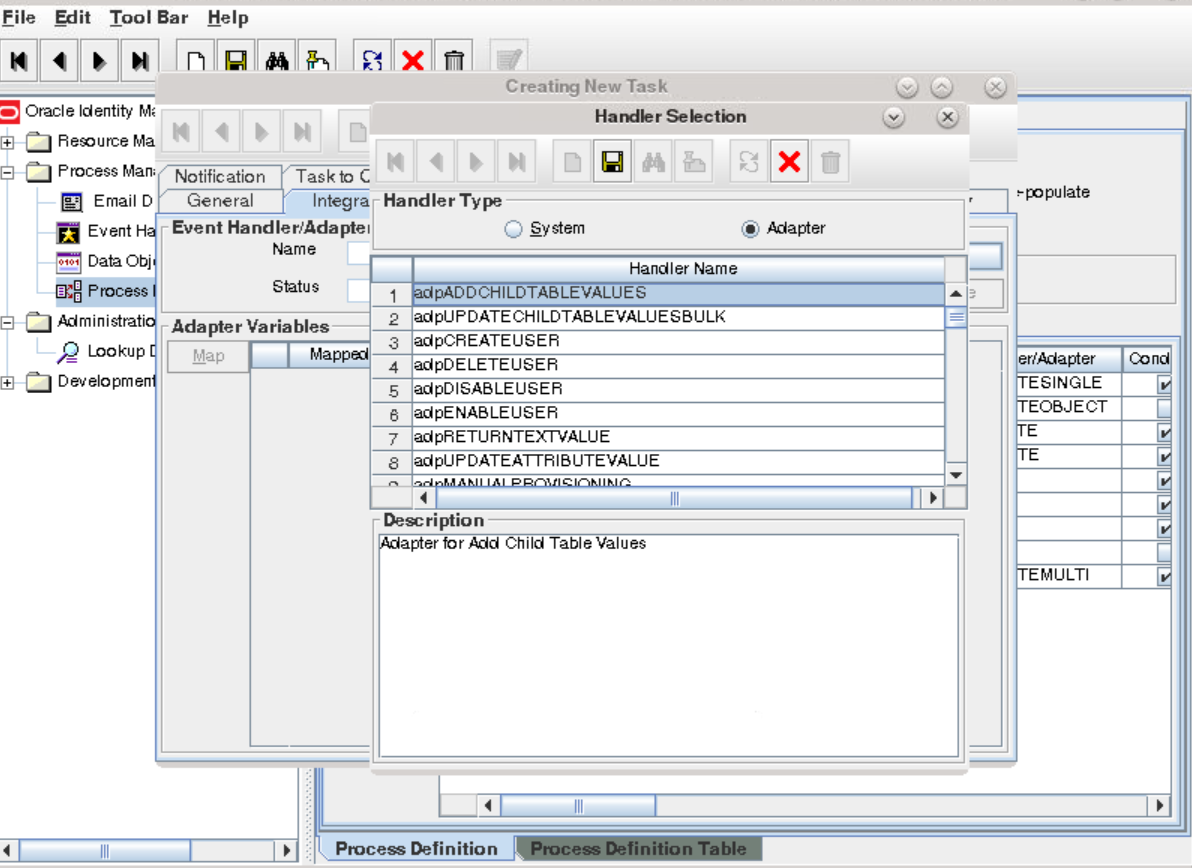

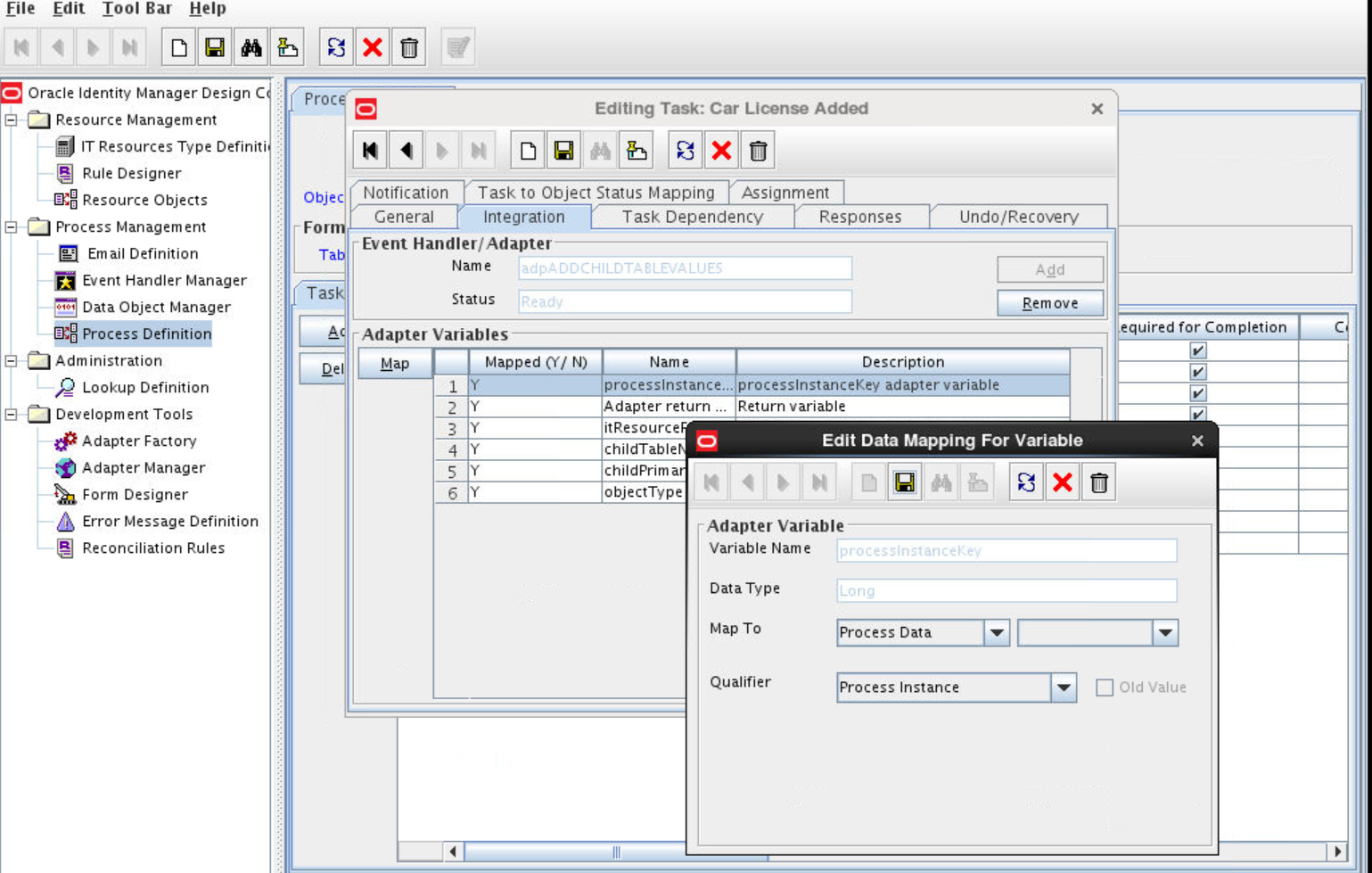

Oracle Identity Design Consoleにログインします。

-

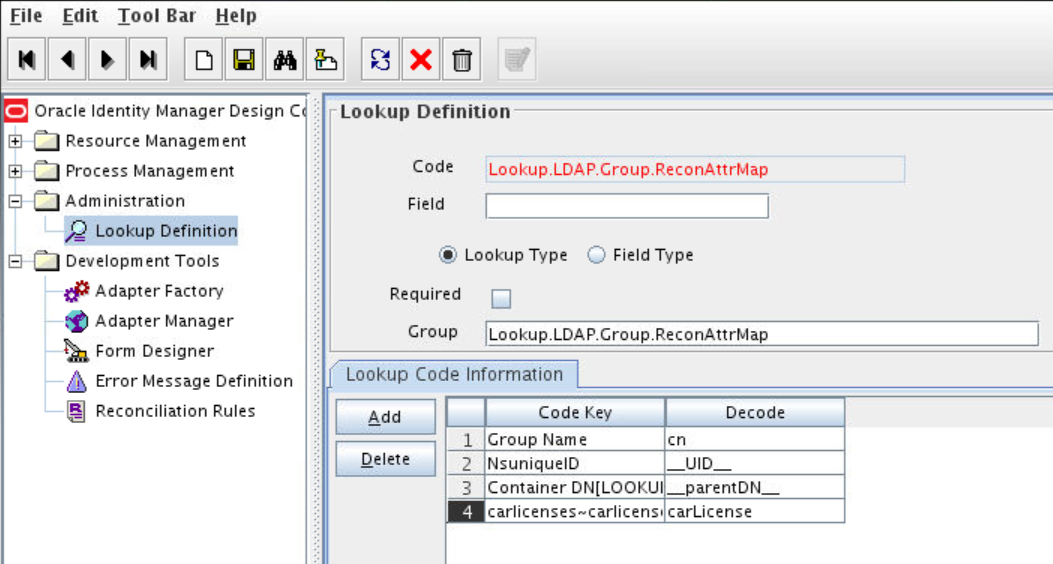

Lookup.LDAP.Group.ProvAttrMapおよびLookup.LDAP.Group.ReconAttrMap参照定義で、次のマッピングを文字列として追加します。

GID NUMBER to gidNumber

OIDでは、Lookup.OID.Group.ProvAttrMapおよびLookup.OID.Group.ReconAttrMap参照定義を更新します。

-

LDAP Group、OID GroupまたはeDirectory Groupリソース・オブジェクトに、GID NUMBERフィールドを次のように追加します。

グループ(LDAP Group、OID Group)、「オブジェクト・リコンシリエーション」、「フィールドの追加」を選択した後、GID NUMBERを追加します。

-

LDAP Group、OID Group、プロセス・フォームで、GID NUMBERフィールドを追加します。

-

LDAP Group、OID Group、プロセス定義で、GID Numberのマッピングを文字列として追加します。

-

終了したら、「Create Reconciliation Profile」をクリックします。