44 Access ManagerとSAP NetWeaver Enterprise Portalの統合

この章では、Access Manager 11.1.2とSAP NetWeaver Enterprise Portalの統合について説明します。

この章の構成は、次のとおりです。

44.1 このリリースのサポート内容

このリリースでは、SAP NetWeaver Enterprise Portalのバージョン7.0.xと7.4.xがサポートされています。

Access ManagerはSAP NetWeaver Enterprise Portal v7.4.xをサポートしますが、次の注意事項があります。

-

Apache 2.2.xと2.0.x (Apache.orgにて公開)が、このリリースでサポートされているWebサーバーとなります。

-

MySAPは動作保証されていません。

Access ManagerはSAP NetWeaver Enterprise Portal v6.0およびv7.0.xをサポートしますが、次の注意事項があります。

-

このリリースでは、WebサーバーとしてApache 2.0 (Apache.orgから提供)がサポートされています。

-

MySAPは動作保証されていません。

44.2 サポートされているバージョンとプラットフォーム

Access Managerがサポートするバージョンとプラットフォームについては、次のサイトを参照してください。

http://www.oracle.com/technetwork/middleware/ias/downloads/fusion-certification-100350.html44.3 統合アーキテクチャ

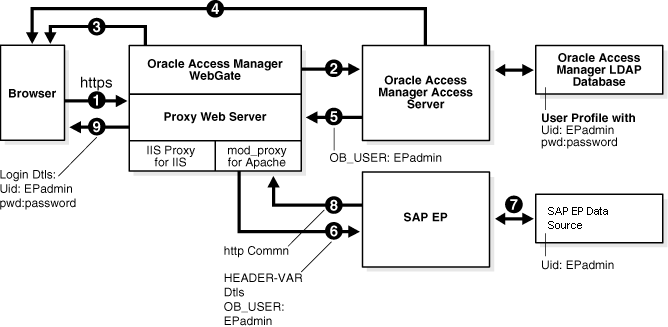

次の図は、Access ManagerとSAP NetWeaver Enterprise Portal間の統合を示しています。

44.3.1 プロセス概要: SAP NetWeaver Enterprise Portalとの統合

SAP NetWeaver Enterprise Portalとの統合プロセスの概要を次に示します。

-

ユーザーは、SAP NetWeaver Enterprise Portalを介してコンテンツにアクセスしようとします。

たとえば、ユーザーは次のURLを入力して、プロキシ・サーバー経由でHRアプリケーションにアクセスします。

https://host:port/irj -

WebGateは、リクエストを捕捉して、リソースが保護されているかどうかを決定するセキュリティ・ポリシーについてアクセス・サーバーに問合せを行います。

セキュリティ・ポリシーは、認証スキーム、認可ルールおよび許可操作で構成されます。認証および認可の成功または失敗に応じて、指定のアクションが実行されます。

SAP

/irjログインURLのアクセス・システム・セキュリティ・ポリシーは、https://host:port/irjURLを使用してアクセスされるすべてのリソースに対して適用可能です。SAP NetWeaver Enterprise Portalには、iViewへのアクセス権をユーザーに設定する独自の認証システムがあります。

-

リソースが保護されている場合、WebGateは、ユーザーに認証資格証明を要求します。

WebGateが要求する資格証明は、Basic over LDAPまたはフォームベース認証など、アクセス・システムで構成されている認証スキームによって異なります。

-

資格証明が有効な場合、アクセス・システムは、ユーザーを認証し、ユーザーのブラウザに暗号化したObSSOCookieを設定します。

-

認証後、アクセス・システムで定義されている認証ルールが、セキュリティ・ポリシーに基づいて適用されます。

認証ルールに基づいて、特定のアクションが実行されます。ユーザーが認可されると、SAP Portalログイン(リクエストされたコンテンツ)へのアクセスが許可されます。SAP Enterprise Portalのヘッダー変数統合の場合、アクセス・サーバーは、ヘッダー変数に認証済ユーザーIDを設定します。

ユーザーが認証されない、または認可されない場合、このユーザーはアクセスを拒否され、管理者によって定義されている別のURLにリダイレクトされます。たとえぱ、ユーザーは「無効な資格証明」ページにリダイレクトされます。

-

SAP NetWeaver Enterprise Portalと統合している場合は、プロキシWebサーバーが、ヘッダー変数詳細を含むSAP NetWeaver Enterprise Portal内部Webサーバーにリクエストをリダイレクトします。

-

SAP NetWeaver Enterprise Portalは、ヘッダー変数値を使用して、ポータル内の構成済データ・ソースに対してユーザーIDのマッピングを確認します。

Access ManagerとSAP NetWeaver Enterprise Portalデータ・ソースの両方に同じユーザーID値が含まれている必要があります。

マッピングが成功すると、SAP NetWeaver Enterprise Portalは、ユーザーに、リクエストされているリソースへのアクセスを許可します。

SAP NetWeaver Enterprise Portalは、プロキシにレスポンスを送信し、プロキシがクライアント・ブラウザにリダイレクトします。

-

SAP Enterprise Portalとのすべてのやり取りは、プロキシ・サーバー経由で行われます。

44.4 Oracle Access ManagementとNetWeaver Enterprise Portal 7.0.xの構成

Access ManagerとSAP NetWeaver Enterprise Portal 7.0.xを連動するように構成できます。

この項の内容は次のとおりです。

44.4.1 OAMおよびNetWeaver Enterprise Portal 7.0.xの構成を始める前に

-

この項のステップを実行する前に、SAP NetWeaver Enterprise Portalをインストールします。

-

apache.orgから指示されているインストール・ステップに従って、Apache HTTP Serverをインストールします。

-

SAP Enterprise Portalインスタンスへのプロキシ接続をサポートする各Apache HTTP Serverインスタンスに対して、WebGateのインストールと構成を行います。詳細は、「Oracle Access ManagerのためのWebgateのインストール」を参照してください。

-

「SAP Enterprise Portal用のAccess Managerの構成」のステップを実行する前に、Access Managerをインストールします。詳細は 『Oracle Identity and Access Managementのインストールおよび構成』 を参照してください。

-

SAP NetWeaver Enterprise PortalとAccess Managerコンポーネントがインストールされているすべてのサーバーで、時間を同期します。

-

ユーザーが、Access Manager LDAPディレクトリとSAP R3システム・データベース上に存在していることを確認します。

Access ManagerとSAPデータベース内のユーザーIDは、同じであるか、それぞれにマップされている必要があります。ユーザーのプロファイル内の属性は、SAP IDとして構成して、SAPに直接渡すことができます。または、SAP IDを、Access Managerから受け取る任意のユーザー属性にマップするようにSAPを構成することもできます。

-

WebブラウザがCookieを受け入れるように構成されていることを確認します。

ノート:

Access ManagerとSAP NetWeaver Enterprise Portalを統合する前に、次のトピックを確認することをお薦めします。

-

「データ・ソースの管理」で、Access Managerでデータ・ソースを追加して構成する方法を理解します。

-

「認証コンポーネントと共有ポリシー・コンポーネントの管理」で、Access Managerでフォーム・モードおよびBasicモードの認証を構成する方法を理解します。

-

「Access Manager用の証明書モード通信の構成」で、Access Manager用の証明書モードの構成方法を理解します。

44.4.2 プロキシとしてのApache HTTP Serverの構成

SAP NetWeaver Enterprise Portalにアクセスするようにプロキシ(Apache HTTP Server 2.0.x)を構成できます。

Apache HTTP Server 2.0.xを構成するには、次の手順に従います。

44.4.3 外部認証用のSAP NetWeaver Enterprise Portalの構成

OB_USERヘッダー変数を使用してSAP Enterprise Portalで外部認証を有効にできます。

SAP Enterprise Portalの認証スキームの構成の詳細は、SAPのドキュメントを参照してください。

ヘッダー変数を構成するには:

-

SAP J2EEディスパッチャとサーバーを停止します。

-

次のディレクトリを参照します。

SAP_J2EE_engine_install_dir

\ume -

authschemes.xml.bakファイルを別のディレクトリにバックアップします。 -

authschemes.xml.bakの名前をauthschemes.xmlに変更します。 -

エディタに

authschemes.xmlを開いて、次のようにデフォルト認証スキームの参照を認証スキーム・ヘッダーに変更します<authscheme-refs> <authscheme-ref name="default"> <authscheme>header</authscheme> <authscheme>uidpwdlogon</authscheme> </authscheme-ref> </authscheme-refs> -

authschemes.xmlの認証スキーム・ヘッダーで、アクセス・システムによってユーザーIDが指定されるHTTPヘッダー変数の名前を指定します。「SAP Enterprise Portal用のAccess Managerの構成」で説明しているように、これは

OB_USERヘッダー変数です。このヘッダー変数を次のように構成します。<authscheme name="header"> <loginmodule> <loginModuleName> com.sap.security.core.logon.imp.HeaderVariableLoginModule </loginModuleName> <controlFlag>REQUISITE</controlFlag> <options>Header=OB_USER</options> </loginmodule> <priority>5</priority> <frontEndType>2</frontEndType> <frontEndTarget>com.sap.portal.runtime.logon.header</frontEndTarget> </authscheme>制御フラグ値

REQUISITEは、ログイン・モジュールの成功が必須条件であることを意味します。ログインが成功すると、ログイン・モジュール・リストを介して認証が続行されます。失敗した場合、すぐに制御がアプリケーションに返され、認証はログイン・モジュール・リストを介して続行されません。 -

ポータル・サーバーとJ2EEエンジンを再起動します。

変更された

authschemes.xmlファイルがポータル・コンテンツ・ディレクトリ(PCD)にロードされます。SAP Enterprise Portalは、この名前をauthschemes.xml.bakに変更します。

ログアウトを構成する手順

44.4.4 ヘッダー変数を使用するためのログイン・モジュール・スタックの調整

適切なログイン・モジュール・スタックまたはテンプレートにHeaderVariableLoginModuleを追加し、オプションを構成します。

表44-1 ヘッダー変数を使用するためのログイン・モジュール・スタック

| ログイン・モジュール | フラグ | オプション |

|---|---|---|

|

EvaluateTicketLoginModule |

SUFFICIENT |

{ume.configuration.active=true |

|

HeaderVariableLoginModule |

OPTIONAL |

{ume.configuration.active=true, Header=<header_name>} |

|

CreateTicketLoginModule |

SUFFICIENT |

{ume.configuration.active=true} |

|

BasicPasswordLoginModule |

REQUISITE |

{} |

|

CreateTicketLoginModule |

OPTIONAL |

{ume.configuration.active=true} |

ヘッダー変数を使用するためにログイン・モジュール・スタックを調整するには、次の手順に従います。

44.5 Oracle Access ManagementとNetWeaver Enterprise Portal 7.4.xの構成

このセクションでは、次のタスクについて説明します。

44.5.1 OAMおよびNetWeaver Enterprise Portal 7.4.xの構成を始める前に

-

この項のステップを実行する前に、SAP NetWeaver Enterprise Portalバージョン7.4.xをインストールします。

-

『Oracle Identity and Access Managementのインストールおよび構成』の説明に従って、Access Managerをインストールします。

-

apache.orgから指示されているインストール・ステップに従って、Apache HTTP Server 2.0.xまたは2.2.xをインストールします。

-

SAP Enterprise Portal 7.4インスタンスへのプロキシ接続をサポートする各Apache HTTP Serverインスタンスに対して、OAM WebGateのインストールと構成を行います。詳細は、「Oracle Access ManagerのためのWebgateのインストール」を参照してください。

-

SAP NetWeaver Enterprise PortalとAccess Managerコンポーネントがインストールされているすべてのサーバーで、時間を同期します。

-

ユーザーが、Access Manager LDAPディレクトリとSAP R3システム・データベース上に存在していることを確認します。

Access ManagerとSAPデータベース内のユーザーIDは、同じであるか、それぞれにマップされている必要があります。ユーザーのプロファイル内の属性は、SAP IDとして構成して、SAPに直接渡すことができます。または、SAP IDを、Access Managerから受け取る任意のユーザー属性にマップするようにSAPを構成することもできます。

-

WebブラウザがCookieを受け入れるように構成されていることを確認します。

ノート:

Access ManagerとSAP NetWeaver Enterprise Portalを統合する前に、次のトピックを確認することをお薦めします。

-

「データ・ソースの管理」で、Access Managerでデータ・ソースを追加して構成する方法を理解します。

-

「認証コンポーネントと共有ポリシー・コンポーネントの管理」で、Access Managerでフォーム・モードおよびBasicモードの認証を構成する方法を理解します。

-

「Access Manager用の証明書モード通信の構成」で、Access Manager用の証明書モードの構成方法を理解します。

44.5.2 SAP NetWeaver Enterprise Portal 7.4.x用のAccess Managerの構成

SAP NetWeaver Enterprise Portalログインを保護するAccess Managerセキュリティ・ポリシーを構成できます。

構成するには、次のようにします。

-

Oracle Access Managementコンソールで、ウィンドウの上部にある「アプリケーション・セキュリティ」をクリックします。

-

「起動パッド」タブで、「Access Manager」セクションの「作成」(+)ドロップダウン・メニューから「アプリケーション・ドメインの作成」を選択します。

-

フォームに必要な情報を入力し、この統合用のWebGateを作成します。たとえば:

名前—SAP_AGなど、意味のある名前を入力します。名前にはスペースが含まれないようにします。

バージョン - ドロップダウン・メニューから「OAM」を選択します。

アクセス・クライアント・パスワード—Webゲートのインストール中に使用するパスワードを入力します。

セキュリティ—WebゲートとOAMサーバーとの間で行われる通信のタイプを選択します。

「適用」をクリックします。

確認ページが開きます。

-

確認ページの下段にある「サーバー・リスト」セクションで、WebGateを定義済のAccessサーバーに関連付けます。

「適用」をクリックします。

-

「起動パッド」ページで、「Access Manager」セクションを開いて「ホスト識別子」をクリックします。

「検索」をクリックした後に、検索結果の中からWebGateをクリックします。

Apacheプロキシ用の完全修飾されたプロキシ・マシン名とポートを使用して、ホスト識別子を構成します。

-

「アプリケーション・ドメイン」をクリックして、WebGateの作成に使用したアプリケーション・ドメイン名(SAP_WGなど)を検索します。

検索結果の中からアプリケーション・ドメイン名をクリックして開きます。

-

「リソース」タブをクリックして、WebGatesが保護すべきリソースを検索します。検索結果からリソースを選択して、「作成」ボタンをクリックします。

フォームに入力して「適用」をクリックします。

タイプ - HTTP

リソースURL -

/irj保護レベル - 保護

認証ポリシー - 保護リソース・ポリシー

認可ポリシー - 保護リソース・ポリシー

-

「認証ポリシー」タブをクリックしてから、「保護されたリソース・ポリシー」をクリックします。

「認証スキーム」ドロップダウンから、このドメインに構成したい適切な認証アプリケーション・スキームを選択します。たとえば、フォームベースの認証ポリシー(FAAuthScheme)に対しては、次の内容を入力します。

名前 - 保護リソース・ポリシー

認証スキーム - FAAuthScheme

ノート:

ベーシックオーバーLDAPとフォームベース認証のいずれかを選択します。

フォームベースの認証スキームを使用することをお薦めします。基本認証スキームを使用する場合には、さらに「チャレンジ・リダイレクト」フィールドを他のWebGateに設定して、

ObSSOCookieが必ず設定されるようにします。「適用」をクリックして変更を保存します。

-

「認可ポリシー」タブをクリックしてから、「保護されたリソース・ポリシー」.をクリックします。

「レスポンス」タブをクリックし、次の内容を追加します。

タイプ - ヘッダー

名前 - OAM_REMOTE_USER

値 - 同一アカウント名

「認可ポリシー」の他のタブには、条件とルールが含まれています。

条件 - ユーザーのリストを作成し、グループにまとめます。

ルール - 「条件」タブで作成したユーザーのグループに対するアクセスの許可または拒否を行います。

「適用」をクリックして変更を保存します。

-

-

フォームベースの認証スキームを構成した場合には、

login.htmlページがプロキシ・サーバーのドキュメント・ルートに構成されていることを確認します。さらに、

logout.htmlページがプロキシWebサーバーのドキュメント・ルートに存在していることを確認します。HTML、JSPファイルまたはCGIプロトコルを使用して、カスタムのログアウト・ページを作成できます。デフォルトのログアウト・ページ(

logout.html)は、次の場所にあります。WebGate_install_dir/webgate/apache/oamsso/logout.html変数の意味は次のとおりです。

WebGate_install_dirは、WebGateのインストール先ディレクトリです。ログアウト・ページの名前にlogoutという文字列が含まれていることを確認してください。 -

OAM_REMOTE_USERヘッダー変数によって返されるユーザーIDが、SAP Enterprise 7.4のユーザー管理データ・ソースに存在することを確認します。 -

「起動パッド」ページで、「Access Manager」セクションを開いて「認証スキーム」をクリックします。

使用する認証スキームを選択します。このスキームは、WebGateのアプリケーション・ドメインの中で選択したスキームとします。

44.5.3 Apache Webサーバー2.0.xまたは2.2.xの構成

SAP Enterprise Portal 7.4にアクセスするようにプロキシを構成できます。

構成するには、次のようにします。

44.5.4 外部認証用のSAP Enterprise Portal 7.4の構成

OAM_REMOTE_USERヘッダー変数を使用してSAP Enterprise Portal 7.4で外部認証を有効にできます。

SAP Enterprise Portal.の認証スキームの構成の詳細は、SAP Enterprise Portal 7.4 Enterprise Postalセキュリティ・ガイドを参照してください。

44.5.5 ヘッダー変数を使用するためのログイン・モジュール・スタックの調整

NetWeaver Adminコンソールを使用して適切なログイン・モジュール・スタックまたはテンプレートにHeaderVariableLoginModuleを追加し、オプションを構成できます。

コンソールで、「構成」→「認証とシングル・サインオン」を選択します。「認証」タブの下の「ログイン・モジュール」をクリックします。表示名をHeaderVariableLoginModule、クラス名をcom.sap.security.core.server.jaas.HeaderVariableLoginModuleにして、HeaderVariableLoginModuleログイン・モジュールを作成します。ログイン・モジュール使用タブから「コンポーネント」 > チケットの順に選択し、ヘッダー変数認証をサポートするためのテンプレートまたはアプリケーションごとにログイン・モジュールHeaderVariableLoginModuleをログイン・モジュール・スタックに追加します。

表44-2 ヘッダー変数を使用するためのログイン・モジュール・スタック

| ログイン・モジュール | フラグ | オプション |

|---|---|---|

|

EvaluateTicketLoginModule |

SUFFICIENT |

{ume.configuration.active=true |

|

HeaderVariableLoginModule |

OPTIONAL |

{ume.configuration.active=true, Header=<header_name>} |

|

CreateTicketLoginModule |

SUFFICIENT |

{ume.configuration.active=true} |

|

BasicPasswordLoginModule |

REQUISITE |

{} |

|

CreateTicketLoginModule |

OPTIONAL |

{ume.configuration.active=true} |

44.6 統合のテスト

Webブラウザを使用して、フロントエンド統合およびバックエンド統合を検証できます。

フロントエンド統合のテスト手順

次のステップで、Webブラウザを使用して統合をテストできます。

-

保護されているURLを開きます。たとえば、

https://host:port/irjと入力します。Access Managerから、認証要求が発生する必要があります(フォームベース認証、Basic over LDAP認証、証明書モード認証)。

-

正しいユーザー資格証明を入力します。

資格証明が正しい場合、SAP NetWeaver Enterprise Portalシステムにログインされます。

バックエンド統合のテスト手順

このステップを実行するには、ブラウザがリソースを要求するときに発生するHTTPリクエストとレスポンスを表示するWebブラウザ用プラグインをダウンロードして、インストールする必要があります。このようなプラグインとして、Live HTTP Headers for FirefoxまたはieHTTPHeaders for Internet Explorerがあります。

44.7 統合のトラブルシューティング

この統合で発生する問題をトラブルシューティングできます。

問題: ブラウザからプロキシ・サーバー経由でSAP 7.0.x管理インタフェースにアクセスしようとすると、問題が発生します。「オブジェクトが見つかりません」というエラーと、関連するJavaScriptエラーが表示されます。

解決策: SAPから提供されているSAP NetWeaver 7.0.xプロダクト・アベイラビリティ・マトリックスで、サポートされているブラウザを確認してください。