32 アダプティブ認証サービスの概要

アダプティブ認証サービスは、ユーザー名とパスワードによる標準的なタイプの認証に加えて、より高いセキュリティを必要とするセンシティブ・アプリケーションのために、より強力なマルチファクタ(第2ファクタとも呼ばれる)認証を提供します。

次の各トピックでは、アダプティブ認証サービスおよびAccess Manager第2ファクタ認証について説明します。

32.1 アダプティブ認証サービスについて

アダプティブ認証サービスでは、複数のステップを認証プロセスに追加できます。

もう1つのセキュリティを適用するには、OTPステップまたはアクセス・リクエスト(プッシュ)通知ステップを初回のユーザー認証後に追加します。これには、時間ベースのワンタイム・パスワードを使用し、通知をプッシュして第2ファクタ認証スキームでユーザーを認証するモバイル・デバイス・アプリケーションのOracle Mobile Authenticatorの使用を伴うことも、そうでないこともあります。

ノート:

アダプティブ認証サービスでは、Oracle Mobile Authenticatorを使用してOTPステップを実行可能にする一連のライブラリを使用するため、Oracle Adaptive Access Managerのインストールは不要です。

アダプティブ認証サービスを使用するには、そのライセンスを取得して明示的に有効にする必要があります。適切な製品ライセンスを入手したら、Oracle Access Managementコンソールを使用してアダプティブ認証サービスを有効にできます。Oracle Access Managementコンソールから、「構成」起動パッドの「使用可能なサービス」リンクをクリックして、アダプティブ認証サービスを有効または無効にできます。

32.2 アダプティブ認証サービスの使用

次のオプションを使用できます。

-

Oracle Mobile AuthenticatorからのワンタイムPIN

-

SMSによるOTP

-

電子メールによるOTP

-

Oracle Mobile Authenticatorからのアクセス・リクエスト通知

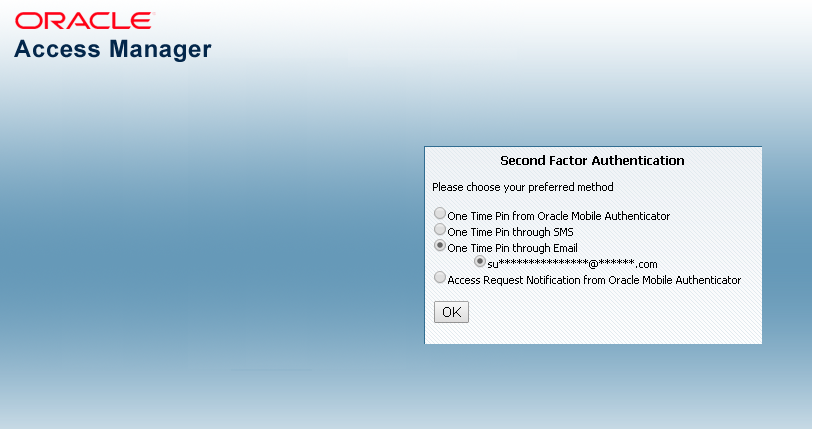

図32-1は、「電子メールによるワンタイムPIN」オプションが選択された「第2ファクタ認証」ページを示しています。

この場合、ユーザーは構成済の電子メール・アドレス経由でOTPを受信します。

「Oracle Mobile AuthenticatorからのワンタイムPIN」または「Oracle Mobile Authenticatorからのアクセス・リクエスト通知」オプションを選択すると、アダプティブ認証サービスは、時間ベースのワンタイム・パスワードを使用し、通知をプッシュして第2ファクタ認証スキームでユーザーを認証するモバイル・デバイス・アプリケーションのOracle Mobile Authenticator (OMA)と連携して動作します。

「Oracle Mobile AuthenticatorからのワンタイムPIN」または「Oracle Mobile Authenticatorからのアクセス・リクエスト通知」オプションを使用する前に、ユーザーは、サポートされているオーセンティケータ・アプリケーションをモバイル・デバイスに(たとえば、Oracle Mobile AuthenticatorをApple iPhoneに)ダウンロードし、Access Manager管理者から提供されたリンクをクリックしてこれを構成する必要があります。(「電子メールによるワンタイムPIN」または「SMSによるワンタイムPIN」オプションを使用する場合、OMAアプリケーションは必要ありません。)

ノート:

Oracle Mobile Authenticatorモバイル・デバイス・アプリケーションは、OTPの生成に必要な秘密キーを取得するように構成する必要があります。

秘密キーの詳細は、「Oracle Mobile Authenticatorの秘密キーの生成」を参照してください。

OMAの構成方法の詳細は、「Oracle Mobile Authenticator構成の理解」を参照してください。

次の各トピックでは、それぞれのオプションおよびOracle Mobile Authenticatorの仕組みについて説明します。

32.2.1 ワンタイム・パスワード・オプションの理解

初期資格証明が正常に認証されると、ユーザーは第2ファクタ認証としてOTPオプションのいずれかを選択する必要があります。ユーザーが受信したOTPをOTPログイン・ページに入力すると、保護されたリソースにアクセスできるようになります。

ここでは、第2ファクタ認証に対してアダプティブ認証サービスが有効化および構成されていると想定します。Access Managerによって保護されたリソースにユーザーがアクセスすると、ユーザー名とパスワードを要求するページが表示されます。これらの初期資格証明が正常に認証されると、「第2ファクタ認証」優先メソッド・ページが表示され、ユーザーはいずれかのオプションを選択します。このユースケースでは、ユーザーはいずれかのOTPオプションを選択し、OMAアプリケーションによって生成および表示されたSMS/電子メールによるOTPを受信します。ユーザーはOTPをOTPログイン・ページに入力します。

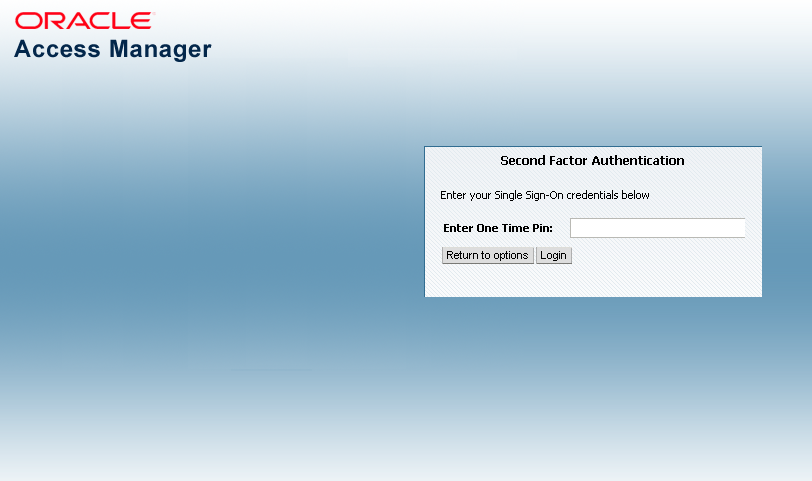

図32-2に、OTPログイン・ページを示します。

Access ManagerによるOTPの検証が成功すると、ユーザーに保護されたリソースが表示されます。いずれかのOTPオプションが失敗すると、エラー・メッセージが表示され、ユーザーは同じOTPページに戻ります。

ノート:

Access Managerは、時間ベースのワンタイム・パスワード(TOTP)アルゴリズムを使用してOTPを検証します。TOTPは、Internet Engineering Task Force (IETF)によってRFC 6238で規定された2ファクタ認証スキームであり、アダプティブ認証サービスで使用されています。TOTPは、HMACベースのワンタイム・パスワード・アルゴリズムを拡張したものであり、時間ベースの移動要素(新規パスワードを生成するたびに変更が必要な値)をサポートしています。

次の各トピックでは、ユーザーがOTPを受信する方法について説明します。

32.2.1.1 電子メールまたはSMSによるOTPの使用について

ユーザーは、電子メールまたはSMSによってOTPを受信し、OTPログイン・ページに入力します。

電子メールまたはSMSによるOTPを選択した場合、Access Managerによって、構成済の電子メール・アドレスまたは電話番号にそれぞれOTPが送信されます。次に、ユーザーが受信したOTPを入力し、Access Managerによってそれが検証されます。検証が成功すると、ユーザーに保護されたリソースが表示されます。

アダプティブ認証サービスでは、必要な電子メール・アドレスまたは電話番号が適切なフィールドに構成されていると想定しています。

「Oracle Access Managementコンソールでのアダプティブ認証プラグインの構成」を参照してください。

電子メールによるOTPまたはSMSによるOTPのオプションを使用している場合、OTPには、電子メール・アドレスにアクセスできる任意のデバイス、または指定の電話番号に関連付けられたSMSアプリケーションからそれぞれアクセスできます。

ノート:

電子メールによるOTPまたはSMSによるOTPのオプションでは、OMAモバイル・アプリケーションは使用されません。

32.2.1.2 Oracle Mobile AuthenticatorからのOTPの使用について

モバイル・デバイスでOMAアプリケーションによりOTPが生成および表示される事例では、Access Managerサーバー詳細を指定してアプリケーションを構成する必要があります。

この構成の後、ユーザーは適切な資格証明を使用してAccess Managerに対する認証を行い、Access Managerは秘密キーを返します。この秘密キーは各ユーザーに固有のものであり、Access ManagerとOMAによってのみ認識されます。この秘密キーは、OTPの生成に使用されます。

秘密キーに必要なデータを移入する方法は、「Oracle Mobile Authenticatorの秘密キーの生成」を参照してください。

Access Managerが秘密キーを使用してユーザーのOTPを生成すると、OTPはOMAにプッシュされます。ユーザーは、次にOTPをワンタイムPINのログイン・ページに入力します。Access Managerによって生成されたOTPがユーザーが入力したOTPと一致すれば、保護されたリソースへのアクセスが許可されます。入力されたOTPが一致しない場合には、アクセスは許可されません。

「Oracle Mobile AuthenticatorとOTPおよびアクセス・リクエストの使用」を参照してください。

ノート:

OMAはOTPを30分ごとにリフレッシュするため、ユーザーが入力したOTPはその期間内だけ有効です。

32.2.2 アクセス・リクエスト(プッシュ)通知オプションの理解

アクセス・リクエスト通知が、Access Managerから通知サーバーに送信され、その後ユーザーの構成済デバイスにプッシュされます。

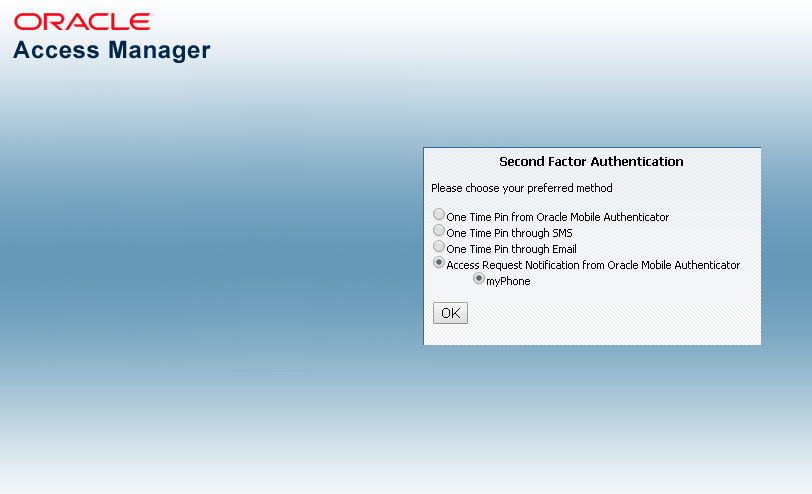

ここでは、第2ファクタ認証に対してアダプティブ認証サービスが有効化および構成されていると想定します。Access Managerによって保護されたリソースにユーザーがアクセスすると、ユーザー名とパスワードを要求するページが表示されます。これらの初期資格証明が正常に認証されると、「第2ファクタ認証」優先メソッド・ページが表示され、ユーザーはいずれかのオプションを選択します。このユースケースでは、ユーザーは「Oracle Mobile Authenticatorからのアクセス・リクエスト通知」を選択します。

図32-3は、「Oracle Mobile Authenticatorからのアクセス・リクエスト通知」が選択された「第2ファクタ認証」優先メソッド・ページを示しています。

ユーザーが「第2ファクタ認証」優先メソッド・ページから「Oracle Mobile Authenticatorからのアクセス・リクエスト通知」をクリックすると、Access Managerは、ユーザーの構成済デバイスに応じてApple Push Notification ServerまたはGoogle Notification Serverのいずれかにアクセス・リクエスト通知を送信します。通知サーバーは、次に通知をモバイル・デバイスにプッシュし、ユーザーは承認または拒否します。成功した応答に基づいて、保護されたリソースがユーザーに表示されます。失敗すると、エラー・メッセージが表示され、ユーザーは同じOTPページに戻ります。

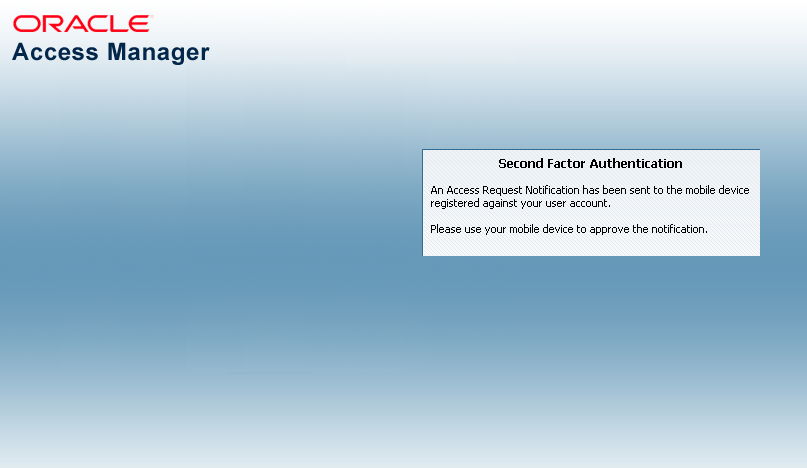

図32-4は、このプロセス中に表示されるアクセス・リクエスト通知メッセージを示しています。

32.2.3 Oracle Mobile AuthenticatorとOTPおよびアクセス・リクエストの使用

ユーザーは、OMAアプリケーションをモバイル・デバイスにダウンロードし、アクセス・リクエスト通知を受信するように構成します。

選択したオプションに応じて、アダプティブ認証サービスは、時間ベースのワンタイム・パスワードを使用し、通知をプッシュして第2ファクタ認証スキームでユーザーを認証するモバイル・デバイス・アプリケーションのOracle Mobile Authenticator (OMA)と連携して動作する必要があります。OMAを使用してOTPまたはアクセス・リクエスト通知を受信するには、ユーザーはそれをAppleまたはAndroidモバイル・デバイスにダウンロードし、Access Manager管理者から提供されたリンクをクリックして構成します。Access ManagerおよびOMAは秘密キーを共有する必要があります。

秘密キーの詳細は、「Oracle Mobile Authenticatorの秘密キーの生成」を参照してください。

OMAの構成方法の詳細は、「Oracle Mobile Authenticator構成の理解」を参照してください。

ノート:

「電子メールによるワンタイムPIN」または「SMSによるワンタイムPIN」オプションを使用する場合、OMAアプリケーションは必要ありません。

「電子メールまたはSMSによるOTPの使用について」を参照してください。

32.3 アダプティブ認証サービスおよびOMA構成の理解

アダプティブ認証サービスを構成し、(選択したオプションによっては) OMAも構成する必要があります。

アダプティブ認証サービスを構成するには、次の手順を実行します。

-

「アダプティブ認証サービスの構成」を参照してください。

-

「Oracle Mobile Authenticator構成の理解」を参照してください。

32.4 アダプティブ認証サービスの構成

Access Manager、WebゲートおよびOracle HTTP Server (OHS)をすでにインストールしている場合は、アダプティブ認証サービスを構成できます。

これらの構成の一部は、アダプティブ認証サービス・オプションのいずれかに固有の構成です。

この節では、以下のトピックについて説明します。

32.4.1 Oracle Mobile Authenticatorの秘密キーの生成

次のRESTfulエンドポイントは、ユーザーの秘密キーをOracle Access Managementアイデンティティ・ストアに生成する場合に使用されます。

http://<HOST>:<PORT>/oauth2/rest/resources/secretkey HTTP/1.1

ここで、<HOST>および<PORT>は、OAMサーバーのものです。

OMAオンライン構成(Oracleの推奨の構成方法)の場合、OMAはRESTfulエンドポイントを使用してユーザーのキーをアイデンティティ・ストアに格納します。OMA手動構成またはGoogle Authenticatorの場合、ユーザーが前述のRESTfulエンドポイントを使用しても秘密キーを生成できるWebアプリケーションを管理者が設定します。秘密キーは、アイデンティティ・ストアのLDAP属性に文字列として格納され、秘密キーを生成する前に、この属性の名前をRESTfulエンドポイント構成のビジネスに渡す必要があります。

「Oracle Mobile Authenticator構成の理解」を参照してください。

32.4.2 秘密キーAPIを有効化するOAuthサービスの構成

秘密キーAPIの有効化には3つの部分があります。最初の部分は秘密キーエンドポイントの有効化です。2番目の部分では、OAM構成で時間ベースのワンタイム・パスワード(TOTP)を使用できるようにします。3番目の部分では、特定のユーザー・アカウントのTOTPを作成するようにOAMを設定します。

秘密キーAPIを有効化するには、次のようにします。

32.4.3 Oracle Access Managementコンソールでのアダプティブ認証プラグインの構成

Access Managerには、2ファクタ認証に使用できるアダプティブ認証プラグインが用意されています。

Oracle Access Managementコンソールでアダプティブ認証プラグインを構成するには、次のようにします。

32.4.4 UMS、iOSおよびAndroidの資格証明の設定

WLSTコマンド行スクリプトを使用して、Oracle User Messaging Service (UMS)、iOS証明書またはAndroid APIキーの資格証明を設定します。

これらの資格証明は、SMS/電子メールおよびプッシュの通知を送信する過程でOAMサーバーによって使用されます。表32-2に、手順の完了に必要な情報を示します。

表32-2 アダプティブ認証サービスのサーバー側の構成

| 構成 | 情報 | チャレンジ・メソッド |

|---|---|---|

|

iOSの証明書/パスワード |

iOSを使用したアクセス・リクエスト(プッシュ)通知 |

|

|

APIキー |

|

Androidを使用したアクセス・リクエスト(プッシュ)通知 |

|

UMSの資格証明 |

OAMがUMS Webサービスへの接続を確立するために使用するUMSの資格証明。 |

電子メール/SMS |

UMS、iOSおよびAndroidの資格証明を設定するには、次のようにします。

ノート:

Fusion Middleware Controlを使用した資格証明の更新、削除または他の方法による管理の詳細は、『Oracle Platform Security Servicesによるアプリケーションの保護』を参照してください。

32.4.5 iOSアクセス・リクエスト(プッシュ)通知用のJavaキーストアの作成

iOSでアクセス・リクエスト通知を使用する場合は、証明書ファイルおよびキー・ファイルを使用してJavaキーストア(JKS)を作成します。

JKSの作成後、APNsCertificate.jksという名前に変更して、Oracle Access Managementインストールの<domain>/config/fmwconfigディレクトリに格納します。JKSには、ローカルに生成されたユーザーの秘密キーおよびApple Developer CenterからダウンロードしたApple Push Notificationサービス(APNs)の証明書が含まれている必要があります。

次のサンプル・コマンドでは、証明書が生成されてインポートされます。

openssl x509 -in aps_production.cer -inform DER -out aps_production.pem -outform PEM openssl pkcs12 -nocerts -in OMAKey.p12 -out OMAKey.pem openssl pkcs12 -export -inkey OMAKey.pem -in aps_production.pem -out iOS_prod.p12 keytool -import -keystore APNsCertificate.jks -file aps_production.cer -alias PushCert keytool -importkeystore -destkeystore APNsCertificate.jks -deststoretype JKS -srcstoretype PKCS12 -srckeystore iOS_prod.p12

これらのコマンドは次を想定しています。

-

aps_production.cerがApple Developer CenterからダウンロードしたAPNs証明書の名前である。

-

OMAKey.p12は、ローカルに生成されたユーザーの秘密キーである。

「UMS、iOSおよびAndroidの資格証明の設定」も参照してください。

ノート:

次のApple URLの証明書、識別子およびプロファイルのメンテナンスに関する項では、アプリケーション配信の証明書およびAPNsの関連情報が提供されます。https://developer.apple.com/library/ios/documentation/IDEs/Conceptual/AppDistributionGuide/Introduction/Introduction.html

32.4.6 Androidアクセス・リクエスト(プッシュ)通知用のホスト名検証の構成

Androidのアクセス・リクエスト通知を設定する場合は、WebLogicコンソールを使用してWebLogic管理対象サーバーのホスト名検証を更新します。

このステップは、Androidのアクセス・リクエスト通知を構成する場合にのみ必要です。これにより、ホスト名の検証にワイルドカードを使用できます。たとえば、*.googleapis.com

Androidアクセス・リクエスト(プッシュ)通知用にホスト名検証を構成するには、次のようにします。

- 「base_domain」→「環境のサマリー」→「サーバーのサマリー」→「oam_server1」の順に選択します。

- 「SSL」タブをクリックします。

- 「詳細」を開き、「ホスト名の検証」エントリを選択してホスト名検証を構成します。

- 「カスタム・ホスト名の検証」として

weblogic.security.utils.SSLWLSWildcardHostnameVerifierを入力します。 - 「保存」をクリックします。

- oam_server1を再起動します。