25 ライフサイクル管理変更の処理

次の項では、これらの構成変更について説明します。

ノート:

この項では、コマンド内にpasswordが含まれるコマンド例がいくつかあります。これらはコマンドを実行する前に実際のパスワードに置き換える必要があります。

25.1 Oracle Identity Governanceに関連するURL変更

Oracle Identity Governanceでは様々なホスト名とポートが構成に使用されています。ホスト名とポートに対応する変更が、Oracle Identity GovernanceとOracle WebLogicの構成で必要になります。

この項では、Oracle Identity GovernanceおよびOracle WebLogicで対応する構成の変更を行う方法について説明します。次の項目が含まれます。

25.1.1 Oracle Identity Governanceのホストとポートの変更

Oracle Identity Governanceのホストとポートの変更には、Oracle Identity Governance構成でのOimFrontEndURLとbackOfficeURLの変更、ヒューマン・タスク構成でのタスク詳細URLの変更、WebLogic管理コンソールでのOIGサーバー・ポートの変更が含まれます。

この項では、Oracle Identity Governanceのホストとポートの変更について説明します。内容は次のとおりです。

ノート:

Oracle Identity Governanceの追加ノードを追加または削除する場合は、この項で説明する手順を実行して、Oracle Identity Governanceのホストとポートの変更を構成してください。

25.1.1.1 Oracle Identity Governance構成のOimFrontEndURLの変更

OimFrontEndURLは、Oracle Identity Governance UIにアクセスするために使用するURLです。これは、アプリケーション・サーバーでロード・バランサまたはWebサーバーが使用されている場合は、それに応じてロード・バランサURLまたはWebサーバーURL、そうでない場合は単一アプリケーション・サーバーURLです。これはOracle Identity Governanceによって、通知メールやSOA呼出しのコールバックURLに使用されます。

クラスタ化環境でのOracle Identity GovernanceデプロイメントのWebサーバー用ホスト名またはポートの変更、または非クラスタ化環境でのOracle Identity GovernanceデプロイメントのWebLogic管理対象サーバー用ホスト名またはポートの変更により、変更が必要になる場合があります。

ノート:

OimFrontEndURLを変更するには、この項で説明するステップと「WebLogic管理コンソールでのOIMサーバー・ポートの変更」のステップを実行します。Oracle Identity Governance構成のOimFronEndURLを変更するには:

25.1.1.2 Oracle Identity Governance構成のbackOfficeURLの変更

backOfficeURLの変更は、Oracle Identity Governanceがフロントオフィス構成およびバックオフィス構成にデプロイされる場合のみ必要になります。この変更は、単純なクラスタ化デプロイメントまたは非クラスタ化デプロイメントには適用されません。このURLは、フロントオフィス・コンポーネントからバックオフィス・コンポーネントにアクセスするために、Oracle Identity Governanceで内部的に使用されます。バックオフィスにサーバーを追加する場合や、バックオフィスからサーバーを削除する場合は、バックオフィス構成およびフロントオフィス構成の実装中にこの属性の値を変更します。

backOfficeURL属性の値を変更するには:

25.1.1.3 ヒューマン・タスク構成のタスクの詳細URLの変更

タスクの詳細URLは、受信箱内の特定のヒューマン・タスクについてのタスクの詳細ページのURLです。これは、アプリケーション・サーバーでロード・バランサが使用されているか、Webサーバーが使用されているかよって、ロード・バランサURLまたはWebサーバーURLになり、そうでない場合は、単一のアプリケーション・サーバーURLになります。

クラスタ化環境でのOracle Identity GovernanceデプロイメントのWebサーバー用ホスト名またはポートの変更、または非クラスタ化環境でのOracle Identity GovernanceデプロイメントのWebLogic管理対象サーバー用ホスト名またはポートの変更により、変更が必要になる場合があります。

ヒューマン・タスク構成でタスクの詳細URLを変更するには:

25.1.2 Oracle Identity Governanceデータベースのホストとポートの変更

データベースのホスト名とポート番号の変更は、データソースのoimJMSStoreDS、oimAuthenticatorProvider、DirectDBや、正しくないデータベース構成など、構成の様々な箇所で発生することがあります。

この項では、データベースのホスト名とポート番号が使用される構成エリアについて説明します。

Oracle Identity Governanceのインストール後に、データベースのホスト名またはポート番号を変更した場合は、次の変更が必要になります。

ノート:

データベースのホストおよびポートを変更する前に、Oracle Identity Governanceをホストする管理対象サーバーを停止してください。ただし、Oracle WebLogic管理サーバーは稼動したままでかまいません。

25.1.2.1 データソースoimJMSStoreDSの構成の変更

データソースoimJMSStoreDSの構成を変更するには:

- 「サービス」→「JDBC」→「データ・ソース」→oimJMSStoreDSに移動します。

- 「接続プール」タブをクリックします。

- データベースのホストとポートの変更に合わせて、URLと「プロパティ」フィールドの値を変更します。

25.1.2.2 データソースsoaOIMLookupDBの構成の変更

データソースsoaOIMLookupDBの構成を変更するには:

- 「サービス」→「JDBC」→「データ・ソース」→「soaOIMLookupDB」に移動します。

- 「接続プール」タブをクリックします。

- データベースのホストとポートの変更に合わせて、URLと「プロパティ」フィールドの値を変更します。

25.1.2.3 データソースoimOperationsDBの構成の変更

データソースoimOperationsDBの構成を変更するには:

- 「サービス」→「JDBC」→「データ・ソース」→oimOperationsDBに移動します。

- 「接続プール」タブをクリックします。

- データベースのホストとポートの変更に合わせて、URLと「プロパティ」フィールドの値を変更します。

25.1.2.4 データソースApplicationDBの構成の変更

データソースApplicationDBの構成を変更するには:

- 「サービス」→「JDBC」→「データ・ソース」→「ApplicationDB」に移動します。

- 「接続プール」タブをクリックします。

- データベースのホストとポートの変更に合わせて、URLと「プロパティ」フィールドの値を変更します。

25.1.2.5 Oracle Identity Governanceのメタデータ・ストアに関連するデータソースの変更

Oracle Identity Governanceのメタデータ・ストア(MDS)構成に関連するデータソースを変更するには:

ノート:

このステップが必要なのは、MDSスキーマのデータベース・ホストおよびポートが変更される場合のみです。

- 「サービス」→「JDBC」→「データ・ソース」→mds-oimに移動します。

- 「接続プール」タブをクリックします。

- データベースのホストとポートの変更に合わせて、URLと「プロパティ」フィールドの値を変更します。

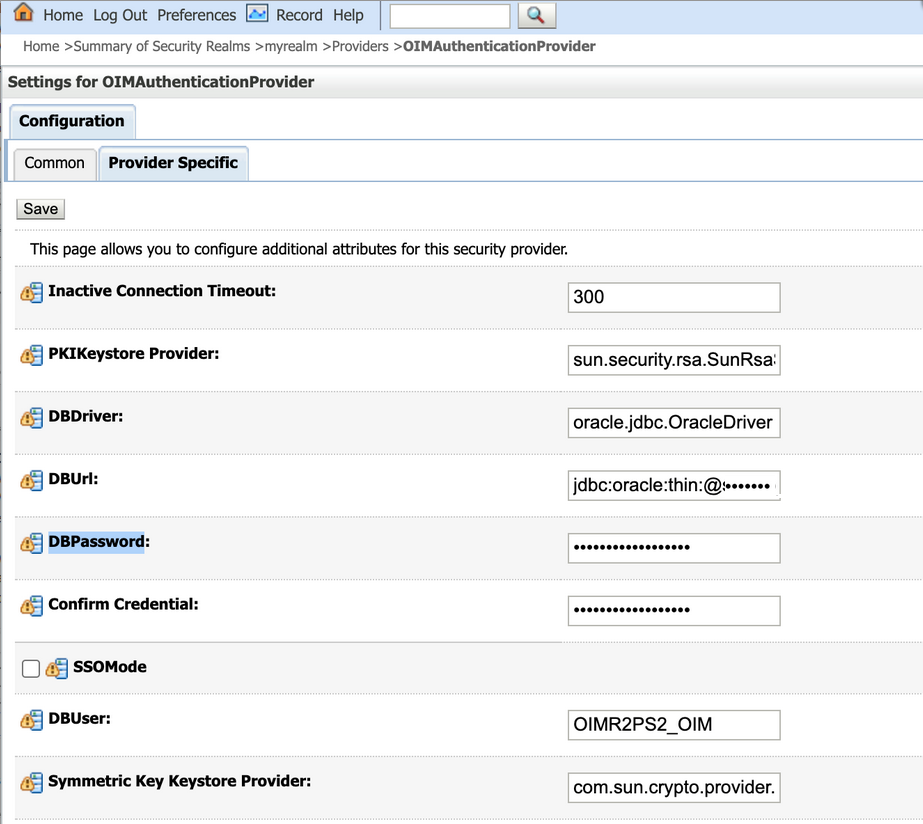

25.1.2.6 OIMAuthenticationProviderの構成の変更

新しく構成されたドメインをホストするコンピュータであるホストAでOIMAuthenticationProvider構成を変更するには:

25.1.2.7 DirectDBの構成の変更

DirectDBの構成を変更するには:

ノート:

Oracle Identity Governanceの単一インスタンスのデプロイメントをOracle Real Application Clusters (Oracle RAC)に変更する場合、またはOracle RACを単一インスタンスのデプロイメントに変更する場合は、oimJMSStoreDS、 oimOperationsDBおよびmds-oimデータソースを変更してください。これらのデータソースをマルチデータソース構成に変更するための一般的な変更に加えて、OIMAuthenticationProviderとドメイン資格証明ストア構成をOracle RACのURLに合わせて変更してください。これらの一般的な変更の詳細は、『Oracle Identity and Access Management高可用性ガイド』を参照してください。

データベースのポートの変更の詳細は、「Oracle Identity Governanceデータベースのホストとポートの変更」を参照してください。

25.1.2.8 BI PublisherでのOracle Identity Governanceデータベースのホストとポートの変更

BI PublisherのOracle Identity Governanceデータベース・ホストおよびポートを変更するには:

- BI Publisherにログインします。

- 「管理」タブをクリックします。

- 「データ・ソース」の下にある「JDBC接続」をクリックします。

- OIM JDBCをクリックし、データベース・ホストおよびポートを変更します。

- 「接続のテスト」をクリックします。接続は確認後に正常に確立されます。

- 「適用」をクリックします。

25.1.2.9 正しくないデータベース構成の変更

Oracle Identity Governanceが変更対象の現在データベースではなく別のOracle Identity Governanceインスタンスの別のデータベースを指すよう設定されている場合、次の追加ステップを実行します。

-

宛先DBにインストールされているOracle Identity GovernanceからソースOracle Identity Governanceデプロイメントへ.xldatabasekeyをコピーします。宛先からソースのOracle Identity GovernanceへDOMAIN_HOME/config/fmwconfig/.xldatabasekeyをコピーします。

-

宛先DB上のOracle Identity Governanceデプロイメントからソース・デプロイメントへ次のキーをコピーします。

OIMSchemaPassword

.xldatabasekey

DataBaseKey

-

宛先DBにインストールされているOracle Identity GovernanceからOracle Identity Governance資格証明ストアを取得するには:

-

次のURLを使用して、Oracle Enterprise Managerにログインします。

http://HOST:ADMIN_SERVER_PORT>/em

-

WebLogicドメインに移動し、「DOMAIN_NAME」を右クリックし、「システムMBeanブラウザ」を選択します。

-

「アプリケーション定義のMBean」で、「com.oracle.jps」→「サーバー: OIM_SERVER_NAME」→「JpsCredentialStore」に移動します。

-

「操作」→「getPortableCredentialMap」に移動します。パラメータ値として

「oim」および「Invoke」を入力します。これにより、oim資格証明マップが表示されます。OIMSchemaPassword、.xldatabasekey、およびDataBaseKeyのパスワードをノートにとります。

-

-

ソース・デプロイメント上のOIM資格証明ストア内のキーを変更するには:

-

OIMSchemaPassword: WebLogicドメインに移動し、「DOMAIN_NAME」を右クリックし、「セキュリティ」→「資格証明」に移動します。「oim」を開いて、「OIMSchemaPassword」をクリックします。「編集」をクリックし、「パスワード」および「パスワードの確認」フィールドに新規パスワードを入力します。

-

.xldatabasekey: .xldatabasekeyに対して同じステップを繰り返します。

-

DataBaseKey: DataBaseKeyに対して同じステップを繰り返します。

-

25.1.2.10 jps-config.xmlおよびjps-config-jse.xmlファイルの更新

データベースのホストまたはポートを変更する場合は、jps-config.xmlおよびjps-config-jse.xmlファイルを更新する必要があります。

jps-config.xmlおよびjps-config-jse.xmlファイルを変更するには:

- $DOMAIN_HOME/config/fmwconfig/ディレクトリに移動します。

jps-config.xmlファイルをテキスト・エディタで開きます。jdbc.urlパラメータを検索します。- データベースのホスト名またはポートを変更します。

- ファイルを保存します。

jps-config-jse.xmlファイルをテキスト・エイタで開きます。jdbc.urlパラメータを検索します。- データベースのホスト名またはポートを変更します。

audit.loader.jdbc.stringパラメータを検索します。- データベースのホスト名またはポートを変更します。

- ファイルを保存します。

25.1.3 Oracle Virtual Directoryのホストとポートの変更

LDAP同期が有効な場合、Oracle Identity Governanceは、Oracle Virtual Directory (OVD)を介してディレクトリ・サーバーに接続します。この接続は、LDAP/LDAPSプロトコルを使用して行われます。

OVDのホストとポートを変更するには:

-

Oracle Identity System Administrationにログインします。

-

「プロビジョニング構成」で、「ITリソース」をクリックします。

-

「ITリソース・タイプ」リストから「ディレクトリ・サーバー」を選択し、「検索」をクリックします。

-

ディレクトリ・サーバーのITリソースを編集します。そのように行うには:

-

「SSLの使用」フィールドの値が

Falseに設定されている場合は、サーバーURLフィールドを編集します。「SSLの使用」フィールドの値がTrueに設定されている場合は、「サーバーSSLのURL」フィールドを編集します。 -

「更新」をクリックします。

-

25.1.4 BI Publisherのホストとポートの変更

BI Publisherのホストとポートはjms_cluster_config.propertiesファイルで変更できます。その後、BI Publisherサーバーを再起動する必要があります。

BI Publisherのホストとポートを変更するには:

-

WebLogic管理サーバーとOracle Identity Governance管理対象サーバー(クラスタ化デプロイメントの場合は少なくとも1つのサーバー)が稼働しているときに、次のURLを使用してEnterprise Managerにログインします。

http://ADMIN_SERVER/em

-

「Identity and Access」→「OIM」に移動します。

-

「OIM」を右クリックし、「システムMBeanブラウザ」に移動します。

-

「アプリケーション定義のMBeans」で、「oracle.iam」→「アプリケーション:OIM」→「XMLConfig」→「構成」→「XMLConfig.DiscoveryConfig」→「検出」に移動します。

-

BIPublisherURL属性の新しい値(

http://bi.example.comなど)を入力し、「適用」をクリックして変更を保存します。 -

jms_cluster_config.propertiesファイル内のBI Publisherのホストとポートを変更するには:

-

DOMAIN_NAME/config/bipublisher/repository/Admin/Scheduler/ディレクトリに移動します。

-

テキスト・エディタで、jms_cluster_config.propertiesファイルを開き、BI Publisherのホストとポートを置き換えます。

-

jms_cluster_config.propertiesファイルを保存します。

-

BI Publisherサーバーを再起動します。

-

25.1.5 SOAのホストとポートの変更

SOA JNDIProviderのホストとポートは、他のSOAノードの追加または削除時に変更します。

SOAのホストとポートを変更するには:

ノート:

追加のSOAノードを追加または削除したときには、この手順を実行してSOAのホストとポートを変更してください。

-

WebLogic管理サーバーとOracle Identity Governance管理対象サーバー(クラスタ化デプロイメントの場合は少なくとも1つのサーバー)が稼働しているときに、次のURLを使用してEnterprise Managerにログインします。

http://ADMIN_SERVER/em

-

「Identity and Access」→「OIM」に移動します。

-

「OIM」を右クリックし、「システムMBeanブラウザ」に移動します。

-

「アプリケーション定義のMBeans」で、「oracle.iam」→「アプリケーション:OIM」→「XMLConfig」→「構成」→「XMLConfig.SOAConfig」→「SOAConfig」に移動します。

-

Rmiurl属性の値を変更し、「適用」をクリックして変更を保存します。

Rmiurl属性は、SOA管理対象サーバーにデプロイされたSOA EJBにアクセスするために使用されます。これは、アプリケーション・サーバーのURLです。Oracle Identity Governanceのクラスタ化デプロイメントの場合は、すべてのSOA管理対象サーバーURLのカンマ区切りのリストです。この属性の値は、たとえば次のようになります。

t3://mysoa1.example.com:8001

t3s://mysoaserver1.example.com:8002,mysoa2.example.com:8002

t3://mysoa1.example.com:8001,mysoa2.example.com:8002,mysoa3.example.com:8003

-

SOA JNDIProviderのホストとポートを変更します。そのように行うには:

-

WebLogic管理コンソールにログインします。

-

「ドメイン構造」セクションで、「OIM_DOMAIN」→「サービス」、「外部JNDIプロバイダ」に移動します。

-

「ForeignJNDIProvider-SOA」をクリックします。

-

「構成」タブで、「一般」サブタブがアクティブであることを確認します。

-

「プロバイダURL」の値をステップ5で指定したRmiurlに変更します。

-

25.2 Oracle Identity Governanceに関連するパスワード変更

Oracle Identity Governance構成では、構造上の要件やミドルウェア要件を満たすために、様々なパスワードが使用されます。

この項では、デフォルトのパスワードと、依存製品または統合された製品でパスワードが変更された場合の、Oracle Identity GovernanceおよびOracle WebLogic構成のパスワードの変更方法について説明します。

この項は次のトピックで構成されています:

25.2.1 Oracle WebLogic管理者資格証明の更新

Oracle WebLogicの資格証明は、外部JNDIプロバイダとCSFのSOAAdminPasswordで変更する必要があります。

Weblogicの資格証明は、次のような場所で更新する必要があります。

-

外部JNDIプロバイダ。そのように行うには:

-

WebLogic管理コンソールにログインします。

-

「ドメイン構造」セクションで、「OIM_DOMAIN」→「サービス」→「外部JNDIプロバイダ」に移動します。

-

「ForeignJNDIProvider-SOA」をクリックします。

-

「構成」タブで、「一般」サブタブがアクティブであることを確認します。

-

「パスワード」フィールドおよび「パスワードの確認」フィールドで、weblogicユーザーの新規パスワードを指定します。

-

-

CSF内のSOAAdminPassword。詳細は、「資格証明ストア・フレームワークのOracle Identity Governanceパスワードの変更」を参照してください。

25.2.2 Oracle WebLogic管理者パスワードの変更

WebLogic管理コンソールを使用してWebLogic管理者のパスワードを変更します。

Oracle WebLogic管理者パスワードを変更するには:

-

WebLogic管理コンソールにログインします。

-

「セキュリティ・レルム」→「myrealm」→「ユーザーとグループ」→「weblogic」→「パスワード」に移動します。

-

「新規パスワード」フィールドに、新しいパスワードを入力します。

-

「新規パスワードの確認」フィールドに、新しいパスワードを再入力します。

-

「適用」をクリックします。

25.2.3 Oracle Identity Governance管理者パスワードの変更

Oracle Identity Governanceのインストール中に、インストーラによりOracle Identity Governanceの管理者パスワードの入力を求められます。この管理者パスワードは、必要に応じてインストール完了後に変更できます。

変更するには、Oracle Identity Governanceセルフ・サービスにOracle Identity Governance管理者としてログインする必要があります。管理者パスワードの変更の詳細は、Oracle Identity Governanceでのセルフ・サービス・タスクの実行のエンタープライズ・パスワードの変更に関する項を参照してください。

Oracle Identity Governanceのシステム管理者のパスワードを変更するときには、次のパスワードも更新する必要があります:

-

oracle.wsm.securityマップの下のOIMAdminCSFキー -

oimマップの下のsysadminCSFキー

ノート:

OAMまたはOAAMがOracle Identity Governanceに統合されている場合は、これらのアプリケーションで対応する変更を行う必要があります。詳細は、次のURLのOracle Technology Network (OTN) WebサイトにあるOAMおよびOAAMのドキュメントを参照してください。

http://www.oracle.com/technetwork/indexes/documentation/index.html

25.2.4 Oracle Identity Governance管理者のデータベース・パスワードの変更

システム管理者のデータベース・パスワードをリセットできるのは、Oracle Identity Governanceのスタンドアロン・デプロイメントおよびOAMと統合されたデプロイメントです。

この項では、次の各トピックで、Oracle Identity Governanceのパスワードのリセットについて説明します。

25.2.4.1 Oracle Identity Governanceのパスワードのリセット

この項では、次の各タイプのデプロイメントでの、Oracle Identity Governanceのパスワードのリセットについて説明します。

-

LDAP同期のないOracle Identity Governanceデプロイメント

-

LDAP同期が有効になっているOracle Identity Governanceデプロイメント

-

Access Manager (OAM)と統合されているOracle Identity Governanceデプロイメント

システム管理者のパスワードをリセットするには、OIM_HOME/server/bin/ディレクトリに格納されているoimadminpasswd_wls.shユーティリティを使用します。oimadminpasswd_wls.shユーティリティを実行するためのステップは、LDAP同期が有効になっているOracle Identity Governanceと、LDAP同期が有効になっていないOracle Identity Governance、どちらのタイプのデプロイメントでも同じです。

25.2.4.2 Oracle Identity Governanceデプロイメントでのシステム管理者のデータベース・パスワードのリセット

システム管理者のデータベース・パスワードをリセットするには:

25.2.4.3 Oracle Identity GovernanceデプロイメントがAccess Managerと統合されているときのシステム管理者のデータベース・パスワードのリセット

Oracle Identity GovernanceがOAMと統合されている場合は、Oracle Internet DirectoryなどのLDAPディレクトリが、すべての認証目的に使用されます。したがって、Oracle Identity Governanceの管理者xelsysadmのパスワードがLDAPでリセットされます。Oracle Identity Governanceデータベースに存在しているxelsysadmのパスワードはこのトポロジで使用されていませんが、LDAPディレクトリでもリセットされ、両方のリポジトリでパスワードが同期するようになります。

Oracle Identity GovernanceデプロイメントがAccess Managerと統合されているときにシステム管理者のデータベース・パスワードをリセットするには:

25.2.5 Oracle Identity Governanceデータベース・パスワードの変更

Oracle Identity Governanceでは2つのデータベース・スキーマを使用して、Oracle Identity Governanceの操作データおよび構成データを格納します。Oracle Identity Governance MDSスキーマを使用して構成関係の情報を格納し、Oracle Identity Governanceスキーマを使用してその他の情報を格納します。スキーマ・パスワードを変更すると、Oracle Identity Governance構成も変更する必要があります。

Oracle Identity Governanceデータベース・パスワードを変更すると、次の変更を行う必要があります。

Oracle Identity Governanceデータベース・パスワードを変更したら、WebLogic管理サーバーを再起動します。またOracle Identity Governanceが管理するWebLogicサーバーも同様に起動します。

ノート:

データベース・パスワードを変更する前に、Oracle Identity Governanceをホストする管理対象サーバーを停止してください。ただし、Oracle WebLogic管理サーバーは稼動したままでかまいません。

25.2.5.1 データソースoimJMSStoreDSの構成の変更

データソースoimJMSStoreDSの構成を変更するには:

- 「サービス」→「JDBC」→「データ・ソース」→「oimJMSStoreDS」に移動します。

- 「接続プール」タブをクリックします。

- 「パスワード」および「パスワードの確認」フィールドに、Oracle Identity Governanceデータベース・スキーマの新しいパスワードを入力します。

- 「保存」をクリックして、変更を保存します。

25.2.5.2 データソースApplicationDBの構成の変更

データソースApplicationDBの構成を変更するには:

- 「サービス」→「JDBC」→「データ・ソース」→「ApplicationDB」に移動します。

- 「接続プール」タブをクリックします。

- 「パスワード」および「パスワードの確認」フィールドに、Oracle Identity Governanceデータベース・スキーマの新しいパスワードを入力します。

- 「保存」をクリックして、変更を保存します。

25.2.5.3 データソースsoaOIMLookupDBの構成の変更

データソースsoaOIMLookupDBの構成を変更するには:

- 「サービス」→「JDBC」→「データ・ソース」→「soaOIMLookupDB」に移動します。

- 「接続プール」タブをクリックします。

- データベースのホストとポートの変更に合わせて、URLと「プロパティ」フィールドの値を変更します。

- 「保存」をクリックして、変更を保存します。

25.2.5.4 データソースoimOperationsDBの構成の変更

データソースoimOperationsDBの構成を変更するには:

- 「サービス」→「JDBC」→「データ・ソース」→「oimJMSStoreDS」に移動します。

- 「接続プール」タブをクリックします。

- 「パスワード」および「パスワードの確認」フィールドに、Oracle Identity Governanceデータベース・スキーマの新しいパスワードを入力します。

- 「保存」をクリックして、変更を保存します。

25.2.5.5 Oracle Identity Governanceのメタデータ・ストアに関連するデータソースの変更

Oracle Identity Governance MDSに関連するデータソースの構成を変更するには:

- 「サービス」→「JDBC」→「データ・ソース」→「mds-oim」に移動します。

- 「接続プール」タブをクリックします。

- 「パスワード」および「パスワードの確認」フィールドに、Oracle Identity Governance MDSデータベース・スキーマの新しいパスワードを入力します。

- 「保存」をクリックして、変更を保存します。

ノート:

-

Oracle Real Application Clusters (Oracle RAC)構成を使用したOracle Identity Governanceのデプロイメントでは、各マルチデータソース構成の下にあるすべてのデータソースを変更する必要があります。

-

SOAまたはOWSMに関連するデータソースでも、必要に応じて同様の変更を行ってください。

25.2.5.6 OIMAuthenticationProviderの構成の変更

OIMAuthenticationProviderの構成を変更するには:

- WebLogic管理コンソールで、「セキュリティ・レルム」→「myrealm」→「プロバイダ」に移動します。

- 「OIMAuthenticationProvider」をクリックします。

- 「プロバイダ固有」をクリックします。

- 「DBPassword」フィールドに、Oracle Identity Governanceデータベース・スキーマの新しいパスワードを入力します。

- 「保存」をクリックして、変更を保存します。

25.2.6 資格証明ストア・フレームワークのキーについて

インストール・プロセスでは、Oracle Identity Governanceインストーラによって複数のパスワードが格納されます。資格証明ストア・フレームワーク(CSF)には様々な値がキーおよび値として格納されています。

表25-1にキーとその対応する値を示します。

表25-1 CSFキー

| キー | 説明 |

|---|---|

|

DataBaseKey |

データベースの暗号化に使用されるキーのパスワード。パスワードは、インストーラでOracle Identity Governanceキーストアに入力されたユーザー入力値です。 |

|

.xldatabasekey |

データベース暗号化キーを格納するキーストアのパスワード。パスワードは、インストーラでOracle Identity Governanceキーストアに入力されたユーザー入力値です。 |

|

xell |

xellキーのパスワードで、Oracle Identity Governanceコンポーネント間の通信を保護するために使用されます。Oracle Identity Governanceインストーラによって生成されるデフォルトのパスワードは、xellerateです。 |

|

default_keystore.jks |

JKSキーストアdefault_keystore.jksのパスワードで、DOMAIN_HOME/config/fmwconfig/ディレクトリにあります。パスワードは、インストーラでOracle Identity Governanceキーストアに入力されたユーザー入力値です。 |

|

SOAAdminPassword |

パスワードはインストーラで「SOA管理者パスワード」フィールドに入力されたユーザー入力値です。 |

|

OIMSchemaPassword |

Oracle Identity Governanceデータベース・スキーマに接続するためのパスワードです。パスワードはインストーラで「OIMデータベース・スキーマのパスワード」フィールドに入力されたユーザー入力値です。 |

|

JMSKey |

パスワードは、インストーラでOracle Identity Governanceキーストアに入力されたユーザー入力値です。 |

25.2.7 資格証明ストア・フレームワークのOracle Identity Governanceパスワードの変更

CSFでOracle Identity Governanceパスワードを変更するには、ディレクトリ・サーバーITリソースを編集します。

CSFキーの値を変更するには:

25.2.8 OVDパスワードの変更

ディレクトリ・サーバーITリソースを編集し、新しいOVDパスワードを「管理パスワード」フィールドに指定します。

OVDパスワードを変更するには:

- Oracle Identity Governance管理にログインします。

- 「拡張」をクリックします。

- 「構成」の下の「ITリソースの管理」をクリックします。

- 「ITリソース・タイプ」リストから「ディレクトリ・サーバー」を選択します。

- 「検索」をクリックします。

- ディレクトリ・サーバーのITリソースを編集します。これを行うには、「管理者パスワード」フィールドに新しいOVDパスワードを入力し、「更新」をクリックします。

25.2.9 LDAPにおけるOracle Identity Governance管理者パスワードの変更

SSOが有効であり、OAMと統合されたOracle Identity GovernanceデプロイメントでLDAPのOracle Identity Governanceシステム管理者パスワードを変更するには、LDAPでユーザーのdnを検索し、新しいパスワードを含む一時ファイルを作成し、そのファイルを使用してパスワードを変更します。

SSOが有効であり、Access Manager (OAM)と統合されたOracle Identity GovernanceデプロイメントでLDAPのOracle Identity Governanceシステム管理者パスワードを変更するには:

25.2.10 LDAPにおけるOracle Identity Governance管理者パスワードのロック解除

SSOが有効であり、OAMと統合されたOracle Identity GovernanceデプロイメントでLDAPのOracle Identity Governanceシステム管理者パスワードをロック解除するには、LDAPでユーザーのdnを検索し、パスワードをロック解除するための一時ファイルを作成し、そのファイルを使用してシステム管理者のパスワードをロック解除します。

SSOが有効であり、OAMと統合されたOracle Identity GovernanceデプロイメントでLDAPのOracle Identity Governanceシステム管理者パスワードをロック解除するには:

25.2.11 スキーマのパスワードの変更

スキーマのパスワードの変更には、OIG、MDS、SOAINFRA、OPSS、ORASDPMおよびBI Publisherスキーマのパスワードの変更が含まれます。

OIG、MDS、SOAINFRA、OPSS、ORASDPMおよびBI Publisherスキーマ・パスワードを変更するには:

-

すべての管理対象サーバーとアプリケーション・サーバーを停止します。

-

ドメイン全体とデータベースのバックアップを作成します。

-

アプリケーション・サーバーを起動します。

-

xxxx_OPSSユーザー・パスワードを変更します。そのように行うには:

-

次のコマンドを実行します。

SQL> alter user xxxx_OPSS identified by NEW_PASSWORD; -

ORACLE_COMMON/common/bin/ディレクトリに移動し、

wlstコマンドを実行します。 -

次のように、

modifyBootStrapCredentialスクリプトを実行します。modifyBootStrapCredential(jpsConfigFile='DOMAIN_NAME/config/fmwconfig/jps-config.xml', username='xxxx_OPSS', password='NEW_PASSWORD')

-

-

Weblogic管理コンソールにログインします。「サービス」→ 「データ・ソース」の順に移動します。

-

「opss-DBDS」→「接続プール」を選択し、ステップ4aでxxxx_opssに設定された新しいパスワードを入力します。変更を保存します。

-

アプリケーション・サーバーを再起動します。ただし、管理対象サーバーは起動しません。

-

sqlplusを使用してシステム・ユーザーとしてデータベースに接続した後、次のコマンドを実行します。

-

xxx_OIMのパスワードを変更するには、次のコマンドを実行します。

SQL> alter user xxx_OIM identified by NEW_PASSWORD; -

xxx_MDSのパスワードを変更するには、次のコマンドを実行します。

SQL> alter user xxx_MDS identified by NEW_PASSWORD; -

xxx_SOAINFRAのパスワードを変更するには、次のコマンドを実行します。

SQL> alter user xxx_SOAINFRA identified by NEW_PASSWORD; -

xxx_ORASDPMのパスワードを変更するには、次のコマンドを実行します。

SQL> alter user xxx_ORASDPM identified by NEW_PASSWORD; -

xxx_BIPLATFORMのパスワードを変更するには、次を実行します。

SQL> alter user xxx_BIPLATFORM identified by NEW_PASSWORD;

-

-

パスワードが変更されたことを確認します。これを行うには、sqlplusを使用して、4つのユーザーと新しいパスワードでデータベースにログインします。

-

WebLogic管理コンソールにログインします。

-

「サービス」→「データ・ソース」の順に移動し、次の操作を実行します。

-

「soaOIMLookupDB」→「接続プール」を選択し、ステップ12aでxxx_OIMに設定された新しいパスワードを入力します。

-

「oimJMSStoreDS」→「接続プール」を選択し、ステップ12aでxxx_OIMに設定された新しいパスワードを入力します。

-

「oimOperationsDB」→「接続プール」を選択し、ステップ12aでxxx_OIMに設定された新しいパスワードを入力します。

-

「ApplicationDB」→「接続プール」を選択し、ステップ12aでxxx_OIMに設定された新しいパスワードを入力します。

-

「mds-oim」→「接続プール」を選択し、ステップ12bでxxx_MDSに設定された新しいパスワードを入力します。

-

「mds-owsm」→「接続プール」を選択し、ステップ12bでxxx_MDSに設定された新しいパスワードを入力します。

-

「mds-soa」→「接続プール」を選択し、ステップ12bでxxx_MDSに設定された新しいパスワードを入力します。

-

「EDNDataSource」→「接続プール」を選択し、ステップ12cでxxx_SOAINFRAに設定された新しいパスワードを入力します。

-

「EDNLocalTxDataSource」→「接続プール」を選択し、ステップ12cでxxx_SOAINFRAに設定された新しいパスワードを入力します。

-

「SOADataSource」→「接続プール」を選択し、ステップ12cでxxx_SOAINFRAに設定された新しいパスワードを入力します。

-

「SOALocalTxDataSource」→「接続プール」を選択し、ステップ12cでxxx_SOAINFRAに設定された新しいパスワードを入力します。

-

「OraSDPMDataSource」→「接続プール」を選択し、ステップ12dでxxx_ORASDPMに設定された新しいパスワードを入力します。

-

-

OIMAuthenticationProvider構成を変更します。そのように行うには:

-

WebLogic管理コンソールで、「セキュリティ・レルム」→「myrealm」→「プロバイダ」に移動します。

-

「OIMAuthenticationProvider」をクリックします。

-

「プロバイダ固有」をクリックします。

-

「DBPassword」フィールドに、Oracle Identity Governanceデータベース・スキーマの新しいパスワードを入力します。

-

「保存」をクリックして変更を保存します。

-

-

ドメインの資格証明ストアの構成を変更します。そのように行うには:

-

Oracle Enterprise Managerにログインします。

-

「WebLogicドメイン」→「DOMAIN_NAME」に移動します。

-

ドメイン名を右クリックし、「セキュリティ」→「資格証明」→「oim」を選択します。

-

「OIMSchemaPassword」を選択し、「編集」をクリックします。

-

「パスワード」フィールドで、新しいパスワードを入力し、「OK」をクリックします。

-

-

BI Publisherでoimおよびsoaスキーマのパスワードを変更します。そのように行うには:

-

BI Publisherにログインします。

-

「管理」タブをクリックします。

-

「データ・ソース」の下にある「JDBC接続」をクリックします。

-

「OIM JDBC」をクリックし、「パスワード」フィールドでパスワードを変更します。

-

「接続のテスト」をクリックします。接続は確認後に正常に確立されます。

-

「適用」をクリックします。

-

JDBCデータ・ソース

BPEL JDBCに対してステップ14dから14fまでを繰り返します。

-

-

BI Publisherスキーマ・パスワードが変更されている場合は、次のステップを実行します。

-

Oracle Enterprise Managerにログインします。

-

「WebLogicドメイン」、「DOMAIN_NAME」を展開します。

-

右ペインの「DOMAIN_NAME」の下のWebLogicドメインの一覧から、「JDBCデータソース」を選択します。

-

表からbip_datasourceを選択し、ツールバーの「編集」をクリックします。

-

「接続プール」タブをクリックします。「データベース接続情報」セクションで、パスワードを変更し、右上隅の「適用」をクリックします。

-

BI Publisherサービスを起動します。

-

-

WebLogic管理サーバーを再起動します。

-

SOAおよびOracle Identity Governanceの管理対象サーバーを起動します。

25.3 Oracle Identity GovernanceでのSSLの構成

Oracle Identity GovernanceのSSLの構成には、Oracle Identity Governanceそのものと、Oracle Identity Governanceが相互作用して安全な通信を確立するコンポーネントについての、キーの生成、証明書への署名およびエクスポート、SSL構成の設定が含まれます。

SHA-2準拠の証明書は、SSL通信にTLS v1.2プロトコルを使用するための前提条件です。

ノート:

-

IBM Java7、SHA-2暗号スイートのSR4バージョン・サポートおよびトランスポート・レイヤー・セキュリティ(TLS)バージョン1.2に関連する情報は、IBMのドキュメントを参照してください。

-

次の各項では、いくつかの例を紹介します。これらの例には、デバッグ情報を増やすことのできるパラメータが含まれており、オプションです。たとえば:

-Dweblogic.StdoutDebugEnabled=true -Dssl.debug=true -Djavax.net.debug=ssl:handshake:verbose.

Oracle JDK 8の場合、最新のJava Cryptography Extension (JCE) Unlimited Strength Jurisdiction Policy Filesをダウンロードして適用します。local_policy.jarおよびUS_export_policy.jarのjarファイルを<JAVA_HOME>/jre/lib/securityディレクトリに再配置します。

ノート:

Opatchのバージョンが12.1.0.1.10より前の場合、p21142429_121010_Linux-x86-64.zipパッチを適用してOPatchユーティリティをアップグレードしてください。

DB_HOMEにp23176395_121020_Generic.zipパッチを適用して、Oracle 12c DB (12.1.0.2)でTLS v1.2がサポートされるようにしてください。

WebLogicレベルでデモ・アイデンティティおよびデモ・トラストが使用されている場合、BSUを介してp13964737_1036_Generic.zip Weblogicパッチを適用します。

この項では、次の項目について説明します。

ノート:

-

「カスタム・キーストアの生成(オプション)」の項では、後にドキュメントで使用されるサンプル・コマンドを説明します。これらは参照用であって、構成の必須ステップの一部ではありません。

-

SSLベースのOracle User Messaging Service (UMS)通知の構成については、「通知へのUMSの使用」を参照してください。

-

SSLを使用してメール・サーバーに接続するUMSの構成の詳細は、『Oracle SOA SuiteおよびOracle Business Process Management Suite管理者ガイド』のOracle User Messaging Serviceの構成に関する項を参照してください。

25.3.1 カスタム・キー・ストアの生成(オプション)

この項には次のトピックが含まれます:

ノート:

この項で説明する手順はオプションです。これらのステップは、WebLogicサーバーのためのカスタム・アイデンティティおよびトラスト・ストアがある場合に必要となります。SSLは、デフォルトのアイデンティティおよびトラスト・ストアでも有効にできます。

25.3.1.1 カスタム・アイデンティティ・ストアの作成

keytoolコマンドを使用して、秘密と公開の証明書のペアを生成できます。

次のコマンドでは、アイデンティティ・キーストア(oimsupportidentity.jks)が作成されます。

$JAVA_HOME/jre/bin/keytool -genkey -alias ALIAS -keyalg ALGORITHM -keysize KEY_SIZE -sigalg SIGN_ALORITHM -dname DISTINGUISHED_NAME -keypass KEY_PASSWORD -keystore KEYSTORE_NAME -storepass KEYSTORE_PASSWORD

たとえば:

$JAVA_HOME/jre/bin/keytool -genkey -alias supportpvtkey -keyalg RSA -keysize 2048 -sigalg SHA256withRSA -dname "CN=oimhost.example.com, OU=Identity, O=ORGANIZATION_NAME,C=US" -keypass privatepassword -keystore oimsupportidentity.jks -storepass passwordノート:

-

keytoolコマンドに渡すパラメータ値は、個別の要件に応じて変更してください。keytoolの引数には改行が含まれないようにしてください。

-

カスタム・アイデンティティ・キーストアoimsupportidentity.jksは、WL_HOME/server/lib/に作成またはコピーする必要があります。

-

このリリースでは、JDK 8u131が使用されます。このため、keysizeオプションの値を1024以上にする必要があります。この制限の詳細は、JDK8u131の更新のリリース・ノートを参照してください。

25.3.1.2 カスタム・アイデンティティ・キーストアの証明書の自己署名

必要なパラメータ値を渡してkeytoolコマンドを使用し、作成した証明書に自己署名します。

作成した証明書に署名するには、次のkeytoolコマンドを実行します。

$JAVA_HOME/jre/bin/keytool -selfcert ALIAS -keyalg ALGORITHM -keysize KEY_SIZE -sigalg SIGN_ALORITHM -dname DISTINGUISHED_NAME -keypass KEY_PASSWORD -keystore KEYSTORE_NAME -storepass KEYSTORE_PASSWORDたとえば:

$JAVA_HOME/jre/bin/keytool -selfcert -alias supportpvtkey -sigalg SHA256withRSA -validity 2000 -keypass privatepassword -keystore oimsupportidentity.jks -storepass password

ノート:

keytoolコマンドに渡すパラメータ値は、個別の要件に応じて変更してください。keytoolの引数には改行が含まれないようにしてください。

25.3.1.3 カスタム・アイデンティティ・キーストアからの証明書のエクスポート

証明書をアイデンティティ・キーストアからファイル(supportcert.pemなど)にエクスポートするには、keytoolコマンドを使用します。

次のkeytoolコマンドを実行します。

$JAVA_HOME/jre/bin/keytool -export -alias ALIAS -file FILE_TO_EXPORT -keypass KEY_PASSWORD -keystore KEYSTORE_NAME -storepass KEYSTORE_PASSWORDたとえば、次のコマンドによって証明書が「supportpvtkeycert.pem」というファイルにエクスポートされます。

$JAVA_HOME/jre/bin/keytool -export -alias supportpvtkey -file supportpvtkeycert.pem -keypass password -keystore oimsupportidentity.jks -storepass password

25.3.1.4 カスタム・アイデンティティの証明書の信頼ストアへのインポート

カスタム信頼ストアを使用する場合、そのカスタム信頼ストアの証明書をインポートします。Java標準信頼を信頼ストアとして使用する場合、そのJava標準信頼の証明書(JAVA_HOME/jre/lib/security/cacertsなど)をインポートします。

ファイルから証明書をインポートするには、keytoolコマンドを使用します。構文は次のとおりです。

keytool -import -alias ALIAS -trustcacerts -file FILE_TO_IMPORT -keystore KEYSTORE_NAME -storepass KEYSTORE_PASSWORD

次の例では、証明書ファイルsupportpvtkeycert.pemがアイデンティティ・キーストアoimsupporttrust.jksにインポートされます。

$JAVA_HOME/jre/bin/keytool -import -alias supportpvtkey -trustcacerts -file supportpvtkeycert.pem -keystore oimsupporttrust.jks -storepass <password>ノート:

このコマンドにより、信頼性のあるCA証明書がカスタム・キーストアoimsupporttrust.jksにロードされます。キーストアが存在しない場合、作成します。

このカスタム信頼キーストアoimsupporttrust.jksはDOMAIN_HOME/config/fmwconfig/に作成またはコピーする必要があります。

keytoolコマンドに渡すパラメータ値は、個別の要件に応じて変更してください。keytoolの引数には改行が含まれないようにしてください。

25.3.2 カスタム・キーストアの構成(オプション)

ノート:

カスタム・キーの生成の詳細は、「カスタム・キー・ストアの生成(オプション)」を参照してください。

ノート:

証明書のCNがWLSがインストールされているマシンのホスト名と同じでない場合、ホスト名の検証で「なし」を選択する必要があります。選択するには、「SSL」タブ、「拡張」セクションに移動し、「ホスト名の検証」リストから「なし」を選択します。

25.3.3 Oracle Identity GovernanceおよびSOAサーバーのSSLの有効化

Oracle Identity Governanceサーバーおよび他の管理対象サーバーでSSLを有効化するには、Oracle Identity GovernanceのSSLを有効にし、SSLポートを使用するようにOimFrontEndURLとbackOfficeURLを変更し、SSLポートを使用するようにSOAサーバーのURLを変更します。

SSLを有効化するには、Oracle Identity GovernanceおよびSOAサーバーで次の構成を実行する必要があります。

25.3.3.1 Oracle Identity GovernanceのSSLの有効化

Oracle Identity GovernanceのSSLを有効化する詳細は、次の項を参照してください。

25.3.3.1.1 デフォルト設定を使用したOracle Identity GovernanceのSSLの有効化

デフォルト設定を使用してOracle Identity GovernanceおよびSOAサーバーのSSLを有効化するには:

25.3.3.2 Oracle Identity GovernanceのSSLポートを使用するためのOimFrontEndURLの変更

Oracle Identity GovernanceのSSLポートを使用するためにOimFrontEndURLを変更するには:

25.3.3.4 SOAサーバーURLをSOA SSLポートを使用するように変更

SOAサーバーURLをSOA SSLポートを使用するように変更するには:

-

管理サーバーおよびOracle Identity Governance管理対象サーバーが稼働しているときに、Enterprise Manager (EM)にログインします。

たとえば:

http://ADMINISTRATIVE_SERVER/em -

「WebLogicドメイン」をクリックして、「システムMBeanブラウザ」を選択します。

-

「アプリケーション定義のMBeans」で、「oracle.iam」→「アプリケーション:OIM」→「XMLConfig」→構成→「XMLConfig.SOAConfig」→「SOAConfig」に移動します。

-

Rmiurl属性の値を変更します。

ノート:

Rmiurlは、SOA管理対象サーバーにデプロイされたSOA EJBにアクセスするために使用されます。

これは、アプリケーション・サーバーのURLです。クラスタ化されたインストールの場合は、すべてのSOA管理対象サーバーURLのカンマ区切りのリストです。

たとえば:

t3s://mysoa1.example.com:8002 t3s://mysoa1.example.com:8002,mysoa2.example.com:8003,mysoa3.example.com:8004 -

Soapurl属性の値を変更します。たとえば:

https://mysoa.example.com:8002ノート:

Soapurlは、SOA管理対象サーバーにデプロイされたSOA Webサービスにアクセスするために使用されます。これは、Webサーバーまたはロード・バランサをフロントエンドとするSOAクラスタでは、WebサーバーURLまたはロード・バランサURLです。単一SOAサーバーでは、アプリケーション・サーバーURLです。

-

「適用」をクリックして変更を保存します。

SOAサーバーのURLは、ForeignJNDIProvider-SOAでも有効にする必要があります。

25.3.4 Oracle Identity Governance DBのSSLの有効化

Oracle Identity GovernanceデータベースのSSLを有効化するには、サーバー認証SSLモードでデータベースを設定し、KeyStoreと証明書を作成し、Oracle Identity Governanceを更新し、WebLogic Serverを更新します。

Oracle Identity GovernanceデータベースのSSLを有効にするには、次の構成を行う必要があります。

25.3.4.1 キーストアと証明書の作成

orapkiユーティリティを使用して、サーバー側とクライアント側のキーストアを作成できます。このユーティリティは、Oracle DBインストールの一部として出荷されます。

キーストアは、JKSやPKCS12などの任意の形式にすることができます。キーストアの形式は、プロバイダの実装によって異なります。たとえば、JKSはSun Oracleが提供する実装で、PKCS12はOraclePKIProviderが提供する実装です。

Oracle Identity Governanceでは、DBサーバーにJKSクライアント・キーストアのみを使用します。これは、PKCS12などのJKS以外のキーストア形式を使用するには、リリースが差し迫っているときにインストーラ側に大きな変更を加える必要があったためです。ただし、Oracle Identity Governanceにはdefault-KeyStore.jksという名前のJKS形式のキーストアがあらかじめ含まれています。

orapkiユーティリティを使用して、次のキーストアを作成できます。

25.3.4.2 サーバー認証SSLモードでのデータベースの設定

サーバー認証SSLモードでデータベースを設定するには:

-

データベース・サーバーとリスナーを停止します。

-

listener.oraファイルを次のように構成します。

-

次のパスに移動します。

$DB_ORACLE_HOME/network/adminディレクトリたとえば:

/u01/app/user1/product/12.1.0/dbhome_1/network/admin -

listener.oraファイルを編集してSSLリスニング・ポートとサーバー・ウォレット・ロケーションを含めます。

次にlistener.oraファイルのサンプルを示します。

# listener.ora Network Configuration File: DB_ORACLE_HOME/listener.ora # Generated by Oracle configuration tools. SSL_VERSION = 1.2 SSL_CLIENT_AUTHENTICATION = FALSE WALLET_LOCATION = (SOURCE = (METHOD = FILE) (METHOD_DATA = (DIRECTORY = DB_ORACLE_HOME/bin/server_keystore_ssl.p12) ) ) LISTENER = (DESCRIPTION_LIST = (DESCRIPTION = (ADDRESS = (PROTOCOL = TCPS)(HOST = server1.mycompany.com)(PORT = 2484)) ) (DESCRIPTION = (ADDRESS = (PROTOCOL = TCP)(HOST = server1.mycompany.com)(PORT = 1521)) ) ) TRACE_LEVEL_LISTENER = SUPPORT

-

-

sqlnet.oraファイルを次のように構成します。

-

次のパスに移動します。

$DB_ORACLE_HOME/network/adminディレクトリたとえば:

/u01/app/user1/product/12.1.0/dbhome_1/network/admin -

sqlnet.oraファイルを編集して次の内容を含めます。

-

TCPS認証サービス

-

SSL_VERSION

-

サーバー・ウォレット・ロケーション

-

SSL_CLIENT_AUTHENTICATIONタイプ(trueまたはfalse)

-

通信で許可されるSSL_CIPHER_SUITES(オプション)

次にsqlnet.oraファイルのサンプルを示します。

# sqlnet.ora Network Configuration File: DB_ORACLE_HOME/sqlnet.ora # Generated by Oracle configuration tools. SQLNET.AUTHENTICATION_SERVICES= (BEQ,NTS, TCPS) SSL_VERSION = 1.2 SSL_CLIENT_AUTHENTICATION = FALSE WALLET_LOCATION = (SOURCE = (METHOD = FILE) (METHOD_DATA = (DIRECTORY = DB_ORACLE_HOME/bin/server_keystore_ssl.p12) ) )

-

-

-

tnsnames.oraファイルを次のように構成します。

-

次のパスに移動します。

$DB_ORACLE_HOME/network/adminディレクトリたとえば:

/u01/app/user1/product/12.1.0/dbhome_1/network/admin -

tnsnames.oraファイルを編集してサービスの説明リストにSSLリスニング・ポートを含めます。

次にtnsnames.oraファイルのサンプルを示します。

# tnsnames.ora Network Configuration File: DB_ORACLE_HOME/tnsnames.ora # Generated by Oracle configuration tools. PRODDB = (DESCRIPTION_LIST = (DESCRIPTION = (ADDRESS = (PROTOCOL = TCPS)(HOST = server1.mycompany.com)(PORT = 2484)) (CONNECT_DATA = (SERVER = DEDICATED) (SERVICE_NAME = proddb) ) ) (DESCRIPTION = (ADDRESS = (PROTOCOL = TCP)(HOST = server1.mycompany.com)(PORT = 1521)) (CONNECT_DATA = (SERVER = DEDICATED) (SERVICE_NAME = proddb) ) ) )

-

-

データベース・サーバーのユーティリティを起動および停止します。

-

データベース・サーバーを起動します。

25.3.4.3 Oracle Identity Governanceの更新

Oracle Identity GovernanceおよびOracle Identity Governance DBでSSLモードを有効にして安全な通信を確保するには、Oracle Identity Governanceで次のステップを実行する必要があります。

25.3.4.4 WebLogic Serverの更新

Oracle Identity GovernanceデータベースのSSLを有効にしたら、データベースSSLポートを使用するために、次のOracle Identity Governanceデータソースおよびオーセンティケータを変更する必要があります。

ノート:

データベースのホストまたはポートの変更を行う前に、Oracle Identity Governanceアプリケーションをホストする管理対象サーバーを停止する必要があります。ただし、WebLogic管理サーバーは稼動させたままでかまいません。

25.3.4.4.2 Oracle Identity Governanceオーセンティケータの更新

WebLogicサーバーの既存のOracle Identity Governanceオーセンティケータは、非SSL DB詳細に対して構成されており、Oracle Identity Governance DBとの通信にデータソースを使用しません。オーセンティケータでSSL DB詳細を使用するには、次の手順を実行する必要があります。

-

データソースがSSLに構成されていることを確認します。

-

WebLogic管理コンソールで、「セキュリティ・レルム」→「myrealm」→ 「プロバイダ」に移動します。

-

OIMAuthenticationProviderを削除します。

-

OIMAuthenticatorタイプの認証プロバイダを作成し、制御フラグをSUFFICIENTに設定します。

-

OIMSignatureAuthenticatorタイプの認証プロバイダを作成し、制御フラグをSUFFICIENTに設定します。

-

オーセンティケータを次の順に並べ替えます。

-

DefaultAuthenticator

-

OIMAuthenticator

-

OIMSignatureAuthenticator

-

その他のプロバイダ(あれば)

-

-

すべてのサーバーを再起動します。

25.3.4.5 jps-config.xmlおよびjps-config-jse.xmlファイルの更新

WebLogic管理サーバーを適切に起動するには、jps-config.xmlおよびjps-config-jse.xmlファイルを更新する必要があります。

jps-config.xmlおよびjps-config-jse.xmlファイルを更新するには:

- $DOMAIN_HOME/config/fmwconfig/ディレクトリに移動します。

jps-config.xmlファイルをテキスト・エディタで開きます。jdbc.urlパラメータを検索します。- SSLポートを指すようにDB接続文字列を変更します。

- ファイルを保存します。

jps-config-jse.xmlファイルをテキスト・エイタで開きます。jdbc.urlパラメータを検索します。- SSLポートを指すようにDB接続文字列を変更します。

audit.loader.jdbc.stringパラメータを検索します。- SSLポートを指すようにDB接続文字列を変更します。

- ファイルを保存します。

25.3.5 SOA承認コンポジットのSSLの有効化

SOA承認コンポジットのSSLを有効化するには、ヒューマン・ワークフロー・コンポーネント・タイプの各コンポジットのHTTPSポートを更新します(有効なワークリストURLエントリがあり、HTTPSポートを使用する必要がある場合)。

SOA承認コンポジットのSSLを有効化するには:

- SOA管理対象サーバーが実行されていることを確認します。

- WebLogic Server管理者資格証明を使用して、Oracle Enterprise Managerにログインします。

- Enterprise Managerコンソールの左上にあるドメイン名の左に表示された、「ターゲット・ナビゲーション」の画像をクリックします。

- 「SOA」をクリックしてSOAインフラ(SOA_SERVER_NAME)を選択します。

- 「デプロイ済コンポジット」タブをクリックします。

- 「DefaultOperationalApproval [6.0]」コンポジットをクリックします。

- 「コンポーネント」セクションで、「ヒューマン・ワークフロー」タイプの「ApprovalTask」リンクをクリックします。

- 「管理」タブをクリックします。

- 「ホスト名」、「HTTPポート」および「HTTPSポート」を必要に応じて変更します。

- コンポーネント・タイプが「ヒューマン・ワークフロー」の各コンポジットに対してステップ7から9を繰り返します。これには、HTTPSポートの使用が必要な有効なワークリストURLエントリ(たとえばDefaultOperationalApproval [6.0])が含まれます。

25.3.6 Design ConsoleのSSLの構成

ノート:

-

トラスト・ストアの場所を取得するには、WebLogic Server管理コンソールで、「環境」、「サーバー」をクリックします。OIM_SERVER_NAMEをクリックして、Oracle Identity Governanceサーバーの詳細を表示します。

「キーストア」タブをクリックし、「信頼」セクションに表示される信頼キーストアの場所をノートにとっておきます。

-

Design ConsoleおよびOracle Identity Governanceが違うホストにデプロイされている場合は、信頼キーストアをDesign Consoleがデプロイされているホストにコピーし、信頼キーストアをコピーしたローカル・ホストの場所にTRUSTSTORE_LOCATION環境変数を設定します。

たとえば:

setenv TRUSTSTORE_LOCATION OIM_HOME/designconsole/copied_oimsupporttrust.jks

25.3.7 Oracle Identity GovernanceユーティリティのSSLの構成

Oracle Identity Governanceクライアント・ユーティリティには、PurgeCache、GenerateSnapshot、UploadJars、およびUploadResourcesがあります。

25.3.8 SSL対応サーバーのシステム・プロパティの更新

SSL対応サーバーの場合、ドメイン・ホームのsetDomainEnvファイルに必要なプロパティを設定する必要があります。

DOMAIN_HOME/bin/setDomainEnv.sh (UNIXの場合)またはDOMAIN_HOME\bin\setDomainEnv.cmd (Windowsの場合)ファイルに次のプロパティを設定します。

-

-Dweblogic.security.SSL.ignoreHostnameVerification=true -

-Dweblogic.security.TrustKeyStore=DemoTrust

25.3.9 Oracle Identity GovernanceでのFIPSモードの有効化

Oracle Identity GovernanceサーバーでFIPSモードを有効にするには:

ノート:

-

前提条件として、OIGサーバーがインストールおよび構成されている必要があります。使用されるJDKは、Oracle JDK 1.8.0_271-b09です。

-

詳細なステップは、『Oracle WebLogic Serverセキュリティの管理』のJavaオプションからのFIPS 140-2モードの有効化に関する項を参照してください。

25.3.10 FIPSのカスタム・ポリシーを作成するためのクライアント・ポリシーの変更

FIPS (Federal Information Processing Standards)は、米国商務省の標準技術局(National Institute of Standards and Technology: NIST)によって発行されている一連の標準で、コンピュータ・システムおよびネットワークのセキュリティを評価するのに使用されます。FIPSサポートの詳細は、『Oracle Fusion Middlewareの管理』のOracle Fusion MiddlewareでのFIPS 140サポートに関する項を参照してください。

FIPSのカスタム・ポリシーを作成するためのクライアント・ポリシーを変更するには:

25.3.11 Oracle Identity GovernanceでのTLS 1.3サポート

Oracle Identity Governance 12cではTransport Layer Security (TLS) 1.3がサポートされ、インターネット経由の通信にセキュリティを提供しています。このプロトコルを使用すると、クライアント/サーバー・アプリケーションの通信における、傍受、改ざんまたはメッセージ偽造を防止できます。

Oracle Identity Governanceは、次のチャネルでTLS 1.3をサポートします。

| チャネル | TLS 1.3ステータス |

|---|---|

|

フロント |

受信トラフィックがロード・バランサ、WebサーバーまたはWebLogic Server上で終了するため、TLS 1.3は完全にサポートされます。 |

|

LDAPバック |

TLS 1.3トランスポートは、Oracle Identity Governance バンドル・パッチ12.2.1.4.2104XXでサポートされます。ただし、IDSプロファイルベースのユーザー・アイデンティティ・ストアを使用する場合、TLS 1.3はサポートされません。 |

|

アウトバウンドHTTPS |

アウトバウンド・コールはすべてJSSEを使用して行われ、JDK固有のデフォルトに依存しています。 |

25.3.12 TLSv1.3でのSSL有効化のトラブルシューティング

このトピックでは、TLSv1.3プロトコルを使用したSSLの構成に関する次のトラブルシューティングのヒントを示します:

問題

TLSv1.3プロトコルでSSLを有効にした後、Identity Self ServiceおよびIdentity System Administrationにアクセスすると、ブラウザにエラー404が表示されます。これは、identity.earおよびself-services.earがデプロイ済アプリケーション・ステータスで失敗ステータスであるためです。

解決方法

この問題をトラブルシューティングするには:

-

WebLogicレベルで使用されるカスタム・トラスト・ストア

oimsupporttrust.jksから、次の信頼証明書をエクスポートします:keytool -export -keystore oimsupporttrust.jks -alias supportpvtkey -file supportpvtkeycert.pem

-

エクスポートされた証明書の内容をRFC形式でリストし、出力をコピーします。この出力は、インポート・ステップ中に貼り付ける必要があります。証明書と出力を一覧表示するコマンドは次のとおりです:

[USERNAME@HOST newcert]$ keytool -printcert -file supportpvtkeycert.pem -rfc -----BEGIN CERTIFICATE----- MIIDPTCCAiWgAwIBAgIEPXSBCjANBgkqhkiG9w0BAQsFADBPMQswCQYDVQQGEwJV UzEaMBgGA1UECgwRT1JHQU5JWkFUSU9OX05BTUUxETAPBgNVBAsTCElkZW50aXR5 MREwDwYDVQQDEwhkZW4wMmNqdDAeFw0yMTAzMTcxMzA2NTRaFw0yNjA5MDcxMzA2 NTRaME8xCzAJBgNVBAYTAlVTMRowGAYDVQQKDBFPUkdBTklaQVRJT05fTkFNRTER MA8GA1UECxMISWRlbnRpdHkxETAPBgNVBAMTCGRlbjAyY2p0MIIBIjANBgkqhkiG 9w0BAQEFAAOCAQ8AMIIBCgKCAQEAlLwqdu7oi/M8mku0mbS5awRH71OGmM2F+iHm k00JSczsA5x1p3OMo2Mq7Hnt6IlXrPIdmbIfv6QOYYrmWKI5meh/duYNYhPGZQs6 ov8jvuzKjjaRjzsSy4s38hCQ12UE2DZ31H0mzjHxHKWpJ021bqK5VnFsL6taPuaU wM/dA/JizYCa90QdcQcJh4paFBDhPAmWGUhVLbNZmFVFNKzYvgWYIWHtTXunyocK Dy8/0bC6vvv9MIfaCQJuu0NJVvi8yHoH2QpCgbe0e6HweUF79DQx9m7LPqFVxgqx fJTLu0ZGkySYU5M6R+In3cSuYPXt/JTBT/XHEa5aGyrgR12j2QIDAQABoyEwHzAd BgNVHQ4EFgQU0jDsOPbsaTvLXWKRLPuJwX07W1UwDQYJKoZIhvcNAQELBQADggEB AG3mRFFzLSmT2IecuxxotoHBz3ptZHtYTjiBVSce8fatgzFfiStfwME9/XbRlQbQ iWPUn4p92Q3GlVXZbwx7JOCiy/Gg0Vtkt2SglWARVuQCLszoPmjJC9nDnmxw2fl5 JQ81NUrwkfHMLf4ZOzl/0t0Fp19/sGT7IjOfzLQzeZosxN+MjzTaux+n10Usf4lN lzxMdUz1jxObmXR6vZc8uwD3224QZJgGWhK16kYfkdoXUX+2gFb7VqoolGEOe208 ioLpYSBkarhZysUUqpAJ0PLbN3zJvA5uU5q5CGUOHLnTHZeyvKKWr9zUQseFYMqQ kW2o9gPuPUdhQa6F9D+k29o= -----END CERTIFICATE-----

-

Oracle Enterprise Manager Fusion Middleware Controlにログインします。

-

上部の「WebLogicドメイン」を展開し、「セキュリティ」、「キーストア」の順に移動します。

-

systemという名前のOPSSストライプを展開し、publiccacertsキーストアを選択します。「管理」をクリックします。

-

「インポート」をクリックします。

-

「証明書のインポート」セクションで、「証明書または証明連鎖の貼付け」オプションを選択します(まだ選択されていない場合)。

-

「証明書文字列をここに貼り付けます」に、RFC形式でエクスポートし、ステップ2でコピーした

supportpvtkeycert.pem証明書を貼り付けます。 -

「OK」をクリックします。

-

インポートが成功したら、WebLogic管理サーバーを含むすべてのサーバーを再起動します。

これで、Identity Self ServiceおよびIdentity System Administrationユーザー・インタフェースにアクセスできます。

25.4 Ready Appの使用

Ready Appについて理解し、登録して使用します。これにより、WebLogic Serverがアプリケーションのデプロイメントを完了した時点で完全に初期化されていないアプリケーションも、サーバーの準備完了状態に加わる要求を登録することができ、完全に初期化されたときにサーバーに通知することができます。

この項では、次の項目について説明します。

25.4.1 Ready Appについて

Ready AppはWebLogicのメカニズムです。これを使用すると、サーバーまたはサーバーで実行されているパーティション(あるいは両方)の準備完了状態にアプリケーションが影響を与えることができます。このためには、ReadyLifecycle javaインタフェースのready()メソッドとnotReady()メソッドを登録して使用します。

多くのアプリケーションでは、WebLogic Server (WLS)がRUNNING状態の場合、サーバーのすべてがリクエストを受け取る準備ができています。ただし、一部のアプリケーションでは、WebLogic Serverの起動サイクルよりも長くかかる非同期処理が行われている場合があります。WebLogicがRUNNING状態になったときにアプリケーションでリクエストを処理できる準備が整っていない可能性がある場合、そのアプリケーションはReady Appに登録する必要があります。デプロイされたアプリケーションの1つがRUNNING状態に到達せず準備できていない場合に備えて、ロード・バランサとライフサイクル・ツールは常にReadyApp URLを利用して、WebLogic Serverインスタンスがリクエストを受け取る準備ができているかどうかを判別する必要があります。

Fusion Middlewareアプリケーションの起動プロセスにおいて、WebLogic Serverからは上位スタック・アプリケーション(SOA SuiteまたはBPMなど)の起動プロセスが認識できません。このため、ロード・バランサまたは他のWLSインスタンスが、完全に機能していないサーバーへトラフィックのルーティングを早く開始する場合があります。また、サーバーの再起動を伴う自動化されたステップにおいて、パッチ・ツールや他のライフサイクル操作を使用して、サーバーが準備できているかどうかを判別するのは困難です。このドキュメントでは、上位スタック・アプリケーションをWLSに登録して、アプリケーションの起動が完了したらWLS起動プロセスに通知するメカニズムを定義します。

このフレームワークの目的は、WebLogic Serverがアプリケーションのデプロイメントを完了した時点で完全に初期化されていないアプリケーションが、サーバーの準備完了状態に加わるという要求を登録し、完全に初期化されたときにサーバーに通知することです。これは次の目的で重要です。

-

自動メカニズムの場合、ツールは、サーバーがすべてのアプリケーションとともにリクエストを処理する準備ができたかどうかを判別する信頼性の高い方法を必要です。このチェックにより、自動ツールが、プロセスの次のステップに進んでも問題ないかどうかを認識できます。たとえば、ツールで一連のサーバーのローリング再起動を実行する必要がある場合は、停止したサーバーが完全に使用可能になってから、ドメインまたはクラスタの次のサーバーのシャットダウンを開始することが重要です。こうすることにより、ドメインまたはクラスタで、複数のサーバーが使用不可(すなわち起動中/初期化中)にならないようにします。

-

ロード・バランシング目的では、このフレームワークによって、信頼性の高いサーバー(およびマルチテナントの場合はパーティション)のヘルスチェックURLが提供されます。これでロード・バランサはサーバーがリクエストを受け入れる準備がいつできたかを確実に判別できます。

WebLogic Serverが起動時にアプリケーションのデプロイメントを完了する(つまりサーバーのリスニング・ポートが開く)とすぐに、アプリケーションが完全に初期化されてリクエストを受け入れる準備ができる場合には、アプリケーションをこのフレームワークに含める(アプリケーションでこのフレームワークを使用する)必要はありません。

25.4.2 アプリケーションのReady Appへの登録

Ready App機能を使用するには、アプリケーションをReady Appに登録する必要があります。

META-INF\weblogic-application.xmlファイルに次の行を指定することです。

<wls:ready-registration>true</wls:ready-registration>

ノート:

weblogic-application.xmlファイルの内容によって、「wls:」が必要になる場合と必要ない場合があります。他のタグにこの接頭辞がない場合には、Ready App登録タグにも付けないでください。

Not Readyに設定されます。また、アプリケーションがWebLogicからアンデプロイされると、アプリケーションの登録は自動的に解除されます。

25.4.3 EARでのReady Appの使用

Ready AppをEARで使用するには、アプリケーションをReady Appに登録し、ready()メソッドとnotready()メソッドを呼び出します。

ready()やnotReady()の呼出しによって、2つのランタイム例外が発生する可能性があります。これらを次に示します。

| 例外 | 説明 |

|---|---|

| IllegalArgumentException | この例外が発生するのは、コンポーネント起動コンテキストによって報告されるapplicationIdがnullの場合です。 |

| IllegalStateException | この例外が発生するのは、アプリケーションが正常に登録されなかった場合です。デプロイメント・ディスクリプタが適切に設定されていることを確認してください。 |

25.4.4 WARでのReady Appの使用

Ready AppをEARで使用するには、アプリケーションをReady Appに登録し、ready()メソッドとnotready()メソッドを呼び出します。

ノート:

次の手順は、個別にデプロイされたWARファイルのみに適用されます。アプリケーションをEAR内のWARとしてデプロイする場合は、EARでのReady Appの使用方法について「EARでのReady Appの使用」の手順を参照してください。| 例外 | 説明 |

|---|---|

| IllegalArgumentException | この例外が発生するのは、コンポーネント起動コンテキストによって報告されるapplicationIdがnullの場合です。 |

| IllegalStateException | この例外が発生するのは、アプリケーションが正常に登録されなかった場合です。デプロイメント・ディスクリプタが適切に設定されていることを確認してください。 |

25.4.5 Ready Appのテスト

Ready Appが作動しているかどうかをテストするには、WebLogic管理コンソールにログインし、DebugReadyAppのデバッグ設定を有効にします。

この例では、サーバーに3つのアプリケーション(グローバル・パーティションに1つ、最新パーティションに1つずつ)がデプロイされています。これは値1 (準備できていないという意味)によってわかります。ready()メソッドをこれらのアプリケーションについて呼び出すと、値は0になります(アプリケーションが準備できていることを示す)。

すべてのアプリケーションの準備ができると、サーバーの準備ができたとみなされます。1つのパーティションのすべてのアプリケーションの準備ができていても、他のアプリケーションの準備ができていないという場合もあります。