17 サーバー・インスタンスの構成

dsconfigコマンドまたはOracle Unified Directory Services Managerを使用してサーバー・インスタンスの構成および管理を行う方法について理解します。内容は次のとおりです。

-

dsconfigを使用したサーバー構成の管理

-

manage-suffixを使用した接尾辞の管理

17.1 dsconfigを使用したサーバー構成の管理

dsconfigコマンドを使用して、Oracle Unified Directoryのディレクトリ・サーバーとプロキシ・サーバーの両方を構成できます。

ディレクトリ・サーバーまたはプロキシ・インスタンス用にサポートされているサブコマンドのリスト、およびこのコマンド固有の情報は、「dsconfig」を参照してください。dsconfigを使用して、プロキシ固有のコンポーネントを構成できます。

ノート:

この項は、デプロイされたOracle Unified Directoryインスタンスの構成と管理を行う必要がある管理者またはユーザーを対象としています。ここでは、dsconfigコマンド行ユーティリティの概要と、このコマンド・ユーティリティを使用したサーバー構成方法について説明します。

この項では、次の項目について説明します。

17.1.1 dsconfigコマンドの使用

dsconfigコマンドは、サーバー構成にアクセスするための簡単なメカニズムを提供します。dsconfigは、コンポーネント・セットとして構成を提供します。各コンポーネントは、1つ以上のサブコマンドにより管理できます。

dsconfigは対話型として使用することもできます。対話型モードでは、dsconfigは、ウィザードのようにサーバー構成を進めます。詳細は、「対話型モードでのdsconfigの使用」を参照してください。

dsconfigは、実行中のサーバー・インスタンスを構成する場合のみ使用できます。オフライン構成はdsconfigではサポートされていません。

他の管理コマンドと同じように、dsconfigは、管理コネクタを使用してサーバーにアクセスします。詳細は、「サーバーへの管理トラフィックの管理」を参照してください。この項の例ではすべて、管理コネクタはデフォルト・ポート(4444)をリスニングし、ローカル・ホストを実行するサーバーにアクセスすることが前提になっています。そうでない場合は、--portオプションと--hostnameオプションを指定する必要があります。

この項では、次の項目について説明します。

17.1.1.1 dsconfigおよび証明書のチェックの実行

dsconfigコマンドは、証明書認証を行う保護された接続で、サーバーにアクセスします。dsconfigを対話型モードで実行する場合、証明書の信頼方法について尋ねるメッセージが表示されます。

dsconfigを非対話型モード(つまり-nオプション付き)で実行する場合、トラスト・ストア・パラメータの指定は、コマンドをローカルで実行しているか、リモートで実行しているかによって異なります。

この項では、次の項目について説明します。

17.1.1.1.1 dsconfigをローカルで実行

コマンドをローカルで実行するには、管理しているサーバー上でdsconfigを起動する必要があります。トラスト・ストア・パラメータを指定しない場合、サーバーは、デフォルトでローカル・インスタンスのトラスト・ストアを使用します。明示的に指定しないかぎり、ローカル・インスタンス・トラストはINSTANCE_DIR/OUD/config/admin-truststoreです。

17.1.1.1.2 dsconfigをリモートで実行

コマンドをローカルで実行するには、ユーザーが管理していないサーバー上でdsconfigを起動する必要があります。トラスト・ストア・パラメータまたは-X (--trustAll)オプションを指定する必要があります。トラスト・ストア・パラメータを指定する最も簡単な方法は、対話型モードで1回コマンドを実行し、サーバーによって提示される証明書をトラスト・ストアに保存することです。

$ dsconfig

>>>> >>>> Specify Oracle Unified Directory LDAP connection parameters

Directory server hostname or IP address [host1.example.com]:

Directory server administration port number [4444]:

Administrator user bind DN [cn=Directory Manager]:

Password for user 'cn=Directory Manager':

How do you want to trust the server certificate?

1) Automatically trust

2) Use a truststore

3) Manually validate

Enter choice [3]: 3

Administrator user bind DN [cn=Directory Manager]:

Password for user 'cn=Directory Manager':

Server Certificate:

User DN : CN=host1.example.com, O=Administration Connector Self-Signed Certificate

Validity : From 'Wed Apr 29 11:13:21 MEST 2009'

To 'Fri Apr 29 11:13:21 MEST 2011'

Issuer : CN=host1.example.com, O=Administration Connector Self-Signed Certificate

Do you trust this server certificate?

1) No

2) Yes, for this session only

3) Yes, also add it to a truststore

4) View certificate details

Enter choice [2]: 3

Truststore path: /local/instances/certificates/jctruststore

Password for keystore '/local/instances/certificates/jctruststore':

...

トラスト・ストアに証明書を保存しておけば、非対話型モードでそのトラスト・ストア・パラメータを指定できるようになります。

$ dsconfig -h localhost -p 4444 list-connection-handlers -n \ --trustStorePath /local/instances/certificates/jctruststore \ --trustStorePasswordFile /local/instances/certificates/jctruststore.pin -j pwd-file Connection Handler : Type : enabled : listen-port : use-ssl -------------------------:------:---------:-------------:-------- JMX Connection Handler : jmx : false : 1689 : false LDAP Connection Handler : ldap : true : 1389 : false LDAPS Connection Handler : ldap : false : 636 : true LDIF Connection Handler : ldif : false : -

17.1.1.2 dsconfigサブコマンドの使用

dsconfigコマンドは、様々な構成要素を直感的に管理できるサブコマンド・リストを提供します。

これらのサブコマンドを使用して、様々なコンポーネントを追加、削除、リストアップ、表示および変更することができます。

| サブコマンド | 機能 |

|---|---|

|

|

新規のコンポーネントを作成する |

|

|

既存のコンポーネントを削除する |

|

|

コンポーネントのプロパティを表示する |

|

|

既存の定義済コンポーネントをリストする |

|

|

コンポーネントのプロパティを変更する |

たとえば、次の5つのサブコマンドが接続ハンドラの管理に使用されます。

| サブコマンド | 機能 |

|---|---|

|

|

接続ハンドラを作成する |

|

|

接続ハンドラを削除する |

|

|

接続ハンドラのプロパティを表示する |

|

|

既存の定義済接続ハンドラをリストする |

|

|

接続ハンドラのプロパティを変更する |

すべてのタイプのコンポーネントを作成したり削除できるわけではありません。たとえば、ディレクトリ・サーバーのグローバル構成は1つのみです。このため、グローバル構成は、次の2つのサブコマンドでのみ管理されます。

| サブコマンド | 機能 |

|---|---|

|

|

グローバル構成プロパティを表示する |

|

|

グローバル構成プロパティを変更する |

すべてのコンポーネントの構成可能プロパティは、問合せして変更し、これによりコンポーネントの動作を変えることができます。たとえば、LDAP接続には、IPリスナー・アドレス、ポートおよびSSL構成を決定するプロパティがあります。

17.1.2 対話型モードでのdsconfigの使用

すべての構成パラメータと-n (--no-prompt)オプションを指定した場合を除き、dsconfigは対話モードで実行します。対話型モードは、ウィザードのようにサーバー構成を進めます。対話型モードは、dsconfigの使用し始めに適しています。

dsconfigを対話型モードで実行する際、対応するコマンド(すべての選択内容を含む)を表示またはファイルに書き込むように指定できます。

次の例は、--displayCommandオプションを使用して、トラスト・マネージャ構成時に、対応する非対話型コマンドを表示する方法を示しています。対応するコマンドは、そのコマンドがディレクトリ・サーバーによって適用および検証されたときに表示されることに注意してください。

$ dsconfig -h localhost -p 4444 -D "cn=directory manager" -j pwd-file --displayCommand ... The TrustStore Manager Provider was modified successfully The equivalent non-interactive command-line is: dsconfig --hostname "localhost" --port "4444" --bindDN "cn=directory manager" --bindPasswordFile pwd-file --trustAll set-trust-manager-provider-prop --provider-name "PKCS12" --set "enabled:true"

対応するコマンドをファイルにコピーするには、次の例に示すように、--commandFilePathオプションを使用します:

$ dsconfig -h localhost -p 4444 -D "cn=directory manager" -j pwd-file --commandFilePath /tmp/filename

17.1.3 dsconfigのヘルプ

dsconfigコマンドには、--helpオプションを使用してアクセスできる拡張オンラインヘルプがあります。

この項ではその概要を示します。内容は次のとおりです:

17.1.3.1 グローバル使用の表示

dsconfigコマンドのグローバル使用を表示するには、--helpオプションを使用する必要があります。

たとえば、次のようにコマンドを実行します。

$ dsconfig --help

17.1.3.2 正しいサブコマンドの確認

グローバル使用情報には、使用可能なサブコマンドのリストは含まれていません。サブコマンドのリストを取得するには、--help-xxxオプションを使用します。xxxは、表示されるサブコマンドのグループを示します。

ノート:

--help-allオプションを使用すると、使用可能なすべてのサブコマンドが表示されます。

たとえば、分散に関連するすべてのサブコマンドを確認するには、次のコマンドを使用します。

$ dsconfig --help-distribution

17.1.3.3 個々のサブコマンドのヘルプ

必要なサブコマンドがわかっているときに、そのサブコマンドに関する詳細なヘルプ情報を参照するには、次のようにサブコマンドの--helpオプションを使用します。

$ dsconfig create-monitor-provider --help

17.1.3.4 コンポーネントのプロパティのサマリーの表示

dsconfigコマンドには、すべてのコンポーネントとそのプロパティについてのドキュメントが組み込まれています。このドキュメントには、list-propertiesサブコマンドでアクセスできます。たとえば、次のコマンドを使用して、ワーク・キューに関連付けられているプロパティのサマリーを表示できます。

$ dsconfig list-properties -c work-queue

-cオプションが指定されていなければ、全コンポーネントのプロパティのサマリーが表示されます。

17.1.4 dsconfigを使用したサーバー・インスタンスの構成

dsconfigコマンドは、サーバー構成にアクセスするための推奨ユーティリティです。ldap*ユーティリティを使用してLDAP経由で直接構成にアクセスすることはお薦めしません。

この項では、サーバー・コンポーネントにアクセスするためのユーティリティの操作について説明します。内容は次のとおりです:

17.1.4.1 コンポーネントのプロパティの表示

コンポーネントのget-xxx-propサブコマンドを使用して、そのプロパティのリストを表示できます。各コンポーネントは、サーバー構成内の単一のLDAPエントリに関連付けられ、各プロパティは単一のLDAP属性に関連付けられています。

デフォルトのLDAP接続ハンドラのプロパティを表示するには、次のコマンドを実行します:

$ dsconfig -h localhost -p 4444 -D "cn=directory manager" -j pwd-file -X -n \ get-connection-handler-prop --handler-name "LDAP Connection Handler" Property : Value(s) ------------------------:------------------------------------------------------- allow-ldap-v2 : true allow-start-tls : false allowed-client : - denied-client : - enabled : true keep-stats : true key-manager-provider : - listen-address : 0.0.0.0 listen-port : 1389 ssl-cert-nickname : server-cert ssl-cipher-suite : - ssl-client-auth-policy : optional ssl-protocol : - trust-manager-provider : - use-ssl : false

dsconfigコマンドは、カスタマイズされていないプロパティのデフォルト値または動作を表示します。

17.1.4.2 コンポーネントの一覧表示

コンポーネントのlist-xxxsサブコマンドを使用して、そのコンポーネントのインスタンス・リストとそのサマリーを表示できます。これは、同じコンポーネントに複数のインスタンスがある場合に特に便利です。

たとえば、構成済の接続ハンドラを一覧表示するには、次のコマンドを実行します:

$ dsconfig -h localhost -p 4444 -D "cn=directory manager" -j pwd-file -X -n \ list-connection-handlers

インストールに応じて、出力は次のものに類似したものになります。

Connection Handler : Type : enabled : listen-port : use-ssl -------------------------:------:---------:-------------:-------- JMX Connection Handler : jmx : false : 1689 : false LDAP Connection Handler : ldap : true : 1389 : false LDAPS Connection Handler : ldap : false : 636 : true LDIF Connection Handler : ldif : false : - : - SNMP Connection Handler : snmp : false : 161 : -

17.1.4.3 サーバーの変更が記録される方法の理解

Oracle Unified Directoryでは、サーバーに変更が加えられるたびに(ADD、MODIFY、DELETEなど)、変更されたオブジェクト、変更された属性、変更者などの情報を含むエントリとしてその変更が格納されます。

この項では、次の項目について説明します。

17.1.4.3.1 サーバーの変更が記録される方法の概要

サーバー自体が、次のようにmodifiersName属性またはcreatorsName属性のいずれかを自動的に生成し、処理します。

-

MODIFYおよびDELETEの場合、サーバーは

modifiersName属性を作成します。 -

ADDの場合、サーバーは

creatorsName属性を作成します。

サーバーの変更は、あるユーザー(ユーザー1)、または別のユーザー(ユーザー2)として実行するユーザー(ユーザー1)によって明示的に実行できます。

-

1人のユーザー(ユーザー1)が変更を実行する場合、あいまいさは生じず、その変更者名または作成者名が格納されます。

-

あるユーザー(ユーザー1)が別のユーザー(ユーザー2)として変更を実行する場合、ユーザー1がサーバーにバインドされますが、オブジェクトを変更する際にはユーザー2になります。

17.1.4.3.2 サーバーの変更が記録される方法の構成

サーバーでこれらの変更をどのように記録するかは、use-authid-for-audit-attrs属性を構成することで選択できます。たとえば、

-

False (デフォルト): バインドされたユーザー(ユーザー1)の認証ID (バインドDNなど)が変更者として格納されます。

-

True: プロキシ・ユーザー(ユーザー2)の認証IDが変更者として格納されます(該当する場合。プロキシ認可を使用する場合など)。サーバーは、エントリでの書込み操作中に

creatorsNameまたはmodifiersNameの認可IDを記録します。

次に、use-authid-for-audit-attrs属性値をtrueに設定する例を示します。これにより、サーバーはプロキシ・ユーザー(ユーザー2)を変更者として記録します。

./dsconfig set-plugin-prop \ --plugin-name LastMod \ --set use-authid-for-audit-attrs:true \ --hostname localhost \ --port 4444 \ --trustAll \ --bindDN cn=Directory\ Manager \ --bindPasswordFile /tmp/dsconfigpwd \ --no-prompt

関連トピック

17.1.4.4 コンポーネントの作成

コンポーネントの新しいインスタンスは、コンポーネントのcreate-xxxサブコマンドを使用して作成できます。

複数のサブタイプを持つコンポーネントもあります。たとえば、接続ハンドラには、LDAP、LDIF、JMXおよびSNMPの4つのタイプがあります。これらすべてが同じサブコマンドを使用して作成されるため、作成するコンポーネントのタイプを-tまたは--typeのサブコマンドを使用して指定する必要があります。

新しいコンポーネントを作成する際には、そのコンポーネントの必須プロパティを指定する必要があります。必須プロパティは、作成するコンポーネントのタイプによって異なります。たとえば、LDAP接続ハンドラとJMX接続ハンドラとでは必須プロパティが異なる可能性があります。必須プロパティが未定義のままの場合、dsconfigは、対話型モードに入り、未定義プロパティの入力が求められます。-n (非対話型)オプションを含めている場合、dsconfigは、コンポーネントの作成に失敗し、定義の必要があるプロパティを示すエラー・メッセージが表示されます。

17.1.4.5 コンポーネントのプロパティの変更

コンポーネントのプロパティは、そのコンポーネントのset-xxx-propサブコマンドを使用して変更できます。複数のプロパティは、--setオプションを複数回使用することにより、同時に変更できます。次の例では、set-connection-handler-propサブコマンドを使用して、接続ハンドラのプロパティを変更しています。

ノート:

多くのコンポーネントには、そのコンポーネントの実装として使用されるJavaクラスの名前を指定するJavaクラス・プロパティがあります。このプロパティは変更しないでください。変更した場合、サーバーの操作が正しく実行されなくなる可能性があります。これらのプロパティは拡張プロパティとして扱われ、dsconfigを--advancedオプション付きで実行しないかぎり、表示されません。

たとえば、LDAPv2接続を受け入れるようにLDAP接続ハンドラを構成する場合は、次のコマンドを実行します:

$ dsconfig -h localhost -p 4444 -D "cn=directory manager" -j pwd-file -X -n \ set-connection-handler-prop --handler-name="LDAP Connection Handler" \ --set allow-ldap-v2:true

17.1.4.6 複数値プロパティの値の変更

同じdsconfigコマンドで--addオプションを複数回使用することにより、プロパティに複数の値を設定できます。

この例では、allowed-clientプロパティに対して複数の値を設定します。

LDAP接続ハンドラで接続を特定のクライアントに制限するには、次のコマンドを実行します:

$ dsconfig -h localhost -p 4444 -D "cn=directory manager" -j pwd-file -n \ set-connection-handler-prop --handler-name "LDAP Connection Handler" \ --add allowed-client:myhost --add allowed-client:myhost.example \ --add allowed-client:myhost.example.com

17.1.4.7 コンポーネントの削除

コンポーネントの既存インスタンスは、dsconfig delete-xxxサブコマンドを使用して削除できます。

次の例では、前の例で作成したLDAP接続ハンドラを削除します:

$ dsconfig -h localhost -p 4444 -D "cn=directory manager" -j pwd-file -X -n \ delete-connection-handler --handler-name "My LDAP Connection Handler"

17.1.5 dsconfigを使用した接続ハンドラの構成

接続ハンドラは、接続の許可、リクエストの読取りおよび応答の送信を含む、クライアント・アプリケーションとのすべてのやり取りを処理します。

セキュアな接続の構成の詳細は、「LDAPおよびJMX用のSSLおよびStartTLSの構成」を参照してください。

この項では、dsconfigコマンドを使用した接続ハンドラの構成方法について説明します。この項の内容は次のとおりです。

ノート:

この項で説明するトピックでは、部分的な構成例のみを紹介しています。全構成プロパティの詳細を表示するには、次のコマンドを使用してください:

$ dsconfig list-properties -c connection-handler

17.1.5.1 接続ハンドラの理解

Oracle Unified Directoryは、様々なタイプの接続ハンドラをサポートします。各タイプについて理解し、接続ハンドラを表示する方法を学習することが重要です。

この項では、次の項目について説明します。

17.1.5.1.1 接続ハンドラのタイプの理解

Oracle Unified Directoryは、次のタイプの接続ハンドラをサポートします。

-

LDAP接続ハンドラ。この接続ハンドラは、LDAPを使用するクライアントとのやり取りに使用されます。LDAPv3は完全サポート、LDAPv2は部分的にサポートされます。

-

LDAPS接続ハンドラ。この接続ハンドラは、SSL経由でLDAPを使用するクライアントとのやり取りに使用されます。

-

LDIF接続ハンドラ。この接続ハンドラは、内部操作によりサーバー内の変更を処理するために使用されます。

-

JMX接続ハンドラ。この接続ハンドラは、Java Management Extensions (JMX)フレームワークとRemote Method Invocation (RMI)プロトコルを使用するクライアントとのやり取りを許可します。

-

SNMP接続ハンドラ。この接続ハンドラは、SNMPリクエストを処理して、MIB 2605により示されるモニタリング情報を取得するために使用されます。サポートされているSNMPプロトコルは、SNMP V1、V2cおよびV3です。

17.1.5.1.2 すべての接続ハンドラの表示

構成済接続ハンドラのすべてを、その基本プロパティとともに表示するには、dsconfig list-connection-handlersコマンドを使用します。

次のようにコマンドを実行します。

$ dsconfig -h localhost -p 4444 -D "cn=directory manager" -j pwd-file -X -n \ list-connection-handlers

Connection Handler : Type : enabled : listen-port : use-ssl -------------------------:------:---------:-------------:-------- JMX Connection Handler : jmx : false : 1689 : false LDAP Connection Handler : ldap : true : 1389 : false LDAPS Connection Handler : ldap : false : 636 : true LDIF Connection Handler : ldif : false : - : - SNMP Connection Handler : snmp : false : 161 : -

17.1.5.2 LDAP接続ハンドラのプロパティの表示

LDAP接続ハンドラのプロパティを表示するには、dsconfigコマンドを使用します。

dsconfigコマンドを次のように実行します:

$ dsconfig -h localhost -p 4444 -D "cn=directory manager" -j pwd-file -X -n \ get-connection-handler-prop --handler-name "LDAP Connection Handler"

次のように出力されます。出力内容は、構成によって異なります。

Property : Value(s) -----------------------:------------ allow-ldap-v2 : true allow-start-tls : false allowed-client : - denied-client : - enabled : true keep-stats : true key-manager-provider : - listen-address : 0.0.0.0 listen-port : 1389 ssl-cert-nickname : server-cert ssl-cipher-suite : - ssl-client-auth-policy : optional ssl-protocol : - trust-manager-provider : - use-ssl : false

17.1.5.3 ディレクトリ・サーバーへのクライアントLDAPアクセスの制御

LDAP経由でディレクトリ・サーバーにアクセスできる、またはアクセスできないクライアントのリストを指定できます。LDAP接続ハンドラのallowed-clientプロパティまたはdenied-clientプロパティを設定します。これらのプロパティの値は、サブネットワーク・マスク付きIPアドレスまたはサブネットです。

デフォルトでは、これらのプロパティは設定されないので、すべてのクライアントがアクセスを許可されます。これらのプロパティの変更は、即時有効になりますが、すでに構築されている接続への干渉は発生しません。

この例では、サブネット・マスク255.255.255.10のクライアントにのみアクセスが許可されます。

dsconfigコマンドを次のように実行します:

$ dsconfig -h localhost -p 4444 -D "cn=directory manager" -j pwd-file -X -n \ set-connection-handler-prop --handler-name "LDAP Connection Handler" \ --set allowed-client:255.255.255.10

17.1.5.4 LDIF接続ハンドラの構成

LDIF接続ハンドラはデフォルトで無効になっています。この接続ハンドラを使用して、内部操作によりサーバー内の変更を処理できます。処理する変更はLDIFファイルから読み取られます。

この項では、次の項目について説明します。

17.1.5.4.1 LDIF接続ハンドラのプロパティの表示

LDIF接続ハンドラのデフォルト・プロパティを表示するには、dsconfigコマンドを使用する必要があります。

たとえば、次のようにコマンドを実行します。

$ dsconfig -h localhost -p 4444 -D "cn=directory manager" -j pwd-file -n \ get-connection-handler-prop --handler-name "LDIF Connection Handler"

インストールに応じて、出力は次のものに類似したものになります。

Property : Value(s) ---------------:------------------------- allowed-client : - denied-client : - enabled : false ldif-directory : config/auto-process-ldif poll-interval : 5 s

ldif-directoryプロパティは、LDIFファイルのディレクトリを指定します。接続ハンドラは、poll-intervalプロパティで指定されている間隔で、このディレクトリにファイルがあるかどうかを確認します。それから、接続ハンドラは内部操作としてこれらのファイルに含まれる変更を処理し、結果を出力ファイルに書き込みます。このとき、処理結果を示すコメントも書き込まれます。

17.1.5.5 JMX接続ハンドラの構成

JMX接続ハンドラは、Java Management Extensions (JMX)プロトコルを使用するクライアントとのやり取りに使用されます。

この項では、次の項目について説明します。

17.1.5.5.1 JMX接続ハンドラのプロパティの表示

JMX接続ハンドラのデフォルト・プロパティを表示するには、dsconfigコマンドを使用する必要があります。

dsconfigコマンドを次のように実行します:

$ dsconfig -h localhost -p 4444 -D "cn=directory manager" -j pwd-file -X -n \ get-connection-handler-prop --handler-name "JMX Connection Handler"

インストールに応じて、出力は次のものに類似したものになります。

Property : Value(s) ---------------------:------------ allowed-client : - denied-client : - enabled : false key-manager-provider : - listen-port : 1689 ssl-cert-nickname : server-cert use-ssl : false

17.1.6 dsconfigを使用したネットワーク・グループの構成

dsconfigコマンドを使用してネットワーク・グループを構成できます。ネットワーク・グループは、Oracle Unified Directoryに対する全クライアント・リクエストの単一のエントリ・ポイントです。ネットワーク・グループは、クライアントとのすべてのやり取りを処理し、これをディスパッチし、リクエスト処理をワークフローに委任します。クライアント接続は、一番優先度が高く、すべての条件を満たしているネットワーク・グループに関連付けられます。

インストール時、優先度1のデフォルト・ネットワーク・グループが作成されます。リクエスト・フィルタリング・ポリシーまたはリソース制限を設定するには、ネットワーク・グループのサービス品質ポリシーを作成する必要があります。

各ネットワーク・グループは、1つ以上のワークフローに関連付けられます。ワークフローは、ネーミング・コンテキスト(または接尾辞)へのアクセスを提供します。ワークフローをネットワーク・グループに関連付けることにより、ネットワーク・グループに対して、使用可能なネーミング・コンテキストが示されます。通常、ワークフローが作成されている状態で、ネットワーク・グループを作成します。ワークフローの詳細は、「dsconfigを使用したワークフローの構成」を参照してください。

次の手順内のコマンドではすべて、ホスト名(-h)、管理ポート(-p)、バインドDN (-D)およびバインド・パスワード・ファイル(-j)を指定します。各例では、すべての証明書を信頼するために-Xオプションが使用されます。

この項では、dsconfigコマンドを使用したネットワーク・グループの構成方法について説明します。この項の内容は次のとおりです。

17.1.6.1 ネットワーク・グループの作成について

多くのネットワーク・グループを作成できます。クライアント・リクエストは、条件を満たす一番高い優先度のネットワーク・グループによって処理されます。したがって、ネットワーク・グループを作成する際には、作成予定のすべてのネットワーク・グループと、各優先度を考慮する必要があります。優先度は0以上で、0が最も高い優先度になります。

同じ優先度の2つのネットワーク・グループを作成できます。ただし、2つ以上のネットワーク・グループが同じ優先度で、クライアント・リクエストと一致する場合、リクエストを処理するネットワーク・グループは、クライアント・リクエストと一致する他のネットワーク・グループ間においてランダムになります。したがって、各ネットワーク・グループに異なる優先度を指定する必要があります。

新しいネットワーク・グループのデフォルト・プロパティは次のとおりです。

Property Value(s)

----------------------------------------------------------------------

allowed-auth-method All authorization methods are allowed.

allowed-bind-dn All bind DNs are allowed.

allowed-bind-id All bind IDs are allowed.

allowed-client All clients with addresses that do not match

an address on the deny list are allowed. If

there is no deny list, then all clients are

allowed.

allowed-portAll All port numbers are allowed.

allowed-protocol All supported protocols are allowed.

certificate-mapper The global certificate mapper will be used.

denied-client If an allow list is specified, then only

clients with addresses on the allow list are

allowed. Otherwise, all clients are allowed.

enabled true

generic-identity-mapper The global generic identity mapper will be

used.

gssapi-identity-mapper The global GSSAPI identity mapper will be

used.

is-security-mandatory false

priority 1

workflow userroot0

17.1.6.2 ネットワーク・グループの作成

ネットワーク・グループを作成するには、dsconfigコマンドのサブコマンドcreate-network-groupオプションを使用します。

たとえば、dsconfigコマンドを次のように実行します。

$ dsconfig -h localhost -p 4444 -D "cn=Directory Manager" -j pwd-file -X -n \ create-network-group --group-name network-group1 --set enabled:true\ --set workflow:workflow1 --set priority:1

ネットワーク・グループを作成した後、ネットワーク・グループにネットワーク・グループのサービス品質ポリシーを関連付けることができます。サービス品質ポリシーの作成の詳細は、「ネットワーク・グループのサービス品質ポリシーの作成」を参照してください。

17.1.6.3 ネットワーク・グループのプロパティの変更

ネットワーク・グループのプロパティは、トラフィックをフィルタリングし、リクエストの転送方法を示します。

この項では、次の項目について説明します。

17.1.6.3.1 ネットワーク・グループのプロパティの理解

次の条件を設定するように、ネットワーク・グループのプロパティを構成できます:

-

クライアントとネットワーク・グループ間で許可される認証方法(

allowed-auth-method)。 -

ネットワーク・グループへの接続が許可されるバインドDN (

allowed-bind-dn)。 -

Oracle Unified Directoryへのアクセスが承認されるクライアントのリスト(

allowed-client)。リストは、クライアントのIPアドレスまたは名前で示されます。許可クライアント・リストが設定されていない場合、拒否クライアント・リストに含まれていなければ、すべてのクライアントが許可されます。 -

Oracle Unified Directoryへの接続に使用できるプロトコル(

allowed-protocol)。指定がなければ、すべてのプロトコルが許可されます。 -

Oracle Unified Directoryに接続されるクライアント接続を構成するために許可されたポート(

allowed-portAll)。指定がなければ、すべての接続ハンドラ・ポートが許可されます。 -

クライアント証明書をユーザー・エントリと照合させるために使用する証明書マッパーの名前(

certificate-mapper)。指定がなければ、グローバル証明書マッパーが使用されます。 -

Oracle Unified Directoryへのアクセスが承認されないクライアントのリスト(

denied-client)。拒否クライアント・リストが設定されていない場合、許可クライアント・リストによる制限がなければ、すべてのクライアントが承認されます。 -

簡易非GSSAPI SASLバインド・リクエストとプロキシ認可制御の実行中にアイデンティティをマップするためにネットワーク・グループが使用するアイデンティティ・マッパーのセット(

generic-identity-mapper)。 -

GSSAPI/SASLバインド・リクエストの実行中にアイデンティティをマップするためにネットワーク・グループが使用するアイデンティティ・マッパーのセット(

gssapi-identity-mapper)。 -

クライアントとOracle Unified Directoryの間のセキュリティを常に必要とするかどうか(

is-security-mandatory)。 -

ネットワーク・グループの優先度(

priority)。クライアント接続は、まず、一番優先度が高いネットワーク・グループと比較されます。クライアント接続が、その接続条件と一致しない場合、比較するネットワーク・グループの優先度を1つずつ下げていきます。ネットワーク・グループが選択されない場合、クライアント接続は拒否されます。

17.1.6.3.2 ネットワーク・グループのプロパティの構成

dsconfig set-network-group-propコマンドを使用して、ネットワーク・グループのプロパティを変更できます。

たとえば、ネットワーク・グループのプロパティを変更するには、dsconfigコマンドを次のように実行します。

$ dsconfig -h localhost -p 4444 -D "cn=Directory Manager" -j pwd-file -X -n \

set-network-group-prop --group-name network-group1 --set priority:3

たとえば、次のように指定すると、IPアドレス208.77.188.166からの接続は、network-group1により拒否されます:

$ dsconfig -h localhost -p 4444 -D "cn=Directory Manager" -j pwd-file -X -n \ set-network-group-prop --group-name network-group1 \ --set denied-client:208.77.188.166

17.1.6.3.3 許可/拒否クライアント・リストの設定

allowed-clientリストとdenied-clientリストに対しては、サーバーの名前サービス構成を知っている必要があります。たとえば、名前サービスがホストをmyclienthost.example.comとして認識する場合、値は、myclienthostではなく、myclienthost.example.comと指定する必要があります。同様に、名前サービスがホストをmyclienthostと認識する場合は、値はmyclienthostと指定する必要があります。名前サービスがどのように構成されているか知らない場合は、マシンの完全修飾ドメイン名(たとえばmyclienthost.oracle.com)と短縮名(myclienthost)の両方を指定する必要があります。複数の値を指定することにより、名前が確実に正しく解決されます。たとえば:

$ dsconfig -h localhost -p 4444 -D "cn=Directory Manager" -j pwd-file -X -n \

set-network-group-prop \

--group-name network-group1 \

--add denied-client:myhost \

--add denied-client:myhost.example \

--add denied-client:myhost.example.com

これらの問題を回避するには、ホスト名より明確なIPアドレスを使用してください。

Oracle Unified Directoryに接続する際、localhostまたはローカル・マシンの名前を使用すると、クライアントのIPアドレスが変わってしまいます。localhostからの接続を拒否するには、拒否クライアント・リストにlocalhostとローカル・マシンの名前の両方を指定します。

17.1.6.4 ネットワーク・グループのサービス品質ポリシーの作成

オプションで、ネットワーク・グループとサービス品質(QoS)ポリシーを関連付けることができます。QoSポリシーは、ネットワーク・グループによるリクエストの処理方法を決定する追加フィルタリング条件をクライアント接続に適用します。

Oracle Unified Directoryは、次の4つのタイプのQoSポリシーをサポートします。

-

リクエスト・フィルタリング・ポリシー

-

リソース制限

-

アフィニティ

-

リフェラル

ノート:

OUDSMは、管理コネクタ経由でOracle Unified Directoryインスタンスにアクセスします。管理コネクタは、ネットワーク・グループに対して定義されているQoSポリシーの影響は受けません。したがって、OUDSMは、ネットワーク・グループに対して定義されているQoSポリシーをバイパスします。詳細は、「サーバーへの管理トラフィックの管理」を参照してください。

ネットワーク・グループのサービス品質ポリシーを作成するには、dsconfig create-network-group-qos-policyコマンドを使用します。サービス品質ポリシーが適用されるネットワーク・グループの名前と、サービス品質ポリシーのタイプを指定する必要があります。

この項では、次の項目について説明します。

17.1.6.4.1 リクエスト・フィルタリング・サービス品質ポリシーの作成

リクエスト・フィルタリング・ポリシーは、着信クライアント・リクエストに次の条件を適用します:

-

allowed-attributes: 検索リクエストのフィルタに指定できる属性のリスト。 -

allowed-operations: ネットワーク・グループによって許可される操作のタイプ。たとえば、ネットワーク・グループが読取りリクエストのみを許可するように指定できます。 -

allowed-search-scopes: 許可される検索範囲。たとえば、1レベルのみ。 -

allowed-subtrees: 検索リクエストにベースDNとして指定できる特定のサブツリーのリスト。 -

prohibited-attributes: 検索リクエストのフィルタに指定すると拒否される属性のリスト。 -

prohibited-subtrees: 検索リクエストでベースDNとして指定されていても、指定不可となるサブツリーのリスト。

次の例では、ユーザー操作として検索のみが許可され、データ変更は許可されないリクエスト・フィルタリング・ポリシーを定義します:

$ dsconfig -h localhost -p 4444 -D "cn=Directory Manager" -j pwd-file -X -n \

create-network-group-qos-policy --group-name network-group1 \

--type request-filtering --set allowed-operations:search 17.1.6.4.2 リソース制限サービス品質ポリシーの作成

リソース制限ポリシーは、そのネットワーク・グループ経由でサーバーにアクセスできるクライアント接続に対して特定の制限を設定します。次の制限を定義できます:

-

max-concurrent-ops-per-connection: 構築済接続に対して同時に実行できる操作の最大数。サーバーを同期モードで実行する場合には、この最大値は1に設定します。 -

max-ops-per-connection: 接続単位での最大操作数。 -

max-connections: サーバーに対する同時クライアント接続最大数。接続の最大数を設定しない場合、サーバー側の制限が適用されます。 -

max-connections-from-same-ip: 同じIPアドレスからの最大接続数。サービス拒否攻撃を防ぎたい場合、このパラメータを使用します。ほとんどのリクエストが同じクライアントから送信されることが多いとわかっている場合には、このパラメータは設定しないでください。 -

max-ops-per-interval: 指定間隔単位での最大操作数。たとえば、1,000と設定すると、max-ops-intervalによる間隔の間に実行できる操作は最大1,000に制限されます。 -

max-ops-interval:max-ops-per-intervalパラメータで操作数をカウントする間隔。たとえば、この間隔を1秒と設定すると、秒単位で操作数がカウントされます。各間隔で制限(max-ops-per-interval)がチェックされ、適用されます。 -

min-substring-length: 最小検索文字列長。検索文字列が短いほど、検出対象となり表示される結果が多くなります。したがって、この機能は、部分文字列検索フィルタで最小検索文字列長を設定して、使用されるリソースを制限するのに便利です。 -

size-limit: 1回の検索でクライアントに返すことのできる最大エントリ数。このプロパティは、デフォルト設定にしておくことをお薦めします。 -

time-limit: 検索処理にかけることのできる最大時間。このプロパティは、デフォルト設定にしておくことをお薦めします。

次の例では、戻り値数を制限するためにユーザーに5文字以上の検索文字列を入力させるリソース制限ポリシーを定義します:

$ dsconfig -h localhost -p 4444 -D "cn=Directory Manager" -j pwd-file -X -n \

create-network-group-qos-policy --group-name network-group1 \

--type resource-limits --set min-substring-length:5 17.1.6.4.3 アフィニティ・サービス品質ポリシーの作成

ロード・バランシング・デプロイメントでは、アフィニティを使用して、通常のルーティング・プロセスをオーバーライドできます。アフィニティ・ポリシーのプロパティは、ルーティング・プロセスを決定します。

次のプロパティを構成できます。

-

affinity-policy: 使用するルーティング・ポリシーを指定します。アフィニティ・ポリシーは次のいずれかの値を使用できます:

-

all-requests-after-first-request -

all-requests-after-first-write-request -

all-write-requests-after-first-write-request -

first-read-request-after-write-request

アフィニティ・ポリシーに従って、特定の操作がアフィニティを設定します。前述のリストの最初のポリシー(

all-requests-after-first-request)では、すべての操作がアフィニティを設定します。残りのポリシー(all-requests-after-first-write-request、all-write-requests-after-first-write-requestおよびfirst-read-request-after-write-request)では、ADD、DELETE、MODまたはMODDNの操作がアフィニティを設定します。 -

-

affinity-timeout: アフィニティが適用される期間を定義します。

前の操作でアフィニティがすでに設定されている場合でも、アフィニティ・ポリシーと現在の操作タイプに応じて、ロード・バランシング・アルゴリズムは特定の状況でのみバイパスされます。アフィニティ・ポリシーがall-requests-after-first-requestまたはall-requests-after-first-write-requestである場合、アフィニティ・タイムアウトが切れるまで、すべての操作タイプに対してそのアフィニティ・ルートが使用されます。アフィニティ・ポリシーがall-write-requests-after-first-writeである場合、アフィニティ・タイムアウトが切れるまで、ADD、DELETE、MODまたはMODDNの操作に対してそのアフィニティ・ルートが使用されます。他の操作に対してはアフィニティ・ルートは使用されません。アフィニティ・ポリシーがfirst-read-request-after-write-requestである場合、アフィニティ・タイムアウトが切れるまで、ADD、DELETE、MODまたはMODDNの操作以外のすべての操作に対してそのアフィニティ・ルートが使用されます。

次の例では、任意の操作に対して設定できるアフィニティ・ポリシーを設定し、最大60秒間、すべての操作に対して使用するよう定義します。

$ dsconfig -h localhost -p 4444 -D "cn=Directory Manager" -j pwd-file -X -n \

create-network-group-qos-policy --group-name network-group1 \

--type affinity --set affinity-timeout:60s \

--set affinity-policy:all-requests-after-first-requestノート:

アフィニティ機能は、フェイルオーバー・アルゴリズム以外のすべてのロード・バランシング・アルゴリズムで使用できます。フェイルオーバー・アルゴリズムでは、一度に1つのルートのみが有効になります。有効なルートは、リモート・サーバーに障害が発生したところで(リモート・サーバーへのすべての接続が切断されるため)、変更されます。したがって、アフィニティは、フェイルオーバー・シナリオには適用できません。

17.1.6.4.4 参照サービス品質ポリシーの作成

参照サービス品質ポリシーを定義することによって、リモートLDAPサーバーから参照を受信したときのプロキシ・サーバーの動作を構成できます。参照そのものは、リモートLDAPサーバーで定義する必要があります。

ネットワーク・グループのサービス品質を作成する際、次の参照プロパティを設定できます:

-

参照ポリシーを

followに設定した場合にサポートされるホップの最大数(referral-hop-limit)。デフォルトは5です。 -

discard、forward、followなど、参照ポリシー(referral-policy)のタイプを定義します。このプロパティは、ネットワーク・グループによって参照が処理される方法を定義します。

たとえば、参照ポリシーはデフォルトでforwardに設定されます。これを次のようにdiscardまたはfollowに変更できます:

$ dsconfig -h localhost -p 4444 -D "cn=Directory Manager" -j pwd-file -X -n \

create-network-group-qos-policy --group-name network-group1 \

--type referral --set referral-policy:follow 17.1.6.5 ネットワーク・グループのサービス品質ポリシーの変更

QoSポリシーを変更するには、dsconfig set-network-group-qos-policy-propコマンドを使用して、ネットワーク・グループとポリシー・タイプを指定します。

次の例では、リソース制限サービス品質ポリシーの最小検索文字列制限を設定します。

$ dsconfig -h localhost -p 4444 -D "cn=Directory Manager" -j pwd-file -X -n \

set-network-group-qos-policy-prop --group-name network-group1 \

--policy-type resource-limits --set min-substring-length:517.1.6.6 ネットワーク・グループのルートDSEエントリの再配置

ルートDSEは、サーバーの名前、ネーミング・コンテキスト、およびサポートされている機能に関する情報を提供する特別なエントリです。ネットワーク・グループのルートDSEエントリは、ローカル・サーバー内でもリモート・サーバー内でも設定できます。

ルートDSEを再配置するには、次の例に示すように、dsconfig set-network-group-propコマンドを使用します:

$ dsconfig -h localhost -p 4444 -D "cn=Directory Manager" -j pwd-file -X -n \ set-network-group-prop --group-name network-group1 \ --set relocated-rootdse-workflow-element:<new rootDSE workflow element> \

relocated-rootdse-workflow-elementプロパティの値は、ルートDSEを検出できるワークフロー要素です(これは、null DNで検索して返されるエントリです)。

17.1.7 dsconfigを使用したワークフローの構成

dsconfigコマンドを使用してワークフローを構成できます。ワークフローは、ネットワーク・グループとネーミング・コンテキスト(接尾辞)間のリンクです。ワークフローは、ロード・バランシングまたは分散構成へのリクエストを処理する際に、特定のネットワーク・グループに対してアクセス可能なネーミング・コンテキストを定義します。ワークフローを作成する際には、ロード・バランシングまたは分散ワークフロー要素がすでに作成されている必要があります。

ワークフロー要素の詳細は、「dsconfigを使用したワークフロー要素の構成」を参照してください。

この項で説明するトピックには、dsconfigコマンドを使用してワークフローを構成する例が含まれています。次の各プロシージャで使用するすべてのコマンドで、プロキシ・ホスト名(-h)、プロキシ管理ポート(-p)、バインドDN(-D)およびバインド・パスワード・ファイル(-j)が指定されます。各例では、すべての証明書を信頼するために-Xオプションが使用されます。

この項では、次の項目について説明します。

17.1.7.1 リモートLDAPサーバーのプライバシ設定の理解

プロキシは、いくつかのプライベート・ワークフローを自動的に作成します。これらのワークフローを変更または削除しないでください。ワークフローの構成時には、リモートLDAPサーバーのプライバシ設定を考慮する必要があります。表17-1では、これらのプライバシ設定について説明します。

表17-1 リモートLDAPサーバーのプライバシ設定

| プライバシ設定 | 説明 |

|---|---|

|

LDIFBackend |

プライバシは |

|

JEBバックエンド |

常にパブリックです。ユーザー・データを含みます。 |

|

構成ファイル・ハンドラ・バックエンド |

常にプライベートです。 |

|

バックアップ・バックエンド |

常にプライベートです。 |

|

スキーマ・バックエンド |

常にプライベートです。 |

|

タスク・バックエンド |

常にプライベートです。 |

|

モニター・バックエンド |

常にプライベートです。 |

|

Truststoreバックエンド |

常にプライベートです。 |

17.1.7.2 既存ワークフローのリスト

サーバー・インスタンス上で構成されているすべてのワークフローを表示するには、dsconfig list-workflowsコマンドを使用します。次の例は、プロキシ・サーバー・インスタンス上で構成されているデフォルト・ワークフローを示しています:

$ dsconfig -h localhost -p 4444 -D "cn=Directory Manager" -j pwd-file -X -n \ list-workflows Workflow : Type : enabled ---------------:---------:-------- workflow1 : generic : true

17.1.7.3 ワークフロー・プロパティの表示

特定のワークフローのプロパティを表示するには、dsconfig get-workflow-propコマンドを使用します。たとえば:

$ dsconfig -h localhost -p 4444 -D "cn=Directory Manager" -j pwd-file -X -n \

get-workflow-prop --workflow-name workflow1

Property : Value(s)

---------------------:-------------------

base-dn : "ou=people,o=test"

enabled : true

workflow-element : load-bal-we1

access-control-group : Local Backends

virtual-aci-mode : false

base-dnは、ワークフローに対して使用されるベースDNを示します。このベースDNは、そのワークフローを使用したデプロイメント用です。workflow-elementプロパティは、リクエストを処理するワークフロー要素を示します。

ノート:

base-dnプロパティは読取り専用で、変更できません。

17.1.7.4 ワークフローの作成

各ワークフローは、ワークフロー要素に関連付けられます。ワークフローを作成する際、関連付けるワークフロー要素名(--set workflow-element)を指定する必要があります。つまり、ワークフロー要素をワークフローに関連付ける前に、ワークフロー要素を作成する必要があります。「dsconfigを使用したワークフロー要素の構成」を参照してください。

各ワークフローは、アクセス制御グループに関連付けられます。ワークフローを作成する際、関連付けるアクセス制御グループ名(--set access-control-group)を指定できます。デフォルトでは、ローカル・バックエンド・アクセス制御グループが使用されます。特定のアクセス制御グループを指定する場合は、アクセス制御グループをすでに作成している必要があります。アクセス制御グループの構成の詳細は、「dsconfigによるアクセス制御グループの構成」を参照してください。

仮想ACIはワークフローごとに有効化できます。仮想ACI機能を有効にするには、--set virtual-aci-mode:trueコマンドを使用して、virtual-aci-modeパラメータをtrueに設定します。

ワークフローを作成するには、dsconfig create-workflowコマンドを使用します。たとえば:

$ dsconfig -h localhost -p 4444 -D "cn=Directory Manager" -j pwd-file -X -n \ create-workflow \ --workflow-name workflow1 \ --set base-dn:ou=people,o=test \ --set enabled:true \ --set workflow-element:load-bal-we1

17.1.8 dsconfigを使用したワークフロー要素の構成

ワークフロー要素は、ルーティング構造の一部で、ワークフローにリンクされます。ディレクトリ・サーバー・インスタンスの場合、DBローカル・ワークフロー要素は物理データベースに関連付けられます。

使用可能なタイプやその使用方法を含めたワークフロー要素の詳細は、「ワークフロー要素の理解」を参照してください。

プロキシ・デプロイメントには、LDAPプロキシ・ワークフロー要素およびロード・バランシング・ワークフロー要素または分散ワークフロー要素が含まれている必要があります。

この項で説明するトピックでは、dsconfigコマンドを使用してワークフロー要素を構成する方法について説明します。次の手順内のコマンドではすべて、ホスト名(-h)、管理ポート(-p)、バインドDN (-D)およびバインド・パスワード・ファイル(-j)が指定されます。各例では、すべての証明書を信頼するために-Xオプションが使用されます。

この項では、次の項目について説明します。

17.1.8.1 ワークフロー要素のリスト

構成されているすべてのワークフロー要素を表示するには、dsconfig list-workflow-elementsコマンドを使用します。

次の例は、ディレクトリ・サーバー・インスタンスに対するデフォルト・ワークフロー要素を示しています。

$ dsconfig -h localhost -p 4444 -D "cn=Directory Manager" -j pwd-file -X -n \ list-workflow-elements Workflow Element : Type : enabled -----------------:--------------------:-------- adminRoot : ldif-local-backend : true userRoot : db-local-backend : true virtualAcis : db-local-backend : true

次の例では、ロード・バランシング用にデプロイされるプロキシ・サーバー・インスタンスのデフォルト・ワークフロー要素を示します:

$ dsconfig -h localhost -p 4444 -D "cn=Directory Manager" -j pwd-file -X -n \ list-workflow-elements Workflow Element : Type : enabled -----------------:--------------------:-------- adminRoot : ldif-local-backend : true load-bal-we1 : load-balancing : true proxy-we1 : proxy-ldap : true proxy-we2 : proxy-ldap : true

17.1.8.2 ワークフロー要素の作成

対話型モードでワークフロー要素を作成するには、dsconfig create-workflow-elementコマンドを使用します。セットアップ時にプロキシ・インスタンスを構成している場合には、必要なワークフロー要素はすでに作成されています。

次のタイプのワークフロー要素を作成できます:

-

DBローカル・バックエンド。詳細は、「DBローカル・バックエンド・ワークフロー要素の作成」を参照してください。

-

ロード・バランシング。詳細は、「ロード・バランシング・ワークフロー要素の作成」を参照してください。

-

分散。詳細は、「分散ワークフロー要素の作成」を参照してください。

-

プロキシLDAP。詳細は、「プロキシLDAPワークフロー要素の作成」を参照してください。

-

DNリネーム。詳細は、「DNリネームの実行」を参照してください。

-

Kerberos認証。詳細は、「dsconfigを使用したKerberosワークフロー要素の作成」を参照してください。

17.1.8.2.1 DBローカル・バックエンド・ワークフロー要素の作成

ローカル・バックエンド・ワークフロー要素は、ディレクトリ・サーバー・インスタンス内のバックエンドへのアクセスを提供します。新しいローカル・バックエンド・ワークフロー要素を作成するには、dsconfig create-workflow-elementコマンドを使用して、ワークフロー要素を介してアクセスする1つ以上のベースDNを指定します。

単一のバックエンドは、1つ以上のベースDNを処理できます。2つのバックエンドが同じベースDNを持つことはありませんが、あるバックエンドが別のバックエンドによって指定されるベースDNの下位のベースDNを持つことはあります。ベースDNが別のバックエンドのベースDNに従属する場合、そのバックエンドのすべてのベースDNがその同じベースDNに従属する必要があります。

次の例では、ou=admins,dc=example,dc=comのベースDNにアクセスするローカル・バックエンド・ワークフロー要素を作成および有効化しています。

$ dsconfig create-workflow-element -h localhost -p 4444 -D "cn=directory manager"\ -j pwd-file -X -n --element-name admins --type db-local-backend \ --set base-dn:ou=admins,dc=example,dc=com --set enabled:true

17.1.9 dsconfigを使用したプラグインの構成

プラグインは、操作の実行中、またはディレクトリ・サーバー内部のその他の定義済ポイントに、カスタム・ロジックを提供します。dsconfigコマンドは、ディレクトリ・サーバー構成の管理に使用します。

dsconfigの使用方法の詳細は、「dsconfigを使用したサーバー構成の管理」を参照してください。

この項の内容は次のとおりです。

17.1.9.1 プラグイン・タイプの理解

dsconfig plugin-typeプロパティを使用して、サーバーによってサポートされる数多くのプラグイン・タイプを1つ以上使用するようにプラグインを構成できます。既存のプラグインの構成に新しいデフォルト・プラグイン・タイプを追加することはできません。プラグインの構成から1つ以上のデフォルト・プラグイン・タイプを削除することはできますが、その場合には注意が必要です。通常、プラグインは、なんらかの理由があってデフォルト・プラグイン・タイプをサポートするように設計されています。1つ以上のプラグイン・タイプの削除により、ディレクトリ・サーバーの操作が不安定になる可能性があります。

大部分のプラグインが複数のタイプをサポートし、複数のプラグインが同じプラグイン・タイプで定義されることもあります。処理中におけるこれらのプラグインの起動順序は未定義です。特定の順序で起動する必要がある場合(たとえば、別のプラグインの結果に依存するプラグインがある場合)、プラグインが起動する順序を指定できます。詳細は、「プラグインの起動順序の構成」を参照してください。

17.1.9.2 プラグイン構成の変更

次の項では、dsconfigを使用したプラグイン構成の管理例を紹介します。dsconfigは、管理コネクタを使用して、サーバーにアクセスします。この項の例ではすべて、管理コネクタはデフォルト・ポート(4444)をリスニングし、ローカル・ホストを実行するサーバーにアクセスすることが前提になっています。そうでない場合は、--portオプションと--hostnameオプションを指定する必要があります。

dsconfigコマンドは、常に、証明書認証を行う保護された接続で、サーバーにアクセスします。dsconfigを対話型モードで実行する場合、証明書の信頼方法について尋ねるメッセージが表示されます。dsconfigを非対話型モード(-nオプション)で実行する場合、-Xオプションまたは--trustAllオプションを指定する必要があります。そうでない場合、コマンドは失敗します。

この項では、プラグイン構成の管理例を紹介します。内容は次のとおりです:

17.1.9.2.1 プラグインのリストの表示

この項の例では、現在サポートされているプラグインで構成されたディレクトリ・サーバーを示しています。これらのプラグインとその用途の詳細は、『Oracle Unified Directory構成リファレンス』のプラグインの構成に関する項を参照してください。

dsconfigを使用して、現在構成されているプラグインのリストを表示できます。

$ dsconfig -h localhost -p 4444 -D cn="Directory Manager" -j pwd-file -X -n \ list-plugins

インストールに応じて、出力は次のものに類似したものになります。

Plugin : Type : enabled --------------------------------:---------------------------------:-------- 7-Bit Clean : seven-bit-clean : false Change Number Control : change-number-control : true Entry UUID : entry-uuid : true LastMod : last-mod : true LDAP Attribute Description List : ldap-attribute-description-list : true Password Policy Import : password-policy-import : true Profiler : profiler : true Referential Integrity : referential-integrity : false Replication LDIF Import : replication-ldif-import : true UID Unique Attribute : unique-attribute : false

コマンドの出力により次の情報が示されます(左から右へ):

-

プラグイン。プラグインの名前。通常、プラグインの実行内容がわかる名前になっています。

-

タイプ。プラグインのタイプ。同じタイプのプラグインが複数ある場合もあります。

-

有効。プラグインは有効/無効を設定できます。サーバー構成で無効になっているプラグインは、何も行いません。

17.1.9.2.2 新しいプラグインの作成

プラグインを構成する最も簡単な方法は、対話型モードでdsconfigを使用する方法です。対話型モードでは、順を追ってプラグインを構成できるので、ここでの説明は省きます。

次の例では、非対話型モードでdsconfigを使用して新しいパスワード・ポリシー・インポート・プラグインを作成し、有効にする方法を示します。

$ dsconfig -h localhost -p 4444 -D "cn=directory manager" -j pwd-file -X -n \ create-plugin --type password-policy-import \ --plugin-name "My Password Policy Import Plugin" --set enabled:true

17.1.9.2.3 プラグインの有効化または無効化

enabledプロパティをtrueまたはfalseに設定することにより、プラグインを有効または無効にできます。この例では、前の例で作成したパスワード・ポリシー・インポート・プラグインを無効にします。

次のように、dsconfigコマンドを実行して、新しいパスワード・ポリシー・インポート・プラグインを無効にします。

$ dsconfig -h localhost -p 4444 -D cn="Directory Manager" -j pwd-file -X -n \ set-plugin-prop --plugin-name "My Password Policy Import Plugin" \ --set enabled:false

17.1.9.2.4 プラグインのプロパティの表示および構成

プラグインのプロパティを表示するには、get-plugin-propサブコマンドを使用します。プラグインのプロパティを変更するには、set-plugin-propサブコマンドを使用します。この例では、前の例で作成したプラグインのプロパティを表示し、プラグインを有効にして、デフォルトの認証パスワード格納スキームをSalted SHA-512に設定します。

17.1.9.2.5 プラグインの起動順序の構成

デフォルトでは、プラグインの起動順序は未定義です。set-plugin-root-prop --set plugin-type:valueサブコマンドを使用して、プラグインが特定の順序で起動するように指定できます。ここでのvalueは、コンマで区切ったプラグイン名のリストで表されたプラグインの順序になります。プラグイン順序文字列には、単一のアスタリスク要素を含めることができます。これは、明示的に名前が付けられていないプラグインを示すワイルドカードになります。

この例では、事前操作追加プラグインの前にEntry UUIDプラグインを起動することを指定しています。

17.1.10 dsconfigを使用した接尾辞の構成

Oracle Unified Directoryでは、セットアップ時またはその後に、複数の接尾辞を構成できます。

この項では、次の項目について説明します。

dsconfigの非対話型モードで、次の項で説明する構成を行うこともできます。

17.1.10.1 セットアップ時のdsconfigを使用した接尾辞の構成

ベース・エントリを作成することにより、セットアップ時にdsconfigコマンドを使用して接尾辞を構成できます。

ここに示すいずれかの方法を使用して、ベース・エントリ(dc=example,dc=com;dc=other,dc=com;dc=test,dc=comなど)を作成できます。

-

次のコマンドを使用してベース・エントリを作成します:

oud-setup --cli --baseDN dc=example,dc=com --baseDN dc=test,dc=com --baseDN \ dc=other,dc=com --addBaseEntry --ldapPort 2389 --adminConnectorPort 24444 \ --rootUserDN cn=Directory Manager --rootUserPassword password --no-prompt \ --noPropertiesFile

-

次のコマンドを使用してサンプル・データでベース・エントリを作成します:

oud-setup --cli --baseDN dc=example,dc=com --baseDN dc=test,dc=com --baseDN \ dc=other,dc=com --sampleData 15 --ldapPort 2389 --adminConnectorPort 24444 \ --rootUserDN cn=Directory Manager --rootUserPassword password --no-prompt \ --noPropertiesFile

追加構成なしで、すべての接尾辞の下にあるデータにアクセスできるようになりました。

17.1.10.2 実行中のサーバー上でのdsconfigを使用した接尾辞の構成

dsconfigコマンドまたはOUDSMを使用して、実行中のサーバー・インスタンス上で接尾辞を構成できます。OUDSMを使用した接尾辞の構成の詳細は、「接尾辞の作成」を参照してください。

dsconfigコマンドを使用して接尾辞を構成するには、次のステップを実行します。

17.1.11 dsconfigによるアクセス制御グループの構成

アクセス制御グループは特定の操作に適用されるACIを決定します。各ワークフローは、アクセス制御グループによって関連付けられます。アクセス制御グループは、そのワークフローが処理する操作に適用するACIのリストを定義します。デフォルトでは、ローカル・バックエンドと呼ばれるアクセス制御グループが存在します。このアクセス制御グループには、ユーザー・データから取得されたすべてのACIが含まれており、これを削除することはできません。

この項では、dsconfigコマンドによってアクセス制御グループを構成する方法について説明します。この項の内容は次のとおりです:

17.1.11.1 アクセス制御グループの作成

アクセス制御グループを作成するには、dsconfigコマンドを次のように実行します。

dsconfig create-access-control-group --group-name group1

17.2 manage-suffixを使用した接尾辞の管理

manage-suffixコマンドでは、ローカル・データベースにデータを格納するローカル接尾辞の作成および管理を行うことができます。dsconfigを使用して接尾辞の作成および管理もできますが、manage-suffixツールは専用ツールのため、より簡単に使用できます。

たとえば、manage-suffixコマンドに必要なのは、接尾辞を作成できるDNのみです。ツールを比較するには、「dsconfigを使用した接尾辞の構成」も参照してください。

Oracle Unified Directoryと他のOracleコンポーネント(エンタープライズ・ユーザー・セキュリティ、Database Net ServicesおよびE-Business Suiteなど)を統合する場合は、manage-suffixユーティリティを使用します。

Oracle Unified Directoryサーバーにデータを追加する前に、データを格納する接尾辞を定義する必要があります。

次の例では、manage-suffixコマンドを使用する方法について説明します。

-

manage-suffixを使用した統合接尾辞の作成

-

manage-suffixを使用した非統合接尾辞の作成

17.2.1 manage-suffixを使用した統合接尾辞の作成

manage-suffixを使用して統合接尾辞を作成する場合、ツールでは、Oracle Unified Directoryが他のOracleコンポーネントと統合する準備をします。

ローカル・データベース・ワークフロー要素がすでに存在する場合、既存のローカル・データベース・ワークフロー要素で接尾辞が作成および構成されます。ユーティリティを実行する前にサーバーにユーザー接尾辞が存在しない場合、新しいローカル・データベース・ワークフロー要素でユーザー接尾辞が作成および構成されます。ネットワーク・グループが指定されず、デフォルトのネットワーク・グループのみが定義されている場合、デフォルトのネットワーク・グループに接尾辞が登録されます。ネットワーク・グループが定義されていない場合、新しいネットワーク・グループが作成され、新しいネットワーク・グループに接尾辞が登録されます。

manage-suffixユーティリティは、非インタラクティブまたはインタラクティブCLIモードで使用できます。詳細は、次を参照してください。

17.2.1.1 非インタラクティブCLIモードを使用した接尾辞の作成

この項の例では、非インタラクティブCLIモードを使用して、ベース・エントリのみがプロビジョニングされ、エンタープライズ・ユーザー・セキュリティ(EUS)との統合用に構成された2つの接尾辞を作成します。

非インタラクティブCLIモードを使用して接尾辞を作成するには、manage-suffixコマンドを次のように実行します。

$ manage-suffix create \

--baseDN dc=suffix1 \

--baseDN dc=suffix2 \

--entries base-entry \

--integration eus \

--hostname host1.local \

--port 4444 \

--bindDN cn=Directory\ Manager \

--bindPasswordFile ****** \

--trustAll \

--no-prompt

17.2.1.2 インタラクティブCLIモードを使用した接尾辞の作成

この項の例では、インタラクティブCLIモードを使用して、ベース・エントリのみがプロビジョニングされ、エンタープライズ・ユーザー・セキュリティ(EUS)との統合用に構成された2つの接尾辞を作成します。

非インタラクティブCLIモードを使用して接尾辞を作成するには、manage-suffixコマンドを次のように実行します。

$ manage-suffix -h localhost -p 4444 -D "cn=directory manager" -j pwd-file -X

What do you want to do?

1) Create Suffixes

2) Delete Suffixes

3) Update Suffixes

4) List the Suffixes

q) quit

Enter choice [1]:

Reading Configuration ..... Done.

Provide the DNs of the suffixes to be created. Leave empty when you have

finished.

DN: dc=suffix1

DN: dc=suffix2

DN:

Specify the Oracle components with which the suffixes can integrate.

1) No Integration

2) Generic: Database Net Services and EBS (E-Business Suite)

3) EUS (Enterprise User Security), Database Net Services and EBS

(E-Business Suite)

c) cancel

Enter choice [1]: 3

Options to populate the suffix:

1) Only create the base entry

2) Load automatically-generated sample data

c) cancel

Enter choice [1]:

Creating suffixes ..... Done.

Adding Data ..... Done.

Updating Oracle Integration ...... Done.

17.2.2 manage-suffixを使用した非統合接尾辞の作成

manage-suffixコマンドを使用して、非統合接尾辞を作成できます。次の例では、別のDBおよび前の例とは異なるネットワーク・グループを使用して新しい接尾辞が作成されます。Oracle製品との統合に対して新しい接尾辞は構成されません。

この項では、次の項目について説明します。

17.2.2.1 非インタラクティブCLIモードを使用した非統合接尾辞の作成

非インタラクティブCLIモードを使用して、次の引数を指定してmanage-suffix createコマンドを実行することで、非統合接尾辞を作成できます。

$ manage-suffix create \

--baseDN cn=nointegrated \

--entries base-entry \

--integration no-integration \

--networkGroup network-group2 \

--workflowElement userRoot2 \

--dbPath config/db \

--hostname host1.local \

--port 4444 \

--bindDN cn=Directory\ Manager \

--bindPasswordFile ****** \

--trustAll \

--no-prompt17.2.2.2 インタラクティブCLIモードを使用した非統合接尾辞の作成

インタラクティブCLIモードを使用して、次の引数を指定してmanage-suffix createコマンドを実行することで、非統合接尾辞を作成できます。

$ manage-suffix -h localhost -p 4444 -D "cn=directory manager" -j pwd-file -X --advanced

Reading Configuration ..... Done.

What do you want to do?

1) Create Suffixes

2) Delete Suffixes

3) Update Suffixes

4) List the Suffixes

q) quit

Enter choice [1]:

Provide the DNs of the suffixes to be created. Leave empty when you have

finished.

DN: cn=nointegrated

DN:

Choose the network groups (separated by commas) that must expose the suffixes.

1) network-group

2) Create a new network group

c) cancel

Enter one or more choices separated by commas [1]: 2

Network Group Name: network-group2

Choose the Local DB workflow element where you want to store data.

1) userRoot

2) Create a new Local DB workflow element

c) cancel

Enter choice [1]: 2

Local DB Name: userRoot2

Provide the path where the data will be stored. It can be an absolute path or

a relative path to the server location.

DB Path: [db]: config/db

Specify the Oracle components with which the suffixes can integrate.

1) No Integration

2) Generic: Database Net Services and EBS (E-Business Suite)

3) EUS (Enterprise User Security), Database Net Services and EBS

(E-Business Suite)

c) cancel

Enter choice [1]:

Options to populate the suffix:

1) Only create the base entry

2) Leave the database empty

3) Load automatically-generated sample data

c) cancel

Enter choice [1]:

Creating suffixes ..... Done.

Adding Data ..... Done.

Some new network groups have been created. If the contents of the suffixes

are not exposed when performing LDAP operations, you must check the

configuration of the network groups and update them accordingly to your LDAP

clients.

この例では、新しいローカル・データベース・ワークフロー要素(userRoot2)および新しいネットワーク・グループ(network-group2)で新しい接尾辞が作成されます。管理者が新しい接尾辞に対して新しいネットワーク・グループおよび新しいローカル・データベース・ワークフロー要素を作成する必要があるため、この例では--advancedオプションが必要です。

17.2.3 接尾辞情報の表示

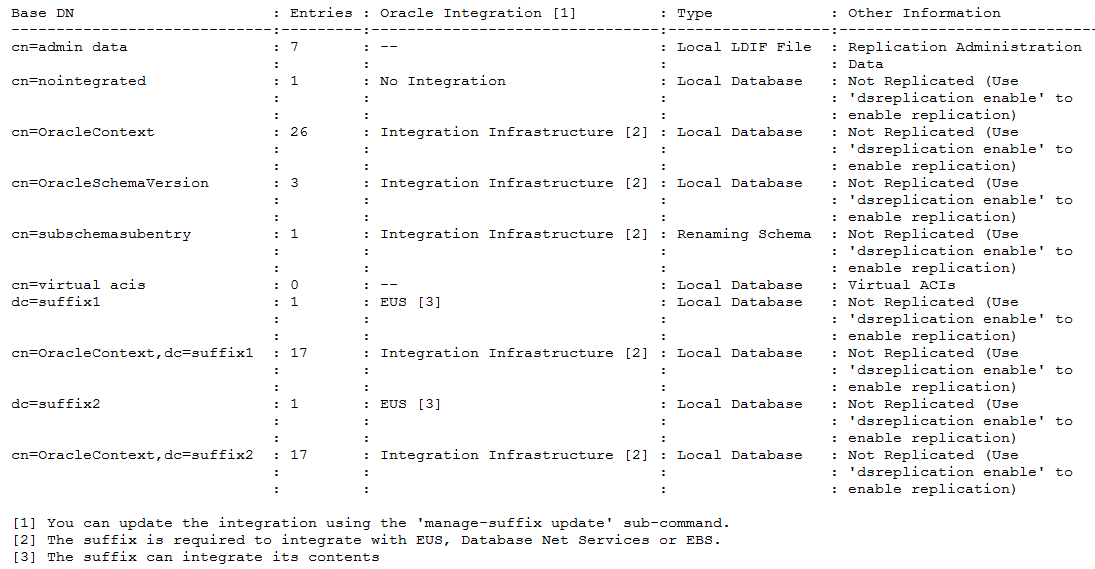

構成済のローカル接尾辞に関する情報を表示するには、manage-suffix listコマンドを使用します。拡張構成を持つ内部接尾辞に関する情報を表示する場合は、--advancedオプションを使用します。

たとえば、Oracle Unified Directoryと他のOracle製品間の統合の構成に使用される内部接尾辞を表示する場合、--advancedオプションを使用します。

manage-suffix listは、非インタラクティブまたはインタラクティブCLIモードで実行できます。オプションおよび使用方法の完全なリストについては、次のコマンドを実行します。

$ manage-suffix list --help

この項には次の例が含まれます:

17.2.3.1 デフォルトのオプションを使用した接尾辞情報の表示

デフォルトのmanage-suffixオプションを使用して、接尾辞情報を表示できます。

manage-suffixコマンドを次のように実行します。

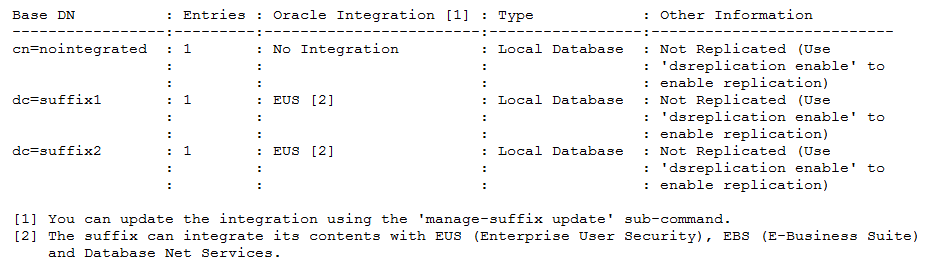

$ manage-suffix -h localhost -p 4444 -D "cn=directory manager" -j pwd-file -X -n

17.2.3.2 接尾辞のセットの表示

接尾辞のセットのみを表示するには、--baseDN引数を使用して表示する必要のある接尾辞を指定します。--baseDN引数が指定されていない場合は、すべての接尾辞が表示されます。--advanced引数を使用して内部接尾辞を表示することもできます。

--listDataToDisplay引数は、--dataToDisplay引数に対して許可されたな様々な値をリストし、説明する情報引数です。

--dataToDisplay引数を使用して、表示する情報を指定します。

この項の例では、suffix dc=suffix2に関する情報、ネットワーク・グループおよびワークフロー要素のみを示します。

manage-suffixコマンドを次のように実行します。

$ manage-suffix list --baseDN dc=suffix2 -X --dataToDisplay network-group --dataToDisplay workflow-element -j pwd-file -X -n Reading Configuration ..... Done. Base DN : Wfe [1] : N.G. [2] ------------:-----------:--------------- dc=suffix2 : userRoot : network-group [1] The name of the configuration entity (workflow element) containing the data. If the data of the data is not stored locally, it returns the name of the first workflow element associated with the suffix [2] The name of the network groups that expose the contents of this suffix

17.2.4 接尾辞構成の変更

manage-suffix updateコマンドを使用して、統合済の接尾辞構成を変更できます。インタラクティブまたは非インタラクティブCLIのいずれかを使用できます。

この項では、次の項目について説明します。

17.2.4.1 非インタラクティブCLIモードを使用した接尾辞構成の変更

非インタラクティブCLIモードを使用して統合済の接尾辞構成を変更できます。この項で説明する例では、manage-suffix updateコマンドを使用して、Oracle DatabaseまたはE-Business Suiteのいずれかの統合に使用された統合プロパティをEUSから汎用に変更します。この変更はdc=suffix1およびdc=suffix2のどちらに対しても行われます。

manage-suffix updateコマンドを次のように実行します。

manage-suffix update \

--baseDN dc=suffix1 \

--baseDN dc=suffix2 \

--integration generic \

--hostname host1.local \

--port 4444 \

--bindDN cn=Directory\ Manager \

--bindPasswordFile ****** \

--trustAll \

--no-prompt

17.2.4.2 インタラクティブCLIモードを使用した接尾辞構成の変更

インタラクティブCLIモードを使用して統合済の接尾辞構成を変更できます。この項で説明する例では、manage-suffix updateコマンドを使用して、Oracle DatabaseまたはE-Business Suiteのいずれかの統合に使用された統合プロパティをEUSから汎用に変更します。この変更はdc=suffix1およびdc=suffix2のどちらに対しても行われます。

manage-updateコマンドを実行します。たとえば:

$ manage-suffix update -h localhost -p 4444 -D "cn=directory manager" -j pwd-file

Reading Configuration ..... Done.

Choose the suffixes (separated by commas) to be updated.

1) cn=nointegrated

2) dc=suffix1

3) dc=suffix2

4) All

c) cancel

Enter one or more choices separated by commas: 2,3

Specify the Oracle components with which the suffixes can integrate.

1) Do not update the integration with Oracle components

2) No Integration

3) Generic: Database Net Services and EBS (E-Business Suite)

4) EUS (Enterprise User Security), Database Net Services and EBS

(E-Business Suite)

c) cancel

Enter choice [1]: 3

Choose the network groups (separated by commas) that must expose the suffixes.

1) Do not update the network groups

2) network-group

3) network-group2

4) All

5) Create a new network group

c) cancel

Enter one or more choices separated by commas [1]:

Updating Oracle Integration ....... Done.17.2.5 manage-suffixを使用した接尾辞の削除

manage-suffix deleteコマンドを使用して、接尾辞とそのすべてのデータを削除できます。非インタラクティブCLIまたはインタラクティブCLIを使用できます。

この項では、次の項目について説明します。

17.2.5.1 非インタラクティブCLIモードを使用した接尾辞の削除

非インタラクティブCLIモードを使用して接尾辞を削除できます。

baseDN引数を指定してmanage-suffix deleteを実行します。たとえば:

manage-suffix delete \

--baseDN dc=nointegration \

--hostname host1.local \

--port 4444 \

--bindDN cn=Directory\ Manager \

--bindPasswordFile ****** \

--trustAll \

--no-prompt

17.2.5.2 インタラクティブCLIモードを使用した接尾辞の削除

インタラクティブCLIモードを使用して接尾辞を削除できます。

manage-suffix deleteコマンドを実行します。たとえば:

$ manage-suffix delete -h localhost -p 4444 -D "cn=directory manager" -j pwd-file

Reading Configuration ..... Done.

Choose the suffixes (separated by commas) to be deleted.

1) cn=nointegrated

2) dc=suffix1

3) dc=suffix2

4) All

c) cancel

Enter one or more choices separated by commas: 1

You have chosen to delete the suffix 'cn=nointegrated'.

Once deleted, the data contained in the suffix will be permanently removed.

Do you want to continue? (yes / no) [no]: yes

Deleting suffix 'cn=nointegrated' ...... Done.

非統合接尾辞dc=nointegrationが削除され、そのローカル・データベース・ワークフロー要素userRoot2も削除されます。これらの例では、ローカル・データベース・ワークフロー要素userRoot2で定義されたベースDNがdc=nointegrationのみの場合は、このローカル・データベース・ワークフロー要素も削除されます。

17.3 OUDSMを使用したサーバー構成の管理

OUDSM上の各サーバー・インスタンスの「構成」タブから、サーバー構成要素を変更できます。

プロキシ・サーバー・インスタンスに固有の構成管理の詳細は、「プロキシ、分散および仮想化機能の構成」を参照してください

この項では、OUDSMの「構成」タブで実行できるタスクの概要について説明します。内容は次のとおりです。

17.3.1 構成ビューの選択方法の理解

「構成」タブには、サーバー構成の2つの別個のビューがあります。

次のとおりです。

-

ネーミング・コンテキスト。これはデフォルトのビューです。そのサーバー・インスタンスに構成された命名コンテキストまたは接尾辞に関するサーバー構成が表示されます。

-

コア構成。このビューには、そのサーバー・インスタンスに構成されたワークフロー、ワークフロー要素およびサーバー拡張に関するサーバー構成が表示されます。

選択する構成ビューにより、「作成」メニューで使用可能な項目が決まります。

17.3.2 OUDSMを使用してオブジェクトを構成するためのショートカットの使用

「類似作成」アイコンなどのショートカットを使用して同じ構成を持つ新しいコンポーネントを作成し、「作成」アイコンを使用してすでに選択されているコンポーネントの類似のタイプのコンポーネントを作成できます。

OUDSMを使用してサーバー・コンポーネントを作成する場合、「類似作成」![]() アイコンを使用して既存のコンポーネントを複製できます。「構成」タブでコンポーネントを選択して、「類似作成」をクリックすると、同じ構成の新しいコンポーネントが作成されます。その後、必要に応じて、新しいコンポーネントのプロパティを編集できます。

アイコンを使用して既存のコンポーネントを複製できます。「構成」タブでコンポーネントを選択して、「類似作成」をクリックすると、同じ構成の新しいコンポーネントが作成されます。その後、必要に応じて、新しいコンポーネントのプロパティを編集できます。

「作成」![]() アイコンを使用して、選択したコンポーネントと同じタイプのコンポーネントを作成することもできます。たとえば、左側のメニューからLDAP接続ハンドラを選択し、「作成」をクリックすると、新しい未構成のLDAP接続ハンドラが作成されます。

アイコンを使用して、選択したコンポーネントと同じタイプのコンポーネントを作成することもできます。たとえば、左側のメニューからLDAP接続ハンドラを選択し、「作成」をクリックすると、新しい未構成のLDAP接続ハンドラが作成されます。

左側のメニュー内のコンポーネントを右クリックすると、そのコンポーネントに関連するアクション・リストが表示されます。たとえば、LDAP接続ハンドラを右クリックするとドロップダウン・メニューが表示され、新しいLDAP接続ハンドラを作成したり、そのLDAP接続ハンドラを複製したり、接続ハンドラを削除することができます。

17.3.3 OUDSMを使用した接尾辞の構成

OUDSMを使用して、接尾辞またはネーミング・コンテキストを構成できます。

dsconfigを使用した接尾辞の構成の詳細は、「dsconfigを使用した接尾辞の構成」を参照してください。

この項では、次の項目について説明します。

17.3.3.1 接尾辞の作成

OUDSMインタフェースを使用して1つ以上の接尾辞を作成できます。

接尾辞を作成するには、次のステップを実行します。

-

「OUDSMを使用したサーバーへの接続」の説明に従って、OUDSMからディレクトリ・サーバーに接続します。

-

「構成」タブを選択します。

-

「ネーミング・コンテキスト」ビューを選択します。

-

「作成」メニューから「ローカル・ネーミング・コンテキスト」を選択します。

-

「ネーミング・コンテキスト」領域で、次のステップに従います:

-

「ベースDN」フィールドに、作成する接尾辞の名前を入力します。

-

「ディレクトリ・データ・オプション」グループから、接尾辞へのデータの移入オプションとして次のいずれかを選択します:

「ベース・エントリの作成のみ」では、接尾辞のベース・エントリとともにデータベースが作成されます。その他のエントリは、接尾辞の作成後に追加する必要があります。

「データベースを空のままにする」では、空のデータベースが作成されます。ベース・エントリおよびその他のエントリは、接尾辞の作成後に追加する必要があります。

「生成されたサンプル・データのインポート」を選択すると、接尾辞にサンプル・エントリが移入されます。

「ユーザー・エントリ数」フィールドに、生成するエントリ数を指定します。OUDSMを使用してインポートできるサンプル・エントリ数は、最大30,000です。30,000を超える数のエントリを追加する場合は、

import-ldifコマンドを使用する必要があります。

-

-

「Oracleコンポーネント統合」領域で、次のいずれかのオプションを選択して、新しい接尾辞を有効にします:

-

特定の統合なし: ネーミング・コンテキストとOracleコンポーネントを統合する必要がない場合に、このオプションを選択します。

-

エンタープライズ・ユーザー・セキュリティ(EUS)に使用可能:

EUSに対して接尾辞を有効にするには、管理リスナーに加えて、少なくとも1つのLDAPリスナーがSSL対応になっている必要があります。接尾辞として、少なくとも1つのエントリが含まれている必要があります(つまり、前のステップで「データベースを空のままにする」を選択することはできません)。

EUSを選択すると、この接尾辞の作成に加えて、

"cn=oracleschemaversion"および"cn=oraclecontext"という2つの接尾辞が自動的に作成されます。EUSワークフロー要素は、ローカル・バックエンド・ワークフロー要素の前にも追加されます。さらに、"cn=schema"のDNリネーム・ワークフロー要素が追加され、"cn=subschemasubentry"DNを使用してこの要素にアクセスできるようになります。 -

Oracle Database Net Servicesに使用可能: ネーミング・コンテキストにデータベース接続識別子を格納する場合、このオプションを選択します。

-

-

「ネットワーク・グループ」リージョンで、次のステップに従って1つ以上のネットワーク・グループに接尾辞をアタッチします:

-

接尾辞を既存のネットワーク・グループにアタッチする場合は、「既存のものを使用」を選択し、必要なネットワーク・グループをリストから選択します。

-

新しいネットワーク・グループに接尾辞をアタッチするには、「新規作成」を選択して、「名前」フィールドに、作成するネットワーク・グループの名前を入力します。

同じ接尾辞を複数のネットワーク・グループにアタッチできます。

-

-

「ワークフロー要素」リージョンで、次のいずれかのステップに従ってワークフロー要素に接尾辞をアタッチします:

-

接尾辞を既存のワークフロー要素にアタッチする場合は、「既存のものを使用」を選択し、必要なワークフロー要素をリストから選択します。

-

接尾辞を新しいワークフロー要素にアタッチする場合は、「新規作成」を選択し、作成するワークフロー要素名を「名前」フィールドに入力します。ローカルDBワークフロー要素またはローカルLDIFワークフロー要素を作成できます。

-

-

「作成」をクリックします。

次の確認メッセージが表示されます:

構成が正常に作成されました。ローカル・バックエンド・ワークフロー要素構成で、接尾辞を作成した後、ツームストン・エントリのパージ間隔とツームストン・エントリ期間を構成できます。

17.3.3.2 接尾辞プロパティの表示と編集

「構成」タブの「ネーミング・コンテキスト」ビューには、サーバー上に構成されているすべての接尾辞が表示されます。

構成済接尾辞のプロパティを表示するには、次のステップに従います:

17.3.3.3 接尾辞の削除

「構成」タブの「ネーミング・コンテキスト」ビューには、サーバー上に構成されているすべての接尾辞が表示されます。

接尾辞を削除するには、次のステップに従います:

- 「OUDSMを使用したサーバーへの接続」の説明に従って、OUDSMからディレクトリ・サーバーに接続します。

- 「構成」タブを選択します。

- 「ネーミング・コンテキスト」ビューを選択します。

- 「ネーミング・コンテキスト」要素を開きます。

- 削除する必要がある接尾辞を選択します。

- 「構成の削除」

をクリックします。

をクリックします。

17.3.4 OUDSMを使用したワークフロー要素の構成

ワークフロー要素は、ワークフロー・プロセスの重要なビルディング・ブロックです。ワークフロー要素は、サーバーに送信されるクライアント・リクエストの処理方法を定義します。

プロキシ・サーバーを含むデプロイメントでは、ワークフロー要素はロード・バランシングまたは分散用として構成されます。プロキシ・サーバーが含まれないデプロイメントでは、ワークフロー要素は各バックエンドに対して直接構成されます。

dsconfigを使用したワークフロー要素の構成の詳細は、「dsconfigを使用したワークフロー要素の構成」を参照してください。

次の各項では、OUDSMを使用してワークフロー要素を構成する方法について説明します。

17.3.4.1 ワークフロー要素の作成

OUDSMを使用してワークフロー要素を作成できます。

次のステップを実行します。

-

「OUDSMを使用したサーバーへの接続」の説明に従って、OUDSMからディレクトリ・サーバーに接続します。

-

「構成」タブを選択します。

-

「コア構成」ビューを選択します。

詳細は、「構成ビューの選択方法の理解」を参照してください。

-

「作成」メニューで「ワークフロー要素」を選択し、作成するワークフロー要素のタイプを選択します。

様々なワークフロー要素タイプの詳細は、「ワークフロー要素の理解」を参照してください。

-

選択したワークフロー要素の「作成」ページが表示されたら、そのページでプロパティを構成します。

ノート:

構成する必要があるプロパティは、作成するワークフロー要素のタイプによって異なります。

すべてのワークフロー要素で、次の基本プロパティを構成する必要があります:

名前。ワークフロー要素の名前を入力します。

有効。ワークフロー要素を作成すると、デフォルトではそのワークフロー要素は有効になります。ワークフロー要素を無効にするには、この項目をクリアします。

また、作成するワークフロー要素に応じて、対応する各ワークフロー要素タイプの関連プロパティを構成する必要があります。次の各ワークフロー要素に対して構成するプロパティの詳細は、「ワークフロー要素のプロパティの構成」を参照してください。

結合ワークフロー要素を作成するには、結合ワークフロー要素の作成ウィザードを次のように使用します。

-

次の一般プロパティを構成し、「次」をクリックします。

-

次のプライマリ参加要素プロパティを構成し、「次」をクリックします。

-

セカンダリ参加要素ページが表示されます。このページには、表示、作成、変更または削除の参加要素を有効にするメニューとオプションが含まれます。

セカンダリ参加要素を1つ以上追加するには、「作成」をクリックし、セカンダリ参加要素の作成ページでプロパティを構成します。これらのプロパティは、次を除いて、プライマリ参加要素で構成したプロパティと基本的に同じです。

参加要素の追加が終了したら、「次」をクリックします。

-

次の参加要素関係のプロパティを構成し、結合ルール関係の定義および参加要素のバインドの表示または移動を行います。参加要素間の結合関係をツリー構造で表示することもできます。終了したら、「次へ」をクリックします。

-

次のネットワーク・グループのプロパティを使用して、このワークフロー要素をネットワーク・グループに関連付けます。終了したら、「次へ」をクリックします。

-

「サマリー」ページが表示されたら、すべてのページをクリックしてプロパティ設定を確認します。必要に応じて変更を加えます。

-

構成に問題がなければ、「作成」をクリックして結合ワークフロー要素を作成します。

ノート:

前述の各結合ワークフロー要素のプロパティの詳細は、「ワークフロー要素のプロパティの構成」を参照してください。

-

-

「作成」をクリックします。

次の確認メッセージが表示されます:

ワークフロー要素が正常に作成されました。

17.3.4.1.1 ワークフロー要素のプロパティの構成

各ワークフロー要素には、その特定のワークフロー要素の作成時に構成する必要があるプロパティが関連付けられています。

この項では、関連する各ワークフロー要素タイプのプロパティを示します。

-

DNリネーム・ワークフロー要素

プロパティ名 説明 クライアント・ベースDN

クライアント・アプリケーションによって使用されるベースDNを指定します。

ソース・ベースDN

LDAPサーバーに格納されるベースDNを指定します。

次のワークフロー要素

ワークフロー内で次に位置するワークフロー要素を選択します。

属性ホワイト・リスト

「追加」をクリックして、DNが含まれている、リネーム操作によって変換する必要がある属性リストを選択します。

属性ブラック・リスト

「追加」をクリックして、DNが含まれているが、リネーム操作によって変換しない属性リストを選択します。

-

EUSワークフロー要素

プロパティ名 説明 EUSレルム

EUSワークフロー要素が適用されるDITの部分を入力します。

次のワークフロー要素

ワークフロー内で次に位置するワークフロー要素を選択します。

サーバー・タイプ

EUSユーザー・エントリを格納するサーバーを選択します。

パスワード属性

EUSユーザー・パスワードの格納に使用する属性タイプを入力します。

-

EUSコンテキスト・ワークフロー要素

プロパティ名 説明 EUSコンテキスト

Oracleコンテキストを含むDNを入力します。Oracleコンテキストは、最上位ディレクトリ・エントリで、ディレクトリを使用するインストール済のOracle製品によって使用されるデータが含まれます。

EUS管理者

管理ユーザーのDNを入力します。このユーザーは、Oracleコンテキストで作成されたグループのuniquememberになります。

次のワークフロー要素

ワークフロー内で次に位置するワークフロー要素を選択します。

-

Kerberos認証プロバイダ・ワークフロー要素

プロパティ名 説明 レルム

Kerberos認証で使用するレルムを指定します。レルムを指定しない場合、サーバーが基礎となるシステム構成からレルムを決定しようとします。

プリンシパル名属性

「選択」をクリックして、プリンシパル名属性を指定します。

KDCアドレス

キー配布センター(KDC)のサーバー・アドレスを指定します。

-

ローカルDBワークフロー要素

プロパティ名 説明 書込み可能性モード

このワークフロー要素に関連付けられているバックエンドが書込み操作を処理する必要があるかどうかを指定します。

ベースDN

バックエンドによって処理されるデータに対して1つ以上のベースDNを指定します。

データベース・プロパティ

データベースに特定のプロパティを指定します。これらのプロパティの詳細なリストとその値は、『Oracle Unified Directory構成リファレンス』のDBローカル・バックエンド・ワークフロー要素に関する項を参照してください。

ツームストン構成

データベースに対してツームストン・エントリを処理する方法を指定します。これらのプロパティの詳細なリストとその値は、『Oracle Unified Directory構成リファレンス』のDBローカル・バックエンド・ワークフロー要素に関する項を参照してください。

索引プロパティ

次のパラメータを指定します。

-

サブツリーの索引付け: このチェック・ボックスを選択または選択解除して、各親エントリの直接または間接子エントリについての情報を含むサブツリー固有データを保持するように、バックエンドがサブツリーの索引付けを行うかどうかを指定します。

-

ローカル・データベース索引: データベースに対してローカル・データベース索引構成を指定します。これらのプロパティの詳細なリストとその値は、『Oracle Unified Directory構成リファレンス』のDBローカル・バックエンド・ワークフロー要素に関する項を参照してください。

-

ローカル・データベースVLV索引: データベースに対してローカル・データベースVLV索引構成を指定します。これらのプロパティの詳細なリストとその値は、『Oracle Unified Directory構成リファレンス』のDBローカル・バックエンド・ワークフロー要素に関する項を参照してください。

-

-

ローカルLDIFワークフロー要素

プロパティ名 説明 書込み可能性モード

このワークフロー要素に関連付けられているバックエンドが書込み操作を処理する必要があるかどうかを指定します。

ベースDN

バックエンドによって処理されるデータに対して1つ以上のベースDNを指定します。

プライベート・バックエンド

バックエンドをプライベート・バックエンドとみなすかどうかを指定し、ユーザー定義の情報ではなく操作データの格納に使用されることを示します。

LDIFファイル

このバックエンドのデータを含むLDIFファイルのパスを入力します。

-

パス・スルー認証ワークフロー要素

基本プロパティ

プロパティ名 説明 ユーザー・プロバイダ・ワークフロー要素

リクエストされたユーザー・エントリを提供するワークフロー要素を選択します。

認証プロバイダ・ワークフロー要素

ユーザー・エントリの認証サービスを提供するワークフロー要素を選択します。たとえば、Kerberos認証プロバイダ・ワークフロー要素またはローカル・データベース・ワークフロー要素を認証プロバイダとして使用できます。

拡張プロパティ

プロパティ名 説明 パスワード属性

「選択」をクリックし、パスワード属性を指定します。

バインド成功時にパスワードを保存

認証プロバイダ・ワークフロー要素によってユーザー・プロバイダ・ワークフロー要素へのパスワードのコピーをトリガーする場合は、このチェック・ボックスを有効にします。

パススルー認証サフィックス

PTAワークフロー要素によって公開される仮想接尾辞を指定します。

ユーザー・サフィクス

ユーザー・プロバイダ・ワークフロー要素のユーザー・エントリを含む接尾辞を指定します。

認証サフィクス

認証プロバイダ・ワークフロー要素の認証エントリを含む接尾辞を指定します。

パススルー認証結合ルールのプロパティ

プロパティ名 説明 認証エントリのプロパティ

ユーザー・エントリに関連付けられた認証エントリのプロパティを指定します。

ユーザー・エントリのプロパティ

認証エントリに関連付けられたユーザー・エントリのプロパティを指定します。

詳細は、「パススルー認証の理解」を参照してください。

-

ローカル・メモリー・ワークフロー要素

プロパティ名 説明 ベースDN

バックエンドによって処理されるデータに対して1つ以上のベースDNを指定します。

-

RDN変更ワークフロー要素

プロパティ名 説明 次のワークフロー要素

ワークフロー内で次に位置するワークフロー要素を選択します。

オブジェクト・クラス

RDN変更操作のオブジェクト・クラス・タイプを選択します。

ソースRDN属性

Oracle Unified Directoryで置換または名前を変更するソース・ディレクトリの元のRDN属性名を選択します。

クライアントRDN属性

Oracle Unified Directoryで使用する新しいRDN属性名を選択します。

RDN値の置換

元のRDN値を新しいRDN値で置換するかどうかを指定します。これはデフォルトで有効になっています。

DN属性

「追加」をクリックして、RDNの名前変更を実行するDNを持つ属性のリストを選択します。

-

変換ワークフロー要素

プロパティ名 説明 次のワークフロー要素

ワークフロー内で次に位置するワークフロー要素を選択します。

フィルタに一致するエントリ

これはLDAPフィルタです。このオプションを選択すると、エントリはこのLDAPフィルタと一致する場合のみ変換されるようになります。

エントリ親サフィクス

オプションです。接尾辞のリストを指定することにより、変換の適用を特定のサブツリー下のエントリに制限できます。このオプションを指定すると、エントリは、これらの接尾辞のルートであるサブツリー内にある場合のみ指定されます。

除外された操作

このオプションを指定すると、指定された操作中にはエントリの変換が行われません。

変換

変換ワークフロー要素が処理する変換のリスト。この変換リストの順序は、実行時リクエスト処理中に変換が実際に適用される順番を保証するものではありません。

-

結合ワークフロー要素

一般プロパティ

プロパティ名 説明 名前

ワークフロー要素の名前を入力します。たとえば、

we-join有効

オプションはデフォルトで有効になっています。つまり、このワークフロー要素は有効です。

必要に応じて、この要素を後で無効にできます。このページに戻り、ボックスをクリアします。

結合サフィクス

結合ワークフロー要素によって公開される仮想DNを入力します。たとえば、

dc=joinDN属性

オプション。「追加」をクリックし、結合を実行するDNを持つ属性(

manager、memberof、uniquememberなど)のリストを作成します。取得されたエントリの仮想属性'

joinedentrydn'の移入オプション。このボックスを有効にすると、仮想属性に、統合されたエントリの構成に使用されたセカンダリ参加要素のエントリを移入します。

ノート: この情報は、結合に関する問題のトラブルシューティングに役立ちます。

プライマリ参加要素プロパティ

プロパティ名 説明 参加者名

統合済の結合エントリを構成するために情報を提供する参加要素の名前を入力します。たとえば、

jp-p1参加者ワークフロー要素

プライマリ参加要素自体のアタッチに使用するワークフロー要素の名前を入力します。たとえば、

we-proxy1参加者DN

参加するワークフロー要素の接尾辞DNまたはその要素のサブツリーを入力します。たとえば、

dc=com1有効操作

オプション。メニュー・ボタンをクリックして操作のリストを表示します。操作には、追加、バインド、比較、削除、変更、DNの変更および検索があります。

-

操作を有効にするには、1つ以上のボックスを選択します。

-

操作を無効にするには、ボックスをクリアします。

クリティカル度

結合ワークフロー要素に対して、次のクリティカル度フラグのいずれかを指定します。

-

true (デフォルト): 参加要素がクリティカルであることを示します。

参加要素が、操作エラーによって結果を返すことに失敗した場合は、操作全体が失敗し、エラー・メッセージが返されます。

-

false: 参加要素での操作実行の失敗は全体的な結果にとってクリティカルではないことを示します。

-

partial: 参加要素が部分的にクリティカルであることを示します。

参加要素が操作エラーによって結果を返すことに失敗し、アプリケーションがユーザーに部分的な結果が取得されたことを通知できる場合、結合ワークフロー要素は部分的な結果を返しますが、エラー・メッセージも返します。

結合条件

このフィールドはデフォルトでは空白です。つまり、結合条件が定義されていないことを示します。元の検索フィルタを満たすすべてのエントリが1つの結合に統合されます。

エントリの結合を制限するには、「定義」をクリックし、フィルタを構成する「フィルタ・ビルダー」ダイアログにアクセスします。

-

左側のメニューから属性名を選択します。

-

中央のメニューから一致ルールを選択します。

-

一致させる値を入力します。

-

「追加」をクリックして別のフィルタを作成します。

-

フィルタの作成が終了したら、「OK」をクリックします。

指定した条件を満たさないエントリはそのまま返され、結合されません。

ノート: 詳細は、「結合条件の理解」を参照してください。

属性の格納

次のいずれかを有効にし、結合参加要素がターゲット・ディレクトリに格納できる属性を指定します。

-

すべての属性が格納可能(デフォルト): すべての属性を格納できます。

-

選択した属性のみ格納可能: 「追加」をクリックして検索アイコン

をクリックし、「属性ピッカー」ダイアログから1つ以上の属性を選択します。選択した属性のみ格納できます。

をクリックし、「属性ピッカー」ダイアログから1つ以上の属性を選択します。選択した属性のみ格納できます。

-

次の属性を除きすべて格納可能: 「追加」をクリックして検索アイコン

をクリックし、「属性ピッカー」ダイアログから1つ以上の属性を選択します。選択した属性以外のすべての属性を格納できます。

をクリックし、「属性ピッカー」ダイアログから1つ以上の属性を選択します。選択した属性以外のすべての属性を格納できます。

属性の取得

次のいずれかを有効にし、結合参加要素がターゲット・ディレクトリから取得できる属性を指定します。

-

すべての属性が格納可能(デフォルト): すべての属性を取得できます。

-

選択した属性のみ取得可能: 「追加」をクリックして検索アイコン

をクリックし、「属性ピッカー」ダイアログから1つ以上の属性を選択します。選択した属性のみ取得できます。

をクリックし、「属性ピッカー」ダイアログから1つ以上の属性を選択します。選択した属性のみ取得できます。

-

次の属性を除きすべて取得可能: 「追加」をクリックして検索アイコン

をクリックし、「属性ピッカー」ダイアログから1つ以上の属性を選択します。選択した属性以外のすべての属性を取得できます。

をクリックし、「属性ピッカー」ダイアログから1つ以上の属性を選択します。選択した属性以外のすべての属性を取得できます。

セカンダリ参加要素プロパティ

プロパティ名 説明 ジョイナ・タイプ

ボタンをクリックし、メニューから次のジョイナ・タイプのいずれかを選択します。

-

多対1:

-

1対多

-

1対1 (デフォルト)

-

シャドウ

これらの結合関係の詳細は、「サポートされるジョイナ・タイプの理解」を参照してください。

参加要素関係プロパティ

プロパティ名 説明 結合ルール関係の定義

「定義」をクリックし、「フィルタ・ビルダー」ダイアログを開きます。このダイアログでは、結合ルールのフィルタ基準を指定できます。ノート: このボタンにアクセスするには、ブラウザ・ウィンドウの拡大が必要な場合があります。

フィルタ基準を指定するには:

-

左端のメニュー・ボタンを選択し、第1参加要素の属性名を選択します。

-

「次」ボタンをクリックし、一致ルールを選択します。

-

次のフィールドで、他の参加要素の名前を入力するか、選択します。

-

右端のボタンを選択し、第2参加要素の属性名を選択します。

他のフィルタ・ルールを追加するには、プラス記号のアイコンをクリックします。終了したら、「OK」をクリックします。

参加者関係

この領域を使用して、参加要素間の結合関係を表示します。

参加者のバインド

参加要素を表示したり、参加要素を表内で上下に移動させます。

ネットワーク・グループのプロパティ

プロパティ名 説明 このワークフロー要素をネットワーク・グループに関連付け

このボックスを有効にすると、このワークフロー要素がネットワーク・グループおよびワークフローに関連付けられます。このボックスを有効にすると、このページの他の機能もアクティブになります。

ワークフロー要素をアタッチするネットワーク・グループの選択

ネットワーク・グループ・ボックスを有効にすると、そのグループにワークフロー要素がアタッチされます。

「ネットワーク・グループの作成」をクリックし、「ネットワーク・グループの作成」ダイアログを開きます。新しい名前を入力して「作成」をクリックします。

新規ワークフローの作成

フィールドに名前を入力して新しいワークフローを作成します。

-

17.3.5 OUDSMを使用したワークフローの構成

ワークフローは、ネーミング・コンテキストまたは接尾辞、およびOracle Unified Directoryが着信リクエストを処理する方法を定義するワークフロー要素によって定義されます。ワークフローは、少なくとも1つのネットワーク・グループに登録される必要がありますが、複数のネットワーク・グループにアタッチできます。

次の各項では、OUDSMを使用してワークフローを構成する方法について説明します。

ワークフロー、ワークフロー要素およびOracle Unified Directoryのその他のコンポーネントの詳細は、「Oracle Unified Directoryのコンポーネントの理解」を参照してください。

dsconfigを使用したワークフローの構成の詳細は、「dsconfigを使用したワークフローの構成」を参照してください。

17.3.5.1 ワークフローの作成

OUDSMを使用してワークフローを作成するには、次のステップを実行します。

-

「OUDSMを使用したサーバーへの接続」の説明に従って、OUDSMからディレクトリ・サーバーに接続します。

-

「構成」タブを選択します。

-

「コア構成」ビューを選択します。

詳細は、「構成ビューの選択方法の理解」を参照してください。

-

「作成」メニューから「ワークフロー」を選択します。

-

「ワークフロー・プロパティ」領域で、次の手順に従います:

-

「名前」フィールドに、作成するワークフローの名前を入力します。

-

このワークフローを有効にする場合は、「有効」チェック・ボックスを選択します。

この段階でワークフローを有効にしない場合は、このチェック・ボックスを選択解除します。

-

-

「ベースDN」フィールドに、このワークフローからアクセスできるネーミング・コンテキストを入力します。

-

このワークフローに関連付けるワークフロー要素を選択します。

ワークフロー要素は、ワークフローを作成する前にすでに存在している必要があります。

-

このワークフローが、複数のワークフローを含む検索操作の失敗の原因となるクリティカルなワークフローであるのかどうか、およびこのワークフロー上で操作を失敗させるかどうかに応じて、「True」、「False」または「部分的」を選択します。

-

ワークフローが管理する全エントリに関連付けられたACIデータに、別の記憶域リポジトリを定義する場合は、「仮想ACIの使用」チェック・ボックスを選択します。

-

「仮想ACIの使用」チェック・ボックスを選択した場合、このワークフローのACIデータを保持する仮想ACIストレージで使用されるストライプの名前を指定します。

-

「作成」をクリックします。

次の確認メッセージが表示されます:

ワークフローが正常に作成されました。

17.3.5.2 ワークフロー・プロパティの表示と編集

「構成」タブの「コア構成」ビューに、サーバー上に構成されているすべてのワークフローとワークフロー要素が表示されます。

構成済ワークフローのプロパティを表示するには、次のステップに従います:

17.3.6 OUDSMを使用した接続ハンドラの構成

接続ハンドラは、リクエストがサーバーにより確実に処理され、対応する応答がクライアントに適切に送信されるように、クライアントからの接続の許可、クライアントからのリクエストの読取りと解析を行います。接続ハンドラは、クライアントとのすべての通信を管理するため、関連付けられているプロトコルのサポートを実装する必要があります。

次の各項では、OUDSMを使用して接続ハンドラを構成する方法について説明します。

dsconfigを使用した接続ハンドラの構成の詳細は、「dsconfigを使用した接続ハンドラの構成」を参照してください。

17.3.6.3 接続ハンドラの削除

OUDSMを使用して既存の接続ハンドラを削除するには、次のステップを実行します。

- 「OUDSMを使用したサーバーへの接続」の説明に従って、OUDSMからディレクトリ・サーバーに接続します。

- 「構成」タブを選択します。

- 「一般構成」要素を展開します。

- 「接続ハンドラ」要素を開きます。

- 削除する必要のある接続ハンドラをクリックし、「構成の削除」

をクリックします。

をクリックします。 - 削除の確認を求められます。「OK」をクリックします。

17.3.7 OUDSMを使用したネットワーク・グループの構成

ネットワーク・グループは、Oracle Unified Directoryサーバーにより処理される全クライアント・リクエストのエントリ・ポイントです。ネットワーク・グループのプロパティは、クライアント・リクエストの転送方法を示します。

次の各項では、OUDSMを使用してネットワーク・グループを構成する方法について説明します。

dsconfigを使用したネットワーク・グループの構成の詳細は、「dsconfigを使用したネットワーク・グループの構成」を参照してください。

17.3.7.1 ネットワーク・グループの作成

OUDSMを使用してネットワーク・グループを作成するには、次のステップに従います。

17.3.7.1.1 ネットワーク・グループのプロパティの構成

OUDSMを使用してネットワーク・グループを作成するときに構成する必要がある、ネットワーク・グループに関連付けられたいくつかのプロパティがあります。

この項では、これらのプロパティを詳細に示します。

-

名前。ネットワーク・グループの名前を入力します。

-

有効。このチェック・ボックスを選択するか、選択解除して、ネットワーク・グループを有効または無効にします。ネットワーク・グループを無効にすると、そのネットワーク・グループによって処理できるクライアント・リクエストはなくなります。構成済ネットワーク・グループのみ無効にすると、クライアント・アプリケーションがバックエンドにアクセスするのを効果的に停止できます。

-

優先度。複数のネットワーク・グループがある場合、このネットワーク・グループの優先度を指定します。クライアント・リクエストは、一番優先度が高く、条件を満たしているネットワーク・グループにより処理されます。ネットワーク・グループの一番高い優先度は0です。

-

ワークフロー。「追加」(

)をクリックし、このネットワーク・グループを介してアクセスできる1つ以上のワークフローを追加します。

)をクリックし、このネットワーク・グループを介してアクセスできる1つ以上のワークフローを追加します。

-

公開するルートDSE。このネットワーク・グループを公開するルートDSEを選択します。ローカル・サーバーのルートDSE、リモート・サーバーに格納されているルートDSEまたはローカル・ファイルに定義されているルートDSEを公開できます。

「その他」をクリックして、次のいずれかのオプションを選択します。

オプション 説明 LDIFファイルで定義されているルートDSEルートDSEを含むLDIFファイルのパスを入力します。サーバーはこのファイルにアクセスできる必要があります。

リモート・サーバーのルートDSE次のパラメータを入力します。

ホスト名: リモート・サーバーのホスト名を入力します。

使用可能なポート: リモート・サーバーのLDAPポート、LDAPSポートまたはLDAPポートとLDAPSポートを入力します。

すべて信頼: リモート・サーバーが提示するすべての証明書を信頼する場合は、このチェック・ボックスを選択します。

信頼マネージャ: サーバーがリクエストを転送するためにリモート・サーバーのLDAPSポートに接続するときに使用する信頼マネージャを選択します。

-

「セキュリティ必須」。クライアントが、このネットワーク・グループにアクセスするためにセキュアな接続を使用することを必要とする場合、このオプションを選択します。デフォルトでは、セキュアな接続は必要とされません。

-

「許可された認証方法」。クライアントとネットワーク・グループ間で許可される認証方法を指定します。

-

「許可されたプロトコル」。クライアント接続に対して許可されるプロトコルを指定します。プロトコルを指定しない場合、すべてのプロトコルが許可されます。

-

「許可されたバインドDN」。「追加」をクリックし、このネットワーク・グループに接続するために許可される1つ以上のバインドDNを追加します。このネットワーク・グループで許可されるバインドDNを削除するには、「削除」(

)をクリックします。

)をクリックします。

-

「許可されたクライアント」。「追加」をクリックし、このネットワーク・グループにアクセスするために許可される1つ以上のクライアントを追加します。クライアントは、IPアドレス、名前またはサブネット・マスクにより表すことができます。許可クライアント・リストが設定されていない場合、拒否クライアント・リストに含まれていなければ、すべてのクライアントが許可されます。

-

「拒否されたクライアント」。「追加」をクリックし、このネットワーク・グループへのアクセスを禁止する1つ以上のクライアントを追加します。クライアントは、IPアドレス、名前またはサブネット・マスクにより表すことができます。拒否クライアント・リストが設定されていない場合、許可クライアント・リストによる制限がなければ、すべてのクライアントが許可されます。

-

「QOSポリシー」。このネットワーク・グループのサービス品質ポリシーを選択します。詳細は、「ネットワーク・グループのサービス品質ポリシーの作成」を参照してください。

17.3.7.3 ネットワーク・グループの削除

OUDSMを使用して既存のネットワーク・グループを削除するには、次のステップに従います。

- 「OUDSMを使用したサーバーへの接続」の説明に従って、OUDSMからディレクトリ・サーバーに接続します。

- 「構成」タブを選択します。

- 「一般構成」要素を展開します。

- 「ネットワーク・グループ」要素を開きます。

- 削除する必要のあるネットワーク・グループをクリックし、「構成の削除」

をクリックします。

をクリックします。 - 削除の確認を求められます。「OK」をクリックします。

17.3.8 OUDSMを使用した一般的なサーバー構成の変更

OUDSMを使用して、OUDSMからディレクトリ・サーバーにアクセスし、一般的なサーバー・プロパティを変更することによって、一般的なサーバー構成を変更できます。

OUDSMを使用して一般的なサーバー構成の要素を変更するには、次のステップに従います。

17.3.8.1 一般的なサーバー構成プロパティの管理

構成可能なプロパティの包括的なリストを示します。この項では、OUDSMを使用して変更できる一般的なサーバー構成プロパティについて説明します。

一般的なサーバー・プロパティ

-

デフォルト・パスワード・ポリシー: エントリに代替のパスワード・ポリシーがない場合に、パスワード・ポリシーの名前を指定します。

-

Etime解決: 操作の経過した処理時間の最小単位を選択します。デフォルト値はミリ秒です。

-

アイドル時間制限: クライアント接続の確立を維持できる、最後に完了した操作からの最大期間を指定します。値に

0秒を指定した場合は、アイドル時間制限は強制されません。 -

クライアント最大接続数: 同時に確立するクライアント接続の最大数を指定します。0の値は無制限のクライアント接続を許可することを示します。

-

認証されたユーザーを保持: サーバーで認証されたユーザーを保持する場合には、このチェック・ボックスを選択します。

-

未認証リクエストの却下: ディレクトリ・サーバーで、認証されていないクライアント(前回の認証の試行に失敗したか、前回の認証の試行が匿名認証だったため)から受信したリクエスト(バインドおよびStartTLSリクエストを除く)を拒否する場合は、このチェック・ボックスを選択します。

-

サイズ制限: 1回の検索でクライアントに返すことのできる最大エントリ数。0の値はサイズ制限が強制されないこと示します。デフォルトのサーバー全体に関わる設定ですが、

ds-rlim-size-limit操作属性を使用して、ユーザーごとにオーバーライドできます。 -

書込み可能性モード: ディレクトリ・サーバーで処理できる、書込み操作のタイプを指定します。

ルートDSEプロパティ

-

操作属性の表示: ディレクトリ・サーバーのスキーマ構成に関係なく、ルートDSEのすべての属性を(操作できない)ユーザー属性(さらに、このためにデフォルトでクライアントに返される)のように処理する場合は、このチェック・ボックスを選択します。

-

下位ベースDN: ルートDSEをベースとしたsingleLevel、wholeSubtreeおよびsubordinateSubtree検索に使用されるベースDNのセットを指定します。

ワーク・キュー・プロパティ

-

ワーカー・スレッド数: キューに配置された操作を処理するために使用するワーカー・スレッドの数を指定します。値が増加している場合は、即座に追加のワーカー・スレッドが作成されます。値が現象している場合は、操作が処理を完了するとともに、適切な数のスレッドが破棄されます。

-

サーバーで実行時にワーカー・スレッド数を決定する場合には、「サーバーによる動的処理」チェック・ボックスをクリックします。

-

ワーク・キューの最大容量: 同時にワーク・キューに入れることができる操作の最大数を指定します。ワーク・キューがすでに一杯で、追加のリクエストをサーバーで受信する場合に、ワーク・キューが使用可能な処理能力になるまで、フロント・エンドのサーバーと場合によってはクライアントがブロックされます。

データ暗号化のプロパティ

-

「有効」チェック・ボックスを選択して、暗号化を有効にします。

-

暗号化アルゴリズム: 暗号化のアルゴリズムの値を選択します。デフォルト値はAES_128です。

-

暗号化された属性: 暗号化の属性を定義します。

「データ暗号化」を有効にする場合は、属性名を追加する必要があります。

-

暗号化を適用するサフィックス: 暗号化の接尾辞を定義します。

-

接尾辞を定義しない場合、使用可能なすべての接尾辞に暗号化が適用されます。

-

接尾辞を定義した場合、定義された接尾辞にのみ暗号化が適用されます。

-

ノート:

データ暗号化の構成を変更すると、索引が無効になる場合があります。選択した属性に索引を付ける場合、それらの属性の索引を「rebuild-index」の説明に従って再構築する必要があります。

構成可能なプロパティの包括的なリストと使用可能な値については、『Oracle Unified Directory構成リファレンス』のグローバル構成に関する項を参照してください。

17.4 サーバーへの管理トラフィックの管理

接続ハンドラは、接続の許可、リクエストの読取りおよび応答の送信を含む、クライアント・アプリケーションとのすべてのやり取りを処理します。Oracle Unified Directoryには、サーバーへの管理トラフィックを管理する特別な接続ハンドラである管理コネクタが含まれています。

管理コネクタは、モニタリングを簡素化し、ユーザー・データを操作するコマンドより管理コマンドを優先するように、ユーザー・トラフィックと管理トラフィックを分離します。

この項では、管理トラフィックがどのように処理されるかについて説明します。内容は次のとおりです:

17.4.1 管理コネクタの理解

管理コネクタは、デフォルトでLDAPプロトコルに基づき、SSL経由でLDAPを使用します。管理接尾辞にアクセスするすべてのコマンド行ユーティリティは管理コネクタを使用します。

次のコマンドが含まれています:

-

backup -

dsconfig -

dsreplication -

export-ldif -

import-ldif -

manage-account -

manage-tasks -

restore -

status -

stop-ds -

uninstall

管理コネクタは常駐し、常に有効になっています。管理コネクタは無効にしたり、削除できませんが、dsconfigを使用して、次のプロパティを操作できます:

-

listen-address。サーバーが管理トラフィックをリスニングするアドレス。 -

listen-port。管理コネクタのデフォルト・ポートは4444です。このポートは、必要に応じて、セットアップ時に変更できます。デフォルト・ポートを使用する場合、管理コマンドの実行時にポートを指定する必要はありません(デフォルト・ポートが前提になります)。ポートを変更する場合には、管理コマンドの実行時、新しいポートを指定する必要があります。同じホストで複数のディレクトリ・サーバー・インスタンスが実行している場合、セットアップ時、複数の管理リスニング・ポートが指定されます。この場合、管理コネクタがデフォルト・リスニング・ポート(4444)を使用しないサーバー・インスタンスでは、管理コマンドの実行時にポートを指定する必要があります。

-

セキュリティ関連のプロパティ。管理コネクタを使用するトラフィックは常にセキュリティ保護されます。LDAPS接続ハンドラと同じように、管理コネクタは、セットアップ時、自己署名済の証明書(

admin-cert)で構成されます。この自己署名済証明書は、サーバーが最初に起動されるときに生成されます。keytoolなどの外部ツールを使用して、管理コネクタ証明書を管理できます。管理のセキュリティ関連プロパティには次のようなプロパティがあります:

-

ssl-cert-nickname -

ssl-cipher-suite -

key-manager-provider -

trust-manager-provider

管理コマンドの実行時、証明書を信頼する方法が尋ねられます。管理コマンドを非対話型モードで実行する場合、

-Xオプションまたは--trustAllオプションを指定して証明書を信頼する必要があります。そうでない場合、コマンドは失敗します。 -

17.4.2 管理接尾辞アクセスについて

一般的には、管理接尾辞に直接LDAPアクセスする(ldap*ユーティリティを使用する)ことはお薦めしません。ただし、cn=monitor接尾辞は例外になります。通常、これらの接尾辞には専用管理コマンド行ユーティリティを使用してアクセスすることをお薦めします。

ldap*コマンドを使用して、管理接尾辞にアクセスする場合、管理コネクタ・ポートを使用する必要があります(--useSSLオプションまたは-Zオプションを使用)。管理コネクタを使用すると、データのモニタリングが損なわれず、ユーザー・トラフィックよりもサーバー管理が優先されるようになります。LDAPブラウザを使用して管理接尾辞にアクセスする場合も同様の制限が適用されます。

管理接尾辞は次のとおりです:

-

cn=config -

cn=monitor -

cn=tasks -

cn=backups -

cn=ads-truststore -

cn=schema -

cn=admin data

17.4.3 管理コネクタの構成

この項の例では、管理コネクタのデフォルト・プロパティを表示し、コネクタのリスニング・ポートを5555に変更します。

管理コネクタのデフォルト・プロパティを変更するには、次のステップに従います。

17.4.4 管理コネクタのキー・マネージャと信頼マネージャのプロパティの変更

管理コネクタはLDAPSコネクタです。すべてのSSLベース・コネクタと同様、管理コネクタにはキー・マネージャと信頼マネージャが必要です。

Oracle Unified Directoryには、デフォルトで有効になる管理コネクタ専用のキー・マネージャと信頼マネージャが用意されています。デフォルトの管理キー・マネージャと信頼マネージャのプロパティは変更できます。詳細は、「キー・マネージャ・プロバイダの構成」および「信頼マネージャ・プロバイダの構成」を参照してください。

17.5 タスクとしてのコマンドの構成

コマンド行ユーティリティを使用して、ディレクトリ・サーバー内で実行するタスク、およびローカルでその機能を実行するタスクをスケジュールできます。これらのスケジュール済タスクは、タスク・バックエンドと対話するディレクトリ・サーバーへの接続に使用されるオプションをサポートします。

この項には次のトピックが含まれます:

17.5.1 タスクをスケジュールできるコマンドについて

タスクをスケジュールできるコマンドについて学習します。

次のユーティリティがタスクをスケジュールできます:

-

import-ldif -

export-ldif -

backup -

restore -

stop-ds -

stop-ds --restart -

rebuild-index -

dsreplication purge-historical

プロキシ・サーバーに対しては、stop-dsコマンドのみタスクとして実行するようにスケジュールできます。

17.5.2 実行可能タスクの制御

allowed-tasks拡張グローバル構成プロパティを設定することにより、実行できるタスクを制御できます。デフォルトでは、タスク・バックエンドによりサポートされるタスクはすべて許可されます。タスクの実行を禁止するには、この値をallowed-tasksプロパティから削除します。

たとえば、サーバーがタスクの使用を停止しないようにするには、次のコマンドを実行します:

$ dsconfig -h localhost -p 4444 -D "cn=directory manager" -j pwd-file -X -n \ set-global-configuration-prop --remove \ allowed-task:org.opends.server.tasks.ShutdownTask

17.5.3 タスクのスケジュールと構成

この項では、タスクのスケジュール方法、タスク通知の構成方法およびタスク依存性の構成方法について説明します。この項のすべての例では、コマンドは、デフォルト管理ポート(4444)とローカル証明書構成を使用してローカル・ホスト上で実行されることが前提になっています。

コマンドをリモート実行する場合、証明書パラメータを指定することが必要になることがあります。詳細は、「サーバーへの管理トラフィックの管理」を参照してください。

次の各トピックでは、タスクのスケジュールと構成の手順について説明します。

17.5.3.1 タスクのスケジュール

タスクをスケジュールするには、ディレクトリ・サーバーに接続するためのオプション、オプションの開始時刻、およびタスク実行の引数として使用される任意のオプションで必要なユーティリティを起動します。

-tオプションまたは--startオプションが提供されると、タスクのスケジュール直後、ユーティリティは終了します。ただちに実行するようにタスクをスケジュールし、タスクのスケジュール後ただちにユーティリティを終了するには、開始時間の値として0を指定します。

-tまたは--startオプションを省略すると、ユーティリティは、タスクをただちに実行するようにスケジュールし、タスクの進行状況を追跡し、ログ・メッセージを使用できるように出力し、タスクが完了したときに終了します。

export-ldifタスクを、次のように2009年9月24日の12:15に開始するようにスケジュールします。

$ export-ldif -D "cn=directory manager" -j pwd-file \ -l /ldif-files/example.ldif --start 20090924121500 -n userRoot

17.5.3.2 再帰タスクのスケジュール

17.5.3.2.1 再帰タスクのスケジュールについて

再帰タスクをスケジュールするには、ディレクトリ・サーバーに接続するためのオプションで、必要なユーティリティを起動します。再帰タスク・スケジュール、およびタスク実行の引数として使用される任意のオプションを指定します。再帰タスクとして次のコマンドをスケジュールできます:

-

import-ldif -

export-ldif -

backup -

restore -

rebuild-index -

dsreplication purge-historical

--recurringTaskオプションは、タスク・スケジューラにより使用される再帰タスク・スケジュールを指定して、再帰タスクの実行タイミングと実行頻度を決定します。スケジュールの指定に使用されるパターンはUNIX crontab(5)スケジューリング・パターンとルールに基づき、空白スペースで区切られる次の5つの整数パターン・フィールドを含みます:

-

分 [0,59]

-

時 [0,23]

-

該当月の日 [1,31]

-

該当年の月 [1,12]

-

曜日 [0,6] (0=日曜日)

これらの各パターンは、アスタリスク(全有効値)、要素、またはコンマ区切り要素リストのいずれかになります。要素は、ダッシュで区切る1つまたは2つの数値になります(指定値も含まれます)。

タスク・スケジューラは、指定のスケジュールに従って正規タスク反復を生成します。

--recurringTaskオプションを使用してタスクをスケジュールします。

17.5.3.2.2 再帰タスクの構成

指定した時間に自動的に繰り返して実行される再帰タスクをスケジュールできます。この項では、再帰タスクを構成するシナリオの例について説明します。

次のコマンドは、バックアップ・タスクを毎時開始時に実行するようにスケジュールします。

$ backup -D "cn=directory manager" -j pwd-file --recurringTask \ "00 * * * *" --backupDirectory /example/backup --backUpAll --backupID "Hourly Backup"

次の例では、毎週日曜日15分ごとに実行するようにエクスポート・タスクをスケジュールしています。

$ export-ldif -D "cn=directory manager" -j pwd-file --recurringTask \ "0,15,30,45 * * * 0" -l PATH/export-recurring.ldif -n userRoot Recurring Export task ExportTask-a614e45d-6ba5-4c29-a8e1-d518c20e46ab scheduled successfully

17.5.3.3 タスク通知の構成

ユーティリティのタスク・スケジューリング・オプションにより、タスクが完了したとき、またはタスク実行時にエラーが発生したとき、管理者に通知が送信されます。通知機能を使用するには、ディレクトリ・サーバーに対してSMTPサーバーを構成する必要があります。

タスク通知を構成するには、次のステップに従います。

17.5.3.4 タスクの依存性の構成

タスクを開始する前に別のタスクの完了が必要となる場合があります。ユーティリティのタスク依存性オプションは、タスクが別のタスクに依存すること、および他のタスクが失敗した場合にどうするかを指定します。

タスクをスケジュールして、dependencyとfailedDependencyActionを指定します。

次の例では、別のタスクに依存するバックアップ・タスクをスケジュールし、他のタスクが失敗した場合はバックアップをキャンセルすることを指定します:

$ backup -D "cn=directory manager" -j pwd-file -a -d /tmp/backups \ --start 2008102914530410 --dependency 20080924121500 \ --failedDependencyAction cancel Backup task 2008102914530410 scheduled to start Oct 29, 2008 14:53:04 PM SAST

17.5.4 スケジュール済タスクの管理とモニタリング

manage-tasksユーティリティは、スケジュール済タスクのリストを取得したり、タスク・ステータスを表示したり、スケジュール済タスクをキャンセルするのに使用できます。

次の手順では、スケジュール済タスクの管理例を紹介します:

17.5.4.2 スケジュール済タスクのキャンセル

既存のスケジュール済タスクをキャンセルできます。

manage-tasksユーティリティを-cオプションまたは--cancelオプション付きで実行します。

次のコマンドは、タスクIDで指定される特定タスクをキャンセルします:

$ manage-tasks -D "cn=directory manager" -j pwd-file -n -c 2008100912561410

17.5.4.3 再帰タスクのキャンセル

再帰タスク全体をキャンセルできます。この場合、再帰タスクと次のスケジュール済反復の両方がキャンセルされます。また、次のスケジュール済タスクのみキャンセルすることもできます。この場合、将来の再帰タスクはタスク・スケジューラによって生成されます。

再帰タスクをキャンセルするには、次のステップに従います。

-

manage-tasksコマンドを使用して、スケジュール済タスクのサマリーを表示します。

$ manage-tasks -D "cn=directory manager" -j pwd-file -n -s ID Type Status ---------------------------------------------------------------------------- Hourly Backup Backup Recurring Hourly Backup - Wed Jan 14 13:00:00 SAST 2009 Backup Waiting on start time

-

manage-tasksユーティリティを-cオプションまたは--cancelオプション付きで実行します。-

タスクIDで指定して、再帰タスク全体をキャンセルします。

$ manage-tasks -D "cn=directory manager" -j pwd-file -n -c "Hourly Backup" Task Hourly Backup canceled

-

タスクIDで指定して、次のスケジュール済タスクをキャンセルします。

$ manage-tasks -D "cn=directory manager" -j pwd-file -n \ -c "Hourly Backup - Wed Jan 14 13:00:00 SAST 2009 " Task Hourly Backup - Wed Jan 14 13:00:00 SAST 2009 canceled

-

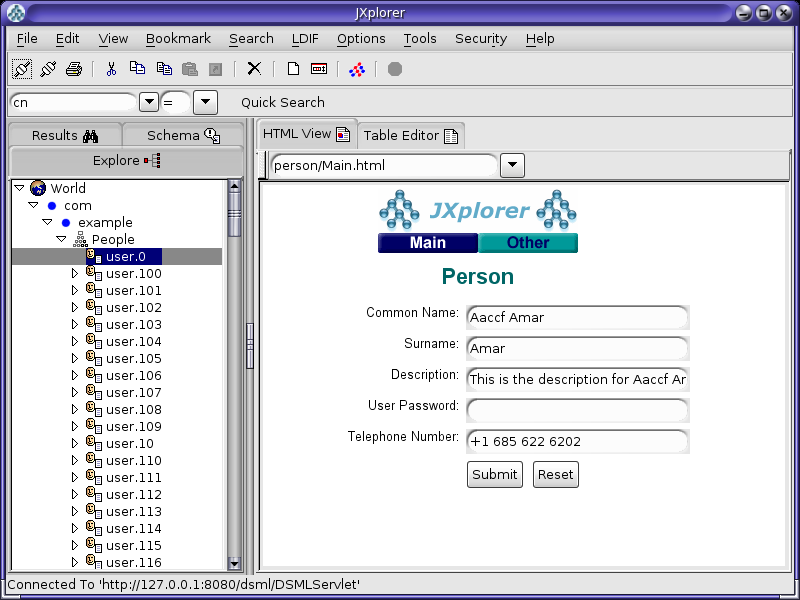

17.6 DSMLゲートウェイのデプロイおよび構成