2 HSMの構成

HSMは、鍵を保護するように構成することも、従来のプライマリ/スタンバイ設定で動作するように構成することも、マルチマスター・クラスタ内で構成することもできます。

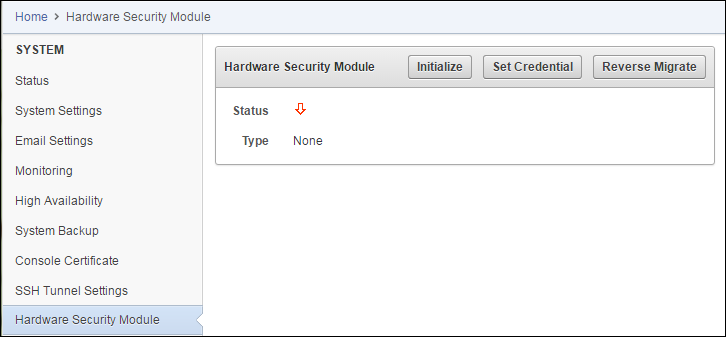

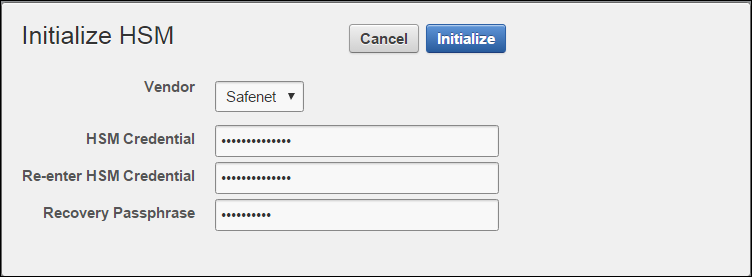

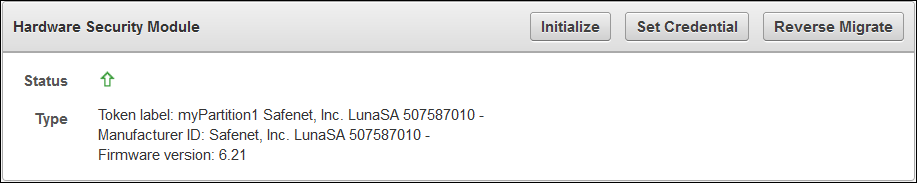

2.1 HSMによるOracle Key Vault TDEマスター・キーの保護

注意:

初期化後、HSMのHSM資格証明を変更した場合は、「Set Credential」コマンドを使用して、Oracle Key Vaultサーバー上のHSM資格証明も更新する必要があります。親トピック: HSMの構成

2.2 プライマリ/スタンバイOracle Key VaultインストールでのHSMの有効化

プライマリ/スタンバイOracle Key Vaultインストールでは、プライマリおよびスタンバイとして指定するサーバーで別々にHSMを有効化してから、プライマリ/スタンバイ構成でこれらをペアとする必要があります。

nCipher HSMを使用してプライマリ/スタンバイを有効にしている場合、詳細はベンダー固有の注意事項 - nCipherを参照してください。

プライマリ/スタンバイ・デプロイメントでHSMを有効にするには、次の手順を実行します。

親トピック: HSMの構成

2.3 マルチマスター・クラスタでのHSM

HSMが有効なOracle Key Vaultインストールでは、HSMは最高レベルの暗号化鍵を格納することにより、OKVで使用される暗号化鍵を保護するルート・オブ・トラスト(RoT)として機能します。HSMは、標準的なサーバーよりアクセスが困難な、改ざんされにくい専用ハードウェアを使用して構築されています。これにより、RoTが保護され、抽出も困難になるため、侵害のリスクが軽減されます。また、HSMは、特定のコンプライアンス要件を満たすために役立つFIPS 140-2レベル3モードで使用できます。

注意:

既存のOracle Key Vaultのデプロイメントを移行しても、HSMをルート・オブ・トラストとして使用できません。マルチマスターOKVインストールでは、クラスタ内のOKVノードが任意のHSMを使用できます。マルチマスター・クラスタのノードは、異なるTDEウォレット・パスワード、ルート・オブ・トラスト・キーおよびHSM資格証明を使用できます。

注意:

完全なセキュリティを確保するには、クラスタ内のすべてのOKVノードがHSM対応である必要があります。2.3.1 単一ノードのマルチマスター・クラスタのHSMの設定

マルチマスター・クラスタでHSMを使用する場合は、この項で説明するとおり、単一のHSM対応ノードから開始してHSM対応ノードを追加することをお薦めします。

単一ノードのマルチマスター・クラスタ用にHSMを設定する手順は、次のとおりです。

- クラスタの最初のノードを構成します。

- 新しいノードを追加する前に、最初のノードでHSMを構成します。クラスタに複数のノードがすでに存在する場合は、次に説明する手順に従います。

- クラスタに追加するOracle Key VaultサーバーをHSM対応にします。

- HSM対応ノードをクラスタに追加します。クラスタ内のすべてのノードがすでにHSM対応である場合、HSMに対応していない新しいノードを追加することはできません。

親トピック: マルチマスター・クラスタでのHSM

2.3.2 複数のノードのマルチマスター・クラスタのHSMの設定

マルチマスター・クラスタ用にHSMを設定するには、単一ノードを使用したマルチマスター・クラスタのHSMの設定をお薦めします。

HSM対応の最初のノードが、複数のノードがすでにあるクラスタにある場合、他のノードを有効化する前に、そのHSM対応のOKVからクラスタ内の他のすべてのOKVに情報を手動でコピーする必要があります。

HSM対応の最初のノードにダウンストリーム・ピアがある場合、ダウンストリーム・ピアは、バンドルをコピーしてダウンストリーム・ピアに正常に適用するまで、HSM対応ノードからの情報を復号化できません。

複数のノードのマルチマスター・クラスタ用にHSMを設定する手順は、次のとおりです。

-

クラスタのノードでHSMを構成します。

-

HSM対応ノードで、「HSM」ページの「Create Bundle」をクリックします。

-

SSHを介してユーザー

supportとしてHSMノードにログインします。ssh support@hsm_enabled_node <Enter password when prompted> rootユーザーに切り替えます。su root <Enter password when prompted>-

IPアドレスを使用して他の各ノードの

/usr/local/okv/hsmの場所にバンドルをコピーする手順は、次のとおりです。scp /usr/local/okv/hsm/hsmbundle support@ip_address:/tmp -

IPアドレスを使用して、クラスタ内の各ノードにログインします(元のHSM対応ノードを除く)。

ssh support@ip_address <Enter password when prompted> rootユーザーに切り替えます。su root <Enter password when prompted>-

各ノードで次の手順を実行します。

cp /tmp/hsmbundle /usr/local/okv/hsm/ chown oracle:oinstall /usr/local/okv/hsm/hsmbundle -

元のHSM対応ノードを除く各ノードで、「HSM」ページの「Apply Bundle」をクリックします。このノードを逆移行する前に、すべてのノードでバンドルをただちに適用する必要があります。最初のノードをHSM対応にしたのと同じ方法で、これらの各ノードをHSM対応にします。すべてのノードをHSM対応にして、すべてのノード間のレプリケーションを確認した後、すべてのノードから

hsmbundleファイルを削除します。

親トピック: マルチマスター・クラスタでのHSM

2.4 HSMモードでのバックアップおよびリストア

HSMモードを有効にしてOracle Key Vaultをバックアップおよびリストアできます。

親トピック: HSMの構成

2.4.1 HSMモードでのバックアップ

親トピック: HSMモードでのバックアップおよびリストア

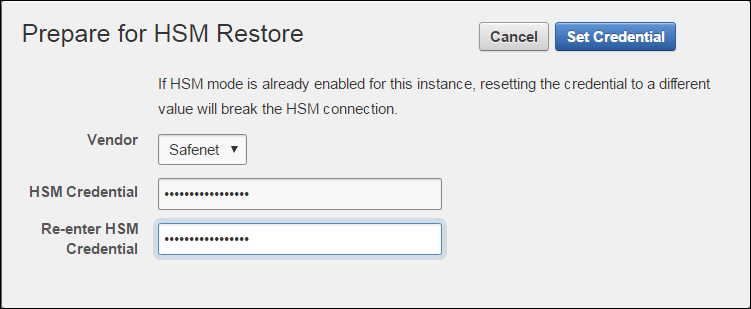

2.4.2 HSMモードでのリストア

-

HSM

-

バックアップの取得に使用したルート・オブ・トラスト

親トピック: HSMモードでのバックアップおよびリストア

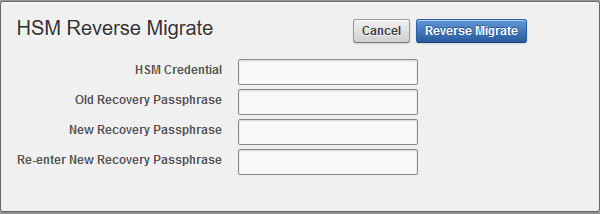

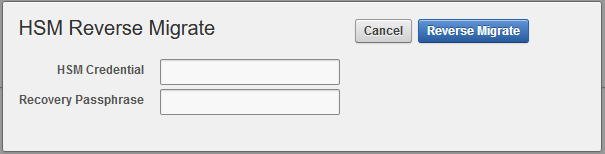

2.5 ローカル・ウォレットへの逆移行

HSMの逆移行の手順を実行すると、HSMが無効化され、リカバリ・パスフレーズで保護されたローカル・ウォレットに戻ります。逆移行の目的は、リカバリ・パスフレーズで保護されたローカル・ウォレットに戻すことです。現在Oracle Key Vaultを保護しているHSMを廃止する必要がある場合、この作業が必要になります。

2.5.2 プライマリ/スタンバイ・デプロイメントの逆移行

プライマリ/スタンバイ・デプロイメント(Oracle Key Vault 12.2.0.6.0以降)を逆移行するには、次の手順を実行します。

プライマリ/スタンバイ・デプロイメント(Oracle Key Vault 12.2.0.6.0以降)を逆移行するには、次の手順を実行します。親トピック: ローカル・ウォレットへの逆移行