4 XCCDFプロファイルのコンプライアンスの確認

oscapコマンドを使用して、システムがセキュリティ・コンプライアンス・チェックリストにどのように準拠しているかを確認します。 OSCAPでは、XCCDFプロファイルを使用して、レポートを生成し、システムに関する情報を表示できます。 これらは、特定のセキュリティ要件、推奨事項またはガイドラインを満たすようにシステムを強化するのに役立ちます。 XCCDFプロファイルは、XCCDFファイルまたはSCAPデータ・ストリーム・ファイルのいずれかに含めることができます。

XCCDFファイルまたはデータ・ストリーム・ファイルの検証

oscapサブコマンドを使用して、XCCDFおよびデータ・ストリーム・ファイルが正しくフォーマットされていることを確認する方法を示します。

XCCDFファイルが有効であることを確認するには、oscap xccdf validateを使用して終了コードを確認します。 これにより、そのスキーマに対してファイルが検証されます。

XCCDFファイルを検証するには、次のコマンドを実行します。

oscap xccdf validate /path/to/xccdf-file.xml \

&& echo "ok" || echo "exit code = $? not ok"XCCDFファイルが有効な場合、コマンド例は次を返します。

okノート:

scap-security-guideパッケージには、様々なXCCDFファイルおよびその他のSCAPセキュリティ・ガイド・ファイルが含まれています。

ソース・データ・ストリーム・ファイルをスキーマに対して検証するには、oscap ds sds-validateを使用します。 XCCDFコンテンツは、バンドルして単一のソース・データ・ストリーム・ファイルに含めることができ、多くの場合、scap-security-guideパッケージの一部として含まれ、多くのSCAP関連アーティファクトの出荷に適しています。

ソース・データ・ストリーム・ファイルを検証するには、次のコマンドを実行します。

oscap ds sds-validate /path/to/ds-file.xml \

&& echo "ok" || echo "exit code = $? not ok"ソース・データ・ストリーム・ファイルが有効な場合、コマンド例は次を返します。

ok使用可能なプロファイルの表示

プロファイルには、すべてのOracle Linuxインストールに適用される一般的なセキュリティ推奨事項と、システムの目的の使用に固有のその他のセキュリティ推奨事項が含まれています。 これらの変更されていないものを使用することも、システムによるサイト・セキュリティ・ポリシーへの準拠をテストするプロファイルを作成することもできます。

oscap infoを使用して、SCAPセキュリティ・ガイドXCCDFファイルやXCCDFコンテンツを含むSCAPデータ・ストリームなどのチェックリスト・ファイルを操作するプロファイルを表示します。 構文は以下のとおりです。

oscap info path/file.xmlたとえば:

oscap info /usr/share/xml/scap/ssg/content/ssg-ol8-ds.xmlサンプル出力:

Document type: Source Data Stream

Imported: date and time

Stream: scap_org.open-scap_datastream_from_xccdf_ssg-ol8-xccdf.xml

Generated: (null)

Version: 1.3

Checklists:

Ref-Id: scap_org.open-scap_cref_ssg-ol8-xccdf.xml

WARNING: Datastream component 'scap_org.open-scap_cref_security-oval-com.oracle.elsa-ol8.xml.bz2' points out to the

remote 'https://linux.oracle.com/security/oval/com.oracle.elsa-ol8.xml.bz2'. Use '--fetch-remote-resources'

option to download it.

WARNING: Skipping 'https://linux.oracle.com/security/oval/com.oracle.elsa-ol8.xml.bz2' file which is referenced

from datastream

Status: draft

Generated: date

Resolved: true

Profiles:

Title: ANSSI-BP-028 (enhanced)

Id: xccdf_org.ssgproject.content_profile_anssi_bp28_enhanced

Title: ANSSI-BP-028 (high)

Id: xccdf_org.ssgproject.content_profile_anssi_bp28_high

Title: ANSSI-BP-028 (intermediary)

Id: xccdf_org.ssgproject.content_profile_anssi_bp28_intermediary

Title: ANSSI-BP-028 (minimal)

Id: xccdf_org.ssgproject.content_profile_anssi_bp28_minimal

Title: Unclassified Information in Non-federal Information Systems and Organizations (NIST 800-171)

Id: xccdf_org.ssgproject.content_profile_cui

Title: DRAFT - Australian Cyber Security Centre (ACSC) Essential Eight

Id: xccdf_org.ssgproject.content_profile_e8

Title: Health Insurance Portability and Accountability Act (HIPAA)

Id: xccdf_org.ssgproject.content_profile_hipaa

Title: Australian Cyber Security Centre (ACSC) ISM Official

Id: xccdf_org.ssgproject.content_profile_ism_o

Title: DRAFT - Protection Profile for General Purpose Operating Systems

Id: xccdf_org.ssgproject.content_profile_ospp

Title: PCI-DSS v4.0 Control Baseline for Oracle Linux 8

Id: xccdf_org.ssgproject.content_profile_pci-dss

Title: Standard System Security Profile for Oracle Linux 8

Id: xccdf_org.ssgproject.content_profile_standard

Title: DISA STIG for Oracle Linux 8

Id: xccdf_org.ssgproject.content_profile_stig

Title: DISA STIG with GUI for Oracle Linux 8

Id: xccdf_org.ssgproject.content_profile_stig_gui

Referenced check files:

ssg-ol8-oval.xml

system: http://oval.mitre.org/XMLSchema/oval-definitions-5

ssg-ol8-ocil.xml

system: http://scap.nist.gov/schema/ocil/2

security-oval-com.oracle.elsa-ol8.xml.bz2

system: http://oval.mitre.org/XMLSchema/oval-definitions-5

ノート:

XCCDFプロファイルに関する情報を表示する場合は、リモート・データ・ストリーム・コンポーネントに関する警告を無視できますが、評価を実行する場合は、OSCAPの--fetch-remote-resourcesオプションを使用してこれらのリソースを自動的にダウンロードするか、事前に手動でリソースをダウンロードして、--local-filesオプションを使用してこれらのコンポーネントのパスを指定する必要があります。

ssg-ol8-ds.xmlデータ・ストリーム・ファイルには、評価がこれらの定義の最新バージョンに対して監査できるように、OVAL定義をダウンロードする場所に関する情報が含まれています。

プロファイル情報の表示

このタスクでは、特定のプロファイルに関する詳細情報を確認する方法を示します。

プロファイルに関する情報を表示するには、oscap infoコマンドを--profileオプションとともに使用します。 構文は以下のとおりです。

oscap info --profile profile_id path/file.xmlたとえば、Health Insurance Portability and Accountability Act (HIPAA)プロファイルに関する情報を確認するには、xccdf_org.ssgproject.content_profile_hipaaを参照してください。

oscap info --profile xccdf_org.ssgproject.content_profile_hipaa /usr/share/xml/scap/ssg/content/ssg-ol8-ds.xmlヒント:

このガイドのほとんどの例では、完全なプロファイルIDを使用していますが、代わりにその短いIDを使用してプロファイルを指定できます。 短縮IDは、完全なプロファイルIDでprofile_の後に表示されるものです。 たとえば、--profile xccdf_org.ssgproject.content_profile_hipaaのかわりに--profile hipaaを使用できます。

サンプル出力:

Document type: Source Data Stream

Imported: date and time

Stream: scap_org.open-scap_datastream_from_xccdf_ssg-ol8-xccdf.xml

Generated: (null)

Version: 1.3

WARNING: Datastream component 'scap_org.open-scap_cref_security-oval-com.oracle.elsa-ol8.xml.bz2' points out to the remote

'https://linux.oracle.com/security/oval/com.oracle.elsa-ol8.xml.bz2'. Use '--fetch-remote-resources' option to download it.

WARNING: Skipping 'https://linux.oracle.com/security/oval/com.oracle.elsa-ol8.xml.bz2' file which is referenced from datastream

Profile

Title: Health Insurance Portability and Accountability Act (HIPAA)

Id: xccdf_org.ssgproject.content_profile_hipaa

Description: The HIPAA Security Rule establishes U.S. national standards to protect individualsâ electronic personal health

information that is created, received, used, or maintained by a covered entity. The Security Rule requires appropriate

administrative, physical and technical safeguards to ensure the confidentiality, integrity, and security of electronic

protected health information. This profile configures Oracle Linux 8 to the HIPAA Security Rule identified for securing

of electronic protected health information. Use of this profile in no way guarantees or makes claims against legal

compliance against the HIPAA Security Rule(s).XCCDFプロファイルに対するスキャンの実行

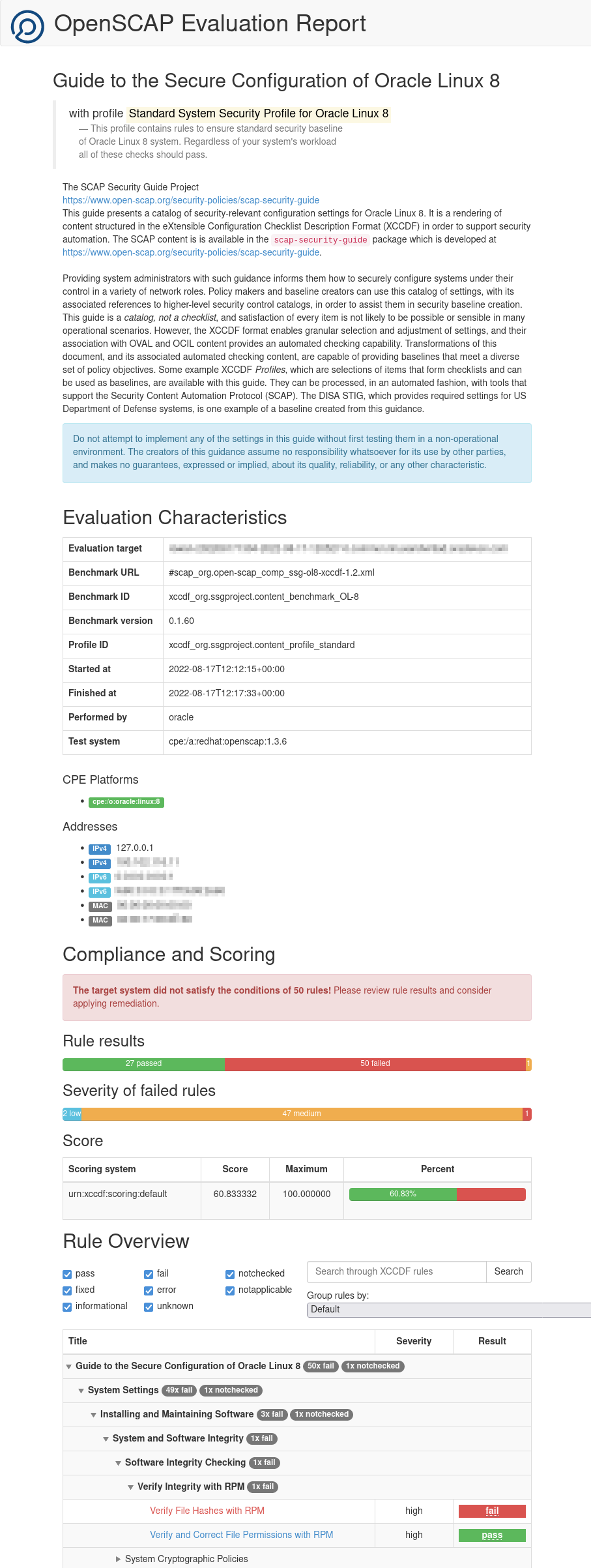

このタスクでは、oscap xccdf evalコマンドを使用して、XCCDFプロファイルに対してシステムをスキャンし、コンプライアンス評価レポートを生成する方法について説明します。

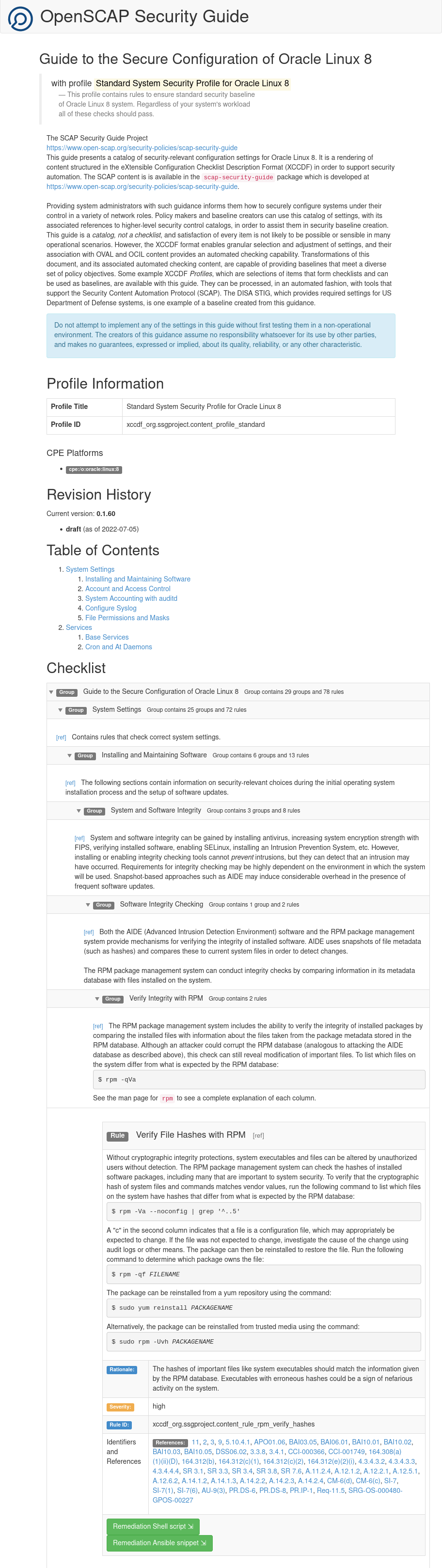

完全セキュリティ・ガイドの生成

oscap xccdf generate guideコマンドを使用して完全なセキュリティ・ガイドを作成する方法を示します。 セキュリティ・ガイドでは、システムのセキュリティ構成設定のカタログが提供されており、多くの場合、問題の自動解決のために実行できるbash修正スクリプトおよびAnsibleスニペットの例が含まれています。

注意:

本番システムに適用する前に、必ず修正スクリプトをテストしてください。

プロファイルのカスタマイズ

OpenSCAPセキュリティ・プロファイルをカスタマイズして、組織の要件にあわせてセキュリティ・ルールおよび変数値を調整できます。 OpenSCAPセキュリティ・プロファイルをカスタマイズするには、scap-security-guideパッケージで提供されるautotailorツールを使用します。

autotailorコマンドの構文は次のとおりです。

autotailor [options] -o tailoring_file -p profile_id datastream profile-

[options] -

--var-value VARIABLE=VALUEを使用して変数値を設定するか、--select RULE_IDまたは--unselect RULE_IDを使用してルールを選択およびクリアするか、その他の使用可能なautotailorオプションを設定します。 -

-o tailoring_file -

テーラリングデータを書き込む出力ファイル。

-

-p profile_id -

カスタム・プロファイルの識別子。

-

datastream -

ソース・データストリーム・ファイルへのパス。

autotailorには入力としてSCAPデータストリームが必要であり、個々のXCCDFファイルでは機能しません。 -

PROFILE -

カスタマイズのベースとなるプロファイル。

autotailorツールの詳細は、autotailor(8)マニュアル・ページを参照してください。