2 Oracle Key Vault用のHSMの構成

HSMは、キーを保護するように構成することも、従来のプライマリ/スタンバイ構成やマルチマスター・クラスタで動作するように構成することもできます。

- HSMによるOracle Key Vault TDEマスター・キーの保護

Oracle Key Vault管理コンソールを使用して、TDEマスター暗号化キーの保護を構成できます。 - 高可用性Key VaultインストールでのHSMの有効化

プライマリ/スタンバイOracle Key Vaultインストールでは、プライマリ・サーバーとスタンバイ・サーバーで別個にHSMを有効にする必要があります。 - マルチマスター・クラスタでのHSM

マルチマスター・クラスタでのHSMは、単一ノードまたは複数ノードを使用して構成できます。 - HSMが有効になっているOracle Key Vaultインスタンスでのバックアップおよびリストア操作

HSMが有効になっているOracle Key Vaultインスタンスをバックアップおよびリストアできます。 - ローカル・ウォレットへの逆移行操作

HSMが有効になっているOracle Key Vaultサーバーの逆移行では、再びKey Vaultサーバーでリカバリ・パスフレーズが使用され始め、TDEウォレットが保護されます。

2.1 HSMによるOracle Key Vault TDEマスター・キーの保護

Oracle Key Vault管理コンソールを使用して、TDEマスター暗号化キーの保護を構成できます。

注意:

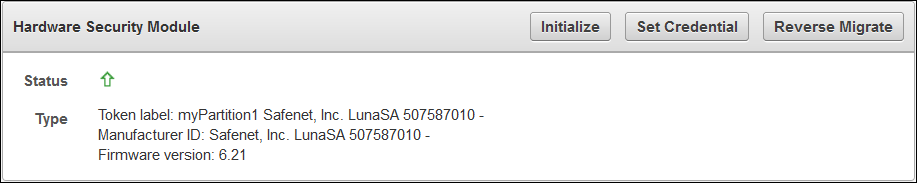

初期化後、HSMでHSM資格証明を変更した場合は、「Set Credential」コマンドを使用して、Oracle Key Vaultサーバー上のHSM資格証明も更新する必要があります。親トピック: Oracle Key Vault用のHSMの構成

2.2 高可用性Key VaultインストールでのHSMの有効化

プライマリ/スタンバイOracle Key Vaultインストールでは、プライマリ・サーバーとスタンバイ・サーバーで別個にHSMを有効にする必要があります。

このタスクは、プライマリ/スタンバイ構成でこれらの2つのサーバーをペアにする前に実行する必要があります。プライマリ・サーバーまたはスタンバイ・サーバーのいずれか(あるいはその両方)でHSMがすでに有効になっているのにこれらのステップを実行していない場合、プライマリ/スタンバイのペアリングを実行すると、構成は失敗します。サーバーがすでにペアになっていても、どちらもHSMが有効になっていない場合は、それらのペアを解除して、スタンバイ・サーバーを再インストールしてから、次のステップを実行する必要があります。

親トピック: Oracle Key Vault用のHSMの構成

2.3 マルチマスター・クラスタでのHSM

マルチマスター・クラスタでのHSMは、単一ノードまたは複数ノードを使用して構成できます。

- マルチマスター・クラスタでのHSMについて

Oracle Key VaultのHSMでは、ルート・オブ・トラスト(RoT)として機能する最上位のマスター暗号化キーが格納されます。 - 単一ノードのマルチマスター・クラスタ用のHSMの構成

HSMをマルチマスター・クラスタで使用するには、単一のHSM対応ノードから始めて、HSM対応ノードをさらに追加していく必要があります。 - 複数ノードのマルチマスター・クラスタ用のHSMの構成

HSM対応ノードから非対応ノードに情報をコピーして、複数ノード用にHSMを構成できます。

親トピック: Oracle Key Vault用のHSMの構成

2.3.1 マルチマスター・クラスタでのHSMについて

Oracle Key VaultのHSMでは、ルート・オブ・トラスト(RoT)として機能する最上位のマスター暗号化キーが格納されます。

このRoTにより、Oracle Key Vaultで使用されるマスター暗号化キーは保護されます。HSMは、標準的なサーバーよりアクセスが困難な、改ざんされにくい専用ハードウェアを使用して構築されています。これにより、RoTが保護され、暗号化されたデータの抽出が困難になるため、侵害のリスクが軽減されます。また、HSMはFIPS 140-2レベル3モードで使用でき、これにより特定のコンプライアンス要件を満たすことができます。

注意:

既存のOracle Key Vaultのデプロイメントを移行して、HSMをRoTとして使用することはできません。マルチマスターOracle Key Vaultインストールでは、クラスタ内のどのKey Vaultノードでも任意のHSMを使用できます。マルチマスター・クラスタ内のノードでは、様々なTDEウォレット・パスワード、RoTキーおよびHSM資格証明を使用できます。

注意:

完全なセキュリティを確保するには、クラスタ内のすべてのOracle Key VaultノードでHSMを有効にする必要があります。親トピック: マルチマスター・クラスタでのHSM

2.3.2 単一ノードのマルチマスター・クラスタ用のHSMの構成

HSMをマルチマスター・クラスタで使用するには、単一のHSM対応ノードから始めて、HSM対応ノードをさらに追加していく必要があります。

単一ノードのマルチマスター・クラスタ用にHSMを構成する場合は、次のステップをお薦めします。

- クラスタの最初のノードを構成します。

- 新しいノードを追加する前に、最初のノードでHSMを構成します。クラスタに複数のノードがすでにある場合は、複数ノードのマルチマスター・クラスタ用にHSMを構成します。

- 候補ノードでHSMを有効にしてから、クラスタに追加します。

- HSM対応の候補ノードを、同様にHSM対応のコントローラ・ノードを使用してクラスタに追加します。クラスタ内のすべてのノードがすでにHSM対応である場合、HSMに対応していない新しいノードを追加することはできません。

親トピック: マルチマスター・クラスタでのHSM

2.3.3 複数ノードのマルチマスター・クラスタ用のHSMの構成

HSM対応ノードから非対応ノードに情報をコピーして、複数ノード用にHSMを構成できます。

単一ノードのマルチマスター・クラスタ用のHSMの構成では、マルチマスター・クラスタ用にHSMを構成する方法について説明します。HSMが有効になっている最初のノードが、すでに複数のノードがあるクラスタ内に存在する場合、他のノードでHSMを有効にするには、そのHSMが有効になっているOracle Key Vaultからクラスタ内の他のOracle Key Vaultインストールに情報を手動でコピーする必要があります。HSMが有効になっている最初のノードに読取り/書込みピアがある場合、バンドルが読取り/書込みピアにコピーされて正常に適用されるまで、その読取り/書込みピアではHSM対応ノードからの情報を復号化できません。

- システム管理者ロールを持っているユーザーとしてOracle Key Vault管理コンソールにログインします。

- 「System」タブをクリックします。

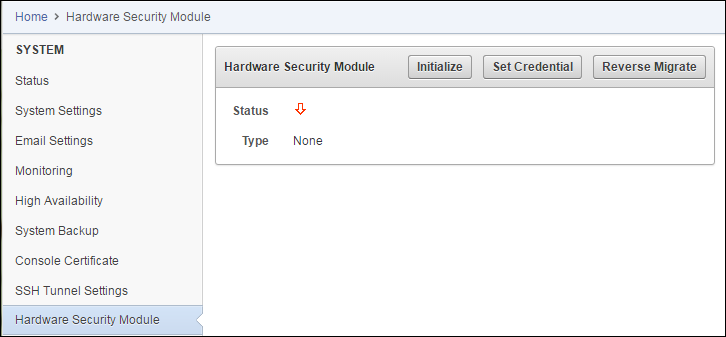

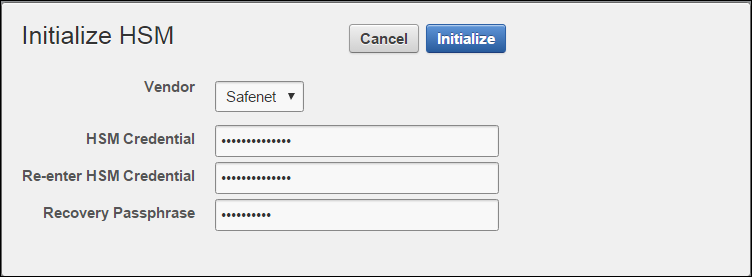

- 「System」ページの左側で、「Hardware Secure Module」をクリックします。

-

HSM対応ノードで、「HSM」ページの「Create Bundle」をクリックします。

-

SSHを介して、ユーザー

supportとしてHSM対応ノードにログインします。ssh support@hsm_enabled_node rootユーザーに切り替えます。su root-

IPアドレスを使用して他の各ノードの

/usr/local/okv/hsmの場所にバンドルをコピーする手順は、次のとおりです。scp /usr/local/okv/hsm/hsmbundle support@ip_address:/tmp -

IPアドレスを使用して、クラスタ内の各ノードにログインします(元のHSM対応ノードを除く)。

ssh support@ip_address rootユーザーに切り替えます。su root-

各ノードで次のステップを実行します。

cp /tmp/hsmbundle /usr/local/okv/hsm/ chown oracle:oinstall /usr/local/okv/hsm/hsmbundle -

元のHSM対応ノードを除く各ノードで、「HSM」ページの「Apply Bundle」をクリックします。

すべてのノードにバンドルをすぐに適用してから、元のHSM対応ノードに逆移行する必要があります。

- 最初のノードでHSMを有効にしたのと同じ方法で、これらの各ノードでHSMを有効にします。

- すべてのノードでHSMを有効にし、すべてのノード間のレプリケーションを検証したら、すべてのノードから

hsmbundleファイルを削除します。

親トピック: マルチマスター・クラスタでのHSM

2.4 HSMが有効になっているOracle Key Vaultインスタンスでのバックアップおよびリストア操作

HSMが有効になっているOracle Key Vaultインスタンスをバックアップおよびリストアできます。

- HSMが有効になっているOracle Key Vaultインスタンスでのバックアップ操作

HSMが有効になっているインスタンスでのOracle Key Vaultデータのバックアップは、HSMが有効になっていないインスタンスのバックアップと同じです。 - HSMが有効になっているOracle Key Vaultインスタンスでのリストア操作

HSMが有効になっているOracle Key Vaultインスタンスに対して作成されたバックアップのみ、HSMが有効になっているOracle Key Vaultインスタンスにリストアできます。

親トピック: Oracle Key Vault用のHSMの構成

2.4.1 HSMが有効になっているOracle Key Vaultインスタンスでのバックアップ操作

HSMが有効になっているインスタンスでのOracle Key Vaultデータのバックアップは、HSMが有効になっていないインスタンスのバックアップと同じです。

2.4.2 HSMが有効になっているOracle Key Vaultインスタンスでのリストア操作

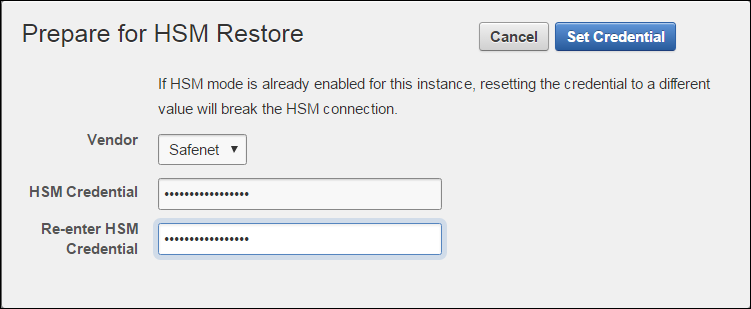

HSMが有効になっているOracle Key Vaultインスタンスに対して作成されたバックアップのみ、HSMが有効になっているOracle Key Vaultインスタンスにリストアできます。

2.5 ローカル・ウォレットへの逆移行操作

HSMが有効になっているOracle Key Vaultサーバーの逆移行では、再びKey Vaultサーバーでリカバリ・パスフレーズが使用され始め、TDEウォレットが保護されます。

この操作は、Oracle Key Vaultを保護するHSMを廃止する必要がある場合に必要です。

- スタンドアロン・デプロイメントの逆移行

Oracle Key Vault管理コンソールを使用して、スタンドアロン・デプロイメントを逆移行できます。 - プライマリ/スタンバイ・デプロイメントの逆移行

プライマリ/スタンバイ・デプロイメントを逆移行するには、Oracle Key Vault管理コンソールとコマンドラインの両方を使用します。 - マルチマスター・クラスタの逆移行

Oracle Key Vault管理コンソールを使用して、マルチマスター・クラスタを逆移行できます。

親トピック: Oracle Key Vault用のHSMの構成

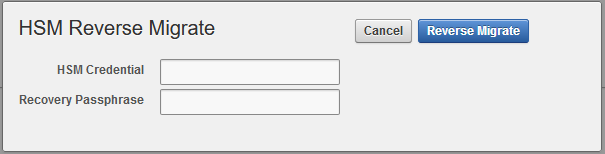

2.5.1 スタンドアロン・デプロイメントの逆移行

Oracle Key Vault管理コンソールを使用して、スタンドアロン・デプロイメントを逆移行できます。

親トピック: ローカル・ウォレットへの逆移行操作

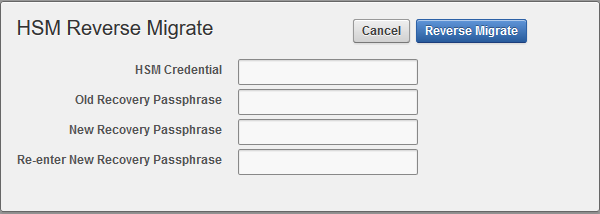

2.5.2 プライマリ/スタンバイ・デプロイメントの逆移行

プライマリ/スタンバイ・デプロイメントを逆移行するには、Oracle Key Vault管理コンソールとコマンドラインの両方を使用します。

親トピック: ローカル・ウォレットへの逆移行操作