2 透過的データ暗号化の概要

透過的データ暗号化を使用して、クレジット・カード番号や社会保障番号などの機密データを暗号化できます。

- 透過的データ暗号化とは

透過的データ暗号化(TDE)を使用すると、表および表領域に格納する機密データを暗号化できます。 - 透過的データ暗号化を使用する利点

透過的データ暗号化(TDE)によって、機密データの暗号化とコンプライアンス要件の達成が保証され、暗号化操作を簡略化する機能が提供されます。 - 透過的データ暗号化を構成できるユーザー

透過的データ暗号化(TDE)を構成するには、SYSKM管理権限またはADMINISTER KEY MANAGEMENTシステム権限のいずれかを付与されている必要があります。 - 透過的データ暗号化のタイプおよびコンポーネント

透過的データ暗号化は、個々の列または表領域全体に適用できます。 - マルチテナント環境での透過的データ暗号化

マルチテナント環境では、コンテナ・データベース(CDB)全体または個々のプラガブル・データベース(PDB)用のキーストアを構成できます。 - 透過的データ暗号化の構成の仕組み

透過的データ暗号化を構成するには、キーストアを作成しデータを暗号化する前に、設定を1回のみ実行する必要があります。 - 透過的データ暗号化のキーストア検索順序

TDEキーストアの検索順序は、インスタンスの初期化パラメータ、sqlnet.oraのパラメータまたは環境変数の設定によって異なります。

親トピック: 透過的データ暗号化の使用

透過的データ暗号化とは

透過的データ暗号化(TDE)を使用すると、表および表領域に格納する機密データを暗号化できます。

暗号化されたデータは、アクセス時に、許可されているユーザーまたはアプリケーションに対して自動的に復号化されます。TDEは、記憶域メディアまたはデータ・ファイルが盗まれた場合に、メディアに格納されているデータ(保存データとも呼ぶ)を保護するために役立ちます。

Oracle Databaseの認証、認可および監査メカニズムは、データベース内のデータを保護するためのものであり、オペレーティング・システムのデータ・ファイルに格納されているデータの保護には使用されません。このようなデータ・ファイルを保護する目的では、透過的データ暗号化(TDE)を使用します。TDEを使用すると、データ・ファイルに格納されている機密データを暗号化できます。許可なく復号化されるのを防止するため、TDEにより暗号化キーはデータベース外部のキーストアと呼ばれるセキュリティ・モジュールに格納されます。

Oracle Key VaultをTDE実装の一部として構成できます。これにより、企業内でTDEキーストア(Oracle Key VaultではTDEウォレットと呼ばれます)を集中管理できます。たとえば、ソフトウェア・キーストアをOracle Key Vaultにアップロードし、このキーストアの内容を他のTDE対応データベースで利用可能にすることができます。

親トピック: 透過的データ暗号化の概要

透過的データ暗号化を使用する利点

透過的データ暗号化(TDE)によって、機密データの暗号化とコンプライアンス要件の達成が保証され、暗号化操作を簡略化する機能が提供されます。

利点は次のとおりです。

-

セキュリティ管理者としては、機密データが暗号化されるため、記憶域メディアまたはデータ・ファイルが盗まれた場合でも安全であることを確信できます。

-

TDEを使用すると、セキュリティに関連した規制コンプライアンスの問題への対応に役立ちます。

-

許可されたユーザーまたはアプリケーションに対してデータを復号化するための補助表、トリガーまたはビューを作成する必要はありません。表内のデータは、データベース・ユーザーやアプリケーションに対して透過的に復号化されます。機密データを処理するアプリケーションでTDEを使用すると、アプリケーションをほとんどあるいはまったく変更せずに、強力なデータ暗号化を実現できます。

-

データは、このデータにアクセスするデータベース・ユーザーおよびアプリケーションに対して透過的に復号化されます。データベース・ユーザーおよびアプリケーションは、アクセスするデータが暗号化された形式で格納されていることを認識する必要がありません。

-

本番システムでは表のオンライン再定義を使用して停止時間ゼロでデータを暗号化することができ、メンテナンス期間中にはデータをオフラインで暗号化することができます。(表のオンライン再定義の詳細は、Oracle Database管理者ガイドを参照してください。)

-

暗号化されたデータを処理するためにアプリケーションを変更する必要がありません。データベースは、データの暗号化および復号化を管理します。

-

Oracle Databaseによって、TDEマスター暗号化キーとキーストアの管理操作が自動化されます。ユーザーやアプリケーションがTDEマスター暗号化キーを管理する必要はありません。

親トピック: 透過的データ暗号化の概要

透過的データ暗号化を構成できる者

透過的データ暗号化(TDE)を構成するには、SYSKM管理権限またはADMINISTER KEY MANAGEMENTシステム権限のいずれかを付与されている必要があります。

ユーザーは、まったく異なる2つの方法でセキュリティ管理者として認証でき、どちらの認証方法でも、セキュリティ管理者はADMINISTER KEY MANAGEMENT文を発行できます。ユーザーがTDE操作の実行を許可されているかどうかをチェックするために、Oracle Databaseでは、ユーザーがADMINISTER KEY MANAGEMENT権限を持っているかどうか、またはSYSKM管理権限を使用して認証されたかどうかがチェックされます。ADMINISTER KEY MANAGEMENT文は次のユーザーに許可されます。

SYSKM管理権限を付与されていて(この権限はパスワード・ファイルに記録されます)、AS SYSKM句を使用してデータベースに接続したセッションからADMINISTER KEY MANAGEMENT文を発行するユーザー。例:sqlplus c##sec_admin AS SYSKM Enter password: passwordこのようにする理由は、Oracleデータ・ディクショナリを使用できない場合に、

ADMINISTER KEY MANAGEMENT文をサポートする必要があるためです。この状況で必要な権限チェックを行う唯一の方法は、パスワード・ファイルでSYSKM管理権限を確認することです。SYSKM管理権限をユーザーに付与するには、パスワード・ファイルを使用してシステムを構成する必要があります。OracleデータベースがMOUNTED状態のときに、ユーザーがTDEキーストアを開くなどのADMINISTER KEY MANAGEMENT操作を実行する必要がある場合は、そのユーザーにSYSKM管理権限が付与されている必要があります。ADMINISTER KEY MANAGEMENTシステム権限を付与されていて、AS SYSKM句を指定せずにデータベースにログインするユーザー。例:sqlplus c##sec_officer Enter password: passwordこのようにする理由は、パスワード・ファイルが使用されていないシステムで

ADMINISTER KEY MANAGEMENT文をサポートする必要があるためです。

TDEの列または表領域の暗号化を構成するには、SYSKMまたはADMINISTER KEY MANAGEMENT権限は必要ありません。表の列および表領域を暗号化するには、次の権限が必要となります。

-

CREATE TABLE -

ALTER TABLE -

CREATE TABLESPACE -

ALTER TABLESPACE(オンラインおよびオフライン表領域の暗号化の場合) -

ALTER DATABASE(オフライン表領域の暗号化の場合)

親トピック: 透過的データ暗号化の概要

透過的データ暗号化のタイプおよびコンポーネント

透過的データ暗号化は、個々の列または表領域全体に適用できます。

- 透過的データ暗号化のタイプおよびコンポーネントについて

機密データを列レベルまたは表領域レベルで暗号化できます。 - 透過的データ暗号化の列暗号化の動作

透過的データ暗号化(TDE)の列暗号化は、表の列に格納されているクレジット・カード番号や社会保障番号などの機密データを保護します。 - 透過的データ暗号化の表領域暗号化の動作

透過的データ暗号化(TDE)の表領域暗号化を使用すると、表領域全体を暗号化できます。 - TDEマスター暗号化キーの格納用のキーストアの動作

暗号化を制御するには、キーストアおよびTDEマスター暗号化キーを使用します。 - サポートされる暗号化と整合性のアルゴリズム

サポートされているAdvanced Encryption Standard暗号キー(表領域およびデータベース暗号化キーなど)は、128、192または256ビット長のいずれかにできます。表領域およびデータベースの暗号化では、128ビット長の暗号キーが使用されます。

親トピック: 透過的データ暗号化の概要

透過的データ暗号化のタイプおよびコンポーネントについて

機密データを列レベルまたは表領域レベルで暗号化できます。

列レベルでは、選択した表の列を使用してデータを暗号化できます。TDE表領域暗号化を使用すると、表領域に格納されているすべてのデータを暗号化できます。

TDE列暗号化とTDE表領域暗号化では、どちらも2層のキー・ベース・アーキテクチャを使用します。セキュリティ攻撃を試みている侵入者など、許可されていないユーザーは、データを復号化するTDEマスター暗号化キーを持っていないかぎり、ストレージおよびバックアップ・メディアのデータを読み取れません。

親トピック: 透過的データ暗号化のタイプおよびコンポーネント

透過的データ暗号化列暗号化の動作

透過的データ暗号化(TDE)列暗号化は、表の列に格納されている、クレジット・カード番号や社会保障番号などの機密データを保護します。

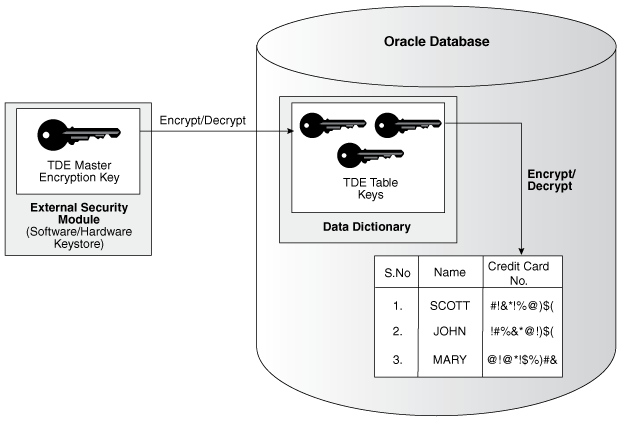

TDE列暗号化では、2層のキー・ベース・アーキテクチャを使用して、機密の表の列を透過的に暗号化および復号化します。TDEマスター暗号化キーは、外部セキュリティ・モジュールに格納され、このモジュールは、Oracleソフトウェア・キーストアまたはハードウェア・キーストアにすることができます。このTDEマスター暗号化キーはTDE表キーを暗号化および復号化し、TDE表キーは表の列のデータの暗号化および復号化を行います。

図2-1に、TDE列暗号化プロセスの概要を示します。

図2-1に示すように、TDEマスター暗号化キーは、データベースの外側にあって、適切な権限を付与されたユーザーのみがアクセスできる外部セキュリティ・モジュールに格納されます。この外部セキュリティ・モジュールの場合、Oracle Databaseは、Oracleソフトウェア・キーストア(以前のリリースではウォレット)またはハードウェア・セキュリティ・モジュール(HSM)・キーストアを使用します。このようにTDEマスター暗号化キーを格納することで、不正使用を防止できます。

外部セキュリティ・モジュールを使用すると、通常のプログラム機能と暗号化操作が分離されるため、データベース管理者およびセキュリティ管理者に別個の責務を割り当てることができます。データベース管理者にはキーストア・パスワードを知らせずに、セキュリティ管理者にパスワードの提供を要求できるため、セキュリティが強化されます。

表に暗号化列が含まれる場合、暗号化列の数に関係なく、TDEは単一のTDE表キーを使用します。各TDE表キーは、TDEマスター暗号化キーによって個別に暗号化されます。TDE表キーはすべて、ENC$データ・ディクショナリの表のcolklc列に置かれます。キーは平文には格納されません。

親トピック: 透過的データ暗号化のタイプおよびコンポーネント

透過的データ暗号化表領域暗号化の動作

透過的データ暗号化(TDE)表領域暗号化を使用すると、表領域全体を暗号化できます。

暗号化されている表領域に作成されるオブジェクトはすべて自動的に暗号化されます。TDE表領域暗号化は、表の複数の列に機密データが含まれている場合、または個々の列だけでなく表全体を保護する場合に有用です。暗号化が必要な列を判断するために、各表の列を詳細に分析する必要はありません。

また、TDE表領域暗号化は、バルク暗号化とキャッシュを利用して、高度なパフォーマンスを実現します。アプリケーションに対する実際のパフォーマンスの影響は異なることがあります。

TDE表領域暗号化では、暗号化された表領域内に格納されているデータ(REDOデータなど)がすべて暗号化されます。TDE表領域暗号化では、表領域の外部に格納されているデータは暗号化されません。たとえば、BFILEデータは、データベース外部に格納されるため暗号化されません。暗号化された表領域内でBFILE列を含む表を作成した場合、この特別な列は暗号化されません。

暗号化された表領域内のデータはすべて、暗号化された形式でディスク上に格納されます。データの表示または変更に必要な権限を付与されているユーザーに対しては、データが透過的に復号化されます。データベース・ユーザーやアプリケーションは、特定の表がディスク上で暗号化されているかどうかを認識する必要はありません。ディスク上のデータ・ファイルまたはバックアップ・メディアが盗まれた場合でも、データの安全性は損なわれません。

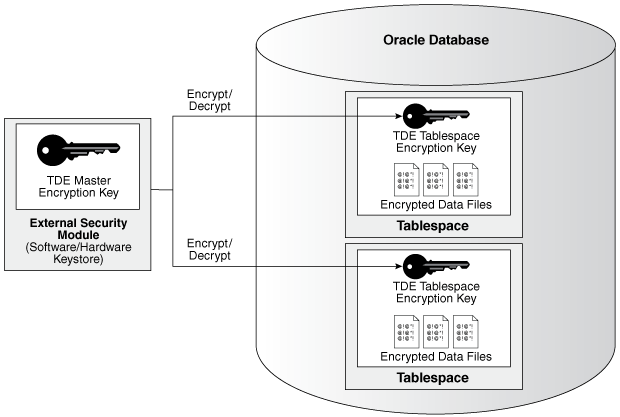

TDE表領域暗号化では、2層のキー・ベース・アーキテクチャを使用して、表領域を透過的に暗号化(および復号化)します。TDEマスター暗号化キーは、外部セキュリティ・モジュール(ソフトウェア・キーストアまたはハードウェア・キーストア)に格納されます。このTDEマスター暗号化キーはTDE表領域暗号化キーの暗号化に使用され、TDE表領域暗号化キーは表領域のデータの暗号化と復号化に使用されます。

図2-2に、TDE表領域暗号化プロセスの概要を示します。

注意:

暗号化データは、JOINやSORTなどの操作中も保護されます。これは、データを一時表領域に移動しても安全であることを意味します。UNDOログとREDOログのデータも保護されます。

TDE表領域暗号化を使用すると、暗号化された表領域のデータに対して索引レンジ・スキャンを実行することもできます。索引レンジ・スキャンは、TDE列暗号化では実行できません。

Oracle Databaseは、TDE表領域暗号化の次の機能を実装しています。

-

TDE列暗号化とTDE表領域暗号化の両方に対して統合TDEマスター暗号化キーを使用します。

-

統合TDEマスター暗号化キーは再設定できます。これによってセキュリティが強化され、セキュリティ要件やコンプライアンス要件への対応が促進されます。

親トピック: 透過的データ暗号化のタイプおよびコンポーネント

TDEマスター暗号化キーの格納用のキーストアの動作

暗号化を制御するには、キーストアおよびTDEマスター暗号化キーを使用します。

- TDEマスター暗号化キーのキーストア格納について

Oracle Databaseは、キーおよび資格証明を格納および管理する透過的データ暗号化用のキー管理フレームワークを提供します。 - キーストア格納フレームワークの利点

このキー管理フレームワークには、透過的データ暗号化にとっていくつかの利点があります。 - キーストアのタイプ

Oracle Databaseでは、ソフトウェア・キーストア、Oracle Key Vaultおよびその他のPKCS#11互換のキー管理デバイスがサポートされています。

親トピック: 透過的データ暗号化のタイプおよびコンポーネント

TDEマスター暗号化キーのキーストア格納について

Oracle Databaseは、キーおよび資格証明を格納および管理する透過的データ暗号化用のキー管理フレームワークを提供します。

キー管理フレームワークには、TDEマスター暗号化キーを安全に格納するキーストア、および様々なデータベース・コンポーネント用のキーストアおよびキー操作を安全かつ効率的に管理する管理フレームワークが含まれています。

Oracleキーストアにはそれまで使用されたTDEマスター暗号化キーの履歴が格納されますが、これにより、TDEマスター暗号化キーを変更したり、以前のTDEマスター暗号化キーで暗号化されたデータを復号化することができます。

親トピック: TDEマスター暗号化キーの格納用のキーストアの動作

キーストア格納フレームワークの利点

キー管理フレームワークは、透過的データ暗号化にとって次の利点があります。

-

データベース管理者とキーを管理するセキュリティ管理者の間で責務を分離できます。キーストアおよびキー操作の管理の責任を負うユーザーに

ADMINISTER KEY MANAGEMENTまたはSYSKM権限を付与できます。 -

コンプライアンスを容易にします(暗号化キーの追跡、およびキーストア・パスワード・ローテーションやTDEマスター暗号化キーの再設定または更新操作などの要件の実装に役立つためです)。

-

キーストア・バックアップ要件を容易にし、これの実施に役立ちます。バックアップとは、すべての重要なキーストア操作用に作成される、パスワード保護されたソフトウェア・キーストアのコピーです。

すべての重要なキーストア操作用にキーストアのバックアップを作成する必要があります。このTDEマスター暗号化キーの再設定またはキー更新を行う前に、TDEマスター暗号化キーのバックアップを作成する必要もあります。

-

ASMファイル・システムにキーストアを格納できるようにします。これは、データベース・インスタンスが統一ファイル・システム・ビューを共有するOracle Real Application Clusters (Oracle RAC)環境にとって特に有用です。

-

ハードウェア・キーストアからファイルシステム・ベースのソフトウェア・キーストアへの逆移行を可能にします。このオプションは、ソフトウェア・キーストアに移行する必要がある場合に有用です。

親トピック: TDEマスター暗号化キーの格納用のキーストアの動作

キーストアのタイプ

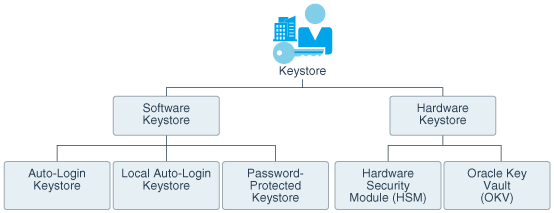

Oracle Databaseでは、ソフトウェア・キーストア、Oracle Key Vaultおよびその他のPKCS#11互換のキー管理デバイスがサポートされています。

これらのキーストアは次のとおりです。

-

自動ログイン・ソフトウェア・キーストア: 自動ログイン・ソフトウェア・キーストアはシステム生成のパスワードによって保護されます。セキュリティ・マネージャによって明示的に開かれる必要はありません。自動ログイン・ソフトウェア・キーストアは、アクセスすると自動的に開きます。自動ログイン・ソフトウェア・キーストアは異なるシステム間で使用できます。使用する際、明示的に開く必要のあるキーストアで提供される特別なセキュリティが不要な環境の場合、自動ログイン・ソフトウェア・キーストアを使用できます。自動ログイン・ソフトウェア・キーストアは、無人シナリオに最適です。

-

ローカル自動ログイン・ソフトウェア・キーストア: ローカル自動ログイン・ソフトウェア・キーストアは、作成されたコンピュータに対してローカルな自動ログイン・ソフトウェア・キーストアです。ローカル自動ログイン・キーストアは、作成されたコンピュータ以外では開けません。このタイプのキーストアは、無人操作をサポートしながら、追加のセキュリティが必要なシナリオ(つまり、このコンピュータに対する自動ログインの使用を制限すること)に対して通常使用されます。

-

パスワード保護されたソフトウェア・キーストア: パスワード保護されたソフトウェア・キーストアは、作成したパスワードを使用することで保護されます。キーが取得または使用される前にこのタイプのキーストアを開く必要があります。

ソフトウェア・キーストアは、Oracle Automatic Storage Management (Oracle ASM)、Oracle Automatic Storage Management Cluster File System (Oracle ACFS)または通常のファイル・システムに格納できます。

ハードウェア・キーストアは、次のカテゴリに分類されます。

-

ハードウェア・セキュリティ・モジュール(HSM): ハードウェア・セキュリティ・モジュールとは、ハードウェア・キーストアに暗号化キーを安全に格納するサードパーティの物理デバイスです。HSMはまた、暗号化と復号化の操作を実行するための計算領域(メモリー)も保護します。HSMを使用している場合、データ暗号化キーは、HSMのFIPS境界の内側にあるTDEマスター暗号化キーによって復号化する必要があります。これは、TDEマスター暗号化キーがHSMの内部FIPS境界を離れることがないとういことです。トランザクション負荷の高いデータベース(たとえば、暗号化されたPDBが何百個もあるExadata)がHSMにデータ暗号化キーを送信し続けると(ネットワーク)負荷が高くなるのは、これが原因です。

-

Oracle Key Vault (OKV)キーストア: Oracle Key Vaultキーストア(ウォレット)は、オラクル社が提供するハードウェア・キーストアです。Oracle Key Vaultでは、暗号化キー、Oracleキーストア、Javaキーストアおよび資格証明ファイルを一元的に管理できます。

親トピック: TDEマスター暗号化キーの格納用のキーストアの動作

サポートされる暗号化と整合性のアルゴリズム

サポートされているAdvanced Encryption Standard暗号キー(表領域およびデータベース暗号化キーなど)は、128、192または256ビット長のいずれかにできます。表領域およびデータベースの暗号化では、128ビット長の暗号キーが使用されます。

TDE列暗号化の場合は、特に指定しないかぎり、デフォルトで暗号化の前に平文にsaltが追加されます。暗号化の対象となる索引付けされた列にはsaltを追加できません。索引付けされた列に対しては、SQL ENCRYPT句でNO SALTパラメータを選択します。

TDE表領域暗号化およびデータベース暗号化の場合、128ビット長の暗号化キーを使用するAdvanced Encryption Standard (AES128)がデフォルトで使用されます。透過的データ暗号化(TDE)列暗号化では、デフォルトでAdvanced Encryption Standard (AES)が使用されます。

既存の暗号化列の暗号化アルゴリズムおよび暗号化キーを変更するには、SQL ENCRYPT句で別のアルゴリズムを設定します。

表2-1に、サポートされる暗号化アルゴリズムを示します。

表2-1 透過的データ暗号化でサポートされる暗号化アルゴリズム

| アルゴリズム | キー・サイズ | パラメータ名 |

|---|---|---|

|

Advanced Encryption Standard(AES) |

|

|

|

ARIA |

|

|

|

GOST |

256ビット |

|

|

SEED |

128ビット |

|

|

Triple Encryption Standard (DES) |

168ビット |

|

TDE列暗号化の整合性保護のために、SHA-1ハッシュ・アルゴリズムが使用されます。格納に制限がある場合、NOMACオプションを使用します。

親トピック: 透過的データ暗号化のタイプおよびコンポーネント

マルチテナント環境での透過的データ暗号化

マルチテナント環境では、コンテナ・データベース(CDB)全体または個々のプラガブル・データベース(PDB)用のキーストアを構成できます。

Oracle Databaseでは、キーストアの管理に関する次のマルチテナント・モードがサポートされています。

-

統一モードでは、CDBルートおよび関連する統一モードPDBのために1つのキーストアを構成できます。統一モードでは、以前のリリースのマルチテナント環境で行われていた方法と同じ方法でTDEの管理が行われます。

-

分離モードでは、個別のPDB内でキーストアおよびTDEマスター暗号化キーの両方を作成および管理できます。分離モードの個々のPDBでは、それぞれ異なるタイプのキーストアを使用できます。

これらのモードを使用して、ソフトウェア・キーストア、ハードウェア・キーストアおよびOracle Key Vaultキーストアを構成できます。

サイトの要件によっては、統一モードと分離モードの両方を組み合せて使用できます。たとえば、ほとんどのPDBで1つのタイプのキーストアを使用する場合は、CDBルートでキーストア・タイプを構成できます(統一モード)。このCDB内に別のタイプのキーストアを使用する必要があるPDBが存在する場合は、そのPDB自体に対して必要なキーストアを使用するように構成できます(分離モード)。PDBに対して分離モードを設定すると、CDBに対する統一モードの設定がオーバーライドされます。

キーストアを統合モードまたは分離モードで使用するよう構成するには、事前に初期化パラメータを使用してワンタイム構成を実行する必要があります。統一モードおよび分離モードのキーストアを構成するには、ADMINISTER KEY MANAGEMENT文を使用します。データベースを再起動すると、ADMINISTER KEY MANAGEMENT文のコマンドを使用できる場所が変化します。たとえば、構成前には、CDBルートでADMINISTER KEY MANAGEMENT文のEXTERNAL STORE句を使用できませんでしたが、構成後はそれが可能になります。

親トピック: 透過的データ暗号化の概要

透過的データ暗号化の構成の仕組み

透過的データ暗号化を構成するには、キーストアを作成しデータを暗号化する前に、1回かぎりの設定を実行する必要があります。

キーストアを構成しデータの暗号化を開始する前に、作成する予定のキーストアの場所とタイプを指定するために、WALLET_ROOTパラメータとTDE_CONFIGURATIONパラメータを使用して1回かぎりの構成を実行する必要があります。

WALLET_ROOTパラメータは、キーストア・ディレクトリの場所を指定します。WALLET_ROOTを設定する前に、キーストアを格納するために使用できる既存のディレクトリがあることを確認してください。(通常、このディレクトリはwalletと呼ばれます。)

TDE_CONFIGURATIONパラメータは、キーストアのタイプ(ソフトウェア・キーストア、ハードウェア・キーストアまたはOracle Key Vaultキーストア)を指定します。TDE_CONFIGURATIONパラメータを省略した場合、Oracle Databaseはsqlnet.oraファイル設定を使用します。TDE_CONFIGURATIONを使用してキーストアのタイプを設定した後で、キーストアを作成すると、Oracle Databaseはキーストア・タイプのWALLET_ROOTの場所内にディレクトリを作成します。たとえば、透過的データ暗号化キーストアのためにTDE_CONFIGURATIONをFILEに設定した場合は、Oracle Databaseによってウォレット・ディレクトリ内にtde (小文字)というディレクトリが作成されます。キーストア・タイプ間で移行する場合は、最初にTDE_CONFIGURATIONパラメータに使用するキーストア・タイプを設定し、ADMINISTER KEY MANAGEMENT文を使用して移行を実行する必要があります。たとえば、ハードウェア・セキュリティ・モジュール(HSM)キーストアからTDEキーストアに移行できます。

V$ENCRYPTION_WALLET動的ビューのKEYSTORE_MODE列は、統一モードまたは分離モードが構成されているかどうかを示します。

注意:

以前のリリースでは、キーストア・ディレクトリの場所を定義するためにSQLNET.ENCRYPTION_WALLET_LOCATIONパラメータが使用されていました。このパラメータは現在非推奨になっています。かわりに、WALLET_ROOT静的初期化パラメータおよびTDE_CONFIGURATION動的初期化パラメータを使用することをお薦めします。

関連項目

親トピック: 透過的データ暗号化の概要

透過的データ暗号化のキーストア検索順序

TDEキーストアの検索順序は、インスタンスの初期化パラメータ、sqlnet.oraのパラメータまたは環境変数の設定によって異なります。

Oracle Databaseは、次の場所を次の順序で検索して、キーストアを取得します。

-

TDE_CONFIGURATION初期化パラメータのKEYSTORE_CONFIGURATION属性がFILEに設定されている場合、インスタンスのWALLET_ROOT初期化パラメータによって設定される場所。このパラメータを使用してキーストアの場所を構成することをお薦めします。 -

TDE_CONFIGURATION初期化パラメータのKEYSTORE_CONFIGURATION属性がFILEに設定されていないか、WALLET_ROOTが設定されていない場合は、sqlnet.oraファイルのWALLET_LOCATION設定で指定された場所。 -

WALLET_ROOTおよびWALLET_LOCATIONが設定されていない場合は、sqlnet.oraファイルのENCRYPTION_WALLET_LOCATIONパラメータ(WALLET_ROOTが優先されて非推奨になりました)で指定された場所。 -

これらのパラメータが設定されておらず、

ORACLE_BASE環境変数が設定されている場合は、$ORACLE_BASE/admin/db_unique_name/walletディレクトリ。ORACLE_BASEが設定されていない場合は、$ORACLE_HOME/admin/db_unique_name/wallet。

親トピック: 透過的データ暗号化の概要