17 Oracle Key Vaultの監視および監査

Oracle Key Vault管理者は、Oracle Key Vaultシステムの監視および監査、アラートの構成、レポートの使用が可能です。

- システム・モニタリングの管理

システム・モニタリングとは、SNMP接続、電子メール通知、syslog宛先およびシステム診断の構成などのタスクを意味します。 - Oracle Key Vaultアラートの構成Oracle Key Vault

ダッシュボードに表示するアラートのタイプを選択できます。 - システム監査の管理

監査には、syslogファイルの監査レコードの取得やローカル・ファイルへの監査レコードのダウンロードなどのタスクが含まれます。 - Oracle Key Vaultのレポートの使用

Oracle Key Vaultでは、Key Vault操作に影響する様々なアクティビティに関する統計情報が収集されます。

17.1 システム・モニタリングの管理

システム・モニタリングとは、SNMP接続、電子メール通知、syslog宛先およびシステム診断の構成などのタスクを意味します。

- SNMPを使用するためのリモート・モニタリングの構成

Simple Network Management Protocol (SNMP)が有効化されている場合、システム管理者はOracle Key Vaultアプライアンスとそのサービスをリモートで監視できます。 - 電子メール通知の構成

電子メール通知を使用して、Oracle Key Vault管理コンソールにログインせずに、Key Vaultステータスの変更を管理者に直接通知できます。 - 個々のマルチマスター・クラスタ・ノードのSyslog宛先の構成

各ノードで、SplunkやSIEMなどのsyslogエントリをリモート・サービスに転送できます。 - システム診断の取得

発生する可能性のある問題をトラブルシューティングするために、システム診断ファイルを生成できます。 - ノードのOracle Audit Vault統合の構成

ノードのOracle Audit Vault (Database Firewallコンポーネントではない)の統合を構成できます。

親トピック: Oracle Key Vaultの監視および監査

17.1.1 SNMPを使用するためのリモート・モニタリングの構成

Simple Network Management Protocol (SNMP)が有効化されている場合、システム管理者はOracle Key Vaultアプライアンスとそのサービスをリモートでモニタリングできます。

収集されたデータは、企業のニーズに応じてさらに処理して提示できます。

- Oracle Key VaultのSNMPの使用について

Simple Network Management Protocol (SNMP)を使用して、ネットワーク上のデバイスのリソース使用状況を監視できます。 - ユーザーへのSNMPアクセス権の付与

Oracle Key Vault管理者以外のユーザーを含め、任意のユーザーにSNMPデータへのアクセス権を付与できます。 - SNMPユーザー名とパスワードの変更

ノードのSNMPユーザー名およびパスワードはいつでも変更できます。 - スタンバイ・サーバーのSNMP設定の変更

SNMP設定は、スタンバイ・サーバー上のコマンドラインから変更します。 - SNMPを使用したOracle Key Vaultのリモート・モニタリング

SNMPを使用すると、Oracle Key Vaultに新しいソフトウェアをインストールしなくてもOracle Key Vaultの重要なコンポーネントをリモートで監視できます。 - Oracle Key VaultのSNMP管理情報ベース変数

Oracle Key Vaultでは、追跡可能な一連のSNMP管理情報ベース(MIB)変数が提供されています。 - 例: SNMPを使用したOracle Key Vaultの簡略化されたリモート・モニタリング

Linuxでは、Oracle Key Vault情報を検索するために手動で入力したSNMPコマンドを簡略化できますが、有益で詳細な出力も引き続き利用できます。

親トピック: システム・モニタリングの管理

17.1.1.1 Oracle Key VaultでのSNMPの使用について

Simple Network Management Protocol (SNMP)を使用して、ネットワーク上のデバイスのリソース使用状況を監視できます。

Oracle Key Vaultのモニタリングは、数百、数千のOracleおよびMySQLのデータベースがそれぞれのTDEマスター暗号化キーをOracle Key Vaultマルチマスター・クラスタに格納する場合に、Oracle Key Vaultの可用性がどれほど重要であるかを示す重大な側面です。監視する必要があるリソース使用状況のタイプには、メモリー、CPU使用率およびプロセスがあります。最大16個の(地理的に分散された)インスタンスを1つのクラスタに接続できるようにすることで、Oracle Key Vaultでは継続的にキーを使用できるとしても、個々のノードの状態はクラスタ全体のパフォーマンスおよび可用性の一因となります。

簡易ネットワーク管理プロトコル(SNMP)のサード・パーティ・ツールを使用すると、Oracle Key Vaultにアクセスするリモート・システムを監視できます。SNMPを使用してOracle Key Vaultを監視する利点は次のとおりです。

- Oracle Key VaultへのSSHアクセスを許可する必要がありません。(SSHアクセスは、使用されている期間のみ有効にする必要があります。)

- SNMPモニタリング操作を実行するために追加ツールをインストールする必要はありません。

Oracle Key Vaultでは、ユーザー認証およびデータ暗号化機能にSNMPバージョン3が使用されます。読取り可能でセキュアでないプレーンテキストで通信が行われるSNMPバージョン1および2とは異なり、SNMP 3では、ユーザーが認証され、モニタリング・サーバーとターゲットの間の通信チャネル上のデータが暗号化されます。侵入者が通信チャネルを傍受したとしても、Oracle Key Vaultからの情報を読み取ることはできません。

さらに、Oracle Key VaultでSNMPを有効にすると、キー管理サーバー(KMIPデーモン)が稼働しているかどうかを確認できます。Oracle Key VaultにはSNMPクライアント・ソフトウェアが用意されていないため、この情報を追跡するには、サード・パーティのSNMPクライアントを使用してOracle Key Vaultインスタンスをポーリングする必要があります。

Oracle Key Vaultでは、SNMP資格証明の作成と変更が監査されます。

ユーザー名およびパスワードを持つSNMPアカウントを構成するには、システム管理者ロールを持つユーザーである必要があります。SNMPデータにアクセスする際には、これらのSNMP資格証明が必要になります。

マルチマスター・クラスタでは、ユーザー名とパスワードを持つSNMPアカウントは、クラスタのすべてのノードに一度に設定できます。個々のノードに対しても設定できます。

ノート:

SNMPユーザー名およびパスワードが、Oracle Key Vault管理ユーザー・アカウント(システム管理者、キー管理者または監査マネージャ・ロール)のいずれのユーザー名およびパスワードとも同じでないことを確認する必要があります。

親トピック: SNMPを使用するためのリモート・モニタリングの構成

17.1.1.2 ユーザーへのSNMPアクセス権の付与

Oracle Key Vault管理者以外のユーザーを含め、任意のユーザーにSNMPデータへのアクセス権を付与できます。

親トピック: SNMPを使用するためのリモート・モニタリングの構成

17.1.1.3 SNMPユーザー名およびパスワードの変更

ノードのSNMPユーザー名およびパスワードはいつでも変更できます。

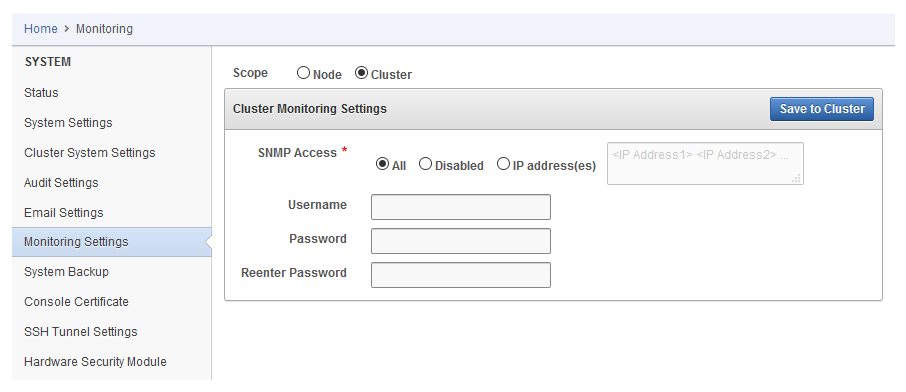

- システム管理者ロールを持っているユーザーとしてOracle Key Vault管理コンソールにログインします。

- 「System」タブを選択し、「Monitoring Settings」を選択します。

- 「Username」、「Password」および「Reenter Password」フィールドに、ユーザー名およびパスワード情報を入力します。

- 「Save」をクリックします。

親トピック: SNMPを使用するためのリモート・モニタリングの構成

17.1.1.4 スタンバイ・サーバー上のSNMP設定の変更

SNMP設定は、スタンバイ・サーバー上のコマンドラインから変更します。

プライマリ・スタンバイ環境でSNMPサポートを追加するには、プライマリ・サーバーとスタンバイ・サーバーをペアにする前に、両方のサーバーでSNMPを構成する必要があります。これは、すべてのリクエストがプライマリ・サーバーに転送され、Oracle Key Vault管理コンソールからスタンバイ・サーバーにアクセスできなくなるためです。ただし、プライマリ・スタンバイ環境でスタンバイ・サーバー上のSNMP設定を変更できます。

次の例では、スタンバイ・サーバー上のSNMP設定を変更する方法を示します。

snmpuserおよびパスワードpasswordを割り当てる方法は、次のとおりです。./stdby_snmp_enable -a "all" -u "snmpuser" -p "password"./stdby_snmp_enable -a "disabled"snmpuserおよびパスワードpasswordを割り当てる方法は、次のとおりです。./stdby_snmp_enable -a "192.0.2.1 192.0.2.3 192.0.2.3" -u "snmpuser" -p "password"親トピック: SNMPを使用するためのリモート・モニタリングの構成

17.1.1.5 SNMPを使用したOracle Key Vaultのリモート・モニタリング

SNMPを使用すると、Oracle Key Vaultに新しいソフトウェアをインストールしなくてもOracle Key Vaultの重要なコンポーネントをリモートで監視できます。

snmpwalkおよびsnmpgetを使用して提示されています。

17.1.1.6 Oracle Key VaultのSNMP管理情報ベース変数

Oracle Key Vaultには、追跡可能な一連のSNMP管理情報ベース(MIB)変数が用意されています。

次の表に、サポートされているMIB変数の一覧を示します。

表17-1 SNMPでOracle Key Vaultの追跡に使用されるMIB

| MIB変数 | オブジェクトID | 説明 |

|---|---|---|

|

|

1.3.6.1.2.1.25.1.1 |

Oracle Key Vaultインスタンスの実行時間を追跡します。 |

|

|

1.3.6.1.2.1.2.2.1.7 |

Oracle Key Vaultネットワーク・インタフェース(

|

|

|

1.3.6.1.4.1.2021.4.6 |

使用可能なRAMを追跡します。 |

|

|

1.3.6.1.4.1.2021.4.5 |

RAMの合計使用量を追跡します。 |

|

|

1.3.6.1.4.1.2021.11.53 |

CPUをモニタリングする場合に、アイドル状態で費やされたティック数(通常1/100秒単位)を追跡します。 |

|

|

1.3.6.1.4.1.2021.11.56 |

CPUをモニタリングする場合に、ハードウェアの中断の処理に費やされたティック数(通常1/100秒単位)を追跡します。 |

|

|

1.3.6.1.4.1.2021.11.55 |

CPUをモニタリングする場合に、カーネルレベルのコードの処理に費やされたティック数(通常1/100秒単位)を追跡します。 |

|

|

1.3.6.1.4.1.2021.11.51 |

CPUをモニタリングする場合に、優先順位の低いコードの処理に費やされたティック数(通常1/100秒単位)を追跡します。 |

|

|

1.3.6.1.4.1.2021.11.52 |

CPUをモニタリングする場合に、システムレベルのコードの処理に費やされたティック数(通常1/100秒単位)を追跡します。 |

|

|

1.3.6.1.4.1.2021.11.50 |

CPUをモニタリングする場合に、ユーザーレベルのコードの処理に費やされたティック数(通常1/100秒単位)を追跡します。 |

|

|

1.3.6.1.4.1.2021.11.54 |

CPUをモニタリングする場合に、入出力(IO)待ち状態で費やされたティック数(通常1/100秒単位)を追跡します。 |

|

|

1.3.6.1.4.1.2021.2 |

特定の名前で実行されているプロセスの数を追跡します。モニタリング対象の名前は、 |

関連項目:

詳細は、http://www.net-snmp.orgでNet-SNMPのドキュメントを参照してください。

親トピック: SNMPを使用するためのリモート・モニタリングの構成

17.1.1.7 例: SNMPを使用したOracle Key Vaultの簡略化されたリモート・モニタリング

Linuxでは、Oracle Key Vault情報を検索するために手動で入力したSNMPコマンドを簡略化できますが、有益で詳細な出力も引き続き利用できます。

この項の構成では、信頼できるユーザーにSNMPアクセス権を付与していることを前提としています。また、Oracle Key Vaultを監視するリモート・ホストにSNMP管理情報ベース(MIB)の変数がインストールされていることも前提としています。

たとえば、snmp_adminというSNMPユーザーに関する長いバージョンのsnmpwalkコマンドは次のとおりです。

snmpwalk -v3 OKV_IP_address -n "" -l authPriv -u snmp_admin -a SHA -A snmp_user_password -x AES -X snmp_user_password

このコマンドでは、Oracle Key Vaultで実行されている重要なサービスをリストします。ただし、このコマンド(および他のSNMPコマンド)を変更して短くするだけでなく、サービスが実行中か停止中かなどの追加情報を表示することも可能です。

このタイプのコマンドを簡略化するために、入力するSNMPコマンドに、デフォルトのユーザーやデフォルトのセキュリティ・レベルなど、よく使用される設定が自動的に含まれるように/etc/snmp/snmp.conf構成ファイルを編集できます。このトピックの例では、ユーザーが対話形式でパスワードをコマンドラインに入力できるように、パスワード・パラメータが省略されています。

- Oracle Key Vaultを監視するリモート・ホストにログインします。

- 次のように表示される

/etc/snmp/snmp.confを編集します。# As the snmp packages come without MIB files due to license reasons, # loading MIBs is disabled by default. If you added the MIBs you # can reenable loading them by commenting out the following line. mibs :

# mibs :行をコメント・アウトしてから、次のように、次の行を追加します。# loading MIBs is disabled by default. If you added the MIBs you # can reenable loading them by commenting out the following line. # mibs : defSecurityName snmp_admin defSecurityLevel authPriv defAuthType SHA defPrivType AES

この例では次のとおりです。

defSecurityName: SNMPアクセス権を付与したユーザーの名前を入力します。この例では、snmp_adminを使用します。defSecurityLevel: 使用するデフォルトのセキュリティ・レベルを入力します。この例では、authPrivを使用し、これにより、認証およびプライバシによる通信が可能になります。defAuthType: デフォルトの認可タイプを入力します。この例では、SHAを使用します。defPrivType: デフォルトの権限タイプを入力します。この例では、AESを使用します。

snmpdを再起動して構成ファイルをロードします。たとえば、Linux 7の場合:

systemctl restart snmpd

Linux 6の場合:

service snmpd restart

- 前に示した

snmpwalkコマンドの簡略化したバージョンを実行するには、次のコマンドを入力します。snmpwalk okv_ip_address prNames -A snmp_user_pwd -X snmp_user_pwd

このコマンドでは、

prNamesは"プロセス名"を表し、プロセスの数ではなく名前を表示します。次に例を示します。$ snmpwalk 192.0.2.254 prNames -A snmp_user_pwd -X snmp_user_pwd UCD-SNMP-MIB::prNames.1 = STRING: mwecsvc UCD-SNMP-MIB::prNames.2 = STRING: httpd UCD-SNMP-MIB::prNames.3 = STRING: kmipd UCD-SNMP-MIB::prNames.4 = STRING: ora_pmon_dbfwdb UCD-SNMP-MIB::prNames.5 = STRING: ServiceManager UCD-SNMP-MIB::prNames.6 = STRING: adminsrvr UCD-SNMP-MIB::prNames.7 = STRING: distsrvr UCD-SNMP-MIB::prNames.8 = STRING: recvsrvr

snmptableコマンドの実行例は、次のようになります。 snmptable okv_ip_address prTable -A snmp_user_pwd -X snmp_user_pwd

出力は、次のようになります。

SNMP table: UCD-SNMP-MIB::prTable

prIndex prNames prMin prMax prCount prErrorFlag prErrMessage prErrFix prErrFixCmd

1 mwecsvc 1 1 1 noError noError

2 httpd 1 20 9 noError noError

3 kmipd 1 2 2 noError noError

4 ora_pmon_dbfwdb 1 1 1 noError noError

5 ServiceManager 1 1 1 noError noError

6 adminsrvr 1 1 1 noError noError

7 distsrvr 1 1 1 noError noError

8 recvsrvr 1 1 1 noError noError

次の例は、snmpdfコマンドを実行する方法を示しています。

snmpdf okv_ip_address -A snmp_user_pwd -X snmp_user_pwd

出力は、次のようになります。

Description Size (kB) Used Available Used% / 20027260 7247856 12779404 36% /usr/local/dbfw/tmp 6932408 15764 6916644 0% /var/log 5932616 19932 5912684 0% /tmp 1999184 3072 1996112 0% /var/lib/oracle 143592160 35023900 108568260 24%

親トピック: SNMPを使用するためのリモート・モニタリングの構成

17.1.2 電子メール通知の構成

電子メール通知を使用して、Oracle Key Vault管理コンソールにログインせずに、Key Vaultステータスの変更を管理者に直接通知できます。

- 電子メール通知について

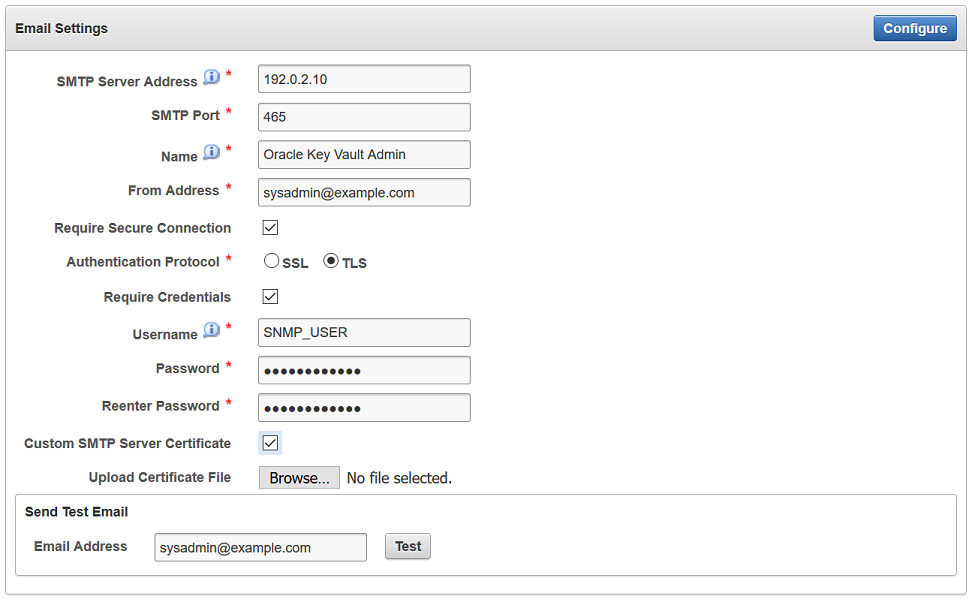

電子メール通知は、ステータス変更についてユーザーに警告し、エンドポイント・エンロールおよびユーザー・パスワード・リセット操作のプロセスを完了するために使用されます。 - 電子メール設定の構成

Simple Mail Transfer Protocol (SMTP)サーバー・プロパティを構成して、Oracle Key Vaultから電子メール通知を受信できます。 - 電子メール構成のテスト

Oracle Key Vault管理コンソールでは、テスト電子メールを送信して電子メール構成をテストできます。 - ユーザーに対する電子メール通知の無効化

Oracle Key Vault管理コンソールを使用して、電子メール通知を有効化または無効化できます。

親トピック: システム・モニタリングの管理

17.1.2.1 電子メール通知について

電子メール通知は、ステータス変更についてユーザーに警告し、エンドポイント・エンロールおよびユーザー・パスワード・リセット操作のプロセスを完了するために使用されます。

電子メール通知を有効にするには、Oracle Key Vaultで電子メール設定を設定する必要があります。更新が必要なイベントを選択できます。イベントには、Oracle Key Vaultシステム・ステータス(ディスク使用率、バックアップおよびプライマリ・スタンバイなど)、ユーザーおよびエンドポイントのステータス(ユーザー・パスワード、エンドポイント証明書およびキーの有効期限など)、またはクラスタ・ステータス(ハートビート・ラグ、ネーミング競合、クラスタ全体のHSMステータスなど)が含まれます。

Oracle Key Vaultは、SMTPサーバーに対する匿名かつセキュアでない接続をサポートしています。Oracle Key Vaultでは、デフォルトで、Oracle Key VaultのJavaライブラリとともにパッケージ化されているデフォルトのJavaトラストストアを使用して、サーバー証明書が検証されます。オプションで、SMTP設定を構成すると同時にカスタム・トラストストアをアップロードして、特定の証明書または証明書チェーンが使用されるようにすることもできます。

SMTPサーバー構成はいつでも変更できます。最初はカスタムのSMTP証明書が使用され、後でデフォルトを使用することを決定した場合は、トラストストア設定をカスタムからデフォルトに変更できます。

次に例を示します。

-

エンドポイント・エンロール中に生成されたエンロール・トークンをOracle Key Vaultからエンドポイント管理者に直接メールで送信できます。

-

Oracle Key Vaultシステム管理者は、ユーザー・パスワードのリセット時に、ランダムな一時パスワードをユーザーに直接送信できます。

電子メール通知を正常に有効化するには、Oracle Key VaultとSMTPサーバーとの間に接続が存在する必要があります。

電子メール通知はいつでも無効化できます。

親トピック: 電子メール通知の構成

17.1.2.2 電子メール設定の構成

Simple Mail Transfer Protocol (SMTP)サーバー・プロパティを構成して、Oracle Key Vaultから電子メール通知を受信できます。

親トピック: 電子メール通知の構成

17.1.2.3 電子メール構成のテスト

Oracle Key Vault管理コンソールでは、テスト電子メールを送信して電子メール構成をテストできます。

関連項目

親トピック: 電子メール通知の構成

17.1.2.4 ユーザーに対する電子メール通知の無効化

Oracle Key Vault管理コンソールを使用して、電子メール通知を有効化または無効化できます。

親トピック: 電子メール通知の構成

17.1.3 個々のマルチマスター・クラスタ・ノードのSyslog宛先の構成

各ノードで、syslogエントリをSplunkやSIEMなどのリモート・サービスに転送できます。

- ノードのSyslog宛先設定の設定

Transmission Control Protocol (TCP)またはUser Datagram Protocol (UDP)のいずれかを使用するように、syslog宛先を設定できます。 - ノードのSyslog宛先設定のクリア

ノードのsyslog宛先設定をクリアしてから、ノードをクラスタ設定にリセットできます。

親トピック: システム・モニタリングの管理

17.1.3.1 ノードのSyslog宛先設定の設定

syslog宛先を設定して、Transmission Control Protocol (TCP)またはUser Datagram Protocol (UDP)にいずれかを使用できます。

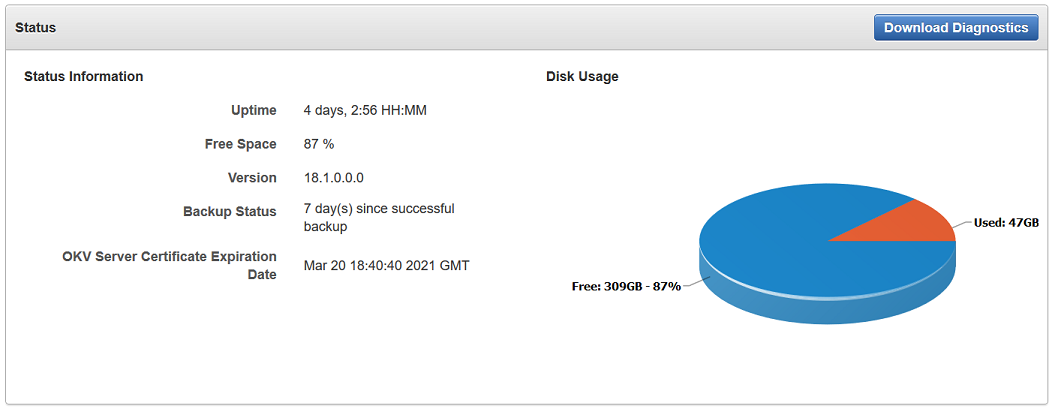

17.1.4 システム診断の取得

発生する可能性のある問題をトラブルシューティングするために、システム診断ファイルを生成できます。

- システム診断の取得について

Oracle Key Vault診断ファイルには、Oracle Key Vaultの使用中に発生する可能性のある問題の詳細なデバッグおよびトラブルシューティング情報が提供されます。 - 診断生成ユーティリティのインストール

Oracle Key Vault管理コンソールを使用して、診断生成ユーティリティのインストールおよび使用の手順をダウンロードできます。 - システム診断ファイルの生成

ダウンロードするシステム診断ファイルは.zipファイル内にあります。 - 診断生成ユーティリティの一時ファイルの削除

診断生成ユーティリティの一時ファイルを削除すると、サーバー上の領域が解放されます。 - 診断生成ユーティリティの削除

システム診断レポートを生成する必要がなくなったら、診断生成ユーティリティを削除できます。

親トピック: システム・モニタリングの管理

17.1.4.1 システム診断の取得について

Oracle Key Vault診断ファイルには、Oracle Key Vaultの使用中に発生する可能性のある問題の詳細なデバッグおよびトラブルシューティング情報が含まれています。

このファイルをダウンロードし、それをOracle Supportに提供して詳細な分析やデバッグを依頼できます。診断ファイルには空き領域に関する情報が含まれ、報告されるディスク使用量は合計ディスク・サイズに基づくのではなく、Oracle Key Vaultで使用可能な領域です。

診断レポートはデフォルトで有効ではありません。診断レポートを生成するには、この機能を有効にする必要があります。診断を有効にした後、診断レポートで取得する必要がある情報を構成できます。診断レポートを柔軟にカスタマイズしてパッケージ化できます。診断ユーティリティの初回実行時、またはOracle Key Vaultシステムの内部データベースの再起動後は、システム内のすべての診断情報を収集する必要があるため、その後の実行よりも長い時間がかかる場合があることに注意してください。

Oracle Key Vaultをアップグレードする場合は、アップグレードする前に診断生成ユーティリティを削除する必要があります。

親トピック: システム診断の取得

17.1.4.2 診断生成ユーティリティのインストール

Oracle Key Vault管理コンソールを使用して、診断生成ユーティリティのインストールおよび使用の手順をダウンロードできます。

親トピック: システム診断の取得

17.1.4.4 診断生成ユーティリティの一時ファイルの削除

診断生成ユーティリティの一時ファイルを削除すると、サーバー上の領域が解放されます。

親トピック: システム診断の取得

17.1.4.5 診断生成ユーティリティの削除

システム診断レポートを生成する必要がなくなったら、診断生成ユーティリティを削除できます。

親トピック: システム診断の取得

17.1.5 ノードのOracle Audit Vault統合の構成

ノードのOracle Audit Vault (Database Firewallコンポーネントではない)の統合を構成できます。

- システム管理者ロールを持っているユーザーとしてOracle Key Vault管理コンソールにログインします。

- 「System」タブを選択し、左側のナビゲーション・バーで「System Settings」を選択します。

- ノードのOracle Audit Vault統合に対して「Enable」チェック・ボックスを選択します。

- 「Enable」をクリックすると表示される「Password」および「Reenter password」フィールドに、Audit Vault and Database Firewallが監査レコードの抽出に使用するデータベースのユーザーのパスワードを入力します。

- 「Save」をクリックします。

親トピック: システム・モニタリングの管理

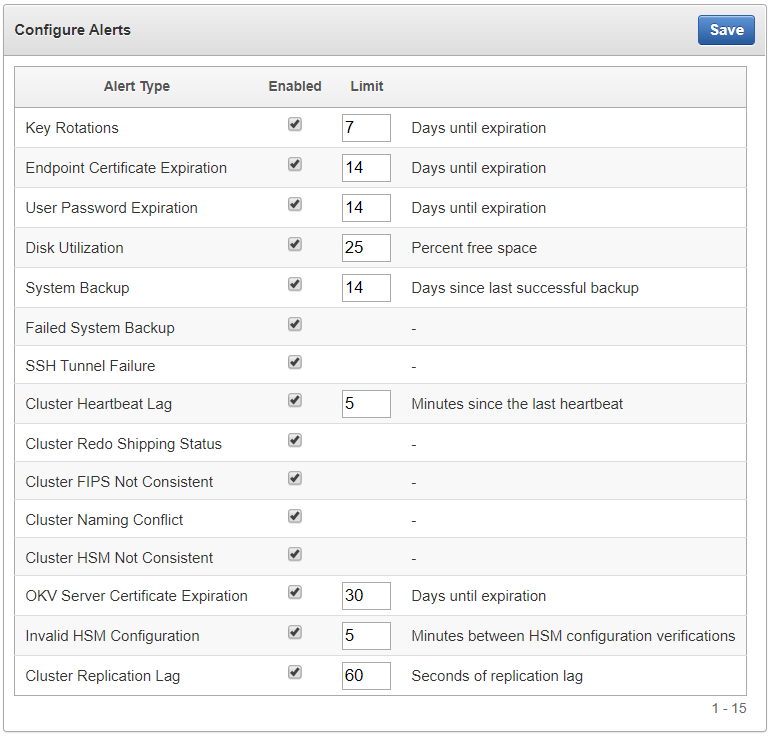

17.2 Oracle Key Vaultアラートの構成

Oracle Key Vaultダッシュボードに表示するアラートのタイプを選択できます。

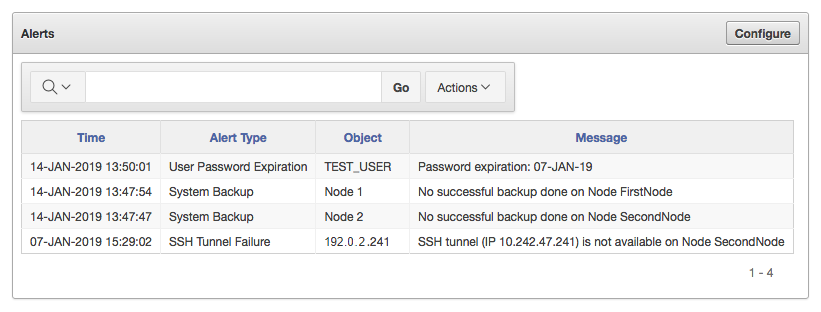

- アラートの構成について

システム管理者がOracle Key Vaultダッシュボードからアラートを構成できますが、すべてのユーザーがセキュリティ・オブジェクトのアラートを参照できます。 - アラートの構成

Oracle Key Vault管理コンソールの「Reports」ページでアラートを構成できます。 - オープン・アラートの表示

ユーザーは、自分の権限に応じてアラートを表示できます。

親トピック: Oracle Key Vaultの監視および監査

17.2.1 アラートの構成について

システム管理者がOracle Key Vaultダッシュボードからアラートを構成できますが、すべてのユーザーがセキュリティ・オブジェクトのアラートを参照できます。

Oracle Key Vaultダッシュボードは、管理コンソールにログインしたときに最初に表示されるページです。このページにナビゲートするには、「Home」タブをクリックします。セキュリティ・オブジェクトに関するアラートはそのオブジェクトへのアクセス権を持つすべてのユーザーに表示されますが、アラートを構成できるのはシステム管理者ロールを持っているユーザーのみです。

HSM対応のOracle Key Vaultサーバーに関するアラートを含め、Oracle Key Vaultには17個のアラートがあり、要件に応じて適切なしきい値で構成できます。

構成できるアラートは、次のとおりです。

表17-2 使用可能なアラート

| アラート・タイプ | 適用 | 目的 |

|---|---|---|

Cluster FIPS Not Consistent |

クラスタ全体 | クラスタ内の少なくとも1つ(すべてではない)のACTIVEノードがFIPSモードになると発生します

|

Cluster Heartbeat Lag |

ノード固有 | クラスタ内の別のACTIVEノードから、しきい値(デフォルトは5分間)を超えてハートビートを受信しなかった場合に発生します

|

Cluster HSM Not Consistent |

クラスタ全体 | クラスタ内の少なくとも1つ(すべてではない)のACTIVEノードがHSM対応になると発生します

|

Cluster Naming Conflict |

クラスタ全体 | ネーミング競合が解決されたときに発生します |

Cluster Redo Shipping Status |

ノード固有 | 読取り/書込みノードがREDOを読取り/書込みピアに送信できない場合に発生し、その結果、読取り専用制限モードになります |

ディスク使用率 |

ノード固有 | /var/lib/oracleパーティションの空きディスク領域の割合がしきい値(デフォルトは25%)より小さい場合に発生します

|

エンドポイントの証明書の有効期限 |

クラスタ全体 | エンドポイントの証明書がしきい値(デフォルトは30日間)内で期限切れになる場合に発生します |

Failed System Backup |

ノード固有 | 最後のバックアップが正常に完了しなかった場合に発生します |

Primary-Standby Data Guard Broker Status |

プライマリ/スタンバイのみ | Oracle Data Guard BrokerステータスがENABLEDでない場合に発生します |

Primary-Standby Data Guard Fast-Start Failover Status |

プライマリ/スタンバイのみ | ファスト・スタート・フェイルオーバー・ステータスがSYNCHRONIZEDでない場合に発生します |

Primary-Standby Destination Failure |

プライマリ/スタンバイのみ | スイッチオーバー・ステータスがFAILED DESTINATIONの場合に発生します |

Primary-Standby Restricted Mode |

プライマリ/スタンバイのみ | プライマリ・スタンバイ環境で、プライマリが読取り専用制限モードで実行された場合に発生します |

Primary-Standby Role Change |

プライマリ/スタンバイのみ | ロール変更がある場合に発生します |

Key Rotations |

クラスタ全体 | キーの非アクティブ化の日付がしきい値(デフォルトは7日間)内である場合に発生します |

OKV Server Certificate Expiration |

ノード固有 | Oracle Key Vaultサーバーの証明書がしきい値(デフォルトは30日間)内で期限切れになる場合に発生します |

SSH Tunnel Failure |

ノード固有 | SSHトンネルを使用できない場合に発生します |

System Backup |

ノード固有 | 最後の正常なバックアップがしきい値(デフォルトは14日間)を超える場合に発生します |

User Password Expiration |

クラスタ全体 | ユーザーのパスワードがしきい値(デフォルトは14日間)内で期限切れになる場合に発生します |

OKV Server Certificate Expiration |

ノード固有 | Oracle Key Vaultサーバーの証明書がしきい値(デフォルトは30日間)内で期限切れになる場合に発生します |

Invalid HSM Configuration |

ノード固有 | HSM構成にエラーがある場合に発生します(デフォルトでは5分ごとにチェックされます) |

Cluster Replication Lag |

ノード固有 | 着信レプリケーション・ラグがしきい値(デフォルトは60秒)を超えた場合に発生します |

17.2.3 オープン・アラートの表示

ユーザーは、自分の権限に応じてアラートを表示できます。

親トピック: Oracle Key Vaultアラートの構成

17.3 システム監査の管理

監査には、syslogファイルの監査レコードの取得やローカル・ファイルへの監査レコードのダウンロードなどのタスクが含まれます。

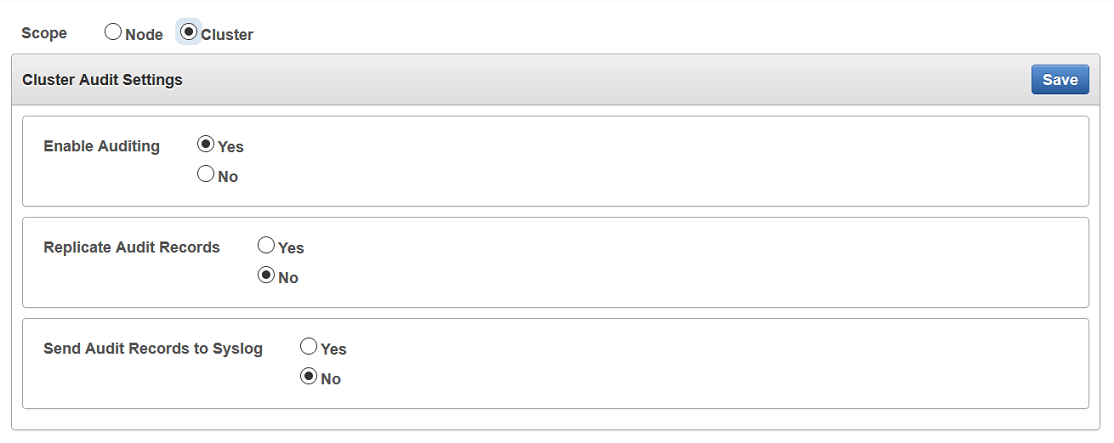

- Oracle Key Vaultでの監査について

Oracle Key Vaultでは、すべてのエンドポイントおよびユーザー・アクティビティが記録され、タイムスタンプが付けられます。 - 監査レコードを格納するためのSyslogの構成

システム管理者がこの機能を有効にしている場合は、監査レコードを格納するようにOracle Key Vaultのsyslogを構成できます。 - マルチマスター・クラスタの監査設定の構成

マルチマスター・クラスタの監査を有効または無効にできます。 - 監査レコードの表示

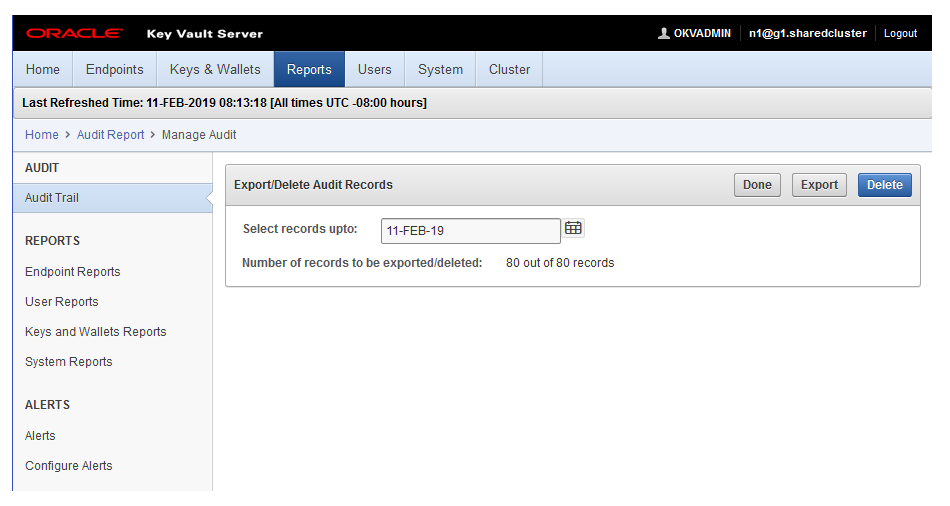

監査レコードを表示するには、Oracle Key Vault管理コンソールの「Audit Trail」ページにアクセスします。 - 監査レコードのエクスポートおよび削除

Oracle Key Vault監査レコードは、.csvファイルに格納されています。 - Audit VaultとDatabase Firewallとの監査統合

監査統合のために、Oracle Key Vault監査データをAudit VaultとDatabase Firewall (AVDF)に転送できます。

親トピック: Oracle Key Vaultの監視および監査

17.3.1 Oracle Key Vaultの監査について

Oracle Key Vaultでは、すべてのエンドポイントおよびユーザー・アクティビティが記録され、タイムスタンプが付けられます。

監査レコードには、エンドポイント・グループおよびユーザー・グループが、エンドポイントのエンロールおよびユーザー・パスワードのリセットから、キーやウォレットの管理、およびシステム設定やSNMP資格証明の変更に至るまで、含まれています。監査証跡では、誰がどのアクションを開始したかに関する詳細を、キーとトークン、およびアクションの結果とともに取得します。また、各アクションが成功したか失敗したかも記録されます。

監査マネージャ・ロールを持っているユーザーのみが、Oracle Key Vaultアクティビティの監査証跡を管理できます。各ユーザーは、ユーザーがアクセスできるオブジェクトの監査レコードを表示できます。

監査はバックグラウンドで行われ、Oracle Key Vaultでは常に有効化されています。これを無効にすることはできません。

監査マネージャ・ロールを持っているユーザーは、すべての監査レコードを参照および管理できます。その他のユーザーは、自分が作成したか、アクセス権が付与されているセキュリティ・オブジェクトに関連する監査レコードのみを参照できます。

監査マネージャは、監査レコードをエクスポートして、システム・アクティビティをオフラインで確認できます。レコードをエクスポートした後、監査マネージャは、リソースを解放するためにシステムからレコードを削除できます。

関連項目

親トピック: システム監査の管理

17.3.2 監査レコードを格納するようにSyslogを構成

監査レコードを格納するようにOracle Key Vaultのsyslogを構成できます(システム管理者がこの機能を有効にしている場合)。

17.3.3 マルチマスター・クラスタの監査設定の構成

マルチマスター・クラスタの監査を有効または無効にできます。

親トピック: システム監査の管理

17.3.4 監査レコードの表示

監査レコードを表示するには、Oracle Key Vault管理コンソールの「Audit Trail」ページにアクセスします。

親トピック: システム監査の管理

17.3.5 監査レコードのエクスポートおよび削除

Oracle Key Vault監査レコードは、.csvファイルに格納されています。

.csvファイルに監査証跡をエクスポートして、このファイルをユーザーのローカル・システムにダウンロードできます。.csvファイルの内容は、「Reports」ページの監査証跡に表示される詳細と同じです。.csvファイルのタイムスタンプには、レコードがエクスポートされた特定のOracle Key Vaultサーバーのタイムゾーンが反映されます。エクスポートしたレコードは、領域を解放するために、Oracle Key Vaultサーバーから削除できます。

親トピック: システム監査の管理

17.4 Oracle Key Vaultのレポートの使用

Oracle Key Vaultでは、Key Vault操作に影響する様々なアクティビティに関する統計情報が収集されます。

- Oracle Key Vaultレポートについて

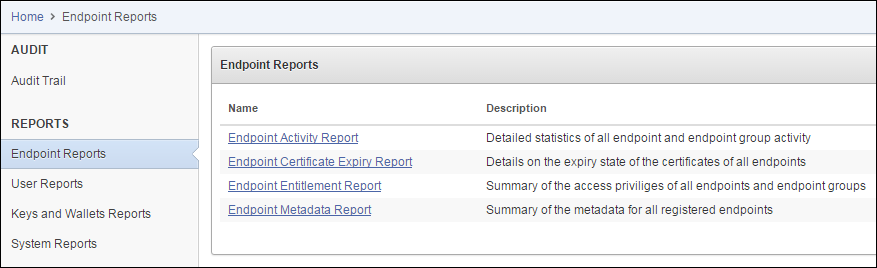

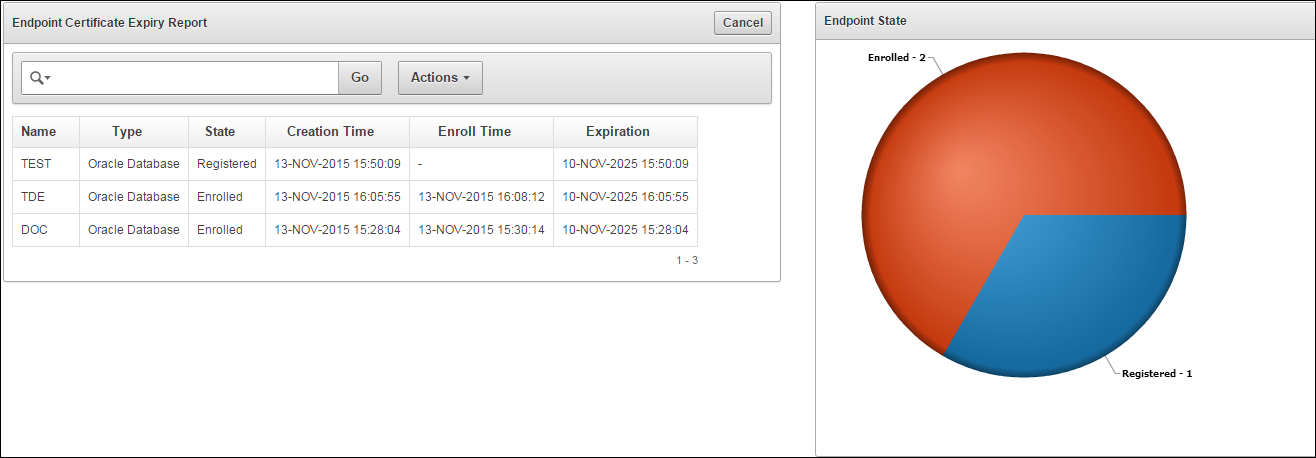

レポートには、システム・アクティビティ、証明書の有効期限、キー、パスワード、権限ステータスおよびメタデータが含まれています。 - エンドポイント・レポートの表示

エンドポイント・レポートの4つのカテゴリを表示するには、監査マネージャ・ロールを持っている必要があります。 - ユーザー・レポートの表示

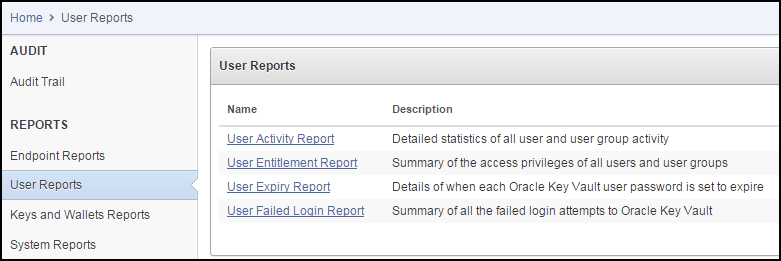

ユーザー・レポートの4つのカテゴリを表示するには、監査マネージャ・ロールを持っている必要があります。 - キーおよびウォレットのレポートの表示

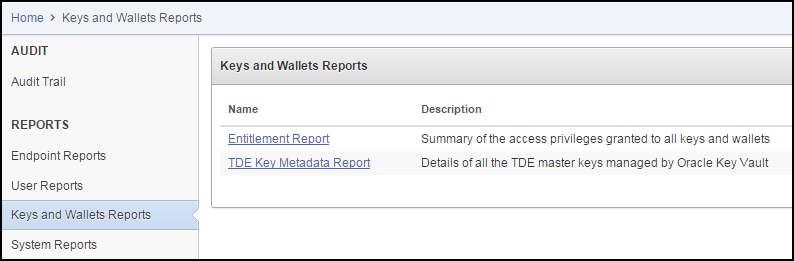

キーおよびウォレットのレポートの2つのカテゴリを表示するには、監査管理ロールを持っている必要があります。 - システム・レポートの表示

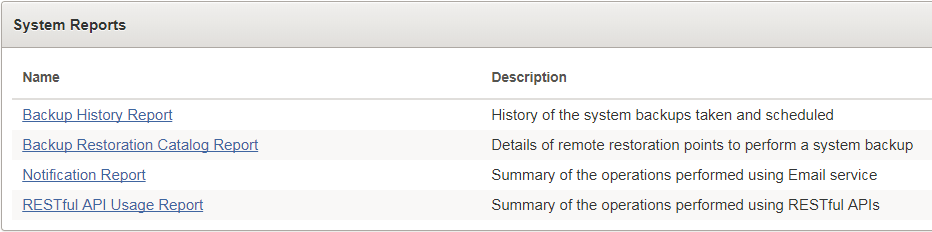

システム・レポートの3つのカテゴリを表示するには、監査マネージャ・ロールを持っている必要があります。

親トピック: Oracle Key Vaultの監視および監査

17.4.1 Oracle Key Vaultのレポートについて

レポートには、システム・アクティビティ、証明書の有効期限、キー、パスワード、権限ステータスおよびメタデータが含まれています。

Oracle Key Vaultには、エンドポイント、ユーザー、キーおよびウォレット、システムに関する4つのタイプのレポートが用意されています。マルチマスター・クラスタでは、一部のレポートに、ノードID、ノード名、IPアドレスなどの追加情報が含まれます。

4つのレポート・タイプは次のとおりです。

-

エンドポイント・レポートには、すべてのエンドポイント・アクティビティとエンドポイント・グループ・アクティビティ、証明書とパスワードの有効期限、およびアクセス権限の詳細が含まれています。

-

ユーザー・レポートには、すべてのユーザー・アクティビティとユーザー・グループ・アクティビティ、証明書とパスワードの有効期限、およびアクセス権限の詳細が含まれています。

-

キーおよびウォレットのレポートには、すべてのキーおよびウォレットに付与されているアクセス権限と、Oracle Key Vaultで管理されているTDEマスター暗号化キーの詳細がリストされます。

-

システム・レポートには、実行されたシステム・バックアップとスケジュールされているシステム・バックアップの履歴、リモート・リストア・ポイントの詳細、およびRESTful APIの使用状況が含まれています。

監査マネージャ・ロールを持つユーザーは、Oracle Key Vault管理コンソールの「Audit Trail」ページからアクセスできるレポートを含むすべてのレポートを表示できます。キー管理者ロールを持つユーザーは、ユーザー・レポートとキーおよびウォレットのレポートを表示できます。システム管理者ロールを持つユーザーは、エンドポイント・レポート、ユーザー・レポートおよびシステム・レポートを表示できます。

関連項目

親トピック: Oracle Key Vaultのレポートの使用

17.4.2 エンドポイント・レポートの表示

エンドポイント・レポートの4つのカテゴリを表示するには、監査マネージャ・ロールを持っている必要があります。

親トピック: Oracle Key Vaultのレポートの使用

17.4.3 ユーザー・レポートの表示

ユーザー・レポートの4つのカテゴリを表示するには、監査マネージャ・ロールを持っている必要があります。

親トピック: Oracle Key Vaultのレポートの使用

17.4.4 キーおよびウォレットのレポートの表示

キーおよびウォレットのレポートの2つのカテゴリを表示するには、監査管理ロールを持っている必要があります。

親トピック: Oracle Key Vaultのレポートの使用

17.4.5 システム・レポートの表示

システム・レポートの3つのカテゴリを表示するには、監査マネージャ・ロールを持っている必要があります。

親トピック: Oracle Key Vaultのレポートの使用