WebLogicコンソールへのアクセス

Essbase管理者として、Oracle Cloud InfrastructureでOracle Essbaseスタックを管理する際、管理タスクによっては実行するのにWebLogicコンソールへのアクセスが必要になる場合があります。

Oracle Cloud InfrastructureのEssbaseスタックは、管理対象WebLogicサーバーから実行されます。Essbaseスタックを起動または停止すると、WebLogicサーバーの他、Essbaseアプリケーションも起動および停止します。

- Essbaseインスタンスはデフォルトで、管理T3 WebLogicポートへのアクセス権なしで構成されます。T3ポートへのすべてのアクセスを無効のままにし、このポートをすぐに保護することをお薦めします。ビジネス目的上必要な場合は、SecIPListまたはxx.xx.0.0/16などの制限付きClassless Inter-Domain Routing (CIDR)を使用して、IPの特定の固定セットからのみT3ポートへのアクセスを許可する必要があります。

- ポートはすべて、公共のインターネットに対してクローズする必要があります。ネットワーク・オプションは次の2つのみ必要です。

- VPN - プライベート・ネットワークのポートを開きます。

- パブリック・アクセス - 要塞(サービス・インスタンス)経由のssh (ポート22)、ロード・バランサ経由の443、ホスト・ポートは公共のインターネットに対してオープンにしないでください。

WebLogic管理サーバーは7002で稼働します。アクセスするには、次のようにします。

-

ターゲット・コンピュート・ノードでポートを公開します。これを行うには、opcユーザーとしてターゲット・マシンにSSH接続し、次のコマンドを実行します。

[opc@essbase-1 ~]$ sudo firewall-cmd --add-port=7002/tcp --zone=public # To make this survive restarts of the firewall service [opc@essbase-1 ~]$ sudo firewall-cmd --add-port=7002/tcp --zone=public --permanent [opc@essbase-1 ~]$ sudo systemctl restart firewalld [opc@essbase-1 ~]$ sudo firewall-cmd --list-all public target: default icmp-block-inversion: no interfaces: sources: services: sshdhcpv6-client http https ports: 7002/tcp protocols: masquerade: no forward-ports: source-ports: icmp-blocks: rich rules: -

サブネットのセキュリティ・リストを有効にして、ソース・ネットワークからポートへの制限付きアクセスを許可します。クイック・スタートでは、

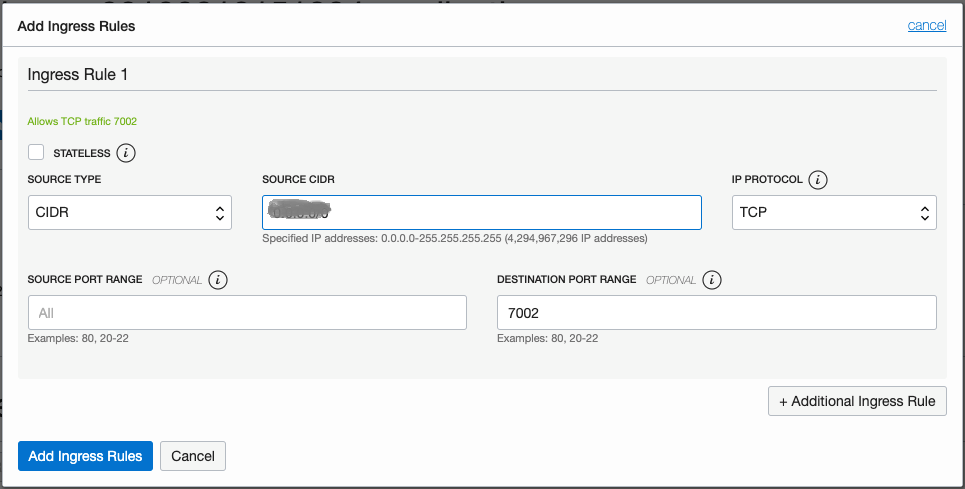

<prefix>-vcnという仮想クラウド・ネットワーク(VCN)と、<prefix>-app-security-listというセキュリティ・リストが作成されます。次に示すようにイングレス・ルールを追加します。管理ユーザーのみがクライアントのラップトップまたはデスクトップからアクセスできるIPアドレスを「ソースCIDRフィールドに入力します。

-

スタックの構成時に使用したのと同じEssbase管理者ログインで、コンソールURL

https://<Essbase IP address>:7002/consoleを使用してターゲット・マシンにログインします。