4 Oracle Key Vaultのインストールと構成

Oracle Key Vaultのインストール・プロセスでは、インストールと構成を実行する前に、環境が必要な要件を満たしていることを確認する必要があります。

- Oracle Key Vaultのインストールと構成について

Oracle Key Vaultは、ISOイメージとして配布されるソフトウェア・アプライアンスです。 - Oracle Key Vaultのインストール要件

Oracle Key Vaultのインストール要件には、CPU、メモリー、ディスク領域、ネットワーク・インタフェースおよびサポートされるエンドポイント・プラットフォームなどのシステム要件が含まれています。 - Oracle Key Vaultのインストールと構成

Oracle Key Vaultアプリケーション・ソフトウェアをダウンロードしてから、インストールを実行できます。 - Oracle Key Vault管理コンソールへのログイン

Oracle Key Vaultを使用するには、Oracle Key Vault管理コンソールにログインします。 - スタンドアロンまたはプライマリ/スタンバイのOracle Key Vaultサーバーのアップグレード

このアップグレードには、関連付けられたエンドポイント・ソフトウェアを制御するOracle Key Vaultサーバー・ソフトウェアおよびユーティリティが含まれます。 - マルチマスター・クラスタ環境でのOracle Key Vaultのアップグレード

スタンドアロンまたはプライマリ/スタンバイのアップグレードと同様に、このタイプのアップグレードには、Oracle Key Vaultサーバー・ソフトウェアおよびエンドポイント・ソフトウェア関連のユーティリティが含まれます。 - Oracle Key Vault管理コンソールの概要

Oracle Key Vault管理コンソールでは、システム管理者、キー管理者および監査マネージャ用のグラフィカル・ユーザー・インタフェースが提供されています。 - 処理と検索の実行

Oracle Key Vault管理コンソールを使用すると、標準処理と検索操作を実行できる他、ヘルプ情報を取得できます。

4.1 Oracle Key Vaultのインストールと構成について

Oracle Key Vaultは、ISOイメージとして提供されているソフトウェア・アプライアンスです。

ソフトウェア・アプライアンスは、事前構成済のオペレーティング・システム、Oracle DatabaseおよびOracle Key Vaultアプリケーションから構成されています。Oracle Key Vaultは独自の専用サーバーにインストールする必要があります。

Oracle Key Vaultのインストールまたはアップグレード・プロセスを開始する前に、認識しておく必要がある既知の問題について『Oracle Key Vaultリリース・ノート』で確認してください。

親トピック: Oracle Key Vaultのインストールと構成

4.2 Oracle Key Vaultのインストール要件

Oracle Key Vaultのインストール要件には、CPU、メモリー、ディスク領域、ネットワーク・インタフェースおよびサポートされているエンドポイント・プラットフォームなどのシステム要件が含まれます。

- システム要件

システム要件には、CPU、メモリー、ディスク、ネットワーク・インタフェース、ハードウェアの互換性およびRESTfulサービス・クライアントが含まれます。 - ネットワーク・ポートの要件

ネットワーク・ポートの要件には、SSH/SCP、SNMP、HTTPS、リスナー、KMIPおよびTCPポートの要件が含まれます。 - サポートされるエンドポイント・プラットフォーム

Oracle Key Vaultでは、UNIXおよびWindowsの両方のエンドポイント・プラットフォームがサポートされています。 - エンドポイント・データベースの要件

エンドポイントに対して、Oracle Key VaultではOracle Databaseリリース10以降がサポートされています。

親トピック: Oracle Key Vaultのインストールと構成

4.2.1 システム要件

システム要件には、CPU、メモリー、ディスク、ネットワーク・インタフェース、ハードウェアの互換性およびRESTfulサービス・クライアントが含まれます。

Oracle Key Vaultをインストールすると、サーバー上の既存のソフトウェアは削除されます。

本番システムの場合、仮想マシンのデプロイメントはお薦めしません。ただし、仮想マシンは、テストおよび概念の確認に役立ちます。

Oracle Key Vaultソフトウェア・アプライアンスをデプロイするための最小ハードウェア要件は次のとおりです。

-

CPU: 最小: x86-64 16コア。推奨: 暗号化アクセラレーションがサポートされた24-48コア(Intel AESNI)。

-

メモリー: 最小16 GB RAM推奨: 32–64 GB。

-

ディスク: 最小2 TB。推奨: 4 TB。

-

ネットワーク・インタフェース: ネットワーク・インタフェース1つ

-

ハードウェア互換性: 「関連項目」の項のリンクから、Oracle Linuxリリース6アップデート10のハードウェア互換性リスト(HCL)を参照してください。

ノート:

サポートされているハードウェアは、Oracle LinuxおよびOracle VMのハードウェア動作保証リストから入手できます。「All Operating Systems」を選択し、「Oracle Linux 6.10」を選択して、結果をフィルタします。ただし、Oracle Key VaultではQLogic QL4*ネットワーク・カード・ファミリがサポートされていないことに注意してください。Oracle Key Vault では、レガシーBIOSおよびUEFI BIOSのブート・モードの両方がサポートされます。UEFI BIOSモードのサポートにより、Oracle X7-2サーバーなど、UEFI BIOSのみをサポートするサーバーでOracle Key Vaultのインストールが可能になります。Oracle Key Vaultは、スタンドアロン・サーバー、プライマリ・スタンバイ構成またはマルチマスター・クラスタ構成としてOracle X7–2サーバーにインストールできます。

-

RESTfulサービス・クライアント: RESTfulサービスが有効な場合は、Oracle Key Vault管理コンソールに接続する各エンドポイントには、少なくともJava 1.7.0.21がインストールされている必要があります。

REST APIは、cURLユーティリティを必要とします。REST APIを使用してエンドポイントをプロビジョニングする前に、エンドポイントでTransport Layer Security (TLS) 1.2以降をサポートするcURLバージョンがインストールされていることを確認します。

ノート:

多数のエンドポイントがあるデプロイメントでは、ワークロードにあわせてハードウェア要件を拡大することが必要になる場合があります。4.2.2 ネットワーク・ポート要件

ネットワークポートの要件には、SSH/SCP、SNMP、HTTPS、リスナー、KMIPおよびTCPポートの要件が含まれます。

Oracle Key Vaultとそのエンドポイントでは、一連の固有ポートを使用して通信します。ネットワーク管理者は、ネットワークのファイアウォールでこれらのポートを開く必要があります。

次の表に、Oracle Key Vaultで必要なネットワーク・ポートを示します。

表4-1 Oracle Key Vaultで必要なポート

| ポート番号 | プロトコル | 説明 |

|---|---|---|

|

|

SSH/SCPポート |

Oracle Key Vault管理者およびサポート担当者がOracle Key Vaultのリモート管理に使用 |

|

|

SNMPポート |

モニタリング・ソフトウェアでOracle Key Vaultをポーリングしてシステム情報を取得するために使用 |

|

|

HTTPSポート |

ブラウザやRESTful管理コマンドなどのWebクライアントがOracle Key Vaultとの通信に使用 |

|

|

HTTPSポート |

RESTfulキー管理コマンドでOracle Key Vaultとの通信に使用 |

|

|

データベースのTCPSリスニング・ポート |

プライマリ/スタンバイ構成で、プライマリ・サーバーとスタンバイ・サーバーの間の通信にOracle Data Guardで使用されるリスニング・ポート。クラスタ構成では、読取り/書込みノード間の通信に使用されるリスニング・ポート。 |

|

|

HTTPSポート |

プライマリ・スタンバイ構成でOSコマンド(HTTPSを介したウォレットや構成ファイルの同期など)を実行するために使用されるリスニング・ポート。このポートは、クラスタに新規ノードを追加する場合にも使用されます。 |

|

|

KMIPポート |

Oracle Key Vaultエンドポイントとサード・パーティ製KMIPクライアントがOracle Key VaultのKMIPサーバーとの通信に使用 |

|

|

TCPポート |

マルチマスター・クラスタ構成でOracle GoldenGateがデータを転送するために使用。 |

親トピック: Oracle Key Vaultのインストール要件

4.2.3 サポートされているエンドポイント・プラットフォーム

Oracle Key Vaultでは、UNIXおよびWindowsの両方のエンドポイント・プラットフォームがサポートされています。

Oracleでは、64ビットLinuxのエンドポイントがサポートされますが、オンライン・マスター・キーを使用するOracle Databaseでは、64ビットのエンドポイントのみがサポートされます。エンドポイントが実行されるオペレーティング・システムは、直接または適切なパッチを使用してTransport Layer Security (TLS) 1.2と互換性がある必要があります。

このリリースでサポートされているエンドポイント・プラットフォームは次のとおりです。

-

Oracle Linux (6および7)

-

Oracle Solaris (10および11)

-

Oracle Solaris Sparc (10および11)

-

RHEL 6および7

-

IBM AIX (6.1と7.1)およびAIX 5.3 (容量制限あり)

-

HP-UX (IA) (11.31)

-

Windows Server 2012

親トピック: Oracle Key Vaultのインストール要件

4.2.4 エンドポイント・データベース要件

エンドポイントに対して、Oracle Key VaultではOracle Databaseリリース10以降がサポートされています。

Oracle Database 10gリリース2以降のエンドポイントを管理する管理者は、okvutil uploadコマンドを使用してOracleウォレットをOracle Key Vaultにアップロードできます。Oracle Database 11gリリース2以降のエンドポイントを管理する管理者は、オンライン・マスター・キーを使用してTDEマスター暗号化キーを管理できます。

Oracle Databaseのエンドポイントを管理する管理者は、COMPATIBLE初期化パラメータを設定することが必要になる場合があります。

Oracle Databaseリリース11.2または12.1のエンドポイントでは、COMPATIBLE初期化パラメータを11.2.0.0以上に設定します。COMPATIBLEを11.2以上に設定すると、Oracle Key Vaultで透過的データ暗号化が使用可能になります。次に例を示します。

SQL> ALTER SYSTEM SET COMPATIBLE = '11.2.0.0' SCOPE=SPFILE;

これは、オンライン・マスター・キーを使用してTDEマスター暗号化キーを管理するOracle Databaseエンドポイントに適用されます。この互換性モードの設定は、Oracle Walletのアップロード操作またはダウンロード操作には必要ありません。

また、COMPATIBLEパラメータを11.2.0.0に設定した後で、より低い値(10.2など)に設定できないので注意してください。COMPATIBLEパラメータを設定したら、データベースを再起動する必要があります。

親トピック: Oracle Key Vaultのインストール要件

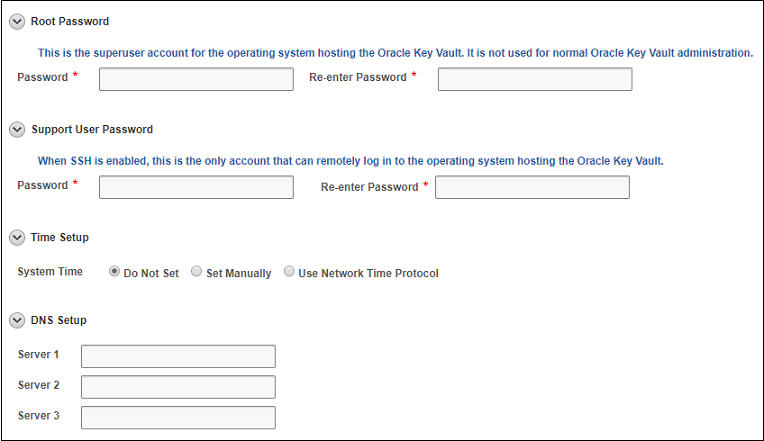

4.3 Oracle Key Vaultのインストールと構成

Oracle Key Vaultアプリケーション・ソフトウェアをダウンロードした後に、インストールを実行できます。

- Oracle Key Vaultアプライアンス・ソフトウェアのダウンロード

Oracle Key Vaultの新規インストールとアップグレードの両方のための実行可能ファイルをダウンロードできます。 - Oracle Key Vaultアプライアンス・ソフトウェアのインストール

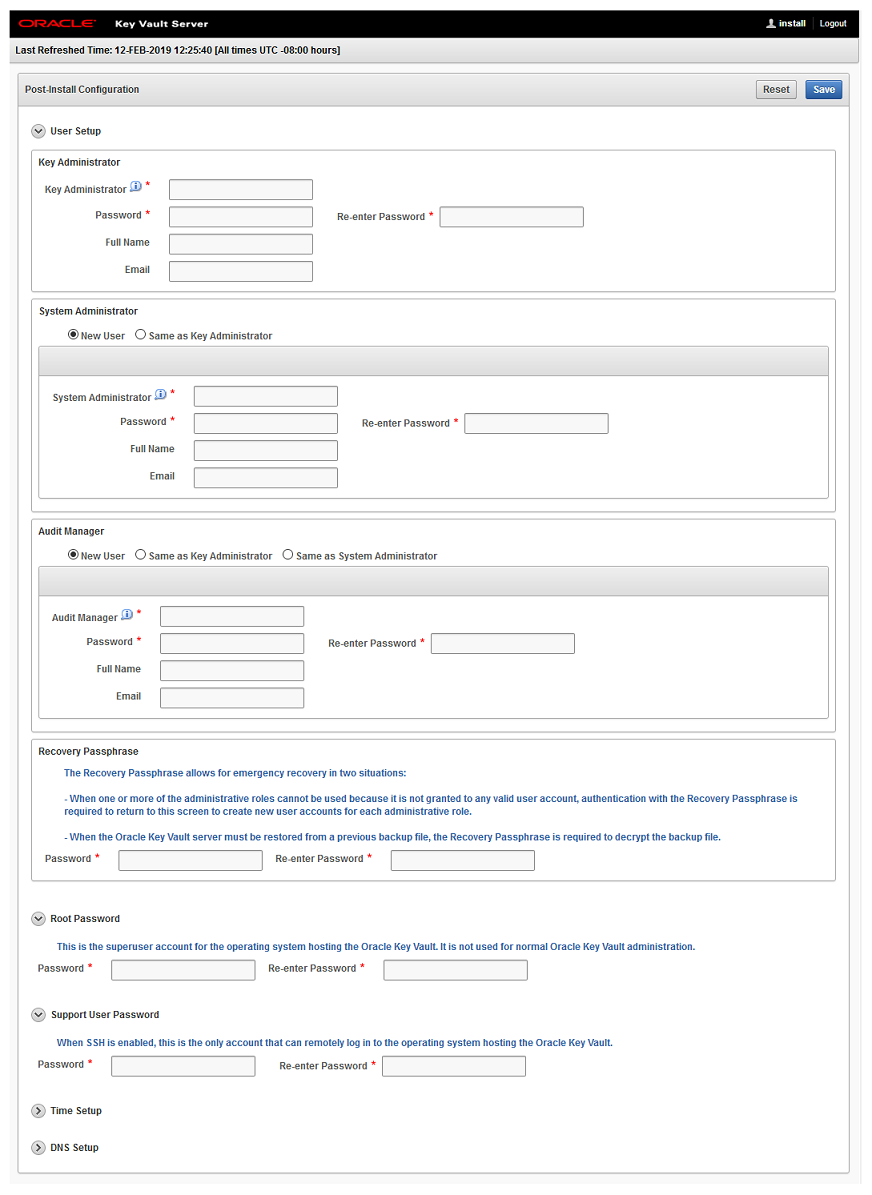

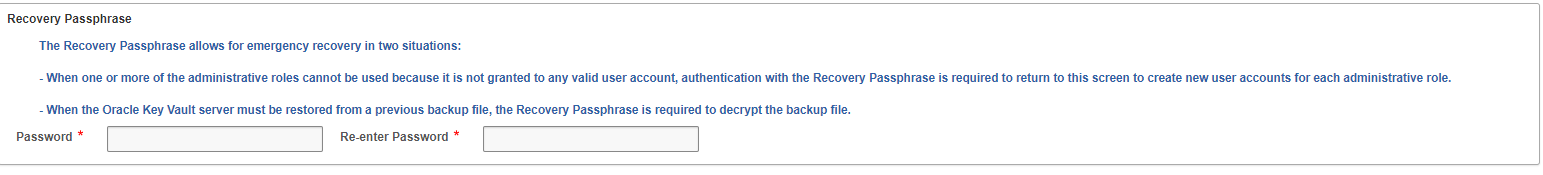

Oracle Key Vaultのインストール・プロセスでは、必要なすべてのソフトウェア・コンポーネントが専用サーバーにインストールされます。 - インストール後タスクの実行

Oracle Key Vaultをインストールした後、一連のインストール後タスクを完了する必要があります。

親トピック: Oracle Key Vaultのインストールと構成

4.3.1 Oracle Key Vaultアプライアンス・ソフトウェアのダウンロード

Oracle Key Vaultの新規インストールとアップグレードの両方のための実行可能ファイルをダウンロードできます。

新規インストールの場合、Software Delivery CloudからOracle Key Vaultアプライアンス・ソフトウェアをダウンロードできます。このパッケージは、Oracle Key Vaultのアップグレードには使用できません。アップグレードの場合、My Oracle SupportのWebサイトからOracle Key Vaultアップグレード・ソフトウェアをダウンロードできます。

親トピック: Oracle Key Vaultのインストールと構成

4.3.2 Oracle Key Vaultアプライアンス・ソフトウェアのインストール

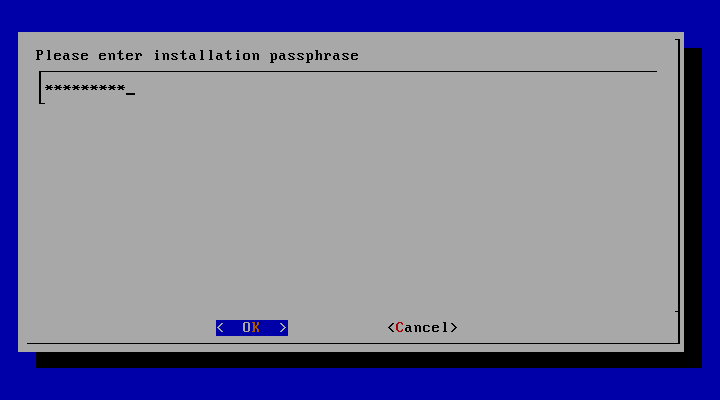

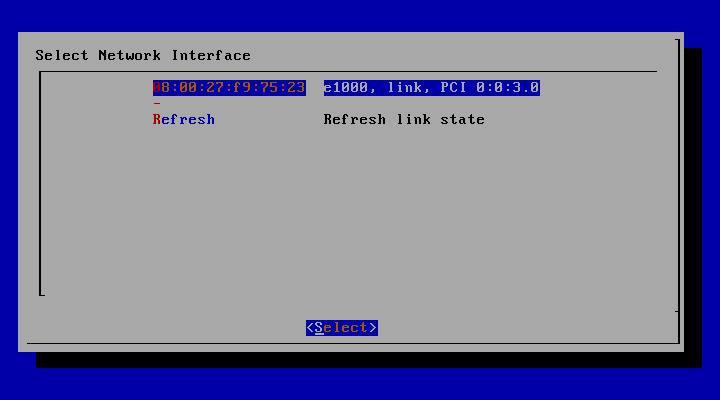

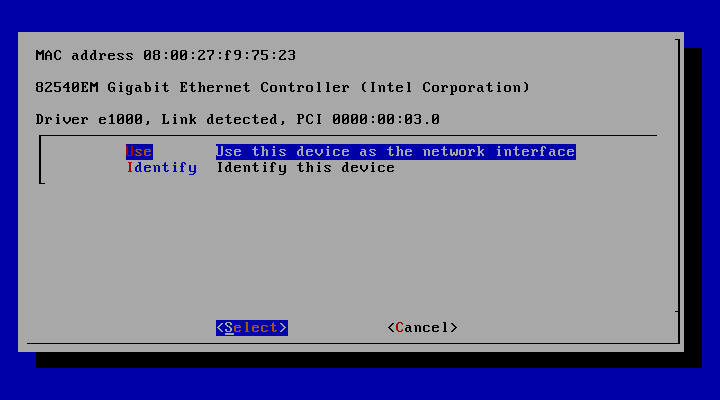

Oracle Key Vaultのインストール・プロセスでは、専用のサーバー上に必要なすべてのソフトウェア・コンポーネントをインストールします。

インストール・プロセスは、Oracle Key Vaultをインストールするサーバー・リソースによって異なりますが、完了までに30分以上かかる場合があります。

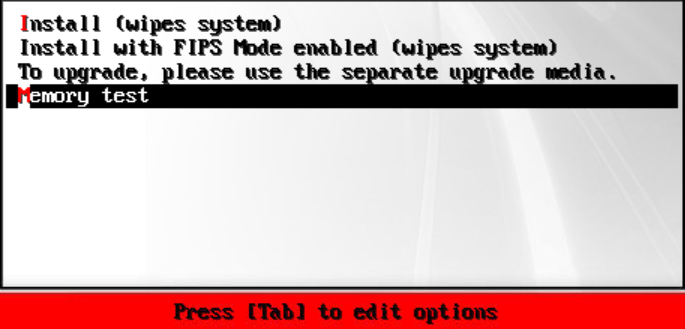

注意:

Oracle Key Vaultインストールによってサーバーがワイプされ、カスタマイズされたOracle Linux 6アップデート10がインストールされます。インストールによって、サーバー上の既存のソフトウェアおよびデータが消去されます。

-

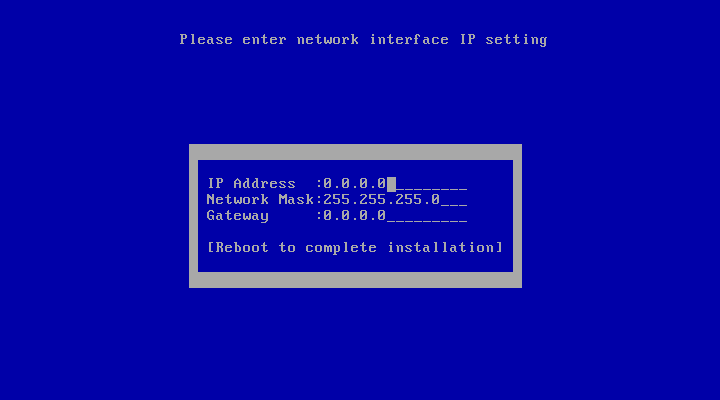

サーバーが推奨要件を満たしていることを確認します。

-

ネットワーク管理者に専用サーバー用の固定IPアドレス、ネットワーク・マスクおよびゲートウェイ・アドレスをリクエストします。ネットワークを構成するには、この情報が必要になります。

Oracle Key Vaultアプライアンスをインストールするには:

親トピック: Oracle Key Vaultのインストールと構成

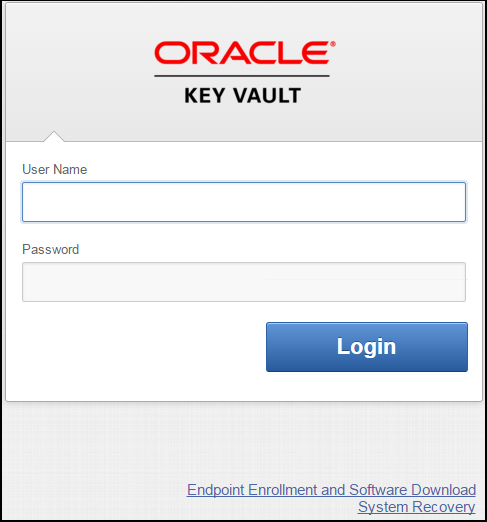

4.4 Oracle Key Vault管理コンソールへのログイン

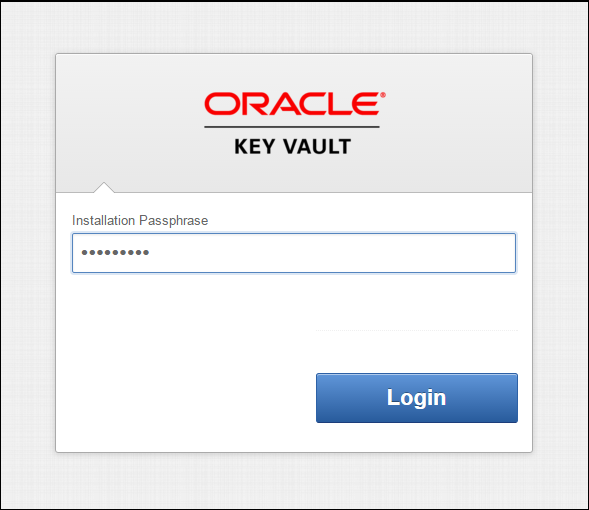

Oracle Key Vaultを使用するには、Oracle Key Vault管理コンソールにログインします。

親トピック: Oracle Key Vaultのインストールと構成

4.5 スタンドアロンまたはプライマリ/スタンバイのOracle Key Vaultサーバーのアップグレード

このアップグレードには、関連付けられたエンドポイント・ソフトウェアを制御するOracle Key Vaultサーバー・ソフトウェアおよびユーティリティが含まれます。

- Oracle Key Vaultサーバー・ソフトウェアのアップグレードについて

Oracle Key Vaultサーバー・ソフトウェア・アプライアンスをアップグレードするときは、エンドポイント・ソフトウェアもアップグレードして、最新の拡張機能にアクセスできるようにします。 - ステップ1: アップグレード前のサーバーのバックアップ

Oracle Key Vaultサーバーをアップグレードする前に、アップグレードに失敗した場合にデータをリカバリできるように、リモート宛先に1回限りのバックアップを実行します。 - ステップ2: アップグレード前のタスクの実行

Oracle Key Vaultへのスムーズなアップグレードを保証するために、アップグレードするサーバーを準備する必要があります。 - ステップ3: Oracle Key Vaultサーバーまたはサーバー・ペアのアップグレード

スタンドアロンのOracle Key Vaultサーバーまたはプライマリ/スタンバイ・デプロイメントのOracle Key Vaultサーバーのペアをアップグレードできます。 - ステップ4: エンドポイント・ソフトウェアのアップグレード

アップグレードの一環として、以前のリリースのOracle Key Vaultで作成されたエンドポイントを再エンロールするか、エンドポイント・ソフトウェアを更新する必要があります。 - ステップ5: 古いカーネルの削除(必要な場合)

アップグレード後に残された古いカーネルをクリーン・アップすることをお薦めします。 - ステップ6: スワップ領域を拡張するためのディスク領域の追加(必要な場合)

以前のリリースからアップグレードした場合は、新しいOracle Key Vaultソフトウェアに対応できるようにスワップ領域を拡張する必要があります。 - ステップ7: SSH関連のDSAキーの削除(必要な場合)

アップグレード後に残されたSSH関連のDSAキーは、一部のコード分析ツールで問題を引き起こす可能性があるため削除する必要があります。 - ステップ8: アップグレードしたOracle Key Vaultサーバーのバックアップ

アップグレードが正常に完了した後、サーバー・バックアップおよびユーザー・パスワード・タスクを実行する必要があります。

親トピック: Oracle Key Vaultのインストールと構成

4.5.1 Oracle Key Vaultサーバー・ソフトウェアのアップグレードについて

Oracle Key Vaultサーバー・ソフトウェア・アプライアンスをアップグレードするときは、エンドポイント・ソフトウェアもアップグレードして、最新の拡張機能にアクセスできるようにします。

ただし、以前のOracle Key Vaultリリースからダウンロードしたエンドポイント・ソフトウェアは、引き続き、アップグレードされたOracle Key Vaultサーバーとともに機能します。

アップグレードは、次に示す順序で実行する必要があります。最初にOracle Key Vaultのフル・バックアップを実行し、Oracle Key Vaultサーバーまたはサーバー・ペア(プライマリ・スタンバイ・デプロイメントの場合)をアップグレードして、エンドポイント・ソフトウェアをアップグレードし、最後に、アップグレード済のサーバーに対して再度フル・バックアップを実行します。アップグレードする場合は、Oracle Key Vaultサーバーの再起動が必要になることに注意してください。

アップグレード中の限られた時間、エンドポイントではOracle Key Vaultサーバーを使用できません。永続キャッシュ機能を有効にすると、アップグレード・プロセス中にエンドポイントで操作を継続できます。

アップグレードを始める前に、アップグレードするための詳細情報を『Oracle Key Vaultリリース・ノート』で参照してください。

4.5.2 ステップ1: アップグレード前のサーバーのバックアップ

Oracle Key Vaultサーバーをアップグレードする前に、アップグレードに失敗した場合にデータをリカバリできるように、リモート宛先に1回限りのバックアップを実行します。

注意:

このステップはスキップしないでください。アップグレードの実行前にサーバーをバックアップして、データを安全かつリカバリ可能な状態にします。

4.5.4 ステップ3: Oracle Key Vaultサーバーまたはサーバー・ペアのアップグレード

プライマリ・スタンバイ・デプロイメントでは、スタンドアロンOracle Key VaultサーバーまたはOracle Key Vaultサーバーのペアをアップグレードできます。

- Oracle Key Vaultサーバーまたはサーバー・ペアのアップグレードについて

Oracle Key Vaultは、テストおよび開発環境ではスタンドアロン・サーバーとしてデプロイでき、本番環境ではプライマリ/スタンバイ構成でデプロイできます。 - スタンドアロンOracle Key Vaultサーバーのアップグレード

スタンドアロン・デプロイメント内の単一のOracle Key Vaultサーバーが、テストおよび開発環境で最も一般的なデプロイメントです。 - プライマリ/スタンバイ・デプロイメントにおけるOracle Key Vaultサーバーのペアのアップグレード

スタンバイのアップグレード後にプライマリ・サーバーをアップグレードするには、数時間割り当てておく必要があります。

4.5.4.1 Oracle Key Vaultサーバーまたはサーバー・ペアのアップグレードについて

Oracle Key Vaultは、テスト環境や開発環境ではスタンドアロン・サーバーとしてデプロイでき、本番環境ではプライマリ/スタンバイ構成でデプロイできます。

スタンドアロン・デプロイメントでは単一のOracle Key Vaultサーバーをアップグレードする必要がありますが、プライマリ・スタンバイ・デプロイメントではプライマリとスタンバイの両方のOracle Key Vaultサーバーをアップグレードする必要があります。永続キャッシュを有効にすると、アップグレード・プロセス中にエンドポイントで操作を継続できます。

ノート:

メモリーが4GBのシステムからアップグレードする場合は、まずアップグレード前に12GBのメモリーをシステムに追加してください。4.5.4.2 スタンドアロンOracle Key Vaultサーバーのアップグレード

スタンドアロン・デプロイメントでの単一のOracle Key Vaultサーバーは、テスト環境や開発環境で最も一般的なデプロイメントです。

4.5.4.3 プライマリ/スタンバイ・デプロイメントにおけるOracle Key Vaultサーバーのペアのアップグレード

スタンバイのアップグレード後に、プライマリ・サーバーをアップグレードするには数時間割り当てる必要があります。

4.5.5 ステップ4: エンドポイント・ソフトウェアのアップグレード

アップグレードの一環として、以前のリリースのOracle Key Vaultで作成されたエンドポイントを再エンロールするか、エンドポイント・ソフトウェアを更新する必要があります。

-

Oracle Key Vaultサーバーをアップグレードしていることを確認します。直接接続用に構成された、Oracle Databaseのためのエンドポイント・ソフトウェアをアップグレードする場合は、データベースを停止します。

-

次のように、Oracle Key Vaultサーバーから、プラットフォームに適したエンドポイント・ソフトウェア(

okvclient.jar)をダウンロードします。-

Oracle Key Vault管理コンソールのログイン画面に移動します。

-

「Endpoint Enrollment and Software Download」リンクをクリックします。

-

「Download Endpoint Software Only」セクションで、ドロップダウン・リストから適切なプラットフォームを選択します。

-

「Download」ボタンをクリックします。

-

-

アップグレード対象となる、既存のエンドポイントのインストールへのパスを指定します(例:

/home/oracle/okvutil)。 -

次のコマンドを実行して、エンドポイント・ソフトウェアをインストールします。

java -jar okvclient.jar -dexisting_endpoint_directory_path次に例を示します。

java -jar okvclient.jar -d /home/oracle/okvutil

Oracle Databaseリリース11.2.0.4のみのWindowsエンドポイント・システムに

okvclient.jarファイルをインストールする場合は、-db112オプションを指定します。(このオプションは、他の組合せのエンドポイントのプラットフォームまたはOracle Databaseバージョンでは必要ありません。)次に例を示します。java -jar okvclient.jar -d /home/oracle/okvutil -v -db112

- 更新されたPKCS#11ライブラリ・ファイルをインストールします。

このステップは、Oracle Key VaultによるオンラインTDEマスター暗号化キーの管理のためにのみ必要です。

- UNIX/Linuxプラットフォーム: エンドポイントのインストール・ディレクトリの

binディレクトリから、root.shを実行して、Oracle Databaseエンドポイントの最新のliborapkcs.soファイルをコピーします。$ sudo $OKV_HOME/bin/root.sh

または

$ su - root # bin/root.sh

- Windowsプラットフォーム: エンドポイントのインストール・ディレクトリの

binディレクトリから、root.batを実行して、Oracle Databaseエンドポイントの最新のliborapkcs.dllファイルをコピーします。使用中のデータベースのバージョンを指定するよう求められます。bin\root.bat

- UNIX/Linuxプラットフォーム: エンドポイントのインストール・ディレクトリの

-

エンドポイントが停止している場合は再起動します。

4.5.6 ステップ5: 古いカーネルの削除(必要な場合)

アップグレード後に残された古いカーネルをクリーン・アップすることをお薦めします。

4.5.7 ステップ6: スワップ領域を拡張するためのディスク領域の追加(必要な場合)

以前のリリースからアップグレードした場合は、新しいOracle Key Vaultソフトウェアに対応できるようにスワップ領域を拡張する必要があります。

4.5.8 ステップ7: SSH関連のDSAキーの削除(必要な場合)

アップグレード後に残されたSSH関連のDSAキーは、一部のコード分析ツールで問題を引き起こす可能性があるため削除する必要があります。

4.5.9 ステップ8: アップグレードしたOracle Key Vaultサーバーのバックアップ

アップグレードが正常に完了した後、サーバー・バックアップおよびユーザー・パスワード・タスクを実行する必要があります。

-

アップグレード済のOracle Key Vaultサーバー・データベースのフル・バックアップを新しいリモート宛先に取得します。新しいバックアップのために、古いバックアップ先を使用することは避けます。

-

前述のステップで定義した新しい宛先への定期的な増分バックアップを新たにスケジュールします。

-

パスワード・ハッシュは、以前のリリースよりセキュアな標準にアップグレードされました。この変更により、オペレーティング・システムのパスワードの

supportとrootに影響があります。アップグレードした後、よりセキュアなハッシュを活用するために、Oracle Key Vaultの管理パスワードを変更する必要があります。

4.6 マルチマスター・クラスタ環境でのOracle Key Vaultのアップグレード

スタンドアロンまたはプライマリ/スタンバイのアップグレードと同様に、このタイプのアップグレードには、Oracle Key Vaultサーバー・ソフトウェアおよびエンドポイント・ソフトウェア関連のユーティリティが含まれます。

- マルチマスター・クラスタ環境でのOracle Key Vaultのアップグレードについて

このアップグレードを実行するには、各マルチマスター・クラスタ・ノードをアップグレードする必要があります。 - ステップ1: アップグレード前タスクの実行

スタンドアロンまたはプライマリ/スタンバイの環境と同様に、アップグレード前のマルチマスター・クラスタ・プロセス用にOracle Key Vaultサーバーを準備をする必要があります。 - ステップ2: 各ノードでのアップグレード前スクリプトの実行(リリース18.1からアップグレードする場合)

Oracle Key Vaultリリース18.1からアップグレードする場合は、完全アップグレードを実行する前に、各マルチマスター・クラスタ・ノードでアップグレード前スクリプトを実行します。 - ステップ3: 各マルチマスター・クラスタ・ノードのアップグレード

すべてのマルチマスター・クラスタ・ノードのアップグレードが完了するまで、他のOracle Key Vault機能は使用しないでください。 - ステップ4: ノード・バージョンおよびクラスタ・バージョンの確認

少なくとも1つのノードのアップグレードを完了すると、アップグレードしたノードのいずれかにログインしてノードおよびクラスタのバージョンを確認できます。 - アップグレード前スクリプトのロールバック

アップグレード前スクリプトを実行した後、クラスタ内のどのノードも正常にアップグレードされていない場合、ロールバックできます。

親トピック: Oracle Key Vaultのインストールと構成

4.6.1 マルチマスター・クラスタ環境でのOracle Key Vaultのアップグレードについて

このアップグレードを実行するには、各マルチマスター・クラスタ・ノードをアップグレードする必要があります。

アップグレード・プロセスは、2つの主要なステップで構成されており、アップグレード前スクリプトを実行してアップグレード用にすべてのノードを準備した後、各マルチマスター・クラスタ・ノードでアップグレードを実行します。Oracle Key Vaultリリース18.1からアップグレードする場合は、アップグレード前スクリプトを実行する必要があります。リリース18.2以降からアップグレードする場合は、アップグレード前スクリプトの実行を省略する必要があります。クラスタ・アップグレードを開始した後は、必ずクラスタ内のすべてのノードを順々にアップグレードし、2つのノードのアップグレードの間で時間が空きすぎないようにします。アップグレード前スクリプトを実行した後で、以前のバージョンのOracle Key Vaultを引き続き使用する必要があることに気付いた場合は、どのノードもまだ正常にアップグレードされていなければ、ロールバック・スクリプトを実行してアップグレード前スクリプトによって実行された変更を元に戻すことができます。その後、アップグレードを続行することにした場合は、再度アップグレード前を実行する必要があります。

Oracle Key Vaultマルチマスター・クラスタのアップグレードには、各クラスタ・ノードの新しいバージョンへのアップグレードが含まれます。すべてのノードを同じOracle Key Vaultバージョンにアップグレードする必要があります。まず、クラスタの読取り専用ノードをアップグレードし、次に読取り/書込みペアをアップグレードします。各クラスタ・ノードがアップグレードされると、ノード・バージョンがOracle Key Vaultの新しいバージョンに更新されます。すべてのクラスタ・ノードのアップグレードを完了すると、クラスタ・バージョンはOracle Key Vaultの新しいバージョンに更新されます。(ノード・バージョンまたはクラスタ・バージョンを確認するには、「Cluster」タブを選択した後、左側のナビゲーション・バーで「Management」を選択します。)各クラスタ・ノードのノード・バージョンおよびクラスタ・バージョンが最新バージョンのOracle Key Vaultに更新されると、Oracle Key Vaultマルチマスター・クラスタのアップグレードは完了したと見なされます。

アップグレードを実行する前に、次の点に注意してください。

- すべてのマルチマスター・クラスタ・ノードで、中断なしにアップグレード・プロセス全体を実行します。(つまり、クラスタ・アップグレード・プロセスを開始したら、必ずすべてのノードを順々にアップグレードしていきます。)環境内のすべてのノードのアップグレードが完了するまで、他のOracle Key Vaultアクティビティは実行しないでください。

- すべてのマルチマスター・クラスタ・ノードのアップグレードを完了するまで、特定の新機能(証明書のローテーションなど)は使用できません。アップグレードされたノードからそのような機能が使用されると、エラーが戻されます。すべてのクラスタ・ノードのアップグレードを互いに間隔を空けずに計画して、新機能が早く使用できるようにすることをお薦めします。

4.6.2 ステップ1: アップグレード前タスクの実行

スタンドアロンまたはプライマリ/スタンバイの環境と同様に、アップグレード前のマルチマスター・クラスタ・プロセス用にOracle Key Vaultサーバーを準備をする必要があります。

- アップグレードが失敗した場合にデータをリカバリできるように、サーバーをバックアップします。

- スタンドアロンまたはプライマリ/スタンバイの環境に関して説明されているアップグレード前タスクを実行します。これには、サーバーがディスク領域の最小要件を満たしていることの確認、全体または増分のバックアップ・ジョブが実行されないことの確認、停止時間の計画などのタスクが含まれます。

4.6.3 ステップ2: 各ノードでのアップグレード前スクリプトの実行(リリース18.1からアップグレードする場合)

Oracle Key Vaultリリース18.1からアップグレードする場合は、完全アップグレードを実行する前に、各マルチマスター・クラスタ・ノードでアップグレード前スクリプトを実行します。

cluster_preupgrade_181.zipファイルは、アップグレードISOをマウントした後に/images/preupgrade/cluster_preupgrade_181.zipで入手できます。

4.6.4 ステップ3: 各マルチマスター・クラスタ・ノードのアップグレード

すべてのマルチマスター・クラスタ・ノードのアップグレードが完了するまで、他のOracle Key Vault機能は使用しないでください。

4.6.5 ステップ4: ノード・バージョンおよびクラスタ・バージョンの確認

少なくとも1つのノードのアップグレードを完了すると、アップグレードしたノードのいずれかにログインしてノードおよびクラスタのバージョンを確認できます。

- システム管理者ロールを持っているユーザーとしてOracle Key Vault管理コンソールにログインします。

- 「Cluster」タブを選択します。

- 左側のナビゲーション・バーで、「Management」を選択します。

- 次の領域をチェックします。

- ノード・バージョンを確認するには、「Cluster Details」領域をチェックします。

- クラスタ・バージョンを確認するには、「Cluster Information」領域をチェックします。

4.6.6 アップグレード前スクリプトのロールバック

アップグレード前スクリプトを実行した後、クラスタ内のどのノードも正常にアップグレードされていない場合、ロールバックできます。

4.7 Oracle Key Vault管理コンソールの概要

Oracle Key Vault管理コンソールでは、システム管理者、キー管理者および監査マネージャ用のグラフィカル・ユーザー・インタフェースが提供されています。

Oracle Key Vault管理コンソールは、httpsセキュア通信チャネルを使用してサーバーに接続するブラウザ・ベースのコンソールです。これにより、Oracle Key Vaultにグラフィカル・ユーザー・インタフェースが提供され、ユーザーはここで次のようなタスクを実行できます。

-

クラスタの設定および管理

-

ユーザー、エンドポイントおよびそれぞれのグループの作成および管理

-

仮想ウォレットおよびセキュリティ・オブジェクトの作成および管理

-

ネットワークや他のサービスなどのシステム設定の設定

-

プライマリ・スタンバイの設定

-

バックアップの実行

親トピック: Oracle Key Vaultのインストールと構成

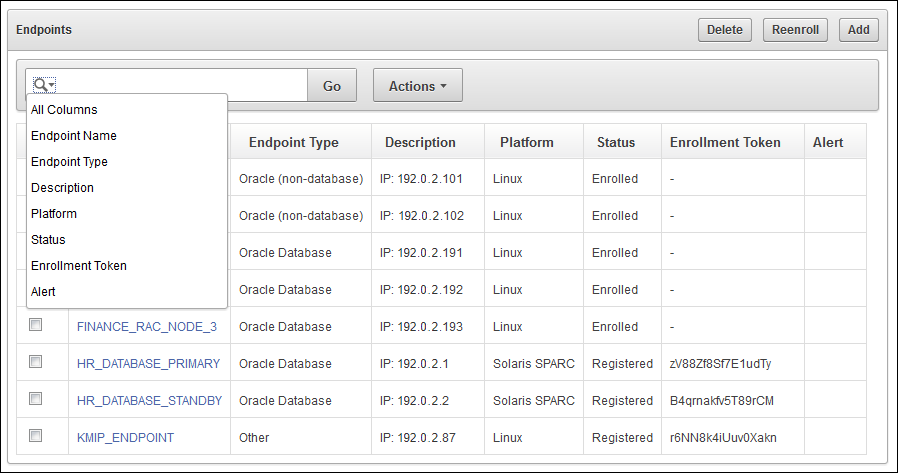

4.8 処理と検索の実行

Oracle Key Vault管理コンソールを使用すると、標準処理と検索操作を実行できる他、ヘルプ情報を取得できます。

タブおよびメニュー・ページの多くには「Actions」メニューや検索バーがあり、リストや検索結果に対してアクションを実行できます。「Actions」リストの「Help」の選択肢には、これらの機能を使用するための詳細なヘルプが表示されます。

- 「Actions」メニュー

「Actions」ドロップダウン・メニューから利用できるアクションは様々ですが、通常は標準的なメニュー項目のセットが含まれます。 - 検索バー

「Actions」メニューとともに、Oracle Key Vault管理コンソールの多くのタブに検索バーが含まれています。

親トピック: Oracle Key Vaultのインストールと構成

4.8.1 「Actions」メニュー

「Actions」ドロップダウン・メニューから利用できるアクションは様々ですが、通常は標準的なメニュー項目のセットが含まれます。

アイテムは次のとおりです。

-

Select Columns: 表示する列を選択します。

-

Filter: 列または行と、ユーザー定義の式を基準にしてフィルタします。

-

Rows Per Page: 表示する行数を選択します。

-

Format: 次のような表示形式を選択します。「Sort」、「Control Break」、「Highlight」、「Compute」、「Aggregate」、「Chart」および「Group By」。

-

Save Report: レポートを保存します。

-

ヘルプ: レポート設定をリセットして、すべてのカスタマイズを削除します。

-

Help: これらのアクションに関する情報を表示します。

-

Download: 結果セットをCSVまたはHTML形式でダウンロードします。

親トピック: 処理と検索の実行

4.8.2 検索バー

「Actions」メニューとともに、Oracle Key Vault管理コンソールの多くのタブに検索バーが含まれています。

親トピック: 処理と検索の実行