8 Oracle Cloud InfrastructureのOracle Databaseインスタンス

オンプレミスにデプロイされたOracle Key Vaultでは、Oracle Cloud Infrastructure (OCI)で実行されているOracle DatabaseインスタンスのTDEマスター暗号化キーを管理できます。

- Oracle Cloud Infrastructure Databaseインスタンス・エンドポイントの管理について

このタイプのOracle Key Vaultサーバー・デプロイメントは、暗号化キーの管理に関するコンプライアンス標準を満たしています。 - OCIのデータベース・インスタンスをOracle Key Vaultのエンドポイントとして使用するための準備

Oracle Key Vaultでは、Oracle Cloud Infrastructure (OCI)のOracleデータベース・インスタンスの使用をサポートしています。 - Oracle Key VaultとDatabase as a Serviceの間のSSHトンネルの使用

オンプレミスのOracle Key VaultとOracle Cloud Database as a Serviceインスタンスの間の通信には、セキュアなSSHトンネルが使用されます。 - Oracle Key VaultエンドポイントとしてのDatabase as a Serviceインスタンスの登録およびエンロール

コマンドラインとOracle Key Vault管理コンソールを使用して、このタスクを完了できます。 - Database Cloud ServiceからOracle Key Vaultへのアクセスの一時停止

エンロール済の1つ以上のDatabase as a ServiceエンドポイントからOracle Key Vaultへのアクセスを一時停止できます。 - Database Cloud ServiceからOracle Key Vaultへのアクセスの再開

一時停止中のDatabase Cloud ServiceエンドポイントとOracle Key Vaultの間の接続を回復できます。 - パスワードベースのキーストアを使用するように構成されたデータベース・エンドポイントの再開

構成によっては、Database as a Serviceエンドポイントは自動的に再開できるか、手動で再開する必要があります。

8.1 Oracle Cloud Infrastructureのデータベース・インスタンスのエンドポイントの管理について

このタイプのOracle Key Vaultサーバー・デプロイメントは、暗号化キーの管理に関するコンプライアンス標準を満たしています。

Oracle Cloud Infrastructure (OCI)で実行されているOracle Databaseインスタンスは、VMshape、ベアメタルまたはExadataにデプロイできます。このタイプのデプロイメントでは、キーと暗号化データが物理的に分離され、暗号化キーを使用してクラウド内の暗号化データにアクセスする方法をオンプレミス管理者が制御および把握できます。また、暗号化キーをオンプレミスで管理する、または暗号化データが格納されたシステムとは別にするというコンプライアンス要件も満たされます。

8.2 OCIのデータベース・インスタンスをOracle Key Vaultのエンドポイントとして使用するための準備

Oracle Key Vaultでは、Oracle Cloud Infrastructure (OCI)のOracleデータベース・インスタンスの使用をサポートしています。

- OCIのデータベース・インスタンスをOracle Key Vaultのエンドポイントとして使用するための準備

OCIのOracleデータベース・インスタンスをOracle Key Vaultエンドポイントになるように準備するには、まずインスタンスを構成してから、権限の低いユーザーを作成する必要があります。 - Database Cloud Serviceインスタンスの構成

Database as a Service (DBaaS)インスタンスには、正しいネットワーク構成が必要です。 - Database as a Serviceでの権限の低いオペレーティング・システム・ユーザーの作成

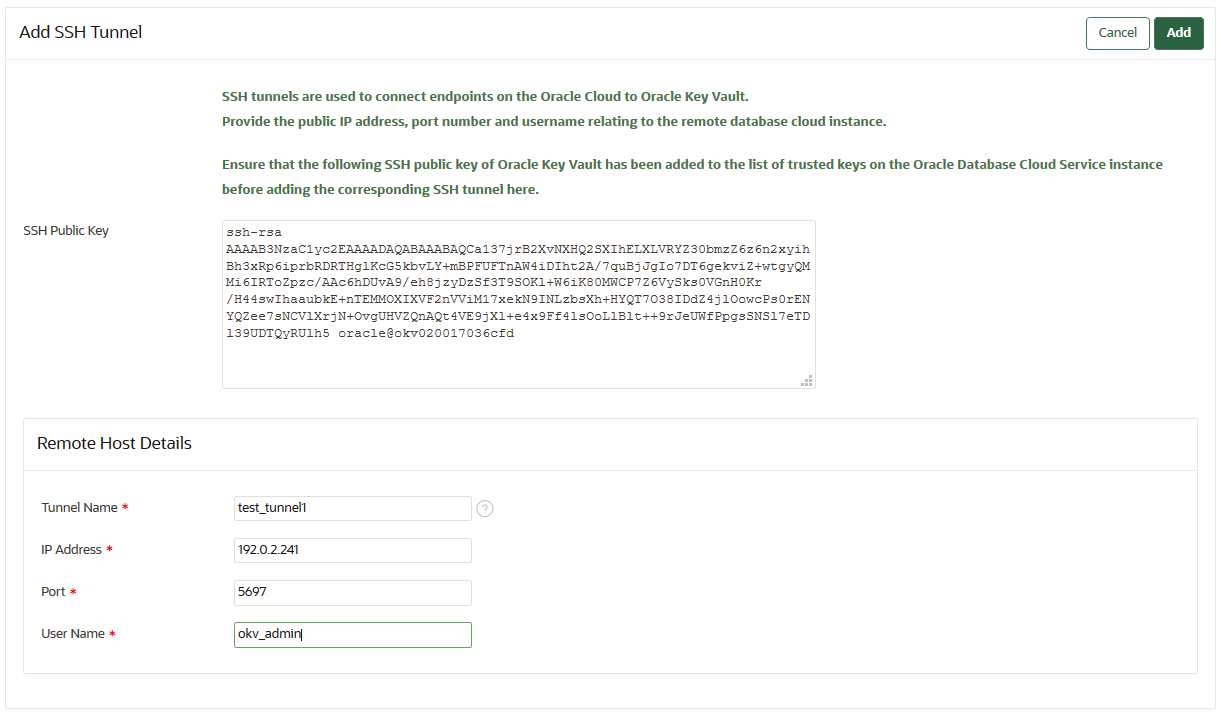

権限の低いユーザー・アカウントokvは、SSHトンネルの構成とDBaaSインスタンスとの通信を担当します。

8.2.1 OCIのデータベース・インスタンスをOracle Key Vaultのエンドポイントとして使用するための準備について

OCIのOracleデータベース・インスタンスをOracle Key Vaultエンドポイントになるように準備するには、まずインスタンスを構成してから、権限の低いユーザーを作成する必要があります。

Oracle Cloud Infrastructure (OCI)上のOracleデータベースは、Oracle Compute Cloud Serviceによって提供される計算リソースおよびストレージ・リソースを使用するフル機能のOracle Databaseインスタンスとして機能します。これにより、サーバーおよびストレージ・システムのサイロを購入、構築および管理する必要がなくなります。また、データベース・リソースおよび機能がオンラインで使用できるようになるため、ユーザーは、必要なときに、時間や場所を問わずそれらを利用できます。

8.2.2 Database Cloud Serviceインスタンスの構成

Database as a Service (DBaaS)インスタンスには、正しいネットワーク構成が必要です。

Database as a Service (DBaaS)インスタンスを構成する手順は、Oracle Database Cloud Service (Database as a Service)のドキュメントを参照してください。

DBaaSインスタンスを構成した後、次のデフォルト値が必要です。

-

パブリックIPアドレス

-

oracleおよびopc(Oracle Public Cloud)の2つのユーザー -

oracleおよびopcユーザーへのSSHアクセス

8.2.3 Database as a Serviceでの権限の低いオペレーティング・システム・ユーザーの作成

権限の低いユーザー・アカウントokvは、SSHトンネルの構成とDBaaSインスタンスとの通信を担当します。

oracleおよびopcユーザーを使用してプロビジョニングされます。これらのユーザーの持つ権限はSSHトンネルを作成するのに必要な権限よりも多いため、Database as a Serviceインスタンスに、権限の低い別のオペレーティング・システム・ユーザー(okv)を作成することをお薦めします。Oracle Key Vaultでは、SSHトンネルの構成およびDatabase as a Serviceインスタンスとの通信にユーザーokvが使用されます。

8.3 Oracle Key VaultとDatabase as a Serviceの間のSSHトンネルの使用

オンプレミスのOracle Key VaultとOracle Cloud Database as a Serviceインスタンスの間の通信には、セキュアなSSHトンネルが使用されます。

- Oracle Key VaultとDBaaSインスタンス間のSSHトンネルの作成

SSHトンネルを構成することによって、Oracle Key VaultとDatabase as a Service (DBaaS)インスタンス間の接続を作成できます。 - マルチマスター・クラスタでの逆方向SSHトンネルの管理

冗長性のために、マルチマスター・クラスタのSSHトンネルを複数のノードからクラウドベースのエンドポイントへ逆向きにできます。 - プライマリ/スタンバイ構成でのリバースSSHトンネルの管理

プライマリ/スタンバイ構成でのリバースSSHトンネルは、スタンドアロンのOracle Key Vaultサーバー上のリバースSSHトンネルと似ています。 - SSHトンネル構成の詳細の表示

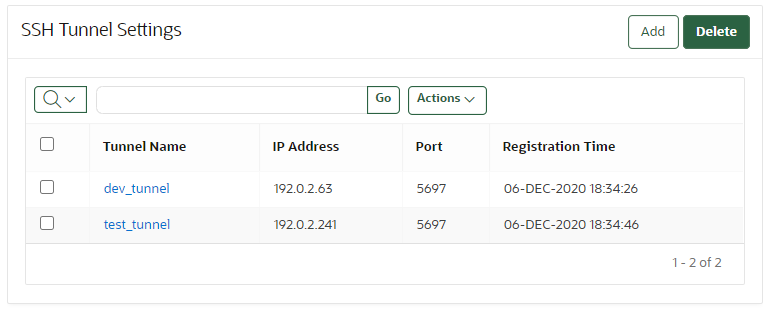

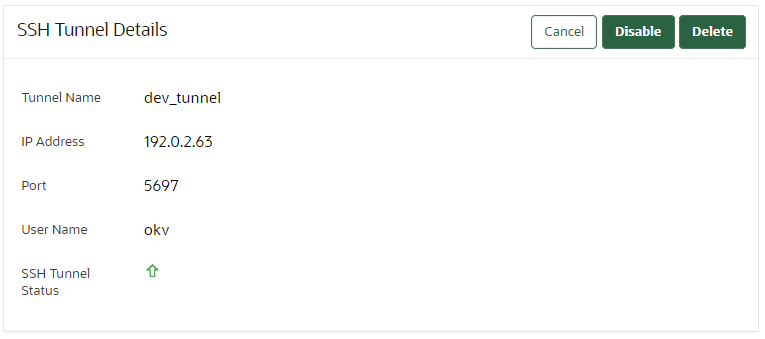

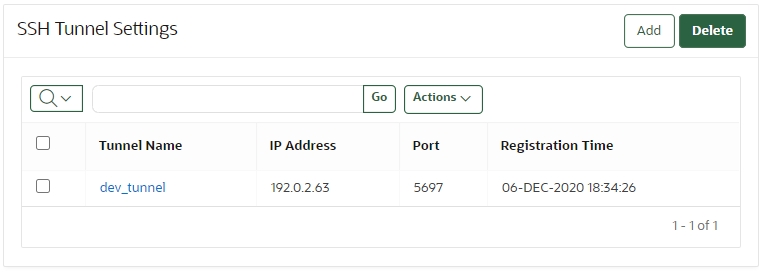

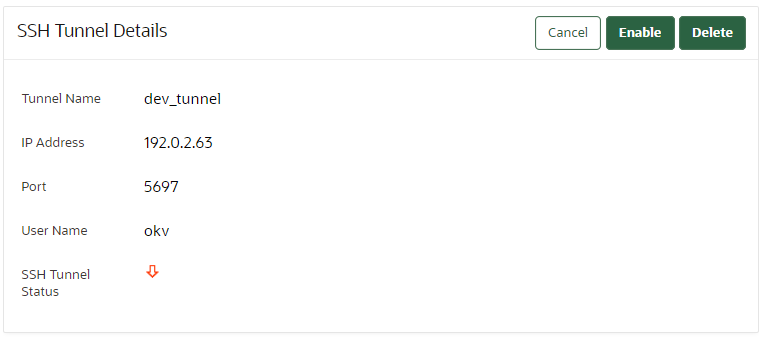

Oracle Key Vault管理コンソールでは、Oracle Key Vault用に構成されているSSHトンネルに関する情報が提供されます。 - SSHトンネル接続の無効化

Oracle Key Vault管理コンソールを使用して、Oracle Key VaultとDatabase as a Serviceインスタンスの間の接続を無効にできます。 - SSHトンネルがアクティブでない場合の接続の動作

SSHトンネルは、Oracle Key VaultとDatabase as a Serviceインスタンスの間にアクティビティがない場合でも維持されます。 - SSHトンネル構成の削除

Oracle Key Vault管理コンソールを使用して、Key VaultとDatabase as a Serviceインスタンスの間の接続を削除できます。

8.3.1 Oracle Key VaultインスタンスとDBaaSインスタンスの間のSSHトンネルの作成

SSHトンネルを構成することで、Oracle Key VaultとDatabase as a Service (DBaaS)インスタンスの間の接続を作成できます。

8.3.2 マルチマスター・クラスタでのリバースSSHトンネルの管理

冗長性のために、マルチマスター・クラスタのSSHトンネルを複数のノードからクラウドベースのエンドポイントに逆向きにできます。

3つのトンネルを構成することをお薦めします。異なる読取り/書込みペアからのクラウドベースのリバースSSHトンネルが理想的です。同じエンドポイントへの複数のSSHトンネルは、使用されるポート番号によって区別されます。Oracle Key Vaultでは、ノードIDに基づいて一意のポート番号を提示します。別のポート番号を指定する場合は、異なるノードから同じエンドポイントへのSSHトンネルのポート番号を一意にします。

マルチマスター・クラスタでは、複数のノードから同じエンドポイントへのSSHトンネルが複数作成されます。ただし、エンドポイントを登録およびエンロールすると、そのノードからのトンネルのみが表示されます。

次のことに注意してください。

- エンドポイントに対してSSHトンネルが作成されているエンドポイントを登録およびエンロールする必要があります。

- そのノードからエンドポイントへのトンネルは、次の場所でのみ表示されます。

- 登録時に、SSHトンネルを選択するオプション。

- 登録後、エンドポイント詳細を表示すると、そのトンネルのみが表示されます。

- エンロール・トークンを送信してエンドポイント・ソフトウェアをダウンロードすると、そのトンネルのみが表示されます。ただし、ダウンロードされたエンドポイント・ソフトウェアには、エンドポイントへのすべてのトンネルに関する情報が含まれています。つまり、エンドポイントは、エンドポイントが作成される前に作成されたすべてのトンネルを使用できます。

SSHトンネルが作成されているすべてのノードは、「Endpoint Details」ページにエンドポイントへのトンネルが表示されます。また、Oracle Key Vault管理コンソールの「SSH Tunnels」ページに、そのノードから作成されたすべてのトンネルがリストされます。

8.3.3 プライマリ/スタンバイ構成でのリバースSSHトンネルの管理

プライマリ/スタンバイ構成でのリバースSSHトンネルは、スタンドアロンのOracle Key VaultサーバーのリバースSSHトンネルと似ています。

プライマリ・サーバーとスタンバイ・サーバーのSSHキーは、ペアリング後も同じです。プライマリ/スタンバイのペアリングの前にOracle Key Vaultサーバーに作成されたトンネル、およびプライマリ/スタンバイのペアリングの後にプライマリに作成されたトンネルは、スイッチオーバーやフェイルオーバーなどのプライマリ/スタンバイ操作の後に有効ですが、これらの操作の実行中はトンネルを使用できない場合があります。

8.3.5 SSHトンネル接続の無効化

Oracle Key Vault管理コンソールを使用して、Oracle Key VaultとDatabase as a Serviceインスタンスの間の接続を無効にできます。

8.3.6 SSHトンネルがアクティブでない場合の接続の動作

SSHトンネルは、Oracle Key VaultとDatabase as a Serviceインスタンスの間にアクティビティがない場合でもキープ・アライブされます。

トンネルが停止すると、自動的に再起動されます。なんらかの理由でトンネルが使用不能になった場合は、アラートが送信されます。管理ユーザーは、Oracle Key VaultでSMTP設定を構成することによって、これらの電子メール・アラートが届くように指定できます。

8.4 Oracle Key VaultエンドポイントとしてのDatabase as a Serviceインスタンスの登録およびエンロール

コマンドラインとOracle Key Vault管理コンソールを使用して、このタスクを完了できます。

- Oracle Key VaultエンドポイントとしてのDatabase as a Serviceインスタンスの登録およびエンロールについて

Oracle Key Vaultサーバーと通信できるようにするには、Oracle Database as a Serviceを事前にエンロールする必要があります。 - ステップ1: Oracle Key Vault管理コンソールでのエンドポイントの登録

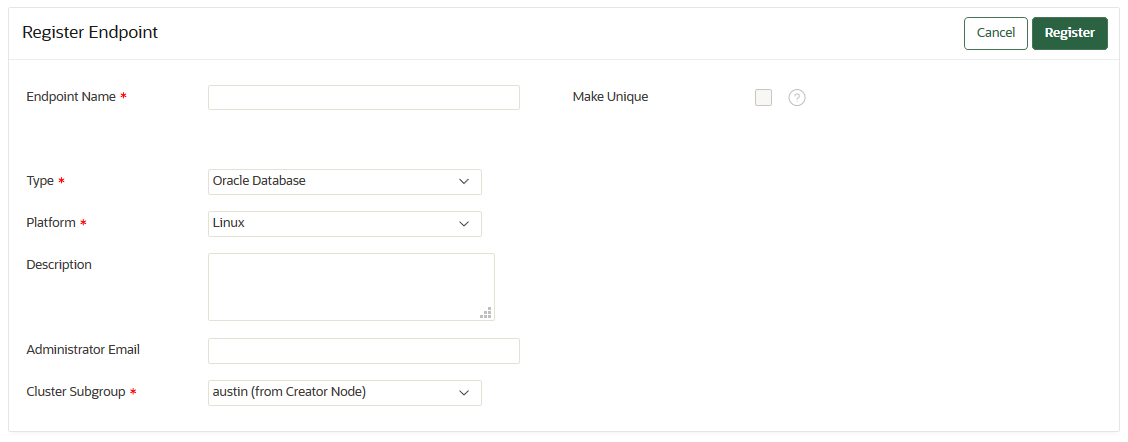

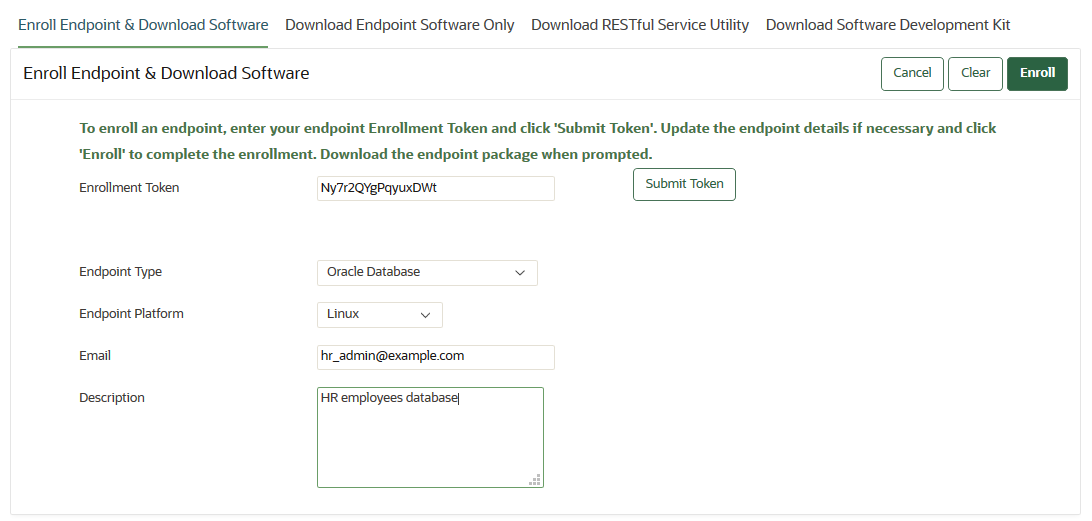

エンドポイント登録プロセスでは、エンドポイントで必要なOracle Key Vaultソフトウェアを含むokvclient.jarファイルがローカル・システムにダウンロードされます。 - ステップ2: エンドポイント環境の準備

エンドポイントには、互換性のあるバージョンのJava Development Toolkit (JDK)があり、Oracle Database環境変数が設定されている必要があります。 - ステップ3: 登録およびエンロールのためのエンドポイントへのOracle Key Vaultソフトウェアのインストール

Oracle Key Vaultソフトウェア・インストールをインストールするには、エンドポイントでokvclient.jarファイルを実行します。 - ステップ4: インストール後タスクの実行

インストール後タスクは、Oracle Key Vaultインストールが完全に機能するために重要です。

8.4.1 Oracle Key VaultエンドポイントとしてのDatabase as a Serviceインスタンスの登録およびエンロールについて

Oracle Key Vaultサーバーと通信できるようにするには、Oracle Database as a Serviceを事前にエンロールする必要があります。

Database as a Serviceエンドポイントのエンロールは、次の例外を除き、オンプレミス・エンドポイントのエンロールと同じです。

-

Database as a Serviceエンドポイントは、エンドポイント・タイプを「Oracle Database Cloud Service」として登録する必要があります。

-

Database as a Serviceエンドポイントにはプライマリ・トンネルIPが関連付けられます。Database as a Serviceインスタンスと同じパブリックIPアドレスを持つSSHトンネルを選択する必要があります。

-

プラットフォームはLinuxである必要があります。これは自動的に選択され、変更できません。

-

jarファイルをオンプレミスにダウンロードし、SCPやFTPなどのバンド外の方式を使用してファイルをDatabase as a Serviceインスタンスに転送する必要があります。

8.4.2 ステップ1: Oracle Key Vault管理コンソールへのエンドポイントの登録

エンドポイント登録プロセスでは、エンドポイントに必要なOracle Key Vaultソフトウェアを含むokvclient.jarファイルをローカル・システムにダウンロードします。

8.4.3 ステップ2: エンドポイント環境の準備

エンドポイントには、互換性のあるバージョンのJava Development Toolkit (JDK)があり、Oracle Database環境変数が設定されている必要があります。

8.4.4 ステップ3: 登録およびエンロールのためのエンドポイントへのOracle Key Vaultソフトウェアのインストール

Oracle Key Vaultソフトウェア・インストールをインストールするには、エンドポイントでokvclient.jarファイルを実行します。

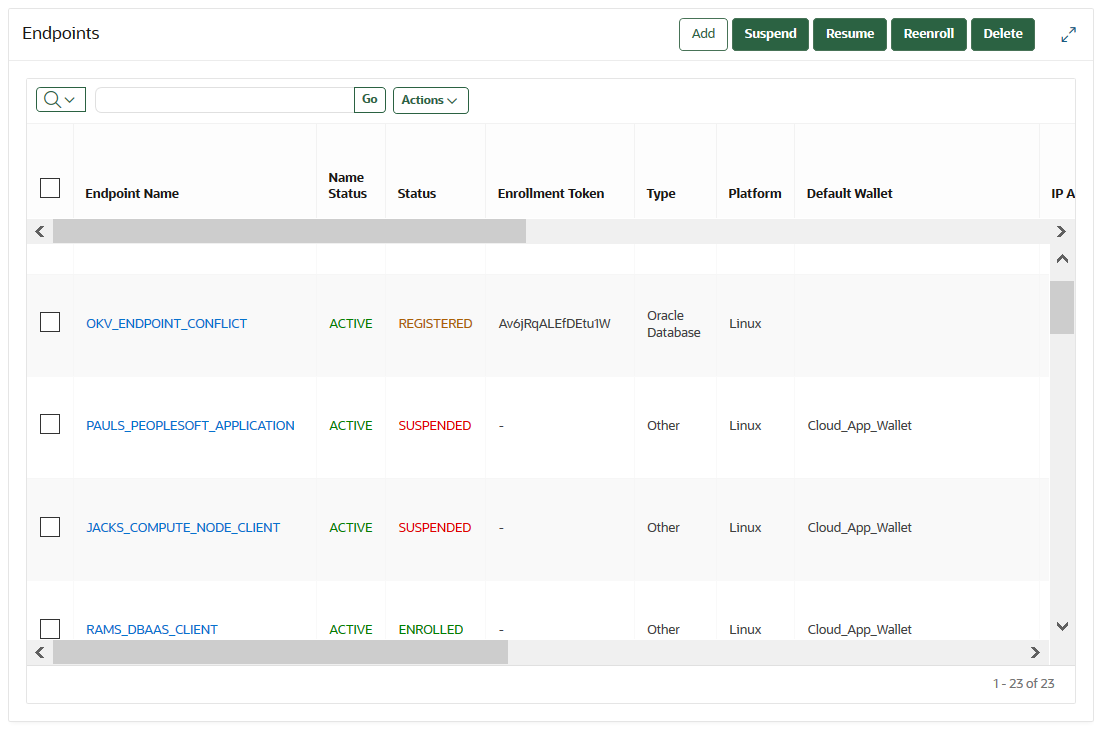

8.5 Database Cloud ServiceからOracle Key Vaultへのアクセスの一時停止

エンロール済の1つ以上のDatabase as a ServiceエンドポイントからOracle Key Vaultへのアクセスを一時停止できます。

- Oracle Key VaultへのDatabase Cloud Serviceアクセスの一時停止について

DBaaSサービスが一時停止されている場合、Oracle Key Vaultサーバーは一時停止されたエンドポイントからのすべてのリクエストを拒否します。 - Database Cloud ServiceからOracle Key Vaultへのアクセスの一時停止

Database as a ServiceからOracle Key Vaultへのアクセスを一時停止した後、必要に応じてアクセスを再開できます。

8.5.1 Database Cloud ServiceからOracle Key Vaultへのアクセスの一時停止について

DBaaSサービスが一時停止している場合、Oracle Key Vaultサーバーは一時停止しているエンドポイントからのすべてのリクエストを拒否します。

オンプレミスOracle Key Vaultを使用してDatabase as a Serviceエンドポイントのオンライン・マスター・キーを管理する場合、マスター暗号化鍵をOracle Cloudに永続的に格納することはありません。したがって、オンプレミスOracle Key Vault管理者は、クラウド内の暗号化データへのアクセスを制御できます。

オンプレミスOracle Key Vault管理者は、シングルクリックでDatabase as a Serviceエンドポイントを一時停止できます。つまり、一時停止中のエンドポイントからのリクエストはすべてOracle Key Vaultサーバーで拒否されます。エンドポイントではOracle Key Vaultサーバーに対してキーをリクエストできないため、メモリーにキャッシュされたキーがタイムアウトした時点で、暗号化データにアクセスできなくなります。Oracle Database Cloud Serviceエンドポイントでは、このタイムアウトはデフォルトで5分になっています。

オンプレミスOracle Key Vault管理者は、一時停止中のエンドポイントを再開できます。つまり、Oracle Key Vaultサーバーは、回復したエンドポイントからのリクエストに対してサービスを開始できます。回復したエンドポイントはOracle Key Vaultサーバーからキーを取得し、機密データにアクセスできるようになります。

マルチマスター・クラスタでは、ノードが有効または無効になるとき、その情報がクラスタ内のすべてのノードにまだ伝達されていない可能性があります。クラスタ全体で情報がまだ伝播されていないノードにエンドポイントが接続しようとすると、エラーが返される場合があります。

注意:

一時停止操作は運用の中断を伴う破壊的な操作です。したがって、注意して使用してください。通常は、Database as a Serviceインスタンスに異常なアクティビティが存在する可能性が高い場合にのみ、データベースを一時停止してください。

一時停止できるのは、エンロール済のエンドポイントのみです。「Registered」状態のエンドポイントは一時停止できません。すでに一時停止されているエンドポイントを一時停止しようとしても、操作は実行されません。それらのエンドポイントは「Suspended」状態のままになります。

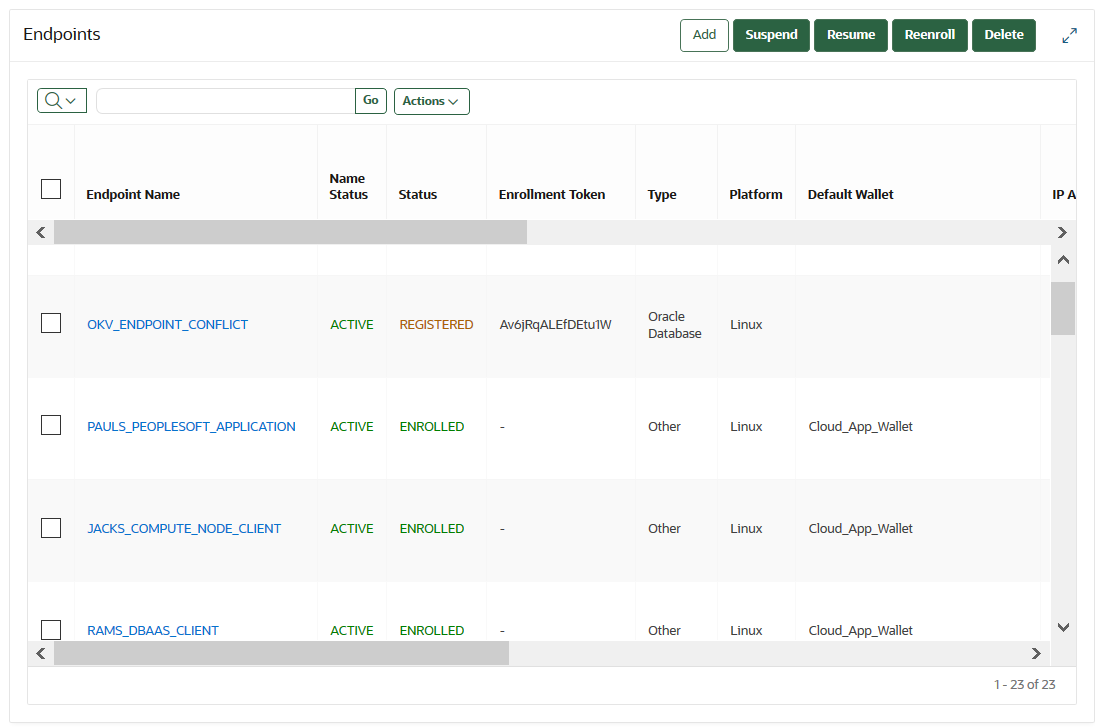

8.6 Database Cloud ServiceからOracle Key Vaultへのアクセスの再開

一時停止中のDatabase Cloud ServiceエンドポイントとOracle Key Vaultの間の接続を回復できます。

8.7 パスワードベースのキーストアを使用するように構成されたデータベース・エンドポイントの再開

構成によっては、Database as a Serviceエンドポイントは自動的に再開できるか、手動で再開する必要があります。

自動ログイン・キーストア・サポートで構成されたDatabase as a Serviceエンドポイントは、リバースSSHアクセスで構成されたノードの1つがDBCSエンドポイントへの接続をリストアするとすぐに稼働し始めます。一方、パスワード・キーストアを使用するように構成されたDatabase as a Serviceエンドポイントの場合、そのエンドポイントをOracle Key Vaultサーバーで再開し後に動作が再開されるわけではありません。Database as a Serviceインスタンス上のキーストアは、Oracle Key Vaultによるエンドポイントの一時停止に伴って閉じられています。再び稼働させるには、Database as a Serviceインスタンス上のパスワードベースのキーストアを開く必要があります。