外部RootCA証明書を使用した2つのデプロイメントの接続

異なるソースとターゲットのデプロイメントにまたがって作業する場合、証明書を適用するために実装できるアプローチは複数あります。

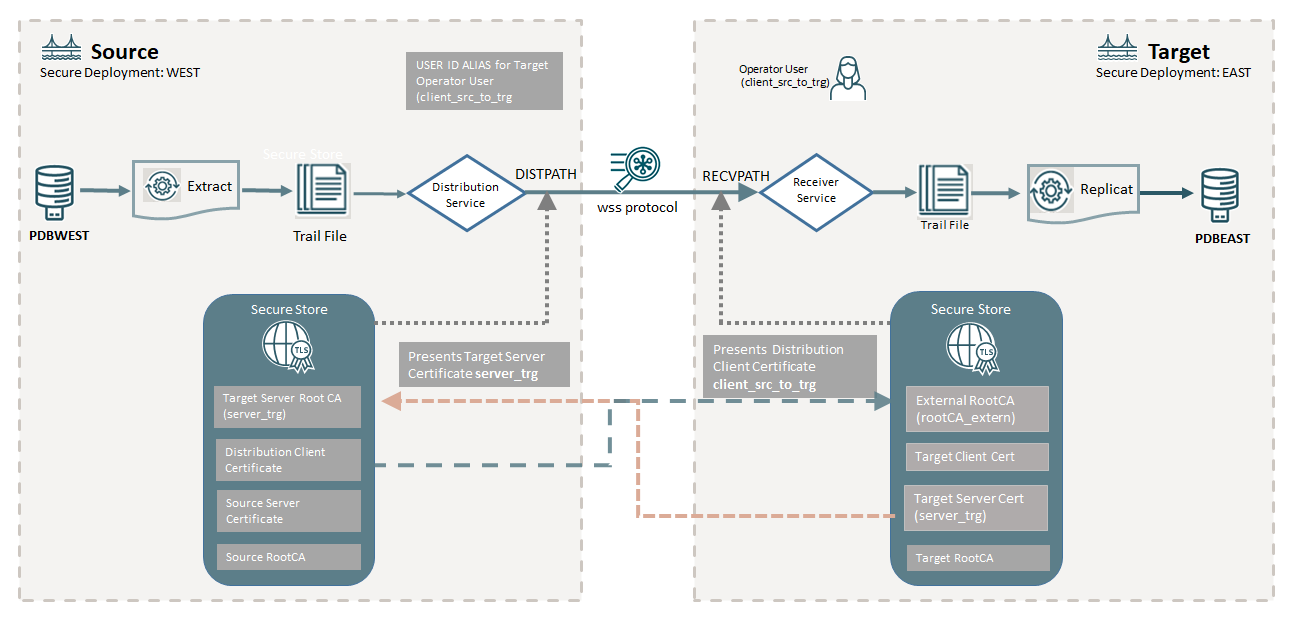

このクイックスタートでは、外部RootCA証明書の使用時に証明書を設定および適用する方法を示します。

環境

各デプロイメントでは、そのシステム用に生成された独自のルート、サーバーおよびクライアント証明書のセットを使用します。これらのサーバー証明書およびクライアント証明書は、OGGCAユーティリティを使用したデプロイメントの構成時にインポートされます。このクイックスタートでは、セキュアなデプロイメントを使用することを想定しているため、サーバー証明書および対応するルート証明書は、デプロイメント時にすでにインストールされています。このクイックスタートでは、ターゲット・デプロイメントで(wssプロトコルを使用して)分散パスを認証するために、独立した(外部の)クライアント証明書をソース・デプロイメントに追加する方法について学習します。

-

ソース: west.oracle.com

-

ターゲット: east.oracle.com

ターゲット・サーバーは、ソース・デプロイメントにサーバー証明書を提示します。ソースに事前インストールされたCA証明書は、ターゲット・サーバー証明書のアイデンティティを検証します。同様に、ソース分散クライアントはターゲット・デプロイメントにクライアント証明書を提示し、ターゲット・サイトに事前インストールされたCA証明書は分散クライアントのアイデンティティを検証します。

-

セキュアなWebソケット・プロトコル(wss)を使用して、分散パスの外部認証局(rootCA_extern)によって署名された追加の外部分散パス・クライアント(dist_client)証明書を作成します。

-

ソース・デプロイメントで、(初期デプロイメント用に作成された)ターゲット・サーバー証明書をルートCA証明書として適用します。これにより、ソース・デプロイメントでターゲット・システムの信頼性を検証できます。

-

外部dist_clientをシステムに統合します:

-

ソース・デプロイメントで、外部dist_client証明書を適用します。

-

ターゲット・デプロイメントで、外部のdist_client証明書から外部ルートCA証明書(rootCA_extern)を適用します。

これで、ターゲット・デプロイメントは外部のdist_client証明書の信頼性を検証できます。

-

-

ターゲット・デプロイメントで、dist_client証明書によって動作保証されたOracle GoldenGateユーザーをオペレータ・ロールで作成します。このユーザーは、自動的に名前を共通名(CN)の形式で取得します。

-

ソース・デプロイメントで、証明書ターゲット認証方式でwssプロトコルを使用して分散パスを作成します。この証明書は、ターゲット・デプロイメントのOracle GoldenGate CNユーザーと一致します。