9 ファイル・ストレージの概要

ファイル・ストレージ・サービスは、耐久性に優れたスケーラブルでセキュアなエンタープライズ・グレードのネットワーク・ファイル・システムを提供します。

ファイル・ストレージ・サービスでは、次のプロトコルをサポートしています:

-

ネットワーク・ファイル・システムのバージョン4.1 (NFSv 4.1)

-

ネットワーク・ファイル・システム・バージョン4.0 (NFSv4)

-

ネットワーク・ファイル・システム・バージョン3.0 (NFSv3)

-

サーバー・メッセージ・ブロック(SMBv2) - SMBv 3.1 ) - Active Directoryが必要

File Storageを管理するステップについては、「Oracle Private Cloud Applianceユーザーズ・ガイド」の「ファイル・システム・ストレージ」を参照してください。

ファイル・ストレージ接続

仮想クラウド・ネットワーク(VCN)内の任意のインスタンスからファイル・ストレージ・サービス・ファイル・システムに接続できます。

適切なワークロード

ファイル・ストレージ・サービスは、次のような広範なユースケースにわたりエンタープライズ・ファイル・システムを必要とするアプリケーションおよびユーザーのニーズを満たすように設計されています:

-

汎用ファイル・ストレージ: ファイル・システムのプールにアクセスして、構造化データおよび非構造化データの拡張を管理します。

-

ビッグ・データとアナリティクス: アナリティクス・ワークロードを実行し、共有ファイル・システムを使用して永続データを保存します。

-

エンタープライズ・アプリケーションのリフト・アンド・シフト: Oracle E-Business SuiteやPeopleSoftなど、NFSストレージが必要な既存のOracleアプリケーションを移行します。

-

データベースおよびトランザクション・アプリケーション: Oracle、MySQLまたはその他のデータベースでテストおよび開発ワークロードを実行します。

-

バックアップ、ビジネス継続性およびディザスタ・リカバリ: オンプレミスの関連ファイル・システムのセカンダリ・コピーをクラウドにホストして、バックアップとディザスタ・リカバリに対応します。

- Portable Operating System Interface (POSIX)準拠のファイル・システム

-

MicroServicesおよびDocker: コンテナのステートフルな永続性を提供します。 コンテナ・ベースの環境が成長したときに簡単にスケーリングできます。

スナップショットによるデータ保護

ファイル・ストレージ・サービスでは、ファイル・システムのデータ保護のスナップショットがサポートされています。 スナップショットは、ファイル・システムの一貫したポイント・イン・タイム・ビューです。 スナップショットはコピー・オン・ライトであり、ファイル・システム全体にスコープ指定されます。 ファイル・ストレージ・サービスは、保存されているすべてのファイル・システムおよびスナップショット・データを暗号化します。 スナップショットは必要な数だけ作成できます。

データ保護のために、NFSをサポートするツールを使用して、データを別のファイル・システム、オブジェクト・ストレージまたはリモートのロケーションにコピーできます。

最適なパフォーマンスを得るには、File Storage Parallel File Toolkitで提供されているパラレルtar ( partar)およびパラレル・コピー( parcp)ツールを使用します。 これらのツールは、パラレル・ワークロードおよびリクエストの処理に最適です。 Parallel File Toolkitは、Oracle Linux、Red Hat Enterprise LinuxおよびCentOSで使用できます。 他のオペレーティング・システム・タイプには、rsyncまたは通常のtarを使用できます。 詳細は、「パラレル・ファイル・ツールのインストール」を参照してください。

ファイル・ストレージ・オブジェクト

マウント・ターゲット

マウント・ターゲットは、選択したサブネット内のNFSエンドポイントです。 マウント・ターゲットは、NFSクライアントをファイル・システムに接続する際にマウント・コマンドで使用されるIPアドレスを提供します。 ファイル・システムは、マウント・ターゲットを介してエクスポート(使用可能)されます。

インスタンスがファイル・システムをマウントするには、インスタンスのVirtual Cloud Network (VCN)にマウント・ターゲットが必要です。 VCNに指定できるマウント・ターゲットは1つのみです。

同じマウント・ターゲットを再利用して、多数のファイル・システムを使用できます。 複数のファイル・システムに同じマウント・ターゲットを再利用するには、各ファイル・システムのマウント・ターゲットにエクスポートを作成します。

エクスポート

エクスポートは、NFSクライアントがマウント・ターゲットへの接続時にファイル・システムにアクセスする方法を制御します。 ファイル・システムは、マウント・ターゲットを介してエクスポート(使用可能)されます。 各マウント・ターゲットには、1つ以上のエクスポートを含むエクスポート・セットが保持されます。 コンピュート・インスタンスがファイル・システムをマウントするには、ファイル・システムに1つのマウント・ターゲットに少なくとも1つのエクスポートが必要です。

エクスポート・セット

エクスポート・セットは、マウント・ターゲットがエクスポートするファイル・システムと、NFSマウント・プロトコルを使用してそれらのファイル・システムがどのように検出されるかを制御する1つ以上のエクスポートのコレクションです。 各マウント・ターゲットにはエクスポート・セットがあります。 マウント・ターゲットに関連付けられた各ファイル・システムには、エクスポート・セットに少なくとも1つのエクスポートがあります。

エクスポート・パス

エクスポート・パスは、マウント・ターゲット内のファイル・システムを一意に識別します。 エクスポート・パスは、コンピュート・インスタンスでファイル・システムをマウント(論理的にはアタッチ)するために使用されます。 詳細は、「ファイル・ストレージ・パス」を参照してください。

エクスポート・オプション

NFSエクスポート・オプションは、NFSクライアントがマウント・ターゲットに接続するときに付与されるアクセス・レベルを指定する、エクスポート内の一連のパラメータです。 エクスポート内のNFSエクスポート・オプション・エントリでは、単一のIPアドレスまたはCIDRブロック範囲に対するアクセスを定義します。

ファイル・システム

Private Cloud Applianceでは、ファイルシステムは、ネットワーク経由で1つ以上のクライアントからアクセスされるファイルシステムを指します。 ファイル・システムは単一のコンパートメントに関連付けられています。 すべてのクライアントがファイル・システムをマウントして使用するためには、ファイル・システムに1つのマウント・ターゲットに1つ以上のエクスポートが必要です。 データは、ファイルシステムをマウントした(アクセス可能として)クライアントからファイルシステムに追加されます。

ファイル・システムの合計数は、テナンシ当たり100に制限されています。

仮想クラウド・ネットワーク(VCN)

Private Cloud Applianceで設定するプライベート・ネットワーク。ファイアウォール・ルールと、使用する特定のタイプの通信ゲートウェイを選択できます。 VCNは、選択した単一の連続的なIPv4 CIDRブロックをカバーします。

サブネット

サブネットは、VCNで定義する下位区分です(たとえば、10.0.0.0/24および10.0.1.0/24)。 サブネットには、コンピュート・インスタンスにアタッチされる仮想ネットワーク・インタフェース・カード(VNIC)が含まれます。 サブネットは、VCN内の他のサブネットと重複しない連続したIPアドレスの範囲で構成されます。

セキュリティ・ルール

セキュリティ・ルールは、VCNの仮想ファイアウォール・ルールです。 VCNにはデフォルトのセキュリティ・リストが付属しており、さらに追加できます。 これらのセキュリティ・リストは、コンピュート・インスタンスの内外で許可されるトラフィックのタイプを指定するイングレスおよびエグレス・ルールを提供します。 特定のルールがステートフルかステートレスかを選択できます。 クライアントがファイル・システムのマウント・ターゲットに接続できるように、セキュリティ・リスト・ルールを設定する必要があります。

セキュリティ・ルールを適用するもう1つのメソッドは、ネットワーク・セキュリティ・グループ(NSG)に設定してから、マウント・ターゲットをNSGに追加することです。 サブネット内のすべてのVNICに適用されるセキュリティ・リスト・ルールとは異なり、NSGは、NSGに追加するリソースVNICにのみ適用されます。

スナップショット

スナップショットは、ファイル・システムの一貫したポイント・イン・タイム・ビューを提供し、必要な数のスナップショットを作成できます。 各スナップショットには、前のスナップショットから変更されたデータのみが反映されます。

ファイル・ストレージ・パス

ファイル・ストレージ・サービスでは、次の種類のパスを使用します:

-

「パスのエクスポート」は、マウント・ターゲットを介してファイル・システムを使用可能にするエクスポートに含まれる情報の一部です。

エクスポート・パスは、エクスポートの作成時に自動的に生成され、マウント・ターゲット内のファイル・システムを一意に識別します。

「ノート」 - CLIからエクスポートを作成する場合は、

--path<path>引数を指定する必要があります。 指定したパスは記録されますが、ファイルシステムのマウントには使用されません。 アプライアンスは、ファイル・システムのマウントに使用されるパスを自動的に生成します。エクスポート・パスの構文:

/export/<file-system-OCID-unique-string>説明:

-

/export/ - エクスポート・パスの開始です。

-

<file-system-OCID-unique-string>- ファイル・システムOCIDの一意の文字列部分です。

たとえば、このOCIDを持つファイル・システムです。

ocid1.filesystem.oc1.pca.d0v812zdp48onybubehhx1c67i4p3mjfth5avt3z2rkn50uqpbce3fhsa8nm

. . .には、次のようなエクスポート・パスがあります:

/export/d0v812zdp48onybubehhx1c67i4p3mjfth5avt3z2rkn50uqpbce3fhsa8nm

エクスポート・パスは、ファイル・システム・クライアントがファイル・システムをマウント(論理的にアタッチ)するために使用されます。 このパスは、ファイル・システムまたはクライアント・インスタンス内のパスとは無関係です。 これは、1つのマウント・ターゲット内でファイル・システムを区別する方法としてのみ存在します。

クライアントのmountコマンドでのエクスポート・パスの例:

sudo mount -t nfs \ -o nfsvers=4.0 192.0.2.0:/export/d0v812zdp48onybubehhx1c67i4p3mjfth5avt3z2rkn50uqpbce3fhsa8nm /mnt/fs

このマウント・コマンドの例では、

192.0.2.0はマウント・ターゲットのIPアドレスです。/export/d0v812zdp48onybubehhx1c67i4p3mjfth5avt3z2rkn50uqpbce3fhsa8nmは、作成中にファイル・システムがマウント・ターゲットに関連付けられているときに指定された一意のエクスポート・パスです。エクスポート・パスは、エクスポートの作成後は編集できません。

エクスポート・パスおよびファイル・システムのマウントの詳細は、「Oracle Private Cloud Applianceユーザーズ・ガイド」の「ファイル・システム・ストレージ」を参照してください。

-

-

「マウント・ポイント・パス」は、クライアント・インスタンス内のリモート・ファイル・システムがマウントされているローカルにアクセス可能なディレクトリへのパスです。

このマウント・コマンドの例では、

/mnt/fsは、外部ファイル・システムがマウントされているクライアント・インスタンス上のディレクトリへのパスです。sudo mount -t nfs \ -o nfsvers=4.0 192.0.2.0:/export/d0v812zdp48onybubehhx1c67i4p3mjfth5avt3z2rkn50uqpbce3fhsa8nm /mnt/fs

-

「ファイル・システム・パス」は、ファイル・システム内のディレクトリへのパスであり、ファイル・システムのコンテンツを含みます。 ファイル・システムがマウントされると、その中に任意のディレクトリ構造を作成できます。

ファイル・ストレージのVCNセキュリティ・ルール

ファイル・システムをマウントする前に、特定のプロトコルおよびポートを使用してマウント・ターゲットのVNICへのトラフィックを許可するようにセキュリティ・ルールを構成する必要があります。 セキュリティ・ルールは、次のトラフィックを有効にします:

-

Open Network Computing Remote Procedure Call (ONC RPC) rpcbindユーティリティ・プロトコル

-

ネットワーク・ファイル・システム(NFS)プロトコル

-

ネットワーク・ファイル・システム(MOUNT)プロトコル

-

Network Lock Manager (NLM)プロトコル

ファイル・ストレージのセキュリティ・ルールを有効にする方法

Networkingサービスは、両方ともセキュリティ・ルールを使用してパケット・レベルでトラフィックを制御する、2つの仮想ファイアウォール機能を提供します。 2つの機能は次のとおりです:

-

セキュリティ・リスト: ネットワーキング・サービスの元の仮想ファイアウォール機能。 VCNを作成すると、デフォルトのセキュリティ・リストも作成されます。 マウント・ターゲットを含むサブネットのセキュリティ・リストに、必要なルールを追加します。

-

ネットワーク・セキュリティ・グループ(NSG): セキュリティ状態が異なるアプリケーション・コンポーネント用に設計された後続の機能。 必要なルールを含むNSGを作成し、マウント・ターゲットをNSGに追加します。 各マウント・ターゲットは、最大5つのNSGに属することができます。

重要:

セキュリティ・リストのみ、ネットワーク・セキュリティ・グループのみ、または両方を一緒に使用することもできます。 これは、特定のセキュリティ・ニーズによって異なります。

セキュリティ・リストとネットワーク・セキュリティ・グループの両方を使用することを選択した場合、特定のマウント・ターゲットのVNICに適用されるルールのセットは、次のアイテムの組合せです:

-

VNICサブネットに関連付けられたセキュリティ・リスト内のセキュリティ・ルール

-

VNICが使用されているすべてのNSGのセキュリティ・ルール

ファイル・ストレージに必要なプロトコルのポートが適用されたルールで正しく構成されていれば、マウント・ターゲットのVNICにセキュリティ・ルールを適用するために使用するメソッドは関係ありません。

概念の詳細は、「仮想ファイアウォール」を参照してください。

ファイル・ストレージ・サービスのセキュリティ・ルールおよびNSGを作成する方法の詳細は、「Oracle Private Cloud Applianceユーザーズ・ガイド」の「ファイル・システム・ストレージ」章のファイル・ストレージへのアクセスの制御に関する項を参照してください。

セキュリティ・リストおよびNSGを作成する一般的な手順は、「Oracle Private Cloud Applianceユーザーズ・ガイド」の「ネットワーク」章の「セキュリティ・リストを使用したトラフィックの制御」および「ネットワーク・セキュリティ・グループを使用したトラフィックの制御」というタイトルの項を参照してください。

ファイル・ストレージ・ネットワーク・ポート

この表は、ファイル・ストレージをサポートするネットワーキング・サービスに使用されるポート番号を示しています。

ファイル・ストレージ・サービスのセキュリティ・リストおよびネットワーク・セキュリティ・グループを構成する場合は、使用している特定のサービスのポート番号を使用します。 たとえば、NFSの場合は、TCPおよびUDP用にポート2048-2050を構成します。

| サービス | プロトコル | ポート |

|---|---|---|

|

RPC |

TCP、UDP |

111 |

|

NFS |

TCP、UDP |

2048, 2049, 2050 |

|

lockd |

TCP、UDP |

4045 |

|

mountd |

TCP、UDP |

20048 |

|

SMB |

TCP、UDP |

445 |

|

LDAP |

TCP、UDP |

389 |

|

Kerberos |

TCP、UDP |

88 |

|

DNS |

TCP、UDP |

53 |

ファイル・ストレージのエクスポート・オプション

NFSエクスポート・オプションにより、セキュリティ・リスト・ルールを使用してVCNアクセスを制限する場合よりもきめ細かいアクセス制御を作成できます。 NFSエクスポート・オプションを使用して、マウント・ターゲットのエクスポートを介してファイル・システムに接続するIPアドレスまたはCIDRブロックのアクセス・レベルを指定できます。 アクセスを制限して、各クライアントのファイル・システムにアクセス不可かつ他方に見えないようにし、マルチテナント環境でより優れたセキュリティ制御を実現できます。

NFSエクスポート・オプションのアクセス制御を使用すると、クライアントによるファイル・システムへの接続やデータの表示または書込みの機能を制限できます。 たとえば、ファイル・システム内で、クライアントによるリソースの使用を許可するが、リソースの更新を許可しない場合は、アクセスを読取り専用に設定できます。 また、ファイル・システムへのクライアント・ルート・アクセスを削減し、指定したユーザーID (UID)およびグループID (GID)を、選択した単一の匿名UID/GIDにマップすることもできます。

エクスポート・オプション

エクスポートは、NFSクライアントがマウント・ターゲットへの接続時にファイル・システムにアクセスする方法を制御します。 ファイル・システムは、マウント・ターゲットを介してエクスポート(使用可能)されます。

NFSエクスポート・オプションは、NFSクライアントがマウント・ターゲットに接続するときに付与されるアクセス・レベルを指定する、エクスポート内の一連のパラメータです。 エクスポート内のNFSエクスポート・オプション・エントリでは、単一のIPアドレスまたはCIDRブロック範囲に対するアクセスを定義します。 ファイル・システムごとに最大100個のオプションを設定できます。

アクセスを定義する個別のクライアントIPアドレスまたはCIDRブロックには、エクスポートで個別のエクスポート・オプション・エントリが必要です。 たとえば、NFSクライアントのIPアドレス10.0.0.6、10.0.0.08、および10.0.0.10のオプションを設定する場合は、IPアドレスごとに1つずつ、3つの個別のエントリを作成する必要があります。

同じファイル・システムおよび同じマウント・ターゲットを使用する複数のエクスポートがある場合、インスタンスに適用されるエクスポート・オプションは、インスタンスのIPアドレスにもっとも近いソースを持つオプションです。 最も小さい(最も具体的な)一致は、すべてのエクスポートで優先されます。 したがって、すべてのエクスポートのソース値を確認することで、インスタンスに適用されるエクスポート・オプションを決定できます。

たとえば、エクスポートのアクセスを指定する次の2つのエクスポート・オプション・エントリについて考えてみます:

エントリ1: ソース: 10.0.0.8/32,アクセス: Read/Write

エントリ2: ソース: 10.0.0.0/16,アクセス: Read-only

この場合、IPアドレス10.0.0.8からエクスポートに接続するクライアントは読取り/書込みアクセス権を持ちます。 複数のエクスポート・オプションがある場合は、最も具体的な一致が適用されます。

重要:

複数のファイル・システムを同じマウント・ターゲットにエクスポートする場合、最初に最小ネットワーク(最大CIDR番号)を持つマウント・ターゲットにエクスポートする必要があります。 詳細および手順については、My Oracle Support 「ドキュメントID 2823994.1」を参照してください。

重要:

ファイル・システムは、1つ以上のマウント・ターゲットに含まれる1つ以上のエクスポートに関連付けることができます。

クライアント・ソースIPアドレスが単一エクスポートのリストのエントリと一致しない場合、そのエクスポートはクライアントに表示されません。 ただし、ファイル・システムには、同じまたは他のマウント・ターゲット上の他のエクスポートを介してアクセスできます。 ファイル・システムへのクライアント・アクセスを完全に拒否するには、ファイル・システムに関連付けられているマウント・ターゲットのエクスポートにクライアント・ソースIPアドレスまたはCIDRブロックが含まれていないことを確認してください。

様々なファイル共有シナリオのエクスポート・オプションを構成する方法の詳細は、「NFSアクセス制御のシナリオ」を参照してください。

エクスポート・オプションの構成の詳細は、「Oracle Private Cloud Applianceユーザーズ・ガイド」の「ファイル・システム・ストレージ」の章にある「NFSエクスポート・オプションの設定」の項を参照してください。

NFSエクスポート・オプションのデフォルト

ファイル・システムを作成してエクスポートすると、そのファイル・システムのNFSエクスポート・オプションは次のデフォルトに設定され、すべてのNFSクライアント・ソース接続に対するフル・アクセスが可能になります。 アクセスを制限する場合は、次のデフォルトを変更する必要があります:

ノート - CLIを使用してエクスポート・オプションを設定する場合、空の配列(オプションを指定しない)でオプションを設定すると、どのクライアントもエクスポートにアクセスできません。

| Web UIでのエクスポート・オプション | CLIでのエクスポート・オプション | デフォルト値 | 説明 |

|---|---|---|---|

| Source: |

|

0.0.0.0/0 |

接続しているNFSクライアントのIPアドレスまたはCIDRブロック。 |

| ポート: |

|

任意 |

常に次の値に設定します:

|

| 「アクセス」: |

|

読取り/書込み |

ソースNFSクライアント・アクセスを指定します。 次のいずれかの値に設定できます:

|

| Squash: |

|

なし |

ルートとしてファイル・システムにアクセスするクライアントがユーザーID (UID)とグループID (GID)をスカッシュUID/GIDに再マップするかどうかを決定します。 使用可能な値は次のとおりです:

|

| スクワッシュUID/GID: |

|

65534 |

この設定は、Squashオプションとともに使用します。 ルート・ユーザーを再マップする場合、この設定を使用して、デフォルトのanonymousUidおよびanonymousGidを任意のユーザーIDに変更できます。 |

NFSアクセス制御のシナリオ

次のシナリオを確認して、NFSアクセスを制御するさまざまな方法について学習します:

- シナリオA: 2つのクライアントに管理対象環境を提供します。 クライアントはマウント・ターゲットを共有しますが、それぞれに独自のファイル・システムがあり、互いのデータにアクセスできません。

- シナリオB: 消費のためにデータをクライアントに提供しますが、データを更新することはできません。

- シナリオC: ファイル・システムへの接続時にrootユーザー権限を制限することでセキュリティが向上します。

シナリオA: ホスト・ベースのアクセスの制御

2つのクライアントの管理対象ホスト環境を提供します。 クライアントはマウント・ターゲットを共有しますが、それぞれに独自のファイル・システムがあり、互いのデータにアクセスできません。 たとえば:

-

クライアントAはCIDRブロック10.0.0.0/24,に割り当てられ、ファイル・システムAへの読取り/書込みアクセス権が必要ですが、ファイル・システムBへの読取り/書込みアクセス権は必要ありません。

-

クライアントBはCIDRブロック10.1.1.0/24,に割り当てられ、ファイル・システムBへの読取り/書込みアクセス権が必要ですが、ファイル・システムAへの読取り/書込みアクセス権は必要ありません。

-

クライアントCはCIDRブロック10.2.2.0/24,に割り当てられ、ファイル・システムAまたはファイル・システムBにはどのような種類のアクセス権もありません。

-

ファイル・システムAとBの両方が、単一のマウント・ターゲットMT1に関連付けられています。 各ファイル・システムには、MT1のエクスポート・セットに含まれるエクスポートがあります。

クライアントAとクライアントBは異なるCIDRブロックからマウント・ターゲットにアクセスするため、両方のファイル・システム・エクスポートのクライアント・オプションを設定して、単一のCIDRブロックのみへのアクセスを許可できます。 クライアントCは、いずれかのファイル・システムのエクスポートに対して、NFSエクスポート・オプションにそのIPアドレスまたはCIDRブロックを含めずにアクセスを拒否されます。

Web UIの例

ファイル・システムAのエクスポート・オプションを設定して、CIDRブロック10.0.0.0/24に割り当てられているクライアントAへの読取り/書込みアクセスのみを許可します。 クライアントBとクライアントCはこのCIDRブロックに含まれず、ファイル・システムにアクセスできません。

ノート:

「コンピュートWeb UI」でNFSエクスポート・オプションにアクセスする方法を学習するには、「Oracle Private Cloud Applianceユーザーズ・ガイド」の「ファイル・システム・ストレージ」章のNFSエクスポート・オプションの設定に関する項を参照してください。

| ソース | ポート | アクセス | Squash | スクワッシュUID/GID |

|---|---|---|---|---|

| 10.0.0.0/24 | 任意 | 読取り/書込み | なし | (使用されていません) |

ファイル・システムBのエクスポート・オプションを設定して、CIDRブロック10.1.1.0/24に割り当てられているクライアントBへの読取り/書込みアクセスのみを許可します。 クライアントAとクライアントCはこのCIDRブロックに含まれず、ファイル・システムにアクセスできません。

| ソース | ポート | アクセス | Squash | スクワッシュUID/GID |

|---|---|---|---|---|

| 10.1.1.0/24 | 任意 | 読取り/書込み | なし | (使用されていません) |

CLIの例

ノート:

OCI CLIでNFSエクスポート・オプションにアクセスする方法については、「Oracle Private Cloud Applianceユーザーズ・ガイド」の「ファイル・システム・ストレージ」章のNFSエクスポート・オプションの設定に関する項を参照してください。

ファイル・システムAのエクスポート・オプションを設定して、CIDRブロック10.0.0.0/24に割り当てられているクライアントAへのRead_Writeアクセスのみを許可します。 クライアントBとクライアントCはこのCIDRブロックに含まれず、ファイル・システムにアクセスできません。

oci fs export update --export-id File_system_A_export_ID --export-options \

'[{"source":"10.0.0.0/24","require-privileged-source-port":"false","access":"READ_WRITE","identity-squash":"NONE","anonymous-uid":"65534","anonymous-gid":"65534"}]'

ファイル・システムBのエクスポート・オプションを設定して、CIDRブロック10.1.1.0/24に割り当てられているクライアントBへのRead_Writeアクセスのみを許可します。 クライアントAとクライアントCはこのCIDRブロックに含まれず、ファイル・システムにアクセスできません。

oci fs export update --export-id File_system_B_export_ID --export-options \

'[{"source":"10.1.1.0/24 ","require-privileged-source-port":"false","access":"READ_WRITE","identity-squash":"NONE","anonymous-uid":"65534","anonymous-gid":"65534"}]'

シナリオB: データ書込み機能の制限

消費のためにデータを顧客に提供しますが、データの更新は許可されません。

たとえば、アプリケーションが消費するが変更されないように、ファイル・システムAにリソースのセットを公開します。 アプリケーションは、IPアドレス10.0.0.8から接続します。

Web UIの例

ファイル・システムAのエクスポートで、ソースIPアドレス10.0.0.8を読取り専用に設定します。

ノート:

「コンピュートWeb UI」でNFSエクスポート・オプションにアクセスする方法を学習するには、「Oracle Private Cloud Applianceユーザーズ・ガイド」の「ファイル・システム・ストレージ」章の「NFSエクスポート・オプションの設定」というセクションを参照してください。

| ソース | ポート | アクセス | Squash | スクワッシュUID/GID |

|---|---|---|---|---|

| 10.0.0.8 | 任意 | 読取り専用 | なし | (使用されていません) |

CLIの例

ノート:

OCI CLIでNFSエクスポート・オプションにアクセスする方法については、「Oracle Private Cloud Applianceユーザーズ・ガイド」の「ファイル・システム・ストレージ」章のNFSエクスポート・オプションの設定に関する項を参照してください。

ファイル・システムAのエクスポートで、ソースIPアドレス10.0.0.8をREAD_ONLYに設定します。

oci fs export update --export-id File_System_A_export_OCID --export-options \

'[{"source":"10.0.0.8","require-privileged-source-port":"false","access":"READ_ONLY","identitysquash":"NONE","anonymousuid":"65534","anonymousgid":"65534"}]'

シナリオC: ファイル・システムのセキュリティを向上

セキュリティを強化するために、ファイル・システムAへの接続時にrootユーザー権限を制限します。 アイデンティティSquashを使用して、ルート・ユーザーをUアイデンティティ/Gアイデンティティ65534に再マップします。

UNIXのようなシステムでは、このUID/GIDの組み合わせは、システム特権を持たないユーザー' 「欠席」 '用に予約されています。

Web UIの例

ファイル・システムAのエクスポートで、ソースIPアドレス10.0.0.8を読取り専用に設定します。

ノート:

「コンピュートWeb UI」でNFSエクスポート・オプションにアクセスする方法を学習するには、「Oracle Private Cloud Applianceユーザーズ・ガイド」の「ファイル・システム・ストレージ」章のNFSエクスポート・オプションの設定に関する項を参照してください。

| ソース | ポート | アクセス | Squash | スクワッシュUID/GID |

|---|---|---|---|---|

| 0.0.0.0/0 | 任意 | 読取り/書込み | ルート | 65534 |

CLIの例

ノート:

OCI CLIでNFSエクスポート・オプションにアクセスする方法については、「Oracle Private Cloud Applianceユーザーズ・ガイド」の「ファイル・システム・ストレージ」章のNFSエクスポート・オプションの設定に関する項を参照してください。

oci fs export update --export-id File_System_A_export_OCID --export-options \

'[{"source":"0.0.0.0/0","require-privileged-source-port":"false","access":"READ_WRITE","identitysquash":"ROOT","anonymousuid":"65534","anonymousgid":"65534"}]'

ファイル・システムのスナップショット

ファイル・ストレージ・サービスでは、ファイル・システムのデータ保護のスナップショットがサポートされています。 スナップショットは、ファイル・システムの一貫したポイント・イン・タイム・ビューです。 スナップショットはコピー・オン・ライトであり、ファイル・システム全体にスコープ指定されます。 ファイル・ストレージ・サービスは、保存されているすべてのファイル・システムおよびスナップショット・データを暗号化します。 スナップショットは必要な数だけ作成できます。

スナップショットには、.zfs/snapshot/ 「名前」からアクセスできます。

ファイル・システム・クローン

クローンとは、既存のファイル・システムのスナップショットから作成される新しいファイル・システムのことです。 スナップショットは、特定の時点におけるファイル・システムのデータの状態を保持します。 ファイル・システムのスナップショットを定期的に取得する場合は、その存続期間中に複数のポイントに存在していたファイル・システムのクローンを作成できます。

クローニングされたファイル・システムは、他のファイル・システムと同様に管理されます。 「Oracle Private Cloud Applianceユーザーズ・ガイド」の「ファイル・システム・ストレージ」を参照してください。

スナップショットは、クローンの初期ブループリントを提供します。 使用可能なスナップショットが少なくとも1つあるかぎり、親ファイル・システムのクローニングまたはクローンのクローニングが可能です。 作成時点では、クローンに含まれるデータはスナップショット内のデータと同じです。 作成後、クローンのデータ変更は元のファイル・システムに含まれません。 逆に、元のファイル・システムへのデータ変更はクローンに含まれません。 すべてのファイルシステムは、親ファイルシステム、クローン、クローンのいずれであるかに関係なく、相互に独立して動作します。

クローンは、クローンを作成しても親ファイル・システムからクローンにデータをレプリケートまたは移動しないため、領域と時間効率が高くなります。 かわりに、クローンは、共有するすべてのデータの親ファイル・システムを参照します。 クローンのクローンであるファイルシステムは、共有データの元の親ファイルシステムも参照します。

- 親ファイル・システム

-

親ファイルシステムは、1つ以上のクローンによって参照されるデータを含むファイルシステムです。 クローンを作成するときに、クローン・ディレクトリ階層およびファイル・データのブループリントとして使用するファイル・システム・スナップショットを指定する必要があります。 このスナップショットを含むファイルシステムはクローンの親です。 クローンは、共通で共有するすべてのデータの親ファイル・システムを引き続き参照します。

- ソース・スナップショット

-

クローンを作成するためのブループリントとして使用されるスナップショット。 スナップショットは、ファイル・システムのポイント・イン・タイム参照です。 ファイル・システムのスナップショットは必要な数だけ作成できます。 親ファイル・システムは、その存続期間中に多くのポイントで使用可能なスナップショットを持つことができます。 ファイル・システムのクローンは、その時点でファイル・システムのスナップショットが作成されていれば、現在または過去に存在していた時点で作成できます。

- ファイル・システム・クローン

- クローンは、既存のファイル・システムのスナップショットに基づいて作成される新しいファイル・システムです。 クローンは、ファイル・システムのディレクトリ階層およびファイル・データを自動的に継承します。

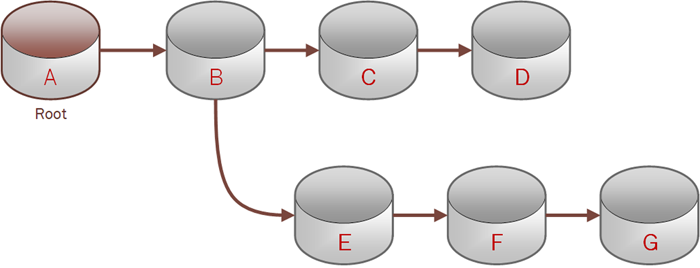

- ツリーのクローン

-

クローン・ツリーは、すべて同じルート・ファイル・システムからの子孫であるクローンのグループです。 ルート・クローンと子孫クローンの間に推移的な関係があります。 クローン・ツリーのルートを削除するには、そのすべての子孫を最初に削除する必要があります。

この図では、B、C、D、E、F、Gはすべてクローンです。 A→B→C→D、A→B→E→F→Gはクローン・ツリーの一部。 ファイル・システムAはこのクローン・ツリーのルートであり、ファイル・システムBの親です。

ファイル・システム・リソースの削除

- ファイル・システム

-

ファイル・システムが親ファイル・システムでない場合は、削除できます。 親ファイルシステムである場合は、最初にすべての子孫クローンを削除する必要があります。

- スナップショット

-

親スナップショットは削除できません。 親でないスナップショットを削除できます。

- クローン

- 親クローンは削除できません。 親ではないクローンを削除できます。