ネットワーク接続要件

これらのセクションでは、Oracle Private Cloud Applianceを既存のネットワーク・インフラストラクチャに接続するためのネットワーク接続要件およびデータセンターのネットワーク要件について説明します。

ノート:

ここでは、Private Cloud Applianceシステム間のピア接続については説明しません。 「Oracle Private Cloud Appliance管理者ガイド」の「ネイティブのディザスタ・リカバリ」の章の「ピア接続の確立」を参照してください。

ネットワークの概要

ネットワーク・インフラストラクチャの概要情報は、Oracle Private Cloud Appliance概要ガイドの「ハードウェアの概要」章の次の項を参照してください。

データ・ネットワーク

アプライアンスのデータ接続は、リーフ・スパイン・トポロジに似た2レイヤー設計の冗長100Gbitスイッチ上に構築されます。 Oracle Private Cloud Applianceラックには、2つのリーフ・スイッチと2つのスパイン・スイッチがあります。 リーフ・スイッチはラック・ハードウェア・コンポーネントを相互接続しますが、スパイン・スイッチはネットワークのバック・ボーンを形成し、外部トラフィックのパスを提供します。

アップリンク

アップリンクは、Oracle Private Cloud Applianceと顧客データ・センター間の接続です。 外部接続の場合、各スパイン・スイッチに5つのポートが予約されます。 アプライアンスとデータセンター・ネットワークの間にアップリンクを確立するために4つのポートを使用できます。データ・トラフィックから管理ネットワークをオプションで分離するために、1つのポートが予約されています。 このセクションでは、ネットワーク・トポロジと論理接続オプションを計画します。

予約済ネットワーク・リソース

Oracle Private Cloud Applianceでは、内部操作に多数のIPアドレスと複数のVLANが必要です。 Oracle Private Cloud Applianceによる内部使用のために予約されているIPアドレス範囲については、「ハードウェアの概要」セクションの予約済みネットワーク・リソースを参照してください。

ネットワーク構成の要件

各スパイン・スイッチで、データセンター・ネットワークへのアップリンクにポート1-4を使用できます。 10Gbpsまたは25Gbpsの速度の場合、スパイン・スイッチ・ポートは4分割のスプリッタまたはブレークアウト・ケーブルを使用して分割する必要があります。 40Gbpsまたは100Gbpsの速度を高めるために、各スイッチ・ポートは単一の直接ケーブル接続を使用します。 適切な構成の選択の詳細は、「ハードウェアの概要」の「ネットワーク・インフラストラクチャ」セクションのアップリンクを参照してください。

アップリンクは、システムの初期化中に、「初期インストール・チェックリスト」の一部として指定した情報に基づいて構成されます。 使用されていないスパイン・スイッチ・アップリンク・ポート(未使用ブレークアウト・ポートを含む)は、セキュリティ上の理由から無効になっています。

両方のスパイン・スイッチは、次のレベルのデータ・センター・スイッチに同じ接続を持つことが重要です。 この構成では、スパイン・スイッチ、ポートおよびデータ・センター・スイッチのレベルで冗長性と負荷分割が提供されます。 このアウトバウンド配線は、デプロイするネットワーク・トポロジによって異なります。 配線パターンは、フェイルオーバー時のサービスの継続期間において重要なロールを果します。

使用可能なトポロジ(三角形、四角形およびメッシュ)の詳細は、「Oracle Private Cloud Appliance概要ガイド」の「ハードウェアの概要」の章の「アップリンク」に関する項を参照してください。

アップリンク構成のガイダンスと例については、「アプライアンス・ネットワーキングのリファレンス・トポロジ」の章を参照してください。

-

インストールの前に、既存のネットワーク・インフラストラクチャからOracle Private Cloud Applianceインストール・サイトにネットワーク・ケーブルを実行する必要があります。 手順については、「アプライアンスをネットワークに接続」を参照してください。

-

各spineスイッチの1つ以上の高速イーサネット・ポートをデータ・センターのパブリック・イーサネット・ネットワークに接続することを計画します。

-

オプションの管理ネットワークを構成するには、2つの追加ケーブル接続(2つのスパイン・スイッチ上のポート5からそれぞれ1つずつ)を次のレベルのデータセンター・スイッチのペアにする必要があります。

-

アップリンク接続は、OSIモデルの第3層に基づいています。

- ビルド302-b892153以前からアップグレードし、vPC/HSRPを実行しているときに、新機能をサポートするようにネットワーク構成を変更する場合は、Oracleまでお問い合わせください。

Oracle Private Cloud ApplianceのDNS構成

Oracle Private Cloud Appliance専用DNSゾーンのデータをデータ・センターのDNS構成に統合するには、2つのオプションがサポートされています: ゾーンの委任または手動構成。 優先される方法は、次に説明するようにゾーン委任を構成することです。

ただし、手動構成を選択した場合は、初期構成の前に、データ・センター・ドメイン・ネーム・システム (DNS)の管理ネットワーク、クライアント・ネットワークおよび追加パブリック・ネットワークのネットワークのホスト名およびIPアドレスを登録することをお薦めします。 特に、すべてのパブリック・アドレス、VIPアドレスおよびインフラ・サービス・エンドポイントは、インストール前にDNSに登録する必要があります。

DNSに登録されているすべてのアドレスは、フォワード解決用に構成する必要があります。逆解決は、Oracle Private Cloud Applianceサービス・ゾーンではサポートされていません。

ゾーン委任(優先)

ゾーンの委任が機能するには、データセンターの再帰的キャッシュは、アプライアンス管理ノードによって共有される仮想IPアドレスのTCP/UDPポート53に到達できる必要があります。 ファイアウォール構成の変更が必要になる場合があります。

データ・センターDNSサーバーは、アプライアンスDNSゾーンの親ゾーンとして動作するように構成します。 したがって、子ゾーンのすべてのDNSリクエストは、アプライアンスの内部DNSサーバーに委任されます。 データ・センターのDNS構成で、子ゾーンの名前サーバー・レコード、およびそのゾーンの認可サーバーのアドレス・レコードを追加します。

この例では、データセンターのDNSドメインがexample.comで、アプライアンスの名前がmypcaで、管理ノードのクラスタの仮想IPアドレスが192.0.2.102であるとします。 アプライアンスの内部DNSサーバー・ホスト名はns1です。

$ORIGIN example.com. [...] mypca IN NS ns1.mypca.example.com. ns1.mypca IN A 192.0.2.102

手動構成

アプライアンスで必要なすべてのラベルまたはホスト名に対してDNSレコードを手動で追加します。

この例では、データ・センターDNSドメインがexample.com、アプライアンスがmypca、管理ノード・クラスタの仮想IPアドレスがデータ・ネットワークでは192.0.2.102、管理ネットワークでは203.0.113.12であると想定しています(オプション)。

ノート:

オブジェクト・ストレージの場合、DNSラベルをObject StorageパブリックIPに指定する必要があります。 これは、初期設定時にデータ・センターのパブリックIP範囲を設定する際にこの目的のために特別に割り当てるパブリックIPアドレスです。 セクション「初期設定の完了」の最後にある「パブリックIP」ステップを参照してください。

| アプライアンス・インフラストラクチャ・サービスおよびDNSラベル | データ・センターDNSレコード | 管理ネットワークが有効なデータ・センターDNSレコード |

|---|---|---|

|

管理サービス

|

admin

A 192.0.2.102

|

admin

A 203.0.113.12

|

|

ネットワーキング、コンピュート、ブロック・ストレージ、作業リクエスト・サービス

|

iaas

A 192.0.2.102

|

iaas

A 192.0.2.102

|

|

Identity and Access Managementサービス

|

identity

A 192.0.2.102

|

identity

A 192.0.2.102

|

|

DNSサービス

|

dns

A 192.0.2.102

|

dns

A 192.0.2.102

|

|

オブジェクト・ストレージ

ノート: アプライアンスの初期設定からObject StorageパブリックIPを使用します。 |

objectstorage

A 198.51.100.33

|

objectstorage

A 198.51.100.33

|

|

ファイル・ストレージ

|

filestorage

A 192.0.2.102

|

filestorage

A 192.0.2.102

|

|

アラート・マネージャ

|

alertmanager

A 192.0.2.102

|

alertmanager

A 203.0.113.12

|

|

API

|

api

A 192.0.2.102

|

api

A 203.0.113.12

|

|

OKE サービス

|

containerengine

A 192.0.2.102

|

containerengine

A 192.0.2.102

|

|

リソース・プリンシパル・サービス

|

rps

A 192.0.2.102

|

rps

A 203.0.113.12

|

|

Grafana

|

grafana

A 192.0.2.102

|

grafana

A 203.0.113.12

|

|

Prometheus

|

prometheus

A 192.0.2.102

|

prometheus

A 203.0.113.12

|

|

Prometheus-gw

|

prometheus-gw

A 192.0.2.102

|

prometheus-gw

A 203.0.113.12

|

|

サービスWeb UI

|

adminconsole

A 192.0.2.102

|

adminconsole

A 203.0.113.12

|

|

コンピュートWeb UI

|

console

A 192.0.2.102

|

console

A 192.0.2.102

|

データ・センター・スイッチ構成ノート

受信Oracle Private Cloud Applianceアップリンクを受け入れるようにデータ・センター・スイッチを構成する場合 - デフォルトのアップリンクおよび定義したカスタム・アップリンク - これらの注意事項を考慮してください。

-

すべてのアップリンク(デフォルトおよび顧客)は、リンク・アグリゲーション(LACP)を使用するように構成されています。 アップリンク構成に含まれるすべてのスイッチ・ポートは、同じグループ(LAG)に属している必要があります。 アップリンクのデータ・センター側のスイッチ・ポートは、それに応じて構成する必要があります。

-

スパイン・スイッチは、静的ルーティング構成で有効になっている仮想ポート・チャネル(vPC)機能で動作します。 構成ルールの詳細は、「ハードウェアの概要」の「ネットワーク・インフラストラクチャ」セクションのアップリンクを参照してください。

-

Oracle Private Cloud Applianceは、顧客データセンターへのレイヤー3ベースのアップリンク接続をサポートしています。 静的ルーティングおよびBGP4ベースの動的ルーティングは、第3層でサポートされています。

-

自動ネゴシエーションはアップリンク・ポートでは使用できません。 顧客スイッチの端に転送速度を指定する必要があります。 サポートされるアップリンク・ポートの速度については、「ハードウェアの概要」の「ネットワーク・インフラストラクチャ」セクションの「アップリンク」を参照してください。

管理ネットワーク構成のノート

管理アプライアンス・アクセスをデータ・トラフィックから分離する場合は、データ・センター・ネットワークを適切に構成して、すべてのトラフィックを管理およびデータ・ネットワークの両方の適切な宛先にルーティングできるようにします。

- サービス・エンドポイントへのアクセス

-

管理ネットワークが有効な場合、一部のアプライアンス・インフラストラクチャ・サービスには、通常の管理ノードVIPではなく管理マネジメントVIPを介してアクセスされます。 これらのサービス・エンドポイントは次のとおりです:

-

'admin'

-

'adminconsole'

-

'prometheus-gw'

-

'prometheus'

-

'grafana'

-

'api'

-

'alertmanager'

-

'rps'

次のサービス・エンドポイントには、常にデータ・ネットワークの管理ノードVIPを介してアクセスされます:

-

'console'

-

'iaas'

-

'identity'

-

'filestorage'

-

'objectstorage'

-

'dns'

-

'containerengine'

このトラフィックを許可するようにデータ・センター・ファイアウォールが構成されていることを確認します。 アプライアンスで必要なDNSレコードをデータセンターのDNS構成で管理する場合は、「Oracle Private Cloud ApplianceのDNS構成」 ( "Manual Configuration")に示すように、それらが正しいネットワークとアドレスを指していることを確認してください。

-

- OKE クラスタ管理

-

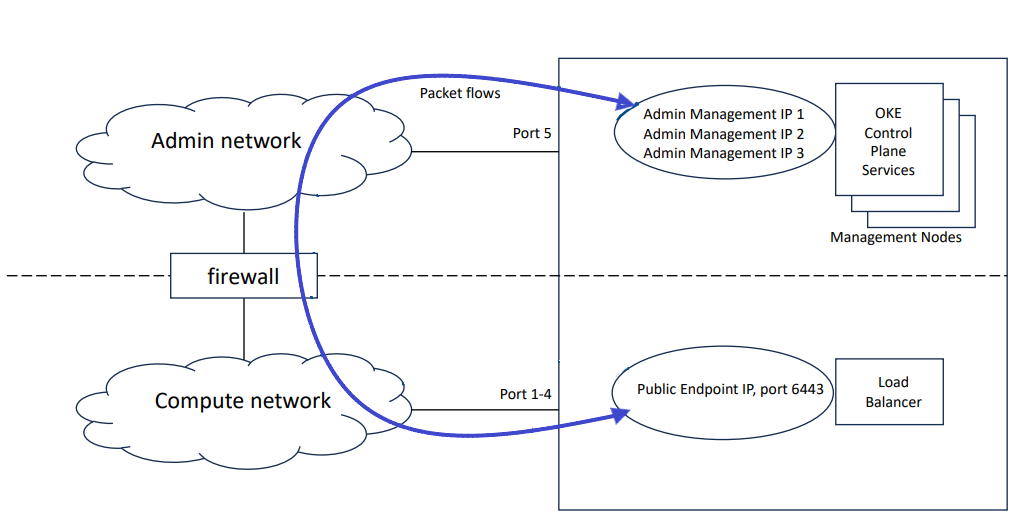

別個の管理ネットワークで構成されたシステムで「Oracle Private Cloud Appliance Kubernetesエンジン(OKE)」を使用する場合、OKEコントロール・プレーンと「コンピュート・エンクレーブ」ユーザーがデプロイしたOKEクラスタ間のトラフィックを許可するように、データ・センター・ファイアウォールを構成する必要があります。

OKEコントロール・プレーンは管理ネットワークの管理ノードで実行され、OKEクラスタはデータ・ネットワークにデプロイされます。 OKEクラスタの管理インタフェースは、ロード・バランサのパブリックIPアドレス上のポート6443です。 このアドレスは、アプライアンスの初期設定時に予約してパブリックIPとして構成したデータ・センターIP範囲から割り当てられます。

ネットワークが分離されているため、OKEコントロール・プレーンからのトラフィックは、管理ネットワークを介してアプライアンスから出て、データ・ネットワークを介して再び入ってOKEクラスタに到達する必要があります。 データセンターのネットワーク・インフラストラクチャは、両方向のトラフィックを許可する必要があります。 必要なファイアウォールおよびルーティング・ルールがないと、ユーザーはOKEクラスタをデプロイできません。

図3-1 個別の管理ネットワークで構成されたシステムの例