D セキュリティ技術導入ガイドのコンプライアンス標準

- セキュリティ技術実装ガイドについて

セキュリティ技術導入ガイド(STIG)は、米国国防総省(DOD)が従っている方法です。 - Oracle Key VaultでのSTIGルールの有効化と無効化

「Strict」モードを有効化することにより、Oracle Key VaultでSTIGルールを有効化できます。 - Oracle Key VaultでのSTIGルールの現在の実装

オラクル社は、米国国防総省のセキュリティ技術導入ガイド(STIG)の推奨事項をサポートする、セキュリティを強化したOracle Key Vaultの構成を開発してきました。 - データベースのSTIGルールの現在の実装

データベースのSTIGルールの現在の実装には、広範なルールが含まれます。 - オペレーティング・システムのSTIGルールの現在の実装

このトピックでは、Oracle Key Vaultのオペレーティング・システムのSTIGガイドラインの現在の実装について説明します。

D.1 セキュリティ技術導入ガイドについて

セキュリティ技術導入ガイド(STIG)は、米国国防総省(DOD)が従っている方法です。

STIGは、コンピュータ・システムとネットワークの攻撃対象領域を減らすように設計されているため、DODネットワーク内に格納されている機密性の高い情報のロックダウンが保証されます。STIGにより、DODの情報保証(IA)およびIAが有効なデバイスおよびシステムのセキュアな構成の標準が提供されます。STIGは、国防情報システム局(DISA)によって作成されています。

10年以上の間、オラクル社はDODと緊密に協働しながら、次のような様々な中核的なOracle製品およびテクノロジに対する、増加するSTIGのリストを開発、公開およびメンテナンスしてきました。

-

Oracle Database

-

Oracle Solaris

-

Oracle Linux

-

Oracle WebLogic

STIGが更新されると、オラクル社は、製品のセキュリティを改善する次のような新しい方法を確認するため、最新の推奨事項を分析します。

-

STIGの将来の更新に追加される新しい、革新的なセキュリティ機能の実装

-

STIGの推奨事項のアセスメントや実装を自動化する機能の提供

-

STIGの推奨事項に基づく、セキュリティ構成の即時利用可能設定の改善

親トピック: セキュリティ技術導入ガイドのコンプライアンス標準

D.2 Oracle Key VaultでのSTIGルールの有効化および無効化

「Strict」モードを有効にすることにより、Oracle Key VaultでSTIGルールを有効にできます。

- Oracle Key VaultでのSTIGルールの有効化

コマンドラインからSTIGルール(「Strict」モード)を有効化します。 - Oracle Key VaultでのSTIGルールの無効化

コマンドラインからSTIGルール(「Strict」モード)を無効化します。

親トピック: セキュリティ技術導入ガイドのコンプライアンス標準

D.3 Oracle Key VaultでのSTIGルールの現在の実装

オラクル社は、米国国防総省のセキュリティ技術導入ガイド(STIG)の推奨事項をサポートする、セキュリティを強化したOracle Key Vaultの構成を開発してきました。

表D-1に、STIGの推奨事項が対処する3つの脆弱性のカテゴリを示します。

表D-1 脆弱性のカテゴリ

| カテゴリ | 説明 |

|---|---|

|

CAT I |

その利用により、直接的および即時的に機密性、可用性または整合性の損失がもたらされる、すべての脆弱性。 |

|

CAT II |

その利用により、潜在的に機密性、可用性または整合性の損失がもたらされる、すべての脆弱性。 |

|

CAT III |

その存在により、機密性、可用性または整合性の損失に対する保護対策が損われる、すべての脆弱性。 |

親トピック: セキュリティ技術導入ガイドのコンプライアンス標準

D.4 データベースのSTIGルールの現在の実装

データベースのSTIGルールの現在の実装には、広範なルールが含まれます。

表D-2に、Oracle Key VaultでのデータベースのSTIGルールの現在の実装を示します。

表D-2 データベースのSTIGルールの現在の実装

| STIG ID | タイトル | 重大度 | スクリプトでの対応 | ドキュメントでの対応 | ノート |

|---|---|---|---|---|---|

|

DG0004-ORACLE11 |

DBMSアプリケーション・オブジェクトの所有者アカウント |

CAT II |

なし |

なし |

現在はサポートされていません |

|

DG0008-ORACLE11 |

DBMSアプリケーション・オブジェクトの所有権 |

CAT II |

なし |

あり |

次のユーザーのリストは、Oracle Key Vaultアプリケーション・ユーザーまたはOracle Databaseインストールで表示されるユーザーです。

|

|

DG0014-ORACLE11 |

DBMSのデモおよびサンプル・データベース |

CAT II |

なし |

なし |

すべてのデフォルトのデモおよびサンプル・データベースのオブジェクトが削除されています。 |

|

DG0071-ORACLE11 |

DBMSのパスワード変更の多様性 |

CAT II |

なし |

なし |

現在はサポートされていません |

|

DG0073-ORACLE11 |

DBMSの失敗したログイン・アカウントのロック |

CAT II |

あり |

なし |

プロファイルの場合、 |

|

DG0075-ORACLE11 |

DBMSの外部データベースへのリンク |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

DG0077-ORACLE11 |

共有システムでの本番データの保護 |

CAT II |

なし |

なし |

なし |

|

DG0116-ORACLE11 |

DBMSの特権ロールの割当て |

CAT II |

なし |

あり |

「DG0116-ORACLE11 STIGガイドライン」のガイドラインを参照してください。 |

|

DG0117-ORACLE11 |

DBMSの管理権限の割当て |

CAT II |

なし |

なし |

現在はサポートされていません |

|

DG0121-ORACLE11 |

DBMSのアプリケーション・ユーザー権限の割当て |

CAT II |

なし |

なし |

現在はサポートされていません |

|

DG0123-ORACLE11 |

DBMSの管理データ・アクセス |

CAT II |

なし |

なし |

現在はサポートされていません |

|

DG0125-ORACLE11 |

DBMSのアカウント・パスワードの有効期限 |

CAT II |

あり |

なし |

|

|

DG0126-ORACLE11 |

DBMSのアカウント・パスワードの再利用 |

CAT II |

なし |

なし |

パスワード再利用パラメータは、ルールで必要とされる特定の値に設定されます。 |

|

DG0128-ORACLE11 |

DBMSのデフォルトのパスワード |

CAT I |

あり |

なし |

次のようなアカウントに

|

|

DG0133-ORACLE11 |

DBMSのアカウント・ロック時間 |

CAT II |

あり |

なし |

なし |

|

DG0141-ORACLE11 |

DBMSのアクセス制御のバイパス |

CAT II |

あり |

なし |

なし |

|

DG0142-ORACLE11 |

DBMSの特権アクションの監査 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

DG0192-ORACLE11 |

DBMSのリモート・アクセスの完全修飾名 |

CAT II |

なし |

なし |

現在はサポートされていません |

|

DO0231-ORACLE11 |

Oracleアプリケーション・オブジェクトの所有者の表領域 |

CAT II |

なし |

なし |

現在はサポートされていません |

|

DO0250-ORACLE11 |

Oracle Databaseのリンクの使用方法 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

DO0270-ORACLE11 |

OracleのREDOログ・ファイルの可用性 |

CAT II |

なし |

なし |

現在はサポートされていません |

|

DO0350-ORACLE11 |

Oracleのシステム権限の割当て |

CAT II |

なし |

なし |

現在はサポートされていません |

|

DO3475-ORACLE11 |

制限されたパッケージへのOracle |

CAT II |

なし |

なし |

現在はサポートされていません |

|

DO3536-ORACLE11 |

Oracle |

CAT II |

あり |

なし |

なし |

|

DO3540-ORACLE11 |

Oracle |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

DO3609-ORACLE11 |

|

CAT II |

なし |

なし |

現在はサポートされていません |

|

DO3610-ORACLE11 |

Oracle最小オブジェクトの監査 |

CAT II |

なし |

なし |

現在はサポートされていません |

|

DO3689-ORACLE11 |

|

CAT II |

なし |

なし |

現在はサポートされていません |

|

DO3696-ORACLE11 |

Oracle |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-021900 |

Oracle |

CAT I |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-022000 |

Oracle |

CAT I |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-022700 |

Oracleリスナーは、管理認証を要求するように構成されている必要があります。 |

CAT I |

なし |

なし |

デフォルトで実装済 |

|

O121-C1-004500 |

DBA OSアカウントには、DBMSの管理に必要なホスト・システム権限のみが付与されている必要があります。 |

CAT I |

なし |

あり |

Oracle Key Vaultでは、OSユーザーoracleのみがSYSDBAとしてデータベースに接続できます。必要な権限のみがOracleユーザーに付与されます。 |

|

O121-C1-011100 |

Oracleソフトウェアは、新しく検出された脆弱性に対して評価され、パッチ適用されている必要があります。 |

CAT I |

なし |

あり |

Oracle Key VaultサーバーのOS、データベース、Javaにパッチを適用する最新のOracle Key Vaultリリース・バンドル・パッチを適用します。 |

|

O121-C1-015400 |

DBMSは、PKIベースの認証を使用するときに、認可されたアクセスを対応する秘密キーに適用する必要があります。 |

CAT I |

なし |

なし |

デフォルトで実装済 |

|

O121-C1-019700 |

DBMSは、送信データが代替の物理的手段で保護されていないかぎり、暗号化メカニズムを採用して、送信中の情報の不正な開示を防止する必要があります。 |

CAT I |

なし |

なし |

デフォルトで実装済 |

|

O121-N1-015601 |

アプリケーションは、認証プロセス中の認証情報のフィードバックを隠蔽して、可能性のある搾取や未認可の個人による使用から情報を保護する必要があります。 |

CAT I |

なし |

あり |

Oracle Key Vaultのすべてのパスワードは、Oracleウォレットに格納されるか、データベースに暗号化されます。 |

|

O121-N1-015602 |

プレーン・テキストのパスワードを受け入れるOracle SQL*Plusなどのコマンドライン・ツールを使用する場合、ユーザーはパスワードが公開されない代替のログイン方法を使用する必要があります。 |

CAT I |

なし |

なし |

完全に準拠できません。ただし、Oracle Key Vaultサーバーにログインし、パスワードを渡す必要があるスクリプトを実行することはお薦めしません。このような要件については、Oracleサポートに連絡してください。 |

|

O121-OS-004600 |

DBMSソフトウェアのインストール・アカウントの使用は、DBMSソフトウェアのインストールに制限されている必要があります。 |

CAT I |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-021300 |

Oracleのインスタンス名にOracleのバージョン番号を含めないでください。 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-021400 |

固定ユーザー・リンクとパブリック・データベース・リンクは、使用する権限が必要です。 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-022100 |

Oracle |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-022200 |

Oracle |

CAT II |

なし |

なし |

現在はサポートされていません |

|

O121-BP-022300 |

|

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-022400 |

|

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-022500 |

|

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-022600 |

|

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-022800 |

アプリケーション・ロール権限をOracle |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-023000 |

中間層のWebおよびアプリケーション・システムによるOracle DBMSへの接続は、データベース、Web、アプリケーション、エンクレーブおよびネットワークの要件に従って保護、暗号化および認証されている必要があります。 |

CAT II |

なし |

あり |

Oracle Key Vaultとエンドポイント間のすべての通信は、TLSを介して行われます。 |

|

O121-BP-023200 |

未認可データベース・リンクを定義してアクティブのままにしないでください。 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-023600 |

認可されたシステム・アカウントのみがSYSTEM表領域をデフォルト表領域として指定されている必要があります。 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-023900 |

Oracle |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-025200 |

DBMSがリモートのデータベースまたはアプリケーションにアクセスするために保存して使用する資格証明は、認可され、認可されたユーザーに制限されている必要があります。 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-025700 |

DBMSのデータ・ファイルは、個々のアプリケーションのサポート専用である必要があります。 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-025800 |

構成オプションの変更は、監査されている必要があります。 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-BP-026600 |

ネットワーク・クライアントの接続は、サポートされているバージョンのみに制限されている必要があります。 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-C2-003000 |

DBMSは、任意アクセス制御(DAC)ポリシーを強制して、指定した個人、個人のグループまたはその両方によってユーザーが共有を指定および制御し、アクセス権の伝播を制限し、単一ユーザーの粒度へのアクセスを包含または除外する必要があります。 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-C2-003400 |

DBMSのプロセスまたはサービスをカスタムおよび専用OSアカウントで実行する必要があります。 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-C2-003600 |

1つのデータベース接続構成ファイルですべてのデータベース・クライアントを構成しないでください。 |

CAT II |

なし |

あり |

Oracle Key Vaultのクライアントは内部データベースにアクセスできません。 |

|

O121-C2-006700 |

任意アクセス制御(DAC)を利用するDBMSは、単一ユーザーの粒度へのアクセスを包含または排除するポリシーを強制する必要があります。 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-C2-006900 |

DBMSでは、指定された組織担当者がデータベースによって監査される可能性があるイベントを選択できるようにする必要があります。 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-C2-011500 |

デフォルトのデモ、サンプル・データベース、データベース・オブジェクトおよびアプリケーションは、削除されている必要があります。 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-C2-011600 |

使用されていないデータベース・コンポーネント、DBMSソフトウェアおよびデータベース・オブジェクトは、削除されている必要があります。 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-C2-011700 |

DBMSに統合され、アンインストールできない未使用のデータベース・コンポーネントは、無効になっている必要があります。 |

CAT II |

なし |

なし |

現在はサポートされていません |

|

O121-C2-014600 |

DBMSは、パスワードの保存時に暗号化を強制するための組織要件をサポートする必要があります。 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-C2-015100 |

DBMSのパスワードを、コンパイル、エンコードまたは暗号化したバッチ・ジョブ、あるいはコンパイル、エンコードまたは暗号化したアプリケーション・ソース・コードに保存しないでください。 |

CAT II |

なし |

なし |

デフォルトで実装済 |

|

O121-C1-015000 |

DBMSのデフォルト・アカウントには、カスタム・パスワードが割り当てられている必要です。 |

CAT I |

なし |

なし |

デフォルトで実装済 |

|

O121-C2-002100 |

アカウントが非アクティブだった期間が35日を超えた場合は、DBMSが自動的にアカウントを無効化する必要があります。 |

CAT II |

あり |

なし |

なし |

|

O121-C2-004900 |

DBMSは、管理者によってリセットされるまで、アカウントのロックアウトを確認および維持する必要があります。 |

CAT II |

あり |

なし |

なし |

|

O121-C2-013800 |

定義済の非アクティブ期間が組織によって設定された後、DBMSはユーザー・アカウントを無効化するための組織要件をサポートしている必要があります。 |

CAT II |

あり |

なし |

なし |

|

O121-C2-015200 |

DBMSは、パスワードの有効期限の最大制限を適用する必要があります。 |

CAT II |

あり |

なし |

なし |

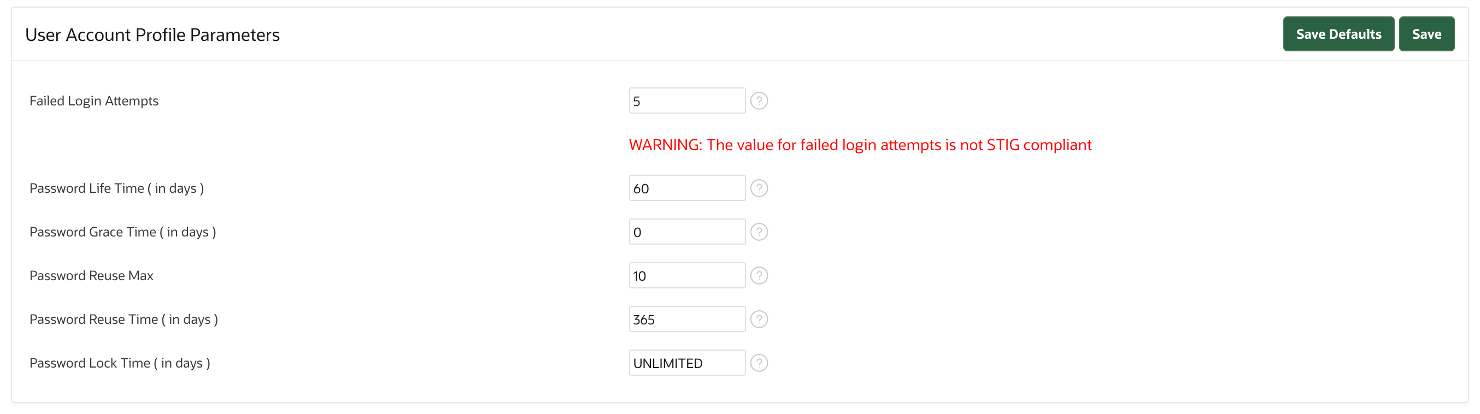

Oracle Key VaultでデータベースのSTIGルールを適用すると、次に示すデフォルト値がユーザー・アカウント・プロファイル・パラメータに適用されます。

表D-3 ユーザー・アカウント・プロファイル・パラメータ

| パラメータ | 説明 | デフォルト値 |

|---|---|---|

|

Failed Login Attempts |

ユーザー・アカウントにログインしようとして失敗しそのアカウントがロックされるまでの連続失敗回数。 |

3 |

|

Password Life Time (in days) |

認証に同じパスワードを使用できる日数。 |

60 |

|

Password Grace Time (in days) |

警告が発行されて猶予期間が開始した後にログインが許可される日数。 |

0 |

|

Password Reuse Max |

現在のパスワードを再使用できるようになるまでに必要なパスワード変更回数。 |

20 |

|

Password Reuse Time (in days) |

パスワードを再使用できるようになるまでの日数。 |

365 |

|

Password Lock Time (in days) |

ログインしようとして連続して失敗した回数が指定回数を超えた後にアカウントがロックされる日数。この期間が経過すると、そのアカウントのロックは解除されます。 |

Unlimited |

Oracle Key VaultがSTIGルールを有効にして動作している場合(「Strict」モード)、デフォルト以外の値を使用するようにユーザー・アカウント・プロファイル・パラメータを構成できます。

対応する非STIGのデフォルト値より緩い値に構成すると、現在の値がSTIGに準拠していないことを示す次のような警告メッセージが表示されます。

図215_user_account_profile_management.pngの説明

パラメータ「Password Reuse Max」および「Password Reuse Time」の場合、これらの値が5未満に設定されている場合、前述の警告が表示されます(これらのパラメータのSTIGで推奨される値はそれぞれ5回と5日です)。Oracle Key Vaultでは、これらのパラメータのデフォルト値は、STIG推奨値よりも厳しくなっています。

「Save Defaults」操作では、ユーザー・アカウント・プロファイル・パラメータがデフォルト値にリセットされます。STIGルールが有効な場合(「Strict」モード)、プロファイル・パラメータ値はSTIGモード構成に使用されるデフォルト値にリストアされます。それ以外の場合は、非STIG構成に適用されるデフォルト値に戻ります。

マルチマスター・クラスタ・ノードでSTIGモードを有効にすると、ユーザー・アカウント・プロファイル・パラメータの値がSTIGモードのデフォルト値に変更されます。ただし、これらの変更は現在のノードにのみ適用されます。STIGモードを有効にする場合は、まずすべてのクラスタ・ノードで個別にSTIGモードを有効にすることをお薦めします。その後、オプションで、任意のクラスタ・ノードからデフォルト以外の値に構成できます。

D.4.1 その他のSTIGガイドライン・ノート

STIGガイドラインに関する追加のアドバイスについて説明します。

- DG0116-ORACLE11 STIGガイドライン

この項では、DG0116-ORACLE11のSTIGガイドラインについて説明します。

親トピック: データベースのSTIGルールの現在の実装

D.4.1.1 DG0116-ORACLE11 STIGガイドライン

この項では、DG0116-ORACLE11のSTIGガイドラインについて説明します。

表D-4 Oracle Key Vaultでのアカウントおよびロールの割当て

| アカウント | ロールの割当て |

|---|---|

|

|

|

|

|

|

親トピック: その他のSTIGガイドライン・ノート

D.5 オペレーティング・システムのSTIGルールの現在の実装

このトピックでは、Oracle Key Vaultのオペレーティング・システムのSTIGガイドラインの現在の実装について説明します。

表D-4に、Oracle Key Vaultでのオペレーティング・システムのSTIGルールの現在の実装を示します。

表D-5 オペレーティング・システムのSTIGガイドライン・セットのリファレンス

| リファレンス | 詳細 |

|---|---|

| ドキュメント | Oracle Linux 8セキュリティ技術導入ガイド |

| バージョン | 1 |

| リリース | 5 |

| リリース日 | 2023年1月13日 |

| ドキュメントのリンク | Oracle Linuxセキュリティ技術導入ガイド |

表D-6 ユーザー・アクション - 定義およびガイドライン

| ユーザー・アクション | ガイドラインの説明 |

|---|---|

| なし | このガイドラインはデフォルトで実装されているため、ユーザー・アクションは必須ではありません。 |

| 「Strict」モードの有効化 | このガイドラインは、アプライアンスを「Strict」モードに切り替えることで実装できます。 |

| サイト・ポリシー | このガイドラインはローカル・ポリシーに応じて実装できますが、それには管理者のアクションが必要です。実装に関する追加情報は、「ノート」列を参照してください。 |

| 管理タスク | このガイドラインの実装は、インストールまたはアップグレード後の管理者の構成アクションです。定期的に使用および定義される管理手順にすることもできます。 |

表D-7 Oracle Key Vaultのオペレーティング・システムのSTIGガイドラインの現在の実装

| STIG ID | 重大度 | ユーザー・アクション | タイトル | ノート |

|---|---|---|---|---|

| OL08-00-010000 | CAT I | - | OL 8は、ベンダーがサポートするリリースである必要があります。 | デフォルトで実装済 |

| OL08-00-010140 | CAT I | - | United Extensible Firmware Interface (UEFI)でブートされたOL 8オペレーティング・システムは、シングルユーザー・モードおよび保守モードへのブート時に認証を要求する必要があります。 | 該当なし |

| OL08-00-010150 | CAT I | - | BIOSでブートするOL 8オペレーティング・システムでは、シングルユーザーおよび保守モードへのブート時に認証が必要です。 | 該当なし |

| OL08-00-010370 | CAT I | - | 組織で認識および承認された証明書を使用してデジタル署名されていないパッチ、サービス・パック、デバイス・ドライバまたはOL 8システム・コンポーネントがインストールされないようにYUMを構成する必要があります。 | デフォルトで実装済 |

| OL08-00-010460 | CAT I | - | OL 8オペレーティング・システムに、shosts.equivファイルを配置しないでください。

|

デフォルトで実装済 |

| OL08-00-010470 | CAT I | - | OL 8オペレーティング・システムに、.shostsファイルを配置しないでください。

|

デフォルトで実装済 |

| OL08-00-010820 | CAT I | - | OL 8グラフィカル・ユーザー・インタフェースを介した無人または自動ログオンは許可しないでください。 | 該当なし |

| OL08-00-010830 | CAT I | - | OL 8では、ユーザーがSSH環境変数をオーバーライドできないようにする必要があります。 | デフォルトで実装済 |

| OL08-00-020330 | CAT I | - | OL 8では、空白またはnullのパスワードで構成されたアカウントを許可しないでください。 | デフォルトで実装済 |

| OL08-00-020331 | CAT I | - | OL 8では、system-authファイルで空白またはnullのパスワードを許可しないでください。

|

デフォルトで実装済 |

| OL08-00-020332 | CAT I | - | OL 8では、password-authファイルで空白またはnullのパスワードを許可しないでください。

|

デフォルトで実装済 |

| OL08-00-040000 | CAT I | - | OL 8には、telnet-serverパッケージをインストールしないでください。 | デフォルトで実装済 |

| OL08-00-040010 | CAT I | - | OL 8には、rsh-serverパッケージをインストールしないでください。

|

デフォルトで実装済 |

| OL08-00-040171 | CAT I | - | グラフィカル・ユーザー・インタフェースがインストールされている場合、OL 8でx86の[Ctrl]+[Alt]+[Delete]キー・シーケンスを無効にする必要があります。 | 該当なし |

| OL08-00-040190 | CAT I | - | OL 8操作サポートに不要な場合、Trivial File Transfer Protocol (TFTP)サーバー・パッケージをインストールしないでください。 | デフォルトで実装済 |

| OL08-00-040200 | CAT I | - | rootアカウントは、OL 8システムに無制限にアクセスできる唯一のアカウントである必要があります。 | デフォルトで実装済 |

| OL08-00-040360 | CAT I | - | OL 8で重要でないかぎり、File Transfer Protocol (FTP)サーバー・パッケージをインストールしないでください。 | デフォルトで実装済 |

| OL08-00-010049 | CAT II | - | OL 8では、グラフィカル・ユーザー・ログオンを介してシステムへのローカルまたはリモート・アクセスを付与する前に、バナーを表示する必要があります。 | 該当なし |

| OL08-00-010110 | CAT II | - | OL 8では、FIPS 140-2で承認された暗号化ハッシュ・アルゴリズムを使用して、格納されているすべてのパスワードを暗号化する必要があります。 | デフォルトで実装済 |

| OL08-00-010120 | CAT II | - | OL 8では、格納されているすべてのパスワードに対してFIPS 140-2で承認された暗号化ハッシュ・アルゴリズムを使用する必要があります。 | デフォルトで実装済 |

| OL08-00-010130 | CAT II | - | OL 8シャドウ・パスワード・スイートは、十分な数のハッシュ・ラウンドを使用するように構成する必要があります。 | デフォルトで実装済 |

| OL08-00-010151 | CAT II | - | OL 8オペレーティング・システムでは、レスキュー・モードでの起動時に認証を要求する必要があります。 | デフォルトで実装済 |

| OL08-00-010152 | CAT II | - | OL 8オペレーティング・システムでは、緊急モードでの起動時に認証を要求する必要があります。 | デフォルトで実装済 |

| OL08-00-010159 | CAT II | - | システム認証にFIPS 140-2で承認された暗号化ハッシュ・アルゴリズムを使用するには、OL 8 pam_unix.soモジュールをsystem-authファイルで構成する必要があります。

|

デフォルトで実装済 |

| OL08-00-010160 | CAT II | - | システム認証にFIPS 140-2で承認された暗号化ハッシュ・アルゴリズムを使用するには、OL 8 pam_unix.soモジュールをpassword-authファイルで構成する必要があります。

|

デフォルトで実装済 |

| OL08-00-010161 | CAT II | - | OL 8では、システム・デーモンが認証にKerberosを使用しないようにする必要があります。 | デフォルトで実装済 |

| OL08-00-010162 | CAT II | - | OL 8に、krb5-workstationパッケージをインストールしないでください。 | デフォルトで実装済 |

| OL08-00-010163 | CAT II | - | OL 8に、krb5-serverパッケージをインストールしないでください。 | デフォルトで実装済 |

| OL08-00-010200 | CAT II | - | OL 8では、SSHトラフィックに関連するすべてのネットワーク接続が一定期間非アクティブになったら終了するように構成する必要があります。 | デフォルトで実装済 |

| OL08-00-010210 | CAT II | - | OL 8 /var/log/messagesファイルには、モード0640以下の権限が必要です。

|

デフォルトで実装済 |

| OL08-00-010220 | CAT II | - | OL 8 /var/log/messagesファイルはrootが所有している必要があります。

|

デフォルトで実装済 |

| OL08-00-010230 | CAT II | - | OL 8 /var/log/messagesファイルの所有グループはrootである必要があります。

|

デフォルトで実装済 |

| OL08-00-010240 | CAT II | - | OL 8 /var/logディレクトリには、モード0755以下の権限が必要です。

|

デフォルトで実装済 |

| OL08-00-010250 | CAT II | - | OL 8 /var/logディレクトリはrootが所有している必要があります。

|

デフォルトで実装済 |

| OL08-00-010260 | CAT II | - | OL 8 /var/logディレクトリの所有グループはrootである必要があります。

|

デフォルトで実装済 |

| OL08-00-010294 | CAT II | - | OL 8オペレーティング・システムは、OpenSSLパッケージにDoDで承認されたTLS暗号化を実装する必要があります。 | デフォルトで実装済 |

| OL08-00-010372 | CAT II | - | OL 8では、後で実行するために新しいカーネルのロードを防止する必要があります。 | デフォルトで実装済 |

| OL08-00-010373 | CAT II | - | OL 8では、シンボリックリンクに任意アクセス制御(DAC)を適用するためにカーネル・パラメータを有効にする必要があります。 | デフォルトで実装済 |

| OL08-00-010374 | CAT II | - | OL 8では、ハードリンクに任意アクセス制御(DAC)を適用するためにカーネル・パラメータを有効にする必要があります。 | デフォルトで実装済 |

| OL08-00-010381 | CAT II | - | OL 8では、権限エスカレーションおよびロールの変更についてユーザーが再認証する必要があります。 | デフォルトで実装済 |

| OL08-00-010382 | CAT II | - | OL 8では、権限の昇格を認可された担当者に制限する必要があります。 | デフォルトで実装済 |

| OL08-00-010480 | CAT II | - | OL 8 SSH公開ホスト・キー・ファイルには、モード0644以下の権限が必要です。 | デフォルトで実装済 |

| OL08-00-010500 | CAT II | - | OL 8 SSHデーモンは、ホーム・ディレクトリ構成ファイルの厳密なモード・チェックを実行する必要があります。 | デフォルトで実装済 |

| OL08-00-010520 | CAT II | - | OL 8 SSHデーモンでは、既知のホストの認証を使用した認証を許可しないでください。 | デフォルトで実装済 |

| OL08-00-010521 | CAT II | - | OL 8 SSHデーモンでは、ドキュメント化および検証済のミッション要件を満たす場合を除き、Kerberos認証を許可しないでください。 | デフォルトで実装済 |

| OL08-00-010522 | CAT II | - | OL 8 SSHデーモンでは、ドキュメント化および検証済のミッション要件を満たす場合を除き、GSSAPI認証を許可しないでください。 | デフォルトで実装済 |

| OL08-00-010543 | CAT II | - | OL 8では、/tmp用に別のファイル・システムを使用する必要があります。

|

デフォルトで実装済 |

| OL08-00-010550 | CAT II | - | OL 8では、SSH経由のリモート・アクセスを使用したrootアカウントへの直接ログオンを許可しないでください。 | デフォルトで実装済 |

| OL08-00-010561 | CAT II | - | OL 8では、rsyslogサービスが有効になっており、アクティブである必要があります。

|

デフォルトで実装済 |

| OL08-00-010571 | CAT II | OL 8では、setuidおよびsetgidビットを設定されたファイルが/bootディレクトリで実行されないようにする必要があります。

|

デフォルトで実装済 | |

| OL08-00-010630 | CAT II | - | OL 8ファイル・システムでは、ネットワーク・ファイル・システム(NFS)を介してインポートされたバイナリ・ファイルを実行しないでください。 | 該当なし |

| OL08-00-010640 | CAT II | - | OL 8ファイル・システムでは、NFSを介してインポートされる文字またはブロック特殊デバイスを解釈しないでください。 | 該当なし |

| OL08-00-010650 | CAT II | - | OL 8では、ネットワーク・ファイル・システム(NFS)を介してインポートされたファイル・システム上で、setuidおよびsetgidビットが設定されたファイルを実行できないようにする必要があります。

|

該当なし |

| OL08-00-010760 | CAT II | - | OL 8のローカル対話型ユーザー・アカウントはすべて、作成時にホーム・ディレクトリを割り当てる必要があります。 | デフォルトで実装済 |

| OL08-00-020010 | CAT II | - | バージョン8.2より前のOL 8システムでは、ログオン試行が3回失敗した場合にアカウントが自動的にロックされる必要があります。 | デフォルトで実装済 |

| OL08-00-020011 | CAT II | - | バージョン8.2以降のOL 8システムでは、ログオン試行が3回失敗した場合にアカウントが自動的にロックされる必要があります。 | デフォルトで実装済 |

| OL08-00-020012 | CAT II | - | バージョン8.2より前のOL 8システムでは、15分間の期間にログオン試行が3回失敗した場合に、アカウントが自動的にロックされる必要があります。 | デフォルトで実装済 |

| OL08-00-020013 | CAT II | - | バージョン8.2以降のOL 8システムでは、15分間の期間にログオン試行が3回失敗した場合に、アカウントが自動的にロックされる必要があります。 | デフォルトで実装済 |

| OL08-00-020014 | CAT II | バージョン8.2より前のOL 8システムでは、15分間の期間にログオン試行が3回失敗した場合に、ロックされたアカウントが管理者によって解放されるまで、アカウントが自動的にロックされる必要があります。 | 該当なし | |

| OL08-00-020018 | CAT II | - | バージョン8.2より前のOL 8システムでは、ログオン試行が3回失敗した場合にシステム・メッセージが表示されないようにする必要があります。 | デフォルトで実装済 |

| OL08-00-020019 | CAT II | - | バージョン8.2以降のOL 8システムでは、ログオン試行が3回失敗した場合にシステム・メッセージが表示されないようにする必要があります。 | デフォルトで実装済 |

| OL08-00-020020 | CAT II | - | バージョン8.2より前のOL 8システムでは、ログオン試行が失敗した場合にユーザー名情報を記録する必要があります。 | デフォルトで実装済 |

| OL08-00-020021 | CAT II | - | バージョン8.2以降のOL 8システムでは、ログオン試行が失敗した場合にユーザー名情報を記録する必要があります。 | デフォルトで実装済 |

| OL08-00-020022 | CAT II | - | バージョン8.2より前のOL 8システムでは、15分間の期間にログオン試行が3回失敗した場合に、ロックされたアカウントが管理者によって解放されるまで、アカウントを自動的にロックするときにrootを含める必要があります。 | デフォルトで実装済 |

| OL08-00-020039 | CAT II | - | OL 8には、tmuxパッケージがインストールされている必要があります。

|

デフォルトで実装済 |

| OL08-00-020100 | CAT II | - | OL 8では、password-authファイルでパスワードの複雑度モジュールが有効になっていることを確認する必要があります。

|

デフォルトで実装済 |

| OL08-00-020140 | CAT II | - | OL 8では、パスワードの変更時に、同じ文字クラスの繰返し文字の最大数を4に制限する必要があります。 | デフォルトで実装済 |

| OL08-00-020150 | CAT II | - | OL 8では、パスワードの変更時に繰返し文字の最大数を3に制限する必要があります。 | デフォルトで実装済 |

| OL08-00-020160 | CAT II | - | OL 8では、パスワードの変更時に少なくとも4つの文字クラスの変更を要求する必要があります。 | デフォルトで実装済 |

| OL08-00-020180 | CAT II | - | 新しいユーザーまたはパスワード変更のOL 8パスワードは、/etc/shadowに24時間/1日の最小パスワードの有効期限の制限が必要です。

|

デフォルトで実装済 |

| OL08-00-020190 | CAT II | - | 新しいユーザーまたはパスワード変更のOL 8パスワードは、/etc/login.defsに24時間/1日の最小パスワードの有効期限の制限が必要です。

|

デフォルトで実装済 |

| OL08-00-020200 | CAT II | 「Strict」モードの有効化 | OL 8ユーザー・アカウント・パスワードには、60日間の最大パスワード有効期限の制限が必要です。 | 「Strict」モードで実装 |

| OL08-00-020210 | CAT II | 「Strict」モードの有効化 | OL 8ユーザー・アカウント・パスワードは、既存のパスワードの最大有効期限を60日に制限するように構成する必要があります。 | 「Strict」モードで実装 |

| OL08-00-020230 | CAT II | - | OL 8パスワードは15文字以上にする必要があります。 | 現在はサポートされていません |

| OL08-00-020231 | CAT II | 「Strict」モードの有効化 | 新規ユーザーのOL 8パスワードは15文字以上にする必要があります。 | 「Strict」モードで実装 |

| OL08-00-020263 | CAT II | - | OL 8 lastlogコマンドは、rootが所有している必要があります。 | デフォルトで実装済 |

| OL08-00-020264 | CAT II | - | OL 8 lastlogコマンドの所有グループはrootである必要があります。 | デフォルトで実装済 |

| OL08-00-020300 | CAT II | - | OL 8では、パスワードに辞書の単語を使用しないようにする必要があります。 | デフォルトで実装済 |

| OL08-00-020310 | CAT II | - | OL 8では、ログオン試行が失敗した後、ログオン・プロンプトの間に少なくとも4秒の遅延を強制する必要があります。 | デフォルトで実装済 |

| OL08-00-020350 | CAT II | - | OL 8には、SSHログオン時の最終正常アカウント・ログオン日時が表示される必要があります。 | デフォルトで実装済 |

| OL08-00-020351 | CAT II | - | OL 8のデフォルト権限は、すべての認証済ユーザーが自分のファイルのみを読み取って変更できるように定義する必要があります。 | デフォルトで実装済 |

| OL08-00-030000 | CAT II | - | OL 8監査システムは、特権機能の実行を監査し、すべてのソフトウェアが、ソフトウェアを実行するユーザーよりも高い特権レベルで実行されないように構成する必要があります。 | デフォルトで実装済 |

| OL08-00-030020 | CAT II | - | OL 8システム管理者(SA)およびInformation System Security Officer (ISSO) (少なくとも)に、監査処理の失敗イベントがアラートされる必要があります。 | デフォルトで実装済 |

| OL08-00-030040 | CAT II | - | OL 8システムは、監査処理が失敗した場合に適切なアクションを実行する必要があります。 | デフォルトで実装済 |

| OL08-00-030060 | CAT II | - | OL 8監査システムは、監査ストレージ・ボリュームがいっぱいになったときに適切なアクションを実行する必要があります。 | デフォルトで実装済 |

| OL08-00-030061 | CAT II | - | OL 8監査システムはローカル・イベントを監査する必要があります。 | デフォルトで実装済 |

| OL08-00-030062 | CAT II | - | OL 8では、オフロードされたすべての監査ログにラベルを付けてから、中央のログ・サーバーに送信する必要があります。 | デフォルトで実装済 |

| OL08-00-030063 | CAT II | - | OL 8では、ディスクに書き込む前に監査情報を解決する必要があります。 | デフォルトで実装済 |

| OL08-00-030080 | CAT II | - | 未認可の読取りアクセスを防止するために、OL 8監査ログをrootが所有している必要があります。 | デフォルトで実装済 |

| OL08-00-030100 | CAT II | - | 未認可の読取りアクセスを防止するために、OL 8監査ログ・ディレクトリをrootが所有している必要があります。 | デフォルトで実装済 |

| OL08-00-030121 | CAT II | - | OL 8監査システムは、監査ルールを不正な変更から保護する必要があります。 | デフォルトで実装済 |

| OL08-00-030122 | CAT II | - | OL 8監査システムは、ログオンUIDを不正な変更から保護する必要があります。 | デフォルトで実装済 |

| OL08-00-030130 | CAT II | - | OL 8では、/etc/shadowに影響するすべてのアカウント作成イベントの監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030140 | CAT II | - | OL 8では、/etc/security/opasswdに影響するすべてのアカウント作成イベントの監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030150 | CAT II | - | OL 8では、/etc/passwdに影響するすべてのアカウント作成イベントの監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030160 | CAT II | - | OL 8では、/etc/gshadowに影響するすべてのアカウント作成イベントの監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030170 | CAT II | - | OL 8では、/etc/groupに影響するすべてのアカウント作成イベントの監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030171 | CAT II | - | OL 8では、/etc/sudoersに影響するすべてのアカウント作成、変更、無効化および終了イベントの監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030172 | CAT II | - | OL 8では、/etc/sudoers.d/に影響するすべてのアカウント作成、変更、無効化および終了イベントの監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030180 | CAT II | - | OL 8監査パッケージをインストールする必要があります。 | デフォルトで実装済 |

| OL08-00-030181 | CAT II | - | OL 8監査レコードには、発生したイベントのタイプ、イベントのソース、イベントが発生した場所およびイベントの結果を設定するための情報が含まれている必要があります。 | デフォルトで実装済 |

| OL08-00-030190 | CAT II | - | OL 8では、suコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030200 | CAT II | - | OL 8監査システムは、setxattr、fsetxattr、lsetxattr、removexattr、fremovexattrおよびlremovexattrシステム・コールの使用を監査するように構成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030250 | CAT II | - | OL 8では、chageコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030260 | CAT II | - | OL 8では、chconコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030280 | CAT II | - | OL 8では、ssh-agentコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030290 | CAT II | - | OL 8では、passwdコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030300 | CAT II | - | OL 8では、mountコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030301 | CAT II | - | OL 8では、umountコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030302 | CAT II | - | OL 8では、mountシステム・コールを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030310 | CAT II | - | OL 8では、unix_updateコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030311 | CAT II | - | OL 8では、postdropコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030312 | CAT II | - | OL 8では、postqueueコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030313 | CAT II | - | OL 8では、semanageコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030314 | CAT II | - | OL 8では、setfilesコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030315 | CAT II | - | OL 8では、userhelperコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030316 | CAT II | - | OL 8では、setseboolコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030317 | CAT II | - | OL 8では、unix_chkpwdコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030320 | CAT II | - | OL 8では、ssh-keysignコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030330 | CAT II | - | OL 8では、setfaclコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030340 | CAT II | - | OL 8では、pam_timestamp_checkコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030350 | CAT II | - | OL 8では、newgrpコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030360 | CAT II | - | OL 8では、init_moduleおよびfinit_moduleシステム・コールを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030361 | CAT II | - | OL 8では、rename、unlink、rmdir、renameatおよびunlinkatシステム・コールを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030370 | CAT II | - | OL 8では、gpasswdコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030390 | CAT II | - | OL 8では、delete_moduleシステム・コールを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030400 | CAT II | - | OL 8では、crontabコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030410 | CAT II | - | OL 8では、chshコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030420 | CAT II | - | OL 8では、truncate、ftruncate、creat、open、openatおよびopen_by_handle_atシステム・コールを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030480 | CAT II | - | OL 8では、chown、fchown、fchownatおよびlchownシステム・コールを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030490 | CAT II | - | OL 8では、chmod、fchmodおよびfchmodatシステム・コールを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030550 | CAT II | - | OL 8では、sudoコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030560 | CAT II | - | OL 8では、usermodコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030570 | CAT II | - | OL 8では、chaclコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030580 | CAT II | - | OL 8では、kmodコマンドを使用する場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030600 | CAT II | - | OL 8では、lastlogファイルに対して変更を試行した場合に監査レコードを生成する必要があります。

|

デフォルトで実装済 |

| OL08-00-030610 | CAT II | - | OL 8では、監査対象の監査可能なイベントを選択するために、Information System Security Manager (ISSM) (またはISSMによって任命された個人またはロール)のみを許可する必要があります。 | デフォルトで実装済 |

| OL08-00-030620 | CAT II | - | OL 8監査ツールには、モード0755以下の権限が必要です。 | デフォルトで実装済 |

| OL08-00-030630 | CAT II | - | OL 8監査ツールはrootが所有している必要があります。 | デフォルトで実装済 |

| OL08-00-030640 | CAT II | - | OL 8監査ツールの所有グループはrootである必要があります。 | デフォルトで実装済 |

| OL08-00-030670 | CAT II | - | OL 8には、監査ログのオフロードに必要なパッケージがインストールされている必要があります。 | デフォルトで実装済 |

| OL08-00-030700 | CAT II | - | OL 8では、内部イベント・キューがいっぱいになったときに適切なアクションを実行する必要があります。 | デフォルトで実装済 |

| OL08-00-040001 | CAT II | - | OL 8に、自動バグ・レポート・ツールをインストールしないでください。 | デフォルトで実装済 |

| OL08-00-040002 | CAT II | - | OL 8に、sendmailパッケージをインストールしないでください。

|

デフォルトで実装済 |

|

OL08-00-040021 |

CAT II | 運用サポートに不要な場合、OL 8に非同期転送モード(ATM)カーネル・モジュールをインストールしないでください。 | デフォルトで実装済 | |

| OL08-00-040022 | CAT II | 運用サポートに不要な場合、OL 8にController Area Network (CAN)カーネル・モジュールをインストールしないでください。 | デフォルトで実装済 | |

| OL08-00-040023 | CAT II | 運用サポートに不要な場合、OL 8にstream control transmission protocol (SCTP)カーネル・モジュールをインストールしないでください。 | デフォルトで実装済 | |

| OL08-00-040080 | CAT II | - | USB大容量ストレージ・デバイスを使用できないようにOL 8を構成する必要があります。 | デフォルトで実装済 |

| OL08-00-040111 | CAT II | - | OL 8 Bluetoothを無効にする必要があります。 | デフォルトで実装済 |

| OL08-00-040129 | CAT II | - | OL 8では、nodevオプションを指定して/var/log/auditをマウントする必要があります。

|

該当なし |

| OL08-00-040130 | CAT II | - | OL 8では、nosuidオプションを指定して/var/log/auditをマウントする必要があります。

|

該当なし |

| OL08-00-040131 | CAT II | - | OL 8では、noexecオプションを指定して/var/log/auditをマウントする必要があります。

|

該当なし |

| OL08-00-040160 | CAT II | - | すべてのOL 8ネットワーク・システムは、送信および受信した情報の機密性および整合性を保護し、転送の準備中に情報を保護するためにSSHを備え、実装する必要があります。 | デフォルトで実装済 |

| OL08-00-040161 | CAT II | - | OL 8では、サーバーへのSSH接続に対してセッション・キーの再ネゴシエーションを頻繁に行う必要があります。 | デフォルトで実装済 |

| OL08-00-040209 | CAT II | - | OL 8では、IPv4 Internet Control Message Protocol (ICMP)リダイレクト・メッセージが受け入れられないようにする必要があります。 | デフォルトで実装済 |

| OL08-00-040210 | CAT II | - | OL 8では、IPv6 Internet Control Message Protocol (ICMP)リダイレクト・メッセージが受け入れられないようにする必要があります。 | 該当なし |

| OL08-00-040220 | CAT II | - | OL 8では、Internet Control Message Protocol (ICMP)リダイレクトを送信しないでください。 | デフォルトで実装済 |

| OL08-00-040230 | CAT II | - | OL 8では、ブロードキャスト・アドレスに送信されるInternet Control Message Protocol (ICMP)エコーに応答しないでください。 | デフォルトで実装済 |

| OL08-00-040239 | CAT II | - | OL 8では、IPv4ソース・ルーティング・パケットを転送しないでください。 | デフォルトで実装済 |

| OL08-00-040240 | CAT II | - | OL 8では、IPv6ソース・ルーティング・パケットを転送しないでください。 | 該当なし |

| OL08-00-040249 | CAT II | - | OL 8では、デフォルトでIPv4ソース・ルーティング・パケットを転送しないでください。 | デフォルトで実装済 |

| OL08-00-040250 | CAT II | - | OL 8では、デフォルトでIPv6ソース・ルーティング・パケットを転送しないでください。 | 該当なし |

| OL08-00-040260 | CAT II | - | OL 8では、システムがルーターでないかぎり、IPv6パケット転送を有効にしないでください。 | 該当なし |

| OL08-00-040261 | CAT II | - | OL 8では、すべてのIPv6インタフェースでルーター通知を受け入れないでください。 | 該当なし |

| OL08-00-040262 | CAT II | - | OL 8では、デフォルトで、すべてのIPv6インタフェースでルーター通知を受け入れないでください。 | 該当なし |

| OL08-00-040270 | CAT II | - | OL 8では、インタフェースがデフォルトでInternet Control Message Protocol (ICMP)リダイレクトを実行できないようにする必要があります。 | デフォルトで実装済 |

| OL08-00-040279 | CAT II | - | OL 8では、IPv4 Internet Control Message Protocol (ICMP)リダイレクト・メッセージを無視する必要があります。 | デフォルトで実装済 |

| OL08-00-040280 | CAT II | - | OL 8では、IPv6 Internet Control Message Protocol (ICMP)リダイレクト・メッセージを無視する必要があります。 | 該当なし |

| OL08-00-040281 | CAT II | - | OL 8では、権限のないプロセスからのネットワークbpfシステム・コールへのアクセスを無効にする必要があります。

|

デフォルトで実装済 |

| OL08-00-040283 | CAT II | - | OL 8では、公開されているカーネル・ポインタ・アドレスのアクセスを制限する必要があります。 | デフォルトで実装済 |

| OL08-00-040284 | CAT II | - | OL 8では、ユーザー・ネームスペースの使用を無効にする必要があります。 | デフォルトで実装済 |

| OL08-00-040285 | CAT II | - | OL 8では、すべてのIPv4インタフェースでリバース・パス・フィルタリングを使用する必要があります。 | デフォルトで実装済 |

| OL08-00-040286 | CAT II | - | OL 8では、Berkeley Packet Filter Just-in-timeコンパイラでハードニングを有効にする必要があります。 | デフォルトで実装済 |

| OL08-00-040290 | CAT II | - | OL 8では、無制限のメールのリレーを防ぐように構成する必要があります。 | 該当なし |

| OL08-00-040340 | CAT II | - | 対話型ユーザー用のOL 8リモートX接続は、ドキュメント化済および検証済のミッション要件を満たさないかぎり無効にする必要があります。 | デフォルトで実装済 |

| OL08-00-040341 | CAT II | - | OL 8 SSHデーモンは、リモート・ホストがプロキシ表示に接続できないようにする必要があります。 | デフォルトで実装済 |

| OL08-00-040350 | CAT II | - | Trivial File Transfer Protocol (TFTP)サーバーが必要な場合、OL 8 TFTPデーモンがセキュア・モードで動作するように構成されている必要があります。 | 該当なし |

| OL08-00-040390 | CAT II | - | 運用サポートに不要な場合、OL 8にtunedパッケージをインストールしないでください。

|

デフォルトで実装済 |

| OL08-00-010171 | CAT III | - | OL 8には、policycoreutilsパッケージがインストールされている必要があります。

|

デフォルトで実装済 |

| OL08-00-010292 | CAT III | - | OL 8 SSHサーバーは、強力なエントロピを使用するように構成する必要があります。 | デフォルトで実装済 |

| OL08-00-010375 | CAT III | - | OL 8では、カーネル・メッセージ・バッファへのアクセスを制限する必要があります。 | デフォルトで実装済 |

| OL08-00-010376 | CAT III | - | OL 8では、権限のないユーザーによるカーネル・プロファイリングを防止する必要があります。 | デフォルトで実装済 |

| OL08-00-010390 | CAT III | - | OL 8には、マルチファクタ認証に必要なパッケージがインストールされている必要があります。 | デフォルトで実装済 |

| OL08-00-010440 | CAT III | - | YUMは、更新されたバージョンがOL 8にインストールされた後、すべてのソフトウェア・コンポーネントを削除する必要があります。 | デフォルトで実装済 |

| OL08-00-010541 | CAT III | - | OL 8では、/var/log用に別のファイル・システムを使用する必要があります。

|

デフォルトで実装済 |

| OL08-00-020024 | CAT III | - | OL 8では、すべてのアカウントまたはアカウント・タイプ(あるいはその両方)の同時セッション数を10に制限する必要があります。 | デフォルトで実装済 |

| OL08-00-020110 | CAT III | - | OL 8では、少なくとも1つの大文字を使用する必要があるため、パスワードの複雑度を強制する必要があります。 | デフォルトで実装済 |

| OL08-00-020120 | CAT III | - | OL 8では、少なくとも1つの小文字を使用する必要があるため、パスワードの複雑度を強制する必要があります。 | デフォルトで実装済 |

| OL08-00-020130 | CAT III | - | OL 8では、少なくとも1つの数字を使用する必要があるため、パスワードの複雑度を強制する必要があります。 | デフォルトで実装済 |

| OL08-00-020170 | CAT III | - | OL 8では、パスワードの変更時に少なくとも8文字の変更が必要です。 | デフォルトで実装済 |

| OL08-00-020220 | CAT III | - | OL 8では、5世代以上、パスワードの再利用を禁止するように、password-authファイルで構成する必要があります。

|

デフォルトで実装済 |

| OL08-00-020280 | CAT III | - | OL 8のすべてのパスワードには、少なくとも1つの特殊文字を含む必要があります。 | デフォルトで実装済 |

| OL08-00-030741 | CAT III | - | OL 8では、サーバーとして機能するchronyデーモンを無効にする必要があります。 | デフォルトで実装済 |

| OL08-00-030742 | CAT III | - | OL 8では、chronyデーモンのネットワーク管理を無効にする必要があります。 | デフォルトで実装済 |

| OL08-00-040024 | CAT III | - | OL 8では、transparent inter-process communication (TIPC)プロトコルを無効にする必要があります。 | デフォルトで実装済 |

| OL08-00-040025 | CAT III | - | OL 8では、cramfsのマウントを無効にする必要があります。 | デフォルトで実装済 |

| OL08-00-040026 | CAT III | - | OL 8では、IEEE 1394 (FireWire)サポートを無効にする必要があります。 | デフォルトで実装済 |

親トピック: セキュリティ技術導入ガイドのコンプライアンス標準