Oracle GoldenGateでのOCI KMS証跡ファイルの暗号化の使用

Extract、Replicatまたは分散パス・プロセスでのOCI KMSを使用した証跡ファイルの暗号化を許可するために、Oracle GoldenGateでOCI KMS暗号化プロファイルを構成するための前提条件、要件およびステップについて学習します。

OCI KMSワークフローでのOracle GoldenGate

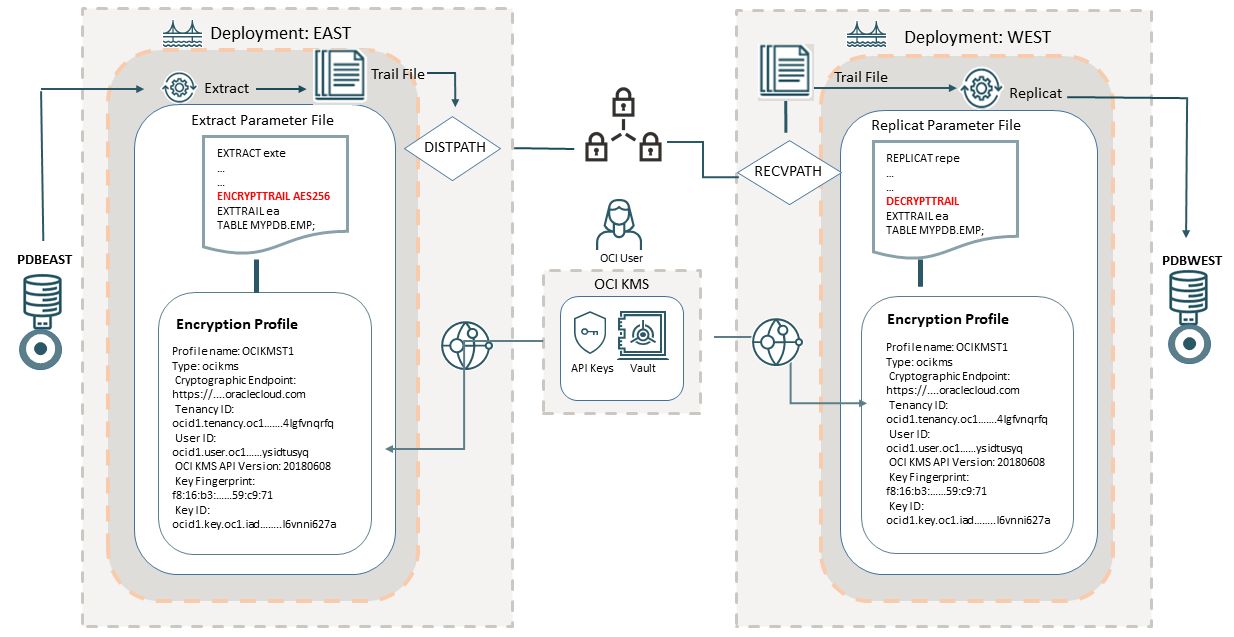

次の図は、証跡ファイルを暗号化するためにOracle GoldenGateがOCI KMSと連携する仕組みを示しています。

この図は、OCI KMS暗号化プロファイルに関連付けられたExtractを含むソース・デプロイメントEASTを示しています。Oracle GoldenGateで暗号化プロファイルを作成するには、OCIユーザーがOCIテナンシにアクセスし、OCIボールトから値を取得し、OCIユーザーのマスター・キーおよびAPIキーを生成する必要があります。

OCIボールトには、デジタルCA証明書のダウンロードに使用されるテナンシOCID、ユーザーOCIDおよび暗号化エンドポイントURLに関する情報が含まれます。ボールトに関連付けられているマスター・キーもOCIボールトから生成されます。APIキー・ペアも必要です。これは、OCIテナンシから生成したり、既存のキー・ペアをアップロードしたりできます。詳細は、「Oracle GoldenGateに接続するためのOCI KMSの構成」を参照してください。

OCIテナンシからすべての値を保存した後、Oracle GoldenGate Administration Serviceで暗号化プロファイルを作成できます。この暗号化プロファイルはExtractに関連付けられ、Extractパラメータ・ファイルにより、ENCRYPTTRAILパラメータを使用して適用することを決定した暗号化アルゴリズム(AES 128、AES 192、AES 256)が適用されます。暗号化された証跡ファイルは、DISTPATHによってターゲット・デプロイメント(WEST)に転送されます。ターゲット・デプロイメント(WEST)のReplicatパラメータ・ファイルには、証跡ファイルの復号化を可能にするDECRYPTTRAILパラメータが含まれます。「OCI KMS証跡ファイルの暗号化を有効にするためのOracle GoldenGateプロセスの構成」を参照してください。

Oracle GoldenGateとOCI KMSを接続するための前提条件

Oracle GoldenGateでOCI KMS暗号化プロファイルの構成を開始する前に、この項のタスクを実行します。

暗号化エンドポイントを使用したCA証明書のダウンロード

このトピックのステップを実行するには、暗号化エンドポイントURLが示されているOCIテナンシにボールトが必要です。このURLは、Oracle GoldenGateからOCIテナンシへの信頼できる接続を確立するために、デジタルCA証明書をダウンロードするために必要です。既存のボールトがない場合は、「OCI Vaultの作成またはアクセス」を参照し、このトピックに戻って、暗号化エンドポイントを使用してCA証明書をダウンロードするステップを確認してください。

OCIテナンシに既存のボールトがある場合、このトピックのステップに従って、暗号化エンドポイントを使用してCA証明書をダウンロードします。

-

左側のナビゲーション・ペインからアイデンティティとセキュリティページに移動し、ボールトを選択してボールト情報ページを開きます。

-

ボールト情報ページから、暗号化エンドポイント値およびOCIDをコピーします。

-

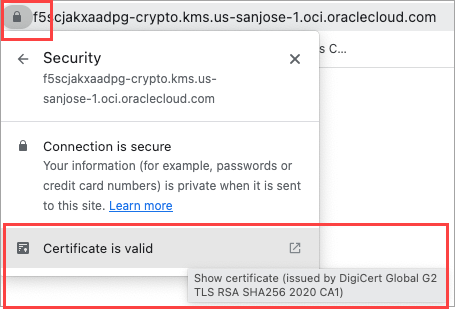

Webブラウザを開き、ブラウザのURLバーに暗号化エンドポイントの値を貼り付けます。ブラウザにはページが表示されません。ただし、「接続は安全です」をクリックしてCA証明書を表示できます。

このCA証明書は、Oracle GoldenGateが接続時にこのOCIテナンシを信頼できるようにするために必要です。

-

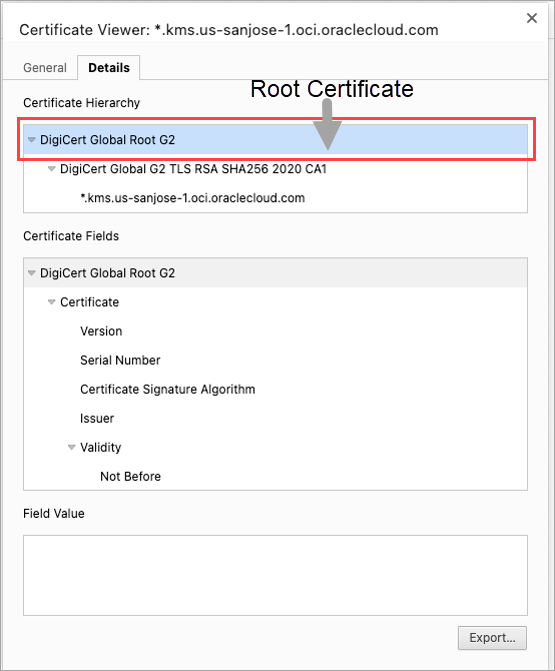

Webブラウザの「ダウンロード」セクションに移動します。ここにCA証明書が表示されます。

-

「エクスポート」をクリックしてルート証明書をダウンロードします。

ヒント:

APIキーとルート証明書をダウンロードする場合と同じディレクトリを維持します。

Oracle GoldenGateでの信頼できるCA証明書としてのデジタルCA証明書の追加

ノート:

OCI GoldenGateサービスでは、CA証明書がサービスの一部としてすでに追加されているため、このステップをスキップできます。-

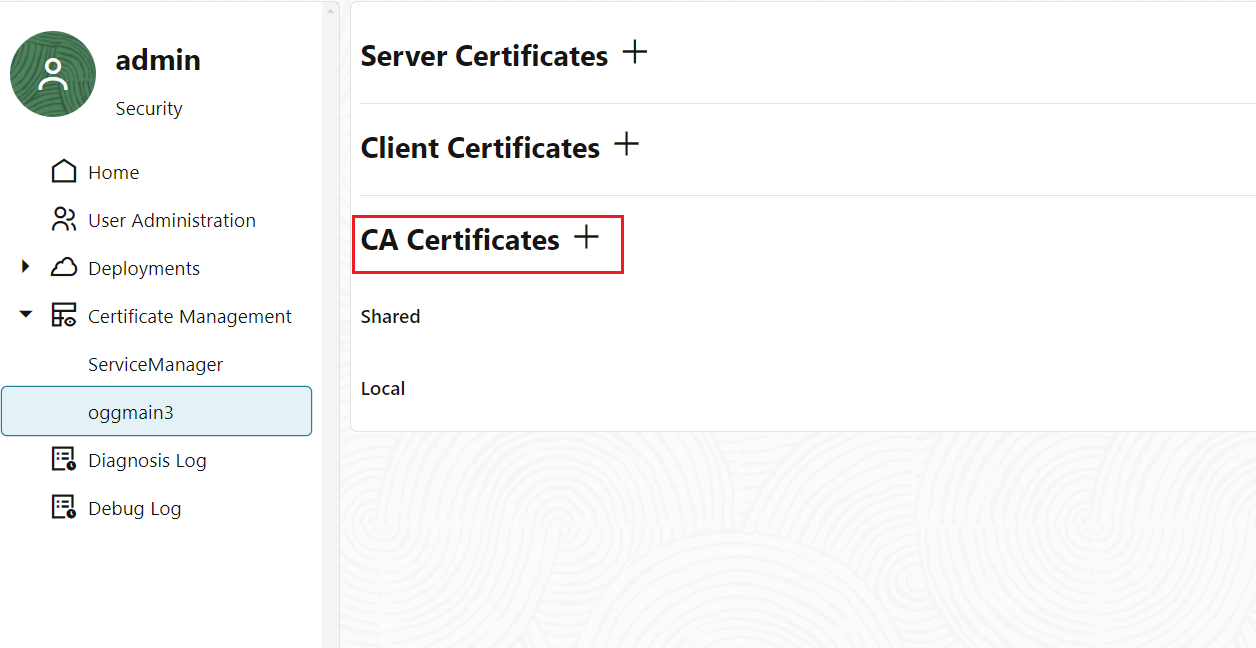

Oracle GoldenGate Service Managerにログインします。

-

左側のナビゲーション・ペインから、「証明書管理」オプションを選択します。

Oracle GoldenGate Service Managerの「証明書管理」ページ

現時点では、特定のOCIテナンシに接続するための信頼できる証明書として追加された証明書はありません。次の手順でダウンロードしたルート証明書を追加する必要があります

-

ルート証明書を信頼できる証明書としてOracle GoldenGateデプロイメントのCA証明書に追加します。これにより、Oracle GoldenGateが特定のOCIテナンシとの接続を信頼できるようになります。「CA証明書の追加」も参照してください。

Oracle GoldenGateに接続するためのOCI KMSの構成

-

テナンシID

-

暗号化エンドポイント

-

ユーザーOCID

-

APIキー

-

まだ作成されていない場合はボールトを作成し、暗号化エンドポイントおよびユーザーOCIDの値を取得します。関連する情報を参照してください

-

API秘密キー・ペアを作成およびダウンロードし、APIキーに関連付けられた情報(フィンガープリントおよびAPIキー値など)をダウンロードします。

-

暗号化エンドポイントを使用したCA証明書のダウンロード。このステップは、Oracle GoldenGate暗号化プロファイルを構成するための前提条件でもあります。詳細は、「暗号化エンドポイントを使用したCA証明書のダウンロード」を参照してください。

OCI KMSに接続するためのOracle GoldenGateプロセスの設定時に必要となるOCI KMS値を表示および保存するには、次のステップを使用します:

OCI Vaultの作成またはアクセス

-

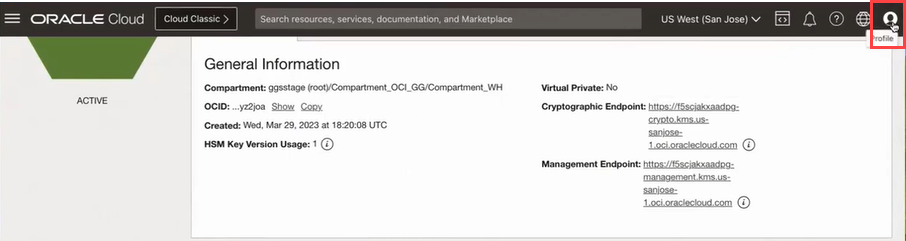

暗号化エンドポイント: これは、信頼できる証明書を取得する必要があるリンクです。このリンクをコピーして、後のステップで使用します。

-

OCID: これは、OCI環境の一意のIDです。Oracle GoldenGateで暗号化プロファイルを設定する際に必要になります。

-

Oracle Cloudアカウントにログインします。

-

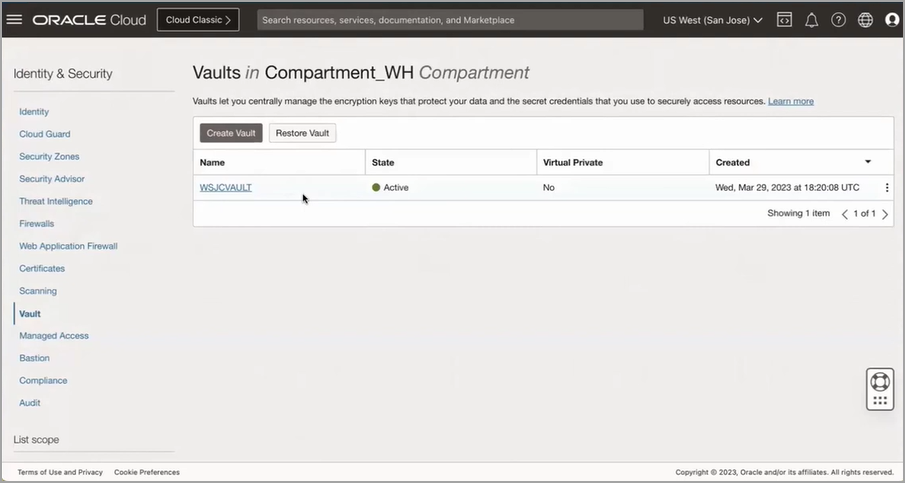

Oracle Cloudホーム・ページの左側のナビゲーション・ペインで、アイデンティティとセキュリティオプションをクリックし、ボールトを選択します。

-

ボールトを作成していない場合は、ボールトの作成をクリックしてボールトを作成します。この場合、ボールト(WSJCVAULT)はすでに作成されています。

-

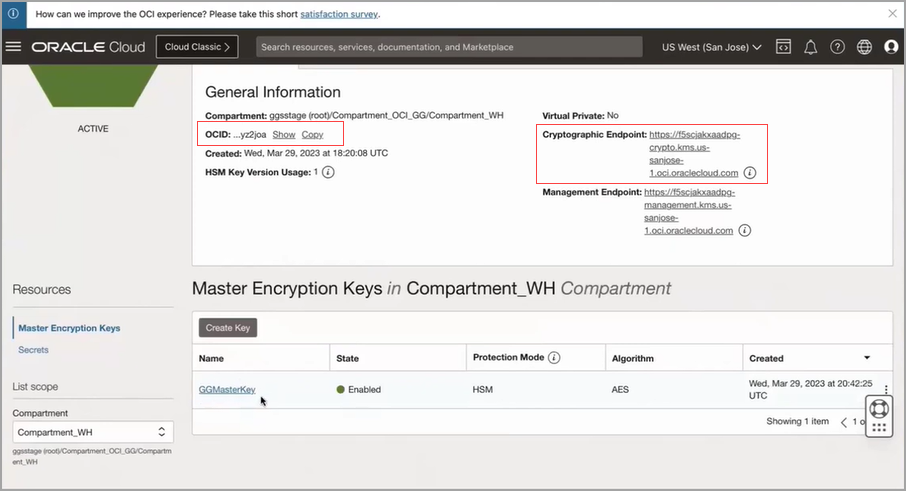

次のイメージに示すボールト名(WSJCVAULTなど)をクリックし、ボールトOCID、暗号化エンドポイントおよびマスター・キーの詳細に関する情報にアクセスします。次のイメージでは、「一般情報」セクションにOCIDおよび暗号化エンドポイントの詳細が含まれ、Compartment_WHのマスター暗号化キー・セクションにマスター・キーの詳細が表示されます。

このページから、Oracle GoldenGateとOCI KMSの間の信頼できる接続を設定するために必要な値を取得します。

-

参照のためにこの情報をノートパッド・ファイルにコピーします。後の手順で、このノートパッド・ファイルを使用して、マスター・キーおよびAPIキーに関する詳細を追加します。これらの値は、Oracle GoldenGateデプロイメントに暗号化プロファイルを追加するために使用されます。

マスター・キーの生成およびAPI秘密キーのダウンロード

次のステップは、OCIテナンシにすでにログインしていることを前提としています。

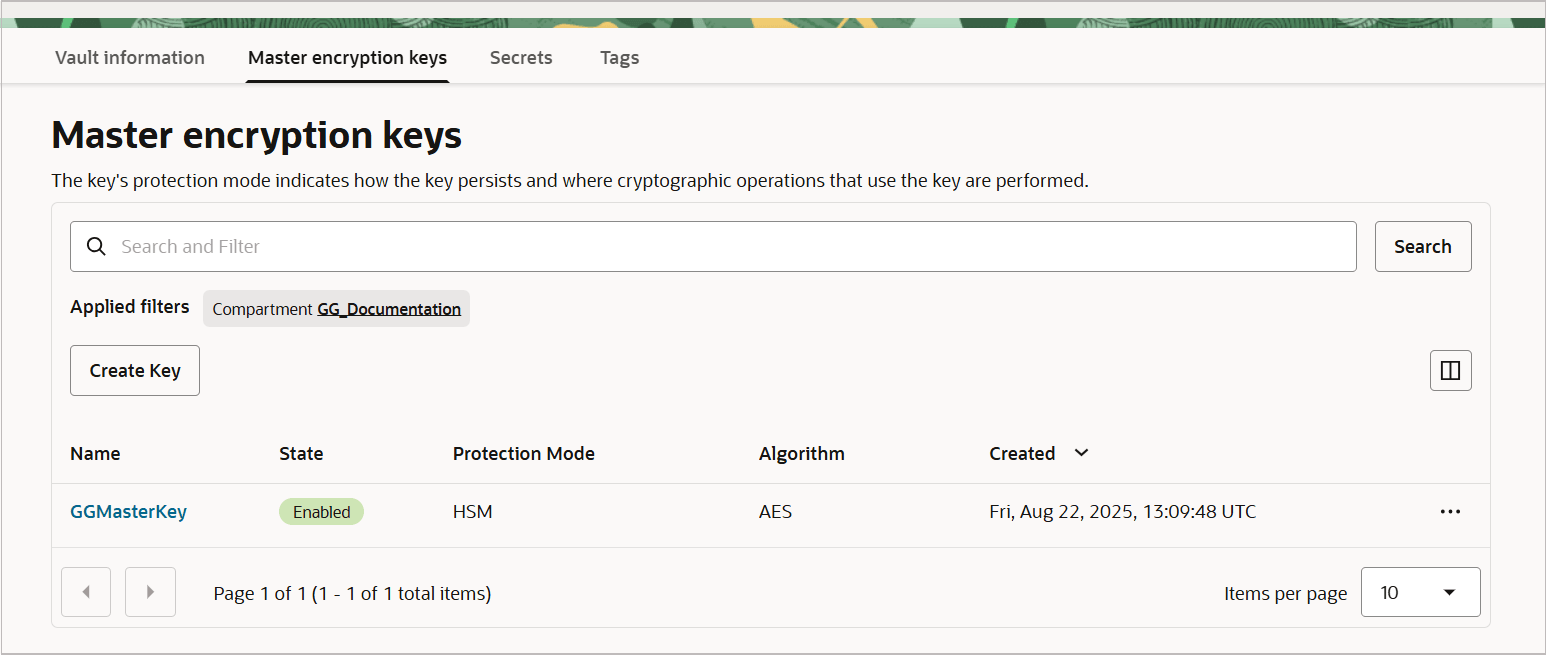

マスター・キーの生成

-

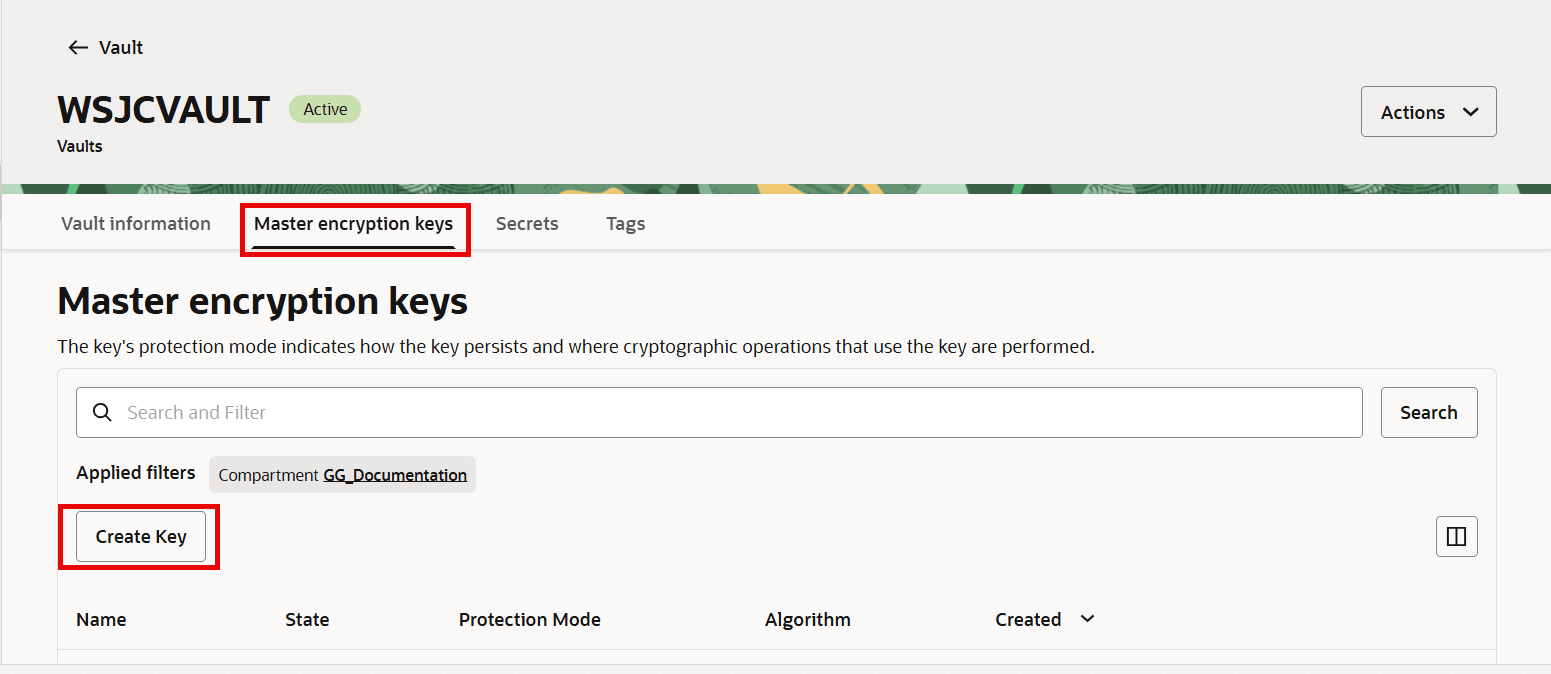

ボールト情報ページにナビゲートします。

-

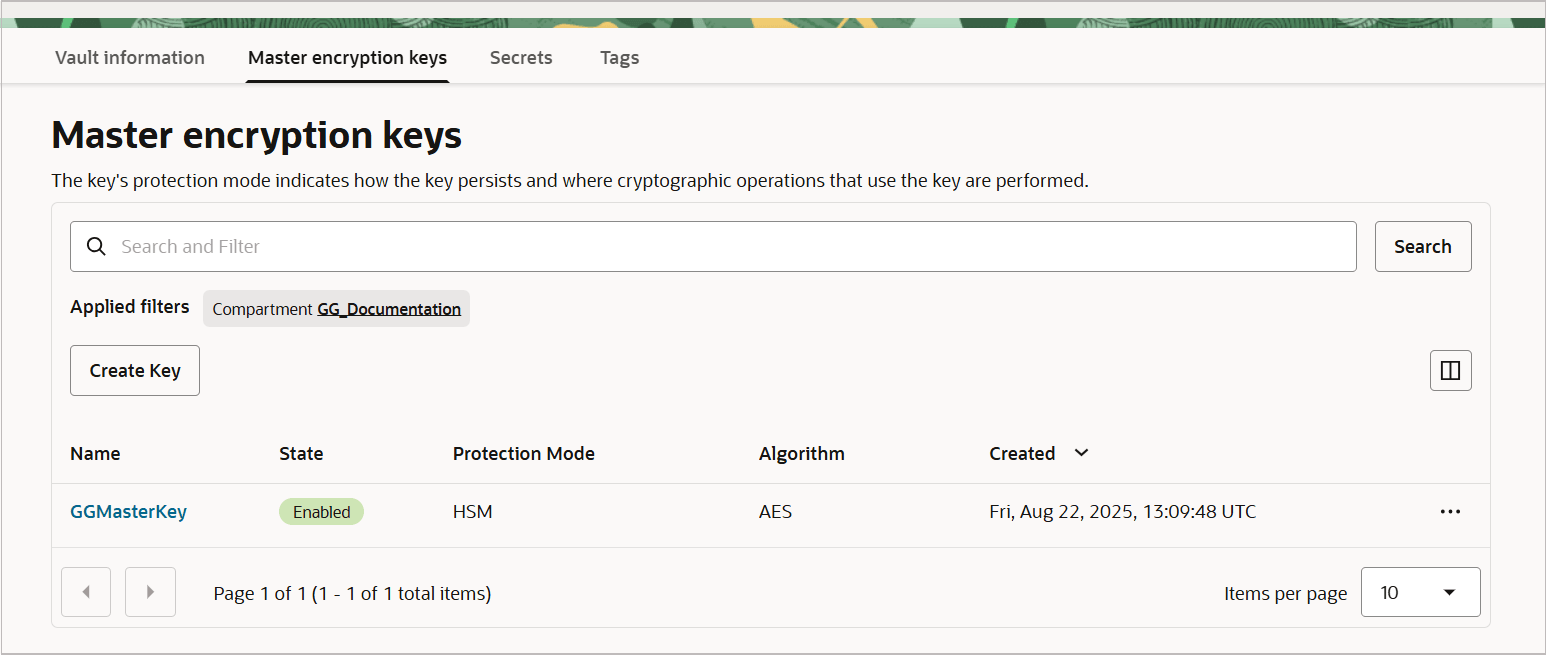

「マスター暗号化キー」タブに移動し、「キーの作成」をクリックします。

-

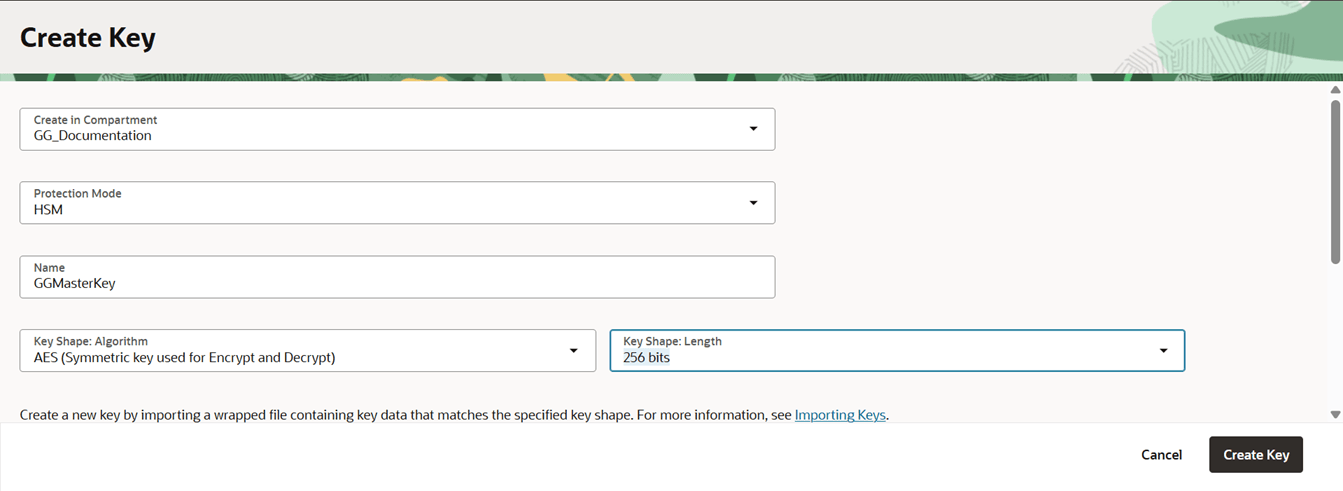

次の図に示すように、マスター・キーの名前と暗号化アルゴリズムを他の詳細とともに指定して、マスター・キーを作成します。

-

「キーの作成」をクリックします。これにより、Oracle GoldenGateで使用されるマスター・キーが生成されます。新しいマスター・キーが「マスター暗号化キー」ページにリストされます。

APIキーの生成

ユーザーをOCI KMSに接続するには、次のステップを使用してAPIキーを作成します:

-

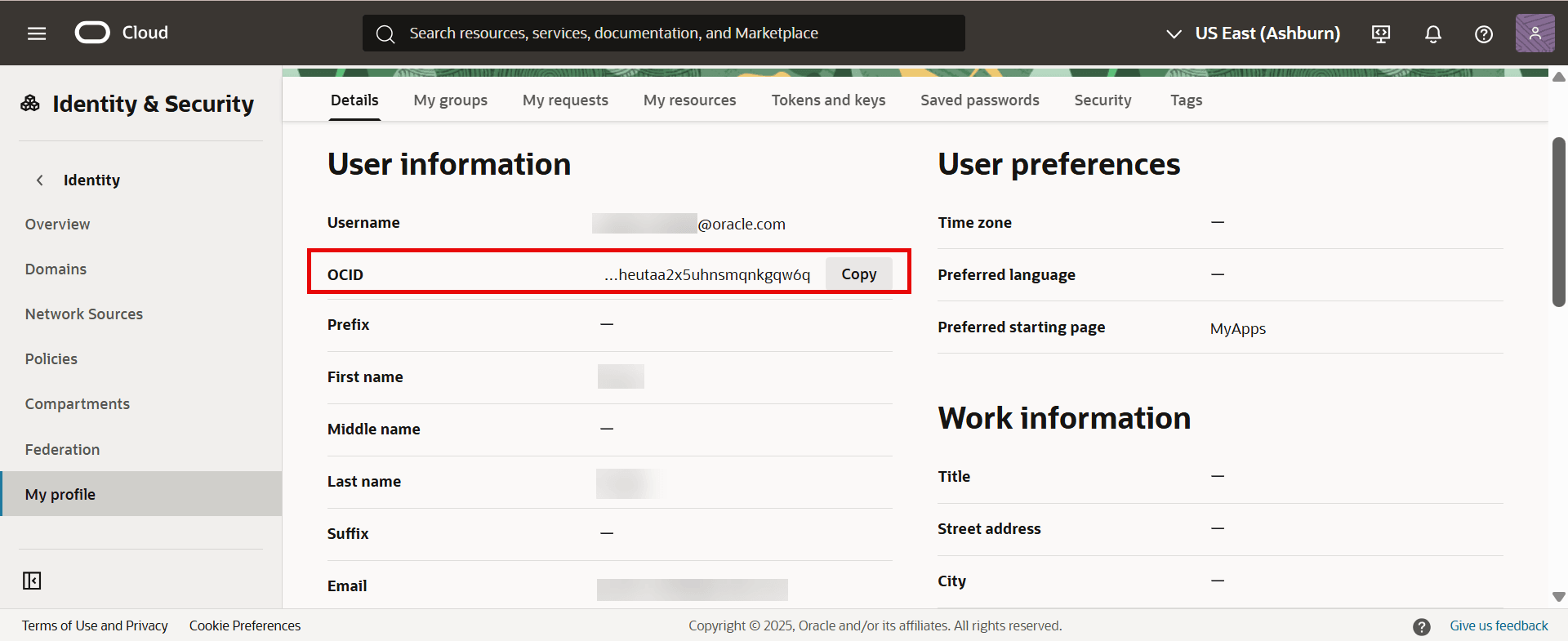

ボールト情報ページの右上隅にあるユーザー設定アイコンをクリックします。

複数のタブを含む「ユーザー・プロファイル」ページが表示されます。

-

「詳細」タブの「ユーザー情報」セクションからユーザーOCIDをコピーします。前に作成したノートパッド・ファイルにこの値を貼り付けます。

-

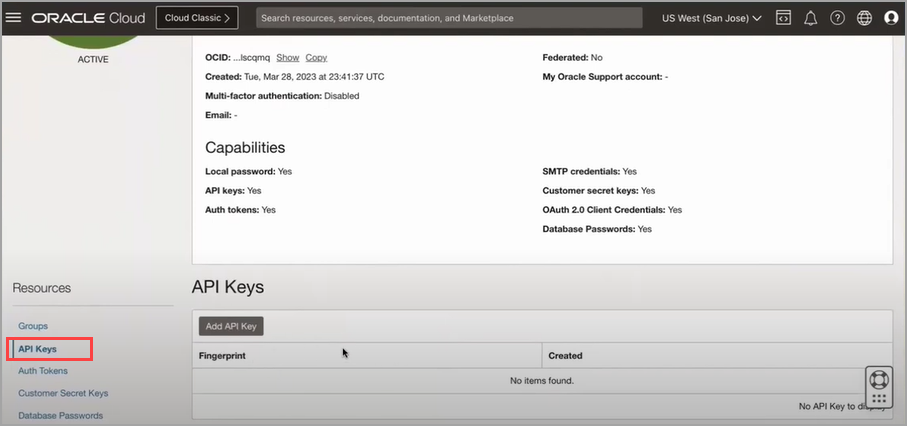

トークンとキータブをクリックして、「APIキー」セクションを開きます。

-

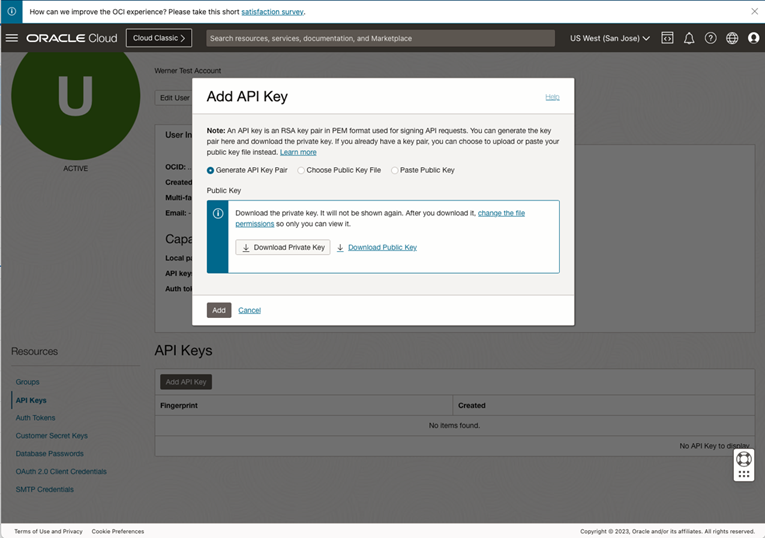

APIキーの追加をクリックして、APIキーの追加ダイアログ・ボックスを開きます。

-

APIキー・ペアの生成オプションを選択して、OCIユーザーがOCI KMSに接続するためのキー・ペアを作成します。公開キー・ファイルの選択オプションを使用して既存の公開キー・ファイルをアップロードするか、公開キーの貼付けオプションを使用して公開キーの値をテキスト・ボックスに貼り付けることもできます。

-

秘密キーのダウンロードをクリックして、既知の場所に保持します。ファイルの名前は、

API_private_key.pemなどのわかりやすい名前に変更できます。 -

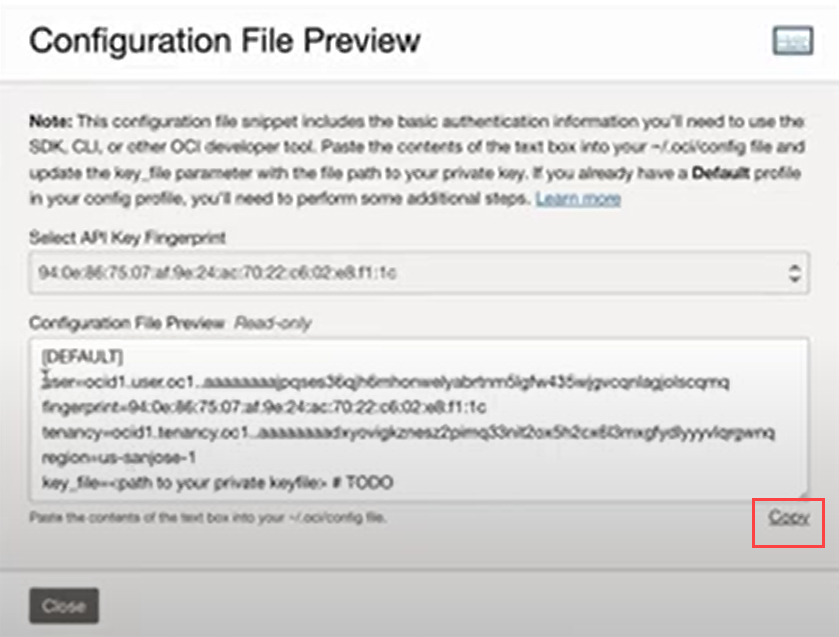

「追加」をクリックします。これにより、フィンガープリント、テナンシ、リージョンなどのAPIキーに関連付けられたすべての情報を含む構成ファイルのプレビュー・ダイアログ・ボックスが表示されます。

-

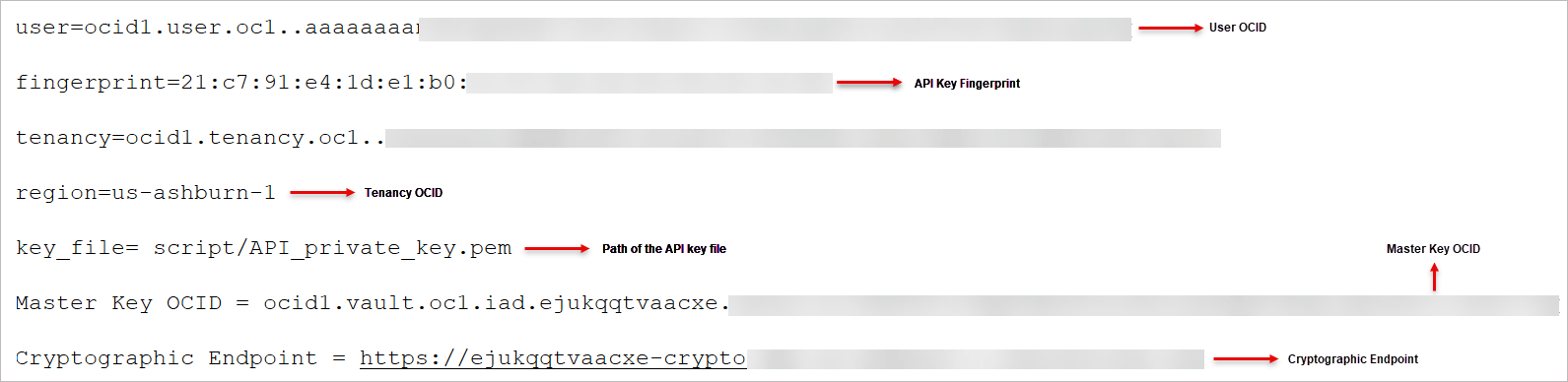

これらの値をコピーして、以前に作成した同じノートパッド・ファイルに保存します。

ヒント:

APIキーのフィンガープリント、テナンシ値に関する情報、およびOCIボールトの暗号化エンドポイントおよびOCID値に関する情報を格納するために、同じノートパッド・ファイルを保持します。次の図は、Oracle GoldenGateで暗号化プロファイルを構成する際に必要となる、ボールト、マスター・キーおよびAPIキーの構成の詳細を含むノートパッド・ファイルの例を示しています。

-

「閉じる」をクリックして、新しいAPIキーがリストされている「APIキー」セクションに戻ります。

次のステップでは、これらすべての詳細を使用してOracle GoldenGate暗号化プロファイルを設定し、必要に応じて、暗号化プロファイルをExtract、Replicatプロセスに適用します。次のステップについては、「OCI KMS証跡ファイルの暗号化を有効にするためのOracle GoldenGateプロセスの構成」を参照してください。

OCI KMSのエンドポイントの暗号化および復号化の詳細は、Oracle Cloud Infratstructureのドキュメントの/encryptおよび/decryptエンドポイントのドキュメントを参照してください。

OCI KMS証跡ファイルの暗号化を有効にするためのOracle GoldenGateプロセスの構成

この項のステップを開始する前に、OCI KMSを使用したOracle GoldenGateの接続の前提条件を完了していることを確認してください。

-

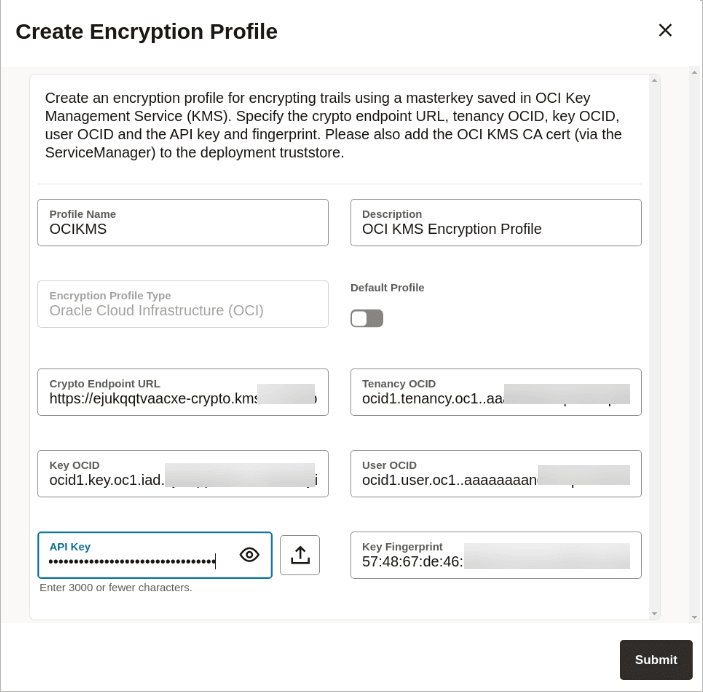

OCID、暗号化エンドポイント、APIキー、テナンシおよびフィンガープリント値を使用して暗号化プロファイルを作成します。

-

暗号化プロファイルをExtract、分散パスまたはReplicatプロセスに適用します。

次の項に示すステップを使用して、Oracle GoldenGate Microservices ArchitectureからOCI KMSベースの証跡暗号化を適用します。

Oracle GoldenGateプロセスでの暗号化プロファイルの作成

次のステップを使用して、Oracle GoldenGate Microservices Architecture WebインタフェースからOCI KMSベースの証跡ファイルの暗号化を適用します:

-

OCI KMS APIキーおよび暗号化エンドポイントの詳細を保存したノートパッド・ファイルを開きます。「Oracle GoldenGateに接続するためのOCI KMSの構成」からの参照は、ステップ8を参照してください。

情報には、次の値が含まれます:

-

暗号化エンドポイントURL: この値は、OCI KMSのボールト・ページに表示されます。

-

テナンシOCID: この値は、ノートパッド・ファイルにコピーされたAPI値から取得できます。

-

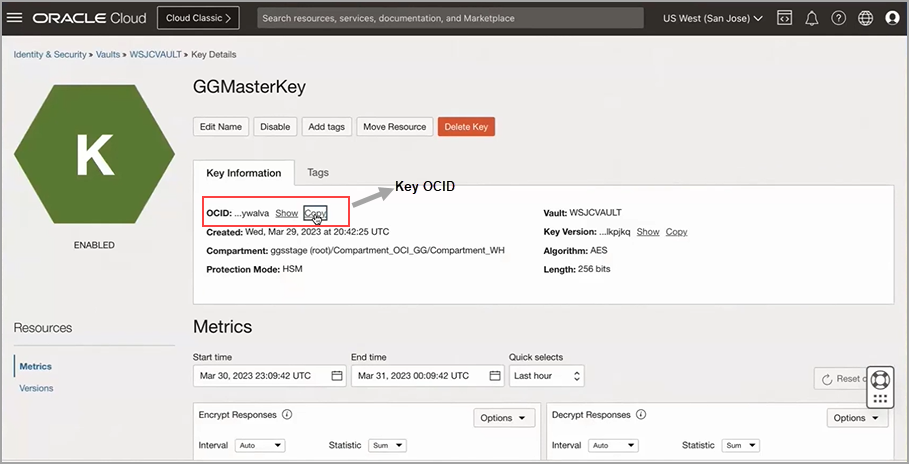

キーOCID: この値を取得するには:

-

OCI Vaultページに移動し、マスター・キーをクリックして、マスター・キーのOCIDが表示されるキー詳細ページを開きます。

-

キーの詳細ページからマスター・キーOCIDをコピーします。

-

-

ユーザーOCID: API構成の詳細からこの値を取得します。

-

API秘密キー: 「Oracle GoldenGateに接続するためのOCI KMSの構成」のタスクの実行中にAPI秘密キーを保存した場所からAPI秘密キーをアップロードします。

-

APIキー・フィンガープリント: API構成の詳細からこの値を取得します。

-

-

管理サービスにログインし、「暗号化」を選択し、左側のナビゲーション・ペインで「プロファイル」を選択します。

-

Oracle Cloud Infrastructureの横にあるプラス記号をクリックして、「暗号化プロファイルの作成」ダイアログ・ボックスを開きます。

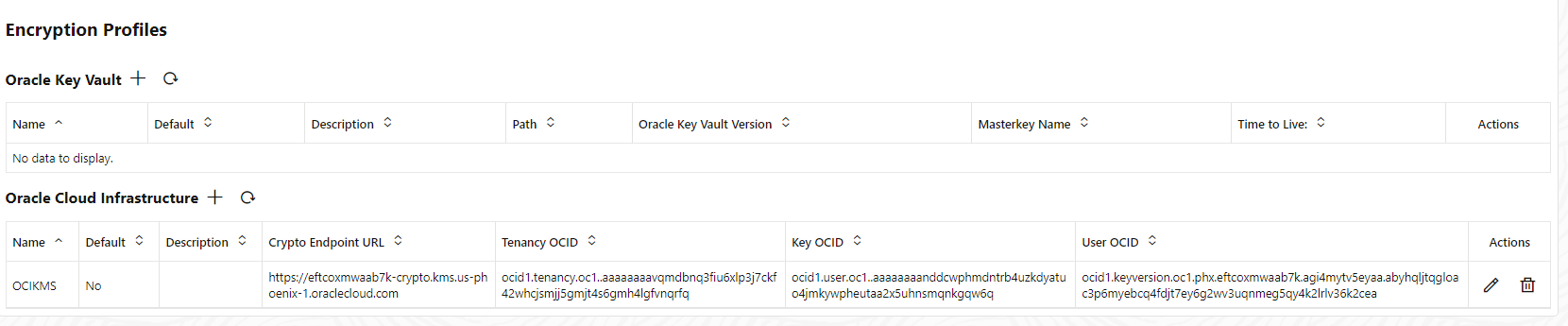

暗号化プロファイルに値を追加して「発行」をクリックします。「発行」をクリックすると、暗号化プロファイルが検証され、検証が成功すると、次のイメージに示すように、「暗号化プロファイル」ページにOCI KMS暗号化プロファイルが表示されます:

-

鉛筆アイコンをクリックして「暗号化プロファイルの編集」ダイアログ・ボックスを開き、暗号化プロファイルの値を変更できます。

ExtractのためのOCI KMS暗号化プロファイルの適用

ExtractのOCI KMS暗号化プロファイルを実装するには、次のステップを使用します:

-

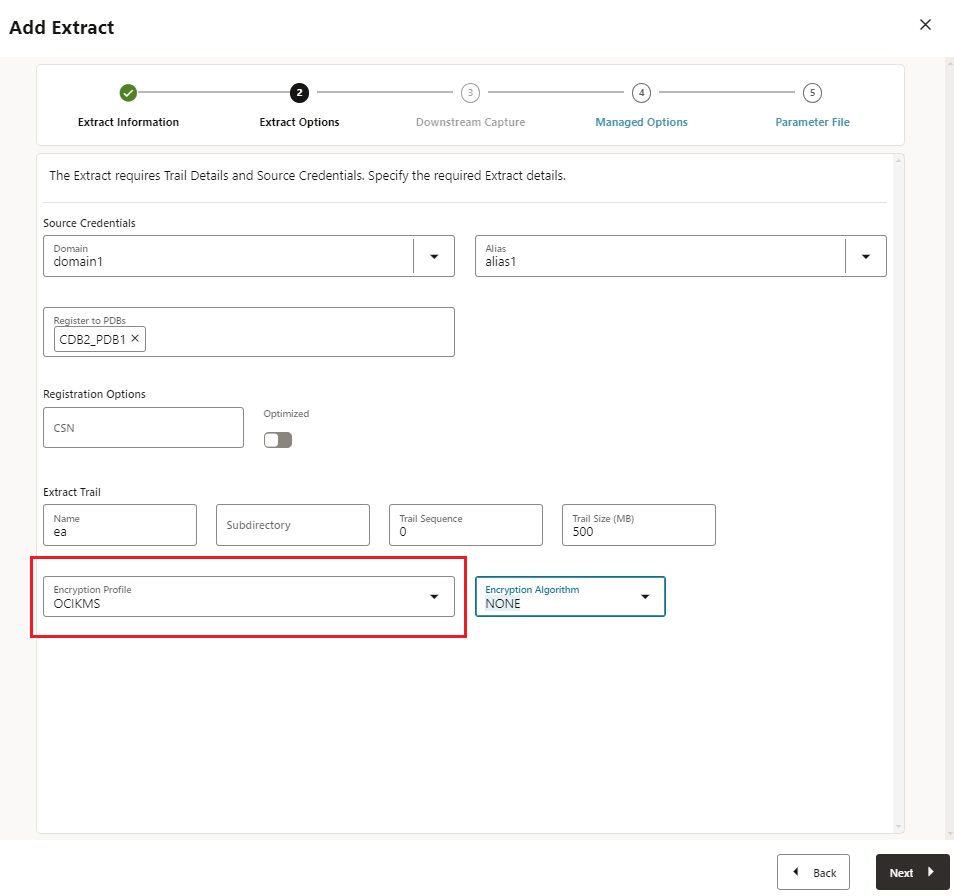

管理サービスのホームページで、「Extract」の横にあるプラス記号をクリックして、「Extractの追加」ダイアログ・ボックスを開きます。

- Extractの他の詳細を指定した後、下にスクロールして「暗号化プロファイル」セクションを展開し、OCIKMSプロファイル名を選択します。

-

Extractパラメータ・ファイルに

ENCRYPTTRAIL AES256オプションを含めます。Extractパラメータ・ファイルは、次のようになります:EXTRACT exte USERIDALIAS ggwest DOMAIN OracleGoldenGate ENCRYPTTRAIL AES256 EXTTRAIL ea TABLE WPDB.U1.*; -

「作成」をクリックしてExtractを追加し、Extractを起動します。

-

ターゲット・ホストで、Administration Serviceの概要ページから「Replicatの追加」を選択して、Replicatを追加します。

-

Replicatのタイプを選択し、Replicatの詳細を入力します。

-

「暗号化プロファイル」セクションまでスクロールし、同じOCIKMS暗号化プロファイル(この場合はOCIKMS)を選択します。「次」をクリックします。

-

Replicatパラメータ・ファイルに、

DECRYPTTRAILオプションを含めます。Replicatパラメータ・ファイルは、次のようになります:REPLICAT renct USERIDALIAS ggeast DOMAIN OracleGoldenGate DECRYPTTRAIL MAP WPDB.U1.*, TARGET U2.*; -

Replicatプロセスを作成してから起動します。

-

分散パス(DISTPATH)に暗号化プロファイルを適用する場合は、次のステップを実行する必要があります:

-

ターゲット・ホストでOCI KMS暗号化プロファイルを作成します。

-

DISTPATHを作成し、これにOCI KMS暗号化プロファイルを適用します。「分散パスの追加」を参照してください。

-

同じ暗号化プロファイルを使用して、ターゲットの証跡を復号化します。これは、Replicatの追加時にターゲット・ホストで作成された暗号化プロファイルを使用することを意味します。

-

次の項では、暗号化プロファイルの使用時にコミットされたトランザクションがキャプチャおよび適用されることをテストするステップについて説明します

管理クライアントを使用して暗号化プロファイルを設定する場合は、ADD ENCRYPTIONPROFILE、ALTER ENCRYPTIONPROFILEを参照してください。

OCI KMSを使用した証跡ファイルの暗号化を使用したデータ・レプリケーションのテスト

このトピックで説明するステップを使用して、ソース側で証跡ファイルの暗号化をテストし、ターゲット側で証跡ファイルの復号化をテストします。

ソース・デプロイメントでの証跡ファイルの暗号化のテスト

「OCI KMS証跡ファイルの暗号化を有効にするためのOracle GoldenGateプロセスの構成」で、ExtractはOCI KMS暗号化プロファイルを使用して設定されます。

この例では、Extractレポート・ファイルを表示して、暗号化プロファイルがExtractで使用されていることを確認できます。

-

管理サービスで、「Extract」をクリックし、暗号化プロファイルを適用するExtractを選択します。「Extract」ページの「暗号化」セクションの下にOCI KMS暗号化キー・プロファイルが表示されます。

-

トラブルシューティングのために、Logdumpコマンドを使用して、証跡ファイルがソースで暗号化されているかどうかを確認できます。『 Oracle GoldenGateのためのLogdumpリファレンス』の証跡ファイルの暗号化をチェックするための証跡ファイルのスキャンを参照してください。

ターゲット・デプロイメントでの証跡ファイルの復号化のテスト

-

管理サービスのホームページで、「Replicat」をクリックし、Replicat名を選択します。

-

「統計」をクリックします。「統計」ページに、適用されたトランザクションが表示されます。

-

Replicatのメイン・ページで、暗号化プロファイルがReplicatによって実装および使用されているかどうかを確認します。

ヒント:

ターゲットで証跡データが暗号化された形式で受信されるかどうかを確認するには、DECRYPTTRAILパラメータを指定せずにReplicatを実行します。この場合、Replicatレポート・ファイルには、証跡データが暗号化され、適切なキー設定なしで復号化できなかったことが表示されます。

これらのユースケースでは、Extract側の証跡ファイルでOCI KMS暗号化プロファイルを使用して証跡データを暗号化することをテストできます。Replicat側では、OCI KMS暗号化プロファイルを使用して証跡データを復号化し、ターゲットにトランザクションを適用します。