7 Oracle Key Vaultでのシングル・サインオンの構成

アイデンティティ・プロバイダおよびサービス・プロバイダでの構成が完了したら、シングル・サインオン(SSO)用にOracle Key Vaultを構成できます。

- Oracle Key Vaultでのシングル・サインオン認証について

Oracle Key Vaultは、SAMLベースのシングル・サインオン(SSO)認証をサポートしています。シングル・サインオン(SSO)は、ユーザーが単一のIDで複数の関連する独立したソフトウェア・システムにログインできるようにする認証スキームです。SSO機能を使用すると、SSOをサポートするシステムでOracle Key Vaultを結合できます。 - SAMLシングル・サインオン(SSO)認証の構成

SSOは、ユーザーが一度認証すればSSOシステムに接続されているすべてのエンタープライズ・リソースにアクセスできるようにするアクセス制御ソリューションです。Oracle Key Vault SAML SSOでは、必要に応じて、アイデンティティ・プロバイダ(IDP)でサポートされているマルチファクタ認証を利用できます。 - Oracle Key Vaultでのシングル・サインオンの管理

SSO構成は、Oracle Key Vault管理コンソールを使用して簡単に管理できます。 - Oracle Key VaultおよびAzure Active Directoryのシングル・サインオンの構成

SAMLベースのシングル・サインオン(SSO)用にOracle Key VaultおよびAzure Active Directoryを構成できます。 - Oracle Key VaultおよびADFSのシングル・サインオンの構成

Oracle Key Vaultは、自己ホスト型プラットフォームのActive Directory Federation Service (ADFS)サーバーでSSOをサポートしています。 - シングル・サインオン構成の管理のガイドライン

SSO構成の管理に関するこれらのOracle Key Vaultガイドラインを検討してください。

7.1 Oracle Key Vaultでのシングル・サインオン認証について

Oracle Key Vaultは、SAMLベースのシングル・サインオン(SSO)認証をサポートしています。シングル・サインオン(SSO)は、ユーザーが単一のIDで複数の関連する独立したソフトウェア・システムにログインできるようにする認証スキームです。SSO機能を使用すると、SSOをサポートするシステムでOracle Key Vaultを結合できます。

- SSO認証は、策定された規制に準拠し、効果的なアクセス・レポートを確保するのに役立ちます。

- SSOは、各アプリケーションに必要なログイン回数を減らすことで、ユーザー資格証明データを保護する上で役立ちます。

- IDPでサポートされているSSOにより、マルチファクタ認証(MFA)が提供されます。この場合、ユーザーはアイデンティティ・プロバイダの構成方法を理解する必要があります。

7.2 SAMLシングル・サインオン(SSO)認証の構成

SSOは、ユーザーが一度認証すれば、SSOシステムに接続されているすべてのエンタープライズ・リソースにアクセスできるようにするアクセス制御ソリューションです。Oracle Key Vault SAML SSOでは、必要に応じて、アイデンティティ・プロバイダ(IDP)でサポートされているマルチファクタ認証を利用できます。

- SAMLシングル・サインオン認証の構成について

ユーザーがアイデンティティ・プロバイダ(IDP)資格証明を使用してOracle Key Vaultにログインできるように、Oracle Key Vaultでシングル・サインオン(SSO)を構成できます。 - Oracle Key Vaultのシングル・サインオン用のアイデンティティ・プロバイダの構成

Oracle Key VaultとIDP間の接続を構成して、Oracle Key Vaultでシングル・サインオン(SSO)を有効にできます。 - シングル・サインオン(SSO)用のOracle Key Vaultの構成

IDPで作成された構成は、Oracle Key Vaultで構成する必要があります。 - SSOユーザーとしてのOracle Key Vaultへのログイン

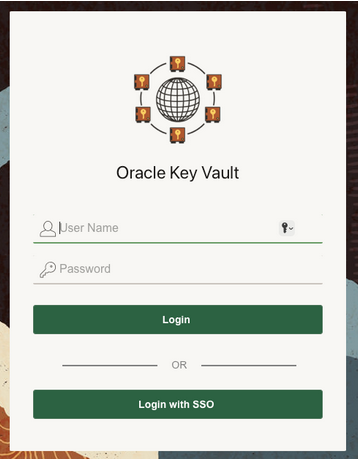

Oracle Key Vaultで構成されているSSOユーザーは、Oracle Key Vault管理コンソールにログインできます。

7.2.1 SAMLシングル・サインオン認証の構成について

ユーザーがアイデンティティ・プロバイダ(IDP)資格証明を使用してOracle Key Vaultにログインできるように、Oracle Key Vaultでシングル・サインオン(SSO)を構成できます。

- Active Directory Federation Services (ADFS)

- Microsoft Azure Active Directory

- その他

ユーザーは、Oracle Key VaultでSSOユーザー・タイプとしてプロビジョニングされている必要があります。マルチマスター・クラスタ環境では、SSOを有効にするために各ノードを構成する必要があります。

親トピック: SAMLシングル・サインオン(SSO)認証の構成

7.2.2 Oracle Key Vaultのシングル・サインオンのアイデンティティ・プロバイダの構成

Oracle Key VaultとIDP間の接続を構成して、Oracle Key Vaultでシングル・サインオン(SSO)を有効にできます。

Oracle Key Vaultは、SAMLベースのSSO認証をサポートしています。複数回ログインしなくても、1つのアプリケーションで認証を行い、異なる場所でサービス・プロバイダにアクセスできます。

- SAML SSO構成

Oracle Key VaultでSSO構成を開始する前に、アイデンティティ・プロバイダ(IDP)を構成する必要があります。 - SAML署名証明書

SSOユーザー認証にはSAML署名証明書が必要です。 - ユーザー・プロビジョニングおよび認可

アイデンティティ・プロバイダ(IDP)は、ユーザー資格証明をサービス・プロバイダ(SP)に提供するためのユーザー・プロビジョニングおよび認可を実行します。 - SAMLリクエスト署名

ユーザー署名認証には、SAMLリクエスト署名が必要です。

親トピック: SAMLシングル・サインオン(SSO)認証の構成

7.2.2.1 SAML SSO構成

Oracle Key VaultでSSO構成を開始する前に、アイデンティティ・プロバイダ(IDP)を構成する必要があります。

IDPは、Oracle Key Vaultからリクエストを受信した後、SAML認証をOracle Key Vaultと共有します。SAMLリクエスト認証の場合、IDPはOracle Key Vaultから受信した公開証明書を使用して署名を検証します。

7.2.2.2 SAML署名証明書

SSOユーザー認証にはSAML署名証明書が必要です。

SAML署名証明書は、IDPによるSSO構成中の重要なステップの1つです。SAML証明書は、SSO機能を使用するためにユーザー・データをサービス・プロバイダに渡すためにIDPを認証します。

7.2.2.3 ユーザー・プロビジョニングおよび認可

アイデンティティ・プロバイダ(IDP)は、ユーザー資格証明をサービス・プロバイダ(SP)に提供するためのユーザー・プロビジョニングおよび認可を実行します。

SAMLベースのSSOを使用する前に、IDPユーザーをOracle Key VaultでSSOユーザー・タイプとしてプロビジョニングする必要があり、適切なロールまたは権限を追加する必要があります。

7.2.3 シングル・サインオン(SSO)用のOracle Key Vaultの構成

IDPで作成された構成は、Oracle Key Vaultで構成する必要があります。

- Oracle Key Vault SAML SSO構成

アイデンティティ・プロバイダ(IDP)でSSO構成が完了すると、Oracle Key Vault SAML SSO構成が次のステップになります。 - シングル・サインオン構成の追加

IDPで作成された構成をOracle Key Vaultに追加する必要があります。 - シングル・サインオン・ユーザーの作成

アイデンティティ・プロバイダ(IDP)から提供されたユーザー名を使用して、Oracle Key VaultでSSOユーザーを作成する必要があります。 - シングル・サインオン(SSO)ユーザーの認証

SSO機能を使用する前にOracle Key Vaultシングル・サインオン・ユーザーを検証する必要があります。

親トピック: SAMLシングル・サインオン(SSO)認証の構成

7.2.3.1 Oracle Key Vault SAML SSO構成

アイデンティティ・プロバイダ(IDP)でSSO構成が完了すると、Oracle Key Vault SAML SSO構成が次のステップになります。

Oracle Key Vaultは、IDPの公開証明書を使用して、受信するSAMLレスポンスの署名を検証します。Oracle Key VaultはSAMLレスポンスを受け入れ、レスポンスをOracle Key Vault管理コンソールにリダイレクトします。

7.2.3.2 シングル・サインオン構成の追加

IDPで作成された構成は、Oracle Key Vaultに追加する必要があります。

7.2.3.3 シングル・サインオン・ユーザーの作成

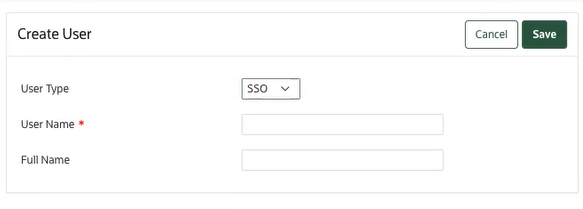

アイデンティティ・プロバイダ(IDP)から提供されたユーザー名を使用して、Oracle Key VaultでSSOユーザーを作成する必要があります。

- システム管理者ロールを持っているユーザーとしてOracle Key Vault管理コンソールにログインします。

- 「Users」タブを選択し、左側のナビゲーション・バーで「Manage Users」を選択します。

- 「Create」をクリックします。「Create User」ページが表示されます。

- 「User Type」ドロップダウン・リストから、「SSO」を選択します。

ノート:

ユーザーの作成で「User Type」を表示するには、最初にSSO構成を有効にする必要があります。 - 「User Name」フィールドにユーザー名を入力します。

ノート:

必ずドメイン名とともにユーザー名を入力してください。このユーザー名は、ドメイン名とともにActive Directory (AD)のユーザーと一致する必要があります。 - 「Full Name」を入力します。

- 「Save」をクリックします。

7.2.3.4 シングル・サインオン(SSO)ユーザーの認証

SSO機能を使用する前にOracle Key Vaultシングル・サインオン・ユーザーを検証する必要があります。

- システム管理者ロールを持っているユーザーとしてOracle Key Vault管理コンソールにログインします。

- 「Users」タブを選択し、左側のナビゲーション・バーで「Manage Users」を選択します。

- 「User Type」ドロップダウン・リストを選択し、「SSO」を選択します。

- 「User Name」フィールドにユーザー名を入力します。

ノート:

SSOの場合のユーザー名は、IDPで作成されたユーザー名である必要があります。Oracle Key Vaultのユーザー・タイプがSAMLベースのSSOである場合、SSOユーザー名は電子メール・アドレスです。 - 「Full Name」を入力します。

- 「Save」をクリックします。

7.2.4 SSOユーザーとしてのOracle Key Vaultへのログイン

Oracle Key Vaultで構成されているSSOユーザーは、Oracle Key Vault管理コンソールにログインできます。

親トピック: SAMLシングル・サインオン(SSO)認証の構成

7.3 Oracle Key Vaultでのシングル・サインオンの管理

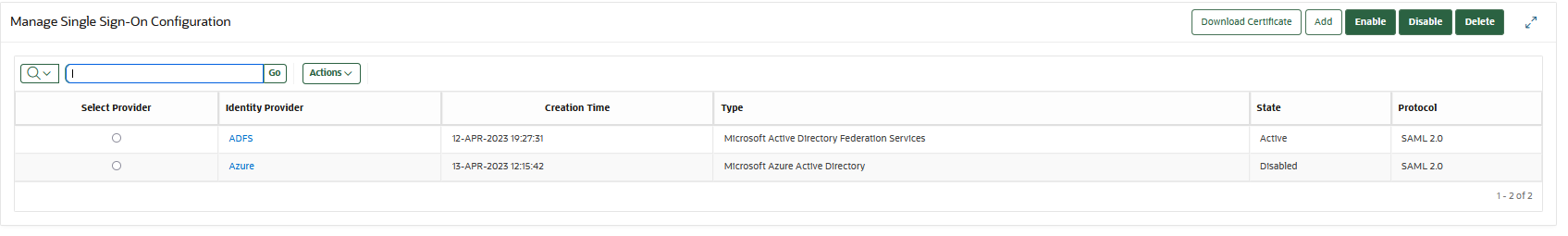

SSO構成は、Oracle Key Vault管理コンソールを使用して簡単に管理できます。

- Oracle Key Vaultシングル・サインオン(SSO)証明書のダウンロード

サービス・プロバイダとのSSO構成を完了するには、Oracle Key Vault管理コンソールからSSO証明書をダウンロードする必要があります。 - Oracle Key Vaultでのシングル・サインオン(SSO)構成の追加

Oracle Key Vaultでは、IDPで作成された構成を追加する必要があります。 - シングル・サインオン(SSO)構成の有効化

SSO構成が完了したら、Oracle Key VaultでSSOを有効にする必要があります。 - シングル・サインオン(SSO)構成の無効化

無効化機能を使用して、既存のSSO機能を非アクティブ化できます。 - シングル・サインオン構成の削除

削除機能を使用して、Oracle Key Vault管理コンソールから既存のSSO機能を完全に削除できます。

7.3.1 Oracle Key Vaultシングル・サインオン(SSO)証明書のダウンロード

サービス・プロバイダとのSSO構成を完了するには、Oracle Key Vault管理コンソールからSSO証明書をダウンロードする必要があります。

7.3.2 Oracle Key Vaultでのシングル・サインオン(SSO)構成の追加

Oracle Key Vaultでは、IDPで作成された構成を追加する必要があります。

- システム管理者ロールを持っているユーザーとしてOracle Key Vault管理コンソールにログインします。

- 「Systems」タブを選択し、「Single Sign-On Configuration」ナビゲーション・バーを選択します。

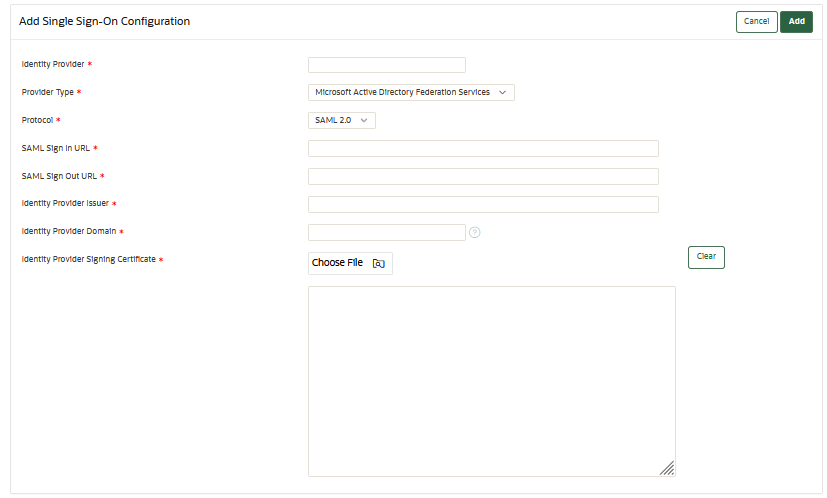

- 「Manage Single Sign-On Configuration」ページで、「Add」をクリックします。「Add Single Sign-On Configuration」ページが表示されます。

- 「Identity Provider」フィールドにSSO構成を保存するアイデンティティ・プロバイダ名を入力します。

- 「Provider Type」ドロップダウン・リストから、サービス・プロバイダを選択します。

- 「SAML Sign in URL」、「SAML Sign Out URL」および「Identity Provider Issuers」に情報を入力します。

- 「Identity Provider Domain」のURLを入力します。

- 「Choose File」をクリックし、アイデンティティ・プロバイダによって発行された署名証明書を「Identity Provider Signing Certificate」フィールドにアップロードまたは貼り付けします。

ノート:

「SAML Sign in URL」、「SAML Sign Out URL」、「Identity Provider Issuers」および「Identity Provider Signing Certificate」フィールドに必要な情報は、IDPから取得されます。詳細は、「Oracle Key VaultおよびAzure Active Directoryのシングル・サインオンの構成」または「Oracle Key VaultおよびADFSのシングル・サインオンの構成」を参照してください。 - 「Add」をクリックして、指定された情報を保存します。

ノート:

SSO構成を有効にするには、構成を保存した後に有効化機能を実行する必要があります。

7.3.3 シングル・サインオン(SSO)構成の有効化

SSO構成が完了したら、Oracle Key VaultでSSOを有効にする必要があります。

7.3.4 シングル・サインオン(SSO)構成の無効化

無効化機能を使用して、既存のSSO機能を非アクティブ化できます。

7.4 Oracle Key VaultおよびAzure Active Directoryのシングル・サインオンの構成

SAMLベースのシングル・サインオン(SSO)用にOracle Key VaultおよびAzure Active Directoryを構成できます。

- Azure Active Directory (AD)でのOracle Key Vaultのユーザーの追加

Oracle Key Vaultでシングル・サインオンを使用する前に、ユーザーをAzure ADに追加する必要があります。

7.5 Oracle Key VaultおよびADFSのシングル・サインオンの構成

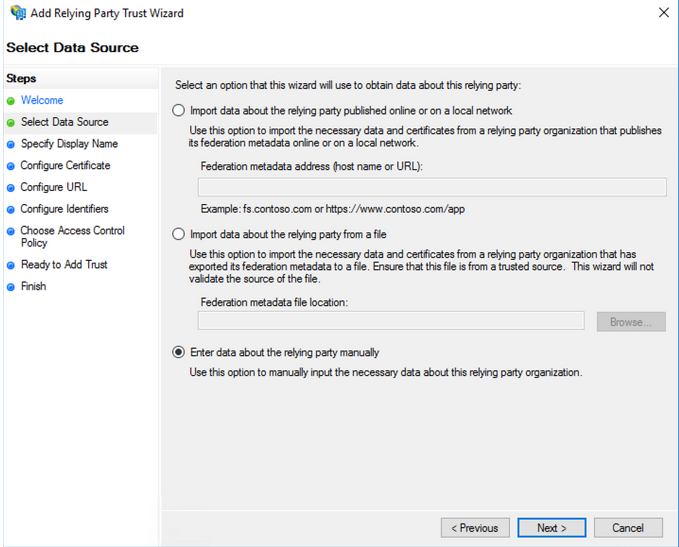

Oracle Key Vaultは、自己ホスト型プラットフォームのActive Directory Federation Service (ADFS)サーバーでSSOをサポートしています。

Oracle Key VaultでSSOを使用するにはADFSを構成する必要があります。

7.6 シングル・サインオン構成の管理に関するガイドライン

SSO構成の管理に関するこれらのOracle Key Vaultガイドラインを検討してください。

Microsoft Azure Active Directory /Active Directory Federation Servicesのガイドライン

- ユーザーは、Oracle Key VaultでSSOユーザー・タイプとしてプロビジョニングされている必要があります。

- マルチマスター・クラスタ環境では、各ノードに独自のSSO構成があります。ログインまたはログアウトのURLとSALメタデータのIPアドレスが異なるため、各ノードには独自のエンタープライズ・アプリケーション(Azure)またはターゲット(ADFS)が必要です。

- マルチマスター・クラスタ環境では、各ノードに独自のSSO構成があります。ログインまたはログアウトのURLとSALメタデータのIPアドレスが異なるため、各ノードには独自のエンタープライズ・アプリケーション(Azure)またはターゲット(ADFS)が必要です。