8.1 Oracle GoldenGate Veridata 23cでの双方向SSLのワークフローの構成

前提条件

- PATH環境変数に、keytoolが配置されているJDK 17のbinディレクトリへのパスが含まれていることを確認します。

- キーストアは、以前のリリースではアイデンティティ・ストアとも呼ばれていました。

- HP NonStopについては、VeridataサーバーでのNSK Cエージェントの双方向SSLの構成を参照してください。

- エージェント・プロパティ・ファイルでのSSLの有効化

- エージェント・キーストアおよび証明書の生成

- サーバー・キーストアおよび証明書の生成

- サーバー・トラストストアへのエージェント証明書のインポート

- サーバー・キーストア/トラストストア・パスワードのサーバー・ウォレットへの保存

- エージェント・トラストストアへのサーバー証明書のインポート

- エージェント・ウォレットへのエージェント・キーストア/トラストストアのパスワードの保存

- UIでのエージェント接続の作成

親トピック: セキュリティ保護

8.1.1 エージェント・プロパティ・ファイルでのSSLの有効化

エージェント・プロパティ・ファイルでSSLを有効にするには:

<AGENT_DEPLOY_LOCATION>/<AGENT PROPERTIES>ファイルを開きます。デフォルトの<AGENT PROPERTIES>はagent.propertiesです。- エントリ

server.useSslを見つけて、trueに設定して変更を保存します。

8.1.2 エージェント・キーストアおよび証明書の生成

エージェント・キーストアおよび証明書ファイルを生成するには:

<AGENT_DEPLOY_LOCATION>/config/certsディレクトリに移動します。- 次のコマンドを使用してエージェント・キーストアを作成します。後のステップでも同じロック解除が必要になります。

keytool -genkeypair -keyalg RSA -keystore vdtAgentKeystore.p12 -storepass <unlock-password> - 次のコマンドを使用して、エージェント・キーストアを証明書にエクスポートします:

keytool -exportcert -keystore vdtAgentKeystore.p12 -storepass <unlock-password> -file vdtAgent.crt

8.1.3 サーバー・キーストアおよび証明書の生成

次のkeytoolコマンドを使用して、サーバー・キーストアおよび証明書を生成します:

<Server_installation_location>/configディレクトリに移動します。- 次のコマンドを使用して、サーバー・キーストアを作成します:

keytool -genkeypair -keyalg RSA -keystore vdtServerKeystore.p12 -storepass <unlock-password> - 次のコマンドを使用してサーバー・キーストアを証明書にエクスポートします:

keytool -exportcert -keystore vdtServerKeystore.p12 -storepass <unlock-password> -file vdtServer.crt

8.1.4 サーバー・トラストストアへのエージェント証明書のインポート

エージェント証明書をサーバー・トラストストアにインポートするには:

<Server_installation_location>/configディレクトリに移動し、<AGENT_DEPLOY_LOCATION>/config/certs/vdtAgent.crtをこのディレクトリにコピーします。- 次のコマンドを実行して、サーバー・トラストストアを作成し、エージェント証明書をこのトラストストアにインポートします。

ノート:

複数のエージェント証明書をサーバー・トラストストアにインポートする場合は、各エージェント証明書に一意の-alias値を割り当てます。keytool -importcert -file vdtAgent.crt -alias vdtAgent.crt.<unique-id> -keystore vdtServerTruststore.p12 -storepass <unlock-password> <Server_installation_location>/configディレクトリのvdtAgent.crtを削除します。

8.1.5 サーバー・ウォレットへのサーバー・キーストア/トラストストア・パスワードの保存

<Server_installation_location>/configディレクトリで、次のスクリプト(configure_server_ssl.sh)を実行します:./configure_server_ssl.sh OGGV-80056: Copyright (c) 2013, 2024, Oracle and/or its affiliates. All rights reserved. OGGV-80057: Veridata Server SSL Configuration Utility OGGV-80058: Notes: OGGV-80059: OGGV-80059: This utility allows Veridata to access keystore and truststore. When entering the passwords below, unlock password should match the one used in keytool -storepass option [OGGV-80060: Enter Server Keystore unlock password:] [OGGV-80062: Enter Server Truststore unlock password:]

8.1.6 エージェント・トラストストアへのサーバー証明書のインポート

サーバー証明書をエージェント・トラストストアにインポートするには:

<AGENT_DEPLOY_LOCATION>/config/certsディレクトリに移動し、<Server_installation_location>/config/vdtServer.crtをこのディレクトリにコピーします。- 次のコマンドを実行して、エージェント・トラストストアを作成し、このトラストストアにサーバー証明書をインポートします。

ノート:

複数のサーバー証明書をエージェント・トラストストアにインポートする場合は、各サーバー証明書に一意の-alias値を割り当てます。通常、Oracle GoldenGate Veridataサーバーは1つのみであるため、これはあまり一般的ではありません。keytool -importcert -file vdtServer.crt -alias vdtServer.crt.<unique-id> -keystore vdtAgentTruststore.p12 -storepass <unlock-password> <AGENT_DEPLOY_LOCATION>/config/certsディレクトリのvdtServer.crtを削除します。

8.1.7 エージェント・ウォレットへのエージェント・キーストア/トラストストアのパスワードの保存

<AGENT_DEPLOY_LOCATION>ディレクトリでスクリプトconfigure_agent_ssl.shを実行します。パラメータAgentIDは、.properties拡張子なしのエージェント・プロパティ・ファイルの名前です。./configure_agent_ssl.sh AgentID 2024-08-30 11:21:25.782 TRACE OGGV-80018 Wallet messages are installed correctly. OGGV-80028: Copyright (c) 2013, 2024, Oracle and/or its affiliates. All rights reserved. OGGV-80029: Veridata Agent SSL Configuration Utility OGGV-80030: Notes: OGGV-80031: OGGV-80031: This utility allows Veridata to access keystore and truststore. When entering the passwords below, unlock password should match the one used in keytool -storepass option. [OGGV-80022: Enter Agent Keystore Store unlock password:] [OGGV-80024: Enter Agent Trust Store unlock password:] OGGV-80037: SSL Configuration of Veridata Agent is successful.

<AGENT_DEPLOY_LOCATION>/config/certsディレクトリのvdtServer.crtを削除します。

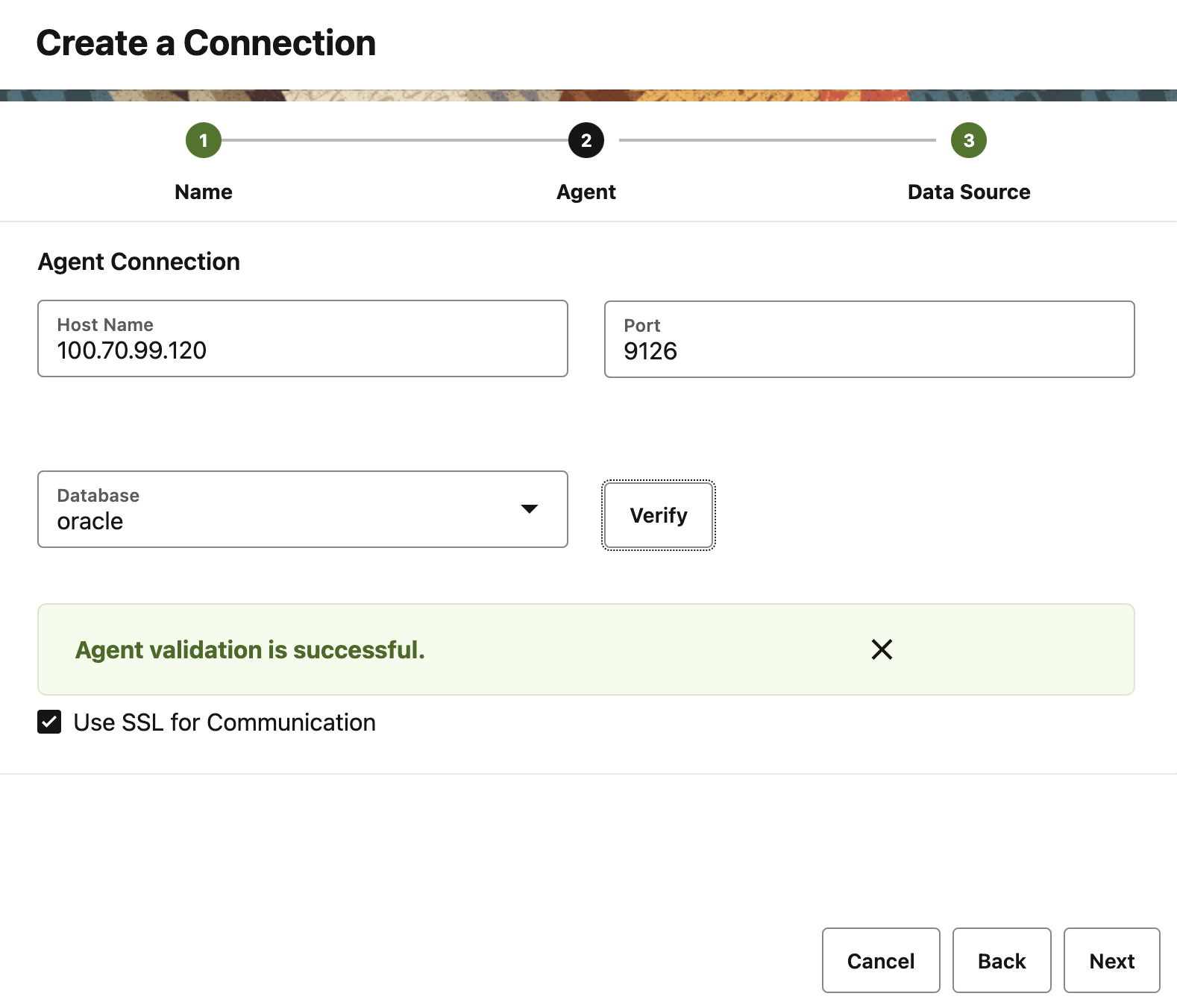

8.1.8 UIでのエージェント接続の作成

- Veridata Webサイトにログインし、「接続」ページに移動して、ページの右側にある「作成」をクリックします。

- 必要な接続名およびエージェント・ホスト・マシンのアドレス/ポートを入力します。「通信にSSLを使用」チェックボックスを選択して接続に対してSSLを有効にし、「検証」をクリックして接続を確認します:

図8-1 接続の作成

- データベースのユーザー名とパスワードを入力し、「接続のテスト」をクリックして資格証明を検証します。修復に異なる資格証明が必要な場合は、「修復用データ・ソース接続資格証明の使用」チェックボックスの選択を解除して、修復の資格証明を入力します。

図8-2 データ・ソース接続

- 「送信」をクリックして、接続を保存します。