アルゴリズム-結果ワークシート

要約ワークシートをレビューしたら、関連するアルゴリズム-結果ワークシートのタブを選択して、問題を解決するために必要な詳細を確認します。アルゴリズム-結果の各ワークシートには、そのアルゴリズムによって生成される最大5,000個のレコードが表示されます。

アクセス・アルゴリズムの結果

アクセス・アルゴリズムのワークシートの各行は、アルゴリズムでリスクがあると定義されている、ユーザーへのアクセス割当てのレコードです。たいていの場合、1つのアクセス・コンフリクトに、複数の行に記録された割当が関係しています。結果をレビューすると、専門用語がいくつか使用されています:

-

アクセス・ポイントとは、任意のジョブ・ロール、職務ロールまたは権限です。アクセス・アルゴリズムでは、アクセス・ポイント間のコンフリクトを定義します。「アクセス・ポイント」列は結果レコードの対象であるアクセス・ポイントを示し、「アクセス・ポイント・タイプ」列はそれが権限かロールかを示します。

-

「インシデント情報」列には、結果レコードでフォーカスされたアクセス・ポイントへのパスがレポートされます。(アクセス・ポイントへのパスは、ジョブ・ロールと職務ロールに設定された階層によって定義されています。)

-

アクセス資格/権利は、関連するアクセス・ポイントのセットです。アルゴリズムでは、資格/権利の間のコンフリクトを定義できます(通常は定義します)。その場合、1つの資格/権利内の各アクセス・ポイントは、他のすべてのアクセス・ポイントと競合します。「アクセス資格/権利名」列には、インシデント情報アクセス・ポイントが属する資格/権利が示されます。

-

「ロール」列には、インシデント情報アクセス・ポイントへのアクセス件を提供するロールが示されます。

-

「ユーザー名」、「名」および「姓」列には、ロール割当にコンフリクトが含まれるユーザーが示されます。

多くの場合、アクセス・ワークシートをレビューする効率的な方法は、ピボット表のソースとしてそれを使用する方法です。そうすれば、データを配列して、確認する必要がある内容を強調できます。次の例で、ピボット表の使用方法を示します。アクセス-アルゴリズム・ワークシートからピボットを作成する前に、次の準備ステップを完了してください:

-

列ヘッダー行の上にある行を削除します。

-

残りのすべての行を選択します: 左上隅(最初の列の文字Aのラベルと最初の行の番号1のラベル間)にある三角形のアイコンをクリックします。

アクセス例: ロール内リスク

ロール内リスクの調査を開始するには、「ロール内アクセス・リスク」要約ワークシートをレビューします。これには、2つのタイプのアルゴリズムによる分析のレコードが含まれる場合があります。

最初のタイプでは機密アクセスが検出されます: ロールには個別の権限が含まれる場合があります。これらの権限は広範なアクセス権を提供するため、その割当をレビューする価値があります。これらのアルゴリズムには、名前に「機密」という語が含まれています。ロールが違反したこれらのアルゴリズムごとに、アルゴリズム-結果スプレッドシートを開きます。その中の各レコードには、機密アクセス・ポイント、それを含むロール、およびそのロールが割り当てられたユーザーが示されます。その機密アクセスを必要としないユーザーからロールを削除できます。より一般的には、ユーザーには機密アクセスが必要ですが、監視する必要があります。

2番目のロール内-アルゴリズム・タイプでは、ロール自体に相互にコンフリクトがある権限を付与した事象が検出されます。これらの各アルゴリズムの名前は、ユーザーがコンフリクトがある処理を実行できるようにするアクセス・ポイントが含まれる2つの資格/権利の名前で構成されています。ロールが違反したアルゴリズムごとに、アルゴリズム-結果ワークシートを開き、次の3つの値に基づいてピボット表を作成します:

-

ロール: コンフリクトが存在するロールを示します。

-

アクセス資格/権利名: 2つの資格/権利に関連付けられたロールには、必ずロール内コンフリクトがあります。(ピボットテーブルには、1つのロールが1つの資格/権利に関連付けられているレコードが含まれている可能性が高いです。これらはユーザー-アクセス・リスクのコンフリクトに該当するため、ロール内コンフリクトを調査するときには無視できます。)

-

インシデント情報: これらのレコードは、ロール内にコンフリクトがあるアクセス・ポイントへのパスを示します。1つの資格/権利に属する各パスは、他の資格/権利に属するすべてのパスとコンフリクトがあります。

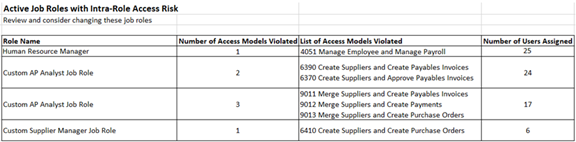

たとえば、ロール内アクセス・リスク要約ワークシートに、ロール内コンフリクトがあるジョブ・ロールを示す行が4行含まれているとします。その1つである人事管理マネージャは、「Manage Employee and Manage Payroll」というアルゴリズムに違反しています。このロールは25人に割り当てられています。このロールは、次の図の最初にリストされています。

そのアルゴリズムの結果ワークシートを開き(名前のラベルが付いたタブをクリックし)、ピボット表を作成して、ロール名で検索します。次のようなレコード・セットが見つかります:

この例では、「Manage Payroll」資格/権利に属する1つのパスが、「Manage Employee」資格/権利に属する5つの各パスとコンフリクトがあります。

影響を受けるユーザーの数が多いために、コンフリクトをなくすようにロールを再設計する必要があるという決定をする場合があります。この例では、セキュリティ・コンソールを使用して、他のすべてのアクセス・ポイントと競合する1つのアクセス・ポイント: Manage Payroll Relationshipを削除する場合があります。

または、ユーザー数が少なく、それらのユーザーを特定したところ、ジョブを実行するためにコンフリクトがあるアクセス権が必要であることがわかったとします。ロールをそのままにして、それらのユーザーを定期的にモニターし、コンフリクトがあるアクセス権が必要ないユーザーにロールが割り当てられないようにする場合もあります。

次に、同じプロセスに従って、残りのロールのコンフリクトを解決します。(この例では3つあります。)ロール内アクセス・リスク要約ワークシートを使用して、疑わしいロールおよびそのロールが違反しているアルゴリズムを特定します。アルゴリズムごとにワークシートを開き、ピボット表を作成して、ロールを検索します。ただし、別のロールでコンフリクトをクリーン・アップしたので、アルゴリズムのピボット表をすでに作成している場合は、そのピボットテーブルを再利用できます。

アクセス例: ユーザー-アクセス・リスク

ユーザー-アクセス・リスクの調査を開始するには、ユーザー・アクセス・リスク要約ワークシートをレビューします。ロールと割当のコンフリクトがあるユーザーごとに、それらのコンフリクトを定義しているアルゴリズムを特定します。アルゴリズムごとにワークシートを開き、次の3つの値に基づいてピボット表を作成します:

-

ユーザー名: 組み合せるとアクセス・アルゴリズムに違反する、ユーザーに割り当てられたロールを示します。

-

ロール: コンフリクトが発生する可能性があるロールを示します。

-

アクセス資格/権利名: 組み合せるとアクセス・アルゴリズムに違反する可能性があるアクセス・ポイントが含まれる資格/権利の名前を示します。1つのロールが2つの資格/権利に関連付けられている場合もあります。その場合は、ロール内コンフリクトを示しています。そのような「ノイズ」を除去するために、ユーザー-アクセスのコンフリクトを調査する前に、ロール内コンフリクトをなくしておくことをお薦めします。そうすると、通常は、ユーザー-アクセス・リスクのピボット表内の各ロールに単一の資格/権利がリストされます。コンフリクトは、1つの権限に関連付けられているロールと、他の権限に関連付けられているロールとの間に存在します。

たとえば、ユーザー・アクセス・リスク要約ワークシートで、Luisa Millerという名前のユーザーに「Manage Employee and Manage Payroll」アルゴリズムに違反するロールが割り当てられていることを示す行が含まれているとします。(ここでも、アルゴリズム名によって、アクセス・ポイントにコンフリクトがある2つの資格/権利が示されています。)

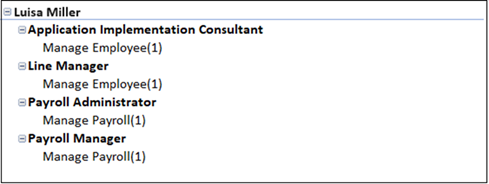

そのアルゴリズムの結果ワークシートを開き、ピボット表を作成して、ユーザー名を検索します。次のようなレコード・セットが見つかります:

1つの資格/権利に関連付けられた各ロールは、他の資格に関連付けられたすべてのロールとコンフリクトがあります。この例では、アプリケーション実装コンサルタントと給与管理者、アプリケーション実装コンサルタントと給与マネージャ、ライン・マネージャと給与管理者、ライン・マネージャと給与マネージャの4つのコンフリクトがあります。

一般的な手段としては、各コンフリクトのいずれかのロールに対するユーザーのアクセス権を取り消します。この例では、セキュリティ・コンソールを使用して、アプリケーション実装コンサルタントとライン・マネージャ、または給与管理者と給与マネージャのいずれかを削除します。もう1つの選択肢としては、削除しようとしていた2つのロールのカスタマイズされたバージョンを作成します。各カスタム・ロールで、コンフリクトがあるアクセス・ポイントを削除しますが、他のアクセス権はそのままにします。

トランザクション・アルゴリズムの結果

トランザクション・アルゴリズムのワークシートでは、各行が、アルゴリズムに違反するトランザクションのレコードですが、単一の違反に複数の行が含まれる場合があります。たとえば、重複する請求書を検出するアルゴリズムでは、重複する請求書ごとに1行が返されます。

レコードには次の情報が含まれる場合があります:

-

ほとんどの列では、ビジネス・オブジェクトの属性の値がレポートされます。ビジネス・オブジェクトは、ビジネス・アプリケーションの関連フィールドのセットで、アルゴリズムによる分析の対象となります。1つの属性は、そのセット内の1つのフィールドです。ただし、すべてのトランザクション・アルゴリズムには独自の結果属性が割り当てられているため、各アルゴリズムの結果ワークシートには独自の列セットが含まれます。

これらの各列のヘッダーでは、ビジネス・オブジェクトの名前とその属性の1つの名前が、ピリオドをデリミタとして連結されています。たとえば、「サプライヤ.サプライヤ名」は「サプライヤ」ビジネス・オブジェクトの「サプライヤ名」属性を示します。この例では、各レコードについてレポートされる値はサプライヤの名前になります。

-

属性には、サプライヤ番号や請求書番号などのキー値が含まれており、これらの値を使用して、それらが作成されたアプリケーションで、疑わしいトランザクションのレコードを検索できます。これらの属性は、アルゴリズム-詳細ワークシートの最初のいくつかの列にあります。こられはアルゴリズムによって異なります。

-

アルゴリズムでは、レコードをグループに分割するフィルタを使用する場合があります。各グループでは、指定された値が互いに等しいか類似しています。各グループのレコードは、問題が発生する可能性があるトランザクションのセットです。たとえば、アルゴリズムでサプライヤ別に請求書レコードをグループ化して、各サプライヤの請求書金額が限度を超えているか、ほぼ平均的な金額かを判断できます。

アルゴリズムでグループを作成する際には、互いに等しいか類似している値が列にレポートされます。見出しには、「が同じ」または「類似度はxxパーセントです」(xxは数字)という語句が含まれます。これらはワークシートの最後のいくつかの列の中にあります。また、各ワークシートにはアルゴリズムの説明が含まれています。アルゴリズムで検索対象として設定されている内容を理解するだけでなく、グループ化の値などの重要な機能も示されているので、この説明を読むことをお薦めします。

-

トランザクション・アルゴリズムには、「導出属性」が組み込まれていることがあります。これらは、アルゴリズムによって実行される計算です。たとえば、請求書レコードをサプライヤ別にグループ化するアルゴリズムでは、各サプライヤの請求書の合計値(または平均値)が計算される場合があります。グループ内の各レコードについて、計算された値が列にレポートされます。

一部のアルゴリズムでは、各ユーザーが健全な職務の分離ポリシーに違反する方法で行動したトランザクションが検索されます。他では、SODリスク以外のリスクの兆候を示すトランザクションが検索されます。アルゴリズムのタイプが、その結果のレビュー方法に影響する場合があります。

各トランザクション・アルゴリズムの名前は、5桁のコードで始まります。各コードの最初の2桁を使用して、アルゴリズムのタイプと、アルゴリズムが適用されるビジネス・プロセスを区別できます:

| 次で始まるコード | アルゴリズム・タイプ |

|---|---|

| 30 | 「買掛/未払金」プロセスの非SOD分析 |

| 32 | 「一般会計」プロセスの非SOD分析 |

| 33 | 「オーダー-入金」プロセスの非SOD分析 |

| 40 | 「買掛/未払金」、「一般会計」または「オーダー-入金」のいずれかのプロセスのSOD分析 |

| 50 | 「人材管理」プロセスのSODおよび非SOD分析 |

トランザクションの例: SODリスク

アルゴリズムは、職務の分離リスクについてトランザクションをレビューできます。たとえば、サプライヤの管理と、それらのサプライヤの買掛/未払金請求書の作成、など、コンフリクトが発生する可能性がある処理をそれぞれに指定し、それらの処理のレコードを作成または更新したユーザーを特定します。

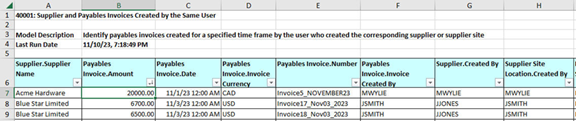

これらのアルゴリズムのいずれかの結果ワークシートでは、各行自体が完全なリスク・インシデントになります。たとえば、トランザクション・リスク要約ワークシートに、「40001: 同じユーザーにより作成されたサプライヤおよび買掛/未払金請求書」というアルゴリズムの行が含まれているとします。これはアルゴリズム違反が$100,000を超えていることを示しており、ワークシートに56行の結果が含まれています。したがって、このタイプのアルゴリズムには、調査する必要がある56個の問題があります。

アルゴリズムの結果ワークシートをオープンします。その説明は、買掛/未払金請求書を作成したユーザーと、対応するサプライヤまたはサプライヤ・サイトのレコードの両方が各行に示されていると述べています。最初に「買掛/未払金 請求書.総計」列でソートすれば、最も金額が高い問題から始めて降順に処理できます。

次に、「作成者」列を検索します。(一部のSODアルゴリズムには、「最終更新者」列も含まれます。)このアルゴリズムでは、サプライヤ・レコード、買掛/未払金請求書レコードおよびサプライヤ・サイト事業所レコードを作成したユーザーが列に示されます。特定のサプライヤの行で、これらの3つのレコードすべてを作成したか、3つのうち2つを作成した個人ユーザーのIDを見つけます。その後、関連するレコード番号を調査し、そのユーザーをフォローアップして、処理が正当であったことを突き止めることができます。

トランザクションの例: 一般リスク

職務の分離以外のリスクについても、アルゴリズムでトランザクションをレビューできます。大きく分けて、これらのアルゴリズムには2つのタイプがあります。

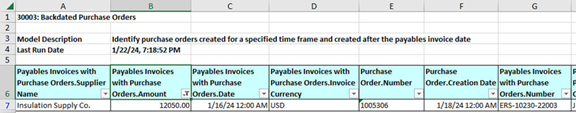

1つのタイプでは、アルゴリズムの結果ワークシートの各行で、それ自体が完全なリスク・インシデントになっています。たとえば、トランザクション・リスク要約ワークシートに、「30003: 前日付の購買オーダー」というアルゴリズムの行が含まれているとします。これはアルゴリズム違反の金額が$80,000を超ていることを示しており、そのワークシートに35行の結果が含まれています。したがって、このアルゴリズム・タイプでは、調査する必要がある35個の個別の問題があります。

アルゴリズムの結果ワークシートをオープンします。その説明には、買掛/未払金請求書の日付より後の期間に作成された購買オーダーが各行に示されていると述べられています。各レコードには、サプライヤ名、購買オーダー番号、購買オーダーの作成者、および問題の調査に使用できるその他の情報が示されています。最初のステップとして、「購買オーダーがある買掛/未払金請求書.総計」列でソートできます。こうすれば、金額の高い問題に最初に集中して取り組めます。

もう一方のタイプは、アルゴリズムの結果レコードがグループを形成しており、各グループが、問題を示す一連のトランザクションを示しています。すでに説明したように、各グループでは、指定された値が互いに等しいか類似しています。これらのアルゴリズムの結果をレビューする1つの観点は、比較してリスクを特定できるように、各グループでレコードを隔離することです。

たとえば、トランザクション・リスク要約ワークシートに、「30001: 重複買掛/未払金請求書」というアルゴリズムの行が含まれているとします。これはアルゴリズム違反の金額が$200,000を超ていることを示しており、そのワークシートに29個の結果レコードが含まれています。(ただし、グループ化アルゴリズムの場合、結果レコードの数と調査対象の問題の数とは直接的に対応していません。)

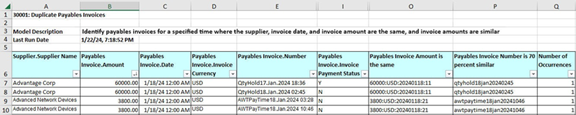

アルゴリズムの結果ワークシートをオープンします。各行が買掛/未払金請求書のレコードであり、これらのレコードが、それぞれサプライヤ名、請求書日付および請求書金額が同じで、請求書番号が70パーセント類似しているものが、グループ化されていることがわかります。

「が同じ」または「類似度はxxパーセントです」(xxは数字)というフレーズを含む見出しの列を探します。これらは、アルゴリズムがトランザクションをグループに集めるために使用する属性です。これらの最後には、グループを定義する最終ステップが実行されます。この例では、「Payables Invoice Number is 70 Percent Similar」というタイトルの列です。この列の個別の値ごとにフィルタできます。いずれの場合も、いずれかのグループに属するトランザクションがワークシートに表示されます。別の方法として、各サプライヤのレコードを容易に比較できるように、「サプライヤ.サプライヤ名」列でワークシートをソートすることもできます。

次に、グループ内のレコードを買掛/未払金レコードと相互参照して、いずれかの請求書レコードが本当に重複しているかどうか、および重複している場合はどれかを判断できます。最後に、買掛/未払金の「請求書.請求書支払ステータス・インジケータ」列は、各レコードに対して支払が行われているかどうかを示します。支払が行われていない重複は取り消すことができます。フィルタリングする列の個別の値ごとに、このプロセスを繰り返します。