接続の作成の前提条件

RESTアダプタとの接続を作成するには、次の前提条件を満たす必要があります:

OAuthセキュリティ・ポリシーの使用

いずれかのOAuthセキュリティ・ポリシーを使用している場合は、クライアント・アプリケーションを登録し、Connectionsページの必須フィールドを入力しておく必要があります。 Basic認証および「No Security Policy」セキュリティ・ポリシーは除外されます。

クライアント・アプリケーションでリソース・サーバー上のリソースへのアクセスをリクエストできるように、まず、リソース・サーバーに関連付けられている認証サーバーにクライアント・アプリケーションを登録する必要があります。

通常、登録は1回のみのタスクです。 登録すると、クライアント・アプリケーションの登録が取り消されないかぎり、登録は有効なままとなります。

登録時、クライアント・アプリケーションには、認証サーバーによりクライアントIDとクライアント・シークレット(パスワード)が割り当てられます。 クライアントIDとシークレットは、その認証サーバーのクライアント・アプリケーションに対して一意です。 クライアント・アプリケーションを複数の認証サーバー(Facebook、Twitter、Googleなど)に登録する場合は、各認証サーバーにより、独自のクライアントIDがクライアント・アプリケーションに発行されます。

@ref: http://tutorials.jenkov.com/oauth2/authorization.htmlOAuth構成については、プロバイダのドキュメントをよく確認して、適切な値を指定します。

SSLエンドポイント使用

SSLエンドポイントについては、サーバー証明書を入手してアップロードします。 「外部サービスに接続するための証明書のアップロード」を参照してください。

Amazon Web Services (AWS) REST APIの使用

Amazon Web Services (AWS) REST APIを使用する接続を作成するには、必要なアクセスキーおよびシークレット・キーを取得する必要があります。 「セキュリティ資格証明の理解と取得」を参照してください。

OCIシグネチャ・バージョン1セキュリティ・ポリシーの使用

-

API署名キーを作成します。 次に、Oracle Cloud Infrastructureに署名キーを指定します。

opensslを使用して、Oracle Cloud Infrastructureに署名キーを作成します。 キーはRSA (PKCS1)形式である必要があります。 作成中、キーを保護するパス・フェーズも作成します。 接続ページでOCIシグネチャ・バージョン1セキュリティ・ポリシーを構成する場合は、キーおよびパスフレーズの両方が必要です。 「キー・ペアの作成」を参照してください。Oracle Cloud InfrastructureコンソールからダウンロードしたキーがPKCS8形式の場合、RSA (PKCS1)形式に変換する必要があります。 「OCIシグネチャ・バージョン1セキュリティ・ポリシーのための秘密キーのPKCS8からRSA (PKCS1)形式への変換」を参照してください。

OCIシグネチャ・バージョン1のセキュリティ・ポリシーをすでに使用している既存の接続は、引き続き機能するため、アップグレードする必要はありません。

- Oracle Cloud Infrastructureコンソールにサインインします。

- ナビゲーション・メニューを開き、「アイデンティティ&セキュリティ」をクリックします。 「アイデンティティ」で、「ユーザー」をクリックします。

テナンシのユーザーのリストが表示されます。

- ユーザー・ページで、使用するユーザー名のリンクをクリックします。

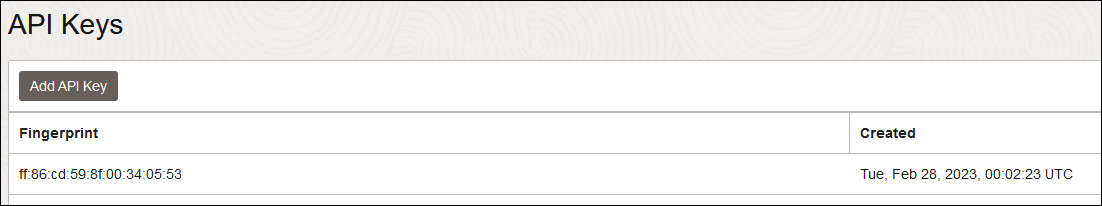

- 「APIキー」セクションまでスクロールして、「APIキーの追加」をクリックします。

- 「APIキーの追加」ダイアログで、作成した公開キーの内容を入力して「追加」をクリックします。

- Oracle Cloud Infrastructureによって生成されたフィンガ・プリントの値をコピーします。 この値は、接続ページでOCIシグネチャ・バージョン1のセキュリティ・ポリシーを構成するときに必要です。

- Oracle Cloud Infrastructureコンソールで、テナンシOCIDおよびユーザーOCIDの詳細を取得します。 Oracle Cloud Infrastructureにサインアップすると、Oracleは会社のテナンシを作成します。これは、クラウド・リソースを作成、編成および管理できるOracle Cloud Infrastructure内のセキュアで分離されたパーティションです。

- Oracle Cloud Infrastructureコンソールにサインインします。

- ナビゲーション・メニューを開き、Governance & Administrationをクリックします。 「アカウント管理」で、「テナンシ詳細」をクリックします。

- 「テナンシ情報」セクションで、「表示」をクリックしてOCIDテナンシ値を表示します。

- 値をコピーします。 この値は、接続ページでOCIシグネチャ・バージョン1のセキュリティ・ポリシーを構成するときに必要です。

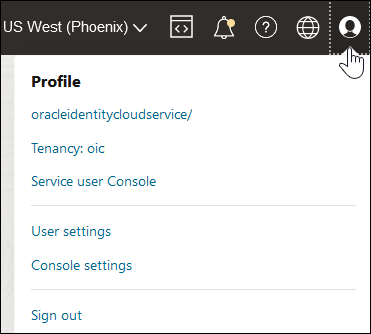

- ヘッダーで、「プロファイル」アイコンをクリックし、「ユーザー設定」を選択します。

ノート:

ナビゲーション・メニューを開いて「アイデンティティ&セキュリティ」をクリックし、「アイデンティティ」の下にある「ユーザー」をクリックしてユーザー・プロファイルにアクセスすることもできます。 - 「表示」をクリックして、OCIDユーザー値を表示します。

- 値をコピーします。 この値は、接続ページでOCIシグネチャ・バージョン1のセキュリティ・ポリシーを構成するときに必要です。

RPSTおよびOCIサービス起動セキュリティ・ポリシーの使用

RPSTおよびOCIサービス起動セキュリティ・ポリシーを使用するには、次の前提条件を満たす必要があります。

- クラウド・テナンシでアイデンティティ・ドメインが使用されていることを確認します。 接続ページで選択したOCIサービス起動セキュリティ・ポリシーは、アイデンティティ・ドメインに対して有効になっていないクラウド・テナンシでは機能しません。 不明な場合は、管理者に問い合せてください。

- 必要な動的グループを作成し、そのグループにポリシーを割り当てて、Oracle IntegrationインスタンスがOracle Cloud Infrastructureファンクション、Oracle Cloud Infrastructureオブジェクト・ストレージ、Oracle Cloud Infrastructure VisionなどのOracle Cloud Infrastructureサービスにアクセスできるようにします。 このポリシーは、動的グループの権限を定義し、動的グループがOracle Cloud Infrastructureサービスに対して実行できる操作を決定します。

- Oracle Cloud Infrastructureコンソールにログインします。

- Oracle IntegrationインスタンスのOAuthアプリケーションのクライアントIDを取得します。

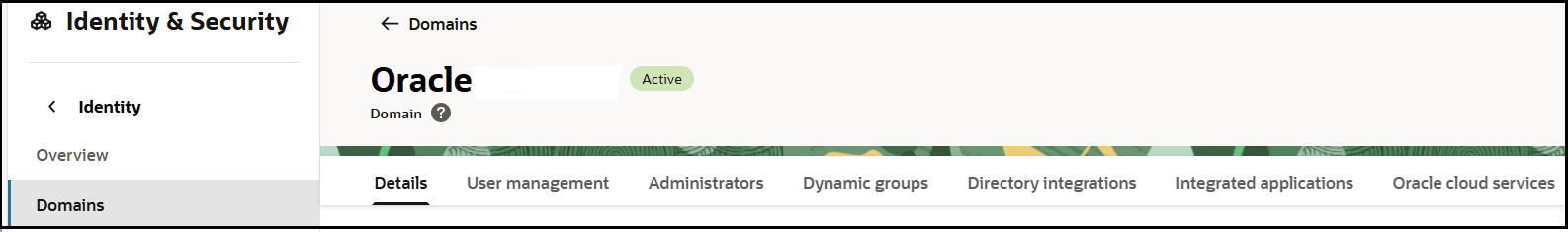

- ナビゲーション・ペインで、「アイデンティティ&セキュリティ」を選択します。

- 「アイデンティティ」の下で、「ドメイン」を選択します。

- 右上隅で「プロファイル」を選択し、アイデンティティ・ドメインをクリックします。

- メニュー・バーで、「Oracleクラウド・サービス」をクリックします。

ドメインのOracle Cloud Servicesページが表示されます。

- 「名前」列で、サービス・インスタンスをクリックします。

- 「OAuth構成」をクリックします。

- 「一般情報」セクションまでスクロール・ダウンし、動的グループの作成に使用するクライアントID値をコピーします。

- 上部にあるブレッドクラムまでスクロールし、「Oracleクラウド・サービス」をクリックしてアイデンティティ・ドメインのメイン・ページに戻ります。

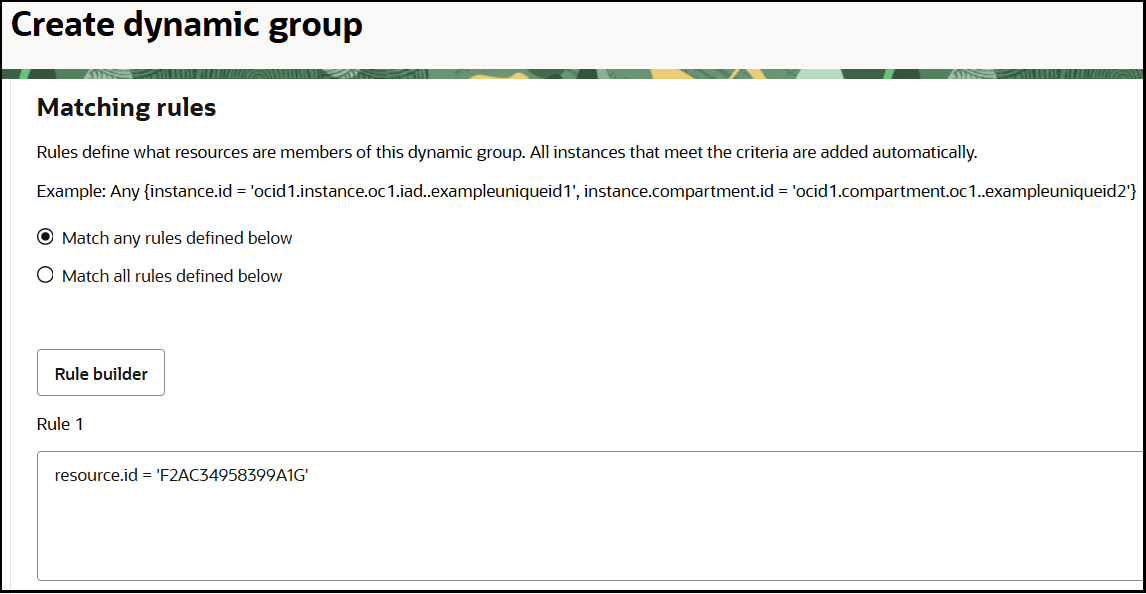

- メニュー・バーで、「動的グループ」をクリックします。

- 「動的グループの作成」をクリックします。

- 次の詳細を入力します。

- 「名前」および「説明」フィールドに値を入力します。 次のフィールドは必須です

- 「一致ルール」セクションで、必要なルールを入力します。 指定するリソースIDは、Oracle IntegrationインスタンスのOAuthアプリケーションのクライアントIDと一致する必要があります。 必ず値を一重引用符で囲んでください。 たとえば:

resource.id = 'client_ID'

- 「作成」をクリックします。

- 左側にあるナビゲーション・ペインで、「ポリシー」をクリックします。

- 「Create Policy」をクリックします。

- ポリシーを作成するコンパートメントを選択します。

- 次の詳細を入力します。

- 「名前」および「説明」フィールドに値を入力します。 次のフィールドは必須です

- 「ポリシー・ビルダー」セクションで、動的グループに必要なポリシーを作成します。 この例では、Oracle Integrationインスタンスが配置されているコンパートメント内のすべてのOracle Cloud Infrastructureサービス・リソースを管理するためにポリシーが指定されています。

allow dynamic-group dynamic_group to manage all-resources in compartment compartment_name説明:dynamic_group: ステップ5で指定した動的グループ名です。compartment_name: Oracle Integrationインスタンスが配置されているコンパートメントです。

- 「作成」をクリックします。

これにより、動的グループに関連付けられたOracle Integrationインスタンスが、この特定のコンパートメントのOracle Cloud Infrastructureサービスを呼び出すことができます。 RPSTトークンは、このポリシーを使用して動的グループにアクセス権が付与されているリソースに対してのみ有効です。

JWTアサーション・アウトバウンド使用

- 証明書ページでアップロードする署名キーを手動で作成します。 「外部サービスに接続するための証明書のアップロード」を参照してください。

通常、サービス・プロバイダは、署名キーおよび形式の生成方法について説明します。 例については、「必要なキーとOCID」を参照してください。

- JWTヘッダーおよびJWTペイロードJSONファイルを作成します。 JWTアサーションをサポートするように「RESTアダプタ」を構成する場合は、接続ページで両方のファイルをアップロードします。 たとえば:

JWTヘッダーJSONファイルの例 JWTペイロードJSONファイルの例 { "alg": "RS256", "kid": "cecsassertion" }説明:

alg: 使用するアルゴリズム。kid: 一意に生成され、アップロードされた署名キーに関連付けられているキー識別子。

{ "iss": "3485233d3fed4fbcb38338e536d399fc", "sub": "3485233d3fed4fbcb38338e536d399fc", "aud": "https://identity.oraclecloud.com/", "exp": 1672564057" }説明:

- JWT発行者(

iss): アサーションを発行したエンティティの一意の識別子。 これは通常、アサーションの署名または整合性の保護に使用されるキー・マテリアルを保持するエンティティです。 発行者の例は、OAuthクライアント(アサーションが自己発行されている場合)およびサード・パーティのセキュリティ・トークン・サービスです。 アサーションが自己発行の場合、発行者の値はクライアント識別子(client_id)になります。 アサーションがセキュリティ・トークン・サービス(STS)によって発行された場合、発行者は、認可サーバーによって認識される方法でSTSを識別する必要があります。 アサーションには発行者が含まれている必要があります。 - JWTサブジェクト(

sub): 通常、サブジェクトは、アクセス・トークンがリクエストされている認可されたアクセサ(リソース所有者または認可された委任者)を識別します。 場合によっては、匿名ユーザーを示す疑似匿名識別子やほかの値になることがあります。 クライアントが自身のかわりに動作している場合、サブジェクトはクライアントclient_idの値である必要があります。 アサーションにはサブジェクトが含まれている必要があります。 - JWTオーディエンス(

aud): アサーションを処理するパーティを識別する値。 アサーションには、認可サーバーを目的のオーディエンスとして識別するオーディエンスが含まれている必要があります。 認可サーバーは、目的のオーディエンス(この場合はアイデンティティ・ドメイン)として独自のアイデンティティを含まないアサーションを拒否する必要があります。 - 有効期限(

exp): アサーションが期限切れになる時間。 シリアライズはアサーション形式によって異なる場合がありますが、時間はタイムゾーン・コンポーネントなしでUTC形式で表す必要があります。 アサーションには、アサーションを使用できる期間を制限する期限切れエンティティが含まれている必要があります。 認可サーバーは期限切れのアサーションを拒否する必要があります(システム間で許容されるクロック・スキューに従います)。 認可サーバーは、今後不合理な属性値でexpires-atのアサーションを拒否することがあります。

ノート:

サービス・プロバイダのJWTドキュメントを慎重に確認し、ヘッダーおよびペイロード・ファイルを正しく作成するためにサービス・プロバイダが必要とするすべてのガイドラインに従っていることを確認してください。 各ファイルの内容は、サービス・プロバイダによって異なります。 「RESTアダプタ」は、次のサービス・プロバイダが提供するJWTの様々な実装をサポートしています:- NHS (「アプリケーション制限付きRESTful API - 署名済JWT認証」および「ステップ4: 公開キーの登録」を参照)

- FHIR (「OAuth 2.0の使用」および「スタンドアロン起動」を参照)

- DocuSign (「JWT付与によるアクセス・トークンの取得方法」を参照 )

- Adobe eSign (「JWT (サービス・アカウント)認証」を参照)

- Microsoft (「Microsoftアイデンティティ・プラットフォームとOAuth 2.0 On-Behalf-Ofフロー」を参照)

- Okta (「サービス・アプリケーションを使用したOkta用のOAuthの実装」および「秘密キーを含むJWT」を参照)

「RESTアダプタ」とOracle NetSuiteの間のアイデンティティ伝播の前提条件

「RESTアダプタ」トリガー接続からOracle NetSuiteにユーザー・アイデンティティを伝播するには、次の前提条件を実行する必要があります。

-

「Oracle NetSuiteアダプタ」トークン・ベース認証(TBA)セキュリティ・ポリシーの前提条件を完了します。 このプロセス中に、「Oracle NetSuiteアダプタ」呼出し接続の作成時に指定したトークンIDおよびトークン・シークレットの値を生成します。 「Oracle Integration 3でのOracle NetSuiteアダプタの使用」の「トークン・ベース認証セキュリティ・ポリシーの前提条件」を参照してください。

- 「Oracle NetSuiteアダプタ」呼出し接続を作成します。 作成時に、Oracle NetSuiteで作成したトークンIDやトークン・シークレットなどのパラメータ値を指定します。 「Oracle Integration 3でのOracle NetSuiteアダプタの使用」の「接続セキュリティの構成」を参照してください。

- Oracle Cloud Infrastructureコンソールで機密アプリケーションを作成します。 クライアント資格証明権限付与タイプを選択して構成します。 ユーザー・アイデンティティをOracle NetSuiteに伝播するために使用されるカスタムJWT要求は、この権限付与タイプで動作します。 このタスクには管理者権限が必要です。

「Oracle Integration 3でのRESTアダプタの使用」の「アイデンティティ・ドメイン環境でのOAuth 2.0権限の使用」を参照してください。

- Oracle Integrationサービス・インスタンスに関連付けられたOracle Cloud Infrastructure Identity and Access Managementアイデンティティ・ドメインにカスタム・クレームを作成します。 「カスタム請求の管理」を参照してください。 このタスクには、Oracle Cloud Infrastructure Identity and Access Managementアイデンティティ・ドメインの管理者権限が必要です。 これらのリソースにアクセスするためのアクセス・トークンを生成するには、「IAMアイデンティティ・ドメインAPI」を参照してください。