14 Oracle Database Vaultのスキーマ、ロールおよびアカウント

Oracle Database Vaultには、Database Vaultオブジェクトが含まれるスキーマや、特定のタスクの職務分離を提供するロール、およびデフォルト・ユーザーのアカウントが用意されています。

- Oracle Database Vaultスキーマ

Oracle Database Vaultスキーマ(DVSYSおよびDVF)は、Oracle Database Vaultの管理およびランタイム処理をサポートしています。 - Oracle Database Vaultロール

Oracle Database Vaultには、実行する必要がある特定のユーザー・タスクに基づいていて、職務分離の概念に従うデフォルト・ロールが用意されています。 - 登録中に作成されるOracle Database Vaultアカウント

登録中に作成するアカウントにより、Oracle Database Vaultは職務分離の概念に準拠し、ユーザーが実行するタスクに基づいて柔軟性を提供できます。 - バックアップOracle Database Vaultアカウント

ベスト・プラクティスとして、DV_OWNERロールとDV_ACCTMGRロールのバックアップ・アカウントを保持することをお薦めします。

14.1 Oracle Database Vaultスキーマ

Oracle Database Vaultスキーマ(DVSYSおよびDVF)は、Oracle Database Vaultの管理およびランタイム処理をサポートしています。

14.1.1 DVSYSスキーマ

DVSYSスキーマには、Oracle Database Vaultデータベース・オブジェクトが含まれます。

このオブジェクトは、Oracle Database Vault構成情報を格納し、Oracle Database Vaultの管理およびランタイム処理をサポートしています。

デフォルト・インストールでは、DVSYSスキーマはロックされています。DVSYSスキーマは、従来の監査で使用されるAUDIT_TRAIL$表も所有します。Oracle AI Database 26ai以降では、従来の監査はサポートされません。AUDIT_TRAIL$表は、リリース26aiにアップグレードされたデータベース、およびアップグレードから存在する従来の監査ポリシーで使用できます。

DVSYSスキーマは、CDBルートおよび各プラガブル・データベースに存在します。CDBルートまたはプラガブル・データベースでALTER SESSION文を使用しようとすると、DVSYSスキーマが他のコンテナに切り替わることができなくなります。

Oracle Database Vaultでは、保護スキーマ設計を使用してDVSYSスキーマを保護します。保護スキーマ設計により、スキーマはシステム権限(SELECT ANY TABLE、CREATE ANY VIEW、DROP ANYなど)の不正使用から保護されます。

DVSYSスキーマは、Oracle Database Vaultによって次のように保護されます。

-

DVSYS保護スキーマとその管理ロールは削除できません。デフォルトで、DVSYSアカウントはロックされています。 -

デフォルトでは、ユーザーは

DVSYSアカウントに直接ログインできません。ユーザーがこのアカウントに直接ログインできるように制御するには、DBMS_MACADM.DISABLE_DV_DICTIONARY_ACCTSプロシージャを実行してユーザーがログインできないようにして、DBMS_MACADM.ENABLE_DV_DICTIONARY_ACCTSプロシージャを実行してログインを許可します。 -

CREATE USER、ALTER USER、DROP USER、CREATE PROFILE、ALTER PROFILE、DROP PROFILEなどの文は、DV_ACCTMGRロールを持つユーザーのみが発行できます。 -

データベース定義言語(DDL)およびデータ操作言語(DML)のコマンドに対する強力な

ANYシステム権限は、保護スキーマではブロックされます。つまり、DVSYSスキーマのオブジェクトは、スキーマ・アカウント自体によって作成される必要があります。また、スキーマ・オブジェクトへのアクセスは、オブジェクト権限の付与により認可される必要があります。 -

DVSYSスキーマのオブジェクト権限は、スキーマのDatabase Vault管理ロールにのみ付与できます。つまり、ユーザーは、事前定義済管理ロールによってのみ保護スキーマにアクセスできます。 -

スキーマのDatabase Vault事前定義済管理ロールに対して

ALTER ROLE文を発行できるのは、保護されたスキーマ・アカウントDVSYSのみです。 -

SQL文の実行に、

SYS.DBMS_SYS_SQL.PARSE_AS_USERプロシージャを保護スキーマDVSYSのかわりに使用することはできません。

ノート:

データベース・ユーザーは、Oracle Database Vaultの管理ロール(たとえばDV_ADMINおよびDV_OWNER)に、追加のオブジェクト権限およびロールを付与できます。ただし、付与に十分な権限がある場合にかぎります。

関連トピック

親トピック: Oracle Database Vaultスキーマ

14.1.2 DVFスキーマ

DVFスキーマは、Oracle Database Vault DBMS_MACSEC_FUNCTION PL/SQLパッケージの所有者です。

このパッケージには、ファクタ・アイデンティティを取得するファンクションが含まれます。Oracle Database Vaultのインストール後、DVFアカウントをより確実に保護するために、このアカウントがインストール処理によってロックされます。新しいファクタを作成すると、Oracle Database Vaultでそのファクタの取得ファンクションが新たに作成され、このスキーマに保存されます。

DVFユーザーはALTER SESSION文を使用して他のコンテナに切り替えることはできません。

デフォルトでは、ユーザーはDVFアカウントに直接ログインできません。ユーザーがこのアカウントに直接ログインできるように制御するには、DBMS_MACADM.DISABLE_DV_DICTIONARY_ACCTSプロシージャを実行してユーザーがログインできないようにして、DBMS_MACADM.ENABLE_DV_DICTIONARY_ACCTSプロシージャを実行してログインを許可します。

親トピック: Oracle Database Vaultスキーマ

14.2 Oracle Database Vaultロール

Oracle Database Vaultには、実行する必要がある特定のユーザー・タスクに基づいていて、職務分離の概念に従うデフォルト・ロールが用意されています。

- Oracle Database Vaultロールについて

Oracle Database Vaultには、Oracle Database Vaultの管理に必要な一連のロールが用意されています。 - Oracle Database Vaultロールの権限

Oracle Database Vaultのロールは、職務分離の利点が最大限に高まるよう設計されています。 - ユーザーへのOracle Database Vaultのロールの付与

Enterprise Manager Cloud Controlを使用して、ユーザーにOracle Database Vaultのロールを付与できます。 - DV_ACCTMGR Database Vaultアカウント・マネージャ・ロール

DV_ACCTMGRロールは強力なロールであり、アカウント管理のために使用します。 - DV_ADMIN Database Vault構成管理者ロール

DV_ADMINロールはOracle Database VaultのPL/SQLパッケージを制御します。 - DV_AUDIT_CLEANUP監査証跡クリーンアップ・ロール

DV_AUDIT_CLEANUPロールは、パージ操作のために使用します。 - DV_DATAPUMP_NETWORK_LINK Data Pumpネットワーク・リンク・ロール

DV_DATAPUMP_NETWORK_LINKロールはData Pumpインポート操作のために使用します。 - DV_GOLDENGATE_ADMIN GoldenGate管理ロール

DV_GOLDENGATE_ADMINロールは、Oracle GoldenGateとともに使用します。 - DV_GOLDENGATE_REDO_ACCESS GoldenGate REDOログ・ロール

DV_GOLDENGATE_REDO_ACCESSロールは、Oracle GoldenGateとともに使用します。 - DV_MONITOR Database Vault監視ロール

DV_MONITORロールはOracle Database Vaultを監視するために使用します。 - DV_OWNER Database Vault所有者ロール

DV_OWNERロールでは、Oracle Database Vaultロールおよびその構成を管理できます。 - DV_PATCH_ADMIN Database Vaultデータベース・パッチ・ロール

DV_PATCH_ADMINロールは、パッチ操作のために使用します。 - DV_POLICY_OWNER Database Vault所有者ロール

DV_POLICY_OWNERロールでは、データベース・ユーザーが、制限されたレベルのOracle Database Vaultポリシーを管理できるようになります。 - DV_SECANALYST Database Vaultセキュリティ分析者ロール

DV_SECANALYSTロールでは、アクティビティを分析できます。 - DV_XSTREAM_ADMIN XStream管理ロール

DV_XSTREAM_ADMINロールは、Oracle XStreamのために使用します。

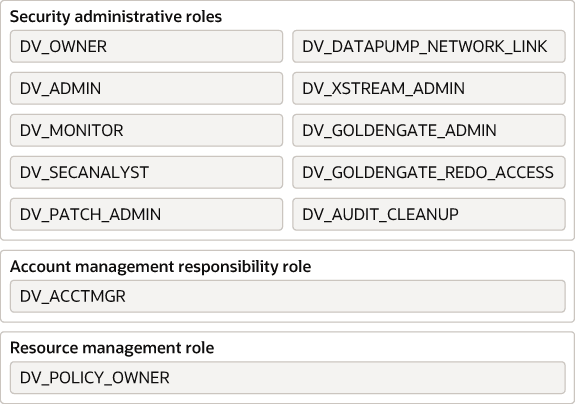

14.2.1 Oracle Database Vaultロールについて

Oracle Database Vaultには、Oracle Database Vaultの管理に必要な一連のロールが用意されています。

次の図は、これらのロールがデータベース内の職務分離の第1段階を実現するためにどのように設計されているかを示しています。これらのロールをどのように使用するかは、会社の要件によって異なります。

ノート:

追加のオブジェクト権限およびロールをOracle Database Vaultロールに付与して、権限の範囲を拡大できます。たとえば、SYSDBA管理権限でログインしたユーザーは、オブジェクトがDVSYSスキーマまたはレルムにないかぎり、オブジェクト権限をOracle Database Vaultロールに付与できます。

親トピック: Oracle Database Vaultロール

14.2.2 Oracle Database Vaultロールの権限

Oracle Database Vaultのロールは、職務分離の利点が最大限に高まるよう設計されています。

DV_PATCH_ADMIN、DV_XSTREAM、DV_GOLDENGATE_ADMINおよびDV_GOLDENGATE_REDO_ACCESSロールは、システム権限がないため、次のセクションには含まれていません。

DVSYSスキーマ、EXECUTE権限

この権限を使用できるロール:

DV_ADMIN(すべてのOracle Database Vault PL/SQLパッケージに対するEXECUTE権限が含まれます)DV_OWNER(すべてのOracle Database Vault PL/SQLパッケージに対するEXECUTE権限が含まれます)DV_POLICY_OWNER(一部のDBMS_MACADMプロシージャ)

この権限を拒否されるロール:

DV_ACCTMGRDV_AUDIT_CLEANUPDV_MONITORDV_SECANALYST

DVSYSスキーマ、SELECT権限

この権限を使用できるロール:

DV_ADMINDV_AUDIT_CLEANUP(一部のDatabase Vault表とビュー。AUDIT_TRAIL$表、DV$ENFORCEMENT_AUDITビューおよびDV$CONFIGURATION_AUDITビューに対してSELECT文を実行できます)DV_MONITORDV_OWNERDV_POLICY_OWNER(一部のDBMS_MACADMプロシージャおよびPOLICY_OWNER*ビューのみ)DV_SECANALYST(一部のDatabase Vaultビュー。DV_SECANALYSTは、Oracle Database Vaultで提供されるビューを介して、DVSYSスキーマ・オブジェクトに問合せできます)

この権限を拒否されるロール:

DV_ACCTMGR

DVSYSスキーマ、DELETE権限

この権限を使用できるロール:

DV_AUDIT_CLEANUP(一部のDatabase Vault表とビュー、AUDIT_TRAIL$表、DV$ENFORCEMENT_AUDITビューおよびDV$CONFIGURATION_AUDITビューに対してDELETEを実行できます)DV_OWNER(一部のDatabase Vault表とビュー、AUDIT_TRAIL$表、DV$ENFORCEMENT_AUDITビューおよびDV$CONFIGURATION_AUDITビューに対してDELETEを実行できます)

この権限を拒否されるロール:

DV_ACCTMGRDV_ADMINDV_MONITORDV_POLICY_OWNERDV_SECANALYST

DVSYSスキーマ、オブジェクトの権限の付与

この権限を使用できるロール: なし

この権限を拒否されるロール:

DV_ACCTMGRDV_ADMINDV_AUDIT_CLEANUPDV_MONITORDV_OWNERDV_POLICY_OWNERDV_SECANALYST

DVFスキーマ、EXECUTE権限

この権限を使用できるロール:

DV_OWNER

この権限を拒否されるロール:

DV_ACCTMGRDV_ADMINDV_AUDIT_CLEANUPDV_MONITORDV_OWNERDV_POLICY_OWNERDV_SECANALYST

DVFスキーマ、SELECT権限

この権限を使用できるロール:

DV_OWNERDV_SECANALYST

この権限を拒否されるロール:

DV_ACCTMGRDV_ADMINDV_AUDIT_CLEANUPDV_MONITORDV_POLICY_OWNER

Database Vaultの監視権限

この権限を使用できるロール:

DV_ADMINDV_OWNERDV_MONITORDV_SECANALYST

この権限を拒否されるロール:

DV_ACCTMGRDV_AUDIT_CLEANUPDV_POLICY_OWNER

Database Vaultレポートの実行権限

この権限を使用できるロール:

DV_ADMINDV_OWNERDV_SECANALYST

この権限を拒否されるロール:

DV_ACCTMGRDV_AUDIT_CLEANUPDV_MONITORDV_POLICY_OWNER

SYSスキーマ、SELECT権限

この権限を使用できるロール:

DV_MONITORDV_OWNERDV_SECANALYST(DV_OWNERおよびDV_ADMINと同じシステム・ビュー)

この権限を拒否されるロール:

DV_ACCTMGRDV_ADMINDV_AUDIT_CLEANUPDV_POLICY_OWNER

SYSMANスキーマ、SELECT権限

この権限を使用できるロール:

DV_OWNER(SYSMANの一部)DV_SECANALYST(SYSMANの一部)

この権限を拒否されるロール:

DV_ACCTMGRDV_ADMINDV_AUDIT_CLEANUPDV_MONITORDV_POLICY_OWNER

ユーザー・アカウントおよびプロファイルのCREATE、ALTER、DROP権限

この権限には、DVSYSアカウントの削除や変更、およびDVSYSパスワードの変更のための権限は含まれません。

この権限を使用できるロール:

DV_ACCTMGR

この権限を拒否されるロール:

DV_ADMINDV_AUDIT_CLEANUPDV_MONITORDV_OWNERDV_POLICY_OWNERDV_SECANALYST

レルムを定義するスキーマのオブジェクトの管理

この権限には、CREATE ANY 、ALTER ANY およびDROP ANYなど、ANY権限が含まれます。

この権限を使用できるロール: なし

この権限を拒否されるロール:

DV_ACCTMGRDV_AUDIT_CLEANUPDV_ADMINDV_MONITORDV_OWNER(SYSMANの一部)DV_POLICY_OWNERDV_SECANALYST(SYSMANの一部)

RESOURCEロール権限

RESOURCEロールは、CREATE CLUSTER 、CREATE INDEXTYPE 、CREATE OPERATOR 、CREATE PROCEDURE 、CREATE SEQUENCE 、CREATE TABLE 、CREATE TRIGGER、CREATE TYPEといったシステム権限を提供します。

この権限を使用できるロール: なし

この権限を拒否されるロール:

DV_ACCTMGRDV_ADMINDV_AUDIT_CLEANUPDV_MONITORDV_OWNER(SYSMANの一部)DV_POLICY_OWNERDV_SECANALYST(SYSMANの一部)

親トピック: Oracle Database Vaultロール

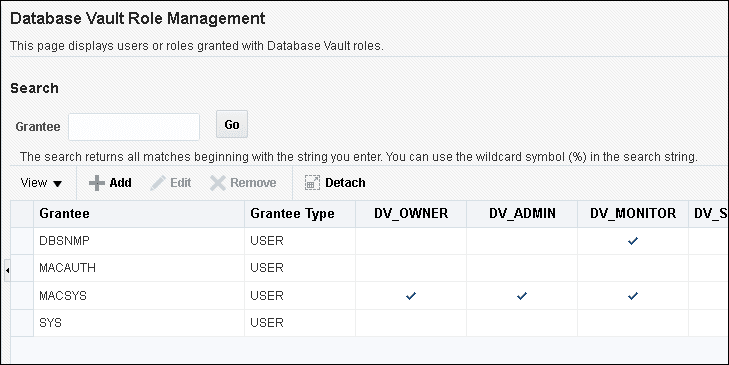

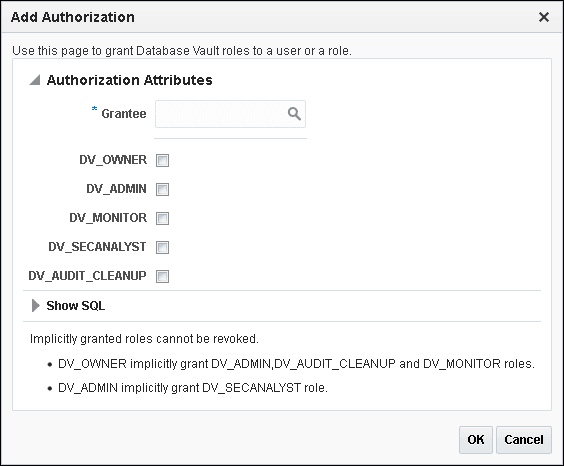

14.2.3 ユーザーへのOracle Database Vaultのロールの付与

Enterprise Manager Cloud Controlを使用して、ユーザーにOracle Database Vaultのロールを付与できます。

親トピック: Oracle Database Vaultロール

14.2.4 DV_ACCTMGR Database Vaultアカウント・マネージャ・ロール

DV_ACCTMGRロールは強力なロールであり、アカウント管理のために使用します。

DV_ACCTMGRロールを使用して、データベース・アカウントとデータベース・プロファイルの作成および管理を行います。このガイドでは、例のDV_ACCTMGRロールがdvacctmgrというユーザーに割り当てられます。

DV_ACCTMGRロールに関連付けられた権限

このロールを付与されているユーザーは、DV_SECANALYST、DV_AUDIT_CLEANUPおよびDV_MONITORロールを付与されているユーザーを含め、ユーザー・アカウントまたはプロファイルに対してCREATE文、ALTER文、DROP文を使用できます。

このユーザーは、他のユーザーにCREATE SESSION権限を付与することもできます。ただし、DV_ACCTMGRロールを付与されているユーザーは、次の操作は実行できません。

-

DVSYSアカウントに対するALTER文またはDROP文 -

DV_ADMINまたはDV_OWNERロールが付与されているユーザーに対するALTER文またはDROP文 -

DV_ADMINまたはDV_OWNERロールが付与されているユーザーのパスワード変更

CDBルート内のDV_ACCTMGRロールを付与された共通ユーザーは、共通DV_ACCTMGRユーザーにPDBでのSET CONTAINER権限またはDV_ACCTMGRロールがない場合でも、CDBルート内の共通ユーザーまたは共通プロファイルを変更できます。

DV_ACCTMGRロールに関連付けられたシステム権限とオブジェクト権限の完全なリストを検索するには、十分な権限でデータベース・インスタンスにログインし、次の問合せを入力します。

SELECT TABLE_NAME, OWNER, PRIVILEGE FROM DBA_TAB_PRIVS WHERE GRANTEE = 'DV_ACCTMGR'; SELECT PRIVILEGE FROM DBA_SYS_PRIVS WHERE GRANTEE = 'DV_ACCTMGR';

ヒント:

-

DV_ACCTMGRユーザーが他のユーザーにANY権限を付与または取り消せるようにする場合は、SYSDBA権限を持つユーザーSYSとしてログインし、このユーザーにGRANT ANY PRIVILEGE権限およびREVOKE ANY PRIVILEGE権限を付与します。次に、このユーザーを所有者としてOracleシステム権限およびロール管理レルムに追加します。 -

DV_ACCTMGRユーザーの別個の名前付きアカウントを作成することをお薦めします。このようにすると、このユーザーがパスワードを忘れた場合に、担当者が元のDV_ACCTMGRアカウントとしてログインしそのユーザーのパスワードをリセットできます。それ以外の場合は、Oracle Database Vaultを無効にし、SYSまたはSYSTEMとしてログインしてパスワードを再作成し、Oracle Database Vaultを再び有効にする必要があります。

DV_ACCTMGRがGRANT操作とREVOKE操作に及ぼす影響

SYSやSYSTEMなど、GRANT ANY ROLEシステム権限のみを持つアカウントには、他のデータベース・アカウントに対してこのロールを付与する権限または取り消す権限がありません。

DV_ACCTMGRロールおよびADMIN OPTIONを持つアカウントは、このロールを指定されたデータベース・アカウントに付与することも、他のアカウントからこのロールを取り消すこともできます。

Oracle Database Vaultセキュリティを無効にした場合のDV_ACCTMGRステータス

すべてのOracle AI Databaseロールの保護は、Oracle Database Vaultが有効になっている場合にのみ適用されます。

Oracle Database Vaultが無効になっている場合、GRANT ANY ROLEシステム権限を持つアカウントはすべて、保護対象のDatabase Vaultロールに対してGRANT操作およびREVOKE操作を実行できます。

親トピック: Oracle Database Vaultロール

14.2.5 DV_ADMIN Database Vault構成管理者ロール

DV_ADMINロールはOracle Database VaultのPL/SQLパッケージを制御します。

これらのパッケージは、Oracle Enterprise Manager Cloud ControlでDatabase Vault Administratorユーザー・インタフェースの基礎となるインタフェースです。

DV_ADMINロールに関連付けられた権限

DV_ADMINロールは、DVSYSパッケージ(DBMS_MACADMおよびDBMS_MACUTL)に対するEXECUTE権限を保持します。

また、DV_ADMINにはDV_SECANALYSTロールによって提供された機能が含まれるため、これを使用するとOracle Database Vaultレポートの実行やOracle Database Vaultの監視が可能になります。インストール中、DV_ADMINロールがDV_OWNERロールにADMIN OPTION付きで付与されます。

また、DV_ADMINロールは、DBA_DV_POLICY、DBA_DV_POLICY_OWNERおよびDBA_DV_POLICY_OBJECTデータ・ディクショナリ・ビューに対するSELECT権限を提供します。

DV_ADMINロールに関連付けられたシステム権限とオブジェクト権限の完全なリストを検索するには、十分な権限でデータベース・インスタンスにログインし、次の問合せを入力します。

SELECT TABLE_NAME, OWNER, PRIVILEGE FROM DBA_TAB_PRIVS WHERE GRANTEE = 'DV_ADMIN'; SELECT PRIVILEGE FROM DBA_SYS_PRIVS WHERE GRANTEE = 'DV_ADMIN';

DV_ADMINがGRANT操作とREVOKE操作に及ぼす影響

SYSやSYSTEMなど、GRANT ANY ROLEシステム権限のみを持つアカウントには、他のデータベース・アカウントに対してDV_ADMINを付与する権限または取り消す権限がありません。

DV_OWNERロールを持つユーザーは、任意のデータベース・アカウントに対してこのロールを付与する、または取り消すことができます。

DV_ADMINロールを持つユーザーのパスワード変更の管理

DV_ADMINロールを付与されているユーザーのパスワードを変更するには、あらかじめ、このアカウントからDV_ADMINロールを取り消しておく必要があります。

DV_ADMINロールを付与されているユーザーは、自分自身からロールを取り消さなくても、自分のパスワードを変更できます。

DV_ADMINユーザー・パスワードを変更するには、次のようにします。

-

DV_OWNERロールを付与されているアカウントを使用して、ルートまたはPDBにログインします。 -

パスワード変更が必要なユーザー・アカウントから

DV_ADMINロールを取り消します。 -

DV_ACCTMGRロールを付与されているユーザーとして接続し、このユーザーのパスワードを変更します。 -

DV_OWNERユーザーとして接続し、DV_ADMINロールをパスワードを変更したユーザーに再び付与します。

Oracle Database Vaultセキュリティを無効にした場合のDV_ADMINステータス

すべてのOracle Database Vaultロールの保護は、Oracle Database Vaultが有効な場合のみ実施されます。

Oracle Database Vaultが無効になっている場合、GRANT ANY ROLEシステム権限を持つアカウントはすべて、保護対象のDatabase Vaultロールに対してGRANT操作およびREVOKE操作を実行できます。

親トピック: Oracle Database Vaultロール

14.2.6 DV_AUDIT_CLEANUP監査証跡クリーンアップ・ロール

DV_MONITORロールはパージ操作のために使用します。

非統合監査環境でDatabase Vault監査証跡のパージを担当するユーザーにDV_AUDIT_CLEANUPロールを付与します。

このロールを使用してパージ操作を完了する方法については、「Oracle Database Vault監査証跡のアーカイブおよびパージ」で説明します。

DV_AUDIT_CLEANUPロールに関連付けられた権限

DV_AUDIT_CLEANUPロールには、Database Vault関連の3つの監査ビューに対してSELECTおよびDELETE権限があります。

-

DVSYS.AUDIT_TRAIL$表に対するSELECTおよびDELETE -

DVSYS.DV$ENFORCEMENT_AUDITビューに対するSELECTおよびDELETE -

DVSYS.DV$CONFIGURATION_AUDITビューに対するSELECTおよびDELETE

DV_AUDIT_CLEANUPがGRANT操作とREVOKE操作に及ぼす影響

デフォルトでは、このロールは、ADMIN OPTION付きのDV_OWNERロールに付与されます。

DV_OWNERロールを付与されているユーザーのみ、別のユーザーに対してDV_AUDIT_CLEANUPロールを付与する、または取り消すことができます。

Oracle Database Vaultセキュリティを無効にした場合のDV_AUDIT_CLEANUPステータス

すべてのOracle Database Vaultロールの保護は、Oracle Database Vaultが有効な場合のみ実施されます。

Oracle Database Vaultが無効になっている場合、GRANT ANY ROLEシステム権限を持つアカウントはすべて、保護対象のDatabase Vaultロールに対してGRANT操作およびREVOKE操作を実行できます。

親トピック: Oracle Database Vaultロール

14.2.7 DV_DATAPUMP_NETWORK_LINK Data Pumpネットワーク・リンク・ロール

DV_DATAPUMP_NETWORK_LINKロールはData Pumpインポート操作のために使用します。

Oracle Database Vault環境でNETWORK_LINKトランスポータブルData Pumpインポート操作の実行を担当するユーザーにDV_DATAPUMP_NETWORK_LINKロールを付与します。

このロールを使用すると、Oracle Data PumpのNETWORK_LINKトランスポータブル・インポート・プロセスをDatabase Vaultで厳格に制御できます。ただし、通常のOracle Data Pump操作を実行する方法は変更または制限されません。

DV_DATAPUMP_NETWORK_LINKロールに関連付けられた権限

DV_DATAPUMP_NETWORK_LINKロールに関連付けられているシステム権限はありませんが、DVSYSオブジェクトに対するEXECUTE権限を持ちます。

DV_DATAPUMP_NETWORK_LINKオブジェクト権限の完全なリストを検索するには、十分な権限でデータベース・インスタンスにログインし、次の問合せを入力します。

SELECT TABLE_NAME, OWNER, PRIVILEGE FROM DBA_TAB_PRIVS WHERE GRANTEE = 'DV_DATAPUMP_NETWORK_LINK';

DV_DATAPUMP_NETWORK_LINKロールでは、NETWORK_LINKトランスポータブルData Pumpインポート操作を実行するための十分なデータベース権限が提供されないことに注意してください。DV_DATAPUMP_NETWORK_LINKロールは、データベース管理者がOracle Database Vault環境でNETWORK_LINK トランスポータブルData Pumpインポートを実行するための追加要件(Oracle Data Pumpで現在必要な権限を補うもの)です。

DV_DATAPUMP_NETWORK_LINKがGRANT操作とREVOKE操作に及ぼす影響

DV_OWNERロールを付与されているユーザーのみ、別のユーザーに対してDV_DATAPUMP_NETWORK_LINKロールを付与する、または取り消すことができます。

Oracle Database Vaultセキュリティを無効にした場合のDV_DATAPUMP_NETWORK_LINKステータス

すべてのOracle AI Databaseロールの保護は、Oracle Database Vaultが有効になっている場合にのみ適用されます。

Oracle Database Vaultが無効になっている場合、GRANT ANY ROLEシステム権限を持つアカウントはすべて、保護対象のDatabase Vaultロールに対してGRANT操作およびREVOKE操作を実行できます。

14.2.8 DV_GOLDENGATE_ADMIN GoldenGate管理ロール

DV_GOLDENGATE_ADMINロールはOracle GoldenGateとともに使用します。

このロールを、Oracle Database Vault環境でOracle GoldenGateの構成を担当する任意のユーザーに付与します。

これにより、Oracle GoldenGateプロセスの管理をDatabase Vaultで厳格に制御できます。ただし、管理者が通常Oracle GoldenGateを管理する方法は変更または制限されません。

DV_GOLDENGATE_ADMINロールに関連付けられた権限

DV_GOLDENGATE_ADMINロールに関連付けられた権限はありません。

DV_GOLDENGATE_ADMINロールは、Oracle GoldenGateを構成するための十分なデータベース権限は提供しません。正確には、DV_GOLDENGATE_ADMINロールは、データベース管理者がOracle Database Vault環境でOracle GoldenGateを構成するための追加要件(Oracle GoldenGateで現在必要な権限を補うもの)です。

DV_GOLDENGATE_ADMINがGRANT操作とREVOKE操作に及ぼす影響

DV_OWNERロールを付与されているユーザーのみ、別のユーザーに対してDV_GOLDENGATE_ADMINロールを付与する、または取り消すことができます。

Oracle Database Vaultセキュリティを無効にした場合のDV_GOLDENGATE_ADMINステータス

すべてのOracle AI Databaseロールの保護は、Oracle Database Vaultが有効になっている場合にのみ適用されます。

Oracle Database Vaultが無効になっている場合、GRANT ANY ROLEシステム権限を持つアカウントはすべて、保護対象のDatabase Vaultロールに対してGRANT操作およびREVOKE操作を実行できます。

14.2.9 DV_GOLDENGATE_REDO_ACCESS GoldenGate REDOログ・ロール

DV_GOLDENGATE_REDO_ACCESSロールはOracle GoldenGateとともに使用します。

DV_GOLDENGATE_REDO_ACCESSロールを、Oracle Database Vault環境でOracle GoldenGateのTRANLOGOPTIONS DBLOGREADERメソッドの使用によるREDOログへのアクセスを担当する任意のユーザーに付与します。

これにより、Oracle GoldenGateプロセスの管理をDatabase Vaultで厳格に制御できます。ただし、管理者が通常Oracle GoldenGateを管理する方法は変更または制限されません。

DV_GOLDENGATE_REDO_ACCESSロールに関連付けられた権限

DV_GOLDENGATE_REDO_ACCESSロールに関連付けられた権限はありません。

DV_GOLDENGATE_REDO_ACCESSロールは、Oracle GoldenGateを構成するための十分なデータベース権限は提供しません。DV_GOLDENGATE_REDO_ACCESSロールは、データベース管理者の追加要件(Oracle GoldenGateで現在必要な権限を補うもの)です。

DV_GOLDENGATE_REDO_ACCESSがGRANT操作とREVOKE操作に及ぼす影響

DV_GOLDENGATE_REDO_ACCESSロールをADMIN OPTION付きで付与することはできません。

DV_OWNERロールを付与されているユーザーのみ、別のユーザーに対してDV_GOLDENGATE_REDO_ACCESSロールを付与する、または取り消すことができます。

Oracle Database Vaultセキュリティを無効にした場合のDV_GOLDENGATE_REDO_ACCESSステータス

すべてのOracle AI Databaseロールの保護は、Oracle Database Vaultが有効になっている場合にのみ適用されます。

Oracle Database Vaultが無効になっている場合、GRANT ANY ROLEシステム権限を持つアカウントはすべて、保護対象のDatabase Vaultロールに対してGRANT操作およびREVOKE操作を実行できます。

14.2.10 DV_MONITOR Database Vault監視ロール

DV_MONITORロールはOracle Database Vaultを監視するために使用します。

DV_MONITORロールにより、Oracle Enterprise Manager Cloud Controlエージェントは、Oracle Database Vaultでレルムまたはコマンド・ルール定義に関する違反未遂および構成の問題を監視できます。

このロールにより、Cloud Controlでは、レルム定義およびコマンド・ルール定義を読み取ってデータベース間で伝播できます。

DV_MONITORロールに関連付けられた権限

DV_MONITORロールに関連付けられているシステム権限はありませんが、SYSオブジェクトとDVSYSオブジェクトに対するSELECT権限を持ちます。

また、DV_MONITORロールは、DBA_DV_POLICY、DBA_DV_POLICY_OWNERおよびDBA_DV_POLICY_OBJECTデータ・ディクショナリ・ビューに対するSELECT権限を提供します。

DV_MONITORオブジェクト権限の完全なリストを検索するには、十分な権限(DV_OWNERなど)でデータベース・インスタンスにログインし、次の問合せを入力します。

SELECT TABLE_NAME, OWNER, PRIVILEGE FROM DBA_TAB_PRIVS WHERE GRANTEE = 'DV_MONITOR';

DV_MONITORがGRANT操作とREVOKE操作に及ぼす影響

デフォルトでは、DV_MONITORロールはDV_OWNERロールおよびDBSNMPユーザーに付与されます。

DV_OWNERロールを付与されているユーザーのみ、別のユーザーに対してDV_MONITORロールを付与する、または取り消すことができます。

Oracle Database Vaultセキュリティを無効にした場合のDV_MONITORステータス

すべてのOracle Database Vaultロールの保護は、Oracle Database Vaultが有効な場合のみ実施されます。

Oracle Database Vaultが無効になっている場合、GRANT ANY ROLEシステム権限を持つアカウントはすべて、保護対象のDatabase Vaultロールに対してGRANT操作およびREVOKE操作を実行できます。

14.2.11 DV_OWNER Database Vault所有者ロール

DV_OWNERロールでは、Oracle Database Vaultロールおよびその構成を管理できます。

このガイドで、このロールを使用するサンプル・アカウントはdvownerです。

DV_OWNERロールに関連付けられた権限

DV_OWNERロールには、DV_ADMINロールによって提供される管理機能とDV_SECANALYSTロールによって提供されるレポート機能が含まれます。

このロールには、Oracle Database Vaultを監視する権限も備わっています。Oracle Database Vaultのインストール時に作成され、DVSYSスキーマに対するほとんどの権限を有します。DV_ADMINロールも有しています。

DV_OWNERロールに関連付けられたシステム権限とオブジェクト権限をすべて示すリストを確認するには、データベース・インスタンスにログインし、次の問合せを入力します。

SELECT TABLE_NAME, OWNER, PRIVILEGE FROM DBA_TAB_PRIVS WHERE GRANTEE = 'DV_OWNER'; SELECT PRIVILEGE FROM DBA_SYS_PRIVS WHERE GRANTEE = 'DV_OWNER';

Oracle Database Vaultを構成して有効化すると、DV_OWNERアカウントが作成されます。このロールを付与されたユーザーは、ADMINオプションも付与され、任意のOracle Database Vaultロール(DV_ACCTMGRを除く)を任意のアカウントに付与できます。また、このロールを付与されたユーザーは、Oracle Database Vaultレポートの実行およびOracle Database Vaultの監視ができます。

ヒント:

DV_OWNERユーザーの別個の名前付きアカウントを作成することをお薦めします。このようにすると、そのユーザーを使用できなくなった場合(退社した場合など)に、担当者が簡単にこのユーザー・アカウントを再作成しこのユーザーにDV_OWNERロールを付与できます。

DV_OWNERがGRANT操作とREVOKE操作に及ぼす影響

DV_OWNERロールを持つすべてのユーザーは、別のユーザーにDV_OWNERおよびDV_ADMINロールを付与できます。

このロールを付与されたアカウントは、付与されたDatabase Vaultロールを別のアカウントから取り消すことができます。SYSやSYSTEMなど、GRANT ANY ROLEシステム権限のみを持つ(直接またはロールを使用して間接的に付与された)アカウントには、他のデータベース・アカウントに対してDV_OWNERロールを付与する権限または取り消す権限がありません。また、DV_OWNERロールを持つユーザーは、DV_ACCTMGRロールの付与または取消しを実行できません。

DV_OWNERロールを持つユーザーのパスワード変更の管理

DV_OWNERロールを付与されている他のユーザーのパスワードを変更するには、あらかじめ、そのユーザー・アカウントからDV_OWNERロールを取り消しておく必要があります。

ただし、DV_OWNERロールの取消しには注意が必要です。サイトの少なくとも1人のユーザーに、このロールが付与されている必要があります。このロールが付与されている他のDV_OWNERユーザーのパスワードを変更する必要がある場合は、そのユーザーから一時的にDV_OWNERを取り消すことができます。また、DV_OWNERロールを付与されているユーザーは、自分自身からロールを取り消さなくても、自分のパスワードを変更できます。

DV_OWNERユーザー・パスワードを変更するには、次のようにします。

-

DV_OWNERロールを付与されているアカウントを使用して、ルートまたはPDBにログインします。 -

パスワード変更が必要なユーザー・アカウントから

DV_OWNERロールを取り消します。 -

DV_ACCTMGRロールを付与されているユーザーとして接続し、このユーザーのパスワードを変更します。 -

DV_OWNERユーザーとして接続し、DV_OWNERロールをパスワードを変更したユーザーに再び付与します。

Oracle Database Vaultセキュリティを無効にした場合のDV_OWNERステータス

すべてのOracle Database Vaultロールの保護は、Oracle Database Vaultが有効な場合のみ実施されます。

Oracle Database Vaultが無効になっている場合、GRANT ANY ROLEシステム権限を持つアカウントはすべて、保護対象のDatabase Vaultロールに対してGRANT操作およびREVOKE操作を実行できます。

親トピック: Oracle Database Vaultロール

14.2.12 DV_PATCH_ADMIN Database Vaultデータベース・パッチ・ロール

DV_PATCH_ADMINロールはパッチ操作のために使用します。

Database Vaultメタデータに指定された監査ポリシーやDatabase Vault統合監査ポリシーに従ってDatabase Vault関連のすべての監査レコードを生成するには、DV_PATCH_ADMINロールを使用する前にDV_PATCH_ADMINロールが付与されたユーザーとしてDBMS_MACADM.ENABLE_DV_PATCH_ADMIN_AUDITプロシージャを実行します。デフォルトでは、DBMS_MACADM.ENABLE_DV_PATCH_ADMIN_AUDITは有効です。

一時的に、DV_PATCH_ADMINロールを、データベースのパッチ適用担当の任意のデータベース管理者(通常はユーザーSYS)に付与します。この管理者がパッチ操作を行う前に、DBMS_MACADM.ENABLE_DV_PATCH_ADMIN_AUDITプロシージャを実行します。このプロシージャでは、既存の監査構成に従って、DV_PATCH_ADMINロールを付与されたユーザーによるアクションのレルム、コマンド・ルールおよびルール・セットの監査が可能になります。混合モード監査を使用する場合、このユーザーのアクションはAUDIT_TRAIL$表に書き込まれます。純粋な統合監査が有効な場合、このユーザーのアクションを取得する統合監査ポリシーを作成する必要があります。

パッチ操作の完了後、データベース・パッチ操作の実行を担当するユーザーの監査をすぐに無効にしないでください。このように、DV_PATCH_ADMINロール・ユーザーのアクションを追跡できます。下位互換性を確保するために、このタイプの監査はデフォルトで無効になっています。

DV_PATCH_ADMINロールに関連付けられた権限

DV_PATCH_ADMINロールでは、保護されたデータにアクセスできません。データベースのアップグレードには共通のDV_PATCH_ADMINの付与が必要であり、このロールを他のデータベース管理目的で使用しないことをお薦めします。

DV_PATCH_ADMINロールは、オブジェクト権限やシステム権限を持たない特殊なDatabase Vaultロールです。Database Vaultが有効なデータベースに、データベース管理者またはユーザーSYSがパッチを適用できるように(Database Vaultを無効にせずにデータベース・パッチを適用する場合など)設計されています。また、一部のパッチでは新しいスキーマを作成する必要があるため、データベース管理者はユーザーの作成も行うことができます。

DV_PATCH_ADMINロールを管理するには、次のガイドラインに従います。

-

DV_PATCH_ADMINロールは、(たとえば、データベースをアップグレードする場合など)必要でないかぎり付与しないでください。 -

ロールが不要になった場合は、

DV_PATCH_ADMINロール付与を取り消してください。 -

DV_PATCH_ADMINロールが付与されている間、監査レコードを確認してアクティビティをモニターしてください。

DV_PATCH_ADMINがGRANT操作とREVOKE操作に及ぼす影響

DV_OWNERロールを持つユーザーのみ、他のユーザーに対してDV_PATCH_ADMINロールを付与する、または取り消すことができます。

Oracle Database Vaultセキュリティを無効にした場合のDV_PATCH_ADMINステータス

すべてのOracle AI Databaseロールの保護は、Oracle Database Vaultが有効になっている場合にのみ適用されます。

Oracle Database Vaultが無効になっている場合、GRANT ANY ROLEシステム権限を持つアカウントはすべて、保護対象のDatabase Vaultロールに対してGRANT操作およびREVOKE操作を実行できます。

親トピック: Oracle Database Vaultロール

14.2.13 DV_POLICY_OWNER Database Vault所有者ロール

DV_POLICY_OWNERロールでは、データベース・ユーザーが、制限されたレベルのOracle Database Vaultポリシーを管理できるようになります。

DV_POLICY_OWNERロールに関連付けられた権限

DV_POLICY_OWNERロールは、Database Vault管理ユーザー以外に、Database Vaultポリシーの有効化または無効化、レルムへの認可の追加またはレルムからの認可の削除、および次のデータベース・ビューに対するSELECT権限の使用のための十分な権限を提供します。

-

DVSYS.POLICY_OWNER_COMMAND_RULE -

DVSYS.POLICY_OWNER_POLICY -

DVSYS.POLICY_OWNER_REALM -

DVSYS.POLICY_OWNER_REALM_AUTH -

DVSYS.POLICY_OWNER_REALM_OBJECT -

DVSYS.POLICY_OWNER_RULE_SET -

DVSYS.POLICY_OWNER_RULE -

DVSYS.POLICY_OWNER_RULE_SET_RULE

DV_POLICY_OWNERのみ、これらのビューを問合せできます。DV_OWNERロールとDV_ADMINロールがあるユーザーであっても、これらのビューを問い合せることはできません。

DV_POLICY_OWNERロールには、システム権限はありません。DV_POLICY_OWNERロールに関連付けられたオブジェクト権限をすべて示すリストを確認するには、データベース・インスタンスにログインし、次の問合せを入力します。

SELECT TABLE_NAME, OWNER, PRIVILEGE FROM DBA_TAB_PRIVS WHERE GRANTEE = 'DV_POLICY_OWNER';

DV_POLICY_OWNERがGRANT操作とREVOKE操作に及ぼす影響

DV_POLICY_OWNERロールを付与されているユーザーは、このロールを他のユーザーに付与することや他のユーザーから取り消すことはできません。

Oracle Database Vaultセキュリティを無効にした場合のDV_POLICY_OWNERステータス

すべてのOracle Database Vaultロールの保護は、Oracle Database Vaultが有効な場合のみ実施されます。

Oracle Database Vaultが無効になっている場合、GRANT ANY ROLEシステム権限を持つアカウントはすべて、保護対象のDatabase Vaultロールに対してGRANT操作およびREVOKE操作を実行できます。

親トピック: Oracle Database Vaultロール

14.2.14 DV_SECANALYST Database Vaultセキュリティ分析者ロール

DV_SECANALYSTロールにより、ユーザーはアクティビティを分析できます。

DV_SECANALYSTロールを使用して、Oracle Database Vaultレポートの実行およびOracle Database Vaultの監視を行います。

このロールは、データベース関連のレポートにも使用されます。また、「Oracle Database Vaultのデータ・ディクショナリ・ビュー」の説明にあるように、このロールを使用すると、DVSYSビューに問い合せることでDVSYS構成をチェックできます。

DV_SECANALYSTロールに関連付けられた権限

DV_SECANALYSTロールに関連付けられているシステム権限はありませんが、このロールには、DVSYSおよびDVFに関連するエンティティについてレポートするために、DVSYSスキーマ・オブジェクトと一部のSYSおよびSYSMANスキーマ・オブジェクトに対するSELECT権限があります。

また、DV_SECANALYSTロールは、DBA_DV_POLICY、DBA_DV_POLICY_OWNERおよびDBA_DV_POLICY_OBJECTデータ・ディクショナリ・ビューに対するSELECT権限を提供します。

DV_SECANALYSTオブジェクト権限の完全なリストを検索するには、十分な権限でデータベース・インスタンスにログインし、次の問合せを入力します。

SELECT TABLE_NAME, OWNER, PRIVILEGE FROM DBA_TAB_PRIVS WHERE GRANTEE = 'DV_SECANALYST';

DV_SECANALYSTがGRANT操作とREVOKE操作に及ぼす影響

SYSやSYSTEMなど、GRANT ANY ROLEシステム権限のみを持つアカウントには、他のデータベース・アカウントに対してこのロールを付与する権限または取り消す権限がありません。

DV_OWNERロールを持つユーザーのみ、他のユーザーに対してこのロールを付与する、または取り消すことができます。

Oracle Database Vaultセキュリティを無効にした場合のDV_SECANALYSTステータス

すべてのOracle Database Vaultロールの保護は、Oracle Database Vaultが有効な場合のみ実施されます。

Oracle Database Vaultが無効になっている場合、GRANT ANY ROLEシステム権限を持つアカウントはすべて、保護対象のDatabase Vaultロールに対してGRANT操作およびREVOKE操作を実行できます。

親トピック: Oracle Database Vaultロール

14.2.15 DV_XSTREAM_ADMIN XStream管理ロール

DV_XSTREAM_ADMINロールはOracle XStream用に使用します。

DV_XSTREAM_ADMINロールを、Oracle Database Vault環境でOracle XStreamの構成を担当する任意のユーザーに付与します。

これにより、XStreamプロセスの管理をDatabase Vaultで厳格に制御できます。ただし、管理者が通常XStreamを管理する方法は変更または制限されません。

DV_XSTREAM_ADMINロールに関連付けられた権限

DV_XSTREAM_ADMINロールに関連付けられた権限はありません。

DV_XSTREAM_ADMINロールは、XStreamを構成するための十分なデータベース権限は提供しません。DV_XSTREAM_ADMINロールは、データベース管理者がOracle Database Vault環境でXStreamを構成するための追加要件(XStreamで現在必要な権限を補うもの)です。

DV_XSTREAM_ADMINがGRANT操作とREVOKE操作に及ぼす影響

DV_OWNERロールを付与されているユーザーのみ、別のユーザーに対してDV_XSTREAM_ADMINロールを付与する、または取り消すことができます。

Oracle Database Vaultセキュリティを無効にした場合のDV_XSTREAM_ADMINステータス

すべてのOracle AI Databaseロールの保護は、Oracle Database Vaultが有効になっている場合にのみ適用されます。

Oracle Database Vaultが無効になっている場合、GRANT ANY ROLEシステム権限を持つアカウントはすべて、保護対象のDatabase Vaultロールに対してGRANT操作およびREVOKE操作を実行できます。

14.3 登録中に作成されるOracle Database Vaultアカウント

登録中に作成するアカウントにより、Oracle Database Vaultは職務分離の概念に準拠し、ユーザーが実行するタスクに基づいて柔軟性を提供できます。

- 登録中に作成されるOracle Database Vaultアカウントについて

登録プロセスの間に、Oracle Database Vault所有者およびOracle Database Vaultアカウント・マネージャのためのアカウントを作成する必要があります。 - Oracle Database Vaultで使用されるデータベース・アカウント

Oracle Database Vaultには、システム権限、オブジェクト権限およびOracle Label Securityへのアクセスを提供するアカウントが用意されています。 - Oracle Database Vaultデータベース・アカウントのモデル化

Oracle Database Vaultの職務分離要件を満たすために別のデータベース・アカウントを作成できます。

14.3.1 登録中に作成されるOracle Database Vaultアカウントについて

登録プロセスの間に、Oracle Database Vault所有者およびOracle Database Vaultアカウント・マネージャのためのアカウントを作成する必要があります。

Oracle Database Vault所有者アカウントのアカウント名およびパスワードは、インストール時に指定する必要があります。Oracle Database Vaultアカウント・マネージャの作成はオプションですが、より適切な業務分離のためにお薦めします。

Oracle Database Vault所有者アカウントには、DV_OWNERロールが付与されます。このアカウントでは、Oracle Database Vaultのロールおよび構成を管理できます。

Oracle Database Vaultアカウント・マネージャ・アカウントには、DV_ACCTMGRロールが付与されます。このアカウントは、データベース・ユーザー・アカウントを管理して職務分離をしやすくするために使用されます。

インストール時にOracle Database Vaultアカウント・マネージャ・アカウントを作成しない場合、DV_OWNERとDV_ACCTMGRの両方のロールがOracle Database Vault所有者ユーザー・アカウントに付与されます。

14.3.2 Oracle Database Vaultで使用されるデータベース・アカウント

Oracle Database Vaultには、システム権限、オブジェクト権限およびOracle Label Securityへのアクセスを提供するアカウントが用意されています。

次の表に、インストール時に作成するアカウントの他に必要なOracle Database Vaultデータベース・アカウントを示します。

表14-1 Oracle Database Vaultで使用されるデータベース・アカウント

| データベース・アカウント | ロールおよび権限 | 説明 |

|---|---|---|

|

|

いくつかのシステム権限およびオブジェクト権限がOracle Database Vaultをサポートするために用意されています。このアカウントでセッションを作成する権限は、インストールの最後に取り消され、アカウントはロックされます。 |

Oracle Database Vaultのスキーマおよび関連オブジェクトの所有者 |

|

|

限定されたシステム権限がOracle Database Vaultをサポートするために用意されています。このアカウントでセッションを作成する権限は、インストールの最後に取り消され、アカウントはロックされます。 |

ファクタ・アイデンティティを取得するために作成されるOracle Database Vaultのファンクションの所有者 |

|

|

このアカウントは、Oracle Universal Installerのカスタム・インストール・オプションを使用してOracle Label Securityをインストールすると作成されます。(Oracle Database Vaultのインストール時には作成されません。) このアカウントは削除または再作成しないでください。 ファクタとOracle Label Securityポリシーを統合する場合、このファクタを使用するレルムの所有者としてこのユーザーを割り当てる必要があります。 |

Oracle Label Securityのスキーマの所有者 |

14.3.3 Oracle Database Vaultのモデル・データベース・アカウント

Oracle Database Vaultの職務分離要件を満たすために別のデータベース・アカウントを作成できます。

次の表に、指針となるモデル・データベース・アカウントの一部を示します。(この表に示すアカウントは、Oracle Database Vaultロールの実装の指針となります。これらは、インストール時に作成される実際のアカウントではありません。)

表14-2 Oracle Database Vaultのモデル・データベース・アカウント

| データベース・アカウント | ロールおよび権限 | 説明 |

|---|---|---|

|

|

|

Oracle Database Vaultレルムのレルム所有者になるアカウント。このアカウントには次のことが可能です。

|

|

|

|

データベース・アカウントおよびプロファイルを管理するためのアカウント。このアカウントには次のことが可能です。

ノート: このアカウントでは、ロールの作成、および |

|

|

|

アクセス制御管理者として機能するアカウント。このアカウントには次のことが可能です。

ノート: このアカウントでは、 |

|

|

|

Oracle Database Vaultレポートを実行するためのアカウント |

14.4 バックアップOracle Database Vaultアカウント

ベスト・プラクティスとして、DV_OWNERロールとDV_ACCTMGRロールのバックアップ・アカウントを保持することをお薦めします。

Oracle Database Vault登録プロセスでは、DV_OWNERロールとDV_ACCTMGRロールの日常用アカウントとバックアップ・アカウントの作成が必要となります。これらのロールのいずれかを付与されているユーザーが自分のパスワードを忘れた場合や組織を退職した場合に備えた安全対策として、これらのアカウントを保持し続ける必要があります。それにより、バックアップ・アカウントにログインして、パスワードの回復や新しいアカウントへのロールの付与が可能です。これらは、特権アカウント管理または組織のブレークグラス(または非常時パスワード回復)システムで安全を確保されているバックアップ・アカウントとしてのみ使用する必要があります。これらのロールのいずれかをユーザーに付与する場合は、GRANT文にWITH ADMIN OPTION句を含めます。

Oracle Database Vaultで実装されている強力な職務分離により、DV_OWNERアカウントにアクセスできなくなった場合はデータベースの再構築が必要になります。SYSアカウントは、DV_OWNERアカウントをオーバーライドできません。