Deployment-Architekturoptionen

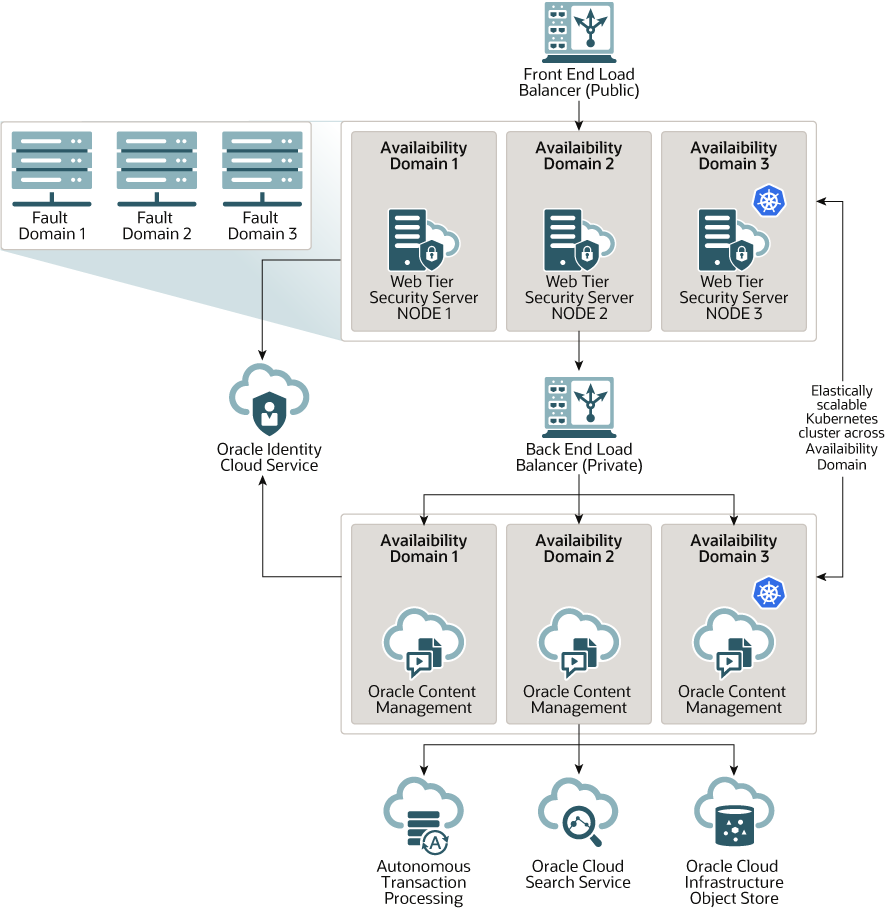

Beim ersten Provisioning werden alle Instanzen von Oracle Content Management auf Oracle Cloud Infrastructure bereitgestellt. Diese Architektur ist eine High-Availability-Topologie über mehrere Availability-Domains in einer geografischen Region hinweg. Sie nutzt Oracle Container Engine for Kubernetes (OKE) mit seinen elastisch skalierbaren Kubernetes-Clustern über diese Availability-Domains hinweg.

- Availability-Domains: Bei einer Availability-Domain handelt es sich um mindestens ein Data Center innerhalb einer Region. Availability-Domains sind voneinander isoliert und fehlertolerant. Es ist sehr unwahrscheinlich, dass sie gleichzeitig ausfallen. Da Availability-Domains keine gemeinsame physische Infrastruktur haben, wie Stromversorgung oder Kühlung, und nicht das interne Availability-Domainnetzwerk teilen, hat ein Ausfall einer Availability-Domain wahrscheinlich keine Auswirkungen auf andere. Availability-Domains in einer Region sind über ein Netzwerk mit niedriger Latenz und hoher Bandbreite miteinander verbunden. Diese vorhersagbare, verschlüsselte Verbindung zwischen Availability-Domains stellt die Grundlage für High Availability und Disaster Recovery dar.

- Faultdomains: Eine Faultdomain ist eine Gruppierung aus Hardware und Infrastruktur innerhalb einer Availability-Domain. Jede Availability-Domain umfasst drei Faultdomains. Mit Faultdomains können Sie Ihre Instanzen so verteilen, dass sie sich nicht auf derselben physischen Hardware innerhalb einer Availability-Domain befinden. So haben Hardwareausfälle oder Wartungsereignisse, die sich auf eine Faultdomain auswirken, keine Auswirkungen auf Instanzen in anderen Faultdomains. Sie können optional die Faultdomain für eine neue Instanz zur Startzeit angeben oder das System eine für Sie auswählen lassen.

In einem Standard-Deployment erstellt OKE automatisch mehrere Cluster (oder Knoten) auf mehreren Availability-Domains. Alle Sites und Assets werden mit jeder Availability-Domain synchronisiert. Wenn eine Availability-Domain ausfällt, leitet OKE automatisch den gesamten eingehenden Traffic zu den funktionsfähigen Availability-Domains um. So bemerken Endbenutzer Serviceausfälle gar nicht erst, während die ausgefallene Availability-Domain wiederhergestellt wird.

Wir empfehlen die Verwendung der Option Upgradezeitplan, um zu steuern, wann Ihre Instanz ein neues Release von Oracle Content Management erhält. In den meisten Fällen sollten Instanzen, die Produktionstraffic verarbeiten, und Instanzen, die Traffic für den Fehlerfall bereitstellen, die Option Verzögertes Upgrade verwenden. Instanzen für Entwicklungs- und Testzwecke sollten die Option Upgrade sofort ausführen verwenden. Mit dieser Kombination aus Einstellungen erhalten Sie einen vollständigen Releasezyklus, der sicherstellt, dass Ihr Code robust ist und Sie ausreichend Zeit zum Beheben von Problemen haben, bevor diese sich auf Ihren Produktionstraffic auswirken. Die Option "Upgradezeitplan" wird festgelegt, wenn Sie erstellen Sie die Oracle Content Management-Instanz.

Mehr als High Availability

Während ein High-Availability-Service hohe Betriebszeit und Verfügbarkeit liefert, haben viele Kunden zusätzliche Anforderungen, die mit unterschiedlichen Architekturen erfüllt werden können. Diese zusätzlichen Architekturen profitieren weiterhin von der High Availability, die out-of-the-box von Oracle Cloud Infrastructure und OKE bereitgestellt wird, und können zudem Entwicklungsprozesse oder sogar regionsübergreifenden Failover unterstützen oder durch leistungsstarke private Verbindungen ergänzt werden. Um die richtige Architektur für Ihre Anforderungen zu finden, müssen Sie die erforderlichen Entwicklungsprozesse Ihrer Organisation, Ihre akzeptablen Recovery Time Objectives (RTO) und Ihre Recovery Point Objectives (RPO) bestimmen.

- Recovery Time Objective (RTO): Das RTO ist die Zielzeit, die erforderlich ist, um die Funktionalität einer Anwendung nach einem Ausfall wiederherzustellen. Hier müssen Sie messen, wie schnell die Beseitigung eines Ausfalls erfolgen muss. In der Regel gilt: Je kritischer die Anwendungen, desto niedriger das RTO.

- Recovery Point Objective (RPO): Das RPO ist die akzeptable Zeitspanne verlorener Daten, die Ihre Anwendungen tolerieren kann. Beim RPO geht es darum, wie viele Daten Ihre Anwendungen bei einem Ausfall verlieren dürfen.

Private Instanz mit Oracle Cloud Infrastructure FastConnect

Einige Kunden benötigen unter Umständen zusätzliche Performance- oder Sicherheitsfunktionen, die über das öffentliche Internet nicht verfügbar sind. Mit Oracle Cloud Infrastructure FastConnect können Sie eine Verbindung zur Oracle Content Management-Instanz mit höherer Performance, Stabilität und Sicherheit herstellen. Dieser Verbindungstyp wird oft von Kunden genutzt, die den Zugriff auf interne Netzwerke einschränken oder sicherstellen möchten, dass Endbenutzer eine optimale und zuverlässige Verbindung erhalten.

Wenn Sie eine solche Instanz erstellen möchten, müssen Sie Oracle Cloud Infrastructure FastConnect einrichten und einige erforderliche Schritte ausführen. FastConnect bietet im Vergleich zu internetbasierten Verbindungen eine dedizierte private Verbindung mit höherer Bandbreite und eine zuverlässigere und konsistentere Netzwerkerfahrung.

Siehe Private Instanz mit Oracle Cloud Infrastructure FastConnect erstellen.

Entwicklungsprozess

Das ist der Prozess, mit dem Ihre Organisation neue Funktionen und Inhalte für Oracle Content Management entwickelt und bereitstellt. Er kann mehrere Umgebungen umfassen, die neue Funktionen und Inhalte durchlaufen müssen, bevor sie für übergeordnete Umgebungen und die Produktion genehmigt werden. Ein gängiges Setup umfasst Umgebungen für Entwicklung, Tests, Staging und schließlich Produktion. Die genauen Anforderungen hängen von Ihrer Organisation ab.

Kunden, die ihre Entwicklungsprozesse mit mehreren Instanzen unterstützen möchten, sollten die zusätzlichen Instanzen wie in diesem Dokument beschrieben bereitstellen. Sie müssen jedoch keine Web Application Firewall (WAF) davor bereitstellen, da direkt auf diese Instanzen zugegriffen wird. Nach der Entwicklung von Inhalt in einer Ihrer Instanzen können Sie die Befehlszeilenschnittstelle (CLI) von OCE Toolkit verwenden, um diesen Inhalt von einer Oracle Content Management-Instanz zu einer anderen zu propagieren.

Hinweis:

Wenn Sie eine zusätzliche Instanz erstellen, die keinen Produktionstraffic verarbeitet, müssen Sie diese als nicht primär markieren, damit Sie nicht für doppelte Assets zahlen. Bei primären Instanzen wird die Gesamtanzahl der enthaltenen Assets in Rechnung gestellt. Bei nicht primären Assets wird ein einzelner Block von Assets pro Monat in Rechnung gestellt (z.B. 5.000 Assets und mit Video Plus 250 Video Plus-Assets), unabhängig davon, wie viele Assets insgesamt repliziert werden. Weitere Informationen finden Sie unter Oracle PaaS und IaaS Universal-Credits-Service - Beschreibungen.Bei der Propagierung von Änderungen können Sie OCE Toolkit-Befehle verwenden, um Sites zu erstellen und deren Lebenszyklen auf Entwicklungs-, Test- und Produktionsservern zu verwalten. Sie können Änderungen an Sites in einer Entwicklungsumgebung vornehmen und diese Änderungen zu Test- und Produktionsumgebungen propagieren. Sie können dieses Set aus Befehlszeilenutilitys auch in Ihre Scripting-Umgebungen integrieren, um Deployments zu verwalten. Mit den CLI-Utilitys können Sie neue Elemente wie Assets und Komponenten einführen sowie vorhandenen Inhalt aktualisieren.

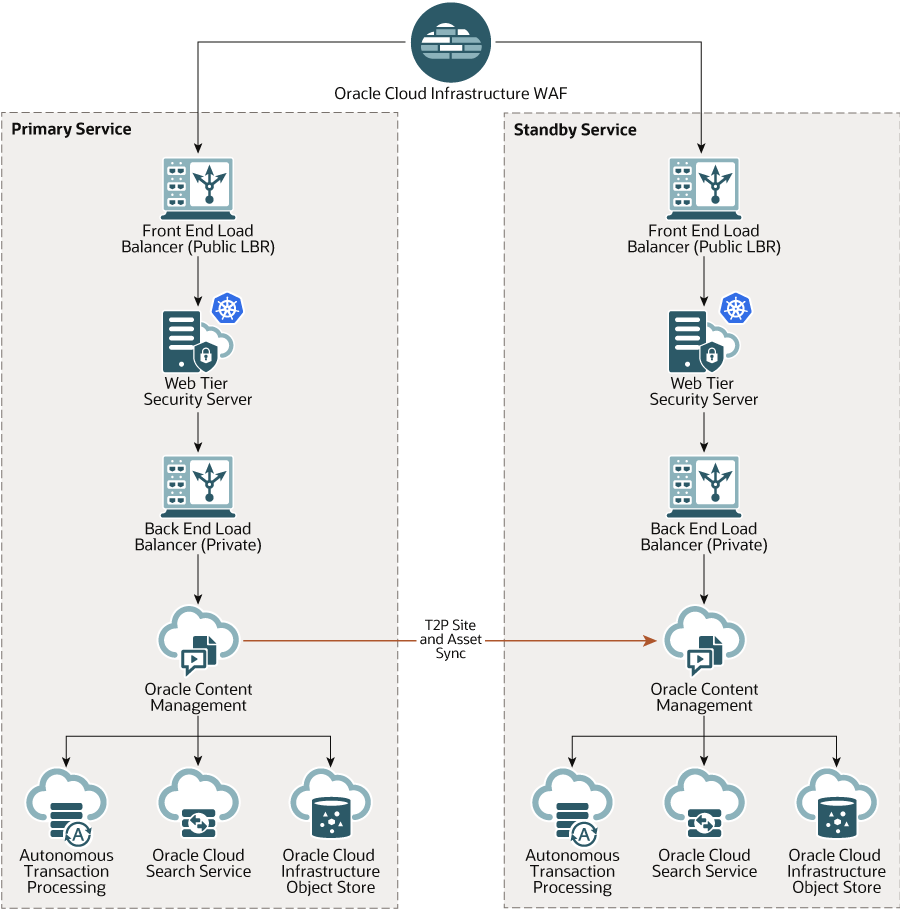

Backupregion implementieren

Wenn Ihre Organisation eine Backupregion verwenden möchte, um im Fehlerfall weiterhin öffentliche Siteinhalte bereitstellen zu können, müssen Sie eine Web Application Firewall (WAF) konfigurieren und den Inhalt im Backup replizieren.

Das Backup kann sich in derselben geografischen Region wie die primäre Instanz oder in einer anderen Region befinden. Wenn Sie das Backup in einer anderen Region erstellen, sind Sie besser vor Daten- oder Verfügbarkeitsverlust geschützt.

Hinweis:

Derzeit unterstützt Oracle Content Management nur öffentliche Sites über eine WAF. Wenn Ihre Site eine Authentifizierung erfordert, muss sie direkt aus der Ursprungsdomain aufgerufen werden.Beispiel für die Architektur:

Die Erstellung eines Backups kann viel Zeit in Anspruch nehmen, besonders wenn Sie viele Sites und Assets sichern. Daher wird empfohlen, das Backup außerhalb der Geschäftszeiten zu erstellen. Je nach Menge der Inhaltsänderungen in der Instanz müssen Sie bestimmen, ob Backups täglich oder nur einmal die Woche erstellt werden sollten.

Bei der Implementierung einer Backupregion leiten Sie Traffic mit dem Oracle Cloud Infrastructure Web Application Firewall-Service an Ihre primäre (aktive) Instanz um. Bei einem Ausfall wechseln Sie zur Backupinstanz (Standbyinstanz).

Hinweis:

Markieren Sie die Backupinstanz bei ihrer Erstellung als nicht primär, damit Sie nicht für doppelte Assets bezahlen. Primäre und nicht primäre Instanzen werden zu unterschiedlichen Preisen abgerechnet.Führen Sie die folgenden Schritte nach der Erstellung der primären Instanz aus, um die Backupregion zu implementieren:

- Erstellen Sie eine neue Oracle Content Management-Instanz.

Markieren Sie diese Instanz, die Produktionstraffic nur bei einem Ausfall der primären Region bereitstellt, beim Provisioning als nicht primär. Andernfalls werden Ihnen alle Assets in dieser Instanz doppelt in Rechnung gestellt. Da die Instanz später zu einer Produktionsinstanz werden könnte, müssen Sie außerdem im Allgemeinen ein verzögertes Upgrade dafür festlegen. Es muss allerdings derselbe Upgradeplan wie bei der primären Region verwendet werden, um Probleme beim Trafficwechsel zwischen der primären Region und der Backupregion zu vermeiden.

Wenn das Backup in einer anderen Region als die primäre Instanz gespeichert werden soll, erstellen Sie es in einer sekundären Region.

- Konfigurieren Sie eine Web Application Firewall (WAF) mit dem Oracle Cloud Infrastructure Web Application Firewall-Service.

- Übertragen Sie mit OCE Toolkit alle Sites und Assets von der Primärinstanz zur Backupinstanz:

- Duplizieren Sie die Repositorys, Kanäle und Lokalisierungs-Policys von der Primärinstanz auf die Backupinstanz.

- Falls noch nicht geschehen, erstellen Sie eine VM-Compute-Instanz.

- Installieren Sie OCE Toolkit auf Ihrer VM-Compute-Instanz, und richten Sie die IDCS-Authentifizierung ein.

- Registrieren Sie die Primär- und Backupinstanz von Oracle Content Management.

- Übertragen Sie Ihre Sites und die zugehörigen Assets von der primären Instanz zur Backupinstanz.

- Testen Sie, ob die Daten korrekt repliziert werden. Nehmen Sie einige Änderungen (weniger als fünf) in der primären Instanz vor (darunter Änderungen an jedem Objekttyp). Sichern Sie die Daten dann erneut mit OCE Toolkit, und stellen Sie sicher, dass die Änderungen korrekt in der Backupinstanz widergespiegelt werden.

- Synchronisieren Sie alle Benutzer, die Zugriff auf die Benutzeroberfläche der Backupinstanz benötigen, falls die primäre Instanz nicht verfügbar ist. Sie müssen beispielsweise zumindest die Administratoren synchronisieren.

Hinweis:

Die Backupinstanz ist nur für Testzwecke oder für die kontinuierliche Bereitstellung öffentlicher Sites im Fehlerfall bestimmt, nicht für fortlaufende Beiträge oder für den Zugriff auf Sites, die eine Authentifizierung erfordern. - Testen Sie, ob das System sich wie erwartet verhält, wenn die primäre Region ausfällt:

- Deaktivieren Sie die primäre Instanz.

- Wechseln Sie den WAF-Ursprung, indem Sie die WAF-Policy so aktualisieren, dass der Traffic an die Backupinstanz geleitet wird.

- Wenn die Änderung der WAF-Policy propagiert wurde, stellen Sie sicher, dass die Benutzererfahrung auf der Backupinstanz wie erwartet ist.

- Aktivieren Sie die primäre Instanz wieder. Dazu aktualisieren Sie die WAF-Policy so, dass sie wieder auf die primäre Instanz verweist. Stellen Sie dann sicher, dass die primäre Instanz erwartungsgemäß funktioniert, wenn sie die ursprünglichen Aufgaben für Contentmanagement und Endbenutzerübermittlung wieder übernimmt.

Web Application Firewall konfigurieren

Sie führen mehrere Schritte aus, um eine Web Application Firewall (WAF) zu konfigurieren und zu aktivieren und eine Backupregion zu implementieren:

- WAF-Policy erstellen

- SSL-Zertifikat und Schlüssel hochladen

- Sekundären Ursprung erstellen

- Änderungen veröffentlichen

- DNS-Konfiguration aktualisieren

- WAF auf Instanzen konfigurieren

Wenn Sie von der Primärinstanz zur Sekundärinstanz wechseln müssen, aktualisieren Sie Ihre WAF-Policy.

WAF-Policy erstellen

Führen Sie die folgenden Schritte aus, um eine WAF-Policy zu konfigurieren:

- Melden Sie sich als Cloud-Accountadministrator bei Oracle Cloud an. Sie finden Ihren Accountnamen und die Anmeldeinformationen in der Willkommens-E-Mail.

- Klicken Sie in der Infrastructure-Konsole oben links auf

, um das Navigationsmenü zu öffnen. Klicken Sie auf Identität und Sicherheit, und wählen Sie unter Web Application Firewall die Option Policys aus.

, um das Navigationsmenü zu öffnen. Klicken Sie auf Identität und Sicherheit, und wählen Sie unter Web Application Firewall die Option Policys aus. - Wählen Sie das Compartment aus, in dem Sie die WAF-Policy erstellen können.

- Klicken Sie auf WAF-Policy erstellen.

- Geben Sie die folgenden Details für die Erstellung der WAF-Policy ein:

- Name: Geben Sie einen eindeutigen Namen für die Policy an (Beispiel:

cross_site_WAF). Geben Sie dabei keine vertraulichen Informationen ein. - Primäre Domain: Geben Sie den vollqualifizierten Domainnamen der Anwendung ein (Beispiel:

oce.example.com). Mit dieser URL greifen die Benutzer auf die Anwendung zu. Diese verweist dann auf die primäre oder die sekundäre Oracle Content Management-Instanz. - Zusätzliche Domains: Geben Sie optional Subdomains ein, auf die die Policy angewendet werden soll.

- Ursprungsname: Geben Sie einen eindeutigen Namen für den primären Ursprung an (Beispiel:

primary_salesdocuments1). - URI: Geben Sie den öffentlichen Endpunkt (die URI) der primären Instanz ein (Beispiel:

salesdocuments1-myaccount.cec.ocp.oraclecloud.com).

- Name: Geben Sie einen eindeutigen Namen für die Policy an (Beispiel:

- Klicken Sie auf WAF-Policy erstellen.

SSL-Zertifikat und Schlüssel hochladen

Führen Sie die folgenden Schritte aus, um Ihr SSL-Zertifikat und den Schlüssel hochzuladen:

- Öffnen Sie die erstellte WAF-Policy, und klicken Sie dann links auf Einstellungen.

- Klicken Sie auf der Registerkarte Allgemeine Einstellungen auf Bearbeiten.

- Führen Sie im Dialogfeld "Einstellungen bearbeiten" die folgenden Aktionen aus:

- Wählen Sie HTTPS-Unterstützung aktivieren aus, um die Kommunikation zwischen dem Browser und der Webanwendung zu verschlüsseln.

- Wählen Sie Zertifikat und Private Key hochladen oder einfügen aus.

- Wählen Sie unter Zertifikatsquelle hochladen eine Datei aus, bzw. verschieben Sie diese per Drag-and-Drop, oder wählen Sie Text aus, und fügen Sie ein gültiges SSL-Zertifikat im PEM-Format ein. Nehmen Sie auch Zwischenzertifikate auf (das Zertifikat der primären Domain muss dabei zuerst ausgewählt werden).

- Wählen Sie unter Private-Key-Quelle hochladen eine Datei aus, bzw. verschieben Sie diese per Drag-and-Drop, oder wählen Sie Text aus, und fügen Sie einen gültigen Private Key im PEM-Format in diesem Feld ein. Der Private Key darf nicht kennwortgeschützt sein.

- Wenn Sie ein selbstsigniertes Zertifikat verwenden, wählen Sie Selbstsigniertes Zertifikat aus, um eine SSL-Warnung im Browser anzuzeigen.

- Wenn Sie den gesamten HTTP-Traffic automatisch an HTTPS umleiten möchten, wählen Sie HTTP-HTTPS-Umleitung aus.

- Klicken Sie auf Änderungen speichern. Diese Aktualisierung wird unter "Unveröffentlichte Änderungen" angezeigt.

Sekundären Ursprung erstellen

Führen Sie die folgenden Schritte aus, um einen sekundären Ursprung zu erstellen:

- Klicken Sie auf die Registerkarte Ursprungsgruppen.

- Klicken Sie auf der Registerkarte Ursprungsgruppen auf Bearbeiten.

- Klicken Sie auf Zusätzlicher Ursprung.

- Geben Sie die folgenden Details ein:

- Name: Geben Sie einen eindeutigen Namen für den sekundären Ursprung an (Beispiel:

secondary_salesdocuments1). - URI: Geben Sie den öffentlichen Endpunkt (die URI) der sekundären Instanz ein (Beispiel:

salesdocuments2-myaccount.cec.ocp.oraclecloud.com). - HTTP-Port: Geben Sie den HTTP-Listening-Port der sekundären Instanz ein. Der Standardport ist 80.

- HTTPS-Port: Geben Sie den Port für sichere HTTP-Verbindungen zur sekundären Instanz ein. Die Standardport ist 443.

- Name: Geben Sie einen eindeutigen Namen für den sekundären Ursprung an (Beispiel:

- Klicken Sie auf Änderungen speichern, um den sekundären Ursprung zu erstellen. Diese Aktualisierung wird unter "Unveröffentlichte Änderungen" angezeigt.

Änderungen veröffentlichen

Führen Sie die folgenden Schritte aus, um vorgenommene Änderungen zu veröffentlichen:

- Klicken Sie links auf Unveröffentlichte Änderungen.

- Klicken Sie auf Alle veröffentlichen.

- Klicken Sie im Dialogfeld "Änderungen veröffentlichen" auf Alle veröffentlichen.

Die Aktualisierung kann etwas Zeit in Anspruch nehmen.

DNS-Konfiguration aktualisieren

Aktualisieren Sie die DNS-Konfiguration mit dem CNAME für Ihre Zone, sodass Anforderungen von Internetclients an WAF weitergeleitet werden. Sie finden den CNAME, indem Sie die erstellte WAF-Policy öffnen. Der CNAME-Wert ist eine mit Bindestrichen verbundene Version der primären Domain in der OCI-Domain (Beispiel: oce-example-com.o.waas.oci.oraclecloud.net).

Wenn Sie die Subdomain cec.ocp.oraclecloud.com verwenden, müssen Sie Oracle Support in einer Supportanfrage bitten, die DNS-Konfiguration zu aktualisieren.

WAF auf Instanzen konfigurieren

Führen Sie die folgenden Schritte aus, um WAF auf Ihren Instanzen zu konfigurieren:

- Klicken Sie in der Infrastructure-Konsole oben links auf

, um das Navigationsmenü zu öffnen, und klicken Sie auf Entwicklerservices, Content Management.

, um das Navigationsmenü zu öffnen, und klicken Sie auf Entwicklerservices, Content Management. - Klicken Sie auf die primäre Instanz, um die Instanzdetails anzuzeigen.

- Klicken Sie auf WAF konfigurieren.

- Wählen Sie im Dialogfeld "Web Application Firewall konfigurieren" die zuvor erstellte WAF-Policy aus.

Der Compartment-Name der Instanz wird angezeigt. Wenn die WAF-Policy sich in einem anderen Compartment befindet, klicken Sie auf Compartment ändern, und wählen Sie das richtige Compartment aus.

- Klicken Sie auf Änderungen speichern.

Während der Aktualisierung der Instanz wird der Fortschritt in der Liste "Aktivitäten" angezeigt. Nach Abschluss der Aktualisierung wird in den Instanzdetails die Primäre WAF-Domain aufgeführt.

- Wiederholen Sie die Schritte 2 bis 5 für die sekundäre Instanz.

WAF-Ursprung wechseln

Wenn Sie den WAF-Ursprung für Test- oder Backupzwecke von der primären Instanz zur sekundären Instanz (oder umgekehrt) wechseln müssen, aktualisieren Sie die WAF-Policy.

Oracle Content Management

Führen Sie die folgenden Schritte aus, um den WAF-Ursprung zu wechseln:

- Melden Sie sich als Cloud-Accountadministrator bei Oracle Cloud an. Sie finden Ihren Accountnamen und die Anmeldeinformationen in der Willkommens-E-Mail.

- Klicken Sie in der Infrastructure-Konsole oben links auf

, um das Navigationsmenü zu öffnen. Klicken Sie auf Identität und Sicherheit, und wählen Sie unter Web Application Firewall die Option Policys aus.

, um das Navigationsmenü zu öffnen. Klicken Sie auf Identität und Sicherheit, und wählen Sie unter Web Application Firewall die Option Policys aus. - Öffnen Sie die WAF-Policy, die Sie für die Instanzen erstellt haben, und klicken Sie dann links auf Einstellungen.

- Klicken Sie auf die Registerkarte Ursprungsgruppen und dann auf Bearbeiten.

- Legen Sie den Ursprung, zu dem Sie wechseln möchten, als Standardursprung fest, und klicken Sie auf Änderungen speichern. Diese Aktualisierung wird unter "Unveröffentlichte Änderungen" angezeigt.

- Klicken Sie links auf Unveröffentlichte Änderungen.

- Klicken Sie auf Alle veröffentlichen.

- Klicken Sie im Dialogfeld "Änderungen veröffentlichen" auf Alle veröffentlichen.

Die Aktualisierung kann etwas Zeit in Anspruch nehmen. Anschließend wird der Traffic zu Ihrer Anwendung an den ausgewählten Ursprung weitergeleitet.

Bedenken Sie, dass die Umleitung über eine WAF nur für Testzwecke oder für die kontinuierliche Bereitstellung öffentlicher Sites im Fehlerfall bestimmt ist. Benutzer müssen auf authentifizierte Sites oder direkt auf die Oracle Content Management-Benutzeroberfläche zugreifen.

Test-to-Production-(T2P-)Deployment einrichten

Dieses Modell ist Voraussetzung für eine effiziente High-Availability-Umgebung und die nahtlose Verwaltung von Anwendungen in Test-, Staging- und Produktionsphasen.

In diesem Deployment erstellen Sie dedizierte Instanzen, um Entwicklungs-, Test- und Produktionsumgebungen separat zu halten.

- Erstellen Sie drei Oracle Content Management-Instanzen. mit den folgenden Einstellungen:

- Entwicklung - Instanztyp: Nicht primär, Upgradeplan: Sofortiges Upgrade

- Test - Instanztyp: Nicht primär, Upgradeplan: Sofortiges Upgrade

- Produktion - Instanztyp: Primär, Upgradeplan: Upgrade verzögern

Wenn Sie die Entwicklungs- und die Testinstanz auf nicht primär setzen, werden Ihnen die Assets in diesen Instanzen nicht doppelt in Rechnung gestellt.

Wenn Sie die Entwicklungs- und die Testinstanz auf sofortiges Upgrade setzen (sobald ein neues Release von Oracle Content Management verfügbar ist), können Sie das Upgrade in diesen Instanzen testen und sicherstellen, dass es die bereitgestellten Sites nicht beeinträchtigt. Wenn Probleme auftreten, können Sie diese Oracle Support melden, damit sie behoben werden können, bevor das verzögerte Upgrade beim nächsten Release auf die Produktionsinstanz angewendet wird.

- Erstellen Sie Repositorys, Kanäle, Lokalisierungs-Policys, Sites und Assets auf der Entwicklungsinstanz.

- Duplizieren Sie die Repositorys, Kanäle und Lokalisierungs-Policys auf der Test- und der Produktionsinstanz.

- Falls noch nicht geschehen, erstellen Sie eine VM-Compute-Instanz.

- Installieren Sie OCE Toolkit auf Ihrer VM-Compute-Instanz, und richten Sie die IDCS-Authentifizierung ein.

- Registrieren Sie die Quell- und Zielinstanz von Oracle Content Management.

- Übertragen Sie Ihre Sites und die zugehörigen Assets von der Quellinstanz an die Zielinstanz.

- Testen Sie, ob die Daten korrekt repliziert werden. Nehmen Sie einige Änderungen (weniger als fünf) in der Quellinstanz vor (darunter Änderungen an jedem Objekttyp). Stellen Sie dann sicher, dass diese Änderungen korrekt in der Zielinstanz widergespiegelt werden.

- Synchronisieren Sie alle Benutzer, die möglicherweise Zugriff auf die sekundären Instanzen benötigen. Sie müssen beispielsweise zumindest die Administratoren und Entwickler synchronisieren.

Weitere Informationen zu OCE Toolkit finden Sie unter Mit OCE Toolkit Änderungen von Test zu Produktion propagieren in Building Sites with Oracle Content Management.

OCE Toolkit auf Ihrer VM-Compute-Instanz installieren

Zum Erstellen eines Test-to-Production-(T2P-)Deployments müssen Sie OCE Toolkit auf Ihrer VM-Compute-Instanz installieren und die IDCS-Authentifizierung dafür einrichten.

Führen Sie die folgenden Schritte auf Ihrer VM-Compute-Instanz aus:

- Melden Sie sich als OPC-Benutzer an.

- Richten Sie NodeJS ein:

- Installieren Sie NodeJS als Root:

sudo -s cd /usr/local wget https://nodejs.org/dist/v12.16.2/node-v12.16.2-linux-x64.tar.xz tar xf node-v12.16.2-linux-x64.tar.xz exit

- Fügen Sie NodeJS als OPC-Benutzer zu PATH hinzu, und laden Sie das Profil neu:

vi ~/.bash_profile --- add :/usr/local/node-v12.16.2-linux-x64/bin to the PATH -- e.g: PATH=$PATH:$HOME/.local/bin:$HOME/bin:/usr/local/node-v12.16.2-linux-x64/bin source ~/.bash_profile

- Testen Sie NPM und NodeJS:

[opc@ocivm2pm ~]$ npm --version 6.14.4 [opc@ocivm2pm ~]$ node --version v12.16.2

- Installieren Sie NodeJS als Root:

- Richten Sie OCE Toolkit ein:

- OCE Toolkit unterstützt Verbindungen über die IDCS-App, sodass Chromium nicht mehr für die Authentifizierung angezeigt werden muss. Legen Sie das Kennzeichen zum Überspringen dieses Downloads fest:

export PUPPETEER_SKIP_CHROMIUM_DOWNLOAD=true

- Installieren Sie das Toolkit als OPC-Benutzer:

wget https://github.com/oracle/content-and-experience-toolkit/archive/master.zip unzip master.zip rm master.zip cd content-and-experience-toolkit-master/sites/ npm install

- Testen Sie die Installation:

[opc@ocivm2pm sites]$ ./node_modules/.bin/cec --version 20.4.1

- Fügen Sie einen Softlink als Root zu CEC-Binärdateien hinzu:

sudo -s ln -s /home/opc/content-and-experience-toolkit-master/sites/node_modules/.bin/cec /usr/local/bin/cec exit

- Testen Sie als OPC-Benutzer, dass Sie CEC von überall ausführen können:

cd [opc@ocivm2pm ~]$ cec --version 20.4.1

- Richten Sie den CEC-Quellordner ein, und installieren Sie CEC im Ordner. Dadurch wird ein Quellbaum mit package.json erstellt. Außerdem wird eine NPM-Installation durchgeführt, um Abhängigkeiten in den Quellbaum abzurufen.

cd mkdir cec cd cec cec install

- OCE Toolkit unterstützt Verbindungen über die IDCS-App, sodass Chromium nicht mehr für die Authentifizierung angezeigt werden muss. Legen Sie das Kennzeichen zum Überspringen dieses Downloads fest:

- Konfigurieren Sie IDCS, und registrieren Sie Ihre Instanzen gemäß den Anweisungen auf der IDCS-App-Seite.

Quell- und Zielserver registrieren

Registrieren Sie die Verbindungsdetails für die Quell- und die Zielinstanz mit dem folgenden Befehl. Beispiel: Wenn Sie Inhalt für ein Test-to-Production-Deployment synchronisieren, nutzen Sie möglicherweise eine Entwicklungsinstanz (DEV), eine Staging-Instanz (TEST) und eine Produktionsinstanz (PROD).

cec register-server DEV -e http://server:port -u username -p password cec register-server TEST -e http://server:port -u username -p password cec register-server PROD -e http://server:port -u username -p password

- Der erste Wert (z.B.

DEV,TEST,PROD) ist der Servername zur Identifizierung des Instanzendpunkts. Dieser Wert kann jeder beliebige Name sein. - Der Wert "-e" ist der Server und der Port aus der URL, mit der Sie auf die Instanz zugreifen.

- Der Wert "-u" ist der Benutzername. Dieser Benutzer muss auf die Sites und Assets auf der Quellinstanz zugreifen können oder der Eigentümer der Sites und Assets auf der Zielinstanz sein.

- Der Wert "-p" ist das Kennwort für den Benutzer.

Hinweis:

Sie können--keyfile übergeben, um das in der Datei gespeicherte Kennwort zu verschlüsseln.Unternehmenssites übertragen

Übertragen Sie Ihre Unternehmenssites mit dem folgenden Befehl:

cec transfer-site SiteName -s DEV -d TEST -r RepositoryName -l LocalizationPolicyName

- Der erste Wert (

SiteName) ist der Name der zu übertragenden Site. - Der Wert "-s" ist der Quellinstanzname, den Sie im vorherigen Schritt registriert haben.

- Der Wert "-d" ist der Zielinstanzname, den Sie im vorherigen Schritt registriert haben.

- Der Wert "-r" ist das Repository in der Zielinstanz, an das Sie die Site übertragen möchten. Dieser Wert ist nur beim Übertragen neuer Unternehmenssites an die Zielinstanz erforderlich.

- Der Wert "-l" ist die Lokalisierungs-Policy in der Zielinstanz, die Sie auf die übertragene Site anwenden möchten. Dieser Wert ist nur beim Übertragen neuer Unternehmenssites an die Zielinstanz erforderlich.

Wenn Sie eine Site auf der Zielinstanz aktualisieren, müssen Sie das Repository und die Lokalisierungs-Policy nicht angeben.

Weitere Informationen finden Sie unter Mit OCE Toolkit Änderungen von Test zu Produktion propagieren im Building Sites with Oracle Content Management.