Configuración de OCI Object Storage

Se necesita una suscripción independiente a OCI Object Storage para usar esta función. Tenga en cuenta que un depósito es un contenedor lógico en OCI Object Storage donde se almacenan objetos. En el contexto del Gestor de tareas,Gestor de datos adicionales y Enterprise Journals, los datos adjuntos se consideran objetos.

Aquí se muestran los pasos de nivel superior en OCI Object Storage:

- Cree un cubo en OCI Object Storage para almacenar sus datos adjuntos. Para obtener instrucciones, consulte Creación de un cubo.

Note:

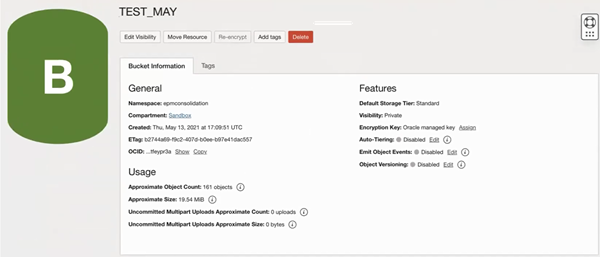

Puede crear un cubo en un compartimento existente o crear un compartimento nuevo para los datos adjuntos.A continuación se muestra un ejemplo de la configuración de un depósito.

Para que pueda probar el acceso al cubo y cambiar sin problemas de un entorno de prueba a un entorno de producción, se recomienda crear dos carpetas en el cubo: una carpeta para el entorno de prueba y otra carpeta para el entorno de producción. Por ejemplo, si crea un cubo denominado

task_manager_rec_datapara almacenar los anexos, cree las carpetastestyproden este cubo. Durante la fase de implementación, utilice la carpetatestespecificando la URL de cubo como<bucket_url>/test. Al cambiar al entorno de producción, cambie la configuración del cubo a<bucket_url>/prod. La carpetatestse puede suprimir posteriormente sin causar ningún impacto en el entorno de producción. - Asegúrese de que la opción Asignación automática de niveles esté desactivada para el depósito. Consulte Gestión de la asignación automática de niveles para un cubo de Object Storage.

- Debe mantener las reglas de las políticas de ciclo de vida tal cual en OCI Object Storage. No cambie esto.

-

Opcional: Las reglas de retención de OCI Object Storage respetan los requisitos de auditoría de su compañía (por ejemplo, entre cinco y siete años).

- En Oracle Cloud Infrastructure (OCI), debe crear un usuario para Financial Consolidation and Close y otorgar a ese usuario al menos acceso READ y WRITE, pero no acceso DELETE. El usuario puede ser de Identity and Access Management (IAM) o un usuario federado.

Recomendamos crear un usuario independiente para acceder a Object Storage para Financial Consolidation and Close. Es necesario conceder privilegios a este usuario para acceder al cubo de almacenamiento de datos adjuntos y administrar objetos en el depósito.

-

Debe crear un grupo para asignar políticas.

El acceso a Object Storage se administra a través de políticas de Identity and Access Management (IAM). Las políticas de almacenamiento de objetos comunes pueden encontrarse en Permitir a los usuarios escribir objetos en los cubos de Object Storage

Para crear políticas de IAM, consulte Introducción a las políticas

A continuación se muestra un ejemplo de la política que se requiere.

-

Allow group FccsAttachmentWriters to read buckets in compartment ABC -

Allow group FccsAttachmentWriters to manage objects in compartment ABC where all {target.bucket.name='FccsAttachments', any {request.permission='OBJECT_CREATE', request.permission='OBJECT_INSPECT', request.permission='OBJECT_READ'}}

-

- Se debe crear un token de autenticación para el usuario. Para obtener detalles, consulte Trabajar con símbolos de autentificación

Note:

El token de autenticación no se mostrará una vez creado, por lo que debe anotarlo, ya que se utilizará posteriormente en el proceso de configuración. - Una vez creados el cubo y un usuario, tendrá que configurar OCI Object Storage en Financial Consolidation and Close para que la conexión se realice con la URL de cubo, así como el Nombre de usuario y la Contraseña. Consulte Configuración de OCI Object Storage en Financial Consolidation and Close.