Microsoft Entra IDで完了する手順

Microsoft Entra IDをアイデンティティ・プロバイダ(IdP)として構成するには、次の操作を実行します:

- Oracle Cloud InfrastructureコンソールをAzure ADのエンタープライズ・アプリケーションとして追加します.

- Azure ADユーザーを、Oracle IDCSエンタープライズ・アプリケーションに割り当てます。

- Oracle Cloud Infrastructure Consoleエンタープライズ・アプリケーションのSSOの設定.

これらの構成ステップの完了に関連する詳細な手順と説明は、Microsoft Entra IDのドキュメントを参照してください。

エンタープライズ・アプリケーションとしてのOracle Cloud Infrastructureコンソールの追加

- Microsoft Entra IDサインイン・ページにアクセスしてサインインします。

- ホームの左側のナビゲーション・ペインで、「Applications」をクリックし、「Enterprise applications」をクリックします。

- 「New Application」をクリックします。「Microsoft Entra Gallery」画面を参照します。クラウド・プラットフォームとしてOracleが一覧表示されます。

- 「Oracle」をクリックして、使用可能なOracle Cloudプラットフォームのリストを表示します。

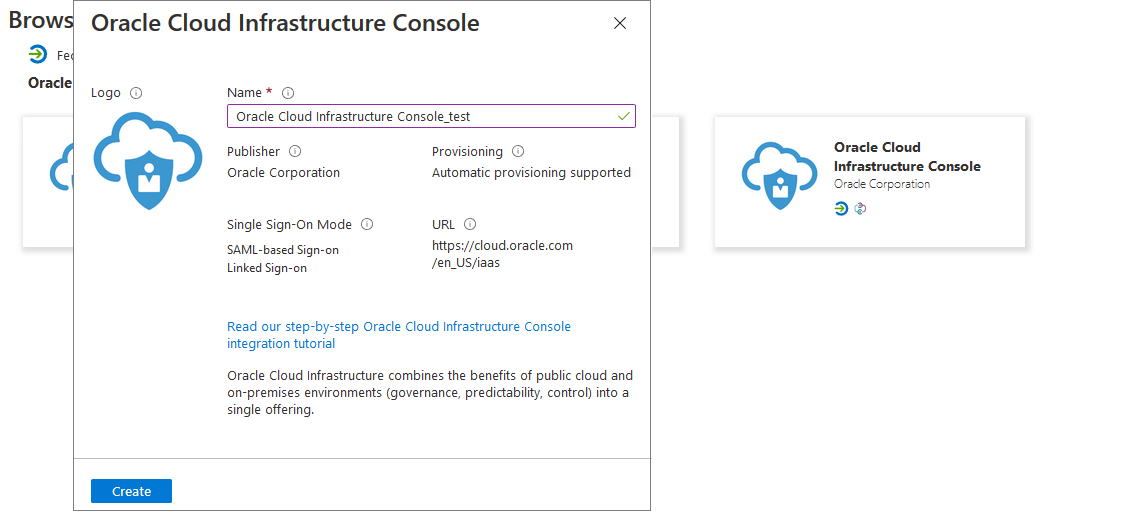

- 「Oracle Cloud Infrastructure Console」をクリックします。

- 「Name」を入力し、「Create」をクリックして、Oracle Cloud Infrastructureエンタープライズ・アプリケーションのインスタンスを追加します。

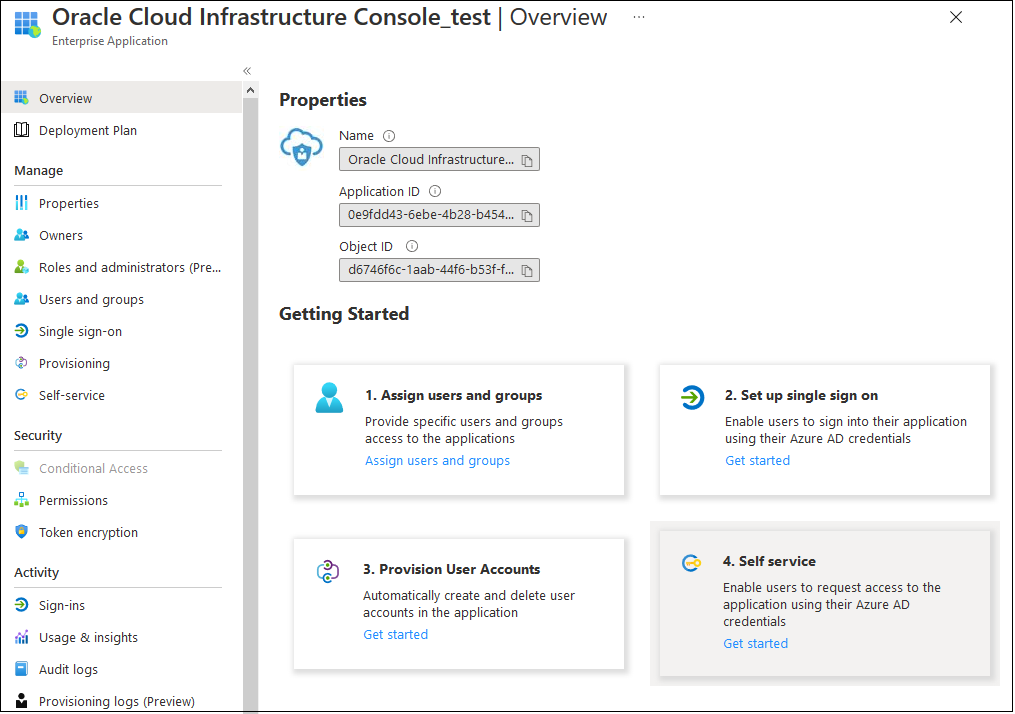

エンタープライズ・アプリケーションのプロパティの概要が表示されます。

Oracle Cloud Infrastructure Consoleエンタープライズ・アプリケーションへのMicrosoft Entra IDユーザーの割当て

指定されたユーザーのみがMicrosoft Entra IDにログインし、Oracle Fusion Cloud Enterprise Performance ManagementおよびOracle Fusion Cloud Enterprise Data Managementとフェデレートできます。また、ユーザー・グループを割り当てることもできます。これらのユーザーまたはグループがMicrosoft Entra IDにすでに存在していることを確認します。

- Oracle Cloud Infrastructure Consoleアプリケーションの左側のナビゲーション・ペインで、「Manage」の下の「Users and groups」をクリックします。または、エンタープライズ・アプリケーションの「Overview」ページで、「Assign users and groups」をクリックします。

- 「Add User/Group」をクリックします。

- 「Users」の「None Selected」をクリックし、「Users」画面を開きます。アプリケーションに割り当てるユーザーを選択し、「Select」をクリックします。

- 「Assign」をクリックして、選択したユーザーをアプリケーションに割り当てます。

Oracle Cloud Infrastructure Consoleエンタープライズ・アプリケーションのSSOの設定

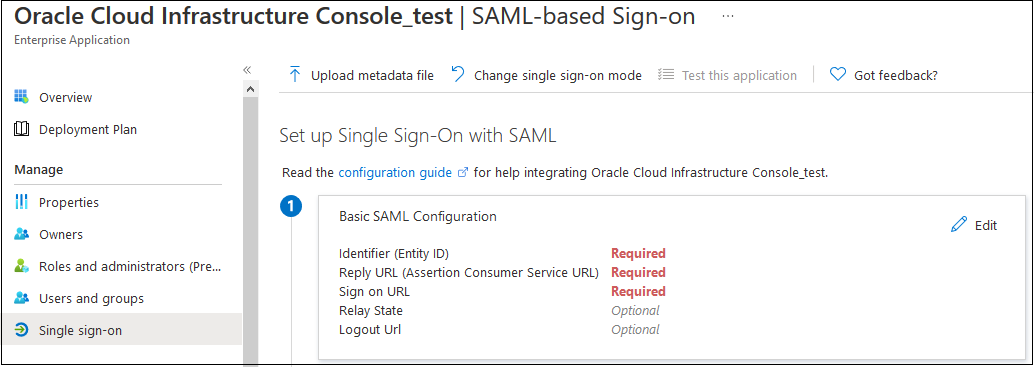

- 左側のナビゲーション・ペインで、「Single sign-on」をクリックします

- 「Select a single sign-on method」で、「SAML」をクリックします。

「Set up Single Sign-on with SAML」画面が開きます。

- 基本的なSAML構成詳細を入力します。

このステップで入力する情報は、Oracle Identity Cloud ServiceでSAMLを構成するときに生成された情報です。

- 「Basic SAML Configuration」セクションの「Edit」をクリックします。

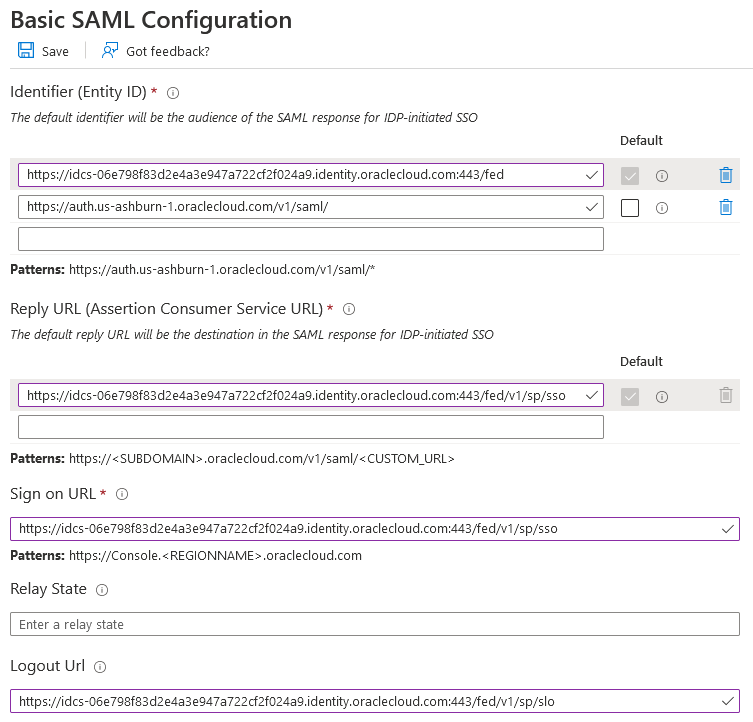

- 「Basic SAML Configuration」ページで、Oracle Identity Cloud ServiceでSSOするための設定を入力します。

Note:

基本的なSAML設定として入力する必要のあるOracle Identity Cloud Service設定は、次のプレディクト可能なパターンに従います。https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fedCUSTOMER_IDENTIFIERは、テナンシに固有の一意の英数字の文字列です。これはOracle Identity Cloud ServiceのURLの一部です。たとえば、サインインURLがhttps://idcs-01e711f676d2e4a3e456a112cf2f031a9.identity.oraclecloud.com/ui/v1/signinの場合、CUSTOMER_IDENTIFIERは01e711f676d2e4a3e456a112cf2f031a9であり、これをSAML構成設定の導出に使用します。この例では、識別子(エンティティID)はhttps://idcs-01e711f676d2e4a3e456a112cf2f031a9.identity.oraclecloud.com:443/fedになります。

テナンシについて判明しているOracle Identity Cloud Serviceのすべての構成設定を表示するには、/.well-known/idcs-configurationを付加してOracle Identity Cloud ServiceのURLを入力します。たとえば、https://idcs-01e711f676d2e4a3e456a112cf2f031a9.identity.oraclecloud.com/.well-known/idcs-configurationのように入力します。- Identifier (Entity ID): 組織のOracle Identity Cloud Serviceのプロビジョニング中に設定されたプロバイダID。

例: https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed

Note:

これがデフォルトの識別子であることを示すには、「Default」チェック・ボックスを選択します。 - Reply URL: Microsoft Entra IDからの受信SAMLアサーションを処理するOracle Identity Cloud Serviceのエンドポイント。アサーション・コンシューマ・サービスURLとも呼ばれるこの値は、Oracle Identity Cloud Serviceの構成時に設定されます。

例: https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed/v1/sp/sso

- Sign on URL: Microsoft Entra IDによって開始されたSSOを実行するCloud EPMおよびOracle Enterprise Data Management Cloudサインオン・ページのURL。

例: https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed/v1/sp/sso

- Logout URL: Oracle Identity Cloud ServiceからのサービスのログアウトURL。

例: https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed/v1/sp/slo

- Identifier (Entity ID): 組織のOracle Identity Cloud Serviceのプロビジョニング中に設定されたプロバイダID。

- 「Save」をクリックします。

- 「Basic SAML Configuration」ページを閉じます

- 「Set up Single Sign-On with SAML」画面で、ユーザー属性およびクレームを入力します:

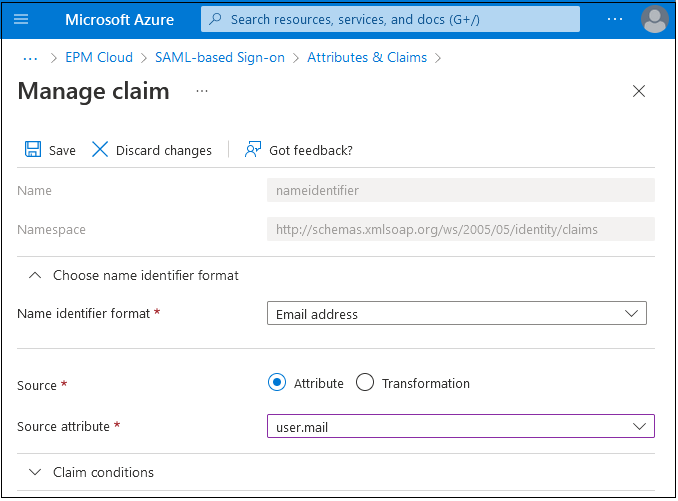

- 「Attributes & Claims」の「Edit」をクリックします。

- 「Claim name」で、「Unique User Identifier (Name ID)」をクリックし、ソース属性値を選択します(例: user.mail)。この値は、Oracle Identity Cloud Serviceで指定されたリクエストされたNameID形式と一致する必要があります。

- 「Save」をクリックします。

- 「Manage claim」ページと「Attributes & Claims」ページを閉じます。

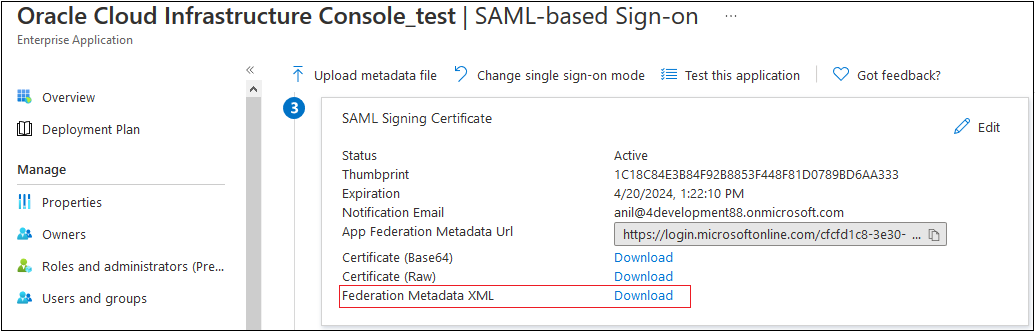

- Microsoft Entra IDメタデータ・ファイルをダウンロードします。

- 「Set up Single Sign-On with SAML」画面の「SAML Signing Certificate」セクションで、「Federation Metadata XML」の横にある「Download」をクリックします。

- 画面の指示に従って、Oracle Identity Cloud Serviceからアクセスできるローカル・ディレクトリにメタデータ・ファイルを保存します。

- 「Set up Single Sign-On with SAML」画面の「SAML Signing Certificate」セクションで、「Federation Metadata XML」の横にある「Download」をクリックします。