Oracle Cloud Identity Consoleのターゲット・アイデンティティ・ドメインで完了する手順

ターゲット・ドメインのアプリケーション・カタログから汎用SCIMアプリケーション・テンプレートをダウンロードして、同期のための接続を有効にして構成します。

汎用SCIMアプリケーション・テンプレートは、Oracle Identity Cloud ServiceがSCIMをサポートするアプリケーションと通信できるように構成されています。詳細は、Oracle Identity Cloud Serviceの管理で汎用SCIMアプリケーション・テンプレートを使用する方法を参照してください

始める前に、ソース・アイデンティティ・ドメインのアプリケーションのクライアントIDとクライアント・シークレットをメモします。Oracle Cloud Identity Consoleのソース・アイデンティティ・ドメインで完了する手順を参照してください。

- アイデンティティ・ドメイン管理者役割が割り当てられているユーザーとして、ターゲット・アイデンティティ・ドメインにサインインします。Oracle Cloud Identity Console (IDCS)へのアクセスを参照してください。

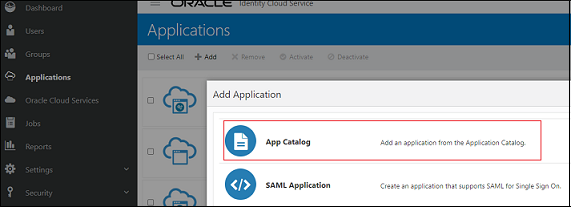

- ナビゲーション・メニューで、「アプリケーション」をクリックします。

- アプリケーション・ページで、「追加」をクリックします。

- 「アプリケーション・カタログ」を選択します。

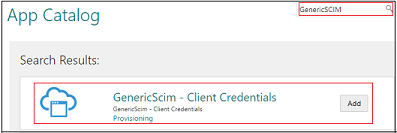

- アプリケーション・カタログでGenericSCIMを検索し、GenericScim -クライアント資格証明の隣にある「追加」をクリックします。

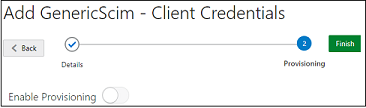

- GenericScim -クライアント資格証明で、「詳細」を追加し、「次」をクリックします。

- 「プロビジョニングの有効化」を選択し、「終了」をクリックします。

- 「OK」をクリックして確認メッセージを閉じます。

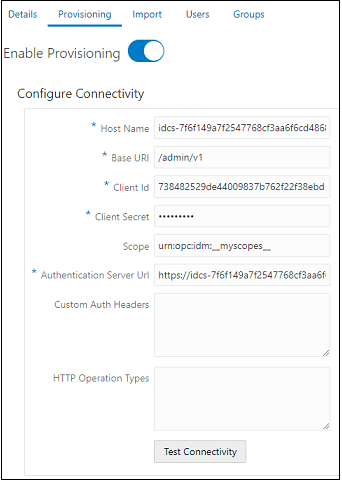

- 「接続の構成」で、次のパラメータの値を入力します:

パラメータ 説明および推奨値 ホスト名 SCIMインタフェースのURLが https://idcs.example.com/abcの場合、ホスト名はidcs.example.comです。これがソース・アイデンティティ・ドメインのURLです。ベースURI SCIMインタフェースのURLが https://idcs.example.com/admin/v1の場合、ベースURIは/admin/v1です。クライアントID ソース・アイデンティティ・ドメインで作成した機密アプリケーションのクライアントID。 クライアント・シークレット ソース・アイデンティティ・ドメインで作成した機密アプリケーションのクライアント・シークレット。 スコープ アプリケーションのスコープとして

urn:opc:idm:__myscopes__を使用します。認証サーバーURL ソース・アイデンティティ・ドメインの認証サーバーのURL。

例:

https://idcs.example.com/oauth2/v1/token - 「接続のテスト」をクリックします。

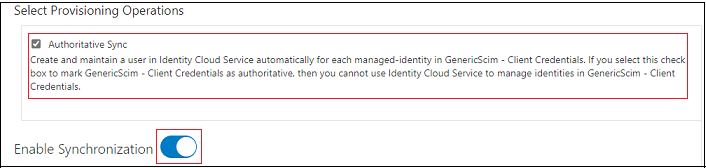

- 「プロビジョニング操作の選択」で、「認可同期」を選択します。

- 「同期の有効化」を選択し、「終了」をクリックします。

- 「アクティブ化」をクリックします。