29 정책 구성

애플리케이션, 차원, 노드 유형 또는 계층 세트 레벨에서 정책을 설정할 수 있습니다. 승인 정책은 승인 워크플로우 단계 중에 적용되며, 승인자가 요청을 검토하고 해당 콘텐츠를 승인하거나 거부할 수 있습니다. 커밋 정책은 커밋 워크플로우 단계 중에 적용되며 커밋 정책의 사용자는 요청에 있는 모든 변경사항의 최종 검토 및 커밋을 수행할 수 있도록 합니다. 통지 정책은 요청을 커밋할 때 마감 워크플로우 단계에서 적용되며, 다른 사용자가 완료된 요청을 제출하면 사용자가 전자메일 통지를 받을 수 있습니다.

자세한 내용은 다음을 참조하십시오

정책 및 데이터 객체

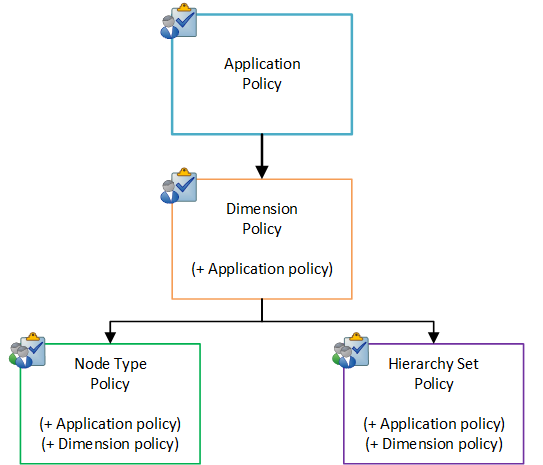

정책은 애플리케이션, 차원, 계층 세트 또는 노드 유형 레벨에서 사용으로 설정됩니다. 권한과 마찬가지로 정책은 애플리케이션에서 차원, 계층 세트 및 노드 유형으로 전파됩니다. 즉, 애플리케이션에 대해 구성된 정책이 해당 애플리케이션의 모든 차원에 적용되고, 차원에 대해 구성된 정책은 해당 차원의 노드 유형 및 계층 세트에 적용됩니다. 자세한 내용은 권한 계단식 배열을 참조하십시오.

주:

보고서를 실행하여 모든 애플리케이션에 지정된 정책을 확인할 수 있습니다. 자세한 내용은 보고서 작업를 참조하십시오.

데이터 객체에 대한 정책 및 요청 작업

정책(승인 정책 만들기 및 사용, 커밋 정책 생성 및 사용 및 통지 정책 생성 및 사용 참조)에 대한 포함된 작업 필터를 사용하여 특정 요청 작업에 대해서만 정책을 트리거해야 하는지 여부를 지정합니다. 지정하는 작업 유형은 정책이 설정된 데이터 체인 객체의 영향을 받지 않습니다. 예를 들어 이동 작업이 계층 세트 작업인 경우에도 노드 유형에 대한 정책에서 이동 작업을 지정할 수 있습니다. 이렇게 하면 해당 노드 유형에 대한 모든 계층 세트에서 모든 이동에 대해 정책이 트리거됩니다.

데이터 객체에 대한 정책 전파

정책은 상위 레벨 객체(예: 애플리케이션)에서 데이터 체인의 하위 객체(예: 차원, 노드 유형 또는 계층 세트)로 전파됩니다. 데이터 체인 객체는 객체에 대해 직접 사용으로 설정된 정책뿐 아니라 데이터 체인 상위 객체로부터 전파된 정책의 영향도 받을 수 있습니다. 이 경우 각 정책은 독립적으로 평가됩니다.

예시를 위해 다음 승인 정책이 사용으로 설정되어 있다고 가정하겠습니다.

- 애플리케이션 레벨의 승인 정책에는 회계 그룹의 승인자 3명이 있어야 합니다.

- 차원 레벨의 승인 정책에는 회계 그룹의 승인자 4명이 있어야 합니다.

이러한 정책은 결합되지 않으므로 회계 그룹의 승인자는 모두 7명이어야 합니다. 대신, 각 정책은 개별적으로 평가되며 두 정책 모두 동일한 회계 그룹의 승인이 필요하므로 다음과 같이 회계의 처음 3개 승인이 두 정책 모두에 적용됩니다.

- 회계 그룹의 승인자 3명이 요청을 승인하면 애플리케이션 레벨 정책이 충족됩니다.

- 회계 그룹의 승인자가 1명 더 요청을 승인하면 차원 레벨 정책이 충족됩니다.

주:

승인자가 여러 승인 그룹에 있는 경우 한 번만 요청을 승인합니다. 이 승인이 해당 사용자가 멤버인 모든 승인 정책에서 인정됩니다. 예를 들어 Barry가 회계 그룹과 비용 센터 그룹 둘 다에 소속되어 있으며 승인 정책에 따라 각 그룹에서 2개의 승인이 필요한 경우 Barry의 승인은 각 그룹에서 하나의 승인으로 간주됩니다.동일한 데이터 객체에 대한 여러 정책

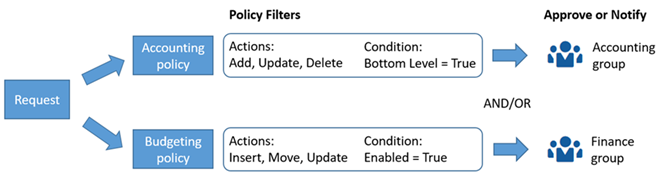

동일한 데이터 체인 객체에 대해 여러 정책을 정의하여 요청 유형에 따라 다른 사용자가 승인하거나 통지를 받도록 할 수 있습니다. 다양한 필터로 추가 정책을 생성하여 특정 데이터 세트에 대한 여러 사용자의 조건부 승인 또는 통지를 처리할 수 있습니다. 예를 들어 다음 다이어그램은 두 개의 정책이 있는 차원을 보여줍니다.

- 최하위 레벨 노드가 추가, 업데이트 또는 삭제되면 회계 정책에 따라 승인 요청 또는 통지가 회계 그룹에 전송됩니다.

- 노드가 삽입, 이동 또는 업데이트되면 예산책정 정책에 따라 승인 요청 또는 통지가 재무 그룹에 전송됩니다.

정책 및 권한

해당 객체에 대한 정책을 구성하려면 데이터 객체에 대한 소유자 또는 메타데이터 관리자 권한이 있어야 합니다.

사용자 또는 그룹을 데이터 객체에 대한 정책에 추가하면 해당 데이터 객체에 대한 암시적 참가자(읽기) 권한이 사용자 또는 그룹에 부여됩니다. 권한은 전파되므로 사용자 또는 그룹을 애플리케이션 또는 차원에 대한 정책에 추가하면 해당 애플리케이션 또는 차원에 포함된 데이터 체인 객체(차원, 노드 유형, 계층 세트)에 대한 암시적 참가자(읽기) 권한도 사용자 또는 그룹에 부여됩니다.

사용자 또는 그룹을 정책에 추가하고 계층 세트에 대한 암시적 참가자(읽기) 권한을 부여하면 해당 계층 세트에 사용된 노드 유형에 대한 암시적 참가자(읽기) 권한도 사용자 또는 그룹에 부여됩니다. 따라서 완료된 요청을 승인하거나 볼 때 뷰를 열고 계층 세트를 찾을 수 있습니다. 그러나 사용자를 정책에 추가하여 노드 유형에 대한 암시적 참가자(읽기) 권한을 사용자에게 부여하는 경우에는 해당 노드 유형을 사용하는 계층 세트에 대한 암시적 참가자(읽기) 권한이 부여되지 않습니다. 사용자가 노드 유형에 대한 참가자(읽기) 권한은 있으나 계층 세트에 대한 권한은 없는 경우 뷰를 열고 뷰포인트에서 계층 세트를 찾아 요청을 승인하거나 볼 수 없습니다. 대신, 요청 검사기에서 요청을 승인해야 합니다.

정책에서 사용자를 제거하면 해당 정책의 데이터 객체에 대한 사용자의 암시적 참가자(읽기) 권한이 취소되지만 데이터 객체에 대해 명시적으로 부여된 권한은 모두 유지됩니다. 권한 작업를 참조하십시오.

주:

사용자 이름이 액세스 제어에서 변경된 사용자는 부적합하게 되며 사용자가 지정된 모든 정책에 더 이상 참여할 수 없습니다.