Om alternativen för distributionsarkitektur

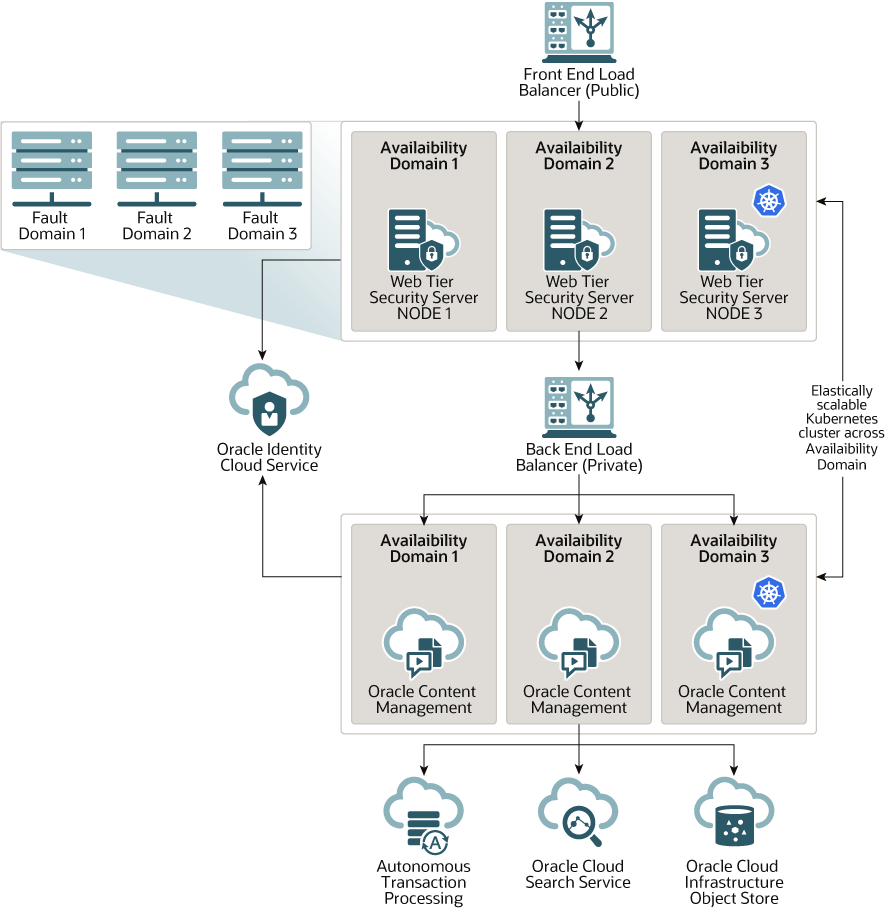

Vid den ursprungliga installationen distribueras alla instanser av Oracle Content Management i Oracle Cloud Infrastructure. Denna arkitektur är en topologi med hög tillgänglighet som spänner över flera tillgänglighetsdomäner inom en enda geografisk region. Den använder Oracle Container Engine for Kubernetes (OKE) med elastiskt skalbara Kubernetes-kluster inom alla dessa tillgänglighetsdomäner.

- Tillgänglighetsdomäner – en tillgänglighetsdomän är ett eller flera datacenter inom en region. Tillgänglighetsdomäner är isolerade från varandra, feltoleranta och det är osannolikt att de skulle stöta på problem samtidigt. Eftersom tillgänglighetsdomäner inte delar fysisk infrastruktur, t.ex. elektrisk ström eller kylning, eller det interna nätverket för tillgänglighetsdomäner, skulle ett funktionsfel som påverkar en tillgänglighetsdomän sannolikt inte påverka andra. Tillgänglighetsdomäner i en region är anslutna till varandra via ett nätverk med kort svarstid och hög bandbredd. Denna förutsägbara, krypterade sammankoppling mellan tillgänglighetsdomäner utgör byggblocken för både hög tillgänglighet och katastrofåterställning.

- Feldomäner – en feldomän är en gruppering av maskinvara och infrastruktur i en tillgänglighetsdomän. Varje tillgänglighetsdomän innehåller tre feldomäner. Med feldomäner kan du distribuera dina instanser så att de inte finns på samma fysiska maskinvara i en enstaka tillgänglighetsdomän. Det innebär att funktionsfel hos maskinvara eller underhållshändelser som påverkar en feldomän inte påverkar instanser i andra feldomäner. Du kan välja att ange feldomänen för en ny instans i samband med att den startas eller låta systemet välja en åt dig.

I en standarddistribution skapar OKE automatiskt flera kluster (eller noder) i alla tillgänglighetsdomäner. Alla webbplatser och tillgångar synkroniseras med varje tillgänglighetsdomän. Om en tillgänglighetsdomän är nere dirigerar OKE automatiskt all inkommande trafik till de fungerande tillgänglighetsdomänerna. På så sätt märker slutanvändarna inte av något avbrott i tjänsten medan den icke-fungerande tillgänglighetsdomänen återställs.

Vi vill uppmuntra till användning av alternativet Uppgraderingsschema för att kontrollera när instansen får en ny utgåva av Oracle Content Management. I de flesta fall bör instanser som hanterar produktionstrafik och alla instanser som kan komma att hantera trafik i händelse av ett funktionsfel använda alternativet Fördröjd uppgradering. Instanser som är avsedda för utvecklings- och teständamål ska använda alternativet Uppgradera omedelbart. Den här kombinationen av inställningar ger dig en fullständig releasecykel för att säkerställa att koden är robust och ge dig tid att åtgärda eventuella problem innan de skulle kunna påverka produktionstrafiken. Alternativet Uppgraderingsschema anges när du skapa din Oracle Content Management-instans.

Bortom hög tillgänglighet

Även om en tjänst med hög tillgänglighet är utformad för att tillhandahålla en hög grad av drifttid och tillgänglighet, har många kunder ytterligare behov, som kan uppfyllas med olika arkitekturer. Dessa ytterligare arkitekturer drar fortfarande nytta av den höga tillgänglighet som tillhandahålls som standard av Oracle Cloud Infrastructure och OKE, och kan dessutom byggas så att de stöder utvecklingsprocesser, till och med automatisk överlämning med flera regioner vid fel, eller utökas med högpresterande privata anslutningar. För att hitta rätt arkitektur för era behov måste du fastställa vilka krav som ställs av organisationens utvecklingsprocess, de acceptabla målen för återställningstid (RTO) och målen för återställningspunkt (RPO).

- Mål för återställningstid (RTO) – RTO är det tidsmålvärde som krävs för att återställa applikationsfunktionen efter att en katastrof inträffat. Målet är att mäta hur snabbt du måste kunna återställa efter en katastrof. Normalt gäller att ju mer kritiska applikationer, desto lägre RTO.

- Mål för återställningspunkt (RPO) – RPO är den acceptabla tidsram för förlorade data som applikationerna kan tolerera. RPO handlar om hur stora mängder data applikationerna har råd att förlora i ett katastrofscenario.

Privat instans genom att använda Oracle Cloud Infrastructure FastConnect

Vissa kunder kan behöva ytterligare prestanda eller säkerhet som kanske inte är tillgänglig över det publika internet. Oracle Cloud Infrastructure FastConnect kan användas för att ge en mer högpresterande, robust och säker anslutning till din instans av Oracle Content Management. Den här typen av anslutning används ofta av kunder som vill säkerställa att åtkomsten begränsas till interna nätverk eller att slutanvändare får en så bra och tillförlitlig anslutning som möjligt.

Om du vill skapa en sådan instans måste du ställa in Oracle Cloud Infrastructure FastConnect och utföra några ytterligare förutsättningssteg. FastConnect tillhandahåller en dedikerad privat anslutning med högre bandbredd och en mer tillförlitlig och konsekvent nätverksupplevelse jämfört med internetbaserade anslutningar.

Se Skapa en privat instans genom att använda Oracle Cloud Infrastructure FastConnect.

Utvecklingsprocess

Detta avser den process som organisationen använder för att bygga och distribuera nya funktioner och nytt innehåll för Oracle Content Management. Den kan inkludera flera miljöer som nya funktioner och nytt innehåll måste gå igenom innan de godkänns för miljöer på hög nivå och produktion. En vanlig inställning skulle inkludera miljöer för utveckling, testning, mellanlagring och slutligen produktion. Organisationens behov kan variera.

Kunder som vill använda flera instanser för att stödja sina utvecklingsprocesser ska tilldela sina ytterligare instanser enligt beskrivningen i detta dokument, men behöver inte tilldela någon brandvägg för webbapplikationer (WAF) framför dem eftersom åtkomsten till dem sker direkt. När du har utvecklat innehåll i någon av instanserna kan du använda kommandoradsgränssnittet (CLI) i verktygen för OCE för att sprida det innehållet från en instans av Oracle Content Management till en annan.

Obs!:

När du skapar en ytterligare instans som inte ska hantera produktionstrafik måste du markera dem som icke-primära, så att du inte betalar för dubbla tillgångar. Primära instanser debiteras för det totala antalet tillgångar i instansen. Icke-primära instanser debiteras för ett enda tillgångsblock per månad (till exempel 5 000 tillgångar och, om du har Video Plus, 250 Video Plus-tillgångar) oavsett det totala antalet tillgångar som replikeras. Mer information finns i Beskrivningar av Oracle PaaS och IaaS Universal Credits Service.Du kan sprida ändringar genom att använda kommandon i verktygen för OCE för att skapa webbplatser och hantera deras livscykler i utvecklingsinstanser, testinstanser och produktionsinstanser. Du kan utföra ändringar på webbplatser i en utvecklingsmiljö och sprida de här ändringarna till testmiljö och produktionsmiljö. Du kan även införliva den här uppsättningen kommandoradsverktyg i skriptmiljöerna för att hantera distributioner. Med CLI-verktygen kan du distribuera nya objekt, t.ex. tillgångar och komponenter, samt uppdateringar av befintligt innehåll.

Se Ställa in en distribution för test till produktion (T2P).

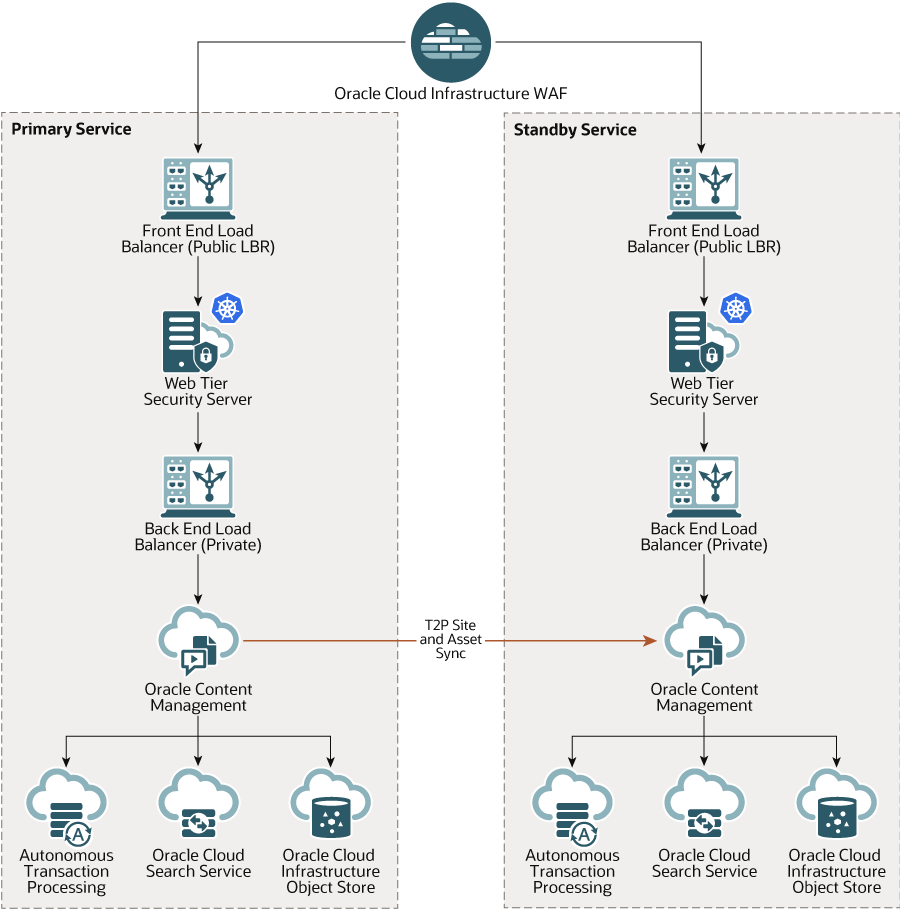

Implementera en säkerhetskopieringsregion

Om organisationen vill använda en säkerhetskopieringsregion för att fortsätta leverera offentligt webbplatsinnehåll vid händelse av fel konfigurerar ni en brandvägg för webbapplikationer (WAF) och replikerar innehållet till säkerhetskopian.

Säkerhetskopian kan finnas i samma geografiska region som den primära instansen eller i en annan region. Om du skapar säkerhetskopian i en annan region får du ökat skydd mot förlust av data eller tillgänglighet.

Obs!:

I nuläget stödjer Oracle Content Management endast offentliga webbplatser genom ett WAF. Om din webbplats kräver autentisering måste den nås direkt från ursprungsdomänen.Här följer ett exempel på hur arkitekturen ser ut:

Det kan ta ganska lång tid att skapa en säkerhetskopia, särskilt om det rör sig om många webbplatser och tillgångar, så vi föreslår att du säkerhetskopierar utanför arbetstid. Beroende på hur många innehållsändringar som gjorts i instansen, fastställer du om säkerhetskopiering ska ske dagligen eller så sällan som en gång i veckan.

När du implementerar en säkerhetskopieringsregion använder du tjänsten Oracle Cloud Infrastructure Web Application Firewall för att dirigera trafik till den primära (aktiva) instansen, och om ett funktionsfel uppstår växlar du så att den pekar mot säkerhetskopieringsinstansen (reservinstansen).

Obs!:

När du skapar säkerhetskopieringsinstansen måste du markera den som icke-primär för att inte betala för dubbletter av tillgångar. Primära och icke-primära instanser faktureras till olika priser.När du har skapat den primära instansen utför du följande steg för att implementera säkerhetskopieringsregionen:

- Skapa en ny Oracle Content Management-instans.

Vid tilldelningen av den här instansen, som ska hantera produktionstrafik endast i händelse av ett funktionsfel i den primära regionen, ska du se till att markera den som icke-primär, för att undvika att dubbeldebiteras för alla tillgångar i den här instansen. Eftersom den här skulle kunna bli en produktionsinstans ska fördröjd uppgradering i allmänhet anges för den. Tänk dock på att den måste finnas i samma uppgraderingsschema som den primära regionen, för att undvika problem när trafiken växlas mellan den primära regionen och säkerhetskopieringsregionen.

Om du vill att säkerhetskopian ska vara i en annan region än den primära instansen ska du skapa den i en sekundär region.

- Konfigurera en brandvägg för webbapplikationer (WAF) använder Oracle Cloud Infrastructure Web Application Firewall-tjänsten.

- Använd verktygen för OCE för att överföra alla webbplatser och tillgångar från den primära instansen till säkerhetskopieringsinstansen:

- Duplicera de datalager, kanaler och språkanpassningspolicyer som finns på den primära instansen på säkerhetskopieringsinstansen.

- Om du inte redan har gjort det ska du skapa en VM-beräkningsinstans.

- Installera verktygen för OCE i VM-beräkningsinstansen och se till att den använder autentisering med IDCS.

- Registrera dina Oracle Content Management primära instanser och säkerhetskopieringsinstanser.

- Överför webbplatser och tillhörande tillgångar från den primära instansen till säkerhetskopieringsinstansen.

- Testa att data replikeras korrekt. Gör några ändringar (färre än fem stycken) i den primära instansen, inklusive ändringar av varje objekttyp. Använd sedan verktygen i OCE för att säkerhetskopiera data igen och bekräfta att ändringarna återspeglas korrekt i säkerhetskopieringsinstansen.

- Synkronisera alla användare som kan behöva åtkomst till säkerhetskopieringsinstansens användargränssnitt för den händelse den primära instansen inte är tillgänglig. Exempelvis måste du åtminstone ha administratörerna synkroniserade.

Obs!:

Säkerhetskopieringsinstansen är endast avsedd för testning och kontinuitet av offentlig webbplatsleverans i händelse av fel, inte för kontinuerlig leverans eller åtkomst till webbplatser som kräver autentisering. - Testa att systemet beter sig som förväntat om den primära regionen inte längre fungerar:

- Avaktivera den primära instansen.

- Växla WAF-ursprung, genom att uppdatera WAF-policyn så att trafiken pekas mot säkerhetskopieringsinstansen.

- När WAF-policyändringen har spridits ska du bekräfta att alla användarupplevelser beter sig som förväntat på säkerhetskopieringsinstansen.

- Återaktivera den primära instansen, genom att uppdatera WAF-policyn så att den återigen pekar mot den primära instansen, och bekräfta att den primära instansen beter sig som förväntat när den övertar sina ursprungliga ansvarsområden för innehållshantering och leverans till slutanvändare.

Konfigurera en brandvägg för webbapplikationer

Flera steg är involverade i konfiguration och aktivering av en brandvägg för webbapplikationer (WAF) för att implementera en säkerhetskopieringsregion:

- Skapa en WAF-policy

- Ladda upp SSL-certifikatet och -nyckeln

- Skapa ett sekundärt ursprung

- Publicera ändringarna

- Uppdatera DNS-konfigurationen

- Konfigurera WAF för dina instanser

Om du behöver växla mellan den primära och den sekundära instansen kan du göra det genom att uppdatera din WAF-policy.

Skapa en WAF-policy

Du konfigurerar en WAF-policy genom att utföra följande steg:

- Logga in på Oracle Cloud som molnkontoadministratör. Du hittar ditt kontonamn och tillhörande inloggningsinformation i välkomstmeddelandet du fått via e-post.

- I Infrastrukturkonsolen klickar du på

längst upp till vänster för att öppna navigeringsmenyn, följt av Identitet & Säkerhet och sedan, under Webbapplikationsbrandvägg klickar du på Policyer.

längst upp till vänster för att öppna navigeringsmenyn, följt av Identitet & Säkerhet och sedan, under Webbapplikationsbrandvägg klickar du på Policyer. - Välj det delområde där du vill skapa WAF-policyn.

- Klicka på Skapa WAF-policy.

- Ange följande detaljer för att skapa WAF-policyn:

- Namn: Ange ett unikt namn på policyn (t.ex.

cross_site_WAF). Undvik att ange konfidentiell information. - Primär domän: Ange det fullt kvalificerade domännamnet för applikationen (t.ex.

oce.example.com). Det här är den URL med vilken användarna får åtkomst till applikationen, som då pekar mot antingen den primära eller den sekundära instansen av Oracle Content Management. - Ytterligare domäner: Om du vill kan du ange valfria underdomäner där policyn ska tillämpas.

- Ursprungsnamn: Ange ett unikt namn på det primära ursprunget (t.ex.

primary_salesdocuments1). - URI: Ange den offentliga slutpunkten (URI:n) för den primära instansen (t.ex.

salesdocuments1-myaccount.cec.ocp.oraclecloud.com).

- Namn: Ange ett unikt namn på policyn (t.ex.

- Klicka på Skapa WAF-policy.

Ladda upp SSL-certifikatet och -nyckeln

Du laddar upp SSL-certifikatet och -nyckeln genom att utföra följande steg:

- Visa WAF-policyn du har skapat och klicka på Inställningar, till vänster.

- På fliken Allmänna inställningar klickar du på Redigera.

- I dialogrutan Redigera inställningar:

- Välj Aktivera HTTPS-stöd, så att kommunikationen mellan webbläsaren och webbappen krypteras.

- Välj Ladda upp eller klistra in certifikat och privat nyckel.

- Dra och släpp eller välj en fil i fältet Ladda upp källa för certifikat, eller välj Text och klistra in ett giltigt SSL-certifikat i PEM-format i fältet. Du måste även inkludera mellanliggande certifikat (det primära domäncertifikatet måste vara först).

- Dra och släpp eller välj en fil i fältet Ladda upp källa för privat nyckel, eller välj Text och klistra in en giltig privat nyckel i PEM-format i det här fältet. Den privata nyckeln får inte vara lösenordsskyddad.

- Om du använder ett självsignerat certifikat väljer du Självsignerat certifikat för att visa en SSL-varning i webbläsaren.

- Om du vill att all HTTP-trafik automatiskt ska omdirigeras till HTTPS väljer du Omdirigera HTTP till HTTPS.

- Klicka på Spara ändringar. Den här uppdateringen visas under Opublicerade ändringar.

Skapa ett sekundärt ursprung

Du skapar ett sekundärt ursprung genom att utföra följande steg:

- Klicka på fliken Ursprungsgrupper.

- På fliken Ursprungsgrupper klickar du på Redigera.

- Klicka på Ytterligare ursprung.

- Ange följande detaljer:

- Namn: Ange ett unikt namn på det sekundära ursprunget (t.ex.

secondary_salesdocuments1). - URI: Ange den offentliga slutpunkten (URI:n) för den sekundära instansen (t.ex.

salesdocuments2-myaccount.cec.ocp.oraclecloud.com). - HTTP-port: Ange den HTTP-port som den sekundära instansen lyssnar på. Standardporten är 80.

- HTTPS-port: Ange den port som används för säkra HTTP-anslutningar till den sekundära instansen. Standardporten är 443.

- Namn: Ange ett unikt namn på det sekundära ursprunget (t.ex.

- Klicka på Spara ändringar för att skapa det sekundära ursprunget. Den här uppdateringen visas under Opublicerade ändringar.

Publicera ändringarna

Du publicerar ändringarna du har gjort genom att utföra följande steg:

- Klicka på Opublicerade ändringar till vänster.

- Klicka på Publicera alla.

- I dialogrutan Publicera ändringar klickar du på Publicera alla.

Det kan ta en stund att slutföra uppdateringen.

Uppdatera DNS-konfigurationen

Uppdatera DNS-konfigurationen med CNAME för zonen så att begäranden från internetklienter dirigeras till WAF. Du hittar CNAME genom att öppna WAF-policyn du har skapat. CNAME-värdet är en version med bindestreck av den primära domänen inom OCI-domänen (t.ex. oce-example-com.o.waas.oci.oraclecloud.net).

Om du använder underdomänen cec.ocp.oraclecloud.com måste du logga ett supportärende där du ber Oracle Support att utföra DNS-uppdateringen.

Konfigurera WAF för dina instanser

Du konfigurerar WAF för dina instanser genom att utföra följande steg:

- I infrastrukturkonsolen klickar du på

, längst upp till vänster för att öppna navigeringsmenyn, och klickar sedan på Utvecklartjänster, och sedan på Innehållshantering.

, längst upp till vänster för att öppna navigeringsmenyn, och klickar sedan på Utvecklartjänster, och sedan på Innehållshantering. - Klicka på den primära instansen för att visa instansdetaljerna.

- Klicka på Konfigurera WAF.

- I dialogrutan Konfigurera brandvägg för webbapplikationer väljer du WAF-policyn du skapade tidigare.

Instansens delområdesnamn visas. Om WAF-policyn finns i ett annat delområde klickar du på Ändra delområde och väljer rätt delområde.

- Klicka på Spara ändringar.

Förloppet visas i listan Aktiviteter allteftersom instansen uppdateras. När uppdateringen har slutförts ser du att Primär domän för WAF listas när du tittar på instansdetaljerna.

- Upprepa stegen 2 till och med 5 för den sekundära instansen.

Växla WAF-ursprung

Om du behöver ändra WAF-ursprunget från den primära instansen till den sekundära instansen (eller omvänt), för test- eller säkerhetskopieringsändamål, gör du det genom att uppdatera WAF-policyn.

Oracle Content Management

Du växlar WAF-ursprung genom att utföra följande steg:

- Logga in på Oracle Cloud som molnkontoadministratör. Du hittar ditt kontonamn och tillhörande inloggningsinformation i välkomstmeddelandet du fått via e-post.

- I Infrastrukturkonsolen klickar du på

längst upp till vänster för att öppna navigeringsmenyn, följt av Identitet & Säkerhet och sedan, under Webbapplikationsbrandvägg klickar du på Policyer.

längst upp till vänster för att öppna navigeringsmenyn, följt av Identitet & Säkerhet och sedan, under Webbapplikationsbrandvägg klickar du på Policyer. - Öppna WAF-policyn du har skapat för instanserna och klicka sedan på Inställningar, till vänster.

- Klicka på fliken Ursprungsgrupper och klicka sedan på Redigera.

- Ange det ursprung som du vill växla till som Standardursprung och klicka sedan på Spara ändringar. Den här uppdateringen visas under Opublicerade ändringar.

- Klicka på Opublicerade ändringar till vänster.

- Klicka på Publicera alla.

- I dialogrutan Publicera ändringar klickar du på Publicera alla.

Det kan ta en stund att slutföra uppdateringen. När det här är klart dirigeras trafik från applikationen till det valda ursprunget.

Kom ihåg att omdirigering genom en WAF endast är avsedd för testning eller kontinuitet av offentlig webbplatsleverans vid händelse av ett fel. Användare måste ha åtkomst till autentiserade webbplatser eller användargränssnittet för Oracle Content Management direkt.

Ställa in en distribution för test till produktion (T2P)

Den här modellen är nödvändig för tillhandahållande av de kontroller och avstämningar som krävs för att köra en miljö med hög tillgänglighet effektivt och för att sömlöst hantera applikationer när de förflyttas från test till mellanlagring till produktion.

I den här distributionen skapar du dedikerade instanser så att utveckling, testning och produktion hålls åtskilda.

- Skapa tre Oracle Content Management-instanser med följande inställningar:

- Utveckling – instanstyp: icke-primär; uppgraderingsschema: omedelbar uppgradering

- Testning – instanstyp: icke-primär; uppgraderingsschema: omedelbar uppgradering

- Produktion – instanstyp: primär; uppgraderingsschema: fördröj uppgradering

Genom att ange icke-primär för utvecklings- och testinstanserna säkerställer du att du inte dubbeldebiteras för alla tillgångar i de här instanserna.

Genom att ange uppgradera omedelbart (så snart en ny utgåva av Oracle Content Management blir tillgänglig) för utvecklings- och testinstanserna kan du testa uppgraderingen av de här instanserna, och kontrollera att uppgraderingen inte stör några webbplatser som du har distribuerat. Om du hittar några problem kan du rapportera dem till Oracle Support, så att de kan åtgärdas innan den fördröjda uppgraderingen tillämpas på produktionsinstansen en utgåva senare.

- Skapa datalager, kanaler, språkanpassningspolicyer, webbplatser och tillgångar i instansen för utveckling.

- Duplicera datalagren, kanalerna och språkanpassningspolicyerna i instanserna för testning och produktion.

- Om du inte redan har gjort det ska du skapa en VM-beräkningsinstans.

- Installera verktygen för OCE i VM-beräkningsinstansen och se till att den använder autentisering med IDCS.

- Registrera käll- och målinstanserna för Oracle Content Management.

- Överför webbplatser och tillhörande tillgångar från källinstansen till målinstansen.

- Testa att data replikeras korrekt. Gör några ändringar (färre än fem stycken) i källinstansen, inklusive ändringar av varje objekttyp, och bekräfta sedan att ändringarna återspeglas korrekt i målinstansen.

- Synkronisera alla användare som kan behöva åtkomst till de sekundära instanserna. Exempelvis måste du åtminstone ha administratörerna och programutvecklarna synkroniserade.

För mer information om verktygen för OCE, se Sprid ändringar från test till produktion med verktygen för OCE i Building Sites with Oracle Content Management.

Installera verktygen för OCE i VM-beräkningsinstansen

För att skapa en distribution av typen Test till produktion (T2P) behöver du installera verktygen för OCE i VM-beräkningsinstansen och se till att den använder autentisering med IDCS.

Utför följande steg i VM-beräkningsinstansen:

- Logga in som OPC-användare.

- Ställ in NodeJS:

- Installera NodeJS som rot:

sudo -s cd /usr/local wget https://nodejs.org/dist/v12.16.2/node-v12.16.2-linux-x64.tar.xz tar xf node-v12.16.2-linux-x64.tar.xz exit

- Lägg till NodeJS i PATH som opc-användare och ladda om profilen:

vi ~/.bash_profile --- add :/usr/local/node-v12.16.2-linux-x64/bin to the PATH -- e.g: PATH=$PATH:$HOME/.local/bin:$HOME/bin:/usr/local/node-v12.16.2-linux-x64/bin source ~/.bash_profile

- Testa NPM och NodeJS:

[opc@ocivm2pm ~]$ npm --version 6.14.4 [opc@ocivm2pm ~]$ node --version v12.16.2

- Installera NodeJS som rot:

- Ställ in verktygen för OCE:

- Verktygen för OCE stöder anslutning via app för IDCS, vilket undanröjer behovet av en popup för autentisering med Chromium. Ange flaggan för att hoppa över den här nedladdningen:

export PUPPETEER_SKIP_CHROMIUM_DOWNLOAD=true

- Installera verktygen som opc-användare:

wget https://github.com/oracle/content-and-experience-toolkit/archive/master.zip unzip master.zip rm master.zip cd content-and-experience-toolkit-master/sites/ npm install

- Testa installationen:

[opc@ocivm2pm sites]$ ./node_modules/.bin/cec --version 20.4.1

- Lägg till mjuk länk i cec-binärfiler som rot:

sudo -s ln -s /home/opc/content-and-experience-toolkit-master/sites/node_modules/.bin/cec /usr/local/bin/cec exit

- Testa att du kan köra cec från vilken plats som helst som opc-användare:

cd [opc@ocivm2pm ~]$ cec --version 20.4.1

- Ställ in källmappen för cec och installera cec i mappen. Det här skapar ett källträd, med en package.json, och utför en npm-installation för att hämta beroenden till källträdet.

cd mkdir cec cd cec cec install

- Verktygen för OCE stöder anslutning via app för IDCS, vilket undanröjer behovet av en popup för autentisering med Chromium. Ange flaggan för att hoppa över den här nedladdningen:

- Konfigurera IDCS och registrera instanserna enligt anvisningarna på Appsidan för IDCS.

Registrera käll- och målservrarna

Registrera anslutningsdetaljerna för käll- och målinstanserna med hjälp av följande kommando. Om du till exempel synkroniserar innehåll för en distribution för test till produktion så kanske du har instanser av typerna utveckling (DEV), mellanlagring (TEST) och produktion (PROD).

cec register-server DEV -e http://server:port -u username -p password cec register-server TEST -e http://server:port -u username -p password cec register-server PROD -e http://server:port -u username -p password

- Det första värdet (till exempel

DEV,TEST,PROD) är det servernamn som används för att identifiera instansens slutpunkt. Det här värdet kan vara valfritt namn. - Värdet -e är den server och port som utgör URL:en du använder för åtkomst till instansen.

- Värdet -u är användarnamnet. Användaren måste vara den användare som har åtkomst till webbplatserna och tillgångarna i källinstansen eller som äger webbplatserna och tillgångarna i målinstansen.

- Värdet -p är lösenordet för användaren.

Obs!:

Du kan överföra--keyfile för att kryptera det lösenord som sparas i filen.Överföra företagswebbplatser

Överför företagswebbplatserna med hjälp av följande kommando:

cec transfer-site SiteName -s DEV -d TEST -r RepositoryName -l LocalizationPolicyName

- Det första värdet (

SiteName) är namnet på den webbplats du vill överföra. - Värdet -s är det källinstansnamn som du registrerade i föregående steg.

- Värdet -d är det målinstansnamn som du registrerade i föregående steg.

- Värdet -r är det datalager i målinstansen som du vill överföra webbplatsen till. Detta krävs endast för överföring av nya företagswebbplatser till målinstansen.

- Värdet -l är den språkanpassningspolicy i målinstansen som du vill tillämpa på den överförda webbplatsen. Detta krävs endast för överföring av nya företagswebbplatser till målinstansen.

Om du uppdaterar en webbplats i målinstansen behöver du inte inkludera datalagret och språkanpassningspolicyn.

Mer information finns i Sprid ändringar från test till produktion med verktygen för OCE i Building Sites with Oracle Content Management.